Principaux points à retenir

- ThreatFlip est un workflow de simulation de phishing optimisé par l'IA et accessible en un seul clic.

- Il crée des leurres de phishing basés sur des menaces réelles, les transformant en modèles sûrs et prêts à l'emploi.

- Les informations sensibles et les données personnelles sont automatiquement supprimées pour des raisons de confidentialité et de conformité.

- Les messages éducatifs améliorent la formation des apprenants et renforcent leurs compétences en matière de détection du phishing.

Les équipes de sécurité savent que le phishing reste l'un des vecteurs d'attaque les plus persistants et les plus efficaces. Ce n'est pas parce que les défenses n'existent pas, mais parce que les cybercriminels adaptent continuellement leur manière de cibler les personnes.

Chaque jour, les équipes du centre des opérations de sécurité (SOC) détectent et analysent des emails de phishing hautement personnalisés qui ciblent des départements tels que les ressources humaines (RH), les finances et les services d'assistance informatique. Ces rôles sont ciblés par les cybercriminels, car ils ont accès à des données et systèmes critiques.

Le travail de l'analyste consiste à identifier les messages malveillants, à comprendre la menace et à réduire les risques le plus rapidement possible. En parallèle, les équipes chargées de la sensibilisation à la sécurité et de la gestion des risques humains sont soumises à une forte pression pour préparer les collaborateurs à reconnaître ces mêmes attaques et à y répondre. Leur travail consiste à dispenser des formations pertinentes et opportunes qui contribuent réellement à changer les comportements.

Le défi réside dans le fait que les tâches à accomplir par les analystes et les équipes de gestion des risques sont rarement reliées par un workflow unique et intégré. Ce manque de connexion se traduit par des processus manuels inefficaces, un mauvais alignement et des délais d'exécution prolongés. Par conséquent, la création de contenu ayant un impact positif sur les collaborateurs et la résilience en matière de sécurité dans l'ensemble de l'entreprise peut prendre plusieurs jours.

Le workflow IA ThreatFlip de Proofpoint peut s'avérer utile. Intégré à la plate-forme Proofpoint Collaboration Security Prime, ThreatFlip permet aux équipes de créer en un seul clic des leurres de phishing basés sur des menaces réelles. Le contenu de formation est donc à la fois opportun et pertinent.

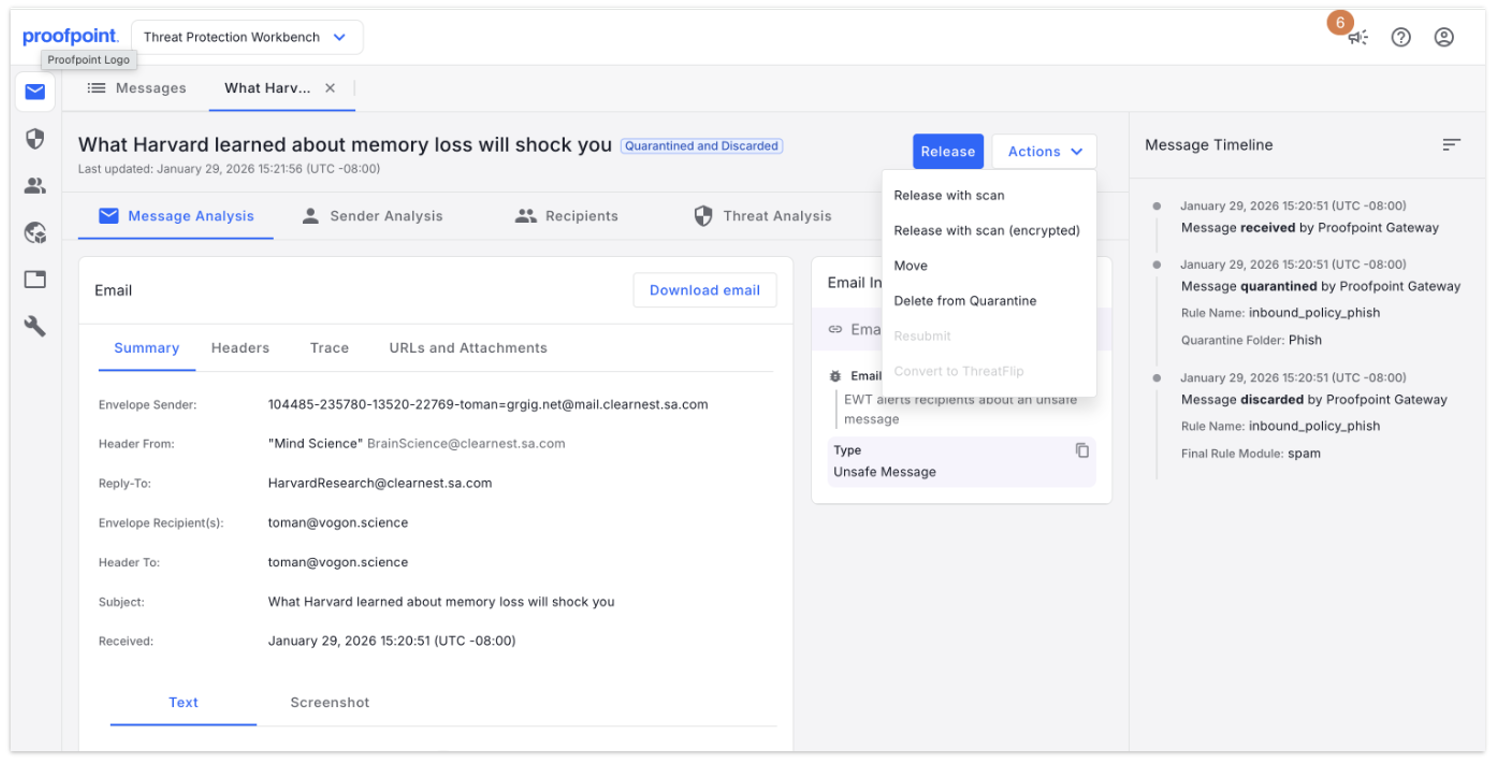

Figure 1. Le workflow IA ThreatFlip transforme les emails malveillants en simulations de phishing.

Le fossé entre la détection et la préparation

Les attaques de phishing évoluent constamment. Les cybercriminels ne changeront peut-être pas de cible, mais ils modifieront sans doute le type d'attaque qu'ils utilisent. Au lieu d'utiliser des emails, ils pourraient utiliser un code QR ou recourir à une attaque par téléphone (TOAD) pour compromettre leur cible. De nombreuses entreprises ont aujourd'hui du mal à détecter et à bloquer les attaques de phishing. Le défi ne réside pas seulement dans la visibilité, mais aussi dans ce qui se passe ensuite.

Dans les environnements dépourvus de solution intégrée de sécurité de la collaboration, transformer une attaque de phishing réelle en formation est un processus très manuel qui implique plusieurs équipes. Les équipes SOC et de sensibilisation à la sécurité s'appuient souvent sur une coordination ponctuelle pour combler le fossé entre la détection et la formation.

Un processus type peut se présenter comme suit :

- L'équipe SOC détecte ou analyse un email de phishing.

- Le contexte de la menace (leurres, langage, intention, etc.) est documenté manuellement.

- Des réunions sont prévues entre des équipes qui ne travaillent pas souvent ensemble.

- L'équipe chargée de la sensibilisation à la sécurité recrée l'email sous forme de simulation sécurisée, supprime les éléments malveillants et élabore un contenu de formation à partir de zéro.

Chaque étape entraîne davantage de retards et de frictions. Et le contexte peut être perdu en route. Au moment où la formation est dispensée, les collaborateurs peuvent déjà avoir été exposés à des attaques similaires.

Bien que les deux équipes aient le même objectif, à savoir réduire les risques liés aux utilisateurs, l'absence de workflow intégré ralentit la réponse. De plus, cela prend un temps précieux et rend difficile la prestation de la formation tant que le modèle d'attaque est encore actif.

C'est dans ce fossé entre la détection des menaces en temps réel et la préparation des collaborateurs que résident les risques.

Relier les tâches à accomplir

Au fond, le problème ne réside pas dans l'effort ou l'intention, mais dans l'alignement des workflows.

- Équipe SOC. Pour l'analyste en sécurité qui recherche un moyen rapide et simple de partager des informations sur les attaques de phishing par email, ThreatFlip automatise le processus. Il élimine les interventions manuelles et supprime efficacement les silos de communication.

- Équipe de sensibilisation à la sécurité. Pour les professionnels de la sensibilisation à la sécurité qui ont besoin de simulations réalistes et prêtes à l'emploi, sans avoir à attendre plusieurs jours ni à recréer manuellement des emails, ThreatFlip fournit des modèles de phishing avec une rapidité exceptionnelle.

Sans automatisation, les équipes SOC deviennent des intermédiaires et les équipes de sensibilisation deviennent des traducteurs de menaces. Un temps précieux est consacré à la coordination du travail en dehors des responsabilités principales de chaque équipe.

Le workflow IA ThreatFlip a été conçu pour éliminer complètement ces transferts.

Qu'est-ce que le workflow IA ThreatFlip ?

Le workflow IA ThreatFlip est un workflow de simulation de phishing optimisé par l'IA, accessible en un seul clic, qui relie de manière transparente les équipes SOC et les équipes de sensibilisation à la sécurité.

- Pour l'équipe SOC, la tâche est simple : sélectionner un email de phishing réel qui a été détecté et, d'un simple clic, le transférer dans le workflow ThreatFlip. À partir de là, l'IA s'occupe du reste.

- Pour l'équipe de sensibilisation à la sécurité, ThreatFlip transforme automatiquement l'email malveillant en un modèle de simulation de phishing sûr, nettoyé et personnalisable, prêt à l'emploi.

Au lieu de télécharger des emails suspects, de recréer manuellement des modèles, de supprimer les contenus malveillants et de coordonner les transferts, l'ensemble du processus est automatisé. Cela permet à chaque équipe de rester concentrée sur ce qu'elle fait le mieux.

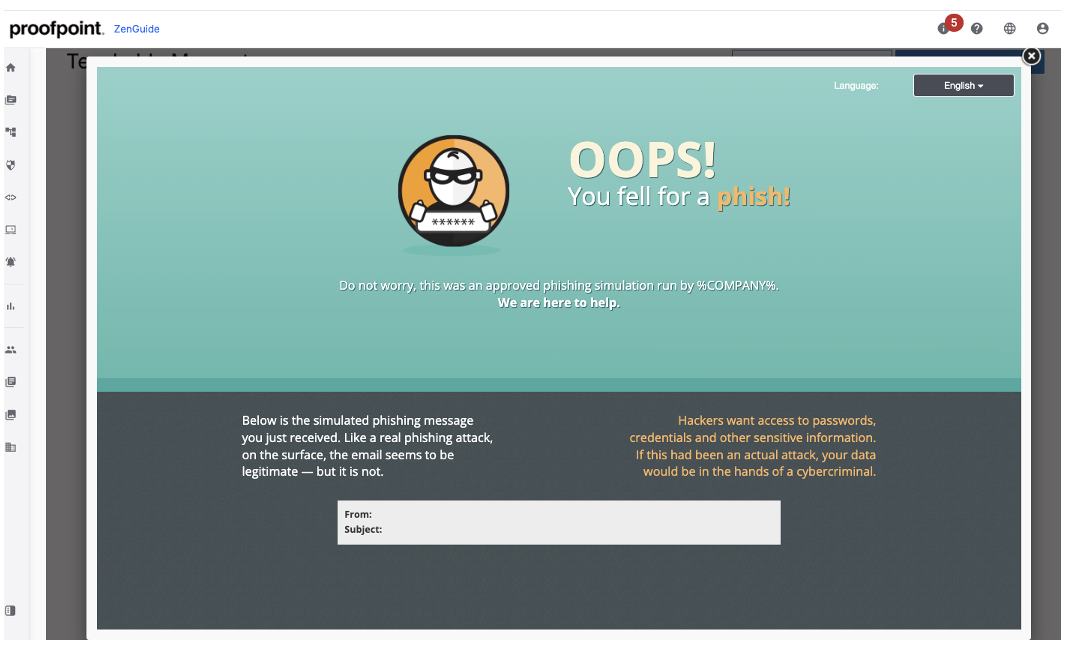

Figure 2. Les Phish Hooks optimisés par l'IA génèrent des messages éducatifs pour aider les utilisateurs à améliorer leurs compétences en matière de détection.

Fonctionnement de ThreatFlip

- Clone les emails de phishing réels reçus par votre entreprise afin de préserver leur structure, leur ton et leur contexte authentiques.

- Supprime les éléments malveillants afin de garantir que les simulations sont sûres et non opérationnelles.

- Identifie et met automatiquement en évidence les pièges de phishing, qui sont des indices contenus dans les emails, tels qu'un sentiment d'urgence ou des déclencheurs émotionnels, sur la base des catégories de la méthode Phish Scale du NIST.

- Renforce l'engagement à l'aide de Phish Hooks suggérés par l'IA afin d'offrir des expériences pédagogiques instantanées lorsque les utilisateurs interagissent avec des simulations.

Pour l'équipe chargée de la sensibilisation à la sécurité, tout cela se fait en une seule action. Sans personnalisation manuelle, reconstruction de modèles ni retard.

Le résultat est un contenu de formation au phishing qui ressemble aux attaques auxquelles vos utilisateurs sont le plus susceptibles d'être confrontés, car il est basé sur ces menaces précises.

Des efforts manuels à l'efficacité opérationnelle

Généralement, les équipes consacrent beaucoup d'efforts manuels à la création de simulations de phishing efficaces. Le défi réside dans le fait que le travail des équipes SOC et des équipes de sensibilisation à la sécurité s'effectue de manière cloisonnée. Il en résulte une mauvaise communication, des efforts inutiles et une perte de temps, ce qui nuit au programme de résilience en matière de sécurité de l'entreprise.

Le workflow IA ThreatFlip simplifie considérablement ce processus.

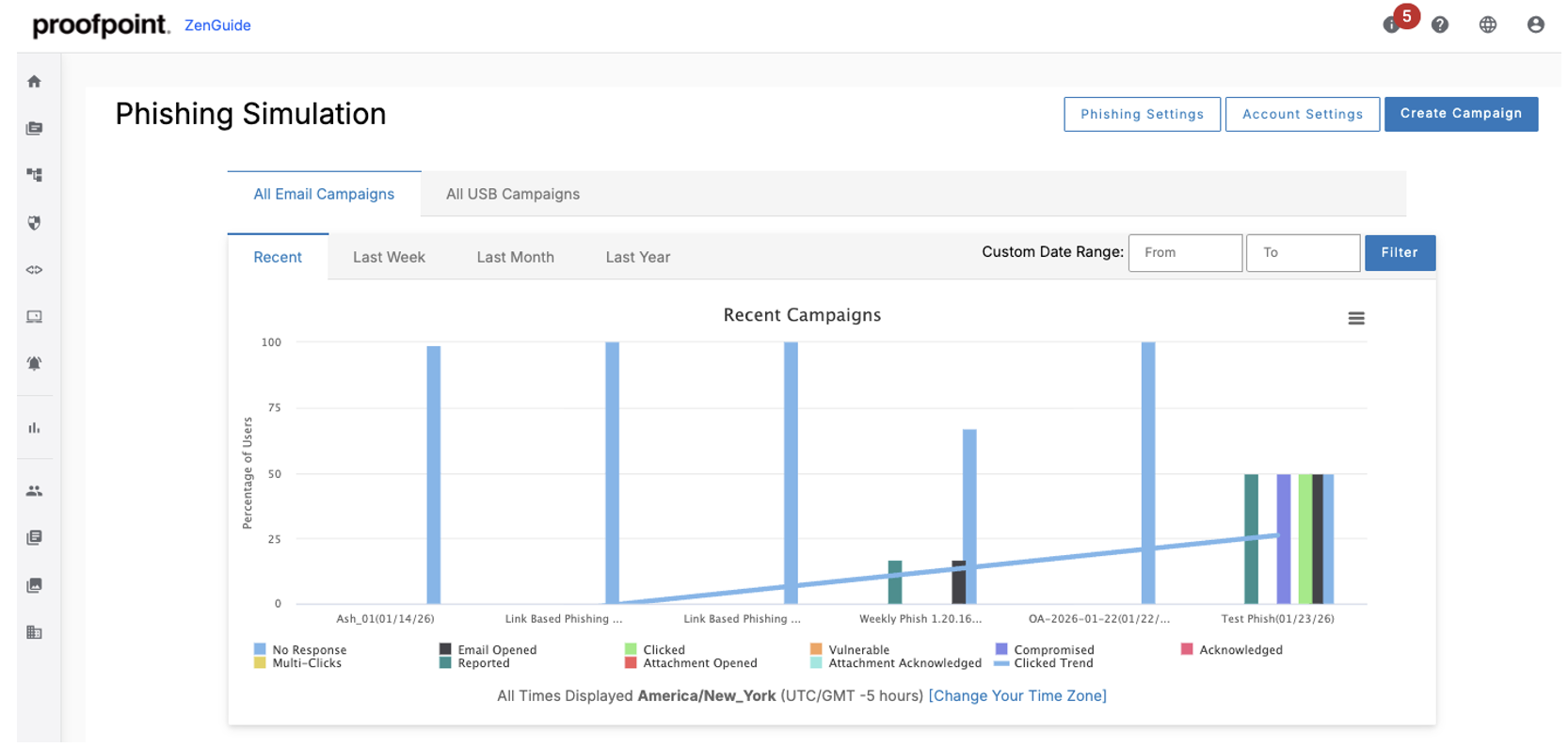

En automatisant la transformation d'attaques de phishing réelles en simulations de formation, les entreprises peuvent passer de la détection au déploiement en quelques heures plutôt qu'en plusieurs jours, sans sacrifier le réalisme ni la sécurité.

De ce fait, l'équipe SOC n'agit plus en tant qu'intermédiaire et n'est plus impliquée dans les processus manuels de création de modèles. L'équipe de sensibilisation à la sécurité, quant à elle, obtient sans délai des modèles de phishing réalistes et prêts à l'emploi.

ThreatFlip permet aux deux équipes de se concentrer sur des tâches à plus forte valeur ajoutée, telles que l'analyse des menaces, l'optimisation des programmes de formation et le renforcement de la résilience de l'entreprise.

Une formation qui reflète le mode opératoire des cybercriminels

Les attaques de phishing modernes sont rarement universelles. Comme indiqué précédemment, les cybercriminels adaptent leurs messages en fonction du département, du rôle et du contexte métier :

- Les équipes RH reçoivent des messages relatifs aux avantages, au recrutement ou aux règles internes.

- Les équipes financières constatent des fraudes aux factures et des demandes de paiement.

- Le service d'assistance et le personnel informatique sont la cible de leurres basés sur les identifiants et l'accès.

L'IA est utilisée chaque jour par les cybercriminels pour intensifier leurs attaques de phishing. Ils l'utilisent pour analyser les données publiques afin qu'ils puissent identifier rapidement les rôles des collaborateurs, les relations et les scénarios métier. Sur la base de leurs recherches, ils utilisent l'IA pour générer des attaques de phishing personnalisées qui imitent des expéditeurs de confiance. Pour les cyberpirates, l'IA offre une échelle infinie qui leur permet de lancer des campagnes hautement ciblées tout en testant et en itérant en permanence afin d'améliorer leurs taux de réussite.

Les simulations de phishing génériques ne parviennent pas à saisir ces nuances. ThreatFlip change la donne en permettant aux entreprises de réutiliser en toute sécurité des attaques réelles pour des rôles ou départements similaires.

Par exemple, un email de phishing ciblant un collaborateur des RH peut rapidement être converti en une simulation permettant de former d'autres membres du personnel des RH. La même approche s'applique aux finances, aux opérations de santé, aux environnements de vente au détail ou aux équipes informatiques d'entreprise.

En reproduisant les leurres, le langage et les tactiques du monde réel, ThreatFlip augmente la pertinence — et c'est justement la pertinence qui induit un changement des comportements.

Figure 3. Le tableau de bord de simulation de phishing offre une visibilité immédiate pour évaluer vos campagnes de phishing.

Aborder de front les préoccupations communes

Les responsables de la sécurité font preuve d'une prudence compréhensible en matière d'automatisation et d'IA, en particulier lorsqu'il s'agit de données relatives à des menaces réelles. ThreatFlip a été conçu en tenant compte de ces préoccupations.

Est-ce sans danger ?

Oui. ThreatFlip supprime les charges virales malveillantes et efface les données personnelles avant la création des simulations. Les modèles sont des représentations sûres, et non des menaces réelles.

Peut-on se fier aux simulations générées par l'IA ?

ThreatFlip n'invente pas de scénarios. Il commence par des emails de phishing réels détectés dans votre environnement, en préservant leur authenticité tout en éliminant les risques.

ThreatFlip ajoute-t-il de la complexité aux workflows SOC ?

Non. Il élimine la complexité en supprimant les transferts manuels et la coordination. Le workflow est lancé d'un simple clic.

Comment les données sensibles sont-elles traitées ?

Les informations sensibles et les données personnelles sont automatiquement supprimées dans le cadre du processus de transformation afin de garantir la confidentialité et la conformité.

Conçu avec une supervision humaine et une threat intelligence

ThreatFlip est alimenté par l'IA, mais il n'est pas laissé sans supervision. Il est conçu avec une supervision humaine et aligné sur la threat intelligence et les contrôles de sécurité de Proofpoint.

Les résultats sont validés par les équipes chargées de l'assurance qualité, de la recherche sur les menaces, de la sécurité des produits et de la fiabilité des infrastructures. Cela garantit que les simulations sont précises, sûres et fiables sur le plan opérationnel.

Pour les RSSI et les responsables de la sécurité, cet équilibre entre automatisation et gouvernance est essentiel — et au cœur même de la conception de ThreatFlip.

Transformer la threat intelligence en changement mesurable des comportements

En fin de compte, l'objectif des simulations de phishing n'est pas de piéger les collaborateurs, mais de les aider à reconnaître les menaces réelles et à y répondre plus efficacement.

En transformant les attaques réelles en expériences de formation, ThreatFlip aide les entreprises à :

- Combler le fossé entre la détection des menaces et la préparation des collaborateurs

- Renforcer la sensibilisation en utilisant les attaques auxquelles les collaborateurs sont le plus susceptibles d'être confrontés

- Renforcer la résilience grâce à des simulations réalistes et pertinentes par rapport aux rôles

- Favoriser un changement mesurable des comportements à l'aide de données réelles sur les menaces

Cette approche fait passer la sensibilisation à la sécurité d'une formation statique à une discipline dynamique, axée sur la threat intelligence.

Découvrez le workflow IA ThreatFlip en action

ThreatFlip est une solution puissante et intégrée au sein de Proofpoint Collaboration Security Prime — une plate-forme unifiée qui partage la threat intelligence entre les équipes de sécurité et rationalise les opérations quotidiennes.

Si vous êtes déjà client et utilisez Proofpoint Core Email Protection et Proofpoint ZenGuide, vous pouvez profiter dès aujourd'hui de ThreatFlip. Pour les clients qui disposent uniquement de Proofpoint Core Email Protection ou de Proofpoint ZenGuide, ThreatFlip est une raison supplémentaire d'effectuer la mise à niveau et de profiter pleinement de notre plate-forme intégrée.

Pour en savoir plus sur la manière d'induire un véritable changement des comportements et découvrir comment ThreatFlip transforme les attaques de phishing réelles en formations efficaces et opportunes, rendez-vous sur la page Proofpoint ZenGuide.

Pour découvrir comment Proofpoint contribue à sécuriser les interactions fiables sur plusieurs canaux et à différentes étapes d'une attaque, consultez la page Proofpoint Collaboration Security Prime.