La plate-forme de protection contre les menaces Proofpoint Aegis s'appuie sur nos données, nos détections et nos recherches pour fournir des informations exploitables offrant un aperçu complet des menaces qui ciblent votre entreprise et des solutions les plus efficaces pour s'en défendre.

Dans les articles de blog précédents, nous nous sommes concentrés sur les informations exploitables et sur ce que vous pouvez faire pour améliorer votre niveau de sécurité. Nous avons abordé les risques liés aux utilisateurs, les risques originaux et les risques de piratage de la messagerie en entreprise (BEC, Business Email Compromise). Nous avons également expliqué pourquoi il est essentiel de disposer du contexte adéquat.

Dans cet article, nous nous intéressons à un nouveau type de menace déjà largement répandu : les attaques de phishing par téléphone (TOAD, Telephone-Oriented Attack Delivery). Nous expliquons également comment Proofpoint détecte ces menaces et évoquons la valeur du signalement des attaques TOAD grâce aux informations exploitables du tableau de bord de Proofpoint Targeted Attack Protection (TAP).

Qu'est-ce qu'une attaque TOAD ?

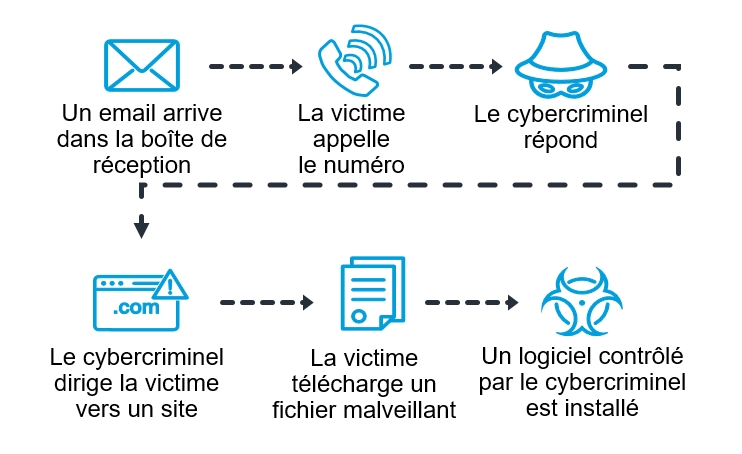

Une attaque TOAD est une forme relativement récente d'attaque de phishing qui combine des techniques de phishing vocal et par email. Les cybercriminels tentent d'inciter les utilisateurs à divulguer des informations sensibles par téléphone, telles que des identifiants de connexion ou des données financières, en usurpant l'identité d'une figure d'autorité de confiance. Ils s'entretiennent par téléphone avec la victime en se faisant passer pour un représentant d'une entreprise ou d'un organisme de renom. Ils lui envoient ensuite un email de phishing contenant une pièce jointe ou un lien malveillant.

Technique d'attaque TOAD.

Ce qui rend les attaques TOAD particulièrement dangereuses et efficaces, c'est l'emploi de tactiques d'ingénierie sociale par les cybercriminels pour établir une relation de confiance avec leurs victimes et paraître crédibles. En se faisant passer pour un représentant d'une entité de confiance, un cybercriminel tente de contourner bon nombre des défenses habituelles dont une entreprise dispose pour se protéger contre les attaques de phishing.

Comment Proofpoint détecte-t-il les attaques TOAD ?

Chez Proofpoint, nous comprenons à quel point il est important de protéger nos clients contre la menace grandissante que représentent les attaques TOAD. C'est pourquoi nous avons développé une threat intelligence et un apprentissage automatique avancés capables de détecter les attaques de phishing TOAD et de les empêcher d'aboutir.

Proofpoint Aegis analyse les données issues de différentes sources, dont la messagerie, le réseau et le cloud, pour identifier des indicateurs de compromission généraux. Par ailleurs, notre moteur d'IA comportementale Supernova s'appuie sur des algorithmes d'apprentissage automatique pour analyser le contenu des emails et identifier les comportements suspects qui peuvent indiquer qu'une attaque TOAD est en cours. Ces deux solutions fonctionnent de concert pour bloquer dès leur réception les URL et emails malveillants qui sont associés à des attaques TOAD.

Informations

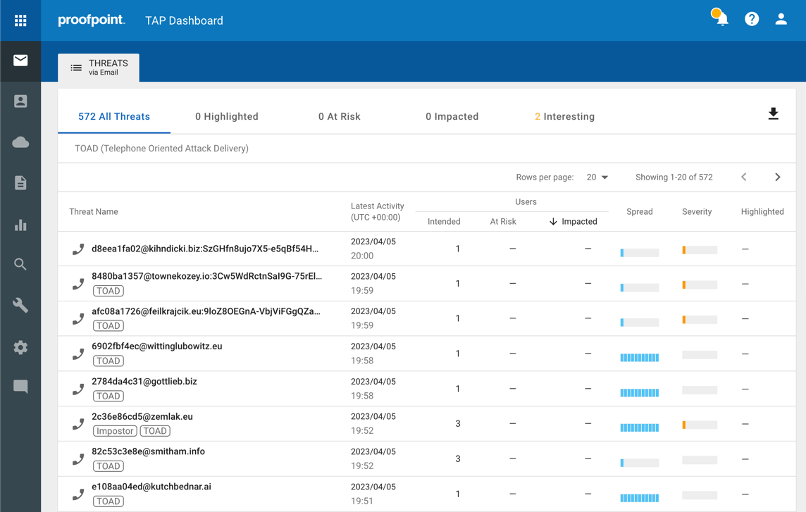

En signalant les attaques TOAD grâce aux informations exploitables du tableau de bord de Proofpoint TAP, nos clients peuvent obtenir de précieux renseignements sur le paysage des menaces, et ainsi garder une longueur d'avance sur les cybercriminels. Le tableau de bord offre une visibilité en temps réel sur le nombre et le type d'attaques TOAD qui ont été détectées. Il fournit également des informations détaillées sur les tactiques, techniques et procédures utilisées par les cybercriminels.

Signalements de menaces TOAD dans le tableau de bord Threat Insight de Proofpoint TAP.

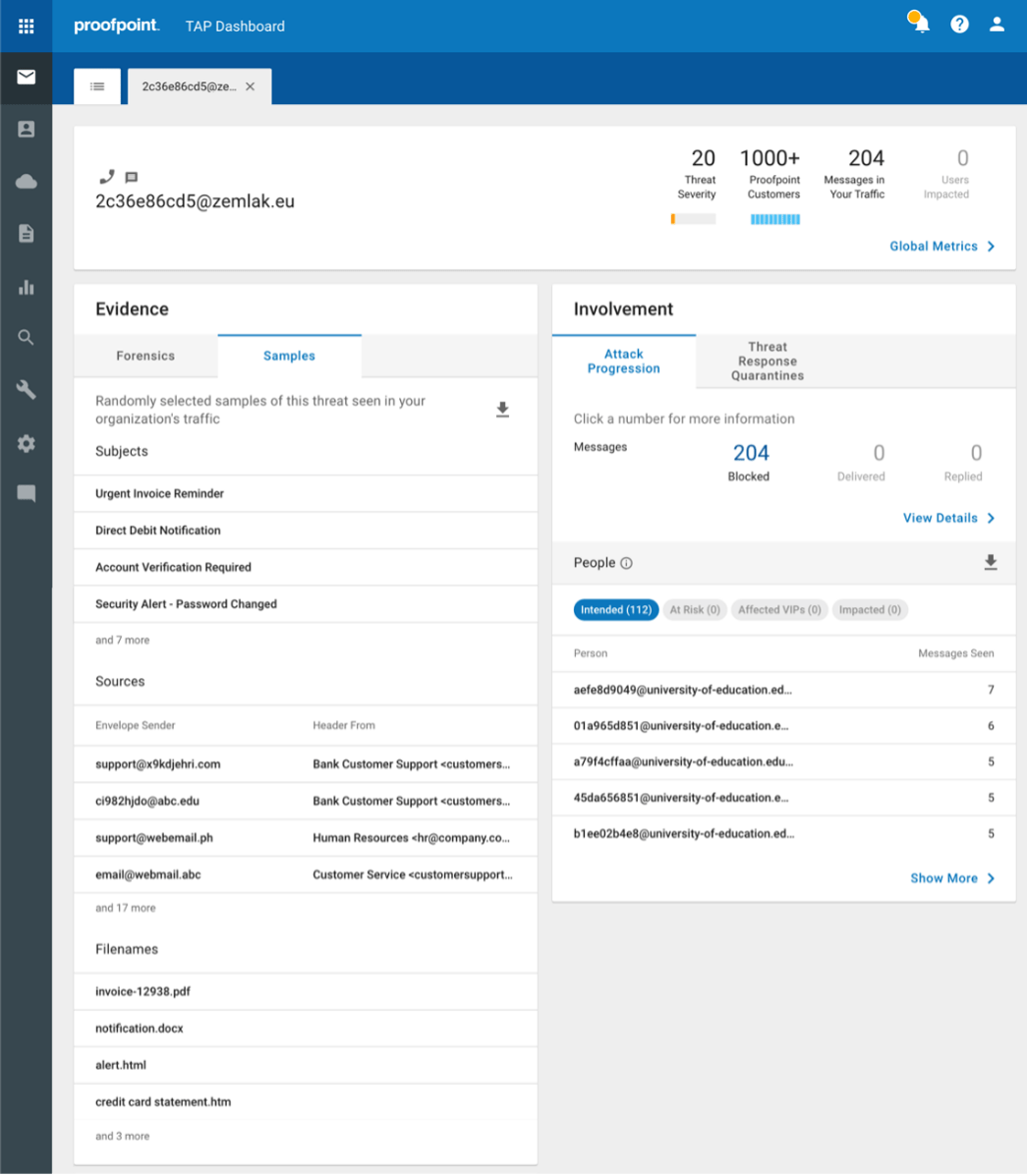

Détails des menaces TOAD dans le tableau de bord de Proofpoint TAP.

Contrôles ciblés

Proofpoint Aegis propose des contrôles ciblés pour aider les entreprises à se concentrer sur des mesures particulières et à évaluer l'impact de ces mesures sur les performances. Cette fonctionnalité peut s'avérer utile si vous essayez d'affiner vos mesures de cybersécurité ou d'identifier les points nécessitant plus d'attention.

Voici des exemples de mesures que vous pouvez prendre avec des contrôles ciblés :

- Blocage des appels. Bloquez les appels provenant de numéros malveillants connus ou envoyez des messages d'avertissement aux collaborateurs qui reçoivent des appels suspects.

- Filtrage des emails. Utilisez les rapports d'efficacité pour évaluer l'efficacité avec laquelle votre système de filtrage des emails bloque les menaces TOAD. Si vous constatez qu'un nombre important de menaces TOAD passent entre les mailles du filet, vous pouvez ajuster vos paramètres de filtrage des emails ou ajouter des couches de protection supplémentaires.

- Formation des utilisateurs. Nos rapports VAP (Very Attacked People™, ou personnes très attaquées) peuvent vous aider à évaluer l'efficacité de vos initiatives de formation des utilisateurs. Les rapports vous permettent également d'identifier les individus qui pourraient avoir besoin de formations de sensibilisation à la sécurité informatique supplémentaires.

Valeur

Les attaques de phishing TOAD représentent une menace grandissante et particulièrement sérieuse. Il est donc essentiel de disposer des bons outils pour les détecter et les prévenir. En utilisant le tableau de bord de Proofpoint TAP pour suivre et signaler les attaques TOAD, votre entreprise peut mieux comprendre les risques qui leur sont associés. Vous pourrez alors développer des stratégies plus efficaces pour éviter que des utilisateurs ne se laissent piéger par ce type d'attaque.

Le tableau de bord de Proofpoint TAP vous permet de surveiller l'efficacité des contrôles de sécurité existants et de prendre des décisions éclairées quant aux mesures de protection à renforcer. Le tableau de bord peut également aider votre entreprise à respecter les exigences de conformité et à fournir des preuves de diligence raisonnable en cas d'incident de sécurité.

En savoir plus sur les risques numériques propres à votre entreprise

Si vous souhaitez connaître les principales menaces numériques pour votre entreprise, contactez-nous pour effectuer gratuitement une évaluation rapide des risques liés à la messagerie. Un de nos experts en sécurité pourra vous aider à identifier certaines des principales menaces numériques pesant sur votre entreprise, comme les risques liés aux domaines, et vous montrer comment vous en prémunir.

Apprenez-en plus sur le tableau de bord Threat Insight et les informations exploitables de Proofpoint TAP.