L’époque des programmes universels de sensibilisation à la sécurité informatique est révolue. Le rapport State of the Phish de Proofpoint révèle que plus de 98 % des entreprises à travers le monde ont mis en place un programme de sensibilisation à la sécurité informatique. Pourtant, 68 % des utilisateurs admettent qu’ils effectuent des actions dangereuses bien qu’ils aient conscience des risques.

Ces statistiques mettent en lumière les frustrations dont nous font part chaque jour nos clients potentiels. Ceux-ci nous expliquent que bien qu’ils aient mis en place un programme de formation continue, ils peinent à obtenir les améliorations de comportement souhaitées de la part de leurs utilisateurs. Voici quelques-uns des principaux défis auxquels ils sont confrontés :

- Ne pas savoir qui présente le plus grand risque pour l’entreprise

- Ignorer à quelles règles, menaces et vulnérabilités particulières les utilisateurs doivent être sensibilisés à un moment précis

- Ne pas parvenir à préserver l’agilité d’un programme sans épuiser les ressources, mettre constamment à jour les groupes d’utilisateurs ou adapter continuellement les programmes de formation

Ces difficultés mettent en évidence la nécessité de ne pas se limiter à la sensibilisation à la sécurité informatique traditionnelle et d’adopter une approche globale à l’heure d’élaborer un programme de gestion des risques liés aux utilisateurs.

La sensibilisation des groupes d’utilisateurs les plus ciblés constitue un bon point de départ. Ces utilisateurs sont souvent à l’origine de la plupart des problèmes de sécurité au sein d’une entreprise. Si vous adaptez les formations aux besoins spécifiques de ces utilisateurs, vous pouvez réduire les vulnérabilités individuelles. Vous pouvez également renforcer l’ensemble de vos défenses contre les attaques potentielles.

Un nouveau workflow de Proofpoint se concentre sur ces utilisateurs dans le but de produire des résultats positifs exponentiels en termes de réduction du risque global. Cet article de blog explique pourquoi il est si important de se concentrer sur la gestion des risques liés aux utilisateurs et comment Proofpoint peut vous y aider.

Qu’est-ce que la gestion des risques liés aux utilisateurs ?

La gestion des risques liés aux utilisateurs s’appuie sur les bonnes pratiques de sécurité existantes pour automatiser la prévention et la neutralisation des cyberattaques. Elle se distingue toutefois par le fait qu’elle place les utilisateurs au cœur de la stratégie. La capacité à collecter les événements utilisateur et les activités liées à l’identité auprès de plusieurs outils de sécurité au sein d’un environnement donné constitue un aspect fondamental de toute solution de gestion des risques liés aux utilisateurs. La solution surveille les facteurs suivants :

- Risque d’attaque. La probabilité qu’un utilisateur soit la cible d’une attaque

- Vulnérabilité. La probabilité de réussite d’une attaque

- Privilèges. Les dommages qu’une attaque réussie peut causer à l’entreprise

La solution calcule ensuite un score de risque global pour chaque utilisateur. Grâce à ces informations, les entreprises et leurs équipes de sécurité peuvent :

- Obtenir une visibilité sur les utilisateurs ou groupes qui constituent des cibles privilégiées et hiérarchiser les stratégies pour les protéger au mieux

- Intervenir à l’aide de contrôles techniques pour empêcher immédiatement une action dangereuse ou fournir des avertissements contextuels informant les utilisateurs sur les risques qu’ils encourent et sur la manière de les éviter

- Inscrire automatiquement les utilisateurs à risque à des programmes de formation sur mesure, afin qu’ils puissent se protéger et protéger l’entreprise contre de futures cyberattaques

- Suivre facilement l’évolution des comportements des utilisateurs et favoriser une culture positive de la sécurité

C’est précisément pour répondre à ces problèmes que le nouveau workflow adaptatif de réponse aux menaces et aux risques liés aux utilisateurs de Proofpoint Security Awareness a été conçu. En bref, ce nouveau workflow vous permet de profiter de tous les avantages de Proofpoint.

Workflow adaptatif de réponse aux menaces et aux risques liés aux utilisateurs

Notre nouveau workflow intègre trois fonctionnalités clés. Il vous offre les avantages suivants :

- Création et gestion dynamiques de groupes d’utilisateurs en fonction des profils de risque et des groupes d’utilisateurs dérivés de Proofpoint Nexus People Risk Explorer (NPRE) et de Proofpoint Targeted Attack Protection (TAP) à l’aide de groupes adaptatifs

- Création d’un programme de formation axé sur les menaces et basé sur les familles de menaces définies surveillées par notre propre équipe de recherche sur les cybermenaces et signalées via Proofpoint TAP

- Mise en place d’une affectation adaptative pour inscrire automatiquement des utilisateurs au programme de formation chaque fois qu’un nouvel utilisateur se qualifie pour le groupe adaptatif créé précédemment

Cette approche adaptative de l’apprentissage donne la priorité à la formation des groupes les plus ciblés. Elle contribue également à maximiser l’engagement des utilisateurs en permettant aux administrateurs d’adapter le programme en fonction des risques et menaces les plus pertinents pour ces utilisateurs.

Pour ce faire, elle quantifie les risques liés aux menaces et aux utilisateurs et vous offre une visibilité granulaire sur ces risques. Vous pouvez ensuite utiliser ces informations pour adapter la formation à vos groupes les plus ciblés. Voici comment.

Quantification des risques liés aux menaces et aux utilisateurs

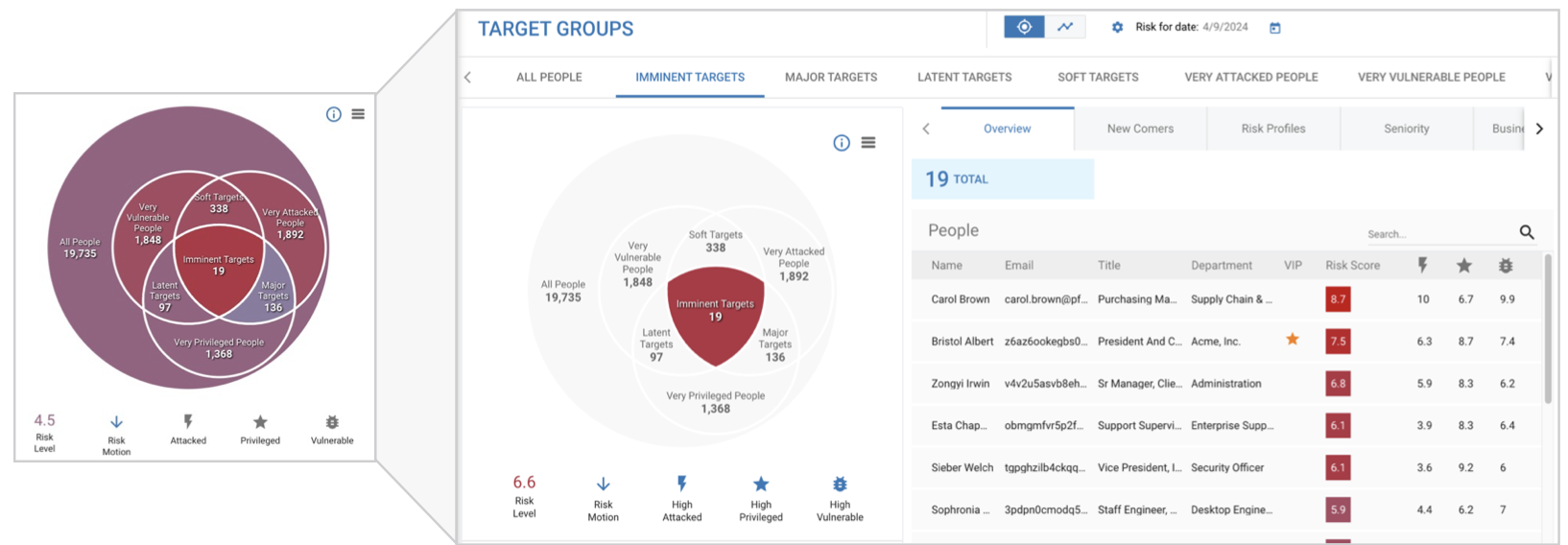

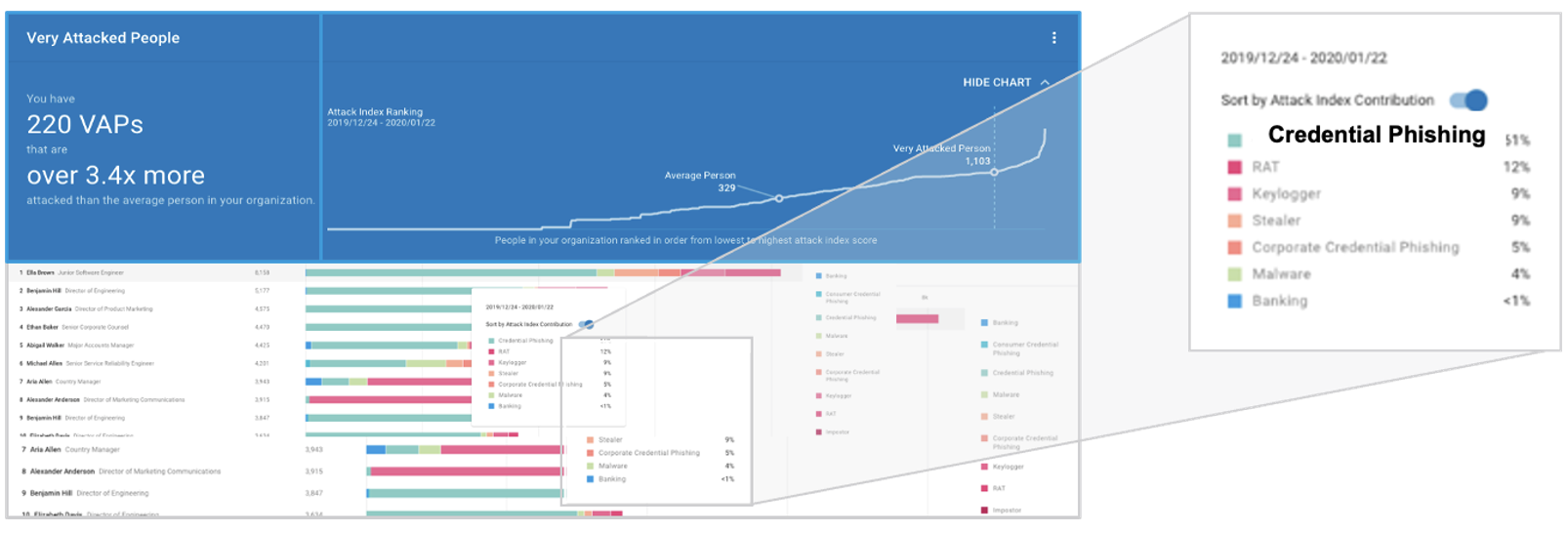

Nos groupes et profils de risques liés aux utilisateurs sont au cœur du nouveau workflow. Il s’agit notamment des groupes « Imminent Target » (Cible imminente) et Very Attacked People™ (Personnes très attaquées), qui sont disponibles via Proofpoint NPRE et Proofpoint TAP.

Exemple de groupes de risques liés aux utilisateurs de Proofpoint NPRE

Exemple d’écran Very Attacked People™ (Personnes très attaquées) avec famille de menaces

Proofpoint NPRE et Proofpoint TAP intègrent de nombreux facteurs, tels que :

Risque d’attaque et Attack Index

Ces indicateurs évaluent la probabilité qu’un groupe d’utilisateurs soit ciblé par une cyberattaque. Les facteurs qui contribuent au profil de risque sont notamment les suivants :

- Le volume d’attaques véhiculées par la messagerie

- Le type d’attaque

- La sophistication du cybercriminel

- La diversité des attaques

- La portée et la cible de l’attaque

Vulnérabilité

Cet indicateur est utilisé pour évaluer la probabilité de réussite d’une attaque lancée contre un utilisateur. Il prend en compte les informations suivantes concernant l’utilisateur et le groupe :

- Participation à des formations à la cybersécurité

- Performances aux tests de phishing

- Demandes d’authentification d’applications tierces

- Utilisation d’applications non approuvées (Shadow IT)

- Incohérences dans la localisation des utilisateurs

- Comportement de clic sur des URL

- Attributs des membres de la liste de distribution

- Compromission de comptes cloud

- Alertes signalant des risques internes

- Manipulation dangereuse de données

Privilèges

Cet indicateur évalue les dommages potentiels en cas de réussite d’une attaque. Il prend en compte des caractéristiques utilisateur telles que :

- Privilèges liés à l’identité de l’utilisateur/du groupe/du département interne enregistré dans l’annuaire des utilisateurs

- Groupes de privilèges définis par le client

- Identités à privilèges (p. ex. administrateurs de domaine)

- Utilisateurs avec des chemins d’attaque à haut risque vers les droits de niveau zéro (c’est-à-dire les ressources stratégiques)

En analysant ces facteurs, les entreprises peuvent hiérarchiser leurs stratégies en matière de formation et de contrôles de sécurité pour les utilisateurs et groupes qui présentent le risque le plus élevé.

Adaptation de la formation pour les groupes à haut risque

La visibilité offerte par Proofpoint NPRE et Proofpoint TAP permet aux administrateurs d’adapter la formation à un groupe cible. Ils peuvent ainsi proposer un programme axé sur les vulnérabilités ou menaces auxquelles le groupe est le plus sensible.

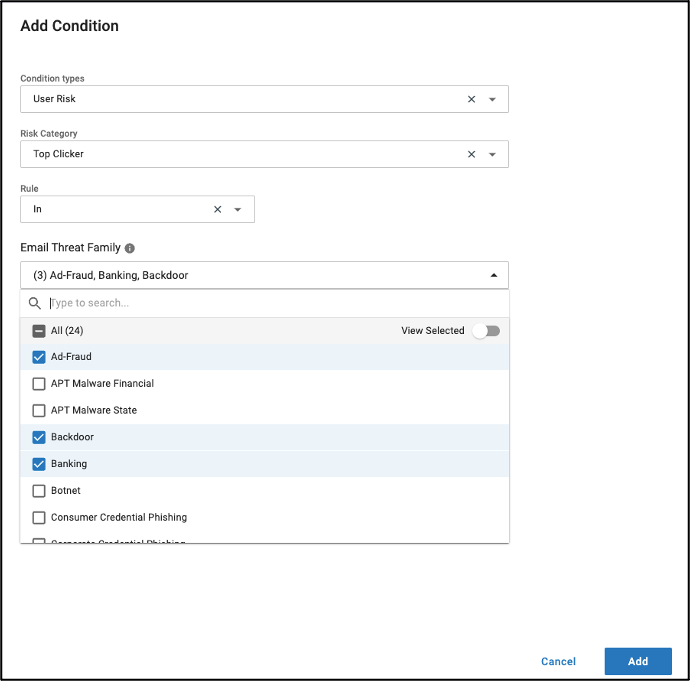

Par exemple, un des groupes à haut risque pour lesquels vous pouvez adapter la formation est le groupe « Top Clicker », soit le groupe des collaborateurs qui se laissent le plus piéger. Au sein de ce groupe, les administrateurs ont une visibilité sur les menaces les plus courantes utilisées pour cibler ces utilisateurs, telles que « Ad-Fraud » (Publicité frauduleuse) ou « Banking Trojan » (Cheval de Troie bancaire).

Grâce à ces informations et à l’intégration de Proofpoint Security Awareness, les administrateurs peuvent :

1. Créer un groupe adaptatif au sein de Proofpoint Security Awareness. Ce groupe est directement lié au groupe « Top Clicker » (Collaborateurs qui se laissent le plus piéger) et aux principales menaces qui ciblent ces utilisateurs, telles que « Ad-Fraud » (Publicité frauduleuse), « Banking » (Menaces bancaires) et « Backdoor » (Porte dérobée).

Configuration du groupe adaptatif avec les conditions « User Risk » (Risques liés aux utilisateurs) et « Email Threat Family » (Famille de menaces email)

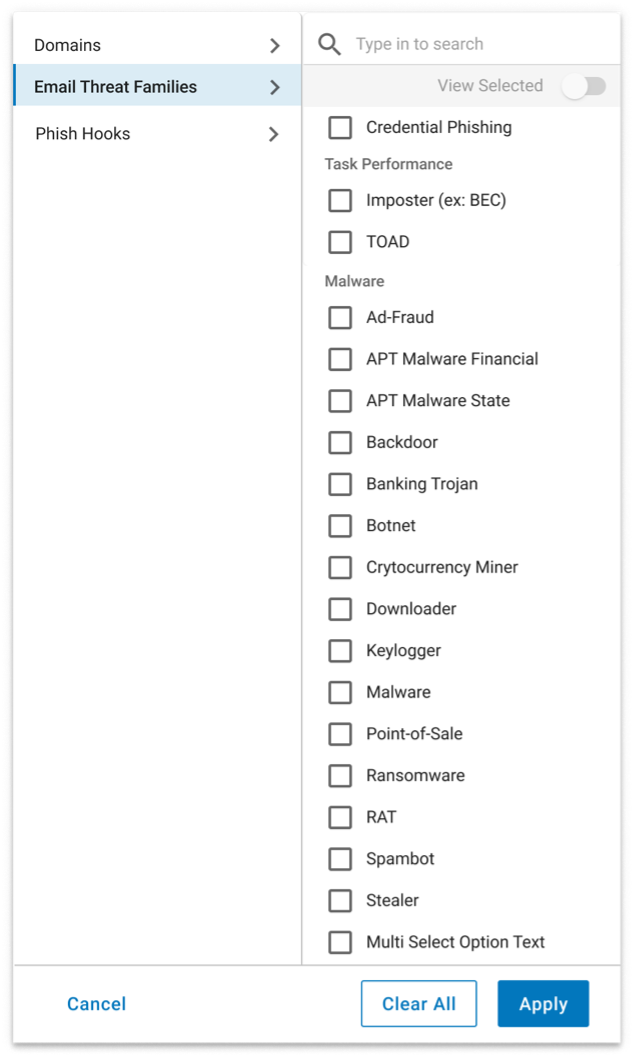

2. Découvrir facilement le contenu. La bibliothèque de contenus comprend un filtre de recherche prédéfini basé sur les familles de menaces surveillées par Proofpoint TAP.

Exemple du filtre de recherche de la bibliothèque de contenus pour « Email Threat Families » (Familles de menaces email)

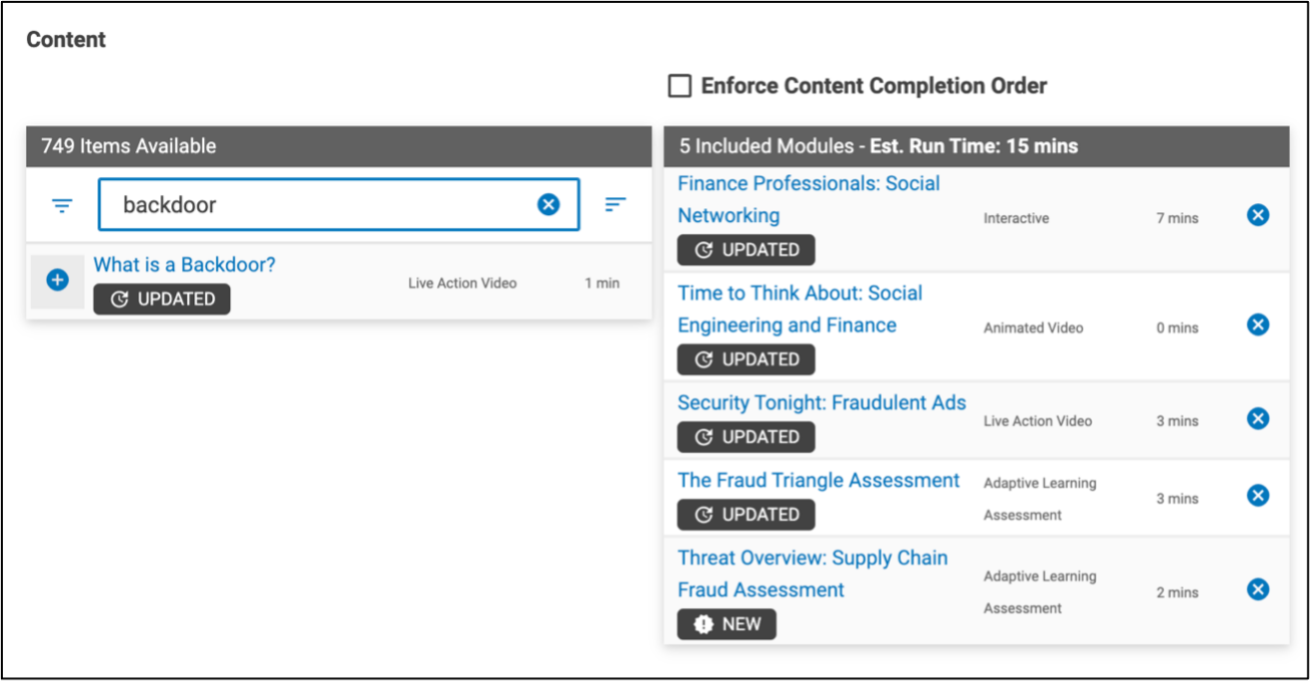

3. Créer rapidement une affectation à une formation. D’un simple clic, vous pouvez aligner des modules de formation et des évaluations spécifiques associés à ces menaces.

Aperçu de la création d’une affectation à une formation

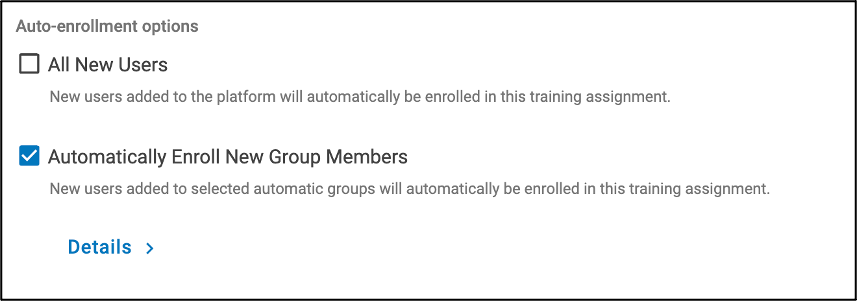

4. Appliquer l’inscription automatique pour les nouveaux membres du groupe. Cela signifie que tout utilisateur qui devient membre du groupe « Top Clicker » (Collaborateurs qui se laissent le plus piéger) et qui a été ciblé par des menaces de type « Ad-Fraud » (Publicité frauduleuse), « Banking » (Menaces bancaires) et « Backdoor » (Porte dérobée) est automatiquement inscrit à la formation créée précédemment.

Option d’inscription automatique des nouveaux utilisateurs à la formation

Avantages de l’approche ciblée

Le workflow adaptatif de réponse aux menaces et aux risques liés aux utilisateurs change complètement la donne. Il offre les avantages suivants :

- Hiérarchisation des ressources. Vous pouvez affecter vos ressources de formation plus efficacement en vous concentrant d’abord sur les groupes les plus vulnérables.

- Optimisation de l’engagement et des compétences. Les utilisateurs qui suivent la formation la mieux adaptée à leur situation seront mieux informés et mieux à même d’identifier les menaces.

- Promotion d’un état d’esprit proactif en matière de défense. S’ils sont correctement formés, vos utilisateurs seront davantage susceptibles de signaler les activités et emails suspects plutôt que de les ignorer.

- Réduction quantifiable des risques. En ciblant les groupes à haut risque, votre entreprise réduira considérablement la probabilité de réussite des attaques.

Une avancée significative dans la lutte contre les risques liés aux utilisateurs

Avec le workflow adaptatif de réponse aux menaces et aux risques liés aux utilisateurs de Proofpoint Security Awareness, vous bénéficiez d’une visibilité approfondie sur les groupes d’utilisateurs les plus ciblés de votre entreprise. Par ailleurs, vous pouvez leur proposer une formation sur mesure en fonction de leur score de risque global et des types de menaces qui les ciblent. Cela vous donne l’occasion de sortir du modèle universel de sensibilisation à la sécurité informatique et d’élaborer un programme performant de gestion des risques liés aux utilisateurs.

Proofpoint Security Awareness peut vous aider à garder une longueur d’avance sur les menaces et à renforcer votre pare-feu humain. Contactez-nous pour en savoir plus sur nos solutions.