In früheren Blog-Beiträgen ging es um verwertbare Erkenntnisse und darum, mit welchen Maßnahmen Sie Ihre Sicherheit verbessern können. Wir haben über Mitarbeiterrisiken, Ursprünge von Risiken und BEC-Risiken (Business Email Compromise) gesprochen und erläutert, warum der richtige Kontext für Ihre Erkenntnisse unverzichtbar ist.

In diesem Beitrag betrachten wir eine neuere, aber bereits recht verbreitete Bedrohungsform: Phishing-Angriffe, die über das Telefon erfolgen (Telephone-oriented Attack Delivery, TOAD). Außerdem erfahren Sie, wie Proofpoint diese Angriffe erkennt und welche Vorteile Hinweise zu TOAD-Angriffen im Proofpoint TAP-Dashboard (Proofpoint Targeted Attack Protection) bieten.

Was ist Telephone-oriented Attack Delivery (TOAD)?

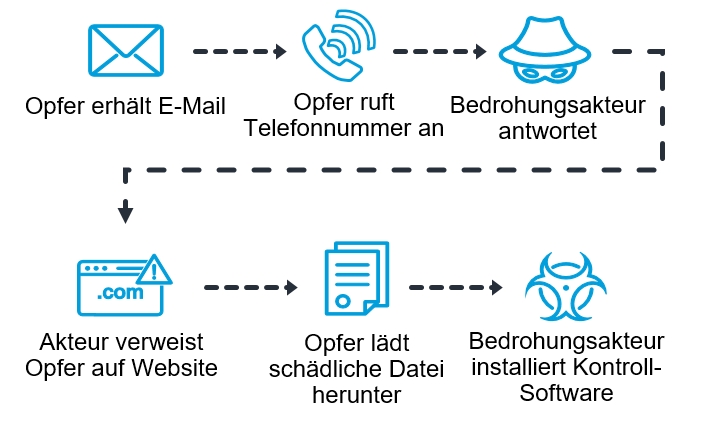

Telephone-oriented Attack Delivery (TOAD) ist eine relativ neue Phishing-Variante, die Voice-Phishing (Vishing) und E-Mail-Phishing kombiniert. Dabei treten die Angreifer am Telefon als angebliche vertrauenswürdige Autoritätsperson (z. B. eines anerkannten Unternehmens oder einer Organisation) auf und versuchen, ihre Opfer zur Preisgabe vertraulicher Informationen (z. B. Anmeldedaten oder Finanzdaten) zu verleiten. Anschließend senden sie dem Opfer eine E-Mail, die einen Phishing-Link oder -Anhang enthält.

Die Taktik von TOAD-Angriffen.

TOAD-Angriffe sind deshalb besonders gefährlich – und effektiv –, weil die Angreifer mithilfe von Social-Engineering-Taktiken Vertrauen und Glaubwürdigkeit bei ihren Opfern aufbauen. Indem sie sich als Vertreter einer vertrauenswürdigen Entität ausgeben, versuchen die Angreifer viele der Schutzmaßnahmen zu umgehen, die Unternehmen üblicherweise zur Vermeidung von Phishing-Angriffen implementiert haben.

Wie kann Proofpoint TOAD-Angriffe erkennen?

Proofpoint weiß, wie wichtig der Schutz unserer Kunden vor der wachsenden Bedrohung durch TOAD-Angriffe ist. Deshalb haben wir fortschrittliche Bedrohungsanalysen und Machine-Learning-Technologien entwickelt, die TOAD-Phishing-Angriffe erkennen und verhindern können, bevor Schaden entsteht.

Die Proofpoint Threat-Protection-Plattform Aegis stellt basierend auf Daten, Erkennungen und Forschungsergebnissen verwertbare Erkenntnisse bereit, die Ihnen ein vollständiges Bild über die Bedrohungen für Ihr Unternehmen und geeignete Schutzmaßnahmen liefern.

Proofpoint Aegis analysiert Daten aus verschiedenen Quellen – einschließlich E-Mail-, Netzwerk- und Cloud-Daten –, um allgemeine Kompromittierungsindikatoren zu identifizieren.

Zudem wendet Supernova, unser KI-gestütztes Modul zur Verhaltensanalyse, Machine-Learning-Algorithmen an, um E-Mail-Inhalte zu analysieren und verdächtige Verhaltensmuster zu erkennen, die auf einen aktiven TOAD-Angriff hinweisen können. Durch die Zusammenarbeit dieser Lösungen können Sie für TOAD-Angriffe typische schädliche E-Mails und URLs blockieren, sobald diese zugestellt werden.

Erkenntnisse

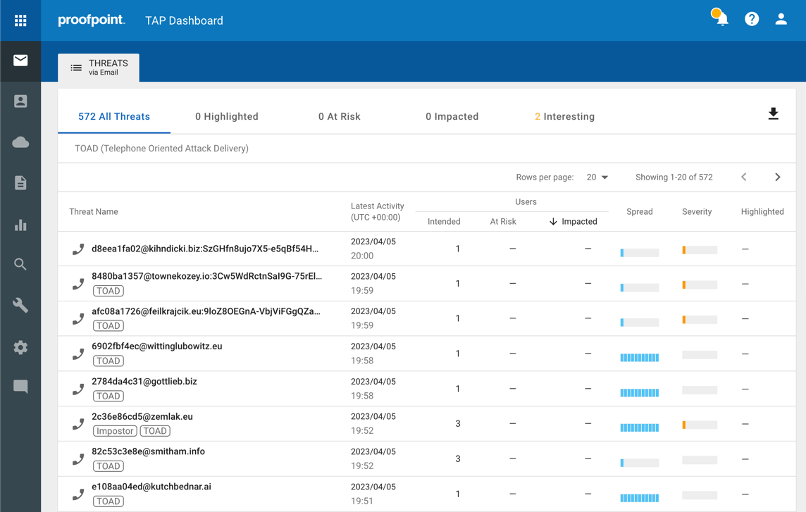

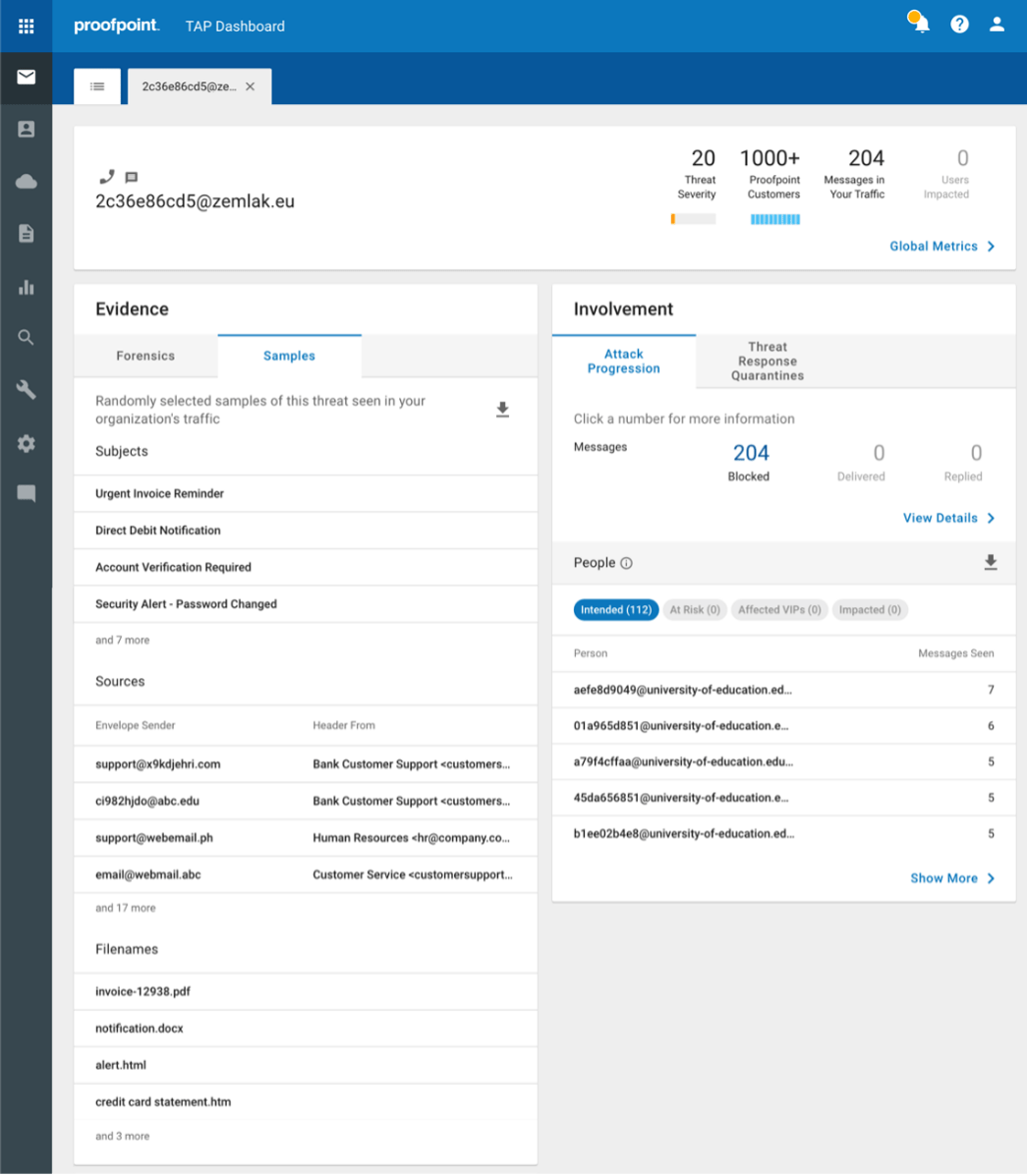

Mit dem Hinweis auf TOAD-Angriffe in den verwertbaren Erkenntnissen im Proofpoint TAP-Dashboard erhalten unsere Kunden wertvolle Einblicke zu aktuellen Bedrohungen – und bleiben den Angreifern einen Schritt voraus. Das Dashboard bietet einen Echtzeit-Überblick über die Anzahl und die Art der erkannten TOAD-Angriffe sowie detaillierte Informationen zu den Taktiken, Techniken und Vorgehensweisen von Bedrohungsakteuren.

Hinweis auf TOAD-Bedrohungen im Proofpoint TAP-Threat-Insight-Dashboard.

Details zu TOAD-Bedrohungen im TAP-Dashboard.

Gezielte Kontrollen

Proofpoint Aegis bietet gezielte Kontrollen, mit denen sich Unternehmen auf bestimmte Aktionen konzentrieren und die Auswirkungen dieser Aktionen auf die Leistung evaluieren können. Dies ist besonders hilfreich, wenn Sie Ihre Cybersicherheitsmaßnahmen optimieren oder Bereiche identifizieren wollen, in denen Verbesserungsbedarf besteht.

Nachfolgend einige Beispiele für gezielte Kontrollen:

- Blockierung von Anrufen: Blockieren Sie Anrufe von bekannt schädlichen Nummern oder senden Sie eine Warnmeldung an Mitarbeiter, die verdächtige Anrufe erhalten.

- E-Mail-Filterung: Verwenden Sie Effektivitätsberichte, um festzustellen, wie gut Ihre E-Mail-Filterung TOAD-Bedrohungen stoppen kann. Wenn viele TOAD-Bedrohungen eindringen können, sollten Sie möglicherweise Ihre E-Mail-Filtereinstellungen anpassen oder weitere Schutzebenen einrichten.

- Anwenderschulungen: Unsere Very-Attacked-People™-Berichte verdeutlichen Ihnen, wie gut Ihre Anwenderschulungen wirken, und zeigen, welche Personen möglicherweise zusätzliche Security-Awareness-Schulungen benötigen.

Vorteile des TAP-Dashboards

TOAD-Phishing-Angriffe stellen eine schwerwiegende und sogar wachsende Gefahr dar. Daher benötigen Sie geeignete Tools, mit denen Sie diese Angriffe erkennen und verhindern können. Mit dem TAP-Dashboard können Sie TOAD-Angriffe nachverfolgen und dokumentieren, sodass Ihr Unternehmen die dadurch entstehenden Risiken besser verstehen kann. Dies wiederum hilft Ihnen, effektivere Strategien zu entwickeln, mit denen Sie das Risiko erfolgreicher Angriffe gegen Ihre Anwender reduzieren können.

Über das TAP-Dashboard können Sie die Effektivität der bestehenden Sicherheitskontrollen überwachen und fundierte Entscheidungen treffen, um den Schutz weiter zu verbessern. Das Dashboard hilft Ihnen auch dabei, Compliance-Vorgaben zu erfüllen und bei einem Sicherheitszwischenfall die Einhaltung der Sorgfaltspflicht nachzuweisen.

Weitere Informationen zu den konkreten digitalen Risiken für Ihr Unternehmen

Wenn Sie die größten digitalen Bedrohungen für Ihr Unternehmen kennen möchten, können Sie gern eine kostenlose Risikoschnellanalyse für E-Mails durch Proofpoint vereinbaren. Unsere Sicherheitsexperten unterstützen Sie bei der Identifizierung der größten digitalen Bedrohungen für Ihr Unternehmen (z. B. Domain-Risiken) und leiten Sie bei der Beseitigung an.

Weitere Informationen zum Threat-Insight-Dashboard und verwertbaren Erkenntnissen von Proofpoint TAP finden Sie hier.