Stellen Sie sich vor, Ihr Sicherheitsteam hat viel in Cybersicherheitstechnologien, mehrschichtige Schutzmechanismen und in die konsequentes Schulung Ihres Teams investiert. Und doch öffnet eines Tages ein argloser Mitarbeiter mit nur einem unbedachten Klick auf eine Phishing-E-Mail Tür und Tor für einen ernsten Zwischenfall. Das passiert immer wieder.

Obwohl Sie Sicherheitsmaßnahmen getroffen, Schulungen abgehalten und Poster zur Sensibilisierung für sicheres Verhalten aufgehängt haben, kommt es immer wieder zu Sicherheitszwischenfällen. Warum? Weil echte Sicherheit nicht nur davon abhängt, was die Mitarbeiter wissen, sondern auch davon, wie sie ihre Verantwortung für den Schutz Ihres Unternehmen wahrnehmen und wie sie reagieren, wenn sie mit einer realen Bedrohung konfrontiert werden. Wissen allein reicht in der Cybersicherheit nicht aus. Vielmehr muss auch das Verhalten geändert werden.

Die heutige Bedrohungslandschaft ist komplexer denn je, weil Cyberkriminelle ihre Taktiken ständig verfeinern, um menschliche Schwachstellen auszunutzen. Die gute Nachricht: Mitarbeiter können zu Ihrer effektivsten Verteidigungslinie werden. Wenn sie sich in ihrer Rolle als Verteidiger bestärkt und motiviert fühlen, werden sie von potenziellen Sicherheitsrisiken zu proaktiven Beschützern. Wie schaffen Sie das? Das gelingt nur durch den Aufbau einer Sicherheitskultur mit einem systematischen Ansatz, bei dem Ihre Mitarbeiter im Mittelpunkt stehen.

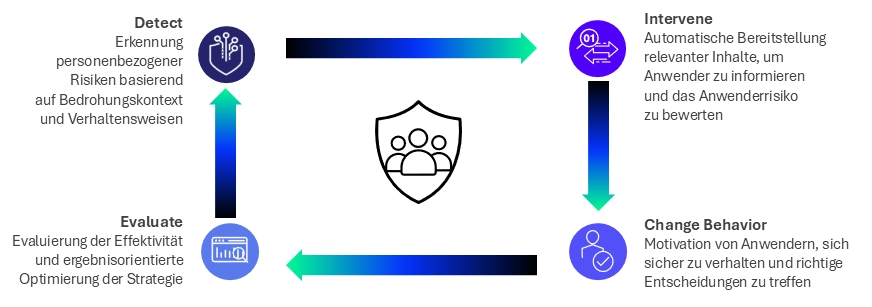

Hier kommt das DICE-Framework von Proofpoint ins Spiel. DICE steht für Detect, Intervene, Change behavior und Evaluate – also Erkennen, Intervenieren, Verhalten ändern und Evaluieren. In diesem Blog-Beitrag werden wir jede dieser Komponenten untersuchen. Darüber hinaus beleuchten wir die psychologischen Aspekte des Frameworks – und wie Unternehmen damit eine resiliente Sicherheitskultur entwickeln können. Ganz gleich, ob Sie bereits ein erfahrener Sicherheitsverantwortlicher sind oder erst am Anfang einer positiven Sicherheitskultur stehen: In diesem Leitfaden erfahren Sie, wie Sie nachhaltige Verhaltensänderungen erreichen. Legen wir los.

Was ist DICE?

Unsere Erfahrungen aus der Zusammenarbeit mit Unternehmen aller Branchen hat uns gelehrt, dass sich Verhaltensweisen nur dann effektiv ändern, wenn Sie die Personen kennen, die für Bedrohungen besonders anfällig sind oder sich am ehesten unsicher verhalten, und dann rechtzeitig intervenieren. Dazu gehören auch Schulungsmaßnahmen, die für die individuellen Schwächen der einzelnen Personen maßgeschneidert werden. Außerdem müssen Sie den Erfolg Ihres Programms kontinuierlich evaluieren – und Ihr Programm entsprechend anpassen.

Genau deshalb macht DICE einen so großen Unterschied. Das Framework geht über die klassischen Sicherheitsschulungen nach dem Gießkannenprinzip hinaus und bietet Mitarbeitern kontinuierliche und kontextrelevante Unterstützung, um nachhaltige Routinen zu entwickeln.

Das DICE-Framework von Proofpoint beinhaltet vier Schritte.

Schritte im Proofpoint-DICE-Framework.

Schritt 1: Detect – Erkennen personenbezogener Risiken als Ausgangspunkt für nachhaltige Verhaltensänderungen

Der erste Schritt ist das Erkennen personenbezogener Risiken basierend auf dem Bedrohungskontext und tatsächlichen Verhaltensweisen. Hierbei kommt es besonders darauf an, die Risiken auf Unternehmens-, Abteilungs- und individueller Ebene zu erkennen und zu verstehen.

Warum ist die Erkennung wichtig?

Die nachhaltige Änderung der Verhaltensweisen beginnt mit einer eingehenden Analyse der personenbezogenen Risiken. Wer in Ihrem Unternehmen ist besonders für Cyberbedrohungen anfällig? Welche Mitarbeiter handeln ständig riskant? Und warum? Bei klassischen Security-Awareness-Programmen fehlt diese Differenzierung oft. Alle Mitarbeiter erhalten dieselben Schulungen, als wären sie den gleichen Risiken ausgesetzt.

In dieser Phase müssen die Unternehmen mehrere wichtige Risikofaktoren quantifizieren und analysieren, um sich einen umfassenden Überblick über das individuelle Risiko jedes einzelnen Mitarbeiters verschaffen. Dies ist sehr wichtig, weil ungezielte Programme ihren Fokus und ihre Wirksamkeit verlieren können. Undifferenzierte Inhalte kommen bei stark gefährdeten Anwendern mit ungewöhnlichen Herausforderungen möglicherweise nicht gut an.

So können Sie eine wirksame Strategie zur Risikoerkennung entwickeln:

- Analysieren Sie das Verhalten

Bei der Analyse von Verhaltensweisen im Alltag wird deutlich, dass einige Menschen anfälliger für Sicherheitsbedrohungen sind als andere. Wenn Anwender auf einen verdächtigen Link klicken, einem unbekannten Absender antworten oder vertrauliche Daten an einen nicht autorisierten Empfänger weitergeben, stellen sie ein höheres Risiko dar als jemand, der dies nicht tut. Mit dieser Erkenntnis können Sicherheitsteams gezielt Schulungsmaßnahmen entwickeln, die direkt auf die Risikomuster eines Mitarbeiters eingehen, sodass er mit den neu erworbenen Fähigkeiten in Zukunft sicherere Entscheidungen treffen kann. - Stellen Sie Wissenslücken fest

Regelmäßige, gezielte Wissenstests liefern wichtige Einblicke. Sie geben nicht nur Aufschluss darüber, wie gut Mitarbeiter die Sicherheitsprinzipien verstehen, sondern auch darüber, wo es noch Wissenslücken gibt. So kann beispielsweise ein Quiz oder ein kurzer Fragebogen spezifische Wissenslücken aufdecken, z. B. in Bezug auf Social Engineering oder empfohlene Vorgehensweisen für den Umgang mit Daten. Wenn Sicherheitsteams wissen, welche Mitarbeiter in kritischen Bereichen Hilfe benötigen, können sie ihnen ein grundlegendes Bewusstsein für diese Themen vermitteln. - Bewerten Sie die Anfälligkeit für reale Bedrohungen

Für die Bewertung können Bedrohungssimulationen genutzt werden, z. B. für QR-Code-Betrug, Anmeldedaten-Phishing und SMS-Phishing, um die Anfälligkeit der Mitarbeiter für reale Angriffe festzustellen. Dabei beobachten die Sicherheitsteams die Reaktion der Mitarbeiter und erhalten dadurch einen genaueren Überblick über die Schwächen der einzelnen Personen. Realitätsnahe Tests helfen den Teams, ihre Interventionsmaßnahmen zu priorisieren und sich auf Personen zu konzentrieren, die das Erkennen bestimmter Bedrohungen noch üben müssen. - Bewerten Sie die Denkweise und Einstellung der Mitarbeiter zum Thema Sicherheit

Bei der Sensibilisierung für Sicherheit geht es nicht nur um Kenntnisse und Fähigkeiten, sondern auch um die innere Einstellung. Kulturbezogene Tests und Umfragen können den Sicherheitsteams Aufschluss darüber geben, wie die Mitarbeiter zum Thema Cybersicherheit stehen und ob sie sie als gemeinsame Aufgabe betrachten. Fragen zum Verständnis ihrer Rolle bei der Sicherheit des Unternehmens können zum Beispiel wichtige kulturelle Faktoren aufzeigen, die die Anfälligkeit erhöhen. Mit diesen Einstellung müssen Sie sich unbedingt auseinandersetzen, um eine sicherheitsbewusstere Grundhaltung zu erreichen.

Warum ist Kontext wichtig?

Um Risiken effektiv zu erkennen, benötigen Sie Kontext, damit Sie einen maßgeschneiderten und wirkungsvollen Ansatz für Verhaltensänderungen entwickeln und Schulungsmaßnahmen an jeden einzelnen Mitarbeiter anpassen können.

Bei einer Führungskraft, die wichtige Entscheidungen trifft, ist die Gefährdungslage wahrscheinlich anders als bei einem Berufseinsteiger mit begrenztem Zugriff auf vertrauliche Daten. Das ist einer der Gründe, warum der Erkennungsprozess die Rolle des jeweiligen Mitarbeiters berücksichtigen sollte. Zudem müssen die Zugriffsberechtigungen der Mitarbeiter und das Risiko externer Bedrohungen in die Überlegungen einfließen.

Schritt 2: Intervene – Umsetzen von Einblicken in Maßnahmen

Im zweiten Schritt werden den Anwendern relevante Inhalte zur Verfügung gestellt, um sie zu informieren und ihr Risiko zu qualifizieren.

Von der Erkennung zur Intervention

Wenn Sie besonders gefährdete Mitarbeiter identifiziert haben, müssen diese im nächsten Schritt zu sichereren Verhaltensweisen bewegt werden. In dieser Phase sollten diese Mitarbeiter personalisierte, kontextbezogene Hinweise erhalten, sobald sie sich riskant verhalten oder einer Bedrohung ausgesetzt sind. Zudem sollten sie automatisch einem Schulungsplan zugewiesen werden, bei dem es um die gezeigte riskante Verhaltensweise geht.

Strategien für effektive Interventionen

Um einen gezielteren Ansatz für Verhaltensänderungen zu entwickeln, müssen Sie die Mitarbeiter beobachten und je nach ihren Rollen, Verhaltensweisen und Risikoprofilen zielgerichtet in entsprechende Gruppen einteilen.

Gehen Sie dazu wie folgt vor:

- Generieren Sie zeitnahe kontextbezogene Warnungen und Hinweise

Bei Echtzeitwarnungen zu neu auftretenden Bedrohungen können Mitarbeiter fundierte Entscheidungen treffen, sobald sie mit potenziellen Risiken konfrontiert werden. Warnhinweise zu E-Mails sind ein hervorragendes Beispiel für eine zeitnahe Intervention, die Anwender auf eine potenziell schädliche E-Mail aufmerksam machen kann. Dadurch werden Anwender dazu gebracht, nicht auf die E-Mail zu antworten oder die Nachricht zu melden, wenn sie wissen, dass sie noch nie mit diesem Absender zu tun hatten. Proaktive Warnmeldungen dieser Art unterstützen die Mitarbeiter im Moment der Gefahr und verhindern Zwischenfälle. - Weisen Sie Mitarbeiter automatisch maßgeschneiderten Lernpfaden zu

Sicherheitsteams können gezielt intervenieren, indem sie Lernpfade erstellen, die auf individuellen Verhaltensweisen, Bedrohungskontexten und Risikoprofilen basieren. So kann beispielsweise besonders gefährdeten Mitarbeitern, die Ziel einer bestimmten Bedrohung sind, ein Lernpfad zur Erkennung dieser konkreten Bedrohung zugewiesen werden. Genauso können Mitarbeiter, die vertrauliche Daten fahrlässig an unbefugte Personen weitergeben, eine Auffrischung zu den empfohlenen Vorgehensweisen für Datensicherheit erhalten. Dieser Ansatz gewährleistet, dass die Mitarbeiter genau die richtigen Informationen für ihre individuellen Bedürfnisse erhalten. Zudem steigt damit die Wahrscheinlichkeit, dass sich ihre Gewohnheiten ändern.

Schritt 3: Change behavior – Ändern von Verhaltensweisen durch kontinuierliche, praxisnahe Schulungen

In diesem Schritt werden die Anwender zu sicheren Verhaltensweisen motiviert, indem gute Entscheidungen bestätigt werden.

Die wissenschaftliche Grundlage zu Verhaltensänderungen

Verhaltensweisen ändern sich nicht über Nacht. Änderungen ergeben sich vielmehr aus der konsequenten und bewussten Anwendung wichtiger Prinzipien aus der Verhaltenswissenschaft. In dieser Phase werden bewährte Lerntechniken kombiniert, um sichere Abläufe in den Alltag der Mitarbeiter zu integrieren. Dies wiederum hilft ihnen, dauerhafte Gewohnheiten zu entwickeln.

Wichtige Bestandteile kontinuierlicher Schulungen

- Regelmäßige Wiederholung

Regelmäßige Wiederholung (Spaced Practice) ist eine Lerntechnik, bei der das Lernen über einen längeren Zeitraum erfolgt. Sie beinhaltet kürzere, aber häufigere Sitzungen, damit die Informationen nicht auf einmal aufgenommen werden müssen. Diese Technik eignet sich gut für Mikro- und Nano-Lerninhalte und gibt Mitarbeitern die Möglichkeit, Sicherheitskonzepte in regelmäßigen Abständen zu wiederholen, sodass sie die Informationen in überschaubaren Mengen aufnehmen und sich langfristig einprägen können. Dieser Ansatz legt eine solide Grundlage für Verhaltensänderungen, sodass die Mitarbeiter ganz normal und aus Gewohnheit sicherer agieren. - Der Testungseffekt

Der Testungseffekt ist ein Lernprinzip, bei dem die Lernenden das Gelernte im Rahmen von Quizzen, Prüfungen oder anderen Tests aktiv abrufen müssen. Dadurch verbessert sich ihr Langzeitgedächtnis. Im Kontext von Sicherheitsschulungen eignet sich diese Methode perfekt für Phishing-Simulationen und regelmäßige Tests. In realitätsnahen Phishing-Übungen und Wissensquizzen erinnern sich die Mitarbeiter an die empfohlenen Vorgehensweisen und durch das wiederkehrende Erleben festigen sie ihre Fähigkeiten. Dadurch wenden sie die sicheren Verhaltensweisen bei realen Angriffen ganz instinktiv an. - Wirkung des Umsetzens

Die Wirkung des Umsetzens besagt, dass sich Lernende eher etwas merken, wenn sie es im echten Leben anwenden. Sie lernen durch Anwendung – und nicht durch die passive Aufnahme von Informationen. In Sicherheitsschulungen wird dieses Prinzip durch interaktive Module und Gamification-Elemente umgesetzt. Durch Aktivitäten wie Simulationen, Rollenspiele und Wettbewerbe sammeln die Mitarbeiter praktische Erfahrungen. Auch spielerische Elemente wie Punktesysteme, Würdigungen und Bestenlisten steigern die Motivation. So wird das Lernen zu einem unvergesslichen Erlebnis und macht Spaß.

Nachhaltige Verhaltensänderungen durch aktives Lernen

Diese Prinzipien stellen sicher, dass Schulungen nicht nur Wissen vermitteln, sondern auch dauerhafte Verhaltensänderungen bewirken. In der Summe schaffen sie eine Kultur des aktiven Lernens, in der sichere Verhaltensweisen selbstverständlich werden. Durch häufige, ansprechende und realistische Schulungserlebnisse entwickeln die Mitarbeiter das Selbstvertrauen und die Reflexe, die sie zur sicheren Reaktion auf Bedrohungen benötigen.

Schritt 4: Evaluate – Messen der Effektivität

In diesem Schritt bewerten Sie die Effektivität Ihres Programms und optimieren Ihre Strategie anschließend basierend auf dem Ergebnis.

Warum ist die Evaluierung wichtig?

Sie benötigen aussagekräftige Daten, um die Wirksamkeit eines Programms zur Verhaltensänderung beurteilen zu können. Diese Phase muss Kennzahlen für die Bewertung der Bemühungen um Verhaltensänderungen liefern und den Verantwortlichen gegenüber demonstrieren, dass das Programm einen echten Mehrwert bietet.

Wichtige Kennzahlen zum Messen des Erfolgs

- Analyse des realen Anwenderverhaltens

Positive und negative Verhaltensweisen aus der Praxis liefern wichtige Erkenntnisse darüber, ob das Programm personenbezogene Risiken wirksam verändert. Wenn Unternehmen Verhaltensweisen überwachen, können sie die reale Wirksamkeit ihrer Bemühungen auf die Sicherheit beurteilen. Dieser Ansatz ermöglicht eine proaktive, datengestützte Strategie für das Management personenbezogener Risiken.- Positive Verhaltensweisen: Dazu gehört zum Beispiel das konsequente Melden verdächtiger E-Mails und das Verzichten auf riskante Aktivitäten. Diese Verhaltensweisen bedeuten, dass das Risikoniveau eines Mitarbeiters sinkt, dass er die sicheren Verhaltensweisen verinnerlicht und dass sich sein individuelles Risikoprofil verbessert. Im Endeffekt sinkt damit das Gesamtrisiko des Unternehmens.

- Negative Verhaltensweisen: Dazu gehört zum Beispiel das Ignorieren von Sicherheitsrichtlinien auch nach Abschluss eines Kurses. Sie zeigen ein steigendes Risikoniveau an. Sicherheitsteams können das Muster analysieren und die Schulungsmaßnahme anpassen, um bestimmte Schwächen abzustellen. Mitarbeiter, die weiterhin riskantes Verhalten an den Tag legen, sollten vorrangig geschult werden. Sobald sie positive Verhaltensweisen zeigen, müssen sie in diesen bestärkt werden.

- Kennzahlen für das Melden verdächtiger E-Mails

Es ist wichtig, die Meldungsraten der Anwender und die Genauigkeit ihrer Meldungen zu verfolgen. Anhand dieser Kennzahlen können Sicherheitsteams beurteilen, wie wirksam das vorhandene Programm das Verhalten der Anwender ändert. Sie vermitteln ein umfassendes Bild der Verhaltensänderung und zeigen, dass die Schulungsmaßnahmen die menschliche Verteidigungslinie des Unternehmens stärken.- Die Meldungsrate besagt, wie oft Mitarbeiter mutmaßliche Phishing-Nachrichten oder verdächtige Aktivitäten melden, und gibt Aufschluss darüber, wie wachsam und proaktiv sie in Bezug auf den Schutz des Unternehmens handeln.

- Die Richtigkeit der Meldungen gibt an, wie sicher Mitarbeiter tatsächliche Bedrohungen von False Positives unterscheiden können, und ein hoher Wert zeigt, dass sie echte Risiken immer besser erkennen.

- Benchmarking und Branchenvergleiche

Wenn Unternehmen messen, wie gut ihre Sicherheitskultur im Vergleich zu den Branchenstandards abschneidet, können sie ihre Position in einem breiteren Kontext besser beurteilen. Dies wird als Benchmarking bezeichnet und liefert wertvolle Einblicke in die Wirksamkeit eines Programms. Dadurch verstehen Unternehmen, wo sie im Vergleich zu ihren Mitbewerbern stehen.

Fazit: Entwicklung einer robusten Sicherheitskultur

Die Änderung des Sicherheitsverhaltens ist ein komplexer und kontinuierlicher Prozess, da die Mitarbeiter die Sicherheitspraktiken nicht nur kennen, sondern auch aktiv anwenden müssen. Erfolgreiche Sicherheitsschulungen müssen zielgruppenrelevant sein und kontinuierlich gemessen werden.

Das DICE-Framework unterstützt Unternehmen bei der Optimierung ihrer Schulungsaktivitäten mit einem strukturierten, effektiven Ansatz, der das Sicherheitsbewusstsein steigert und zu einer dauerhaften Verhaltensänderung führt.

Mit diesem Framework können Unternehmen eine Sicherheitskultur entwickeln, die sich nicht nur durch hervorragendes Sicherheitsbewusstsein, sondern auch durch hohe Resilienz auszeichnet. Dann werden aus Mitarbeitern aktive Partner bei der Abwehr von Bedrohungen, die aktiv das Risiko Ihres Unternehmens verringern und die Sicherheitslage verbessern.

Wie Proofpoint helfen kann

Proofpoint unterstützt Sie bei der Einführung eines proaktiven, verhaltensbasierten Sicherheitsprogramms. Mit dem DICE-Framework und Tools wie Proofpoint ZenGuide, Proofpoint People Risk Explorer, adaptiven Gruppen und dem adaptiven Schulungsframework bieten wir Ihnen alles, was Sie benötigen, damit Ihr Team sein Sicherheitsverhalten nachhaltig verbessert.

Wenn Sie Sicherheitsbewusstsein in sichere Verhaltensweisen verwandeln möchten, kontaktieren Sie uns. Gemeinsam können wir Ihr personenbezogenes Risiko reduzieren und eine Kultur der Resilienz entwickeln.