Las herramientas digitales utilizadas en el entorno laboral actual ya no se limitan al correo electrónico. Los ciberdelincuentes aprovechan ahora las herramientas de colaboración, las relaciones con los proveedores y la naturaleza humana para burlar las defensas y comprometer las cuentas. Esta nueva serie de cinco entradas de blog intenta arrojar luz sobre estas nuevas tácticas de ataque y presenta nuestro enfoque global para proteger a los usuarios.

En artículos anteriores de esta serie, hemos analizado las tácticas utilizadas por un ciberdelincuente para explotar los nuevos canales digitales, las razones por las que estos canales son vulnerables, los métodos utilizados para comprometer las comunicaciones corporativas y por qué debe evolucionar la formación para concienciar en materia de seguridad. En esta quinta entrega, analizamos la importancia de detectar y responder automáticamente al compromiso de cuentas.

Las organizaciones deben comprender que existen innumerables formas de que los atacantes obtengan acceso, incluidos métodos como la elusión de la autenticación multifactor (MFA), que no requieren phishing ni contacto directo con una persona. Pero el ataque no se detiene en el compromiso inicial, sino que tiene varias fases. Por eso, detectar actividades maliciosas en cualquier fase es fundamental para minimizar el impacto y garantizar una defensa completa y resiliente.

El nacimiento de los proveedores de identidad

Hace muchos años, cuando era un joven responsable de producto de software de seguridad, tuve la gran suerte de formar parte de un pequeño equipo que inventó, estandarizó y popularizó el estándar SAML. SAML y sus tecnologías afines constituyen la base técnica del inicio de sesión único federado (SSO), permitiendo a los usuarios iniciar sesión una sola vez de forma centralizada y ser redirigidos a todas las aplicaciones empresariales a las que están autorizados. Un único inicio de sesión para controlarlo todo.

Esto permite tanto una gran experiencia de usuario y, al combinarse con la MFA, una sólida verificación de identidad. Ese era el sueño. Y el sueño se ha hecho realidad. Servicios de identidad ampliamente conocidos, como Microsoft Entra ID, Ping, Okta, Google Cloud Identity y otros, surgieron a raíz de esta iniciativa, permitiendo a los usuarios iniciar sesión una sola vez de forma centralizada y ser redirigidos a todas las aplicaciones empresariales a las que están autorizados.

Los ciberdelincuentes redirigen sus ataques hacia los proveedores de identidad

En aquel momento, incluso entonces, pensábamos que si realmente lográbamos que este enfoque centralizado se adoptara de forma generalizada, los ciberdelincuentes acabarían fijándose en ello y centrarían sus esfuerzos en comprometer estas valiosas cuentas de proveedores de identidad. Pero ese era un asunto que quedaba para más adelante.

Por desgracia, ese día ya ha llegado. La realidad es que el inicio de sesión único (SSO) funciona tanto para usuarios legítimos como fraudulentos. Esta parte de nuestro sueño de SSO federado/SAML también se ha hecho realidad.

La MFA es eficaz, pero no suficiente

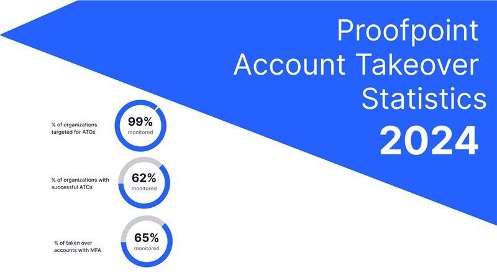

Avancemos hasta nuestros días. Como Proofpoint informó recientemente, en 2024 el 99 % de las organizaciones supervisadas por Proofpoint fueron blanco de compromiso de cuentas. Y el 62 % de ellas experimentaron compromisos de cuenta exitosos. Algo más inquietante es que el 65 % de las cuentas comprometidas tenían activada la MFA.

¿Qué cuentas son el objetivo principal de los ciberdelincuentes? Las mismas que actúan como puntos de acceso a múltiples aplicaciones empresariales: EntraID, Ping, Okta, Google Cloud Identity y otras. ¿Por qué hackear una organización si puedes iniciar sesión para entrar?

Estadísticas de usurpación de cuentas de Proofpoint en 2024.

Nuestro primer sueño de SSO federado incluía la autenticación multifactor (MFA) para reforzar la autenticación de usuarios. Pero desafortunadamente, la MFA es eficaz, pero no es un control suficiente. ¿Cómo logran los atacantes eludir la MFA? Utilizan varias técnicas, como la fatiga de MFA, el secuestro de sesión y la ingeniería social del servicio de asistencia. O instalan malware RAT o, cada vez más, software legítimo de gestión remota en los endpoints. Está claro que la MFA no es una solución infalible cuando se trata de defenderse de estos ataques. Si necesita un ejemplo de lo fácil que puede ser usurpar una cuenta configurada con MFA, echa un vistazo a este vídeo de demostración y a esta entrada de blog sobre la elusión de la MFA.

Una reacción rápida ante la usurpación de cuentas es absolutamente crucial

¿Qué puede hacer para proteger mejor su organización frente a estos ataques de usurpación de cuentas (ATO) centrados en las personas? Tenga en cuenta que el tiempo es un factor crucial. De hecho, el Informe Global sobre Amenazas 2025 de Crowdstrike revela que el tiempo medio de expansión tras el compromiso de una cuenta fue de solo 48 minutos. Por tanto, si quiere limitar los daños, debe detectar y responder rápidamente al compromiso de cuentas.

La solución a este reto es la defensa multicanal y multifase. En este caso, Proofpoint Prime Threat Protection es la primera y única solución de ciberseguridad del sector verdaderamente centrada en las personas. Reúne capacidades críticas de defensa frente a amenazas que antes estaban dispersas (protección contra ataques en múltiples fases a través de canales digitales, protección contra suplantaciones de identidad y orientación y formación para empleados basada en riesgos) en una única solución integrada. Y está diseñada para proteger a las personas dondequiera y comoquiera que trabajen.

Este artículo de blog se centra en las capacidades de protección contra ataques multifase de Proofpoint Prime Threat Protection, diseñadas para identificar y responder al compromiso de cuentas en cada fase, tanto si el ataque comienza con phishing, intentos de inicio de sesión por fuerza bruta o comportamiento sospechoso posterior al acceso.

Protección frente a la usurpación de cuentas multifase

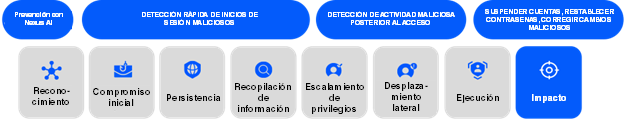

La protección contra ataques en multifase se basa en la superposición de defensas. Además, Prime puede detectar actividades maliciosas asociadas a la usurpación de cuentas en cualquier fase del ataque.

Protección contra ataques multifase para usurpación de cuentas que ofrece Proofpoint Prime Threat Protection.

En primer lugar, utilizando la defensa multicanal con Nexus AI, Prime protege frente al compromiso inicial. Además, ofrece medidas de seguridad avanzadas diseñadas para detectar rápidamente los inicios de sesión malintencionados y confirmar con precisión cualquier usurpación de cuenta. Además, utiliza la supervisión directa de cuentas en la nube conectadas a la API combinada con el aprendizaje automático, el análisis del comportamiento y nuestra inteligencia de amenazas patentada para analizar las actividades de las cuentas en tiempo real, detectando los intentos de escalar privilegios o desplazarse lateralmente. Por último, Prime puede suspender automáticamente las cuentas, restablecer las contraseñas o corregir los cambios maliciosos antes de que las amenazas consigan su objetivo.

Proteja a sus empleados con una seguridad centrada en las personas

Con la expansión de los entornos de trabajo digitales, los ciberdelincuentes seguirán atacando a las personas. Aunque el correo electrónico sigue siendo el principal vector de amenaza, los ciberdelincuentes están explotando nuevos canales como plataformas de colaboración, aplicaciones de redes sociales y servicios de intercambio de archivos. Esta situación ha generado el riesgo de fragmentación del panorama de la seguridad con productos aislados, lo que se traduce en mayores costes operativos y el riesgo de un número cada vez mayor de incidentes de seguridad. Aquí es donde puede ayudar Proofpoint.

Proofpoint Prime Threat Protection ofrece una solución de defensa completa contra todas las amenazas existentes y emergentes centradas en las personas. Combina una amplia gama de protecciones para ayudarle a optimizar la prevención de amenazas. Estas son algunas de las características de la solución:

- Detección precisa de amenazas: ayuda a prevenir una amplia gama de amenazas.

- Protección de cuentas optimizada con inteligencia artificial: protege frente a la usurpación cuentas y las cuentas de proveedores comprometidas.

- Formación específica basada en los riesgos: ayuda los usuarios a tomar decisiones más seguras ante las amenazas.

- Protección antiphishing en todas las plataformas: bloquea los enlaces maliciosos en múltiples plataformas.

- Protección contra la usurpación de identidad: protege la reputación de su marca frente a los abusos de los ciberdelincuentes.

- Gestión del riesgo asociado a las personas: identifica los usuarios de alto riesgo, y automatiza los controles de seguridad adaptables.

Con Proofpoint Prime, puede proteger mejor a sus empleados y su empresa reduciendo la pérdida de vigilancia provocada por la proliferación de alertas gracias a una detección de amenazas extremadamente precisa, y aumentar la eficacia gracias a la información detallada sobre riesgos y a los flujos de trabajo de seguridad automatizados. En combinación con las preintegraciones y la inteligencia de amenazas compartida, ayuda a sus equipos de TI y de seguridad a acelerar los despliegues al tiempo que reduce los costes al eliminar las soluciones aisladas que no están integradas en su organización.

Más información sobre Proofpoint Prime.

Lea nuestra serie “Ampliación de la superficie de ataque en las empresas”

Obtenga más información sobre el panorama de amenazas en evolución y descubra cómo detener estos ataques.

- Cómo un ciberdelincuente decidido puede prosperar en un entorno digital en constante cambio

- Por qué las herramientas de colaboración son la nueva primera línea de los ciberataques

- Formas en que los atacantes comprometen las comunicaciones empresariales de confianza

- Por qué debe evolucionar la concienciación sobre ciberseguridad para reforzar la resiliencia humana