La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui et à la façon dont Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

Le phishing demeure la principale tactique employée par les cybercriminels pour cibler vos collaborateurs, voler des données de valeur et détourner des fonds. D’après Verizon, le phishing est la principale méthode utilisée par les cyberpirates pour obtenir un accès non autorisé. On observe en outre une augmentation de la fréquence et de la sophistication de ce type d’attaques. Non seulement cette tendance est alarmante, mais elle est également coûteuse. IBM estime qu’une compromission de données découlant d’une attaque de phishing coûte en moyenne 4,88 millions de dollars de préjudice.

Dans cet article, nous allons analyser une nouvelle menace complexe de phishing par signature électronique, dans le cadre de laquelle les cybercriminels combinent plusieurs tactiques nouvelles pour contourner les fonctionnalités natives de sécurité de la messagerie de Microsoft.

Contexte

Lors d’une attaque de phishing par signature électronique, les cyberpirates usurpent l’identité d’une marque de confiance et envoient des contenus malveillants via des canaux numériques légitimes. Bien souvent, ils ont recours à des méthodes avancées telles que des attaques de type adversary-in-the-middle (AitM) pour contourner l’authentification multifacteur (MFA) en vue d’étendre davantage leur accès. Et lorsque les cybercriminels combinent plusieurs tactiques, telles que des attaques de type adversary-in-the-middle et le geofencing, ils peuvent déjouer les mécanismes de détection de manière extrêmement efficace.

Examinons de plus près des attaques de phishing par signature électronique :

Usurpation de l’identité de marques de confiance

Les cyberpirates usurpent l’identité de marques et de services de signature électronique de confiance, tels que DocuSign et Adobe Sign. Ils s’en servent pour inciter les destinataires à télécharger directement des documents malveillants ou à se rendre sur des sites Web frauduleux et à y saisir leurs identifiants de connexion. D’après notre rapport State of the Phish 2024, parmi les milliards d’emails de phishing que nous observons chaque année, 3,5 millions de messages malveillants usurpaient l’identité de DocuSign.

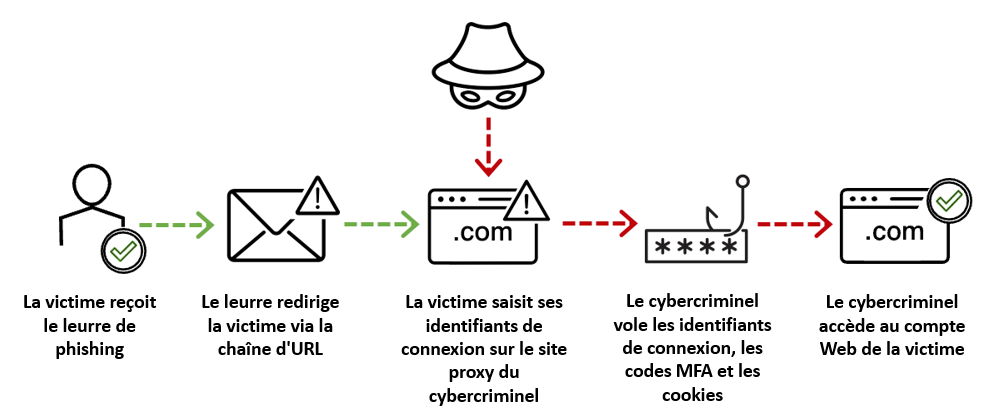

Contournement de la MFA

Les cybercriminels qui utilisent des leurres de phishing par signature électronique cherchent généralement à mettre la main sur autre chose que des identifiants de connexion. Ils espèrent également intercepter des codes MFA ou voler des cookies de session. Les tactiques de type adversary-in-the-middle (AitM) s’appuient sur des sites proxy pour capturer des informations de connexion et des codes MFA en temps réel. Les cyberpirates se voient ainsi octroyer un accès au compte de la victime et aux cookies de session actifs qui, à leur tour, permettent d’accéder à d’autres sites Web.

Étapes de l’attaque de type adversary-in-the-middle

Geofencing

Les cybercriminels ont recours à des techniques de geofencing pour limiter les emplacements à partir desquels leurs cibles peuvent accéder à leurs sites de phishing ou à leurs contenus malveillants. En restreignant l’accès à des emplacements géographiques spécifiques, comme le pays ou la région d’une cible, ils réduisent la probabilité de détection par des équipes informatiques et des outils automatisés d’analyse de la sécurité basés dans d’autres régions.

L’utilisation d’une seule de ces tactiques peut suffire à convaincre vos collaborateurs de passer à l’action. Mais que se passe-t-il lorsqu’un cyberescroc futé combine les trois ?

Le scénario

Notre exemple récent montre comment la combinaison des méthodes ci-dessus a permis à un cybercriminel d’attaquer un fournisseur mondial d’électricité.

La victime visée par le cyberpirate fournit de l’électricité à l’une des plus grandes villes du monde et emploie plus de 15 000 personnes. Lors de cette attaque, le message malveillant a été distribué dans la boîte email d’un dirigeant. Il a contourné les outils de sécurité de Microsoft ainsi qu’un mécanisme de détection supplémentaire conçu pour bloquer de telles campagnes en plusieurs étapes. Heureusement, Proofpoint a intercepté cette menace et a protégé l’entreprise contre une potentielle cyberattaque ou compromission de données.

Le cybercriminel à l’origine de cette menace a été observé pour la première fois par Proofpoint en 2021. Il est connu pour utiliser des mécanismes de distribution tels que des chaînes de redirection en plusieurs étapes, un filtrage avancé et des leurres hautement personnalisés. Les secteurs de la fabrication, des technologies et de l’énergie sont fréquemment ciblés. Bien que les cyberpirates usurpent souvent l’identité de marques comme Microsoft OneDrive et LinkedIn, lors de cette attaque de phishing par signature électronique, le cybercriminel a choisi de se faire passer pour DocuSign, une plate-forme populaire de gestion des transactions numériques.

La menace – Comment l’attaque s’est-elle déroulée ?

Voici comment l’attaque s’est déroulée :

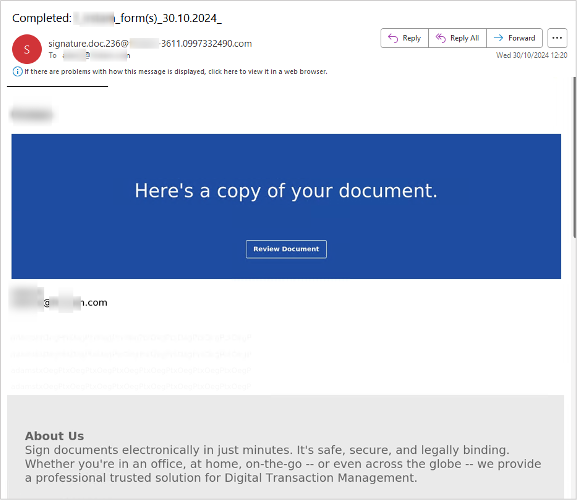

1. Mise en place d’un leurre. L’attaque a commencé par un email qui usurpait l’identité de la marque DocuSign sous le prétexte d’un message de suivi légitime. Cet email proposait au destinataire une copie physique de formulaires prétendument remplis. Le message lui-même était hautement personnalisé. Le nom et l’entreprise du destinataire étaient notamment mentionnés dans l’objet et dans le corps de l’email. Toutefois, l’expéditeur du message était inconnu du dirigeant et utilisait un domaine de messagerie récemment enregistré pour lancer son leurre.

Message DocuSign frauduleux reçu par l’utilisateur

2. Suivi de la chaîne. Le lien figurant dans le message mène à une longue chaîne d’URL hébergées sur l’infrastructure Google. La redirection via une chaîne en plusieurs étapes de domaines connus et sûrs complique la tâche des outils de protection de la messagerie qui tentent de déterminer le chemin emprunté par le cyberpirate.

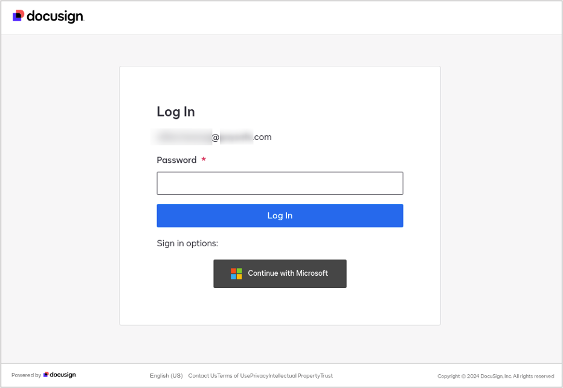

3. Redirection vers un site proxy. Une fois la redirection effectuée, l’utilisateur cible arrive sur ce qui semble être un portail de connexion DocuSign légitime. Il s’agit en réalité d’un site proxy qui achemine les requêtes et les réponses de l’utilisateur via un serveur proxy tiers faisant office d’intermédiaire. À titre de mesure de tromperie supplémentaire, le cybercriminel a utilisé le geofencing pour n’autoriser que les utilisateurs se trouvant dans la région géographique de la victime à accéder au site proxy.

Portail de connexion DocuSign frauduleux sur un site Web proxy

4. Établissement d’un accès non autorisé. Par le biais du site proxy, le cybercriminel peut voir tout ce que fait l’utilisateur. Dans cet exemple, il a récupéré les identifiants de connexion et les codes MFA DocuSign ainsi que les cookies de session actifs liés au navigateur de l’utilisateur. Ces cookies de session peuvent donner accès à un nombre incalculable de comptes Web professionnels et privés — une véritable mine d’or pour le cybercriminel. Il s’agit de techniques AitM classiques. Par souci de commodité, le cyberescroc a permis à l’utilisateur de se connecter avec ses identifiants de connexion Microsoft dans l’espoir d’étendre davantage son accès malveillant.

Détection – Comment Proofpoint est-il parvenu à identifier cette attaque ?

Même si le fournisseur d’électricité utilisait des fonctionnalités intégrées de protection de la messagerie soi-disant capables de détecter les menaces de phishing avancées, cette attaque est parvenue à atteindre la boîte de réception de l’utilisateur visé.

Le système de détection des menaces email de Microsoft est passé à côté de cette attaque pour plusieurs raisons. Premièrement, il n’ouvre les URL que si elles mènent à une charge virale directe telle qu’un malware. Même dans ce cas, un sandboxing n’est effectué que lorsqu’un utilisateur clique sur le lien malveillant. Ce sandboxing a présenté des failles importantes dans la détection des menaces ayant recours à des techniques de contournement complexes et a peiné à suivre les chaînes d’URL de deuxième, troisième et quatrième niveau.

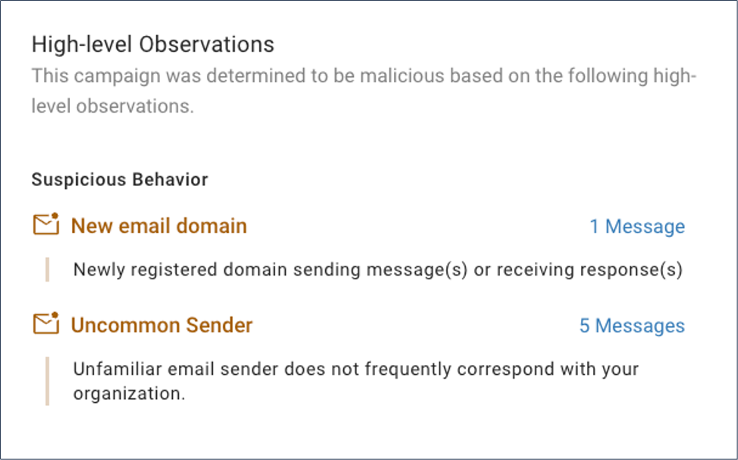

Synthèse des signaux utilisés par Proofpoint pour identifier le message comme une menace

Proofpoint a facilement identifié ce message en alliant analyse de la menace en environnement sandbox et sa plate-forme Proofpoint Nexus AI de bout en bout. Les menaces de phishing par signature électronique sont difficiles à bloquer, car vous avez besoin des deux pour parvenir à un verdict sans appel.

- Signaux d’IA comportementale. L’IA comportementale de Proofpoint analyse le comportement des utilisateurs pour identifier les activités anormales. Elle alerte les entreprises des menaces potentielles avec une précision supérieure à 99,99 %. Dans cet exemple, nous avons analysé les schémas comportementaux et déterminé que l’expéditeur n’avait jamais interagi avec l’utilisateur ciblé. En outre, l’expéditeur avait récemment enregistré un nouveau domaine de messagerie pour envoyer son message.

- Sandboxing d’URL. Proofpoint utilise la seule technologie de sandboxing d’URL du secteur qui fonctionne avant, pendant et après la remise des emails afin d’identifier et de bloquer les liens malveillants. Notre analyse URL-à-URL (U2U) avancée établit des relations entre les URL. Elle peut donc schématiser des chaînes d’attaque complexes et étendues. Par ailleurs, Proofpoint dispose de plusieurs centres mondiaux d’analyse des menaces qui peuvent contourner les tactiques de geofencing. Cela permet de s’assurer que les menaces qui ciblent des régions spécifiques sont détectées et neutralisées rapidement.

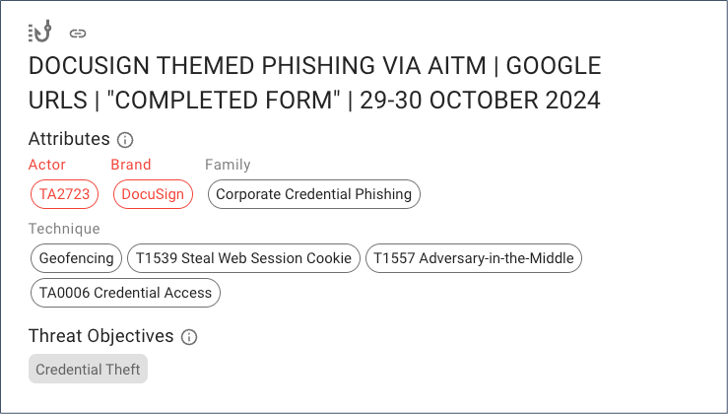

La précision de notre pile de détection est sans égal, avec moins d’un faux positif recensé pour 19 millions de messages. Qui plus est, nous rendons les détails de ces menaces visibles et facilement accessibles aux équipes informatiques et de sécurité. Les tactiques des cybercriminels sont automatiquement mises en correspondance avec le cadre MITRE ATT&CK (voir ci-dessous). Vos analystes peuvent ainsi associer notre visibilité à vos propres méthodologies, afin de mieux comprendre la nature de chaque menace et d’y répondre en conséquence.

Attributs mis en lumière par Proofpoint dans le message identifié comme malveillant

Forts de cette visibilité sur les menaces, nous avons pu avertir l’équipe de sécurité du fournisseur d’électricité et neutraliser l’attaque imminente.

Application de mesures correctives – Quels sont les enseignements tirés ?

Voici nos recommandations pour vous aider à vous protéger contre les menaces de phishing par signature électronique :

- Mettez en place une analyse complète des URL. Optez pour un outil à même de détecter les menaces dissimulées dans des chaînes de redirection complexes. Cet outil doit également être capable de détecter les contenus malveillants hébergés sur des domaines réputés de confiance, ainsi que de contourner les tactiques de geofencing qui limitent la visibilité. Sans ces fonctionnalités, les entreprises peuvent passer à côté d’attaques sophistiquées conçues pour exploiter des failles dans les défenses traditionnelles de la messagerie.

- Surveillez les anomalies comportementales grâce à l’IA. Lorsque vous évaluez des outils optimisés par l’IA, assurez-vous qu’ils proposent une analyse comportementale. Cela peut vous aider à identifier les cas où des utilisateurs interagissent avec des expéditeurs ou des domaines inconnus, révélant des tentatives de phishing. Les utilisateurs doivent également suivre une formation en sécurité afin d’apprendre à reconnaître ces signaux d’alerte.

- Investissez dans une visibilité globale sur les menaces. Les entreprises doivent visualiser et comprendre les menaces afin de hiérarchiser les risques les plus pertinents et de les éliminer rapidement. En fin de compte, une visibilité accrue se traduit par une détection des menaces, une réponse aux incidents et un niveau de sécurité global renforcés.

Proofpoint offre une protection centrée sur les personnes

Les menaces de phishing par signature électronique sont un exemple glaçant de la façon dont les attaques par email gagnent en sophistication. Elles exploitent les lacunes des mesures de sécurité natives et ciblent le maillon faible des entreprises : leurs collaborateurs. Pour lutter contre ces menaces, les outils de protection de la messagerie de base ne suffisent pas. Vous avez besoin d’une sécurité complète centrée sur les personnes alliant threat intelligence avancée et fonctionnalités de détection optimisées par l’IA.

Proofpoint offre une protection de bout en bout qui détecte les menaces à chaque étape : avant la remise, après la remise et au moment du clic. En alliant analyse comportementale et sandboxing avancé d’URL, nous vous protégeons contre les tentatives de phishing les plus complexes.

Protégez vos collaborateurs et votre entreprise contre un large éventail d’attaques de phishing de pointe. Téléchargez la fiche solution Proofpoint Threat Protection pour en savoir plus.

Consultez notre série « La neutralisation de cyberattaque du mois »

Pour en savoir plus la façon dont Proofpoint bloque les attaques avancées, consultez les précédents articles de cette série :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d’outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l’IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l’authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d’applications malveillantes (avril 2024)

- Attaques d’usurpation de la chaîne logistique (mai 2024)

- Attaques d’usurpation de l’identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d’identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d’identité de fournisseurs (septembre 2024)

- Quand SocGholish donne des sueurs froides au secteur de la santé (octobre 2024)

- Prévention du piratage de la messagerie de fournisseurs dans le secteur public (novembre 2024)

- Comment Proofpoint a bloqué une attaque de phishing Dropbox (décembre 2024)