Les outils numériques employés dans l’environnement de travail actuel ne se limitent plus à la messagerie. Les cybercriminels exploitent désormais les outils de collaboration, les relations fournisseurs et la nature humaine pour contourner les défenses et compromettre les comptes. Cette nouvelle série de cinq articles de blog tente de faire la lumière sur ces nouvelles tactiques d’attaque et présente notre approche globale de la protection des utilisateurs.

Dans les précédents articles de la série, nous nous sommes intéressés aux tactiques employées par un cybercriminel pour exploiter les nouveaux canaux numériques, aux raisons expliquant la vulnérabilité de ces canaux, aux méthodes utilisées pour pirater les communications d’entreprise et aux raisons pour lesquelles la sensibilisation à la cybersécurité doit évoluer. Ce cinquième volet traite de l’importance d’automatiser la détection et la neutralisation des compromissions de compte.

Les entreprises doivent être sensibilisées au fait qu’il existe de multiples façons pour les cybercriminels d’obtenir un accès à leurs données et systèmes, y compris des tactiques telles que le contournement de l’authentification multifacteur (MFA) qui ne nécessitent pas de recours au phishing ou d’interaction directe avec une personne. Mais les attaques ne se cantonnent pas à la compromission initiale, elles se déroulent en plusieurs phases. C’est pourquoi il est essentiel de détecter les activités malveillantes à chaque phase, afin de limiter autant que possible leur impact et d’assurer une défense complète et résiliente.

L’avènement des fournisseurs d’identité

Il y a des années, lorsque j’étais un jeune responsable produits dans le domaine des logiciels de sécurité, j’ai eu la chance de faire partie de la petite équipe qui a inventé, standardisé et popularisé la norme SAML. Le protocole SAML (et ses technologies cousines) sert de socle technique à l’authentification unique (SSO) avec fédération des identités, qui permet aux utilisateurs de se connecter une seule fois à un emplacement central pour ensuite être redirigé vers toutes les applications d’entreprise autorisées. Dans ce type de configuration, une seule connexion suffit pour obtenir tous les accès nécessaires.

Cette technologie assure non seulement une expérience utilisateur optimale, mais aussi, en association avec la MFA, une confirmation forte de l’identité de l’utilisateur. C’était l’intention de départ, et le rêve est devenu réalité. Un certain nombre de services populaires de gestion des identités (tels que Microsoft Entra ID, Ping, Okta, Google Cloud Identity et d’autres) sont nés de cette initiative.

Les cybercriminels ciblent désormais les fournisseurs d’identité

À l’époque déjà, nous pensions que si nous parvenions à véritablement généraliser cette approche centralisée, les cybercriminels s’y intéresseraient et accorderaient toute leur attention à la compromission de ces comptes de fournisseurs d’identité de grande valeur. Mais le problème ne semblait pas immédiat.

Malheureusement, nos craintes se sont révélées fondées. Aujourd’hui, la SSO fonctionne tant à l’avantage des utilisateurs légitimes qu’à celui des cybercriminels. Cet aspect de notre vision de l’authentification SSO avec identité fédérée/SAML est également devenu réalité.

Bien qu’efficace, la MFA ne suffit pas

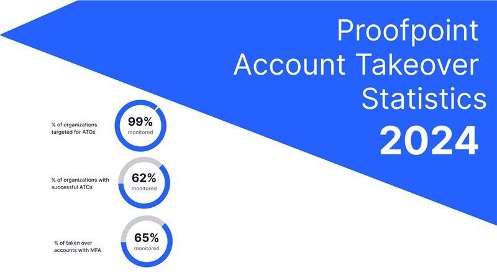

Quel est l’état des lieux aujourd’hui ? Comme l’a récemment signalé Proofpoint, en 2024, 99 % des entreprises surveillées par Proofpoint ont été ciblées par des attaques de compromission de comptes. 62 % de ces attaques ont abouti. Sans doute plus inquiétant encore, 65 % des comptes compromis étaient protégés par la MFA.

Quels sont les comptes principalement ciblés par les cybercriminels ? Précisément ceux qui servent de porte d’entrée à un large éventail d’applications d’entreprise : Entra ID, Ping, Okta, Google Cloud Identity et ainsi de suite. Pourquoi pirater une entreprise lorsque vous pouvez simplement vous y connecter ?

Statistiques 2024 de Proofpoint sur la prise de contrôle de comptes

Notre projet initial de SSO avec identité fédérée comprenait la MFA dans le but de renforcer l’authentification utilisateur. Malheureusement, même si elle est efficace, la MFA ne suffit pas. Comment les cybercriminels passent-ils outre cette mesure de protection ? Ils contournent l’authentification basée sur la MFA à l’aide de diverses techniques : exploitation de la baisse de vigilance engendrée par les invites MFA à répétition, piratage de sessions, ingénierie sociale au faux centre d’assistance, etc. Ils peuvent aussi injecter des malwares de type cheval de Troie d’accès à distance (RAT) ou des logiciels de gestion à distance, de plus en plus fréquents, sur les endpoints. Clairement, la MFA ne constitue pas une solution miracle en matière de protection contre ces attaques. Si vous vous demandez comment un compte configuré avec la MFA peut être compromis si facilement, regardez cette vidéo de démonstration et lisez cet article de blog sur le contournement de la MFA pour une illustration concrète.

Une réponse rapide est essentielle face à toute prise de contrôle de comptes

Que pouvez-vous faire pour mieux protéger votre entreprise contre ces attaques de prise de contrôle de comptes centrées sur les personnes ? Gardez à l’esprit que la rapidité d’action est fondamentale. En fait, le Global Threat Report 2025 de CrowdStrike révèle que le délai de propagation moyen après une compromission de compte était seulement de 48 minutes. Pour limiter les dommages, vous devez donc détecter et répondre aux compromissions de compte dans les plus brefs délais.

La solution à ce défi est une défense multicanale et multicouche. Dans ce domaine, Proofpoint Prime Threat Protection est la première et la seule solution complète de cybersécurité centrée sur les personnes. Elle réunit en une solution intégrée unique des fonctionnalités critiques précédemment disparates : protection contre les attaques en plusieurs phases sur les divers canaux numériques, protection contre l’usurpation d’identité, ou encore sensibilisation et formation aux risques liés aux collaborateurs. De plus, elle est pensée pour protéger efficacement les personnes indépendamment de leurs méthodes et lieux de travail.

Ce blog s’intéresse aux fonctionnalités de protection contre les attaques en plusieurs phases de Proofpoint Prime Threat Protection, une solution conçue pour identifier et neutraliser les compromissions de compte lors de chaque phase de l’attaque, que celle-ci ait débuté par du phishing, une tentative de connexion par force brute ou un comportement suspect après l’accès initial.

Protection contre la prise de contrôle de comptes en plusieurs phases

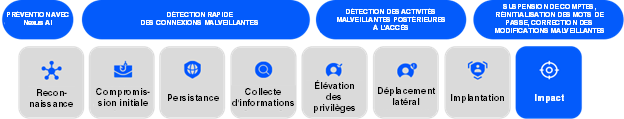

Une protection contre les attaques en plusieurs phases consiste à adopter divers mécanismes de défense. Or, Proofpoint Prime peut détecter les activités malveillantes associées à la prise de contrôle de comptes à n’importe quelle phase de l’attaque.

Protection offerte par Proofpoint Prime Threat Protection contre les attaques en plusieurs phases entraînant une prise de contrôle de comptes

Tout d’abord, au moyen de Nexus AI dans le cadre d’une défense multicanale, Proofpoint Prime vous protège contre la compromission initiale. Ensuite, il fournit des mesures de sécurité avancée, conçues pour détecter rapidement les connexions malveillantes et confirmer avec exactitude toute tentative de prise de contrôle de comptes. Ensuite, il utilise la surveillance directe des comptes cloud connectés aux API qu’il associe à l’apprentissage automatique, à l’analyse comportementale et à notre threat intelligence propriétaire pour analyser les activités des comptes en temps réel et détecter les tentatives d’élévation de privilèges ou de déplacement latéral. Enfin, Proofpoint Prime peut automatiquement suspendre des comptes, réinitialiser des mots de passe ou corriger les modifications malveillantes avant que les cybercriminels ne parviennent à leurs fins.

Protégez vos collaborateurs grâce à une sécurité centrée sur les personnes

Avec l’expansion des environnements de travail numériques, les cybercriminels continueront de cibler les personnes. Bien que l’email demeure le principal vecteur de menaces, les cybercriminels exploitent de nouveaux canaux, tels que les plates-formes de collaboration, les applications de réseaux sociaux et les services de partage de fichiers. Cette situation entraîne un risque de fragmentation du paysage de la sécurité, constitué de produits isolés, ce qui entraîne des coûts d’exploitation plus élevés et des failles de sécurité toujours plus nombreuses. C’est là que Proofpoint peut s’avérer utile.

Proofpoint Prime Threat Protection offre une solution complète de défense contre toutes les menaces existantes et émergentes centrées sur les personnes. Il combine un large éventail de protections pour vous aider à optimiser la prévention des menaces. Voici quelques-unes des fonctionnalités de la solution :

- Détection précise des menaces — Prévient un large éventail de menaces.

- Protection des comptes optimisée par l’IA — Prévient les prises de contrôle de comptes et les compromissions de comptes fournisseurs.

- Formations ciblées en fonction des risques — Apprend aux utilisateurs à faire des choix plus sûrs lorsqu’ils sont confrontés à des menaces.

- Protection contre le phishing sur toutes les plates-formes — Bloque les liens malveillants sur différentes plates-formes.

- Protection contre l’usurpation d’identité — Protège votre marque contre l’usurpation d’identité par des cybercriminels.

- Gestion des risques liés aux utilisateurs — Identifie les utilisateurs à haut risque et automatise les contrôles de sécurité adaptatifs.

Avec Proofpoint Prime, vous pouvez renforcer la protection de vos collaborateurs et de votre entreprise en évitant la baisse de vigilance engendrée par la multiplication des alertes grâce à une détection extrêmement précise des menaces, à l’efficacité accrue conférée par des informations détaillées sur les risques et à des workflows de sécurité automatisés. Alliée à des préintégrations et à une threat intelligence partagée, cette solution aide vos équipes informatiques et de sécurité à accélérer les déploiements tout en réduisant les coûts grâce à l’élimination des solutions isolées non intégrées au sein de votre entreprise.

En savoir plus sur Proofpoint Prime.

Lisez notre série d’articles consacrés à l’expansion de la surface d’attaque

Pour en savoir plus sur le paysage des menaces en constante évolution et apprendre comment bloquer ces attaques, lisez les articles suivants :

- Comment les cybercriminels déterminés peuvent prospérer dans un environnement de travail numérique en constante évolution

- Pourquoi les outils de collaboration sont devenus la nouvelle ligne de front des cyberattaques

- Méthodes employées par les cybercriminels pour compromettre des communications de confiance

- Pourquoi la sensibilisation à la cybersécurité doit évoluer pour renforcer la résilience humaine