In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und wie Proofpoint Unternehmen dabei unterstützt, ihre E-Mail-Abwehr zu stärken, um Anwender vor den neuesten Bedrohungen zu schützen.

Proofpoint People Protection-Produkte – umfassend, vollständig und kontinuierlich.

In dieser Reihe haben wir bereits die folgenden Angriffstypen behandelt:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist Evil Proxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen per Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware-Angriffen das Wasser abgraben (Juli 2024)

In diesem Blog-Beitrag zeigen wir, wie Bedrohungsakteure mithilfe von QR-Codes in Phishing-E-Mails Zugriff auf die Anmeldedaten von Mitarbeitern erlangen.

Hintergrund

Viele Bedrohungsakteure nutzen raffinierte Anmeldedaten-Phishing-Techniken, mit denen sie die Anmeldedaten von Mitarbeitern kompromittieren können. Dabei sticht in letzter Zeit die Nutzung von QR-Codes hervor. Der Cyber Threat Analysis Report von Recorded Future stellt fest, dass es eine Zunahme von 433 % bei Referenzen zu QR-Code-Phishing sowie eine Zunahme von 1.265 % bei Phishing-Angriffen gab, die potenziell mit KI-Tools wie ChatGPT verbunden sind.

Mit den in Phishing-E-Mails eingebetteten schädlichen QR-Codes sollen die Empfänger zu gefälschten Websites geführt werden, die vertrauenswürdige Dienste imitieren und Anwender zur Eingabe ihrer Anmeldedaten, Finanzinformationen oder anderer vertraulicher Daten auffordern. Bedrohungsakteure versuchen bei Phishing-Angriffen häufig, ein Gefühl der Dringlichkeit zu erzeugen, beispielsweise indem sie Schwierigkeiten mit dem Konto oder Sicherheitsprobleme vorschieben.

Durch die Nutzung von QR-Codes bei einem Phishing-Angriff schaffen die Angreifer eine gewisse Vertrautheit bei den Empfängern, da ihre E-Mail-Adresse als URL-Parameter vorab ausgefüllt ist. Wenn sie den schädlichen QR-Code scannen, öffnet sich ein Einfallstor für Anmeldedatendiebstahl und Datenschutzverletzungen.

Das Szenario

Die Mitarbeiter des Entwicklers einer weltweit bekannten Software-Anwendung erhielten eine Phishing-E-Mail, die scheinbar von der Personalabteilung des Unternehmens stammte. Die E-Mail enthielt einen Anhang und forderte zum Scannen eines QR-Codes auf, der zu einer schädlichen Website führte.

Eines der zentralen Ziele des Angriffs war der Vice President of Finance. Wäre der Angriff erfolgreich gewesen, hätten die Bedrohungsakteure Zugriff auf die Unternehmensfinanzen sowie auf die Anmeldedaten, Kreditkarteninformationen sowie Standortdaten von Millionen aktiven monatlichen Nutzern der Anwendung erlangen können.

Die Bedrohung: Wie lief der Angriff ab?

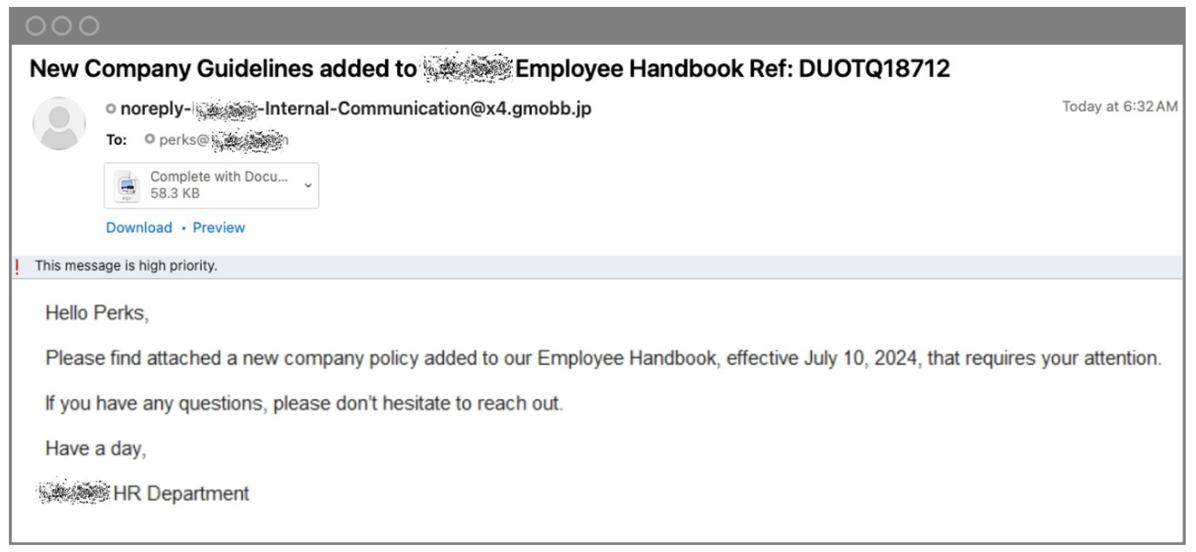

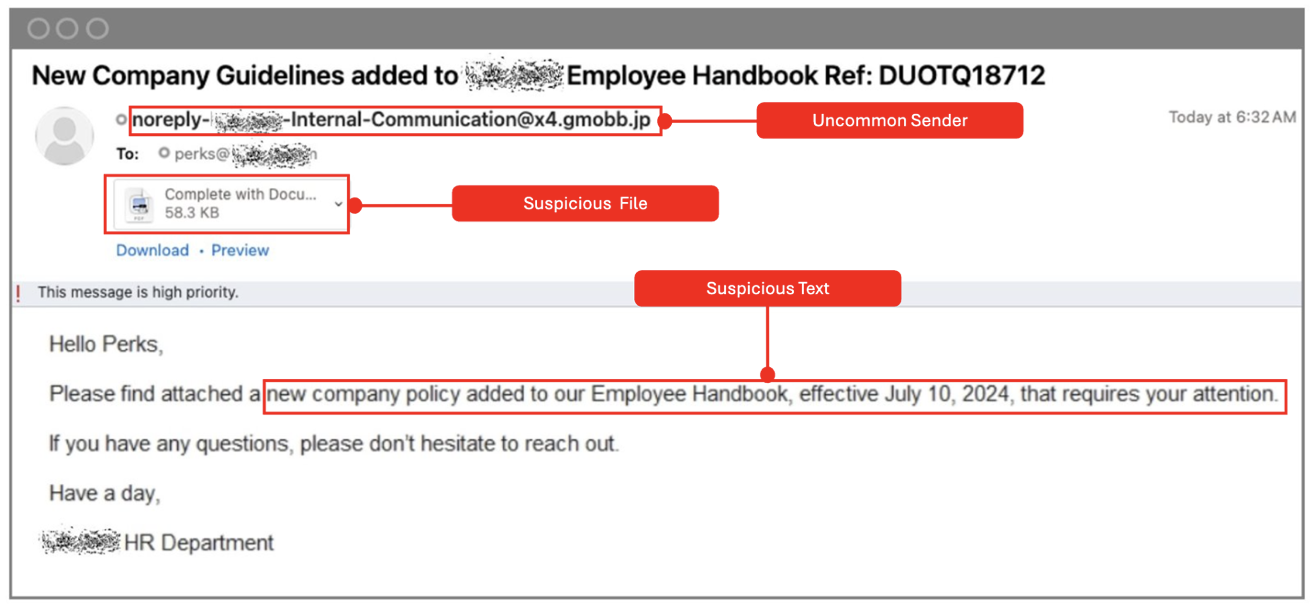

Die Phishing-E-Mail der Angreifer forderte die Angestellten dazu auf, ein Dokument im E-Mail-Anhang zu lesen, das als „neue Unternehmensrichtlinie in unserem Mitarbeiter-Handbuch“ bezeichnet wurde.

E-Mail von einem unbekannten Absender an eine Abteilung des Unternehmens.

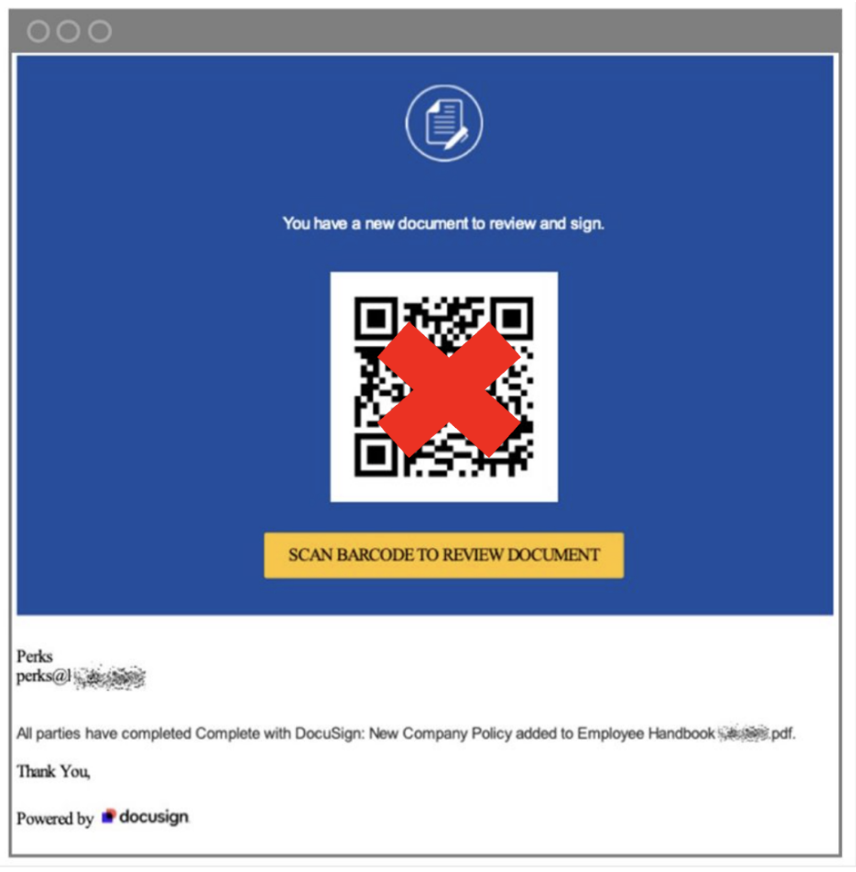

Der Anhang enthielt folgende Aufforderung: „Scannen Sie den Barcode, um das Dokument anzuzeigen.“

Die als „Barcode“ bezeichnete Datei zeigte einen QR-Code.

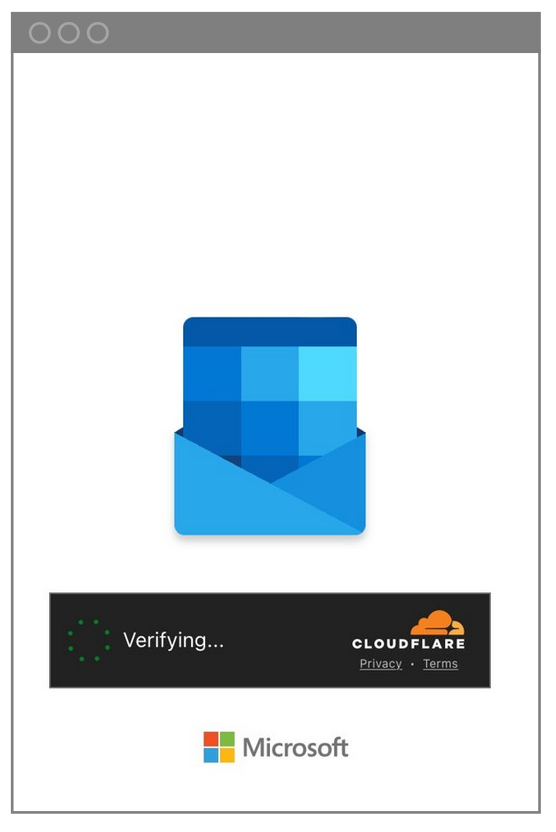

Bei dem „Barcode“ handelte es sich tatsächlich um einen QR-Code, der zu einer Phishing-Website führte, die der unternehmenseigenen Website nachempfunden war und legitim wirkte, weil sie Verifizierungsprüfungen wie CAPTCHA umfasste, die überprüfen, ob es sich tatsächlich um einen Menschen und nicht um eine programmgesteuerte Sandbox-Lösung handelt. Durch diese Tarnung war sie für andere E-Mail-Sicherheitslösungen kaum erkennbar.

Verifizierungsaufforderung, die menschliches Handeln erfordert.

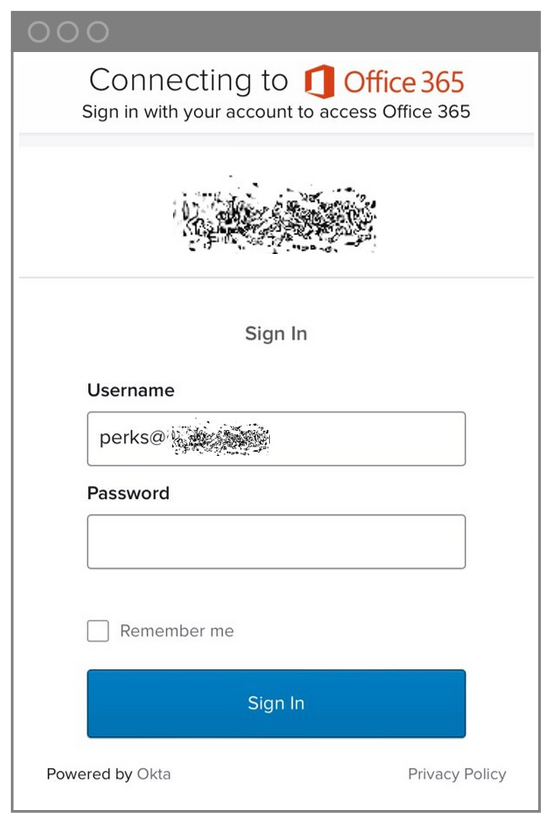

Nach bestätigter Verifizierung forderten die Bedrohungsakteure die Angestellten auf, sich bei der gefälschten Website anzumelden. An diesem Punkt konnten die Angreifer deren Microsoft-Anmeldedaten stehlen.

Microsoft Office 365-Anmeldebildschirm.

Die Erkennung: Wie konnte Proofpoint den Angriff verhindern?

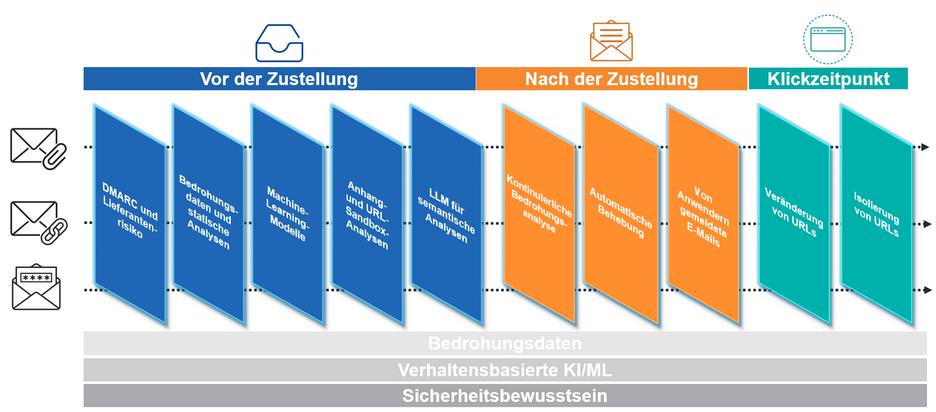

Die ständig aktiven Erkennungs- und Analysefunktionen von Proofpoint decken den Zeitraum vor und nach der Zustellung sowie den Klickzeitpunkt ab und gewährleisten dadurch durchgehenden Schutz vor aktuellen E-Mail-Bedrohungen wie:

- Business Email Compromise (BEC)

- Komplexe Phishing-Angriffe

- Andere Social-Engineering-Angriffe

- Malware

Im oben beschriebenen Szenario wertete Proofpoint mehrere Indikatoren aus, um den Angriffsversuch aufzudecken.

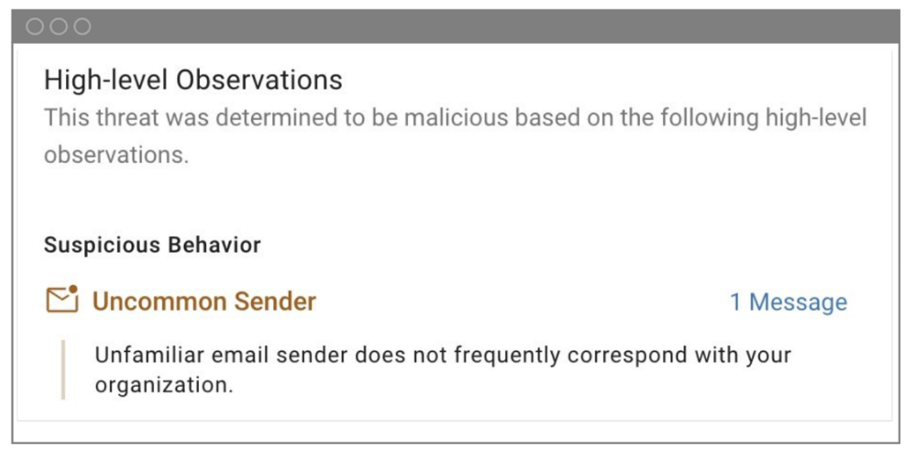

- Erkennung unbekannter Absender: Proofpoint hat die Absenderattribute analysiert und dabei ungewöhnliches oder verdächtiges Absenderverhalten festgestellt. Beispielsweise untersuchten wir die Domain-Reputation, E-Mail-Muster und Abweichungen von typischer Kommunikation.

Die ursprüngliche E-Mail des Bedrohungsakteurs an die Perk-Abteilung des Unternehmens.

Erkennung eines ungewöhnlichen Absenders durch Proofpoint.

- Bilderkennung: Proofpoint hat den Inhalt der E-Mail auf eingebettete Bilder gescannt. Schädliche Bilder können versteckte Schaddaten oder Links zu Phishing-Websites enthalten.

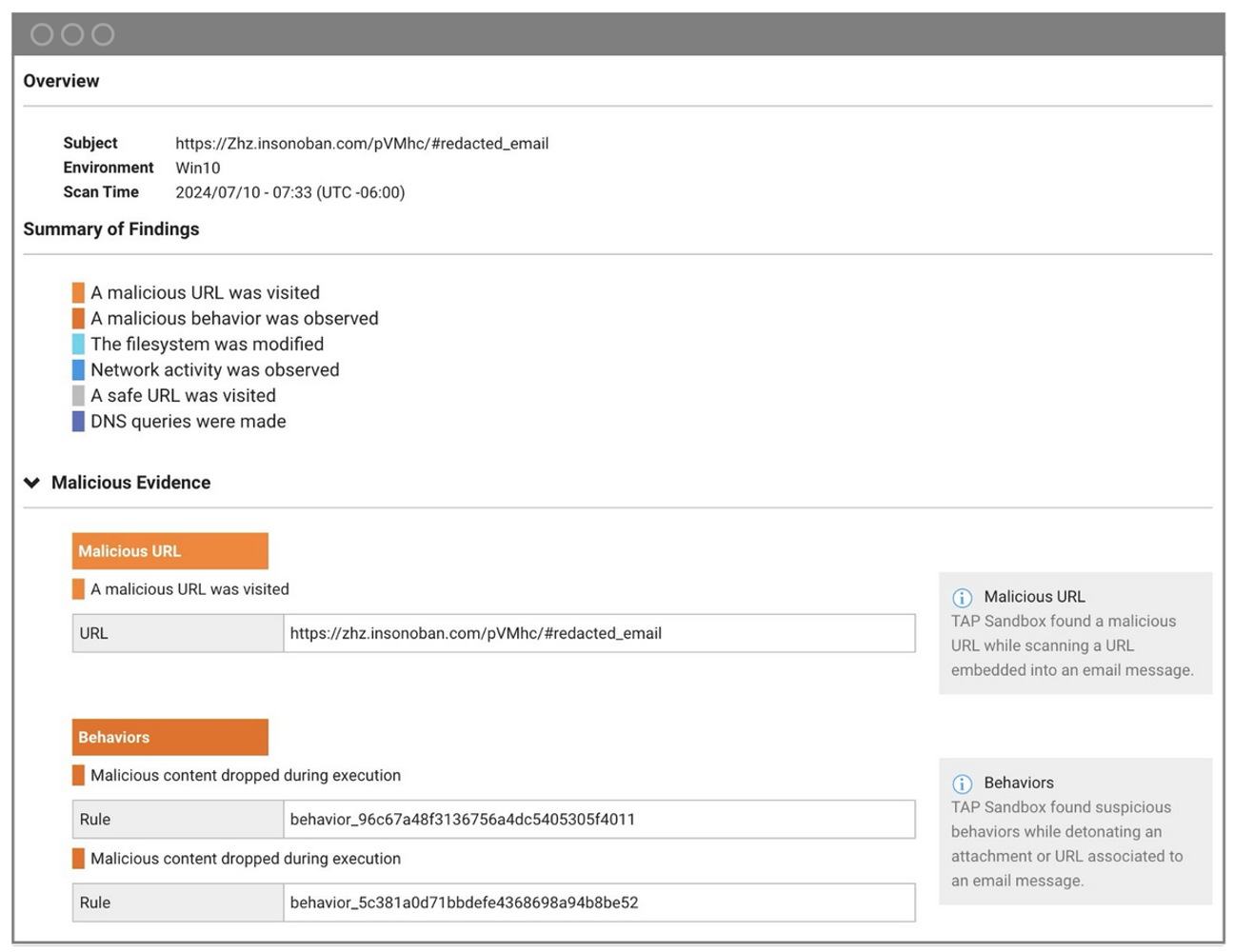

- QR-Code-Entschlüsselung: Proofpoint entschlüsselt QR-Codes in Phishing-E-Mails, noch bevor die Empfänger sie scannen können. Dadurch wird das tatsächliche URL-Ziel offengelegt und die Bewertung ermöglicht.

- Umgehung durch Verifizierungsabfragen: Bedrohungsakteure nutzen manchmal Verifizierungsabfragen wie CAPTCHA, schädliche Domains zu verschleiern. Proofpoint sucht nach Mustern, die auf Umgehungstechniken hinweisen, um die Erkennung zu verbessern.

- URL-zu-URL-Tracking: Proofpoint hat eine Rückverfolgung der URLs aus den schädliche E-Mails durchgeführt. Verdächtige Umleitungen oder URL-Ketten können auf Phishing-Versuche hinweisen.

- Getarnte Phishing-Kits: Proofpoint identifiziert Phishing-Kits, d. h. betrügerische Websites, die legitime Services imitieren. In diesem Fall gab sich das Phishing-Kit als Microsoft-Anmeldung aus und zeigte sogar ein Unternehmenslogo.

Im Proofpoint TAP-Dashboard angezeigte Kompromittierungsindikatoren und Forensikdaten, die auf eine schädliche URL oder gefährliches Verhalten hinweisen.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Proofpoint empfiehlt Unternehmen, zum Schutz vor den in diesem Blog-Beitrag beschriebenen Anmeldedaten-Phishing-Angriffen folgende Maßnahmen zu ergreifen:

- Vorsicht bei unbekannten Absendern: Passen Sie besonders bei ungewöhnlichen Kommunikationsmustern, Domain-Anomalien oder Abweichungen von typischen E-Mail-Nachrichten auf. Bieten Sie Security-Awareness-Schulungen an, damit auch Ihre Anwender diese Hinweise erkennen.

- Unterstützung für Angestellte beim Identifizieren verdächtiger Dateitypen: Schulen Sie Ihre Anwender darin, bei Bilddateien mit QR-Code vorsichtig zu sein.

- Implementierung von URL-Sicherheitsmaßnahmen: Behandeln Sie in E-Mails eingebettete QR-Codes als potenzielle Risiken und befolgen Sie diese Schritte:

- Dekodieren Sie die URLs, noch bevor sie gescannt werden können.

- Analysieren Sie dekodierte URL-Seiten, die eine Verifizierung wie CAPTCHA erfordern, besonders gründlich.

- Implementieren Sie Phishing-Schutzmaßnahmen wie regelmäßige Security-Awareness-Schulungen und Multifaktor-Authentifizierung (MFA).

- Überprüfen Sie URLs, vor allem solche mit einer Anmeldeaufforderung, um Domain-Spoofing zu verhindern.

Proofpoint bietet personenzentrierten Schutz

Die Zahl der QR-Code-Angriffe nimmt zu. Bedrohungsakteure setzen auf QR-Codes, um ihre Chancen auf die Kompromittierung von Mitarbeiter-Anmeldedaten zu verbessern. Treffen Sie daher unbedingt Maßnahmen zum Schutz Ihres Unternehmens und der Anwender vor dieser wachsenden Bedrohung.

Proofpoint bietet kontinuierliche Erkennung und Analyse für den gesamten E-Mail-Zustellungsprozess – vor und nach der Zustellung sowie zum Klickzeitpunkt. Unser Ansatz bietet durchgehenden Schutz vor aktuellen E-Mail-Bedrohungen mit einer Zuverlässigkeit von 99,99 %. Dank verhaltensbasierter KI, Bedrohungsdaten und Sandbox-Techniken bleiben Sie Bedrohungsakteuren stets einen Schritt voraus – selbst bei neuen Bedrohungen, die generative KI nutzen.

Registrieren Sie sich für eines unserer Proofpoint Protect 2024-Events in New York, London, Austin oder Chicago und erfahren Sie, wie Sie Ihre Mitarbeiter und Daten in der aktuellen komplexen Bedrohungslage schützen können.