En nuestra serie de blogs “Neutralización de ciberseguridad del mes”, analizamos las tácticas en constante evolución de los ciberdelincuentes actuales y vemos cómo Proofpoint ayuda a las empresas a reforzar sus defensas para proteger a las personas frente a las amenazas emergentes.

Este mes destacamos uno de los casos de ataque de más alto riesgo e impacto: las usurpaciones de cuentas (del inglés, ATO, Account Takeover). Si bien los mensajes de correo electrónico son con frecuencia el punto de entrada, hoy día los atacantes disponen de multitud de opciones para conseguir acceso, como los ataques por fuerza bruta, la elusión de autenticación multifactor (MFA) (por ejemplo, mediante suplantación de SIM), los ataques de intermediario (AiTM, adversary-in-the-middle), la ingeniería social de asistencia técnica y el malware, por citar solo algunas. Todas estas tácticas pueden facilitar un ataque de usurpación de cuentas, especialmente en entornos digitales en los que la identidad es el perímetro.

Antecedentes

El peligro de las usurpaciones de cuentas radica en que, una vez que el atacante ha conseguido acceder a una cuenta legítima, el sistema da por hecho que es alguien de confianza, tanto si la cuenta pertenece a un empleado, a un partner o a un proveedor.

Una vez dentro, el atacante puede sortear numerosos controles de seguridad y provocar daños exponenciales, mediante actividades como el phishing interno, las estafas Business Email Compromise (BEC), el fraude financiero y el robo de datos.

Para que tenga una idea de la magnitud del problema, incluimos algunas estadísticas sobre ATO extraídas de los datos propietarios de Proofpoint:

- El 99 % de las organizaciones ha experimentado intentos de usurpación de cuentas

- El 62 % de las organizaciones ha sufrido una usurpación de cuenta que ha prosperado

- Las medidas de protección no bastan: el 65 % de las cuentas comprometidas tenía la MFA activada

El caso

Un empleado de una empresa tecnológica internacional fue víctima de un engaño para que introdujera sus credenciales en una página de inicio de sesión falsificada. De este modo, los atacantes consiguieron comprometer su cuenta de Microsoft 365. Proofpoint no pudo atribuir el ataque a un grupo de ciberdelincuentes concreto. Sin embargo, sí identificamos que el origen era una dirección IP residencial de Ilorin (Nigeria), una ciudad conocida por su nivel de ciberdelincuencia.

La amenaza: ¿cómo se produjo el ataque?

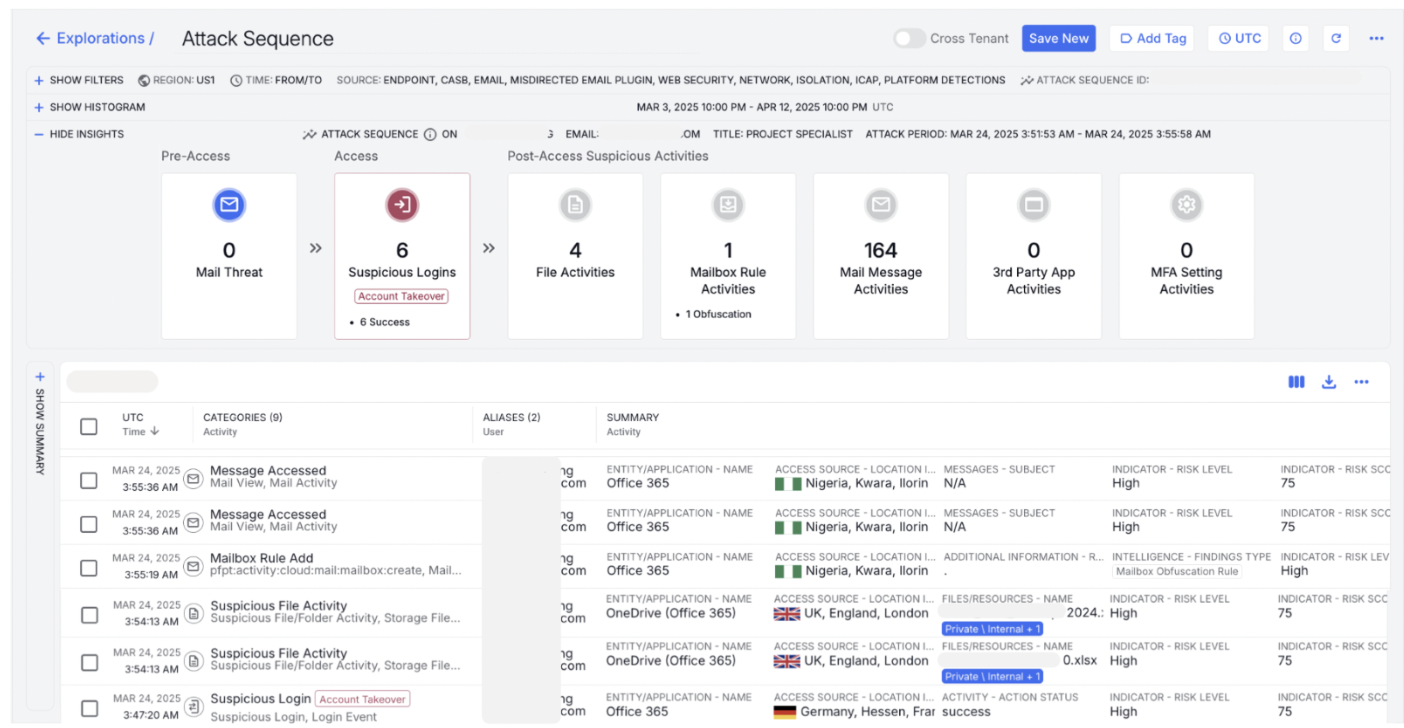

A continuación, se muestra la estructura del flujo de ataque:

1. Conseguir acceso inicial. Posiblemente el atacante inició el ataque utilizando tácticas de ingeniería social que condujeron a la víctima a una página de inicio de sesión falsificada. Si bien no se sabe con certeza cuál fue el método de acceso exacto, la infraestructura y las tácticas empleadas indican que se usó un kit de herramientas de phishing como servicio (PhaaS). Concretamente, parecía ser la herramienta de proxy inverso de AiTM, conocida como Sneaky 2FA.

2. Elusión de la MFA. Una vez introducidas las credenciales, Sneaky 2FA interceptó el token de sesión. De esta forma, el atacante pudo eludir la MFA y secuestrar la sesión del usuario.

A partir de ahí:

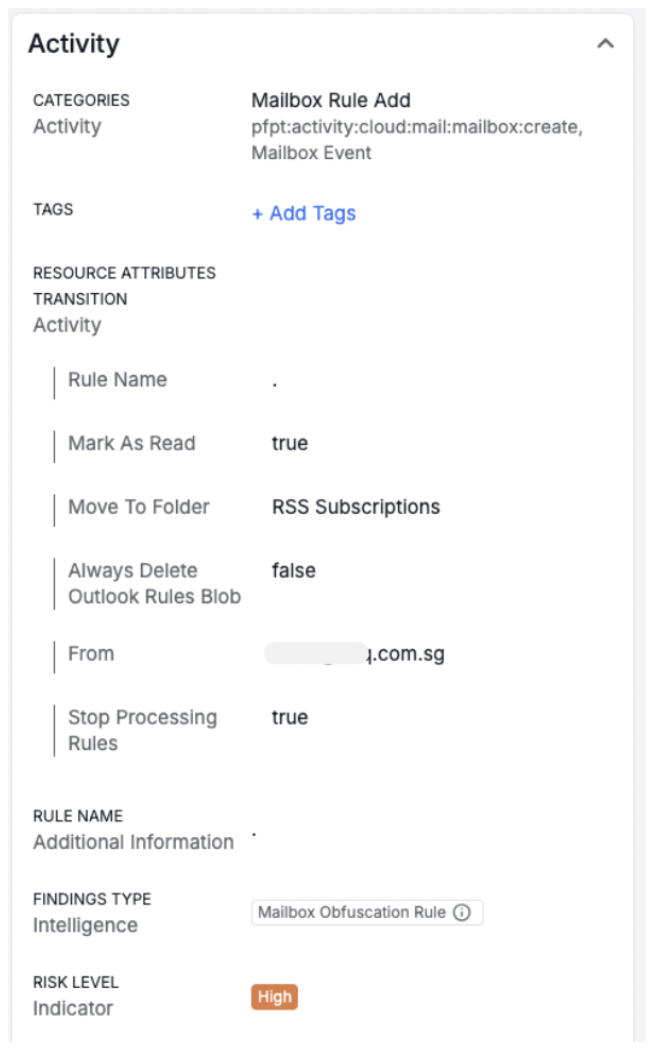

- Insertó una regla de buzón de correo con la etiqueta “.”. Se eligió este nombre tan sutil para que, en caso de que el propietario de la cuenta comprobara las reglas de correo, no advirtiera nada. Sin embargo, lo más importante era que la regla redirigía los mensajes de un remitente concreto (el jefe de producción de un proveedor) a la carpeta de correo no deseado. Así se ocultaban las pruebas del ataque ante el usuario legítimo y se permitía al atacante trabajar sin ser detectado.

Proofpoint Prime Threat Protection identifica que se ha añadido una regla de buzón de correo “.”

- Accedió a 164 mensajes de correo electrónico. El atacante buscaba documentos relacionados con gestión de calidad, resultados de ventas y extractos financieros. No se sabe si tenía un objetivo específico, pero su comportamiento indica que buscaba datos muy valiosos que pudieran venderse.

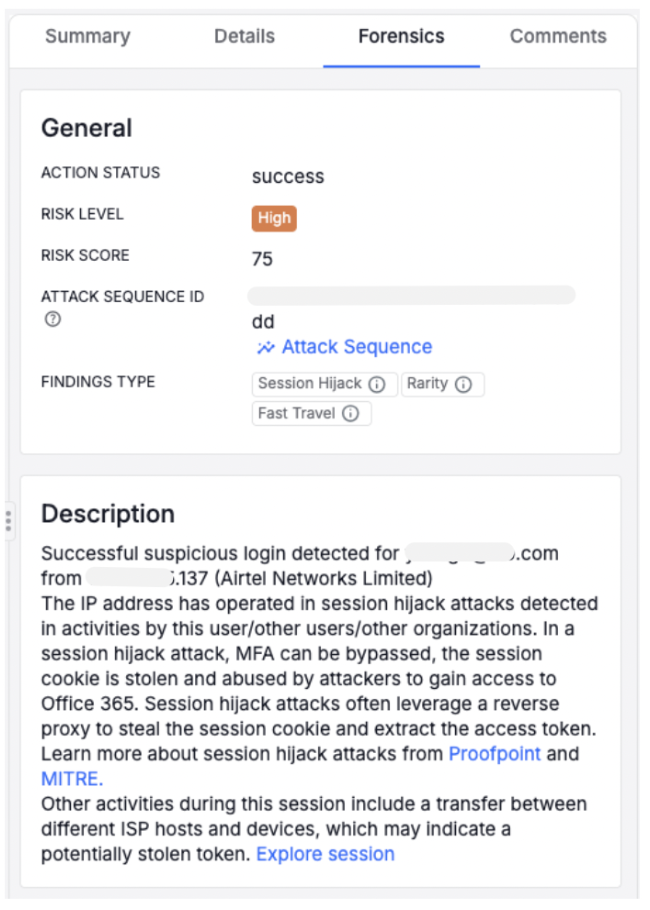

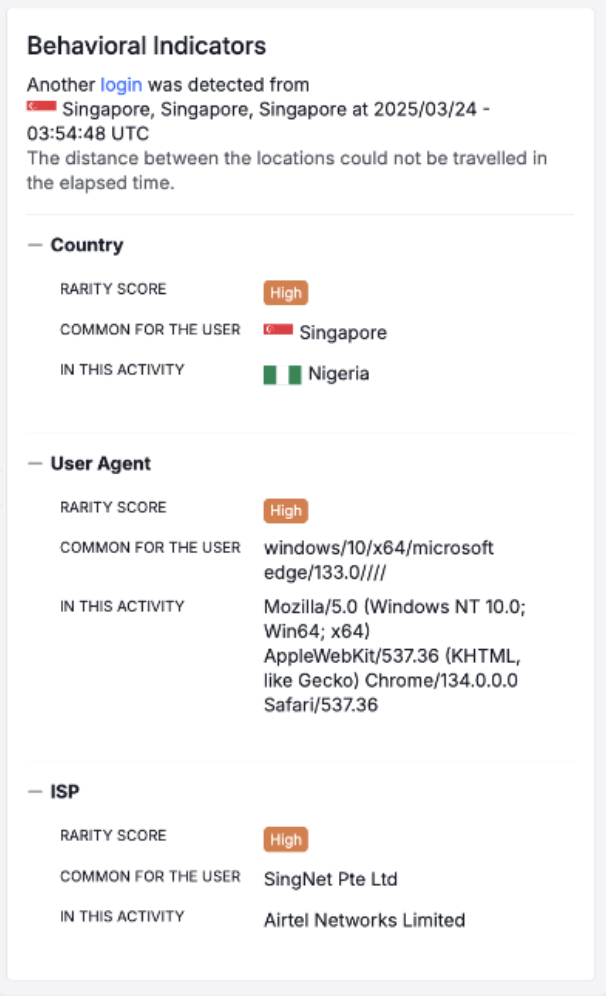

- Cambió las ubicaciones de IP a lo largo de la sesión. El atacante fingió que su ubicación era Singapur a través de una VPN. Sin embargo, en un momento dado, parece que se interrumpió su conexión, dejando al descubierto su dirección IP residencial en Nigeria.

Proofpoint Prime Threat Protection identifica la misma sesión de Microsoft con distintos orígenes de acceso (Nigeria y Singapur).

Proofpoint Prime Threat Protection identifica inicios de sesión desde Singapur y Nigeria en un breve espacio de tiempo, así como acceso desde ubicaciones y dispositivos no habituales.

Finalmente, se consiguió interrumpir el ataque antes de que pudiera causar daños. Sin embargo, ofrece una lección importante del peligro que entrañan las usurpaciones de cuentas. Este ataque demuestra que una vez que se ha usurpado una cuenta, los atacantes pueden llegar a lo más profundo de un entorno.

Meses después se identificaron y bloquearon otros intentos de acceso procedentes de una IP en Nigeria. Esto confirma la necesidad de contar con una supervisión continua y defensas multicapa.

La detección: cómo detuvo Proofpoint el ataque

Proofpoint Nexus AI jugó un papel determinante para detectar este compromiso de cuentas. Proofpoint Nexus, parte de nuestra plataforma Human-Centric Security, es un conjunto de modelos de IA, que analiza continuamente miles de millones de interacciones con el correo electrónico, la web y la nube para detectar y evitar amenazas dirigidas contra las personas, como las usurpaciones de cuentas, el phishing y las filtraciones de datos.

En este incidente, Proofpoint Nexus AI detectó la actividad sospechosa mediante una combinación de indicios de comportamiento y de contexto:

- La actividad posterior a la usurpación de cuentas, como la creación de una regla de buzón de correo con un nombre inusual y una secuencia de inicio de sesión con proxy inverso que indicaba el empleo de un kit de phishing como servicio para eludir la MFA (AiTM).

- Cambios repentinos de proveedor de Internet y agente de usuario durante una sesión, de Singapur a Nigeria.

- Una desviación significativa respecto al comportamiento habitual del usuario, por ejemplo, inicios de sesión en zonas geográficas inusuales y con dispositivos no habituales.

Estos datos no solo se obtuvieron de la base de referencia específica del cliente. Se completaron con inteligencia de amenazas en tiempo real procedente de la base de clientes global de Proofpoint. Proofpoint Nexus AI se basa en una combinación de modelos impulsados por IA que incluyen aprendizaje automático avanzado y grandes modelos de lenguaje (LLM). Estas herramientas se han entrenado con comportamientos de comunicaciones de usuarios reales y con las tácticas, técnicas y procedimientos que emplean los ciberdelincuentes y que se han observado en más de 2 millones de despliegues en clientes. Todo ello contribuye a detectar actividades de alto riesgo de manera rápida y precisa.

Permitió a Proofpoint identificar la sesión como una usurpación de cuenta. Rápidamente se puso en marcha la investigación y la contención con flujos de trabajo de corrección automatizados, lo que consiguió detener el ataque de manera eficaz antes de que hubiera daños.

Notificación de la usurpación de cuenta y de la secuencia posterior a esta usurpación de cuenta por parte de Proofpoint Prime Threat Protection.

La corrección: lecciones aprendidas

Este incidente refuerza varias verdades esenciales sobre la ciberseguridad:

- La MFA es eficaz, pero no suficiente. Hay herramientas, como Sneaky 2FA, que consiguen eludir la autenticación multifactor (MFA), especialmente cuando se utilizan tácticas de AiTM. Si bien la MFA pone obstáculos a los atacantes, no es infalible.

- Los atacantes emplean varios canales. No todas las usurpaciones de cuentas empiezan por un mensaje de correo electrónico malicioso. Se pueden usar otras tácticas para conseguir usurpar las cuentas, como ataques por fuerza bruta, técnicas de elusión de la MFA (por ejemplo, la suplantación de SIM), ingeniería social de asistencia técnica y malware.

- La visibilidad es fundamental. En el momento en que un atacante consigue acceso, cada segundo cuenta. Sin una detección y respuesta inmediatas, los atacantes se pueden desplazar lateralmente, filtrar datos sensibles o establecer una persistencia duradera. Para detenerlos, las organizaciones deben ver qué están haciendo. Así pueden detectar rápidamente la intrusión, averiguar qué ha ocurrido y contener la amenaza.

- La automatización ayuda a controlar los daños. Las herramientas de respuesta automatizadas limitan el impacto de los ataques y garantizan que se tomen las medidas de seguimiento adecuadas. (En este caso, se debía desactivar automáticamente una regla de buzón de correo maliciosa).

Por qué es importante Proofpoint Prime Threat Protection

Este caso real ilustra por qué las organizaciones no se pueden conformar con soluciones fragmentadas. En el panorama actual de amenazas en continua evolución ningún control de seguridad es 100 % eficaz. Para detener una usurpación de cuentas se necesita una estrategia sólida de defensa en profundidad que incluya detección de amenazas avanzadas, formación y orientación personalizadas, así como herramientas para protegerse de los ataques ATO.

Proofpoint Prime Threat Protection le ofrece una plataforma integral que no solo previene las amenazas en varios canales y fases de ataque sino que también proporciona detección y corrección de ataques sofisticados, como el que hemos descrito, e incluso protege su organización cuando se elude la MFA.

Proofpoint Prime Threat Protection se basa en Proofpoint ATO Protection. Esta solución analiza continuamente los comportamientos de inicio de sesión, los cambios de ubicación, los patrones de las sesiones, el impacto después del acceso y la inteligencia de amenazas para detectar y neutralizar cualquier actividad sospechosa en tiempo real.

Si su pila de seguridad no detecta un ataque como este, especialmente antes de que se produzca el daño, ha llegado el momento de que se replantee su estrategia. Proofpoint Prime proporciona la visibilidad, la automatización y la velocidad que necesita para adelantarse al panorama actual de amenazas centradas en las personas.

Más información sobre Proofpoint Prime Threat Protection.

Lea nuestra serie “Neutralización de ciberseguridad del mes”

Para saber más sobre cómo Proofpoint bloquea los ataques avanzados, consulte nuestros artículos de esta serie:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas de suplantación de la identidad de proveedores (septiembre de 2024)

- Cuando el malware SocGholish mantuvo atemorizado al sector sanitario (octubre de 2024)

- Prevención del compromiso del correo electrónico de proveedores en el sector público (noviembre de 2024)

- Cómo consiguió Proofpoint bloquear un ataque de phishing de Dropbox (diciembre de 2024)

- Proofpoint intercepta el fraude con firma electrónica en un caso real de phishing en una empresa eléctrica (enero de 2025)

- Phishing de credenciales que ataca tu seguridad financiera (febrero de 2025)

- Cómo engañan a sus víctimas los ciberdelincuentes con criptomonedas gratuitas para robarles dinero y credenciales (abril de 2025)

- Bloqueo de los ataques de phishing que pasan del correo electrónico a los SMS (mayo de 2025)

- Ataques de intermediario (Adversary-in-the-Middle) contra Microsoft 365 (junio de 2025)