La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui et à la façon dont Proofpoint aide les entreprises à renforcer leurs défenses pour protéger leurs collaborateurs contre les menaces émergentes.

L’article de ce mois met en lumière l’un des scénarios d’attaque les plus dangereux et lourds de conséquences que nous rencontrons sur le terrain : les prises de contrôle de comptes (ATO). Si les emails de phishing font souvent office de point d’entrée, de nombreuses options s’offrent aujourd’hui aux cybercriminels pour s’introduire dans les réseaux, notamment les attaques par force brute, le contournement de l’authentification multifacteur (MFA) (p. ex. via la fraude à la carte SIM), les attaques de type adversary-in-the-middle (AiTM), l’ingénierie sociale avec faux service d’assistance ainsi que les malwares, pour n’en citer que quelques-unes. Toutes ces tactiques peuvent favoriser la prise de contrôle de comptes, en particulier dans les espaces de travail numériques où l’identité représente le nouveau périmètre.

Contexte

La prise de contrôle de comptes est un type d’attaque particulièrement dangereux parce qu’une fois qu’un cybercriminel accède à un compte légitime, le système compromis suppose que cet utilisateur est digne de confiance. Peu importe que ce compte appartienne à un collaborateur, un partenaire ou un fournisseur.

Une fois à l’intérieur, les cybercriminels peuvent contourner de nombreux contrôles de sécurité et causer des dommages exponentiels. Ils ont notamment recours au phishing interne, au piratage de la messagerie en entreprise (BEC, Business Email Compromise), à la fraude financière et au vol de données pour arriver à leurs fins.

Pour vous donner une idée de l’ampleur du problème, voici quelques statistiques concernant les prises de contrôle de comptes tirées des données propriétaires de Proofpoint :

- 99 % des entreprises observent des tentatives de prise de contrôle de comptes.

- 62 % des entreprises ont été victime d’une prise de contrôle de comptes fructueuse.

- Les mesures de protection en place sont insuffisantes : 65 % des comptes compromis étaient protégés par la MFA.

Le scénario

Un collaborateur d’une entreprise technologique internationale a été amené à entrer ses identifiants de connexion sur une fausse page de connexion. Cela a entraîné la compromission de son compte Microsoft 365. Proofpoint n’a pas pu attribuer l’attaque à un groupe cybercriminel spécifique. En revanche, nous avons établi qu’elle provenait d’une adresse IP privée basée à Ilorin (Nigeria), une ville connue pour ses activités cybercriminelles.

La menace – Comment l’attaque s’est-elle déroulée ?

Voici à quoi ressemble le déroulement d’une attaque :

1. Établissement de l’accès initial. Le cybercriminel a probablement initié la compromission en utilisant des tactiques d’ingénierie sociale, qui ont conduit la victime sur une fausse page de connexion. Bien que la méthode d’accès exacte ne soit pas claire, l’analyse de l’infrastructure et des tactiques utilisées suggère l’intervention d’un kit d’outils PhaaS (phishing-as-a-service). Plus précisément, il semble que l’outil de proxy inverse AiTM connu sous le nom de Sneaky 2FA ait été utilisé.

2. Contournement de la MFA. Une fois les identifiants de connexion saisis, Sneaky 2FA a intercepté le jeton de session. Cela a permis au cybercriminel de contourner la MFA et de détourner la session de l’utilisateur.

De là, le cybercriminel a effectué les opérations suivantes :

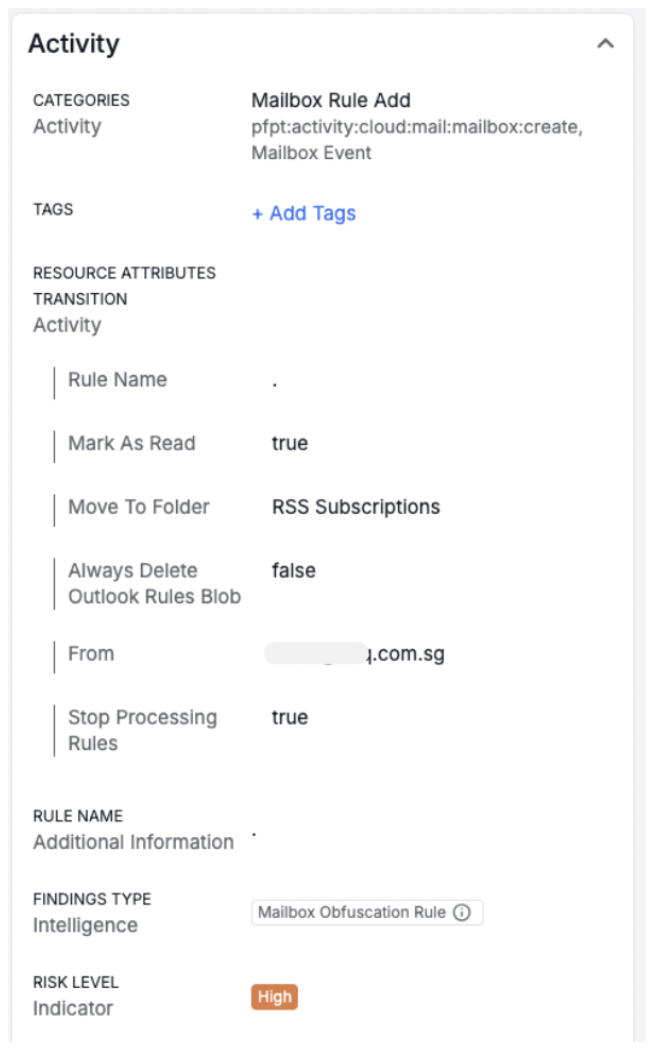

- Insertion d’une règle de boîte email intitulée « . ». Ce choix de dénomination subtil visait à ne pas être remarqué si le propriétaire du compte examinait les règles de sa boîte email. Mais surtout, la règle redirigeait les emails d’un expéditeur spécifique (le responsable de la production d’un fournisseur) vers le dossier Courrier indésirable. L’utilisateur légitime n’avait ainsi aucun indice de la compromission, ce qui a permis au cybercriminel d’opérer en toute discrétion.

Identification de l’ajout d’une règle de boîte email nommée « . » par Proofpoint Prime Threat Protection

- Accès à 164 emails. Le cybercriminel a ciblé des documents relatifs à la gestion de la qualité, aux performances commerciales et à la santé financière. On ne sait pas s’il avait un objectif précis, mais son comportement indique qu’il recherchait des données de grande valeur susceptibles d’être vendues.

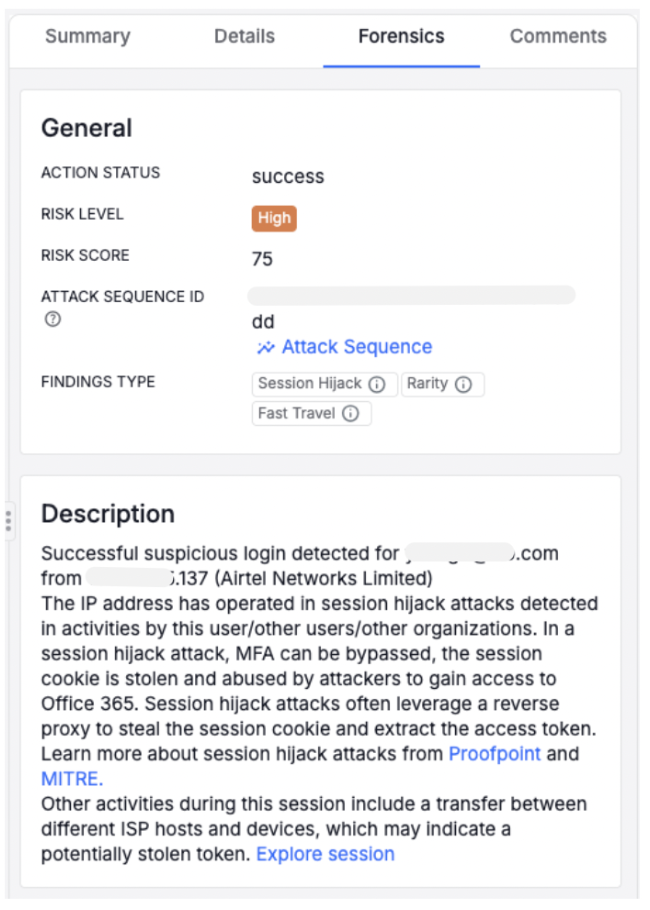

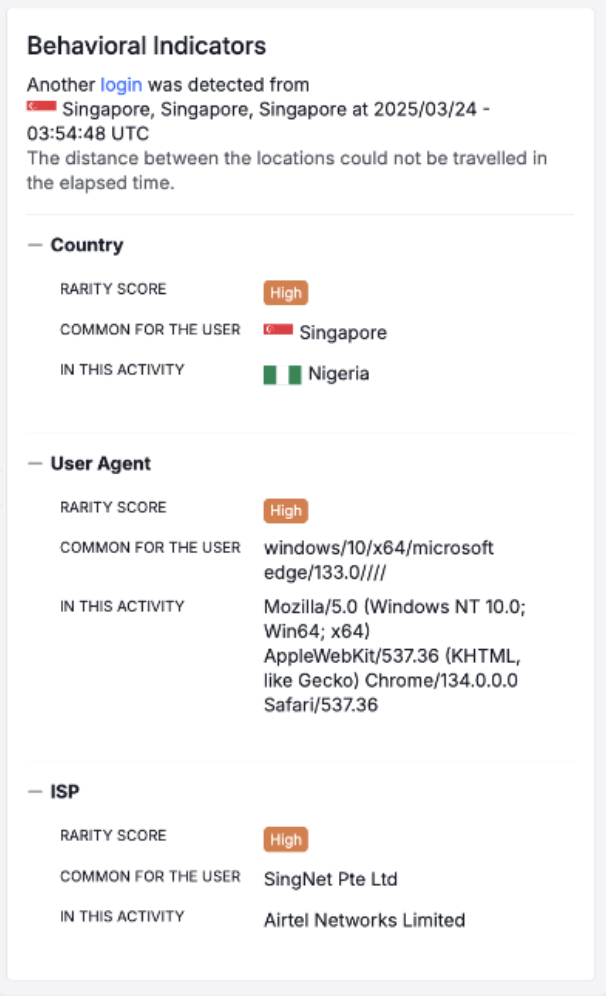

- Modification des adresses IP tout au long de la session Le cybercriminel a tenté de masquer sa localisation et de faire croire qu’il se connectait depuis Singapour via un VPN. Cependant, à un moment donné, il semble que sa connexion ait été interrompue, ce qui a exposé son adresse IP privée au Nigeria.

Identification de la même session Microsoft avec des sources d’accès différentes (Nigeria et Singapour) par Proofpoint Prime Threat Protection

Identification par Proofpoint Prime Threat Protection de connexions depuis Singapour et le Nigeria dans un court laps de temps, ainsi que d’accès depuis des emplacements et des terminaux inhabituels

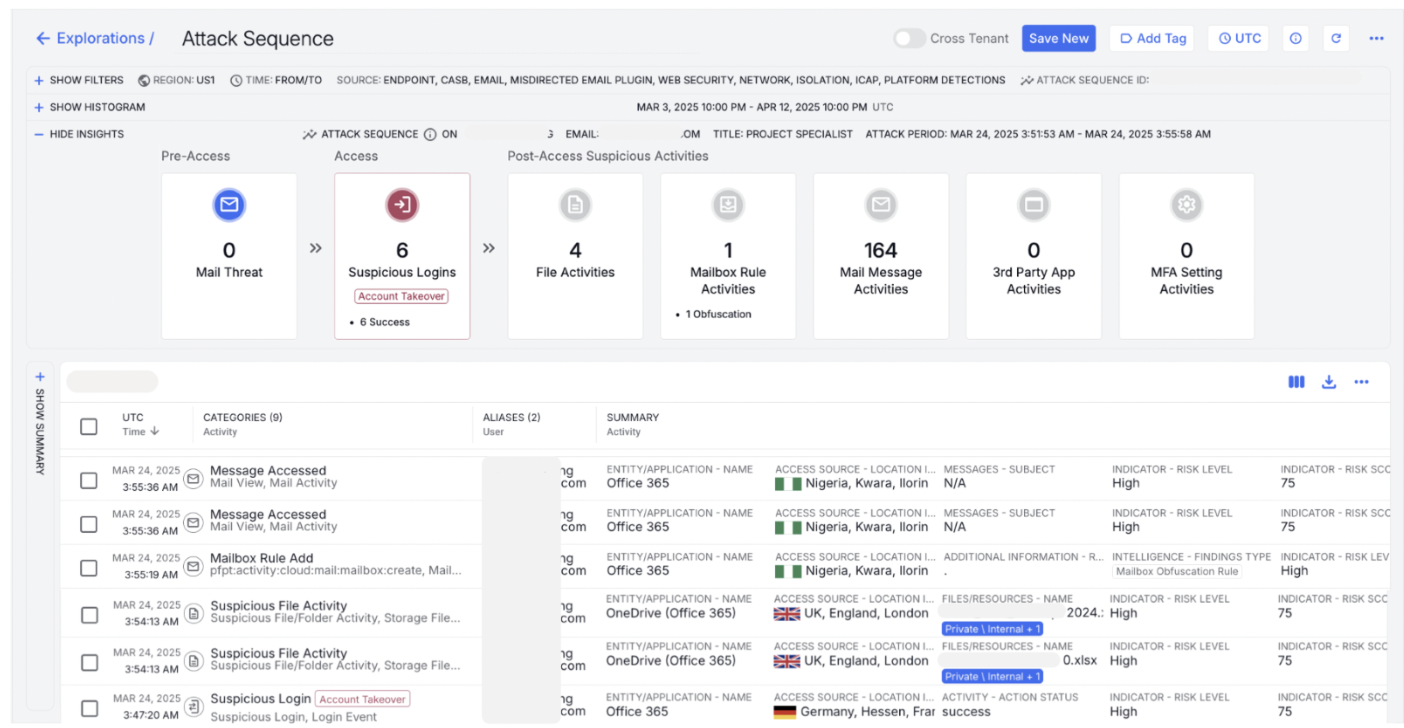

En fin de compte, l’attaque a été interrompue avant qu’elle ne fasse des dégâts, mais elle n’en constitue pas moins une leçon précieuse sur le danger des prises de contrôle de comptes. Cette attaque montre qu’une fois qu’ils ont pris le contrôle d’un compte, les cybercriminels peuvent s’implanter en profondeur dans un environnement.

Plusieurs mois plus tard, d’autres tentatives d’accès émanant d’une adresse IP au Nigeria ont été identifiées et bloquées. Cela confirme la nécessité d’une surveillance continue et de défenses multicouches.

La détection – Comment Proofpoint a neutralisé l’attaque

Proofpoint Nexus AI a joué un rôle déterminant dans la détection de cette compromission de compte. Composant de notre plate-forme Human-Centric Security, Proofpoint Nexus consiste en un ensemble de modèles d’IA. Il analyse en continu des milliards d’interactions email, Web et cloud afin de détecter et de neutraliser les menaces ciblant les utilisateurs, notamment les attaques de phishing, les prises de contrôle de comptes et l’exfiltration de données.

En l’occurrence, Proofpoint Nexus AI a détecté une activité suspecte grâce à une combinaison de signaux comportementaux et contextuels, notamment :

- Les activités postérieures à la prise de contrôle, à savoir l’ajout d’une règle de boîte email avec un nom de règle vague et une séquence de connexion par proxy inverse indiquant l’utilisation d’un kit PhaaS (Phishing-as-a-Service) de type AiTM pour contourner la MFA

- Changement soudain de fournisseur d’accès et d’agent utilisateur en cours de session, de Singapour au Nigeria

- Écart important par rapport au comportement normal de l’utilisateur, notamment une connexion depuis un emplacement géographique et des terminaux inhabituels

Ces observations n’étaient pas uniquement basées sur des données de référence spécifiques au client. Elles avaient également été enrichies par une threat intelligence en temps réel provenant de la base mondiale de clients de Proofpoint. Proofpoint Nexus AI est optimisé par une combinaison de modèles basés sur l’IA, notamment l’apprentissage automatique avancé et les grands modèles de langage (LLM). Ces outils sont entraînés sur la base des comportements de communication des utilisateurs réels et des tactiques, techniques et procédures des cybercriminels observées dans plus de 2 millions de déploiements clients. Tous ces outils fonctionnent de concert pour signaler les activités à haut risque de manière rapide et précise.

C’est ainsi que Proofpoint a pu identifier et signaler automatiquement la session comme une prise de contrôle de compte. Cela a déclenché une enquête et un confinement rapides grâce à des workflows de correction automatisés, ce qui a permis de neutraliser l’attaque avant qu’elle ne fasse des dégâts.

Signalement de la prise de contrôle de compte et de la séquence postérieure à cette prise de contrôle par Proofpoint Prime Threat Protection

La correction – Quels sont les enseignements tirés ?

Cet incident renforce plusieurs vérités essentielles en matière de cybersécurité :

- Bien qu’efficace, la MFA ne suffit pas. Des outils tels que Sneaky 2FA peuvent contourner la MFA, en particulier lorsque des tactiques AiTM sont utilisées. Bien que la MFA complique la tâche des cybercriminels, il ne s’agit pas d’une solution miracle.

- Les cybercriminels exploitent différents canaux. Toutes les prises de contrôle de comptes ne commencent pas par un email malveillant. Les cybercriminels peuvent utiliser d’autres tactiques pour prendre le contrôle d’un compte. Ils peuvent notamment avoir recours à des attaques par force brute, à des techniques de contournement de la MFA telles que la fraude à la carte SIM, à l’ingénierie sociale avec faux service d’assistance ou à des malwares.

- La visibilité est essentielle. Dès l’instant où un cybercriminel accède à un site, chaque seconde compte. Si une attaque n’est pas détectée et neutralisée immédiatement, les cybercriminels peuvent se déplacer latéralement, exfiltrer des données sensibles ou s’implanter durablement dans l’environnement. Pour neutraliser les attaques, les entreprises doivent savoir ce que font les cybercriminels. Elles pourront ainsi détecter rapidement l’intrusion, comprendre ce qui s’est passé et neutraliser la menace.

- L’automatisation permet de limiter les dégâts. Les outils de réponse automatisés limitent l’impact des attaques et garantissent la mise en œuvre des mesures appropriées. (En l’occurrence, il s’agissait de désactiver automatiquement une règle de boîte email malveillante.)

Pourquoi choisir Proofpoint Prime Threat Protection

Ce scénario réel met en lumière les raisons pour lesquelles les entreprises modernes ne peuvent plus se contenter de solutions cloisonnées. Dans le paysage actuel des menaces en constante évolution, aucun contrôle de sécurité n’est efficace à 100 %. Une stratégie robuste de défense en profondeur est essentielle pour empêcher la prise de contrôle d’un compte. Vous avez besoin d’une détection avancée des menaces, de formations et de recommandations ciblées, ainsi que d’outils capables de vous protéger contre les prises de contrôle de comptes.

Proofpoint Prime Threat Protection vous offre une plate-forme complète capable non seulement de prévenir les menaces sur différents canaux et à différentes phases d’attaque, mais également de détecter et de neutraliser des compromissions sophistiquées telles que l’attaque ci-dessus. Il peut même vous aider à protéger votre entreprise en cas de contournement de la MFA.

Proofpoint Prime Threat Protection repose sur Proofpoint ATO Protection. Cette solution analyse en continu les comportements de connexion, les changements d’emplacement géographique, les modèles de session, les impacts postérieurs à l’accès et la threat intelligence afin de détecter et de bloquer les activités suspectes en temps quasi réel.

Si votre pile de sécurité n’est pas en mesure de détecter une attaque de ce type avant qu’elle ne fasse des dégâts, il est temps de repenser votre approche. Proofpoint Prime Threat Protection offre la visibilité, l’automatisation et la rapidité dont vous avez besoin pour garder une longueur d’avance sur le paysage actuel des menaces centrées sur les personnes.

En savoir plus sur Proofpoint Prime Threat Protection.

Consultez notre série « La neutralisation de cyberattaque du mois »

Pour en savoir plus sur la façon dont Proofpoint bloque les attaques avancées, consultez les autres articles de cette série :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d’outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l’IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l’authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d’applications malveillantes (avril 2024)

- Attaques d’usurpation de la chaîne logistique (mai 2024)

- Attaques d’usurpation de l’identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d’identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d’identité de fournisseurs (septembre 2024)

- Quand SocGholish donne des sueurs froides au secteur de la santé (octobre 2024)

- Prévention du piratage de la messagerie de fournisseurs dans le secteur public (novembre 2024)

- Comment Proofpoint a bloqué une attaque de phishing Dropbox (décembre 2024)

- Un fournisseur d’électricité frôle la catastrophe à cause d’une attaque de phishing par signature électronique (janvier 2025)

- Phishing d’identifiants de connexion ciblant votre sécurité financière (février 2025)

- Comment les cybercriminels piègent leurs victimes avec des cryptos gratuites pour leur voler de l’argent et des identifiants de connexion (avril 2025)

- Bloquer les attaques de phishing qui commencent par email et se poursuivent par SMS (mai 2025)

- Attaques de type adversary-in-the-middle qui ciblent Microsoft 365 (juin 2025)