Dans l'environnement de travail dynamique actuel, l'email reste un outil de communication incontournable. Mais les utilisateurs interagissent également sur divers canaux numériques, tels que Facebook, Microsoft Teams, Slack et LinkedIn.

En matière de menaces, le phishing poursuit sa croissance en tant que vecteur d'attaque. Les messages de phishing contenant des URL malveillantes sont particulièrement populaires. D'après les recherches sur les menaces menées par Proofpoint, au cours des trois dernières années, les menaces basées sur des URL transmises par email ont bondi de 119 %.

Par ailleurs, les cybercriminels ne limitent plus leurs attaques de phishing aux emails. Ils lancent davantage d'attaques de phishing alliant emails, SMS et autres canaux numériques pour cibler leurs victimes, ce qui augmente leurs chances de réussite.

Proofpoint a récemment observé un cybercriminel engager une conversation par email, puis la poursuivre par SMS. Dans cet article, nous allons étudier le déroulement de cette attaque de phishing et voir comment Proofpoint peut éviter à votre entreprise de tomber dans le piège d'une menace similaire.

Le scénario

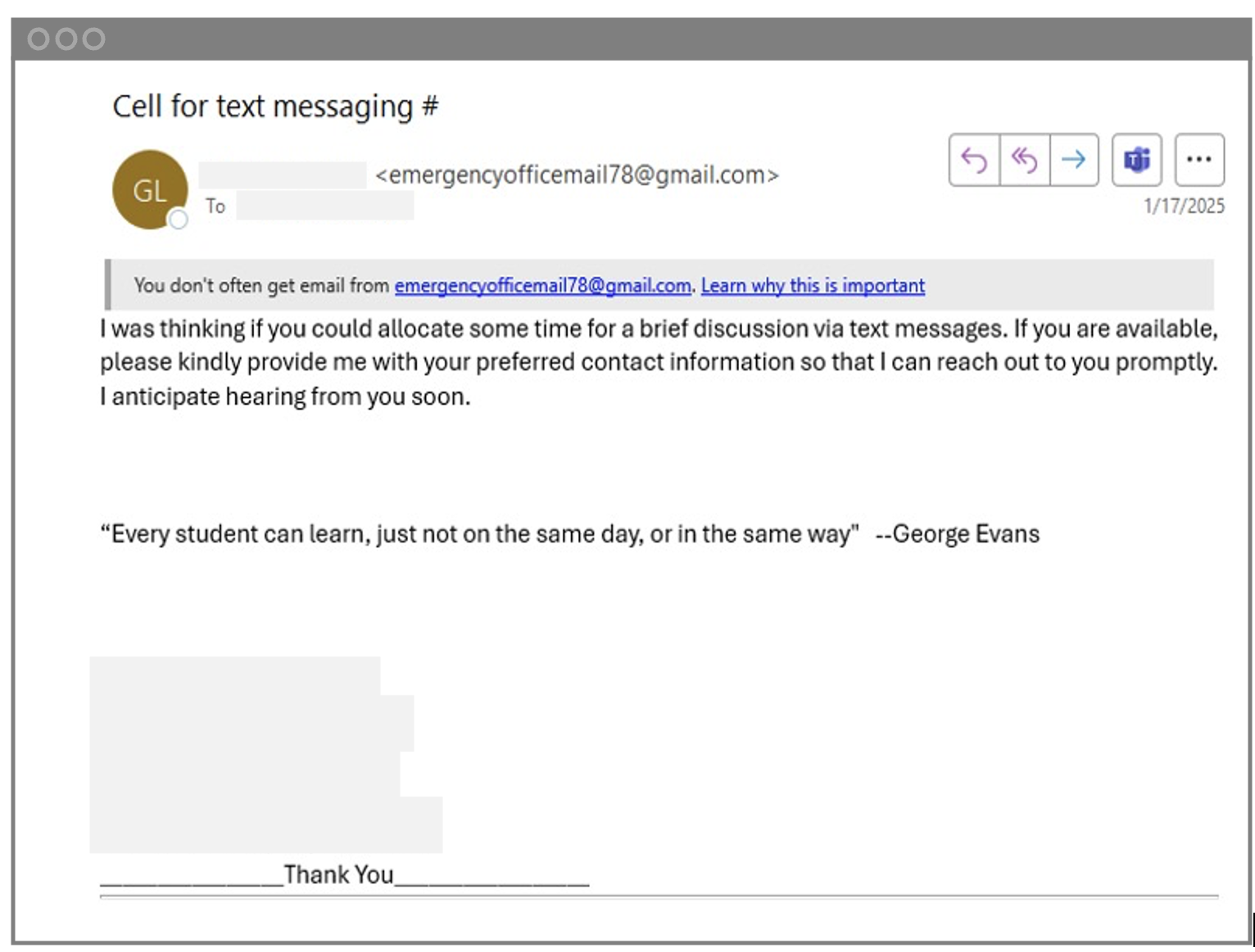

Un cybercriminel a envoyé à un collaborateur d'une entreprise un email de phishing qui ressemblait à un message inoffensif provenant d'un fournisseur externe. Cet email présentait toutefois deux signaux d'alerte :

- Le cyberpirate a tenté de poursuivre la conversation commencée par email sur un autre canal qui avait peu de chances d'être surveillé par l'équipe de sécurité.

- Il a demandé au collaborateur de lui communiquer son numéro de téléphone. (Toute demande d'informations personnelles constitue un signal d'alerte.)

L'email ne contenait aucune URL malveillante ni aucune charge virale, de sorte qu'il n'y avait rien à analyser. La solution de protection de la messagerie de l'entreprise n'a donc pas pu identifier le message comme un email de phishing, et celui-ci a été distribué dans la boîte de réception de l'utilisateur.

La menace – Comment l'attaque s'est-elle déroulée ?

Voici comment l'attaque s'est déroulée :

1) Prise au piège de la victime. Le cybercriminel a rédigé un message d'apparence innocente afin de tenter de convaincre le destinataire de lui communiquer son numéro de téléphone. Il lui a suggéré qu'il serait plus simple et plus rapide de poursuivre par SMS la conversation commencée par email.

Email de phishing utilisé par le cybercriminel

2) Poursuite de la conversation par SMS. Dès lors qu'un cyberpirate parvient à poursuivre par SMS la conversation commencée par email, il peut convaincre les utilisateurs d'effectuer des actions dangereuses : cliquer sur une URL malveillante, se rendre sur un site Web frauduleux où ils devront saisir leurs identifiants de connexion, remplir des formulaires collectant des informations personnelles, divulguer des informations d'entreprise sensibles, etc.

Les cybercriminels savent que les canaux numériques tels que les outils de messagerie, les plates-formes de collaboration et les SMS sont par nature moins sécurisés et ne sont pas toujours surveillés par les équipes du centre d'opérations de sécurité (SOC). Ces types d'attaques peuvent donc devenir un problème majeur pour les entreprises.

La détection – Comment Proofpoint est-il parvenu à identifier cette attaque ?

Proofpoint propose une solution complète et centrée sur les personnes pour protéger les entreprises contre le large éventail d'attaques qui sévissent actuellement. Proofpoint Nexus est notre pile de détection multicouche alliant analyse du contenu et de la réputation, recherche de domaines similaires, sandboxing prédictif, threat intelligence de pointe, grands modèles de langage (LLM), analyse comportementale et sémantique et vision par ordinateur. Toutes ces technologies fonctionnent de concert pour créer une défense multicouche capable de détecter et de neutraliser les messages et charges virales malveillants issus de menaces très sophistiquées et en constante évolution.

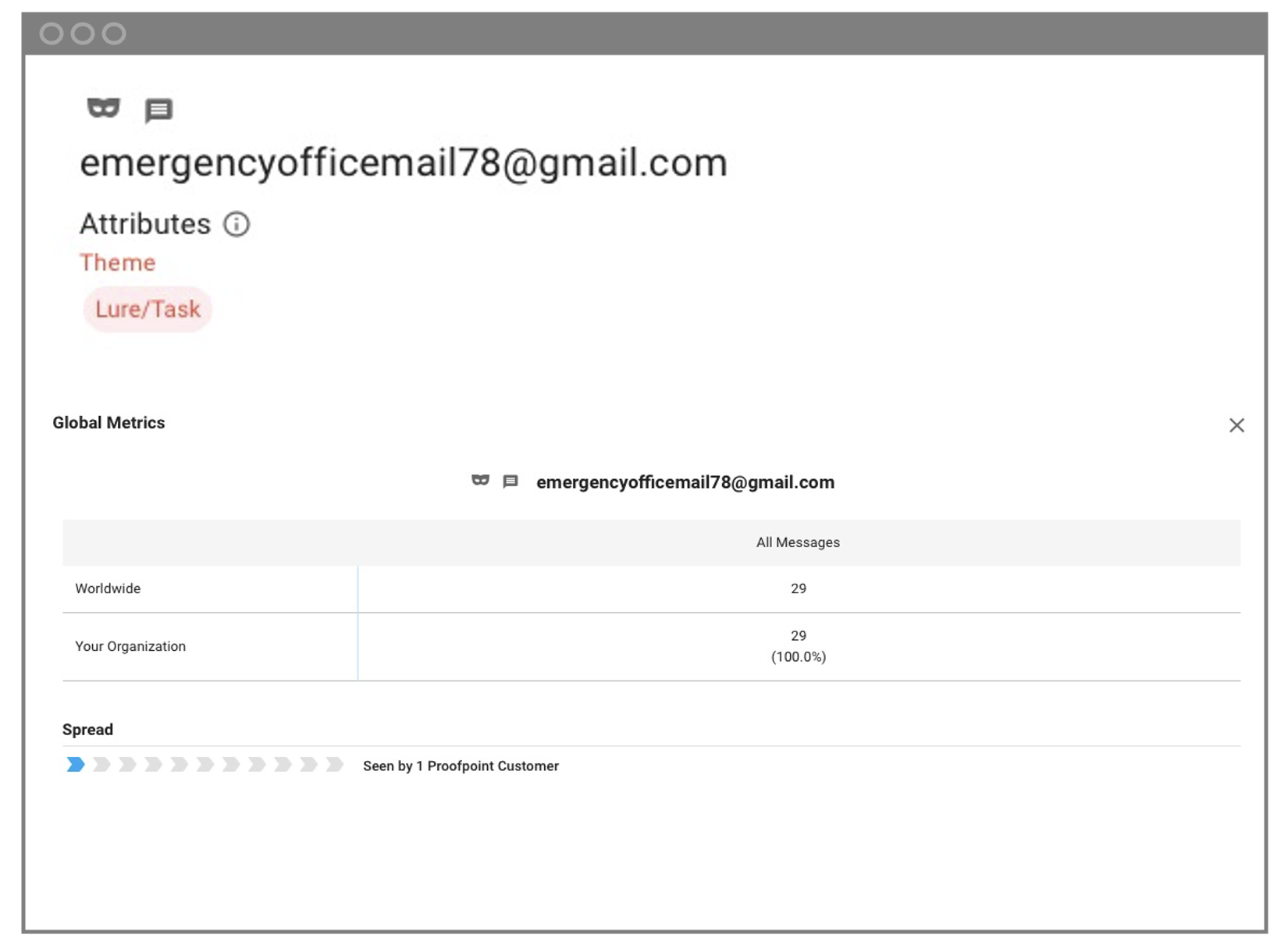

Proofpoint a pu détecter cette tentative de phishing et l'aurait bloquée s'il avait été la solution en place. Nous analysons le corps des emails, les en-têtes, les charges virales et toute URL intégrée. Cette attaque de phishing n'utilisait aucune charge virale ni aucune URL malveillante qui aurait pu éveiller les soupçons. Pourtant, notre analyse sémantique basée sur de grands modèles de langage (LLM) a déterminé les véritables intentions de l'expéditeur.

Lors de cet échange, l'expéditeur cherchait à poursuivre la conversation en dehors de l'entreprise et à l'écart de son canal sécurisé de communication par email. Nous avons également déterminé que l'expéditeur n'était pas une personne avec qui le collaborateur communiquait régulièrement. Ces informations combinées auraient entraîné le signalement de l'email comme étant suspect, et le destinataire aurait été averti immédiatement. L'email aurait été catégorisé comme un « leurre », et l'équipe de sécurité aurait été alertée.

Les cybercriminels privilégient les attaques de phishing par SMS (SMiShing) aux autres types de phishing, et ce pour diverses raisons. Premièrement, ces attaques étendent leur paysage cible au-delà des emails. D'après les recherches sur les menaces menées par Proofpoint, au cours des trois dernières années, les menaces basées sur des URL transmises par SMiShing ont bondi de 2 524 %. Ce chiffre souligne l'intensité avec laquelle les cyberpirates commencent à cibler les canaux de communication en dehors des emails.

Deuxièmement, les recherches que nous avons menées montrent que les personnes sont bien plus susceptibles d'ouvrir des liens figurant dans des SMS. Les taux de clics sur des SMS sont compris entre 8,9 % et 14,5 %. À titre de comparaison, les emails présentent un taux de clics moyen de 2 %.

Ces facteurs montrent pourquoi les cybercriminels commencent à utiliser ces types d'attaques plus fréquemment. Ils pensent qu'en ciblant des utilisateurs sur des canaux numériques moins sécurisés, comme les SMS, ils auront de meilleures chances de réussite qu'avec des attaques véhiculées par email.

Proofpoint a conscience que le paysage des menaces s'étend désormais au-delà des emails. C'est la raison pour laquelle nous étendons la protection contre le phishing aux plates-formes de messagerie, de collaboration et de réseaux sociaux. Notre technologie Nexus AI s'appuie sur notre threat intelligence de pointe pour procéder à une analyse de la réputation des URL et bloquer les URL malveillantes au moment où les utilisateurs cliquent dessus. Cela empêche les utilisateurs d'interagir avec des sites Web et des contenus malveillants, à tout moment et en tout lieu.

La correction – Quels sont les enseignements tirés ?

Il est important de prendre des mesures proactives pour protéger votre entreprise contre ces types de campagnes de phishing. Voici quelques conseils :

- Adoptez l'analyse sémantique pour la détection. Un outil de détection des menaces basés sur l'IA doit être capable d'identifier et de bloquer les charges virales et les URL malveillantes. Il doit également être en mesure d'analyser le corps d'un email et de comprendre les intentions sous-jacentes du message. Sur la base de cette analyse, l'email peut ensuite être bloqué de façon proactive, ou l'utilisateur peut être averti d'une menace potentielle.

- Étendez la protection contre le phishing au-delà des emails. Les cybercriminels utilisent les canaux numériques comme nouveau vecteur d'attaque pour lancer des attaques de phishing ayant recours à l'ingénierie sociale et à des URL malveillantes. Étendez la protection contre le phishing au-delà des emails pour sécuriser vos applications de messagerie et de collaboration. L'inspection en temps réel des URL au moment du clic prévient la collecte d'identifiants de connexion ou la propagation de malwares au sein de votre entreprise par le biais d'URL malveillantes.

- Renforcez la formation en cybersécurité de vos collaborateurs. Des sessions de formation régulières peuvent modifier le comportement des collaborateurs au fil du temps, en les rendant plus vigilants et proactifs. Les utilisateurs doivent apprendre à reconnaître les tentatives de phishing et à se méfier des messages non sollicités sur n'importe quel canal numérique. La formation doit également souligner l'importance d'inspecter les détails des emails et d'identifier d'éventuelles intentions de poursuivre les conversations sur d'autres canaux tels que les SMS, Microsoft Teams ou Slack.

Proofpoint offre une protection centrée sur les personnes

La forte hausse des attaques de phishing sophistiquées vient nous rappeler, si besoin est, à quel point le paysage des menaces est dynamique. Les cyberpirates savent que les personnes utilisent plusieurs canaux pour communiquer et collaborer, par exemple Teams, Slack et les SMS. Les cybercriminels trouvent de nouveaux moyens de franchir les défenses des entreprises en ciblant les utilisateurs sur ces canaux numériques généralement moins sécurisés et non surveillés. C'est la raison pour laquelle vous devez être proactif en matière de sécurité.

Bien que l'email demeure le principal vecteur de menaces, les cyberpirates exploitent désormais également les plates-formes de messagerie, les outils de collaboration, les applications cloud et les services de partage de fichiers. Proofpoint Prime Threat Protection offre une solution complète de défense contre ces menaces existantes et émergentes centrées sur les personnes.

Pour en savoir plus sur Proofpoint Prime Threat Protection, téléchargez notre fiche solution.

Consultez notre série « La neutralisation de cyberattaque du mois »

Pour en savoir plus sur la façon dont Proofpoint bloque les attaques avancées, consultez les autres articles de cette série :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d'outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l'IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l'authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d'applications malveillantes (avril 2024)

- Attaques d'usurpation de la chaîne logistique (mai 2024)

- Attaques d'usurpation de l'identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d'identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d'identité de fournisseurs (septembre 2024)

- Quand SocGholish donne des sueurs froides au secteur de la santé (octobre 2024)

- Prévention du piratage de la messagerie de fournisseurs dans le secteur public (novembre 2024)

- Comment Proofpoint a bloqué une attaque de phishing Dropbox (décembre 2024)

- Un fournisseur d'électricité frôle la catastrophe à cause d'une attaque de phishing par signature électronique (janvier 2025)

- Phishing d'identifiants de connexion ciblant votre sécurité financière (février 2025)

- Comment les cybercriminels piègent leurs victimes avec des cryptos gratuites pour leur voler de l'argent et des identifiants de connexion (avril 2025)