Moderne Arbeitsplätze setzen heute nicht mehr nur auf E-Mails. Und Angreifer nutzen mittlerweile auch Collaboration-Tools, Lieferantenbeziehungen und Vertrauensbeziehungen aus, um Schutzmaßnahmen zu umgehen und Konten zu kompromittieren. In dieser fünfteiligen Blog-Reihe möchten wir das Bewusstsein für die sich wandelnden Angriffstaktiken schärfen und Ihnen unseren ganzheitlichen Ansatz für den Schutz Ihrer Anwender vorstellen.

In den bisherigen Beiträgen haben wir uns damit beschäftigt, wie Angreifer neue digitale Kanäle ausnutzen, warum diese Kanäle so anfällig sind, wie die geschäftliche Kommunikation kompromittiert wird und warum Sie einen neuen Security-Awareness-Ansatz benötigen. In Teil 5 gehen wir der Frage nach, warum es wichtig ist, Kontenkompromittierungen automatisch zu erkennen und zu beheben.

Unternehmen müssen sich darüber im Klaren sein, dass sich Angreifer auf unzähligen Wegen Zugriff verschaffen können, die weder Phishing noch direkte Interaktionen mit einer Person erfordern. Dazu gehört beispielsweise die Umgehung der Multifaktor-Authentifizierung (MFA). Angriffe erfolgen jedoch Angriff in mehreren Phasen und sind mit der Initial-Kompromittierung noch lange nicht vorbei. Um die schädlichen Auswirkungen einzugrenzen und umfassende Resilienz zu gewährleisten, ist es daher wichtig, in jeder Phase böswillige Aktivitäten zu erkennen.

Die Geburtsstunde der Identitätsanbieter

Vor vielen Jahren hatte ich als junger Produktmanager für Sicherheitssoftware das große Glück, in dem kleinen Team mitzuwirken, das den SAML-Standard ins Leben gerufen und populär gemacht hatte. SAML und die damit verwandten Technologien bilden die technische Grundlage für föderiertes SSO, das Anwendern die Möglichkeit bietet, sich einmalig anzumelden und anschließend auf alle Unternehmensanwendungen zugreifen zu können, für die sie die entsprechende Berechtigung haben. Kurz: Eine Anmeldung für alles.

Dieses Konzept sollte herausragende Anwendererfahrungen und – in Kombination mit MFA – eine starke Identitätsprüfung gewährleisten. Das war die Idealvorstellung. Und sie hat sich erfüllt: Beliebte Identitätsanbieter wie Microsoft Entra ID, Ping, Okta, Google Cloud Identity und andere sind aus dieser Initiative heraus entstanden und ermöglichen es Anwendern heute, sich einmal über eine zentrale Benutzeroberfläche anzumelden und von dort aus zu den für sie autorisierten Unternehmensanwendungen zu gelangen.

Identitätsanbieter als neues strategisches Angriffsziel

Bereits damals gab es die Überlegung, dass dieser zentrale Ansatz – sollte er sich tatsächlich durchsetzen – Bedrohungsakteure auf den Plan rufen und diese vermutlich stark motivieren würde, diese wertvollen Identitätsanbieterkonten zu knacken. Doch darum wollte man sich später kümmern.

Dieses später ist jetzt. Tatsache ist, dass SSO für legitime Anwender genauso gut funktioniert wie für Betrüger. Leider ist auch dieser Aspekt unseres Traums von föderativem SSO/SAML wahr geworden.

MFA ist gut, aber nicht gut genug

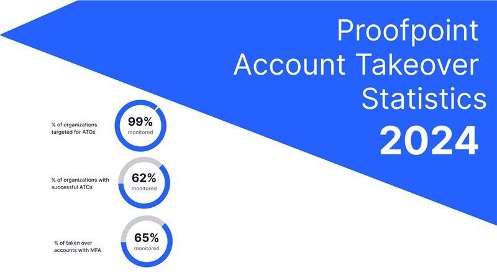

Zurück in die Gegenwart. Wie Proofpoint vor Kurzem berichtete, wurden im Jahr 2024 bei 99 % der von Proofpoint überwachten Unternehmen Kontenkompromittierungsversuche festgestellt. Bei 62 % war die Kontoübernahme sogar erfolgreich. Noch beunruhigender ist die Tatsache, dass bei 65 % der kompromittierten Konten MFA aktiviert war.

Doch auf welche Konten haben es Bedrohungsakteure besonders abgesehen? Ganz einfach: auf die, die Zugang zu einer ganzen Palette von Unternehmensanwendungen bieten und von EntraID, Ping, Okta, Google Cloud Identity usw. bereitgestellt werden. Warum sollten sich Angreifer in ein Unternehmen hacken, wenn sie sich einfach anmelden können?

Proofpoint-Statistiken zu Kontoübernahmen 2024.

Zu unseren frühen Vorstellungen von föderiertem SSO gehörte auch der Gedanke, die Anwenderauthentifizierung mittels MFA zu stärken. MFA ist zwar gut, bietet aber leider nicht genug Kontrolle. Angreifer können die Multifaktor-Authentifizierung zum Beispiel knacken, indem sie die MFA-basierte Authentifizierung mit MFA-Fatigue-Angriffen, Sitzungs-Hijacking und Helpdesk Social Engineering umgehen. Andere Taktiken bestehen darin, RAT-Malware oder zunehmend auch legitime Remote-Management-Software auf Endpunkten zu platzieren. MFA ist also kein Wundermittel, das zu 100 % vor solchen Angriffen schützt. Wenn Sie ganz genau wissen möchten, wie einfach ein mit MFA geschütztes Konto übernommen werden kann, sehen Sie sich dieses Demovideo an und lesen Sie den Blog-Beitrag zum Thema MFA-Umgehung.

Schnelle Reaktion auf Kontoübernahmen ist entscheidend

Was können Sie tun, um Ihr Unternehmen besser vor personenzentrierten Angriffen wie Kontoübernahmen zu schützen? Zeit ist ein kritischer Faktor. Das geht auch aus dem CrowdStrike Global Threat Report 2025 hervor, laut dem die durchschnittliche Breakout-Time nach einer Kontenkompromittierung nur 48 Minuten beträgt. Wenn Sie den Schaden begrenzen möchten, müssen Sie die Kompromittierung von Konten also schnell erkennen und unverzüglich reagieren.

Diese Herausforderung lässt sich am besten mit einem kanalübergreifenden, mehrstufigen Schutzansatz bewältigen wie Proofpoint Prime Threat Protection ihn bietet. Diese branchenweit einzigartige, umfassende personenzentrierte Cybersicherheitslösung fasst bislang isolierte, kritische Bedrohungsschutzfunktionen in einem einzigen integrierten Produkt zusammen. Dazu gehören der Schutz vor mehrstufigen Angriffen über digitale Kanäle, der Schutz vor Nachahmern sowie risikobasierte Hinweise und Schulungen für Mitarbeiter. Proofpoint Prime Threat Protection ist darauf ausgerichtet, Ihre Mitarbeiter zu schützen – unabhängig davon, wo und wie sie arbeiten.

In diesem Blog-Beitrag sehen wir uns die Funktionen von Proofpoint Prime Threat Protection für mehrstufigen Angriffsschutz genauer an. Diese wurden eigens dafür entwickelt, Kontenkompromittierungen in jeder Phase zu identifizieren und effektiv darauf zu reagieren, ganz gleich, ob der Angriff mit Phishing oder Brute-Force-Anmeldeversuchen beginnt oder ob er sich durch verdächtiges Verhalten nach dem Zugriff bemerkbar macht.

Mehrstufiger Schutz vor Kontoübernahmen

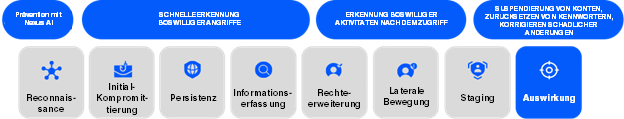

Beim mehrstufigen Angriffsschutz geht es darum, verschiedene Verteidigungsmechanismen wirksam zu kombinieren. Proofpoint Prime Threat Protection ist in der Lage, schädliche Kontoübernahme-Aktivitäten in jeder Angriffsphase zu erkennen.

Mehrstufiger Angriffsschutz vor Kontoübernahmen mit Proofpoint Prime Threat Protection.

Zunächst bietet Proofpoint Prime mit Proofpoint Nexus AI kanalübergreifenden Schutz vor Initial-Kompromittierungen. Hochentwickelte Sicherheitsmaßnahmen sorgen dafür, dass böswillige Anmeldungen schnell erkannt und Kontoübernahmen zuverlässig als solche identifiziert werden. Zusätzlich zur direkten, API-basierten Überwachung von Cloud-Konten kommen bei dieser Lösung Machine Learning, Verhaltensanalysen und unsere proprietären Bedrohungsdaten zum Einsatz, um Kontoaktivitäten in Echtzeit auszuwerten. Dadurch werden Versuche, Berechtigungen zu eskalieren oder sich lateral zu bewegen, sofort erkannt. Zudem lassen sich mit Proofpoint Prime Threat Protection auch Konten sperren, Kennwörter zurücksetzen und schädliche Änderungen rückgängig machen, bevor Bedrohungsakteure ihr Ziel erreichen.

Schutz für Ihre Mitarbeiter mit personenzentrierter Sicherheit

Digitale Arbeitsbereiche wachsen – und Angreifer konzentrieren sich weiterhin auf Ihre Anwender. E-Mail ist zwar nach wie vor der häufigste Angriffsvektor, doch Cyberkriminelle setzen immer häufiger auch auf andere Kanäle wie Collaboration-Plattformen, Social-Media-Anwendungen und File-Sharing-Dienste. Diese Situation hat dazu geführt, dass viele Unternehmen isolierte Einzellösungen einsetzen, die hohe Lizenz- und Betriebskosten verursachen und die Zahl der Sicherheitslücken erhöhen. Hier kann Proofpoint erhebliche Vorteile bieten.

Proofpoint Prime Threat Protection ist eine umfassende Lösung, die Schutz vor allen personenzentrierten Bedrohungen bietet – ganz gleich ob es sich um bestehende oder zukünftige Gefahren handelt. Dank des breiten Spektrums an Sicherheitsfunktionen ermöglicht sie maximale Bedrohungsprävention und bietet folgende Funktionen:

- Zuverlässige Bedrohungserkennung: Bietet Schutz vor verschiedensten Bedrohungen.

- KI-gestützter Kontenschutz: Schützt vor Kontoübernahmen und kompromittierten Lieferantenkonten.

- Risikobasierte gezielte Schulungen: Bereiten Mitarbeiter darauf vor, bei Bedrohungen richtige Entscheidungen zu treffen.

- Plattformübergreifender Phishing-Schutz: Blockiert schädliche Links auf mehreren Plattformen.

- Schutz vor Nachahmern: Schützt die Reputation Ihrer Marke vor Missbrauch durch Angreifer.

- Management personenbezogener Risiken: Identifiziert besonders gefährdete Anwender und automatisiert die Anwendung adaptiver Sicherheitskontrollen.

Mit Proofpoint Prime können Sie Ihre Mitarbeiter und Ihr Unternehmen besser schützen, da durch hochpräzise Bedrohungserkennung die Überlastung durch zu viele Warnmeldungen vermieden und die Effizienz durch detaillierte Risikoeinblicke und automatisierte Sicherheitsabläufe verbessert wird. In Kombination mit vorkonfigurierten Integrationen und gemeinsam genutzten Bedrohungsdaten sind Ihre IT- und Sicherheitsteams in der Lage, Bereitstellungen zu beschleunigen und gleichzeitig Kosten zu senken, da auf fragmentierte Einzellösungen verzichtet werden kann.

Weitere Informationen zu Proofpoint Prime erhalten Sie hier.

Weitere Beiträge unserer Reihe „Die Angriffsfläche wächst“

Erfahren Sie mehr über die Bedrohungslandschaft und darüber, wie Sie dynamische Angriffe stoppen:

- So nutzen entschlossene Angreifer die neuen digitalen Arbeitsplätze für ihre Zwecke

- Warum Collaboration-Tools zum neuen Ziel von Cyberangriffen geworden sind

- Wie Angreifer die vertrauenswürdige Geschäftskommunikation kompromittieren

- Warum Sie für resiliente Anwender eine neue Security-Awareness-Strategie benötigen