Selon le rapport d'enquête sur les compromissions de données de Verizon, 85 % des compromissions sont imputables à une erreur humaine. L'email demeure le principal vecteur d'attaques centrées sur les personnes. Par ailleurs, les ransomwares, le piratage de la messagerie en entreprise (BEC, Business Email Compromise) et la fraude par email coûtent des millions aux entreprises.

Quel est donc le meilleur moyen de se protéger contre ces menaces dangereuses et à l'évolution rapide ? Gartner répond à cette question dans son récent rapport Market Guide for Email Security 2021 (Guide du marché de la protection de la messagerie électronique). Dans ce guide, Gartner fournit la liste complète des fonctionnalités indispensables d'une solution de protection de la messagerie électronique.

Voici comment les solutions de protection de la messagerie électronique de Proofpoint permettent aux clients de gagner sur tous les tableaux.

Nous sommes certains de répondre aux critères définis par Gartner.

La protection de la messagerie électronique doit suivre une approche multicouche

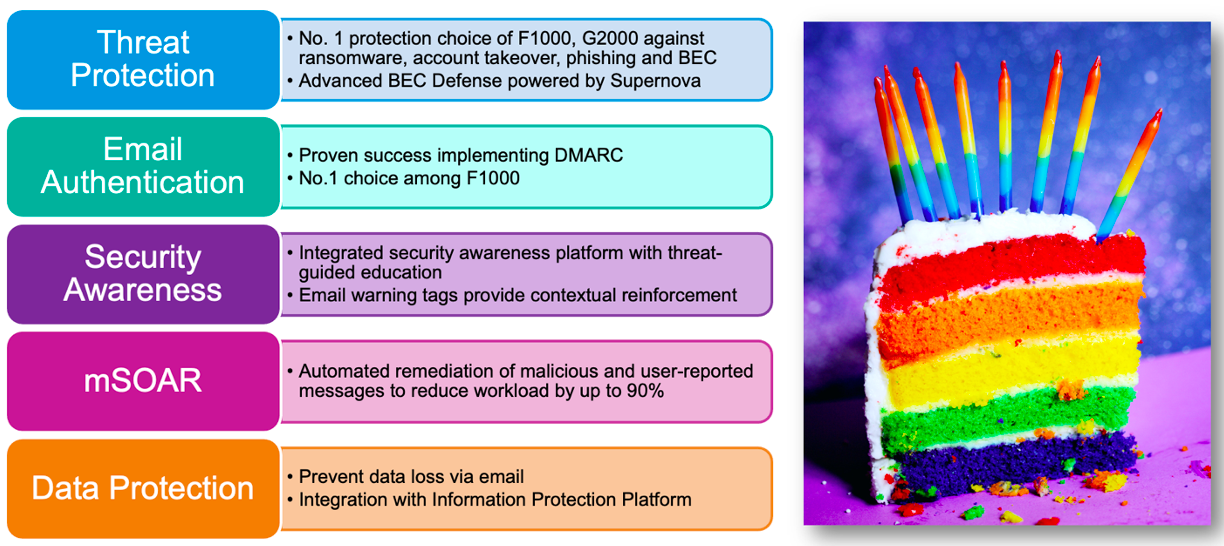

Figure 1. Cinq critères clés identifiés dans le dernier rapport Market Guide for Email Security de Gartner

Pour être efficace, une solution de protection de la messagerie électronique doit suivre une approche multicouche. Ne nous leurrons pas : une couche ou un produit unique ne peut pas bloquer toutes les menaces modernes. Voici comment Gartner perçoit le marché actuel de la protection de la messagerie électronique :

« La protection de la messagerie électronique englobe les passerelles, les systèmes de messagerie, le comportement des utilisateurs, la protection du contenu et divers processus et services associés, ainsi que l'architecture de sécurité adjacente. Pour être efficace, la protection de la messagerie électronique nécessite de sélectionner les produits appropriés, dotés des fonctionnalités et des configurations requises, ainsi que de mettre en place les procédures opérationnelles adéquates. »

Nous partageons le point de vue de Gartner. C'est pourquoi Proofpoint propose une approche multicouche intégrée permettant d'améliorer les résultats opérationnels, de réduire les risques et d'offrir aux clients une visibilité inégalée sur les menaces centrées sur les personnes.

Penchons-nous sur les critères en matière de protection de la messagerie électronique identifiés dans le Market Guide de Gartner. Vous constaterez que Proofpoint les respecte tous.

Premier critère : protection avancée contre les attaques BEC et les menaces traditionnelles

Les attaques BEC sont en plein essor, car elles sont faciles à mettre en œuvre et généralement plus difficiles à détecter, étant donné qu'elles ne comportent aucune charge virale. Chaque mois, Proofpoint empêche des millions d'attaques BEC d'atteindre ses clients.

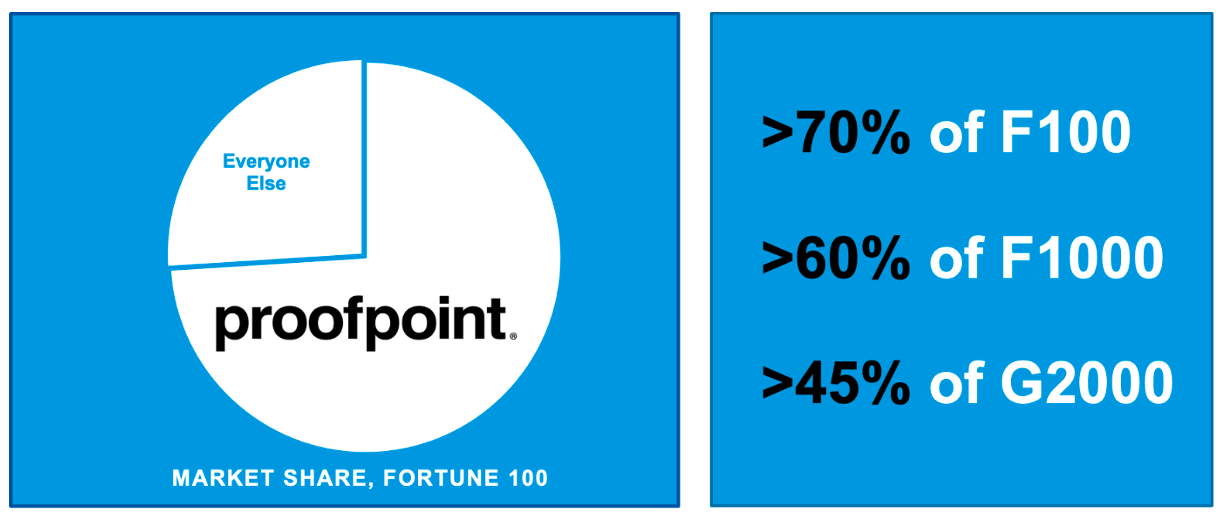

Figure 2. Proofpoint est le fournisseur le plus plébiscité sur le marché de la protection de la messagerie électronique. La plupart des entreprises figurant aux classements Fortune 100, Fortune 1000 et Global 2000 lui font confiance.

Si la plupart des entreprises figurant aux classements Fortune 100, Fortune 1000 et Global 2000 font confiance à Proofpoint pour protéger leur messagerie électronique contre les menaces avancées, ce n'est pas pour rien. Notre graphique des menaces Nexus, qui combine plus de mille milliards de points de données issus de la messagerie électronique, du cloud, du réseau, des domaines, des réseaux sociaux, des utilisateurs et d'une équipe de threat intelligence réunissant plus de 100 collaborateurs, renforce notre efficacité éprouvée et notre capacité à nous adapter rapidement aux nouvelles menaces.

Selon Gartner :

« Les entreprises doivent choisir des solutions de protection de la messagerie électronique tirant parti d'une technologie antiphishing pilotée par l'apprentissage automatique et l'intelligence artificielle pour analyser l'historique des conversations et détecter les anomalies, ainsi que de la vision par ordinateur pour analyser les liens suspects dans les emails, le tout à des fins de protection contre les attaques BEC. »

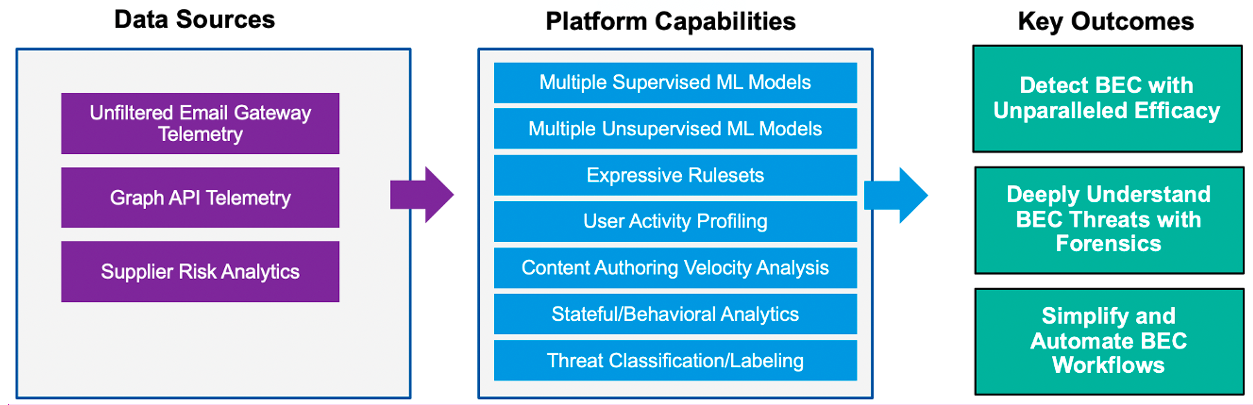

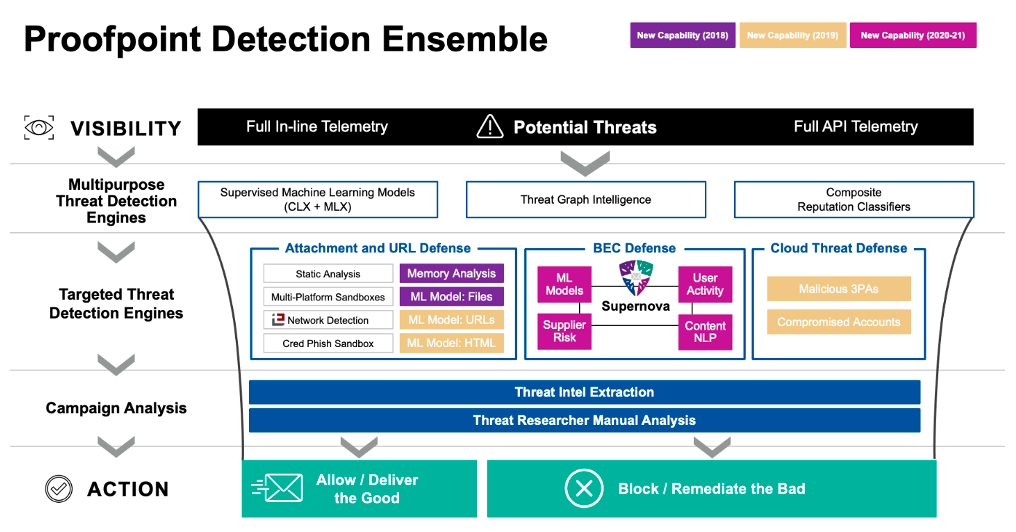

Figure 3. Fonctionnalités de la plate-forme Proofpoint contribuant à bloquer les attaques BEC

Depuis plus de 20 ans, Proofpoint perfectionne les algorithmes d'apprentissage automatique utilisés par ses moteurs de détection NexusAI. Cette année, nous avons lancé la fonctionnalité Advanced BEC Defense, optimisée par une toute nouvelle plate-forme de détection baptisée Supernova. Cette plate-forme utilise un contrôle télémétrique au niveau de la passerelle à l'entrée et en sortie, une analyse des risques de la chaîne logistique et des données d'API issues de plates-formes de productivité cloud telles que Microsoft 365 et Google Workspace pour détecter les fraudes par email les plus sophistiquées. Supernova est inclus avec toutes les licences de protection avancée de la messagerie électronique de Proofpoint.

Bien que l'apprentissage automatique et l'intelligence artificielle soient des termes à la mode dans le secteur, les avantages offerts par ces technologies sont beaucoup plus importants que le jargon marketing. La visibilité inégalée dont Proofpoint bénéficie en tant leader du marché de la protection de la messagerie électronique lui permet de collecter plus de données pour une efficacité renforcée. Contrairement à de nombreuses solutions de protection de la messagerie électronique, Proofpoint offre un taux extrêmement bas de faux positifs pour la détection des attaques BEC, ce qui évite aux équipes de consacrer inutilement du temps à l'inspection des messages afin de déterminer s'ils sont malveillants ou non.

Mais les attaques BEC ne sont pas le seul type de menace bloqué par Proofpoint. Nous tirons parti de technologies avancées de sandboxing pour inspecter les pièces jointes et les URL inconnues. Comme nous avons observé une augmentation de l'utilisation abusive du partage de fichiers légitimes, dans le cadre de laquelle les cybercriminels utilisent des services bien connus pour échapper à la détection, nous isolons toutes les URL de partage de fichiers dans un environnement sandbox de manière prédictive. Il ressort de nos recherches que plus de la moitié des URL malveillantes remises provenaient de Microsoft (OneDrive et SharePoint, par exemple).

Nous inspectons également les pièces jointes, y compris les URL qu'elles contiennent et les pièces jointes protégées par mot de passe. En outre, nous proposons des fonctionnalités d'analyse au moment du clic et de réécriture des URL afin de protéger vos utilisateurs, indépendamment du terminal et du réseau qu'ils utilisent. Ces fonctionnalités permettent d'éviter que la charge virale d'un contenu ne soit activée après la remise.

Deuxième critère : authentification DMARC plébiscitée par de nombreuses entreprises du monde entier

L'authentification constitue une couche de défense essentielle. Elle contribue à prévenir les attaques BEC et à protéger la réputation de votre entreprise, et vous procure des informations exploitables afin d'empêcher l'utilisation de domaines similaires et autres attaques.

Selon Gartner : « Les entreprises doivent mettre en œuvre l'authentification DMARC afin de se protéger contre les attaques par usurpation de domaines. » Gartner affirme également ce qui suit :

« L'authentification DMARC prévient l'usurpation de domaines ciblant les collaborateurs, les partenaires et les clients, mais peut s'avérer complexe en fonction de la taille et du nombre de domaines au sein d'une entreprise. Des services professionnels sont souvent indispensables pour faciliter la mise en œuvre et la surveillance continue de l'authentification DMARC. »

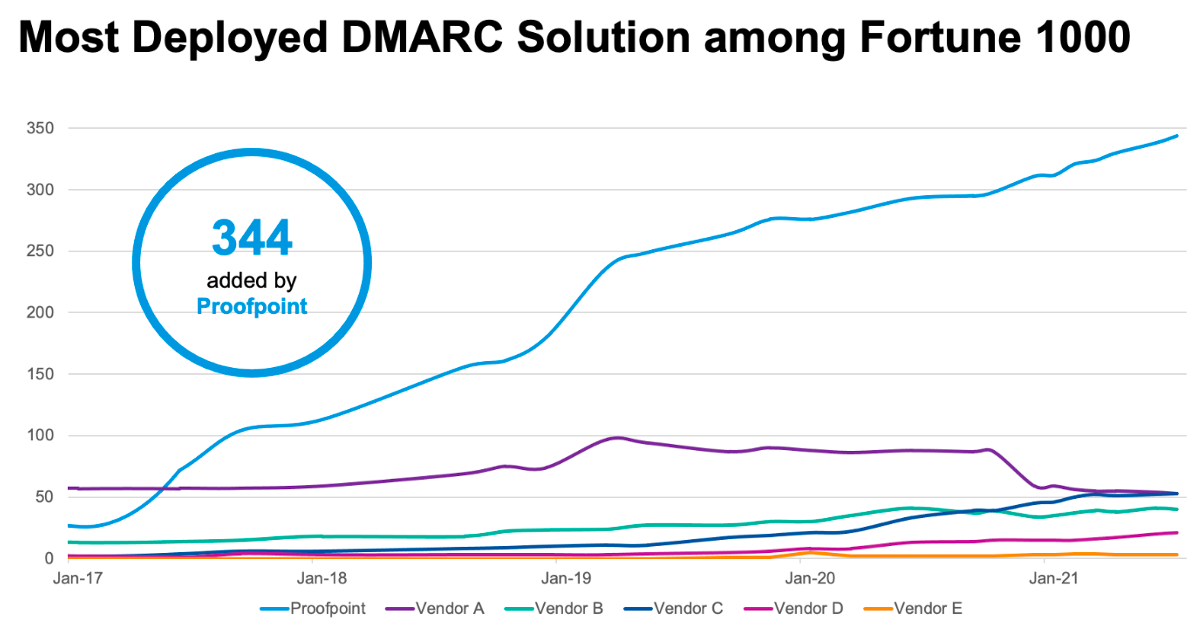

Figure 4. Graphique montrant les implémentations de l'authentification DMARC par différents fournisseurs

Proofpoint a implémenté l'authentification DMARC pour plus d'entreprises figurant au classement Fortune 1000 que n'importe quel autre fournisseur. Nous disposons de l'expertise nécessaire pour réaliser des configurations avancées.

Toutefois, l'implémentation de l'authentification DMARC est un processus qui s'inscrit dans la durée. Notre solution Proofpoint Email Fraud Defense offre une valeur considérable et continue à nos clients pour prévenir les fraudes, notamment une protection complète de la marque au niveau des expéditeurs, la prévention de l'utilisation frauduleuse de domaines similaires et une visibilité sur les risques posés par les fournisseurs.

Troisième critère : formations intégrées de sensibilisation à la sécurité

Gartner se penche également sur le concept des formations intégrées de sensibilisation à la sécurité dans son Market Guide :

« Sélectionnez des produits qui incluent des bannières tenant compte du contexte afin de renforcer la formation de sensibilisation à la sécurité. Investissez dans la formation des utilisateurs et implémentez des procédures opérationnelles standard pour gérer les transactions de données financières et sensibles couramment ciblées par des attaques d'usurpation. »

Proofpoint est à la pointe de la formation des utilisateurs contre les attaques ciblées. Notre solution de protection de la messagerie électronique est étroitement liée à notre offre de formations de sensibilisation à la sécurité afin de garantir une sensibilisation plus ciblée et efficace :

- Les VAP (Very Attacked People™, ou personnes très attaquées) et les utilisateurs qui interagissent avec des emails malveillants peuvent être inscrits automatiquement à des formations pertinentes grâce à notre intégration de formations guidées Targeted Attack Protection (TAP).

- Notre contenu est optimisé par la threat intelligence de Proofpoint. Notre vaste bibliothèque de contenus contient des leurres, des attaques et des campagnes complètes pour les procédures opérationnelles standard.

- Notre solution Proofpoint Security Awareness Training tire parti du graphique des menaces Nexus et des techniques de détection des menaces Proofpoint pour évaluer les messages signalés par les utilisateurs et fournir des renseignements sur la précision des signalements.

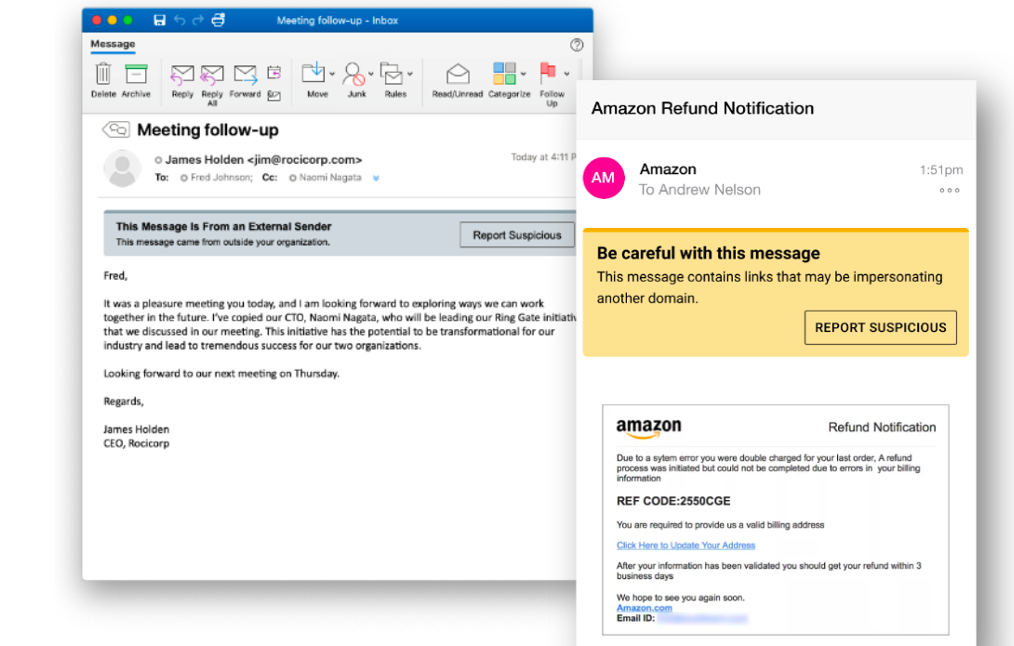

Figure 5. L'affichage par Proofpoint d'avertissements HTML en cas d'emails suspects, associé au bouton Report Suspicious (Signaler comme suspect), aide les entreprises à renforcer la sensibilisation des utilisateurs et à améliorer la protection de la messagerie.

Proofpoint affiche également des avertissements contextuels HTML en cas d'emails suspects, ainsi qu'un bouton Report Suspicious (Signaler comme suspect), pour tous les clients possédant une solution de protection de la messagerie électronique. Les utilisateurs peuvent ainsi obtenir du contexte sur un email potentiellement dangereux et le signaler facilement, quel que soit le terminal qu'ils utilisent. Dès lors que les utilisateurs signalent des messages, de puissantes fonctionnalités d'orchestration de la protection de la messagerie électronique et de réponse aux incidents entrent en jeu pour réduire l'impact opérationnel sur les équipes, tout en fournissant aux utilisateurs un feedback pour « boucler la boucle » et les informer du type de message signalé.

Quatrième critère : une solution mSOAR dotée de puissantes fonctionnalités d'automatisation pour réduire l'impact opérationnel

La solution mSOAR de Proofpoint, Threat Response Auto-Pull (TRAP), peut être utilisée dans deux cas :

- Suppression automatique des emails identifiés ou piégés après leur remise

- Neutralisation des messages signalés par les utilisateurs

Voici ce que déclare Gartner au sujet des outils mSOAR dans son Market Guide :

« Les emails signalés par les utilisateurs peuvent ensuite être traités par des outils mSOAR pour faciliter la reclassification automatique des messages et les supprimer des boîtes de réception. Bien qu'elles simplifient le traitement des emails signalés, les fonctionnalités de correction peuvent tout de même alourdir la charge de travail des équipes de sécurité informatique déjà surchargées. »

Figure 6. Aperçu des techniques de détection de Proofpoint pour la protection de la messagerie électronique, qui réduisent considérablement le délai de réponse aux incidents

Pour réduire jusqu'à 90 % la charge de travail des équipes de sécurité informatique dans les cas d'utilisation mentionnés ci-dessus, Proofpoint tire parti d'un vaste corpus de données issues du graphique des menaces Nexus et des techniques de détection avancées.

Une fois que les messages ont été analysés par l'ensemble des fonctionnalités de détection, des actions telles qu'une mise en quarantaine (y compris des transferts ou des messages similaires), la résolution de l'incident ou la mise en place de workflows intégrés en collaboration avec des partenaires technologiques comme Okta, SailPoint, CrowdStrike, Palo Alto Networks et VMware Carbon Black, peuvent être entreprises afin de rationaliser les opérations.

Cette automatisation peut entraîner une baisse des coûts de plusieurs milliers de dollars au niveau des ressources internes, comme cela a été le cas pour l'établissement de santé dont il est question dans ce livre blanc.

Cinquième critère : Proofpoint Email DLP intégré à la plate-forme Proofpoint Information Protection

Comme nous aimons le dire chez Proofpoint, « les fuites de données ne se produisent pas par magie ». La protection des données des emails constitue un élément essentiel de la protection de la messagerie électronique et de la protection des informations.

De nos jours, la protection des données des emails est plus importante que jamais. Comme l'affirme Gartner dans son Market Guide :

« La possibilité de sécuriser, de suivre et de potentiellement masquer des données sensibles partagées par email avec des partenaires et/ou clients revêt une importance croissante, surtout au vu des réglementations et des lois sur la confidentialité en vigueur… La messagerie électronique demeure le principal vecteur de compromissions de données, en particulier de fuites de données accidentelles. »

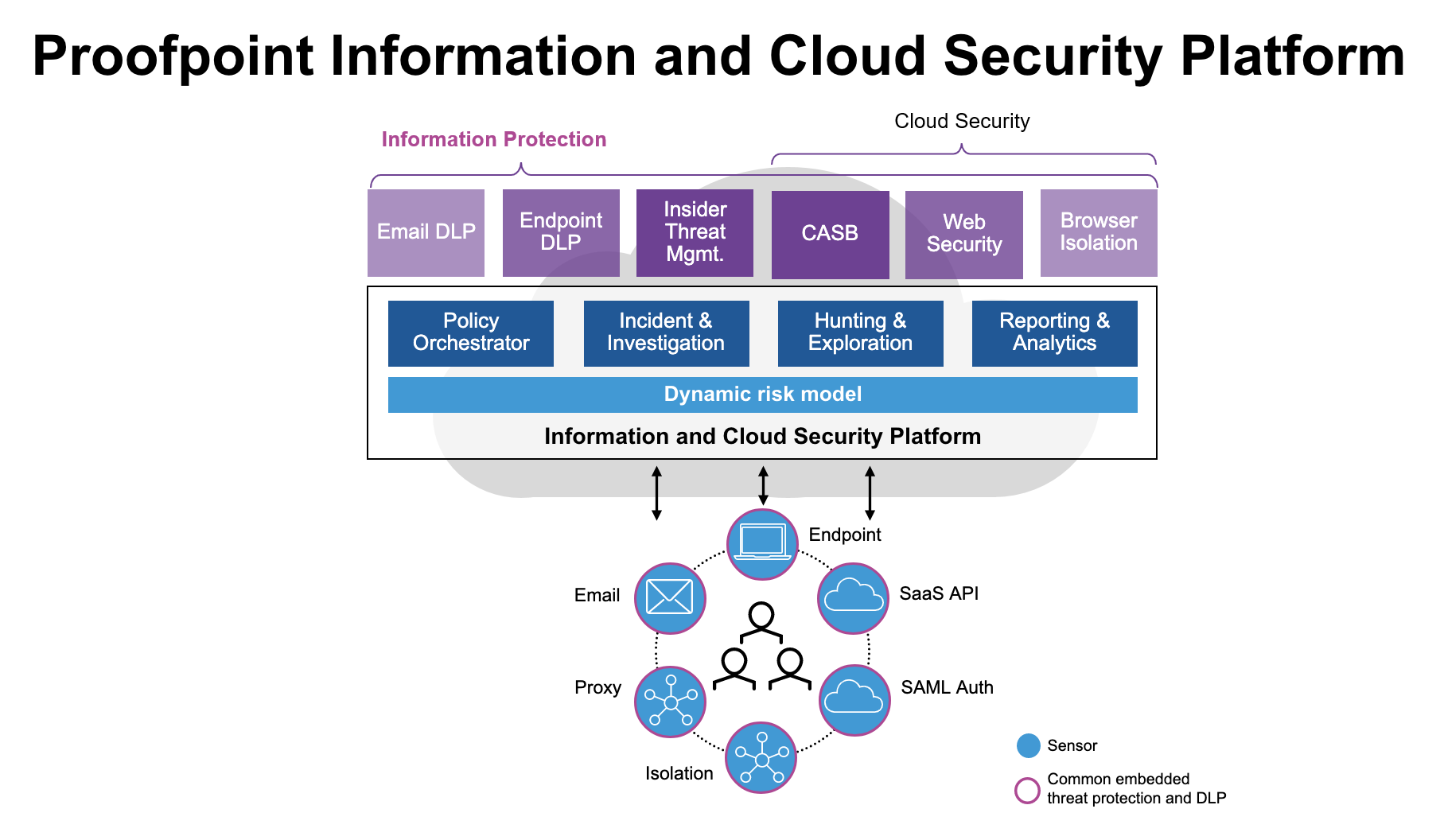

Figure 7. La plate-forme complète Proofpoint Information and Cloud Security offre des fonctionnalités puissantes permettant de réduire les risques centrés sur les personnes qui pèsent sur une entreprise.

Grâce à la plate-forme complète de sécurité des informations de Proofpoint, nos solutions Proofpoint Email Data Loss Prevention et Email Encryption offrent de précieux avantages en tant que scénario d'utilisation principal et point de départ pour une meilleure protection des informations. Proofpoint met à votre disposition les fonctionnalités suivantes :

- Gestion et application centralisées de la prévention des fuites de données et du chiffrement des emails avec notre plate-forme de protection de la messagerie électronique

- Intégration à la plate-forme complète Proofpoint Information Protection afin de bloquer les menaces internes, de renforcer la sécurité du cloud et d'optimiser l'inspection du contenu, notamment, et ainsi obtenir une visibilité contextuelle centrée sur les personnes associée à une architecture moderne

Maintenant que nous avons passé en revue les cinq critères principaux, découvrez comment votre équipe peut gérer ce composant essentiel de votre stratégie de sécurité.

Les services gérés de protection de la messagerie électronique de Proofpoint offrent bon nombre d'avantages

Les départements de sécurité des informations du monde entier peinent à attirer des talents et à retenir leur personnel. Les services gérés de protection de la messagerie électronique de Proofpoint vous permettent de bénéficier de systèmes de défense optimisés, d'un support prioritaire et d'une preuve de réussite avec des services de pointe alignés sur notre solution de protection de la messagerie électronique.

Notre implication continue offrira à votre entreprise une visibilité inégalée et lui permettra de réduire les risques auxquels elle est exposée. Votre personnel pourra ainsi se concentrer sur les menaces les plus pertinentes et d'autres projets importants.

Téléchargez le rapport de Gartner pour en savoir plus sur les fonctionnalités indispensables d'une solution de protection de la messagerie électronique.

Gartner, Market Guide for Email Security (Guide du marché de la protection de la messagerie électronique), Mark Harris, Peter Firstbrook, 7 octobre 2021

Gartner ne cautionne aucun des fournisseurs, produits ou services mentionnés dans ses publications d'études, ni ne conseille aux utilisateurs de technologies de ne retenir que les fournisseurs les mieux évalués ou notés. Ces publications reflètent l'opinion du cabinet d'étude de Gartner et ne doivent pas être interprétées comme des déclarations de fait. Gartner décline toute responsabilité, implicite ou explicite, concernant cette étude, y compris toute responsabilité relative à sa qualité marchande et son adéquation à un usage spécifique.

Veuillez ajouter la clause de non-responsabilité suivante : GARTNER est une marque déposée et une marque de service de Gartner, Inc. et/ou de ses sociétés affiliées aux États-Unis et dans d'autres pays ; elle est citée dans ce document avec l'autorisation du détenteur des droits. Tous droits réservés.