2025年、日本企業を取り巻くサイバーリスクは、明らかに次の段階に入りました。

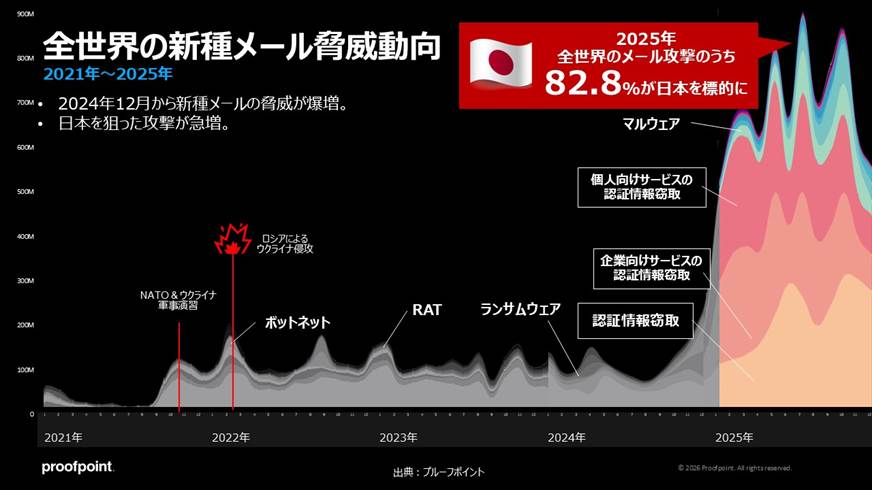

全世界のメールトラフィックのうち約4分の1を監視するプルーフポイントの観測では、新種のメール攻撃は前年の5.4倍に急増し、その82.8%が日本を標的としていました。

この異常とも言える数字の背景にあるのが、生成AIの急速な普及です。

生成AIによって「日本語の壁」は事実上崩壊し、海外の攻撃者であっても、自然で違和感のない日本語の詐欺メールを大量かつ自動的に生成できるようになりました。

一方で、日本企業は他国と比べて詐欺メール対策の高度化が遅れているのが実情です。その結果、日本は攻撃者から見て「狙いやすい国」になってしまった可能性は否定できません。

復旧前提のセキュリティが、限界を迎えている - シフトレフトが求められる理由

従来のセキュリティ対策は、「侵入されることを前提に、検知・復旧で対応する」という発想が中心でした。しかし、攻撃が高度化・自動化し、被害のインパクトが極端に大きくなった現在、この考え方は限界を迎えています。そこで重要になるのが、シフトレフト(Shift Left)の考え方です。

シフトレフトとは、セキュリティ対策の重心を“後工程”から“前工程”へと前倒しすることを意味します。

つまり、

- 被害が顕在化してから対処するのではなく

- 攻撃の起点・初期段階で止める

という発想への転換です。 サイバー攻撃において、この「最も左側(最初)」に位置するのが、メールと認証情報を起点とした侵入 などです。

サイバー攻撃の侵入口は3つ、だからこそ左に寄せる意味がある

多くの被害事例を分析すると、ランサムウェアや重大インシデントの初期侵入経路は、ほぼ次の3つに集約されます。

- 公開サービスやネットワーク機器の脆弱性

- メールを起点とした攻撃

- 窃取された認証情報の悪用

入口は限られています。それにもかかわらずインシデントが止まらないのは、対策の重心が右(侵入後)に寄りすぎているからです。

EDRやバックアップ、復旧体制は重要です。しかしそれらはすべて、攻撃が成立した後の世界の話です。

シフトレフトの観点では、「攻撃が成立する前に、どこまで潰せているか」が問われます。

すり抜けるメールが、大きな事故の引き金になる

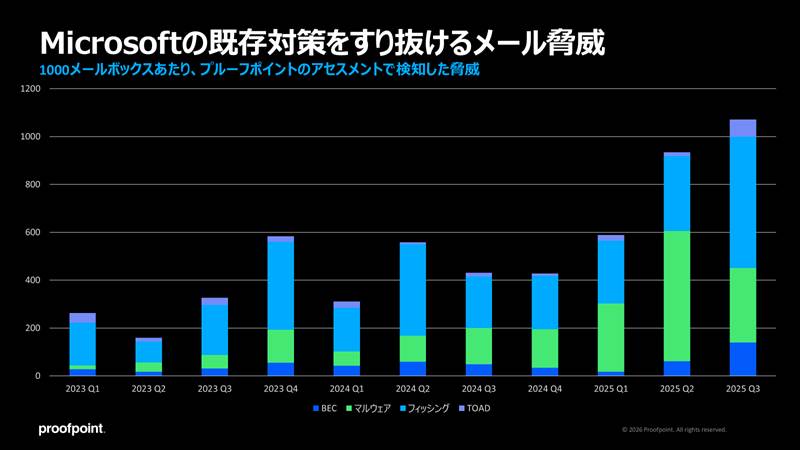

Proofpointの観測では、Microsoftなど一般的なメールセキュリティをすり抜ける高度な攻撃メールが急増しています。(上図参照)

実際、1,000メールボックスあたり月間数千件規模で、危険なメールがユーザーの受信箱に届いているケースも珍しくありません。

事実、ランサムウェア被害を受けた大手出版会社の事例では、「フィッシングメールになどよるアカウント窃取」が根本原因、大手流通業の事例では「認証情報の窃取」が攻撃の起点だった ことが公表されています。

インシデントに見舞われた大手流通会社が示した中期セキュリティ計画には、以下の項目が含まれていました。

- メールセキュリティの高度化

- ロール別のセキュリティ教育プログラム

- SOC運用・管理の高度化

これは、多くの企業が直面している課題そのものです。

「復旧を頑張る」より、「左で止める」ほうが合理的

攻撃のステージが右に進むほど、

- 対応工数

- 復旧コスト

- 業務停止期間

は指数関数的に増大します。

シフトレフトとは、コスト最適化の考え方でもあるのです。

それでも日本企業では、「EDRがあるから」「バックアップがあるから」と、どうしても右側の対策に安心感を求めがちです。

しかし、正規アカウントを使った侵害は、右側では見えないという現実を直視する必要があります。

シフトレフトがもたらす成果

シフトレフトによってセキュリティ対策の重心を攻撃の初期段階へ移すことで、企業は実践的な成果を得ることができます。

まず、インシデント対応工数の削減です。攻撃を侵入後ではなく起点で抑止できれば、調査や封じ込め、復旧といった対応は最小限で済みます。結果として、SOCやセキュリティ担当者はインシデント対応に追われることなく、限られた人材を本来注力すべき業務に集中させることが可能になります。

次に、業務停止リスクの低減が挙げられます。攻撃の連鎖を早期に断ち切ることで、業務システムや基幹サービスに影響が及ぶ事態を防ぎ、長期停止や信用低下といった深刻なリスクを回避できます。

さらに、セキュリティ運用の効率化・高度化も実現します。シフトレフトは人手に頼る対策ではなく、攻撃の起点で脅威を減らすことでアラートを抑制し、運用をシンプルにします。これにより、セキュリティチームはより戦略的なリスク分析や対策最適化に注力できるようになります。

復旧を前提とした守りから、攻撃を成立させない守りへ。

シフトレフトは、コストとリスクを同時に抑えながら、セキュリティ運用の成熟度を高める現実的なアプローチです。

いま必要なのは、入口と侵入後の「全体最適」

シフトレフトは、侵入後対策を否定する考え方ではありません。重要なのは、対策の重心をどこに置くかです。

- 入口で止める

- すり抜けた場合も即座に無力化する

- 侵入後の被害拡大を防ぐ

この全体最適の中で、まず左を固める。それが、被害を最小限にするための現実的なセキュリティ戦略です。

その第一歩として、「自社の入口は、本当に左で止められているのか?」を、データで確認してみてはいかがでしょうか。

Proofpointは、その可視化からご支援します。

無料リスクアセスメントのご案内

高度なメール攻撃から組織を守るには、積極的なHuman-Centricのアプローチが必要です。

無料のリスクアセスメントで、貴社を襲う攻撃を可視化し、誰がどのように攻撃されているのかの洞察を深めることができます。ぜひ無料のアセスメントをご活用ください。

プルーフポイントが実現する、実践的なシフトレフト

プルーフポイントは、サイバー攻撃の多くがメールを起点に始まるという現実を踏まえ、シフトレフトを実現するための「攻撃起点防御」を提供しています。

そのアプローチと実行力は、ガートナーによる評価においても裏付けられています。プルーフポイントは、ガートナーの「メールセキュリティプラットフォームのマジック・クアドラント」においてリーダーに位置付けられており、さらに Critical Capabilities レポートにおいても高い評価を獲得しています。

まずは可視化から ― メールアセスメント

Proofpointのメールアセスメントでは、

- すり抜けている不正メール

- 不正ログインのリスク

- 狙われている人物・部門

を可視化し、現在の対策がどれだけ“左(攻撃初期)”で止められているかを評価します。

これは、シフトレフトを実践するための第一歩です。

主なソリューション

Proofpoint Core Email Security

- 高度な脅威検知・フィルタリング

- SOC向けインテリジェンスおよび詳細ログの提供

Proofpoint ZenGuide

- ロール別・継続型のセキュリティ教育

- 教育と連動した CLEAR による配送後脅威の迅速な無力化

攻撃起点防御の主要機能

- TAP(サンドボックス)による未知マルウェア検知

- URL Rewrite & Isolation によるフィッシング無力化

- TRAP & CLEAR による配送後の即時対応