Unternehmen mit einer funktionierenden personenzentrierten Sicherheitslösung vergessen manchmal, wie viel Mehrwert diese Lösung ihnen bringt. Sobald sie nicht mehr sehen, dass Bedrohungen in ihr Unternehmen gelangen, glauben sie nicht mehr, dass diese Bedrohungen überhaupt existieren. Unter Umständen drängen Führungsetagen ihre Sicherheitsteams dazu, Kosten einzusparen oder Anbieter zu konsolidieren, um bessere Lizenzbedingungen zu erreichen. Als Folge werden E-Mail-Sicherheitslösungen oft ersetzt, ohne dass die Unternehmen vollständig verstehen, welche potenziell negativen Langzeitauswirkungen dieser Schritt hat. Früher oder später überwinden Bedrohungen die neuen Schutzmaßnahmen und richten schwere Schäden an. Die Unternehmen haben zwar Geld gespart, aber zu welchem Preis?

Ein ehemaliger Proofpoint-Kunde aus der Bohrindustrie hatte nach einem Führungskräftewechsel mit Budgetbeschränkungen zu kämpfen. Obwohl das Unternehmen mit Proofpoint zufrieden war, beugte es sich dem Druck und wechselte im Zuge der Anbieterkonsolidierung zu einer Microsoft E5-Lizenz. Nach dieser Änderung konnte es jedoch kaum mit der Flut an neuen Bedrohungen Schritt halten, was wiederum dem Sicherheitsteam Sorgen bereitete und dazu führte, dass das Unternehmen seine Sicherheitsstrategie überdachte. Das Unternehmen evaluierte verschiedene Anbieter und entschied sich letzten Endes wieder für Proofpoint.

Diese Entscheidung zeigt, warum es so wichtig ist, einen führenden Anbieter für personenzentrierte Sicherheit zu wählen. Wenn Ihre Wahl auf einen Anbieter fällt, der umfassende E-Mail-Sicherheit, zuverlässigen Kunden-Support sowie Transparenz und Kontrolle bietet, werden auch die Verhaltensweisen Ihrer besonders gefährdeten Anwender effizient neutralisiert. Das Unternehmen aus unserem Beispiel hat sich aus folgenden Gründen wieder für Proofpoint entschieden.

Das Ziel: Besserer Bedrohungsschutz

Nach dem Wechsel von Proofpoint zu Microsoft E5 sah sich dieser Kunde einer Flut von neuen Bedrohungen gegenüber, die seinen Microsoft-Schutz überwinden konnten und sein Sicherheitsteam überforderte, weil es für die Verwaltung von E-Mails und Sicherheitszwischenfällen wesentlich mehr Zeit aufwenden musste.

E-Mail-Sicherheit hat für das Team mit die höchste Priorität – sie bekommt viel Beachtung und einen Großteil des Budgets. Deshalb brauchte das Unternehmen eine Lösung, die es bei folgenden Problemen unterstützt:

- Komplexe Phishing-Angriffe: Bei diesen Angriffen versuchen Bedrohungsakteure, Mitarbeiter dazu zu bringen, Anmeldedaten, Finanzinformationen oder persönliche Daten preiszugeben. Sie arbeiten oft mit schädlichen Links oder Anhängen, die Anwender auf gefälschte Websites weiterleiten. Typische Beispiele sind Spearphishing und Business Email Compromise (BEC).

- Kontoübernahmen: Kriminelle Akteure nutzen gestohlene Anmeldedaten, um sich nicht autorisierten Zugriff auf Anwenderkonten zu verschaffen. Sobald sie sich Zugriff verschafft haben, können sie Daten exfiltrieren, betrügerische Finanzaktivitäten durchführen oder Malware im Unternehmen platzieren. Mehr als 99 % der Unternehmen sind von Kontoübernahmeversuchen betroffen. Sie bereiten also jedem Sicherheitsteam große Sorgen.

- Malware-Angriff: Malware bezeichnet Schadsoftware bzw. Schadcode, mit dem Kriminelle Netzwerke, Systeme und Geräte stören, beschädigen oder kompromittieren. Beispiele hierfür sind Ransomware, Rootkits und Botnets.

- Social-Engineering-Angriffe: Bei diesen Angriffen nutzen kriminelle Akteure menschliches Verhalten aus, indem sie ihre Opfer mit Social-Engineering-Taktiken wie Pretexting, Vishing und Nachahmung zu einer für sich oder das Unternehmen schädlichen Handlung verleiten, z. B. zur Überweisung von Geld oder zur Weitergabe von vertraulichen Daten bzw. Anmeldedaten. Sie versetzen die Anwender dazu häufig in Angst oder unter Zeitdruck.

Ergebnisse: Proofpoint unterstützt bei der Implementierung eines personenzentrierten Sicherheitsansatzes

Der Kunde suchte aber nicht nur nach hocheffizienter Bedrohungserkennung, sondern wünschte sich auch bessere Einblicke in die Verhaltensweisen seiner besonders gefährdeten Anwender. Ein weiteres Entscheidungskriterium war die Lizenzverwaltung durch die Konsolidierung der Anbieter, wodurch auch sein Sicherheitsteam effizienter arbeiten könnte. Zudem suchte der Kunde einen Anbieter, der starken Support bietet. Und last but not least sollten Security-Awareness-Schulungen nahtlos in seine Umgebung integriert werden, damit Anwender lernen, bessere Entscheidungen zu treffen.

Effiziente Erkennung eingehender Bedrohungen: Proofpoint gewinnt

Das Sicherheitsteam erkannte, dass die E-Mail-Plattform von Microsoft sehr oft angegriffen wird. Mit dem Aufkommen von KI waren Bedrohungsakteure immer schneller in der Lage, raffinierte Bedrohungen zu entwickeln. Das Team suchte also eine Lösung, mit der es seine Abwehrmaßnahmen verbessern und Bedrohungen noch vor der Zustellung erkennen konnte.

Mit der Entscheidung für Proofpoint fühlte sich der Kunde auch deshalb sicher, weil Analysten wie Gartner unser Unternehmen immer wieder als Marktführer positionieren. Unsere Lösung bietet eine Erkennungseffektivität von 99,99 %. Wir erfassen Bedrohungsdaten bei unseren 2,1 Millionen Kunden weltweit und nutzen diese in unseren KI-gestützten Erkennungstechnologien. Dadurch können wir verschiedenste Bedrohungen erkennen und stoppen, noch bevor sie die Postfächer der Anwender erreichen.

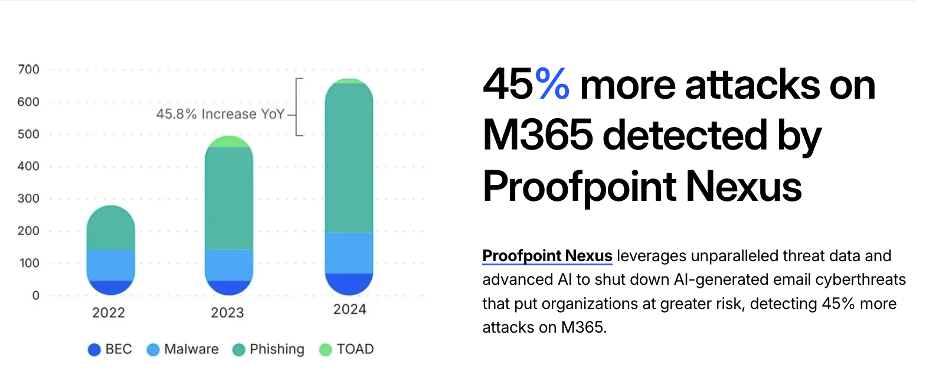

Diese hervorragende globale Transparenz bildet die Grundlage unserer KI-Erkennungstechnologie Proofpoint Nexus, die Inhalts- und Reputationsanalysen, Doppelgänger-Domain-Erkennung, vorausschauende Sandbox-Analysen, Large Language Models (LLMs), verhaltensbasierte und semantische Analysen sowie Bilderkennungstechnologie nutzt, um Bild-basierte Bedrohungen zu analysieren.

Nach seiner Rückkehr zu Proofpoint stellte der Kunde eine Effizienzsteigerung bei der Bedrohungserkennung fest. Unsere E-Mail-Sicherheitslösung stoppt Bedrohungen noch vor der Zustellung, sodass die Anzahl verdächtiger und unerwünschter E-Mails in den Postfächern der Anwender um 30 % zurückging.

Proofpoint ergänzt Schutzfunktionen von Microsoft.

Transparenz und Einblicke: Proofpoint gewinnt

Neben anderen Kriterien waren dem Kunden bessere Einblicke in die Verhaltensweisen seiner Anwender wichtig. Er wollte Risikoprofile seiner Mitarbeiter erstellen und potenzielle Bedrohungen proaktiv beheben können.

Mit Proofpoint Targeted Attack Protection (TAP) konnte unser Kunde hochentwickelte Bedrohungen erkennen, analysieren und blockieren, bevor sie die Postfächer der Anwender erreichten. Zudem verschaffte ihm diese Lösung Einblicke in die Verhaltensweisen seiner Anwender, in den Grad ihrer Gefährdung und über ihr Abschneiden bei Schulungen und Phishing-Tests.

90 % aller Datenschutzverletzungen gehen mit einer menschlichen Komponente einher. Es ist also nachvollziehbar, dass häufig angegriffene Mitarbeiter schädliche E-Mails eher anklicken oder beantworten. Bei der Analyse der Very Attacked People™ (VAPs) und der besonders gefährdeten Anwender spielen reale Verhaltensweisen eine wichtige Rolle. Sicherheitsteams müssen wissen, wie Anwender mit vertraulichen Daten und dem privilegierten Zugriff auf vertrauliche Informationen oder Systeme umgehen. Nur so können sie verstehen, warum bestimmte Anwender attraktive Ziele von Angriffen wie Anmeldedaten-Phishing und Malware sind.

Proofpoint bietet vorkonfigurierte Integrationen und tiefe Einblicke in das Risiko von Anwendern, sodass die Sicherheitsexperten des Kunden besonders gefährdete Anwender und VAPs sowie die Arten der genutzten Angriffe identifizieren können. Wenn unser Kunde seine VAPs kennt, kann er gezielt mit adaptiven Kontrollen von Proofpoint (z. B. Browser-Isolierung, Security-Awareness-Schulungen und zusätzliche Authentifizierungsmaßnahmen) gegensteuern und den Schutz seiner Mitarbeiter und seines Unternehmens verbessern.

Mehr Effizienz für das SOC-Team: Proofpoint gewinnt

Mit dem E-Mail-Sicherheitssystem von Microsoft waren die Abläufe des Kunden ineffizient. Das machte sich beispielsweise in langen Ticket-Bearbeitungszeiten sowie dem mangelhaften Verständnis davon bemerkbar, wie das System funktioniert. Das SOC-Team war der Meinung, dass ihm die nötigen Einblicke fehlten, um Probleme bei der E-Mail-Zustellung zu beheben oder um Fragen von Anwendern zu den Aktivitäten in ihren Postfächern zu beantworten.

Im Gegensatz dazu bietet Proofpoint dem Kunden ein nahtloses Support-Erlebnis. Der Senior Manager of Enterprise Security sagte dazu: „Nach neun Monaten konnten wir die an Proofpoint eskalierten Probleme an einer Hand abzählen. Alles funktioniert so, wie es sein soll. Und wenn es doch einmal ein Problem gibt, erklärt uns Proofpoint den Grund dafür.“

Das Sicherheitsteam verzeichnete einen erheblichen Rückgang bei Spam-E-Mails und erweiterten Angriffen, die in die Postfächer gelangten. Dadurch musste es wesentlich weniger Zeit für die Verwaltung von E-Mails sowie Zwischenfällen aufwenden, konnte seine operative Effizienz deutlich verbessern und sich auf Aufgaben mit hoher Priorität konzentrieren.

Als weiteren Punkt wollte der Kunde Security-Awareness-Schulungen in seine Plattform integrieren. Sie sollten über herkömmliche Schulungen hinausgehen und dazu beitragen, dass Mitarbeiter die richtigen Entscheidungen treffen. Bei Microsoft dreht sich jedoch alles nur um Schulungskennzahlen. Das tatsächliche Anwenderverhalten wird nicht analysiert.

Der Kunde war von Proofpoint ZenGuide begeistert. Damit konnte sein Team ein maßgeschneidertes Security-Awareness-Schulungserlebnis entwickeln, das auf der Rolle und den Verhaltensweisen sowie dem Gefährdungsgrad und Risikoprofil des jeweiligen Anwenders basiert. Zudem können besonders gefährdete Anwender und VAPs automatisch adaptive Echtzeit-Lernpfade zugewiesen werden, die zum richtigen Zeitpunkt bedrohungsbezogene Tipps und Phishing-Tests umfassen. Da die von Proofpoint bereitgestellten Schulungen mit tatsächlichen Verhaltensweisen verknüpft sind, können Kunden ihr Verhalten nachhaltig ändern – und die Sicherheitsteams werden entlastet, weil weniger Bedrohungen behoben werden müssen.

Kosteneinsparungen bei umfassendem Schutz: Proofpoint gewinnt

Der Kunde war von den zusätzlichen Proofpoint-Sicherheitsfunktionen begeistert, die nicht nur vor E-Mail-Angriffen schützen. E-Mail ist zwar nach wie vor der häufigste Angriffsvektor, doch Cyberkriminelle setzen zunehmend auch auf andere Kanäle wie Messaging-Plattformen, Collaboration-Tools, Cloud-Anwendungen und File-Sharing-Dienste. Angreifer können Mitarbeiter gezielt ins Visier nehmen und sich sogar in vertrauenswürdige Geschäftskommunikation einschleichen und die Beziehungen zu Lieferanten und Kunden massiv stören.

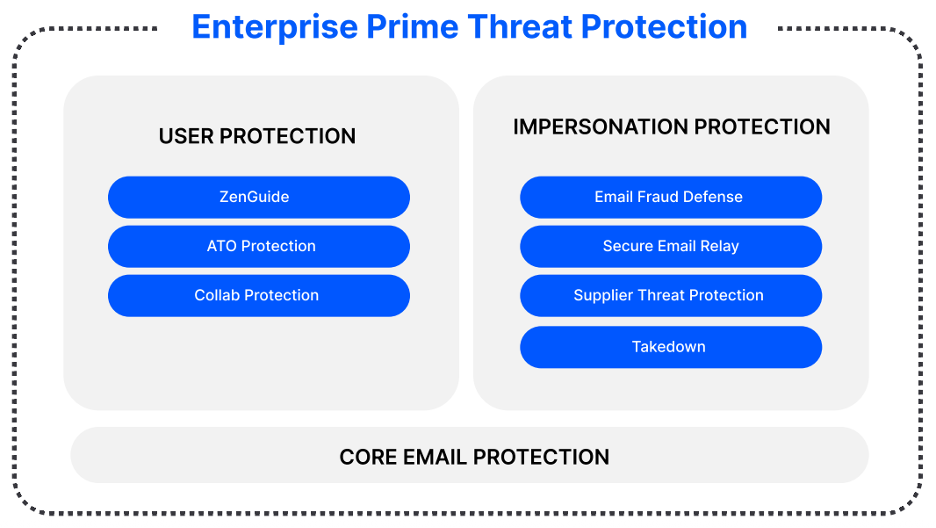

Proofpoint Prime Threat Protection ist eine umfassende Lösung zur Abwehr aller personenzentrierten Bedrohungen. Unserem Kunden hat gefallen, dass unsere Lösung die Anwender vor Bedrohungen über Collaboration-Tools und Messaging-Plattformen schützt. Als Bestandteil von Proofpoint Prime erweitert Proofpoint Collab Protection den Phishing-Schutz über die E-Mails hinaus. Mithilfe der branchenweit führenden Bedrohungsdaten von Proofpoint führen wir Echtzeit-URL-Reputationsanalysen durch und blockieren schädliche Links automatisch zum Klickzeitpunkt, damit Bedrohungen neutralisiert werden, bevor Anwender mit ihnen in Berührung kommen.

Ein weiterer Bestandteil von Proofpoint Prime ist Proofpoint Supplier Threat Protection – zuständig für die Behebung von Schwachstellen, die herkömmlichen Sicherheitsmaßnahmen oft entgehen. Die Lösung identifiziert und überwacht proaktiv die E-Mail-Konten von Lieferanten und anderen Drittparteien auf Anzeichen von Kompromittierungen, bevor Ihr Unternehmen Schaden nehmen kann. Dadurch reduzieren Sie das Risiko von finanziellen Verlusten, Datenschutzverletzungen und anderen Geschäftsunterbrechungen durch Supply-Chain-Angriffe.

Das Proofpoint Prime Threat Protection-Bundle umfasst mehr Schutz zu geringeren Kosten.

Außerdem verfügt der Kunde in seiner Umgebung über viele verschiedene Anwendungen, die in seinem Namen E-Mails automatisch generieren und senden. Mit Proofpoint Secure Email Relay (SER) konnte er diesen Datenverkehr verlagern und seine grundlegende E-Mail-Schutzlösung entlasten. Durch die Verlagerung des App-E-Mail-Datenverkehrs zu Proofpoint SER werden personen- und systemgenerierte E-Mail-Flüsse getrennt, sodass Richtlinienerzwingung, Überwachung und Fehlerbehebung für das Sicherheitsteam des Kunden klarer und präziser wurden.

Durch die Konsolidierung all dieser zusätzlichen Funktionen zum Schutz der Anwender und zum Schutz vor Nachahmern in Proofpoint Prime Threat Protection konnte der Kunde enorme Kosten sparen. Außerdem konnte er durch die Konsolidierung seiner Anbieter die Sicherheitsverwaltung optimieren und so seinen Administrationsaufwand minimieren, den Support vereinfachen sowie die Angriffsfläche des Unternehmens verringern. Der Kunde konnte neue Schutzebenen von einem einzigen, vertrauenswürdigen Anbieter hinzufügen, ohne sein Budget zu überziehen.

Bei personenzentrierter Cybersicherheit sind nicht alle Lösungen gleich

Wenn es um Cybersicherheit geht, spielen Menschen eine entscheidende Rolle. Mit personenzentrierten Sicherheitslösungen können Unternehmen einen umfassenderen, effizienteren Ansatz zur Verbesserung ihrer Sicherheitslage verfolgen. Ganz gleich, ob sich Anwender versehentlich oder mit böswilliger Absicht riskant verhalten: Sie benötigen die richtigen Kontrollen und Prozesse zur Verwaltung menschlicher Verhaltensweisen und zum Schutz vor neuen Bedrohungen gegen Ihre Anwender.

Nicht alle Lösungen können Ihr Unternehmen im selben Maße schützen. Mit Proofpoint können Sie verschiedenste Bedrohungen auf unterschiedlichen Angriffsflächen wie E-Mail, Collaboration- und Messaging-Plattformen und Drittanbieter-Apps stoppen. Darüber hinaus unterstützen wir SOC-Teams mit Einblicken in riskantes Mitarbeiterverhalten und mit Kontrollen, mit denen Sie diese Verhaltensweisen neutralisieren können.

Unsere mehrschichtige Erkennungstechnologie Proofpoint Nexus nutzt Bedrohungsdaten, Machine Learning, verhaltensbasierte KI-Analysen, Sandbox- sowie Semantikanalysen. Proofpoint stoppt 99,99 % der Bedrohungen vor und nach der Zustellung sowie zum Klickzeitpunkt.

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint die Abwehrmaßnahmen Ihres Unternehmens stärken kann, laden Sie unsere Kurzvorstellung zu Proofpoint Prime Threat Detection herunter.