Die E-Mail-Bedrohungslandschaft entwickelt sich rasant weiter. Angriffe richten sich heute weniger gegen Infrastrukturen, sondern verstärkt gegen die Anwender. Und da immer häufiger Social Engineering eingesetzt wird, können Angreifer schnell konkrete Personen innerhalb von Unternehmen identifizieren und ins Visier nehmen.

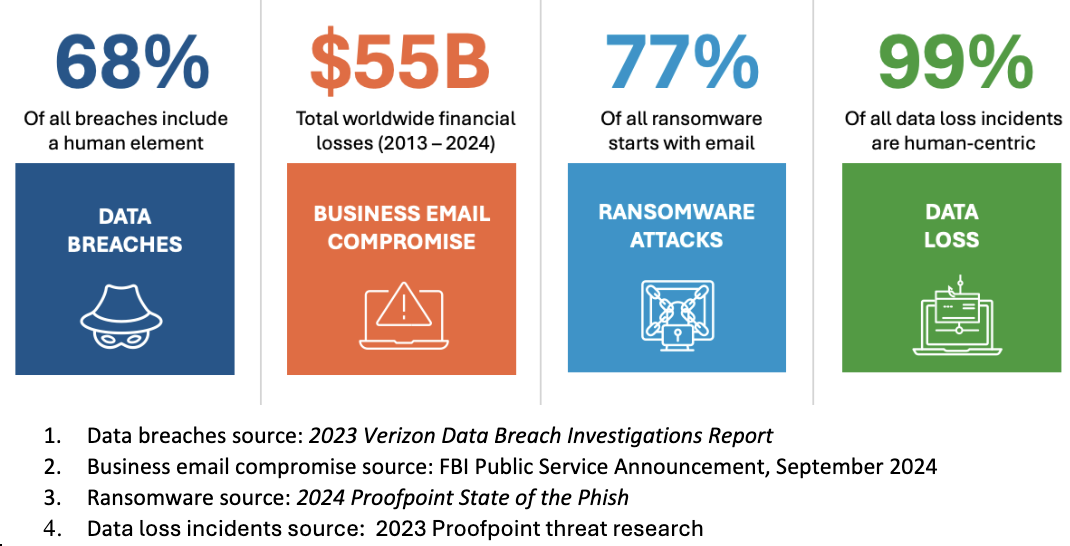

Die Situation wird dadurch verschärft, dass Bedrohungsakteure dank generativer KI unermüdlich personalisierte E-Mail-Bedrohungen versenden können. Diese Trends zeigen deutlich, dass die wichtigsten aktuellen Cybersicherheitsrisiken heutzutage personenzentriert sind. Die folgenden Statistikdaten machen dies deutlich:

Die wichtigsten personenzentrierten Cybersicherheitsrisiken.

Bedrohungsakteure bevorzugen personenzentrierte Angriffe, damit sie nicht in Ihr Netzwerk eindringen müssen, sondern sich einfach anmelden können. Und die Kompromittierung Ihrer Mitarbeiter ist per E-Mail besonders schnell.

In diesem Blog-Beitrag erfahren Sie, warum die Ergänzung Ihrer Microsoft 365-E-Mail-Sicherheit so wichtig ist. Dabei gehen wir auf einige empfohlene Vorgehensweisen zur Stärkung Ihrer E-Mail-Schutzmaßnahmen für Microsoft 365 ein.

Unternehmensabläufe setzen stark auf Microsoft

Die Produktivitäts- und Collaboration-Tools von Microsoft gelten als absoluter Branchenstandard. Microsoft 365 hat einen Marktanteil von 88,1 % bei Produktivitätssoftware und mehr als 400 Millionen lizenzierte Nutzer – und die Zahlen wachsen weiterhin weltweit.

Da Microsoft 365 und die dahinter stehende E-Mail Sicherheitsplattform weltweit verbreitet sind, setzen immer mehr Unternehmen auf die bei Microsoft integrierten, nativen Sicherheitsfunktionen. Die große Beliebtheit einer einzigen Plattform bedeutet aber auch, dass sich das Risiko stärker konzentriert. Angreifer wissen: Wenn sie die Microsoft-Sicherheitsmaßnahmen überwinden können, haben sie die Schlüssel zu tausenden Unternehmen gefunden.

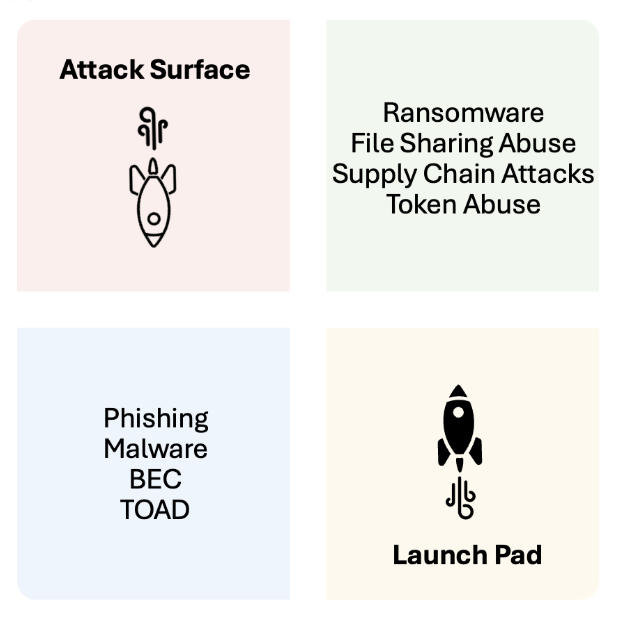

Microsoft ist als Angriffsziel besonders gut geeignet. Das liegt nicht nur an der Vielzahl der Produkte, sondern auch daran, dass diese Produkte die gesamte Angriffskette abdecken. Als Einstiegspunkt eignet sich zum Beispiel Microsoft Exchange Online Protection (EOP). Im nächsten Schritt kann Microsoft Entra ID (ehemals Azure AD) verwendet werden, um Identitäten zu kompromittieren und Berechtigungen zu eskalieren. Parallel dazu können Microsoft-Cloud-Dienste wie Microsoft Dynamics 365, Microsoft 365 und Microsoft Teams kompromittiert oder zum Hosten oder Starten von Angriffen verwendet werden.

Dadurch wird Microsoft nicht nur zu einer Angriffsfläche, sondern auch zu einer regelrechten Startrampe für neue Angriffsformen.

Abb. 1: Microsoft ist sowohl eine Angriffsfläche als auch eine regelrechte Startrampe für Cyberangriffe.

Bedrohungsakteure nutzen den Erfolg von Microsoft aus

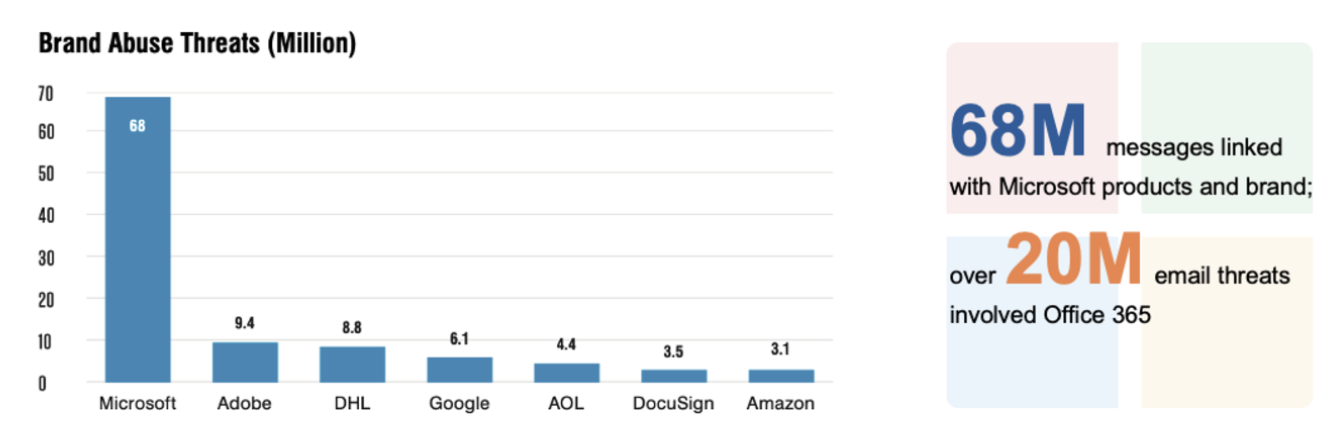

Je stärker Microsoft 365 eingesetzt wird, desto attraktiver wird die Plattform für Cyberkriminelle. Der riesige Kundenstamm von Microsoft eignet sich hervorragend für Angriffe. Im Jahr 2023 war Microsoft die weltweit am häufigsten missbrauchte Marke. Laut Ergebnissen der Proofpoint-Bedrohungsforschung haben Angreifer im Jahr 2023 mehr als 68 Millionen schädliche E-Mails gesendet. Diese E-Mails haben Produkte wie Microsoft 365, SharePoint und OneNote sowie die Marke Microsoft missbraucht, um ahnungslose Anwender zum Preisgeben ihrer Anmeldedaten zu verleiten.

Abb. 2: Microsoft ist die am häufigsten missbrauchte Marke; Quelle: Proofpoint State of the Phish-Bericht 2024.

Wie Sie Ihren Microsoft 365-Schutz verbessern

Bedrohungsakteure gehen strategisch vor und versuchen stets, den größtmöglichen Nutzen aus ihren Aktionen zu ziehen. Deshalb konzentrieren sie sich auf Angriffe gegen Microsoft, von denen sie wissen, dass sie leicht umsetzbar sind und sehr erfolgreich sein werden.

Die meisten von uns beobachteten Angriffe sind darauf ausgerichtet, Erkennungslücken bei Microsoft auszunutzen. Dies sind die größten Lücken:

- Business Email Compromise (BEC): Diese gezielte Phishing-Taktik, die auch als Email Account Compromise (EAC) bezeichnet wird, täuscht ihre Opfer mit E-Mails und verleitet sie zum Preisgeben von vertraulichen Informationen oder Überweisen von Geld. Ein Bedrohungsakteur gibt sich als vertrauenswürdige Person aus, z. B. als Anbieter oder Geschäftsführer, und sendet eine legitim erscheinende E-Mail. Die E-Mail kann den Empfänger auffordern, eine gefälschte Rechnung zu bezahlen, vertrauliche Daten weiterzugeben oder eine dringende Überweisung zu tätigen. In jedem Fall versucht sie, das Opfer zu einer Handlung zu bewegen.

- Komplexe Phishing-Angriffe: Bei dieser raffinierten Angriffstechnik verwenden die Bedrohungsakteure Social Engineering, um ihre Opfer zum Weitergeben vertraulicher Informationen wie Anmeldedaten, MFA-Codes (Multifaktor-Authentifizierung) oder Kreditkartennummern zu verleiten, mit denen sie dann die Konten ihrer Opfer auf legitimen Websites übernehmen können.

- Kontoübernahmen: Bei dieser Form von Cyberkriminalität oder Identitätsdiebstahl verschafft sich ein nicht autorisierter Anwender Zugriff auf das Online-Konto eines legitimen Anwenders, um Daten zu stehlen, Betrug zu begehen oder auf privilegierte Informationen zuzugreifen. Diese Angriffe können verschiedenste Konten betreffen, darunter E-Mail-Adressen, Bankkonten und Social-Media-Profile.

- Missbrauch von Identitäten: Bei diesen Angriffen erstellt ein Bedrohungsakteur eine gefälschte Online-Präsenz, um Anwender zum Weitergeben vertrauliche Daten oder Aufrufen schädliche Websites zu verleiten. Bei diesen gefälschten Präsenzen kann es sich um Websites, Social-Media-Profile oder E-Mail-Adressen handeln.

- Versehentlicher Datenverlust: Bei diesen Ereignissen werden digitale Daten versehentlich vernichtet oder kompromittiert, zum Beispiel wenn Anwender versehentlich eine Datei löschen oder verschieben, Daten falsch eingeben oder vergessen, ihre Arbeit zu speichern. Sie können auch unbeabsichtigt vertrauliche Daten kompromittieren, indem sie schädliche E-Mail-Anhänge öffnen, schwache Kennwörter verwenden und nicht autorisierte Software installieren.

Microsoft bietet mit Microsoft EOP und Microsoft Defender für Office 365 (gegen Zusatzkosten) zwar native E-Mail-Sicherheitsfunktionen an, doch hochentwickelte E-Mail-Bedrohungen können diese Schutzmaßnahmen weiterhin leicht umgehen. Deshalb müssen Sie Ihre Microsoft-Investition schützen und Ihre E-Mail-Sicherheit mit Proofpoint stärken, denn dies ist die einzige Möglichkeit, Bedrohungen zu erkennen und daran zu hindern, Ihren E-Mail-Schutz zu überwinden.

Was können Sie also tun, um Ihr Unternehmen besser zu schützen?

5 Best Practices zum Schutz von Microsoft 365: ein mehrschichtiger Sicherheitsansatz

Um Ihre Mitarbeiter und Ihr Unternehmen vor der dynamischen Bedrohungslandschaft zu schützen, benötigen Sie zusätzliche Sicherheitsebenen. Wenn Sie die Best Practices zum Schutz von Microsoft 365 befolgen, können Sie sowohl die in Microsoft nativ integrierten E-Mail-Schutzfunktionen als auch alle zusätzlich erworbenen Sicherheitsebenen verstärken. Hier kann Proofpoint erhebliche Vorteile bieten.

1: Verwenden Sie Schutz vor der E-Mail-Zustellung, um Bedrohungen schneller zu stoppen

Mit Proofpoint können Sie Ihre Anwender mit einem mehrschichtigen Ansatz schützen. Wir stellen sicher, dass Ihre E-Mails bereits vor der Zustellung geschützt sind. Dadurch werden raffinierte Bedrohungen wie hochentwickeltes Anmeldedaten-Phishing, BEC-Taktiken sowie Angriffe mit schädlichen QR-Codes oder URLs bereits beim ersten Schritt gestoppt – und nicht erst nach der Zustellung. Mit anderen Worten: Wir helfen Ihnen mit einer Erkennungseffizienz von 99,99 %, die E-Mail-Sicherheit von Microsoft 365 zu stärken.

2: Nutzen Sie KI-gestützte, mehrschichtige Erkennung, um Bedrohungen zuverlässiger zu erkennen

Unsere mehrschichtige Erkennungstechnologie Proofpoint Nexus® nutzt Bedrohungsdaten, Machine Learning, verhaltensbasierte KI-Analysen, Sandbox- sowie Semantikanalysen. Sie bietet eine äußerst hohe Erkennungseffizienz und kann viele verschiedene Arten moderner Bedrohungen stoppen – mit weniger False Positives und False Negatives. Mit anderen Worten: Wir stoppen mehr schädliche Nachrichten, ohne die legitimen zu blockieren, sodass wir Ihren Geschäftsbetrieb nicht beeinträchtigen.

3: Erhalten Sie einen umfassenden Überblick über personenbezogene Risiken und Bedrohungen

Mit Proofpoint erhalten Sie einzigartige Erkenntnisse zu Ihren Very Attacked People™ (VAPs) und den Bedrohungen, die gegen Ihr Unternehmen gerichtet sind. Durch unsere Daten verstehen Sie besser, wie häufig Ihre Anwender tatsächlich angegriffen werden und wie anfällig sie sind. Mithilfe dieser Informationen können Sie für besonders gefährdete Anwender gezielte anpassbare Steuerelemente wie Browser-Isolierung, Security-Awareness-Schulungen und Multifaktor-Authentifizierung implementieren.

4: Automatisieren Sie die Behebung nach der Zustellung

Proofpoint optimiert die Prozesse Ihres Sicherheitsteams zur Reaktion auf E-Mail-bezogene Zwischenfälle. Wenn eine E-Mail in den Posteingang eines Anwenders zugestellt und als schädlich eingestuft wird, werden alle Instanzen davon nach der Zustellung automatisch entfernt. Durch die Aggregation und Korrelation unserer branchenführenden Bedrohungsdaten definieren wir automatisch Verhaltensbeziehungen zwischen Empfängern und Anwenderidentitäten, die uns dabei helfen, basierend auf angegriffenen Anwendern, Gruppen oder Abteilungen automatisierte Maßnahmen zu ergreifen und alle zugestellten oder weitergeleiteten schädlichen Nachrichten zu entfernen und unter Quarantäne zu stellen.

5: Verwenden Sie proaktiven Schutz zum Klickzeitpunkt

Proofpoint hilft Ihrem Unternehmen, Anwender vor schädlichen URLs in verdächtigen Nachrichten zu schützen. Wir bieten einen mehrschichtigen Schutzansatz zum Klickzeitpunkt, der Veränderung von URLs, Echtzeit-Bedrohungsanalysen (vor und nach der Zustellung), Browser-Isolierung und URL-Sandbox-Analysen umfasst. Wenn ein Anwender auf einen URL-Link klickt, überprüft unsere Echtzeitanalyse, ob er schädlich ist. Wenn dies der Fall ist, blockieren wir den Zugriff auf die schädliche Website.

Unser Schutz zum Klickzeitpunkt schützt Anwender beim Klicken auf einen URL-Link und nicht erst nach der Zustellung der E-Mail. Selbst wenn ein URL-Link beim Eintreffen der E-Mail zunächst als sicher eingestuft und später als schädlich erkannt wird, blockieren wir ihn automatisch.

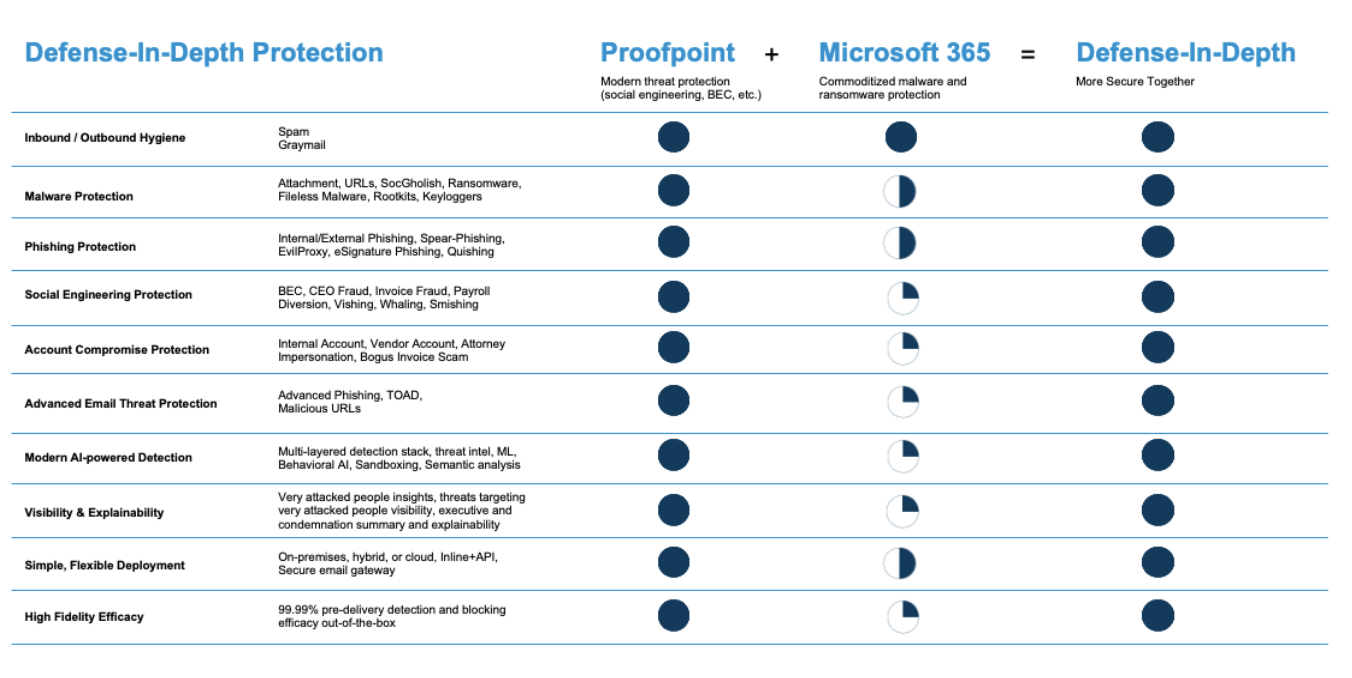

Gemeinsam sicherer: Microsoft und Proofpoint

Da die Nutzerbasis von Microsoft 365 weiter wächst, werden gezielte Angriffe auf Microsoft weiter zunehmen. Deshalb sollte die Stärkung der nativen Microsoft-E-Mail-Sicherheit für Sicherheitsteams hohe Priorität haben.

E-Mail-Sicherheit muss sowohl die eingehende als auch die ausgehende E-Mail-Kommunikation abdecken sowie modernen Schutz vor hochentwickelten E-Mail-Bedrohungen bieten. Die einzige Möglichkeit zum vollständigen Schutz Ihrer Anwender besteht darin, schädliche Nachrichten vor und nach der Zustellung sowie zum Klickzeitpunkt zu erkennen und zu blockieren. Um dies zu erreichen, müssen Sie einen mehrschichtigen Schutzansatz wählen. Ein Beispiel: Eine Universität in Kalifornien hat kürzlich ihre Microsoft 365-E-Mail-Sicherheit mit Proofpoint verstärkt. Dadurch werden die Anwender nun besser selbst vor den raffiniertesten E-Mail-Bedrohungen geschützt.

Proofpoint und Microsoft sind gemeinsam stärker – mit einem umfassenden mehrschichtigen Schutzansatz.

Proofpoint bietet umfassende und kontinuierliche Sicherheit für den gesamten E-Mail-Zustellungsprozess, um Ihnen End-to-End-Schutz zu bieten. Durch die Analyse von mehr als 3,5 Milliarden E-Mails pro Tag in unserem Ökosystem von über 510.000 Kunden, Partnern und Anbietern bietet unsere Proofpoint Nexus-Lösungen eine Erkennungseffektivität von 99,99 %. Wenn Sie die nativen Microsoft 365-E-Mail-Funktionen mit Proofpoint ergänzen, kann Ihr Unternehmen Anwender besser schützen und neue Cyberbedrohungen abwehren.

Weitere Informationen finden Sie in unserem E-Book Microsoft 365 und Proofpoint: Gemeinsam sicherer.