Im Juni 2025 hieß es in Cybersicherheits-Meldungen, dass 16 Milliarden gestohlene Anmeldedaten in Hackerforen aufgetaucht seien. Die hohe Zahl erregte zwar große Aufmerksamkeit, allerdings gab es keine Hinweise auf eine aktuelle Datenkompromittierung. Vielmehr scheint es sich um eine Sammlung von Anmeldedaten aus früheren Kompromittierungen zu handeln, von denen viele bereits seit Jahren veröffentlicht sind. Darüber hinaus gab es von den in den Berichten erwähnten Tech-Riesen (Google, Apple und Facebook) keine offiziellen Stellungnahmen dazu.

Was jedoch wirklich neu ist, ist die Aufmerksamkeit, die das Thema aktuell erfährt. Denn die irreführende Meldung macht deutlich, dass kompromittierte Anmeldedaten für Privatpersonen und Unternehmen nach wie vor eine erhebliche Bedrohung darstellen. Bedrohungsakteure sammeln systematisch Anmeldedaten, die früher schon offengelegt wurden, und verwenden diese erneut für breit angelegte Credential-Stuffing- und Brute-Force-Angriffe. Selbst veraltete Anmeldedaten können noch nützlich sein, besonders wenn Anwender regelmäßig die gleichen Kennwörter verwenden.

Welche Relevanz haben diese Sammlungen?

Das Problem ist die große Masse. So eine enorme Menge an Kennwörtern im Dark Web ist eine Goldmine für Cyberkriminelle, auch wenn die Daten redundant oder veraltet sind. Angesichts der großen Aufmerksamkeit, die diese Sammlung in den letzten Wochen erregt hat, gibt die nun noch größere Bekanntheit Anlass zu erhöhter Sorge. Denn mit der Bekanntheit steigt auch das Risiko großflächiger Angriffe mit Credential Stuffing (Wiederverwendung von Anmeldedaten) und Password Spraying auf zahllose Opfer. In den kommenden Wochen und Monaten sollten sich Sicherheitsteams auf einen Anstieg von Kontoübernahme-Versuchen einstellen, da sich zahlreiche Angreifer darum bemühen werden, aus der neuesten Sammlung Profit zu schlagen.

Ähnlich wie beim Datenleck Collection #1 im Jahr 2019, bei dem 773 Millionen E-Mail-Adressen und 21 Millionen Kennwörter offengelegt wurden, können erneut auftauchende Datensammlungen eine neue Welle von Cyberangriffen auslösen. Das als „Spitze des Eisbergs“ bezeichnete Datenleck wurde alsbald um weitere Sammlungen ergänzt, sodass letztlich Milliarden Datensätze zusammen kamen. In der Folge beobachteten Proofpoint-Forscher einen Anstieg bei Kontoübernahme-Aktivitäten, da viele Bedrohungsakteure rasch die Gelegenheit nutzten, um mit den Anmeldedaten Phishing- und Betrugskampagnen durchzuführen.

Die Geschichte zeigt, dass die Zahl von Kontoübernahme-Bedrohungen stark zunimmt, wenn der Schwarzmarkt mit Anmeldedaten überflutet wird. Wir müssen also davon ausgehen, dass Angreifer auch die neueste Sammlung von 16 Milliarden Anmeldedaten so nutzen werden, wie es bei „Collection #1“ der Fall war. Dabei ist alles möglich – von der Übernahme von E-Mail- und Cloud-Konten bis hin zur Kompromittierung vertraulicher Systeme.

Die moderne Bedrohungslandschaft im Hinblick auf Kontoübernahmen

Kontoübernahmen sind zur häufigsten Bedrohung für Unternehmen geworden. Angreifer bevorzugen die Übernahme von Konten, da sie dadurch als vertrauenswürdige Anwender innerhalb der Netzwerke agieren können. Die Anmeldung mit gültigen Anmeldedaten ist deutlich einfacher und weniger auffällig als das Ausnutzen einer Software-Schwachstelle.

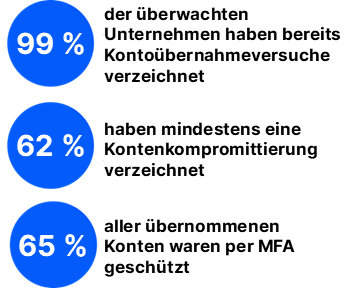

In der Tat bestätigen aktuelle Daten des Proofpoint-Bedrohungsforschungsteams das Ausmaß des Kontoübernahme-Problems. Die Zahl der Angriffe ist extrem hoch, und keine Branche bleibt davon verschont. Viele Unternehmen sehen sich mit dutzenden oder gar hunderten kompromittierten Konten konfrontiert.

Das Ausmaß des Kontoübernahme-Problems wird durch Proofpoint-Forschungsdaten bestätigt.

Zur Umgehung von Multifaktor-Authentifizierung (MFA) setzen Bedrohungsakteure auf verschiedene Taktiken wie SIM-Swapping-, Social-Engineering- und MFA-Fatigue-Angriffe. Zudem gibt es eine neue Taktik, die als Adversary-in-the-Middle-Angriff (AiTM) bezeichnet wird. In diesem Fall richten kriminelle Akteure eine Phishing-Website mit Reverse Proxy ein, bei der es sich um eine Kopie einer legitimen Anmeldeseite handelt. Wenn ahnungslose Anwender dort ihre Anmeldedaten eingeben, stehlen die Angreifer den Sitzungs-Cookie und übernehmen den Sitzungs-Token. (Hier können Sie sich eine Live-Simulation dieses Angriffs ansehen.)

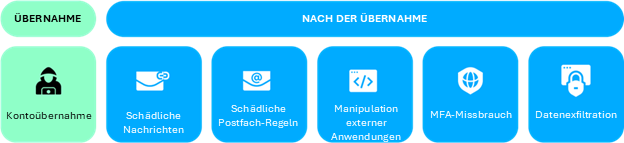

Wenn die Angreifer eingedrungen sind, haben sie Zugang zu zahlreichen E-Mail- und Cloud-Ressourcen. Beispielsweise können sie das Single Sign-On-Portal des betroffenen Unternehmens kompromittieren, von wo aus sie Zugriff auf alle Anwendungen haben, die mit dem Identitätsanbieter des Unternehmens verbunden sind. Dies ermöglicht das Umgehen der Erkennungsmaßnahmen und das Durchführen böswilliger Aktionen, z. B. Postfach-Regeln erstellen, E-Mails löschen, E-Mails lesen und Daten stehlen. Außerdem können sie Phishing- und BEC-Nachrichten (Business Email Compromise) an interne und externe Empfänger versenden.

Beispiel böswilliger Aktivitäten nach der Übernahme.

Stärken Sie Ihren Schutz vor Kontoübernahmen

Angesichts von über 16 Milliarden gestohlenen Anmeldedaten, die derzeit im Umlauf sind, ist Schutz vor Kontoübernahmen wichtiger denn je. Ein solides, mehrschichtiges Schutzsystem besteht aus technischen Kontrollen, Transparenz, Automatisierung und Anwenderbereitschaft. Im Folgenden erfahren Sie, welche grundlegenden Elemente Unternehmen implementieren sollten, um das Risiko von Kontoübernahmen zu verringern und diese zuverlässig abwehren zu können.

Durchsetzung starker Authentifizierungsrichtlinien

Aktivieren Sie MFA für alle Anwender, besonders für die Bereiche E-Mail, VPN und geschäftskritische Cloud-Anwendungen. Verwenden Sie, sofern möglich, Phishing-sichere MFA-Methoden wie FIDO2-Sicherheitsschlüssel oder Authentifizierungsanwendungen. Prüfen Sie die MFA-Konfigurationen regelmäßig auf Anomalien und nicht autorisierte Änderungen.

Konfiguration von Richtlinien für bedingte Zugriffe

Verwenden Sie Identitätssicherheits-Lösungen wie Microsoft Entra ID (ehemals Azure AD), Okta oder Ping Identity. Diese Plattformen ermöglichen die Verwaltung der Anwenderauthentifizierung und Zugriffskontrollen. Zudem lassen sich folgende Sicherheitsrichtlinien damit durchsetzen:

- Blockierung von Anmeldungen über TOR-Netzwerke sowie über unbekannte oder nicht verwaltete Geräte

- Erzwingung zusätzlicher oder risikobasierter MFA bei Anmeldeversuchen mit höherem Risiko

Diese Maßnahmen sorgen dafür, dass nicht autorisierte Zugriffe auch bei gestohlenen Anmeldedaten verhindert werden.

Absicherung und Prüfung der Cloud-Umgebung

Führen Sie regelmäßige Sicherheitsprüfungen Ihrer Cloud-Mandanten und Identitätsanbieter durch. Achten Sie auf ungenutzte oder fehlerhaft konfigurierte Konten, übermäßige Berechtigungen sowie aktivierte, aber nicht überwachte Integrationen mit Drittanbieteranwendungen. Löschen Sie Schatten-Administratorkonten und setzen Sie das Least-Privilege-Prinzip um. Entfernen Sie zwischengespeicherte Anmeldedaten und alte OAuth-Anwendungsberechtigungen, da diese häufig für Angriffe missbraucht werden.

Überwachung und Erkennung ungewöhnlicher Aktivitäten

Erkennungen, die beispielsweise nur auf Anmeldungen aus ungewöhnlichen Ländern, mehreren fehlgeschlagenen Anmeldungen oder unmöglichen Ortsveränderungen basieren, reichen nicht aus, um moderne Angriffsmethoden zu erkennen. Sie benötigen eine Lösung, die verdächtige Anmeldungen in Echtzeit erkennen kann. Achten Sie darauf, dass die Lösung Machine Learning, Verhaltensanalysen und umfangreiche Bedrohungsdaten sowohl für Anmeldungen als auch für Aktivitäten nach der Anmeldung nutzt. Proofpoint Prime Threat Protection mit Kontoübernahme-Schutz bietet Einblicke in den kompletten mehrstufigen Angriffsablauf, sodass das Sicherheitsteam Bedrohungen schneller und präziser identifizieren kann.

Automatisierte Behebung zur Minimierung der Verweildauer

Wenn eine Kontoübernahme erkannt wurde, kommt es auf jede Sekunde an. Proofpoint Prime ermöglicht automatisierte Reaktionsmaßnahmen wie die Sperrung von Konten, die Zurücksetzung von Anmeldedaten, die Entfernung schädlicher Postfach-Regeln und den Widerruf nicht autorisierter OAuth-Anwendungen. Mit diesen Maßnahmen können Angriffe besser eingedämmt werden.

Stärkung der Anwenderresilienz

Angreifer kompromittieren Anwender häufig durch Phishing-Angriffe, das Wiederverwenden von Anmeldedaten und Manipulation. Proofpoint Prime minimiert dieses Risiko durch gezielte, kontextbezogene Schulungen, die auf dem Verhalten, der Rolle oder der Anfälligkeit der Anwender basieren. Darüber hinaus bietet die Lösung eine einfache Möglichkeit für Anwender, verdächtige E-Mail-Aktivitäten zu melden. All diese Maßnahmen tragen dazu bei, die Resilienz der Anwender zu stärken und sie in die Verteidigung des Unternehmens gegen Bedrohungen einzubeziehen.

Planung und Übung der Reaktion auf Zwischenfälle

Erstellen Sie einen konkreten Plan für die Reaktion auf Kontoübernahmen, der unter anderem festlegt, wie Kontoübernahmen untersucht und eingedämmt werden sollen. Im Zuge der Behebungsmaßnahmen sollten beispielsweise folgende Punkte geprüft werden: Konto, MFA-Einstellungen, Postfach-Konfiguration, Datenberechtigungen, OAuth-Anwendungsberechtigungen usw. Wenn Sie zu einer Offenlegung eines Angriffs gegenüber Ihren Partnern, Kunden oder der Öffentlichkeit verpflichtet sind, sollten Sie einen Plan haben, der beschreibt, wie der Umfang dieser Offenlegung ermittelt und bewertet wird. Beispielsweise sollte erfasst werden, auf welche E-Mails und Dateien ein Angreifer möglicherweise Zugriff hatte.

Schützen Sie Ihre Mitarbeiter vor Kontoübernahmen

Angesichts von 16 Milliarden gestohlenen Anmeldedaten, die derzeit im Dark Web kursieren, nimmt die Gefahr von Kontoübernahmen weiter zu. Um sich vor solchen Angriffen zu schützen, benötigen Sie eine umfassende, mehrschichtige Schutzstrategie, die Identitätskontrollen, Anwenderbereitschaft und Bedrohungsdaten kombiniert.

Mit Proofpoint Prime Threat Protection legen Sie den Grundstein für Ihre Sicherheitsstrategie. Proofpoint Prime bietet kanalübergreifenden Bedrohungsschutz, mehrstufige Erkennung von Kontoübernahmen, Schutz vor Nachahmern sowie Empfehlungen und Erkenntnisse zu personenbezogenen Risiken. Mit all diesen Maßnahmen können Sie Ihre wichtigste Ressource schützen: Ihre Mitarbeiter.

Möchten Sie mehr darüber erfahren, wie Sie mit Proofpoint Prime Threat Protection Kontoübernahmen verhindern und die operative Effizienz steigern können? Laden Sie den ESG-Bericht zur Validierung des wirtschaftlichen Nutzens von Proofpoint Prime Threat Protection herunter.