Die wichtigsten Punkte

- Seit Kurzem missbrauchen Angreifer die Microsoft 365-Funktion Direct Send, um darüber Phishing-E-Mails zu versenden, die scheinbar intern im Unternehmen versendet wurden. Dies untergräbt das Vertrauen im Unternehmen und erhöht die Wahrscheinlichkeit erfolgreicher Social-Engineering-Angriffe.

- Phishing-Nachrichten umgehen häufig die integrierten Schutzmaßnahmen und gelangen in den Junk-Ordner der Anwender, obwohl sie durch die kombinierten Authentifizierungsprüfungen von Microsoft gekennzeichnet wurden.

- Die geschäftsbezogenen Köder sind dabei äußerst wirkungsvoll. Häufig werden die Opfer mit Aufgaben-Erinnerungen, Überweisungsaufträgen und Sprachnachrichten dazu verleitet, die Nachrichten zu öffnen.

- Kampagnen wie diese spiegeln einen allgemeinen Trend wider, bei dem Angreifer mithilfe legitimer Cloud-Dienste Sicherheitskontrollen umgehen. Um dies zu verhindern, müssen Unternehmen ihre Konfigurationen zur E-Mail-Authentifizierung und -Weiterleitung neu bewerten.

Überblick

Proofpoint hat eine aktive Phishing-Kampagne identifiziert, bei der die Microsoft 365-Funktion Direct Send ausgenutzt wird, um gefälschte Nachrichten zu versenden, die wie interne E-Mails aussehen.

Der Bedrohungsakteur missbrauchte ungesicherte E-Mail-Sicherheits-Appliances als SMTP-Relay sowie VPS-Ressourcen für Message Injection (engl. für Nachrichten-Injektion). In vielen Fällen kennzeichnete Microsoft die Nachrichten wegen Fehlern bei der kombinierten Authentifizierung als Spoofing-Versuche. Leider wurden die Nachrichten dennoch an die Junk-Ordner der Anwender zugestellt, sodass die Schaddaten die Endnutzer erreichen konnten.

Einführung

Direct Send ist eine Funktion von Microsoft 365, dank der Geräte und Anwendungen Nachrichten an Microsoft-Mandanten weiterleiten können, ohne dass authentifiziert wird, ob sich die Empfänger innerhalb des Unternehmens befinden. Die Funktion wurde eigentlich für Multifunktionsdrucker und ältere Anwendungen entwickelt, kann jedoch auch zur Zustellung nicht authentifizierter Nachrichten missbraucht werden, die wie interne E-Mails erscheinen. Kurz gesagt: Mit Direct Send können externe Angreifer E-Mails versenden, die so aussehen, als stammten sie aus dem Unternehmen, ohne dafür ein gültiges Konto oder Kennwort zu benötigen.

In aktuellen Proof of Concepts zur E-Mail-Sicherheit haben wir festgestellt, dass Angreifer diese Funktion ausnutzen, um gefälschte Phishing-E-Mails einzuschleusen, die die Absenderüberprüfung umgehen. Mit dieser Taktik können sie Schaddaten mit größerer Glaubwürdigkeit an Microsoft 365-Anwender senden, sodass E-Mails trotz fehlgeschlagener Authentifizierungsprüfungen oft erfolgreich zugestellt werden.

Zustellung

Proofpoint hat bei Microsoft 365-Mandanten beobachtet, wie mehrere Nachrichten über ungesicherte E-Mail-Sicherheits-Appliances von Drittanbietern eingeschleust wurden, die als SMTP-Relays dienten. Die Versandinfrastruktur präsentierte gültige DigiCert-SSL-Zertifikate und SMTP-Services, die AUTH PLAIN LOGIN mit STARTTLS unterstützen. Die Appliances hatten die Ports 8008, 8010 und 8015 offen und verwendeten abgelaufene oder selbstsignierte Zertifikate.

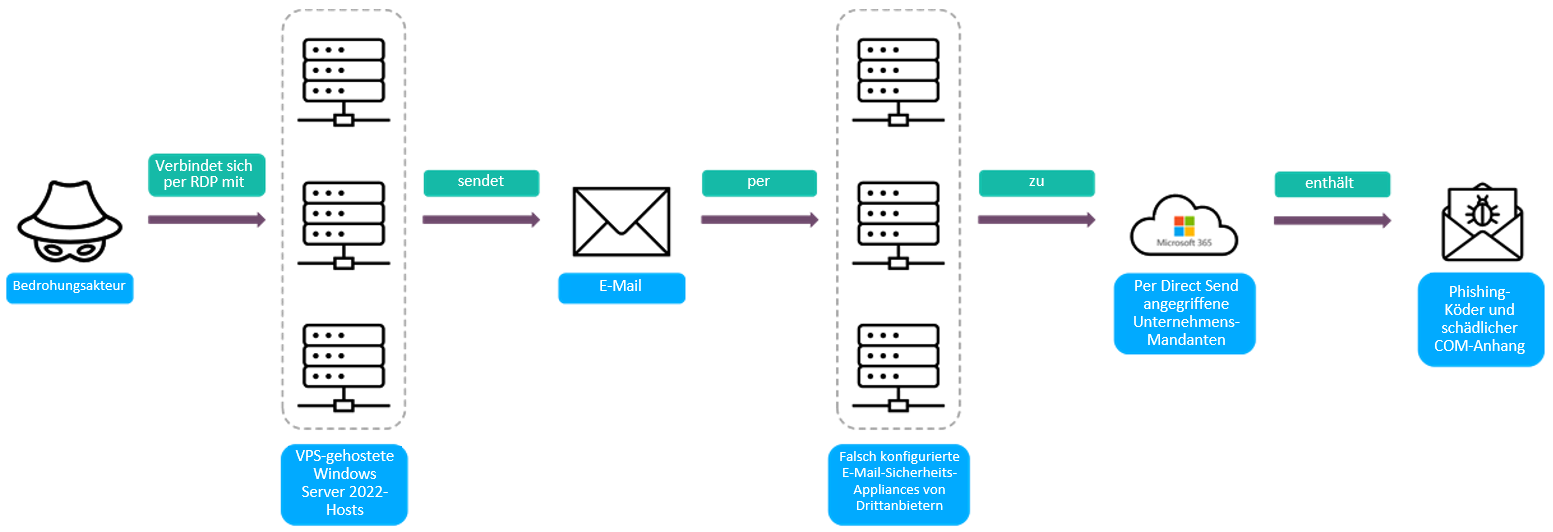

Ablauf des Message Injection-Angriffs

- Angreifer verbinden sich über RDP auf Port 3389 mit virtuellen Hosts, auf denen Windows Server 2022 läuft.

Microsoft-Administratoranmeldung. - Von diesen Hosts aus werden SMTP-Verbindungen zu ungesicherten E-Mail-Sicherheits-Appliances von Drittanbietern hergestellt, die bei einem lokalen IaaS-Anbieter gehostet sind.

- Über diese Appliances werden Nachrichten an Microsoft 365-Mandanten weitergeleitet, die den angegriffenen Unternehmen gehören.

- Nachrichten mit einer gefälschten From-Adresse werden mit Direct Send an Microsoft 365 zugestellt.

Die Abbildung veranschaulicht die Zustellung gefälschter Nachrichten mit Microsoft Direct Send.

Fazit

Das mögliche Ausnutzen der Direct Send-Funktion von Microsoft 365 ist nicht nur eine technische Schwachstelle, sondern birgt auch ein strategisches Risiko für das Vertrauen und den Ruf eines Unternehmens. Diese Kampagne zeigt, dass Angreifer nach wie vor legitime Microsoft 365-Funktionen für Angriffe auf Unternehmen missbrauchen. Trotz Authentifizierungsfehlern erzielen sie durch die Weiterleitung über ungesicherte E-Mail-Infrastruktur und die Nachahmung interner Domains eine hohe Glaubwürdigkeit, sodass sie in das Postfach zugestellt werden. Wenn Anwender internen E-Mails nicht mehr vertrauen können, sinkt die Produktivität und die Wahrscheinlichkeit, dass Social-Engineering-Angriffe erfolgreich sind, steigt enorm.

Die Kampagne ist Teil eines größeren Trends, bei dem vertrauenswürdige Cloud-Dienste ausgenutzt werden, um Angriffe zu starten und der Erkennung zu entgehen. Da Microsoft 365 in vielen Unternehmen weiterhin im großen Maßstab genutzt wird, ist es notwendig, diese Risiken zu kennen sowie zu minimieren, damit eine sichere digitale Arbeitsumgebung gewährleistet ist. CISOs und IT-Führungskräfte müssen die Anfälligkeit für den Missbrauch von Direct Send frühzeitig erkennen und sich für die Implementierung sicherer Praktiken zur E-Mail-Weiterleitung einsetzen. Nur so können sie das Vertrauen innerhalb des Unternehmens wahren und Resilienz gewährleisten. Unternehmen sollten Direct Send als Risikofaktor betrachten und ein System zur sicheren Authentifizierung von App-E-Mails wie Proofpoint Secure Email Relay implementieren.

Empfohlene Maßnahmen für Microsoft 365-Kunden

Hier einige Tipps zum Schutz Ihres Unternehmens:

- Prüfen Sie, ob Ihr Unternehmen Direct Send aktiv nutzt. Wenn dies der Fall ist, aktivieren Sie „Reject Direct Send“ über PowerShell: Set-OrganizationConfig -RejectDirectSend $true

- Überprüfen Sie die Regeln zum E-Mail-Verkehr für zulässige, nicht authentifizierte Weiterleitungs-IP-Adressen, und überwachen Sie die Nachrichten-Header auf Spoofing-Versuche, die von Microsoft mit compauth=fail gekennzeichnet wurden.

- Erzwingen Sie, sofern möglich, E-Mail-Authentifizierung (SPF, DKIM, DMARC) mit strengen DMARC-Ablehnungsrichtlinien und SPF-„hard fail“-Richtlinien mithilfe eines vertrauenswürdigen Dienstes wie Proofpoint Email Fraud Defense, um die Zustellbarkeit legitimer E-Mails sicherzustellen.

- Verwenden Sie eine hochentwickelte E-Mail-Sicherheitslösung wie Proofpoint Core Email Protection zur Ergänzung der nativen Microsoft-Schutzmaßnahmen.

Kompromittierungsindikatoren

|

Selbstsigniertes SSL-Zertifikat |

Hinweise |

|

CN=WIN-BUNS25TD77J |

Common Name, der von den Windows Server 2022-Hosts der Angreifer verwendet wurde |

|

|

|

|

IP-Adresse |

Hinweise |

|

163.5.112[.]86 |

Windows Server 2022-Host, der zur Herstellung der SMTP-Verbindung genutzt wurde |

|

163.5.160[.]28 |

Windows Server 2022-Host, der zur Herstellung der SMTP-Verbindung genutzt wurde |

|

163.5.160[.]119 |

Windows Server 2022-Host, der zur Herstellung der SMTP-Verbindung genutzt wurde |

|

163.5.160[.]143 |

Windows Server 2022-Host, der zur Herstellung der SMTP-Verbindung genutzt wurde |

|

163.5.169[.]53 |

Windows Server 2022-Host, der zur Herstellung der SMTP-Verbindung genutzt wurde |

|

|

|

|

Beobachtete Köder |

|

|

„Your-to-do-List/MM/DD/YYYY“ |

|

|

„Wire-eAuthorization approvalMM/DD/YYYY“ |

|

|

„Payment ACH-Wire Authorization“ |

|

|

„Daily Reminder: Today’s Tasks – MM/DD/YYYY“ |

|

|

„Reminder – To Do – MM/DD/YYYY“ |

|

|

„WIRELESSCALLER(XXX)YYY-ZZZZ-MM/DD/YYYY“ |

|