Phishing, eine Praxis, bei der ein E-Mail-Empfänger dazu verleitet wird, auf einen eingebetteten Anhang oder eine URL zu klicken, um den Rechner zu infizieren oder Daten zu stehlen, ist und bleibt für Organisationen eine der führenden Bedrohungen. Bedrohungsakteure verwenden auch verschiedene Social-Media-Tricks, um Benutzer zu überzeugen, dass ihre Bitten um Informationen oder Geld rechtmäßig sind.

Im letzten Jahr konzentrierten sich die größten Kampagnen auf die Lieferung von Nutzlasten, die schnell zu Geld gemacht werden können, von Bank-Trojanern wie Dridex bis Ransomware wie Locky. Die Verluste aus diesen Kampagnen steigen weiterhin an, wobei 2016 allein in Großbritannien mind. 30 Millionen Dollar auf das Konto von Dridex gehen und 1 Milliarde Dollar weltweit für Ransomware geopfert wurden. Im Proofpoint-Jahresbericht von 2016, The Human Factor, überprüfen Daten, wie Angreifer Social Engineering integrieren und automatisieren, um den „Faktor Mensch“ im großen Stil auszubeuten.

Was genau sind nun die fünf Spitzen-E-Mail-Köder, die für all diese Klicks verantworlich sind?

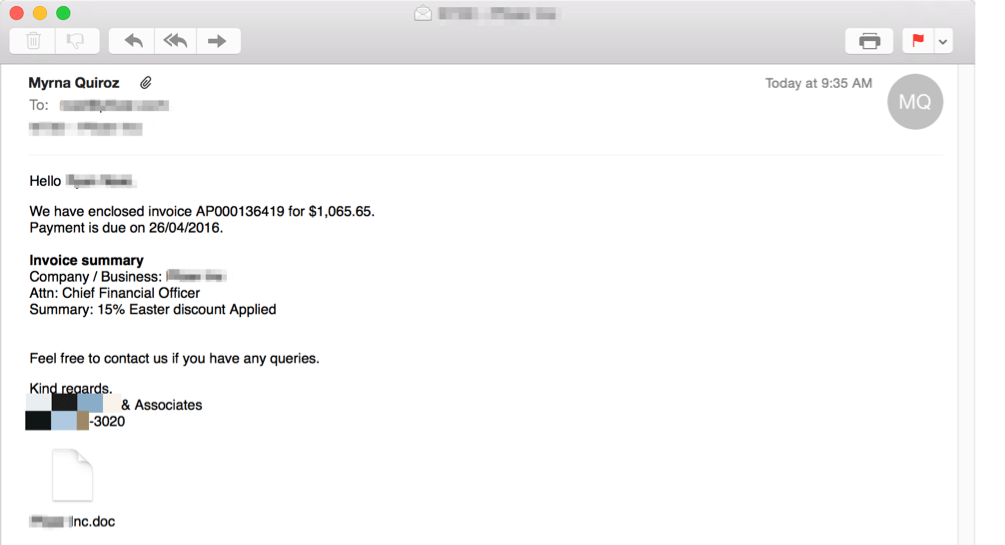

1. Siehe Rechnung im Anhang

„Money out“-Köder sind unter den Phishing-Angreifern bei Weitem am beliebtesten und sie sind für fast die Hälfte aller beobachteten Phishing-Kampagnen verantwortlich. Die „Money out“-Kategorie der Phishing-Köder verwendet die Erwartung, dass eine Zahlung fällig ist, um den Empfänger dazu zu verleiten, E-Mail-Nachrichten zu öffnen und auf den Anhang oder einen Link zu klicken. Die sog. „Rechnung“ ist der am häufigsten beobachtete „Money Out“-Köder, dicht gefolt vom „Rechnungs“-Köder, der bei Kampagnen gegen Empfänger in Europa am häufigsten verwendet wird. „Ihre Bestellung“-Köder sind in dieser Kategorie ebenfalls üblich.

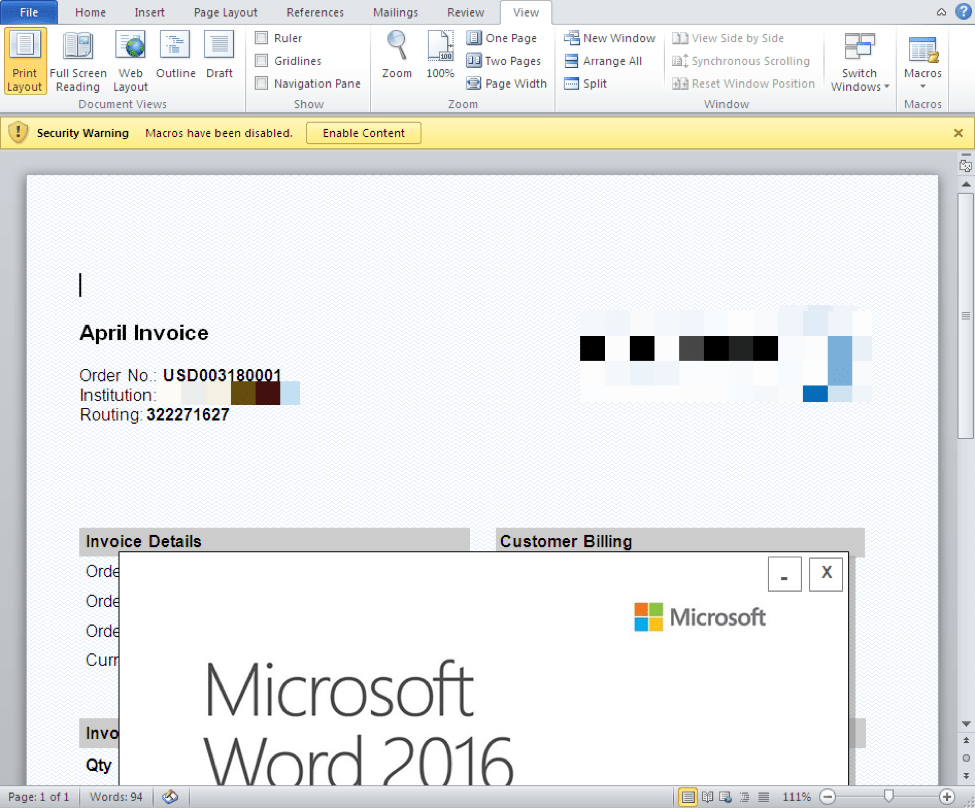

„Money Out“-E-Mail-Köder beinhalten häufig ein angehängtes Dokument mit einem eingebetteten, schädlichen Code, oftmals in Form eines bösartigen Makros, der vom Benutzer aktiviert werden muss. Durch das Ausführen des schädlichen Makros wird die Malware heruntergeladen und installiert, wie z. B. ein Bank-Trojaner wie Dridex oder die jüngste Ransomeware wie Locky. Die Locky-Ransomware stieg 2016 explosionsartig in die Szene ein: Vor ihrer Entdeckung durch Proofpoint im Februar nicht existent, war sie im 2. Quartal 2016 gemessen am Nachrichtenumfang für 69 % aller Malware-Nutzlasten verantwortlich.

Rechnungs-E-Mail-Köder verteilen Trojaner-Downloader Nymaim

Rechnungsköder-Dokumentenanhang mit schädlichem Makro verteilt Nymaim

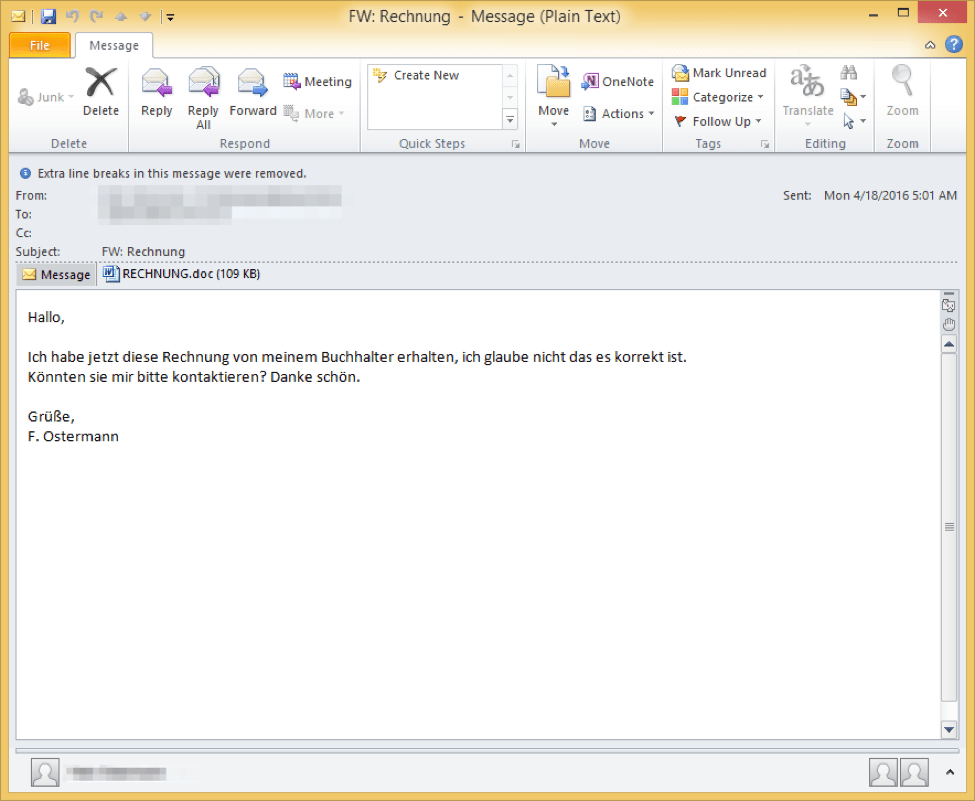

Deutscher Rechnungs-E-Mail-Köder verteilt Poshcoder-Ransomware

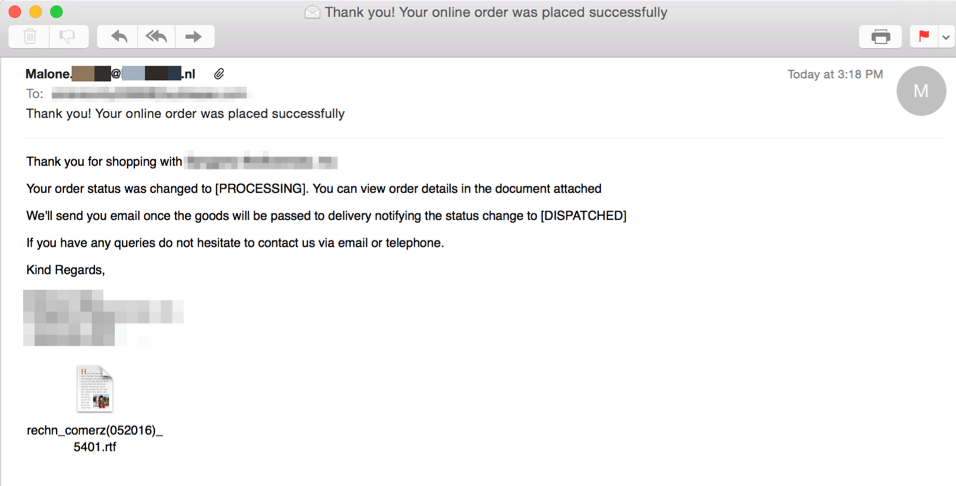

E-Mail-Köder „Ihre Bestellung“ verteilt Locky-Ransomware

2. Hier klicken, um Ihr gescanntes Dokument zu öffnen

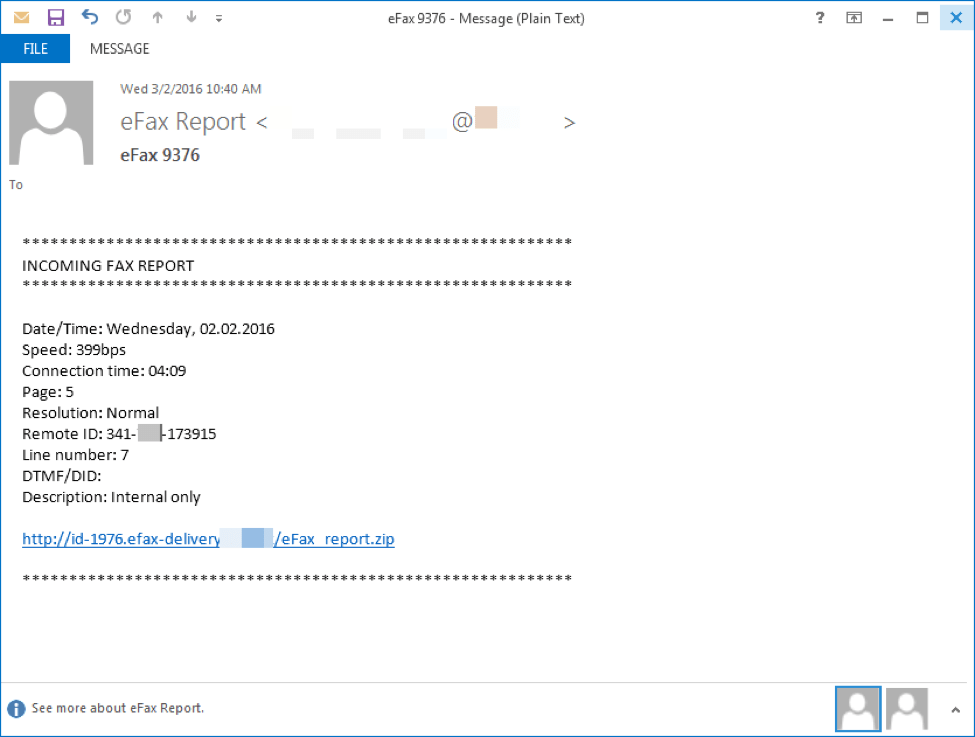

Fax- und Scan-Benachrichtigungsköder

In einem weiteren Jahr wurde die zweithäufigste Kategorie der E-Mail-Köder bei etwa 1/10 aller Phishing-Kampagnen beobachtet – Benachrichtungen über elektronische Fax- und gescannte Dokumente. Diese Köder enthalten eine Dringlichkeit, die mit einer historischen Assoziation mit Fax- und Telefonleitungen sowie Audio verbunden ist und die normalerweise nicht mit Malware in Verbindung gebracht wird. Mitarbeiter, die sich durch einen hektischen Arbeitstag arbeiten, denken kaum darüber nach, bevor sie auf einen Anhang oder ein per URL verknüpftes Fax klicken.

Fax-Benachrichtigungsköder verteilen CryptoWall-Ransomware

3. Ihr Paket wurde versandt – Ihr Versandbeleg ist beigefügt

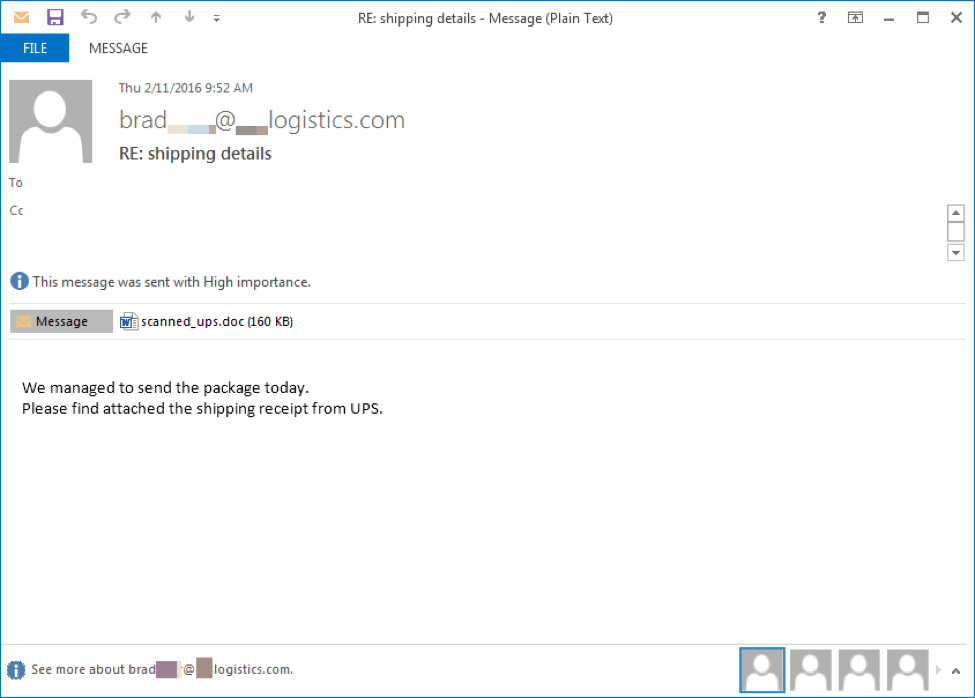

Versand- und Lieferbenachrichtigungsköder

Falsche Versand- und Lieferbenachrichtigungen sind bei Phishing-Angreifern nach wie vor beliebt, da sie aus der weit verbreiteten Nutzung von Online-Shopping Kapital schlagen. Während manche dieser E-Mail-Köder gestohlene Marken von großen Logistikanbietern verwenden, um eine realistischere und überzeugende E-Mail zu erstellen, geben andere vor, statt vom Lieferservice direkt vom Anbieter zu stammen. Da immer mehr Unternehmen große Online-Shopping- und Auktions-Sites als ihren hauptsächlichen Online-Store verwenden, ist es nicht unüblich, dass ein Artikel, der in einem Store gekauft wurde, von einem anderen Anbieter ausgeführt wird, der dem Käufer nicht unbedingt bekannt ist. Daher ist der Empfänger eher bereit, E-Mails von Anbietern zu öffnen, bei dem sie nicht direkt bestellt haben.

Die Versandbenachrichtigungs-E-Mail-Köder enthalten einen Dokumentenanhang mit den „Lieferangaben“. Wenn der Empfänger das Dokument öffnet, wird ein automatisches Exploit ausgeführt oder sie werden gebeten, auf die Schaltfläche „Inhalt aktivieren“ zu klicken, um das Dokument anzuzeigen. In jedem Fall stellt dies einen Versuch dar, Malware auf dem Computer des Opfers zu installieren.

Versandbenachrichtigungsköder verteilen den Bank-Trojaner Vawtrak

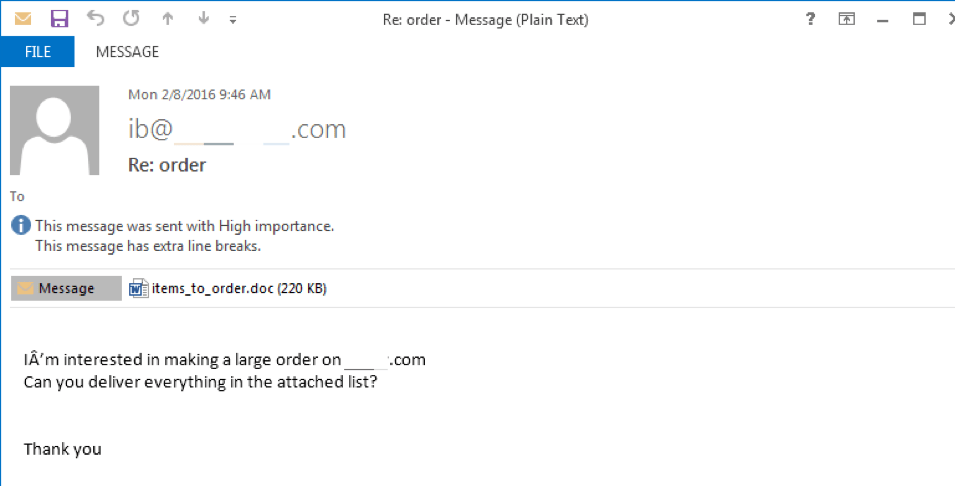

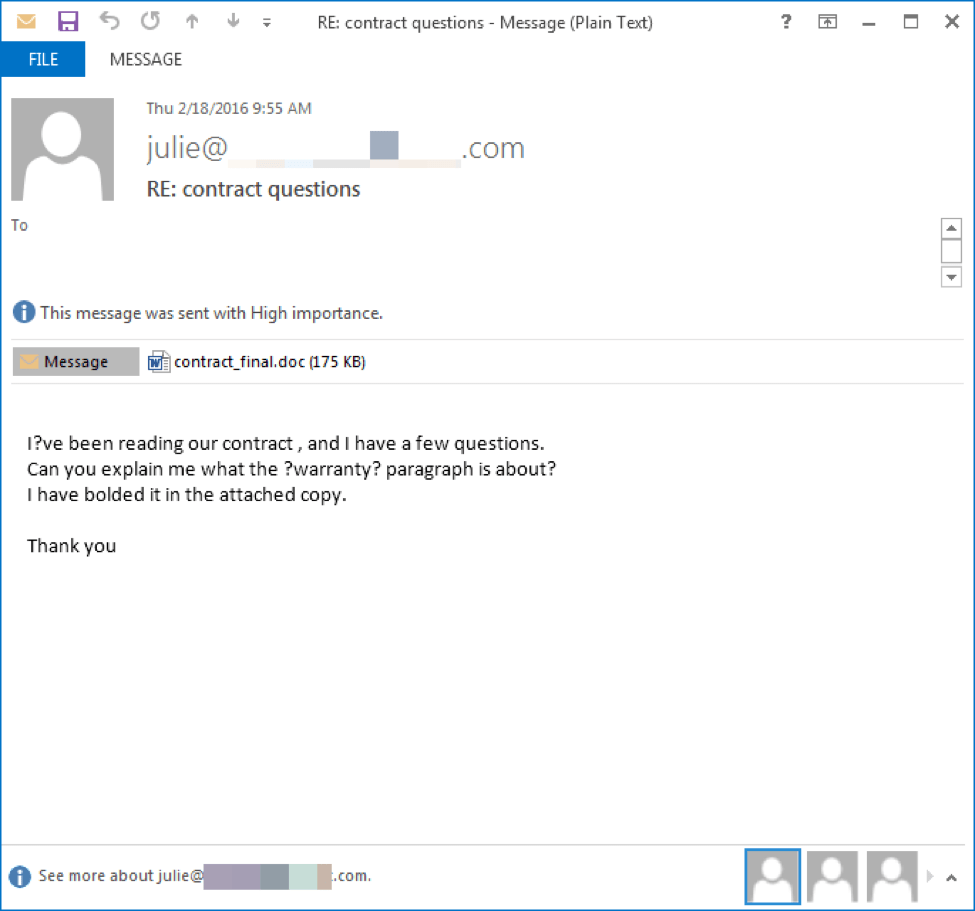

4. Ich möchte eine Bestellung der angehängten Liste aufgeben

Geschäftsverhandlungsköder

In ihrer Art und Methode ähnlich der Rechnungen und Auftragsbestätigungen, weichen die „Geschäftstransaktions“-E-Mail-Köder insofern ab, als sie vorgeben, sich auf ein mögliches Geschäft in der Zukunft zu beziehen, wie beispielsweise eine Preisauskunft, Import- und Exportarrangements, Preislisten, Verträge usw. Diese E-Mail-Köder weisen den Empfänger normalerweise an, einen Anhang zu öffnen, z. B. ein Dokument oder Arbeitsblatt, um die Einzelheiten einer Anfrage anzuzeigen, wodurch der Angreifer die Nachricht kurz und einfach halten kann und dem Empfänger einen Grund gibt, das Dokument zu öffnen, das den eingebetteten, schädlichen Code ausführt.

Der Geschäftstransaktions-E-Mail-Köder verteilt den Bank-Trojaner Vawtrak

Der Geschäftstransaktions-E-Mail-Köder verteilt den Bank-Trojaner Vawtrak

5. Bitte bestätigen Sie diese Transaktion

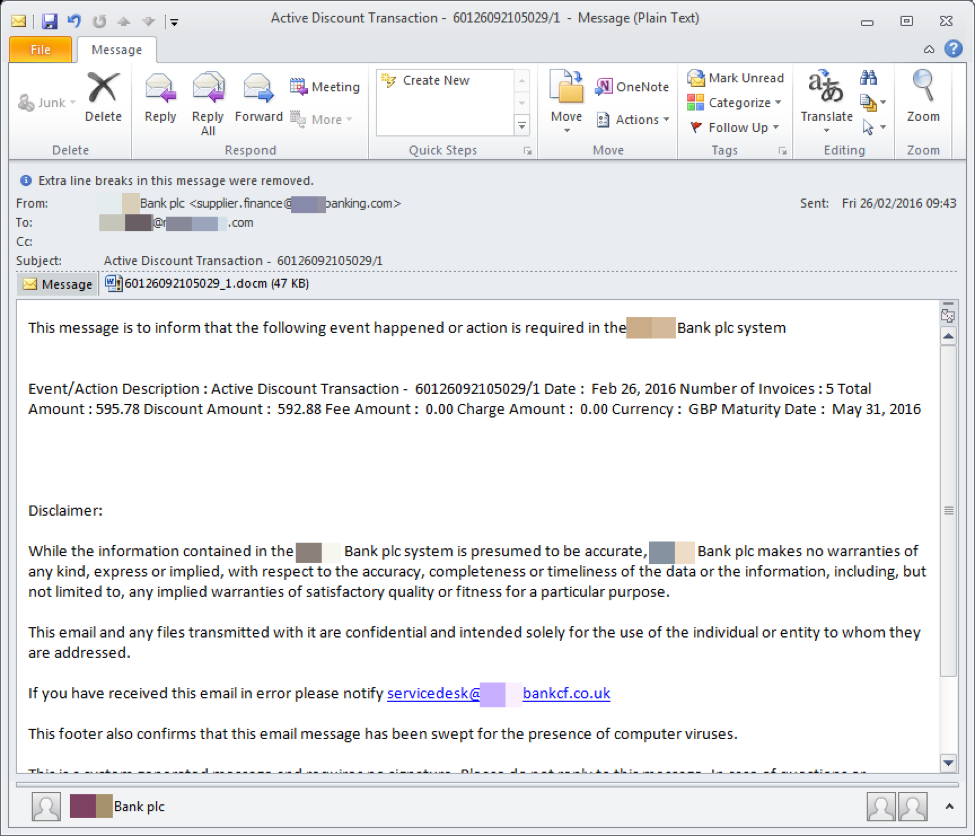

Benachrichtigungsköder für Finanztransaktionen

Als jährlicher Favorit der Phishing-Kampagnen schlägt der E-Mail-Köder für Finanztransaktionen einen etwas mehr geschäftsorientierten Ton an, stellte jedoch von der Nutzung von URLs, die zu Phishing-Webseiten führen, auf Dokumentenanhänge um, um ihre Malware-Nutzlasten zu verteilen. Phishing-E-Mails in dieser Kategorie scheinen üblicherweise von einer Bank oder einem Finanzinstitut zu stammen und ködern den Benutzer mit Nachrichten über eine elektronische oder Online-Zahlung, die für den Empfänger bestimmt ist, sobald die Kontoinformationen im angehängten Dokument bestätigt oder korrigiert wurde. Stattdessen führt das Öffnen des Dokuments sowie das Ausführen des eingebetteten, bösartigen Codes dazu, dass der Benutzer sein eigenes Gerät mit einem Bank-Trojaner oder Ransomware infiziert, und so den vermeintlichen Zahlungsempfänger zum zahlenden Opfer macht.

Finanztransaktions-E-Mail-Köder verteilt Dridex Bank-Trojaner

Spitzentipps, die ein „Anbeißen“ verhindern

Der Forschungsbericht von Proofpoint im „The Human Factor“ belegte, dass in jedem Unternehmen mindestens ein Benutzer einmal auf eine schädliche E-Mail klickt. Um Ihr Unternehmen, Ihre Benutzer und Ihre Daten vor den jüngsten Angriffen zu schützen, empfehlen wir Folgendes:

- Angesichts der schieren Menge von Angriffen, die über E-Mail eingehen, sollten Sie in E-Mail Gateway-Lösungen investieren, die sowohl erweiterte Angriffe erkennen und ihnen vorbeugen können, als auch solche Angreiffe erkennen, die nichts mit Malware zu tun haben. Dieser Schritt hilft dabei, die Anzahl der Bedrohungen zu verringern, die ins Netzwerk eindringen. Wenn eine Bedrohung einmal im Netzwerk ist, ist es schwieriger, Malware und schädlichen Verkehr zu erkennen und sie von rechtmäßigem Geschäftsverkehr zu unterscheiden.

- Lassen Sie nicht zu, dass E-Mails mit einem angehängten, ausführbaren Code ausgeliefert werden. Gestatten Sie auch nicht, dass Mitarbeiter den Code per E-Mail übertragen. Erlassen Sie einfache Regeln, die .exe oder .js-Anhänge blockieren, um zu verhindern, dass bösartige Exploits in Ihre Umgebung eindringen.

- Angreifer verwenden verschiedene Methoden, um Ihr Unternehmen und Ihre Kollegen anzugreifen. Stellen Sie daher Sicherheitslösungen bereit, die Aktivitäten über die Bedrohungsvektoren korrelieren können. Diese Fähigkeit bietet tieferen Einblick in die Angriffe und hilft Ihnen, sie zu lösen, zukünftige Angriffe zu blockieren und Angriffe, die dennoch durchschlüpfen, leichter zu erkennen.