主な調査結果

- プルーフポイントは、OAuth デバイスコード認可を介してユーザーに M365 アカウントへのアクセスを許可させることを目的に、さまざまなフィッシングツールを使用している複数の脅威クラスターを追跡しています。これには、国家支援型および金銭目的の両方の脅威が含まれます。

- 侵害が成功すると、アカウントの乗っ取り、データの持ち出しなどにつながります。

- 脅威アクターは、OAuth 2.0 のデバイス認可グラントフローを使用し、さまざまなアプリケーションへのアクセスを承認させることで、Microsoft 365 のユーザーアカウントを侵害しています。

概要

ソーシャルエンジニアリングは、例えばシステムにアプリケーションを追加させたり、機密情報を開示させたりするなど、ユーザーに何らかの行動を取らせるために脅威アクターが用いる手法です。ClickFix のような手法は、正規のツールやサービスを悪用しつつ、セキュリティを装った問題を利用してユーザーを欺き、行動を取らせる方法を示しています。デバイスコードフィッシングも、アカウント乗っ取りのために企業リソースが悪用されている手法の一つです。

プルーフポイントの脅威リサーチでは、デバイスコードフィッシングを用いて、ユーザーに Microsoft 365 アカウントへのアクセスを脅威アクターに許可させる複数の脅威クラスターを観測しています。一般的に、攻撃者はソーシャルエンジニアリングによって正規の認証情報でアプリケーションにログインするよう人を誘導します。サービスはトークンを生成し、それを脅威アクターが取得します。これにより、M365 アカウントの制御が攻撃者の手に渡ります。

プルーフポイントはこれまでにも、デバイスコードフィッシングを悪用した、標的型の悪意ある活動や限定的なレッドチーム活動を観測してきました。しかし、2025年9月までに、こうした攻撃フローを使用する大規模な攻撃キャンペーンが観測されており、これは非常に異例なことです。

最近観測された活動では、攻撃キャンペーンは、ボタンの背後に埋め込まれた URL、ハイパーリンクされたテキスト、または QR コードに含まれる URL を含む初期メッセージから始まります。ユーザーが URL にアクセスすると、正規の Microsoft デバイス認可プロセスを悪用した攻撃シーケンスが開始されます。開始されると、ユーザーにはデバイスコードが提示されます。これはランディングページ上に直接表示される場合もあれば、脅威アクターからの二次的なメールで受信する場合もあります。誘導文では通常、このデバイスコードが OTP であると主張し、Microsoft の検証 URL でコードを入力するようユーザーに指示します。ユーザーがコードを入力すると、元のトークンが検証され、脅威アクターは標的となった M365 アカウントへのアクセスを取得します。

観測された攻撃キャンペーンでは、一部のメッセージがトークンの再認可通知であると直接主張する一方、別のメッセージでは異なる誘導手法を用いてユーザーを欺き、URL をクリックさせます。その結果、最終的にアプリケーションの認可に至る攻撃チェーンへと誘導されます。

この手法自体は必ずしも新しいものではありませんが、追跡されているサイバー犯罪系脅威アクターである TA2723 を含む複数の脅威クラスターによって、ますます多用されている点は注目に値します。プルーフポイントの脅威リサーチャーは、この種の攻撃キャンペーンに利用可能な悪意あるアプリケーションが、ハッキングフォーラムで販売されていることを特定しました。さらに、Squarephish や SquarephishV2 など、この種の攻撃に使用可能なレッドチームツールも存在します。これらのツールは、デバイスコードの有効期間が短いという制約を脅威アクターが克服するのを助け、従来よりも大規模な攻撃キャンペーンを可能にしています。

使用されるツール

SquarePhish2 ツール

SquarePhish は、QR コードと組み合わせて OAuth デバイスグラント認可フローを標的とし、Microsoft アカウントを侵害することを可能にするフィッシングツールです。本ツールは、2022 年に Dell SecureWorks によって最初に公開されました。その後 2024 年には、更新版である SquarePhish2 が、独立したリサーチャーによって GitHub 上で公開 されました。この攻撃チェーンが有効である理由は、ユーザーが TOTP (Time-based one-Time Password)による多要素認証を設定する際にたどる正規のプロセスを模倣している点にあります。攻撃は、QR コードを含むフィッシングメールから始まり、ユーザーを攻撃者が管理する SquarePhish2 サーバー上でホストされた Web サイトへと誘導します。ユーザーが QR コードをスキャンすると、Microsoft の正規の認証ページへリダイレクトされますが、一方で裏側では、サーバー側で事前に設定されたクライアント ID を用いて OAuth デバイス認可の処理が開始されます。

その後、Microsoft テナントからデバイスコードを含む 2 通目のメールがユーザーに送信され、認証プロセスを完了するよう促されます。SquarePhish2 は、2 通目のメールを必要とせずに、ユーザーを自動的に検証ページへリダイレクトすることも可能です。ユーザーがコードを入力して認証を完了すると、ツールは Microsoft のエンドポイントに対してアクセスのポーリングを行います。SquarePhish2 は高度な機能を備えている一方で、設定や自動化機能がユーザーフレンドリーであるため、運用にあたって深い技術的専門知識を必要としません。このため、より幅広い脅威アクターが利用しています。最終的な目的は、Microsoft アカウント内の機密データへの不正アクセスであり、これによりアカウント乗っ取り、ラテラルムーブメント、データの持ち出し、あるいは標的環境内での永続化といったさらなる悪用が可能になります。

Graphish ツール

脅威アクターは、Graphish フィッシングキットのようなツールを用いて、Microsoft アカウントを効率的に標的とするケースを増やしています。このツールは、メンバーが審査される犯罪系ハッキングフォーラムで共有され、無料で提供されていました。本ツールは、攻撃者が管理するインフラ上にホストされた Azure アプリ登録やリバースプロキシ構成を活用することで、中間者攻撃(Adversary-in-the-Middle、AiTM)を実行し、非常に巧妙なフィッシングページの作成を支援するなど、多様な機能を備えています。典型的な AiTM 攻撃では、ユーザーはまず正規のログインページを模倣した悪意のある Web ページへのリンクを含むフィッシングメッセージを受信します。偽のドメインはリバースプロキシサーバーに接続されており、ユーザーと実際のサービスとの間の通信を中継します。ユーザーが認証情報を入力すると、それらは即座に攻撃者に取得されます。さらに、ユーザーが MFA チャレンジ(ワンタイムコードの入力など)を正常に完了した場合、完全なセッションハイジャックが可能となります。

この攻撃では、フィッシングサイトの信頼性を高めるために、攻撃者がドメイン名を所有し、SSL 証明書を登録している必要があります。Azure でアプリケーションを登録し、クライアント ID を抽出することで、攻撃者はユーザーに Microsoft アカウントへのアクセス許可を与えさせる OAuth ベースのフィッシングを開始できます。エンタープライズ環境を標的とする場合、本ツールには、Azure で悪意のあるアプリを検証することで組織的な制限を回避するためのガイダンスも含まれており、これによりアカウントに対する成功率が高まります。SquarePhish と同様に、このツールもユーザーフレンドリーに設計されており、高度な技術的専門知識を必要としません。その結果、参入障壁が下がり、スキルの低い脅威アクターであっても高度なフィッシングキャンペーンを実行できるようになります。最終的な目的は、個人または組織の機密データへの不正アクセスであり、認証情報の窃取、アカウント乗っ取り、さらなる侵害へと悪用される可能性があります。

攻撃キャンペーン

「給与ボーナス および従業員福利厚生のレポート2025」

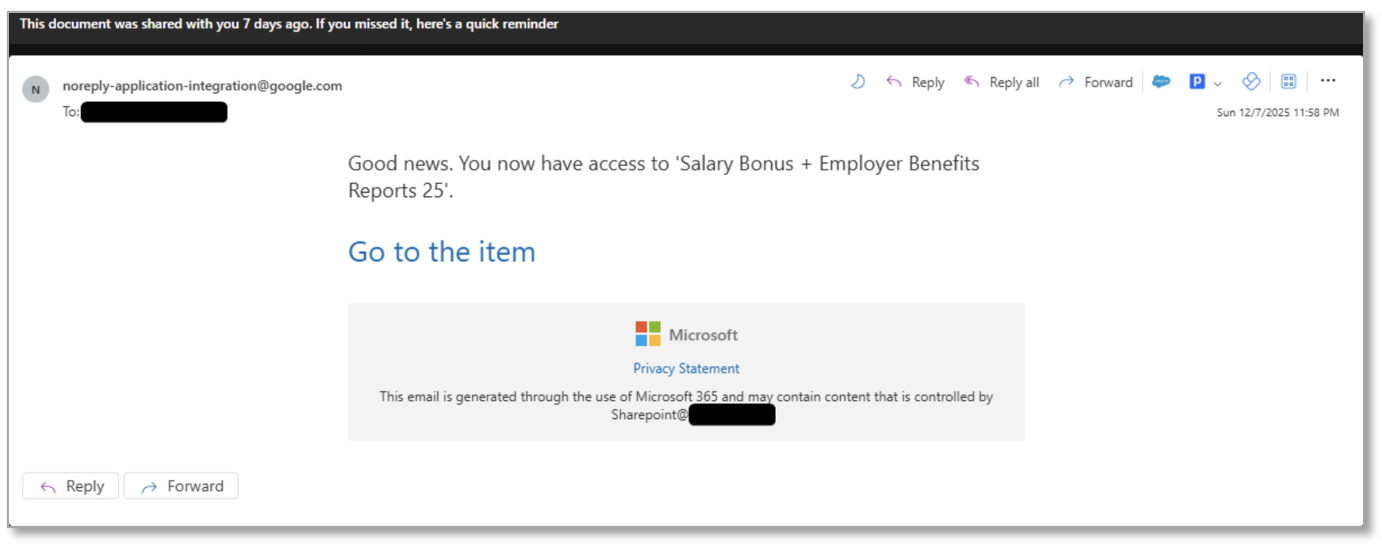

プルーフポイントは、OAuth デバイスコードフィッシングを悪用する複数の攻撃キャンペーンを追跡しています。例えば 12 月 8 日、リサーチャーは、共有ドキュメントのリマインダー通知を装い、テキストとしてハイパーリンクされた Google Share の URL をクリックさせることで、ユーザーを「Salary Bonus + Employer Benefits Reports 25」(給与ボーナス および従業員福利厚生のレポート2025)という架空のドキュメントにアクセスさせようとする攻撃キャンペーンを特定しました。メールメッセージは攻撃者が管理するアドレスから送信され、そのファイルであるかのように装っていました。

Figure 1: 「Salary Bonus + Employer Benefits Reports 25」を装ったフィッシングメッセージの例

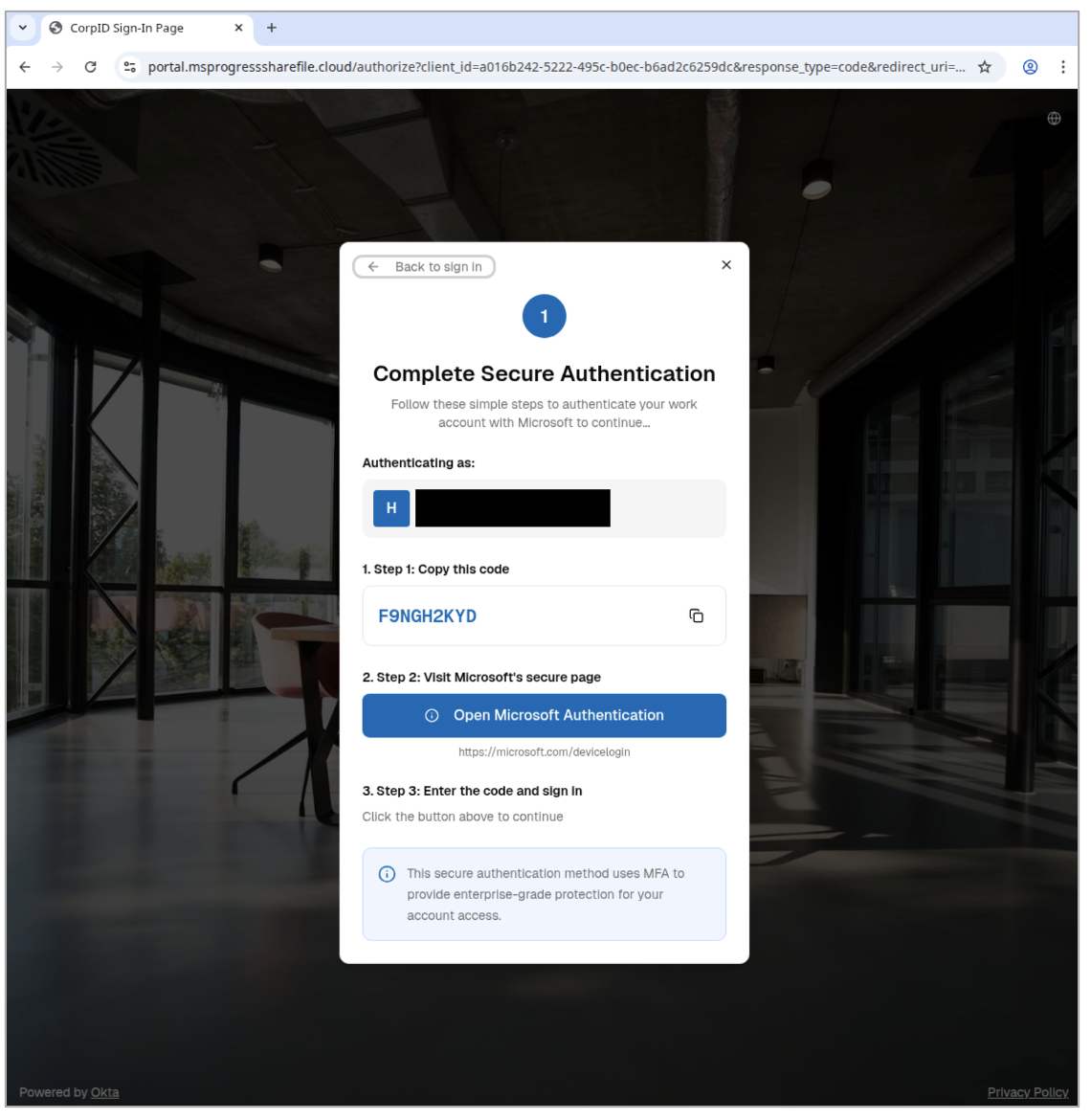

クリックされると、メールに埋め込まれた URL によって、ユーザーは攻撃者が管理する Web サイトへと誘導されます。この Web サイトは、閲覧元の IP に応じてローカライズされたドメインを使用し、標的となる企業のブランディングを表示します。サイト上では、ユーザーにメールアドレスの入力が求められます。入力が完了すると、「安全な認証を完了する」ためのポップアップが表示され、コードとともに、正規の Microsoft デバイス認可ページ(hxxps://microsoft.com/devicelogin)でそのコードを入力するよう指示されます。このポップアップは、MFA トークンによる安全な認証であるかのように装っています。しかし、提示されたコードを Microsoft が提供する OAuth ページに入力すると、脅威アクターにユーザーの Microsoft 365 アカウントへのアクセスが付与されます。

Figure 2: 認可済みデバイスの追加へのリダイレクト

TA2723

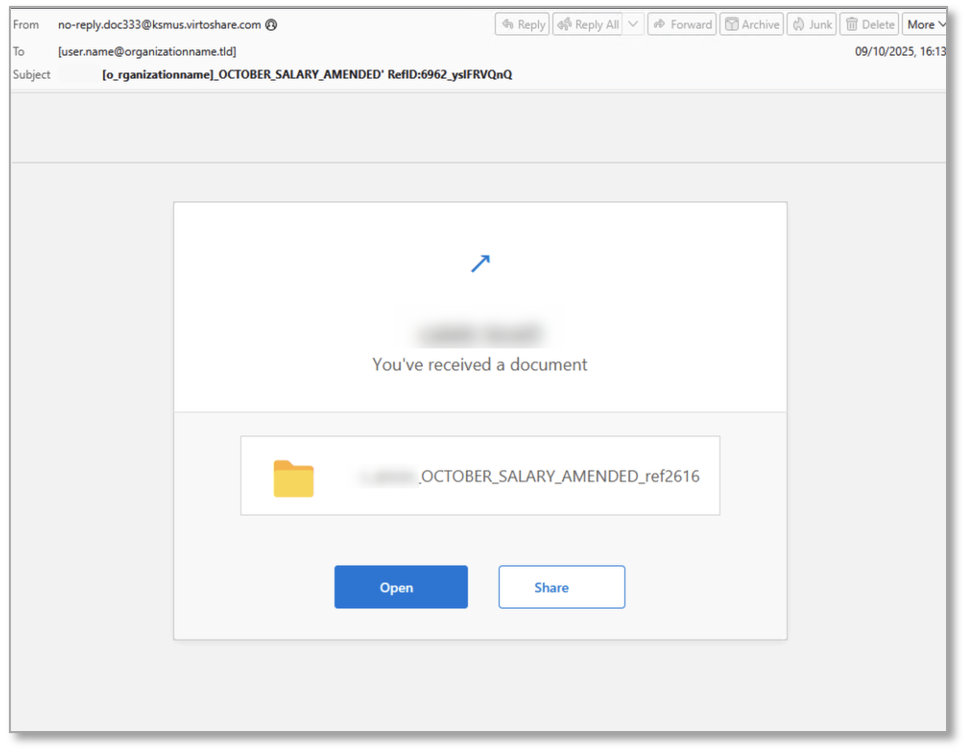

TA2723 は、金銭目的で高ボリュームの認証情報フィッシングを行う脅威アクターであり、Microsoft OneDrive、LinkedIn、DocuSign を装った攻撃キャンペーンで知られています。2025 年 10 月以降、プルーフポイントの脅威リサーチでは、TA2723 が OAuth デバイスコードフィッシングを実施していることを観測しました。

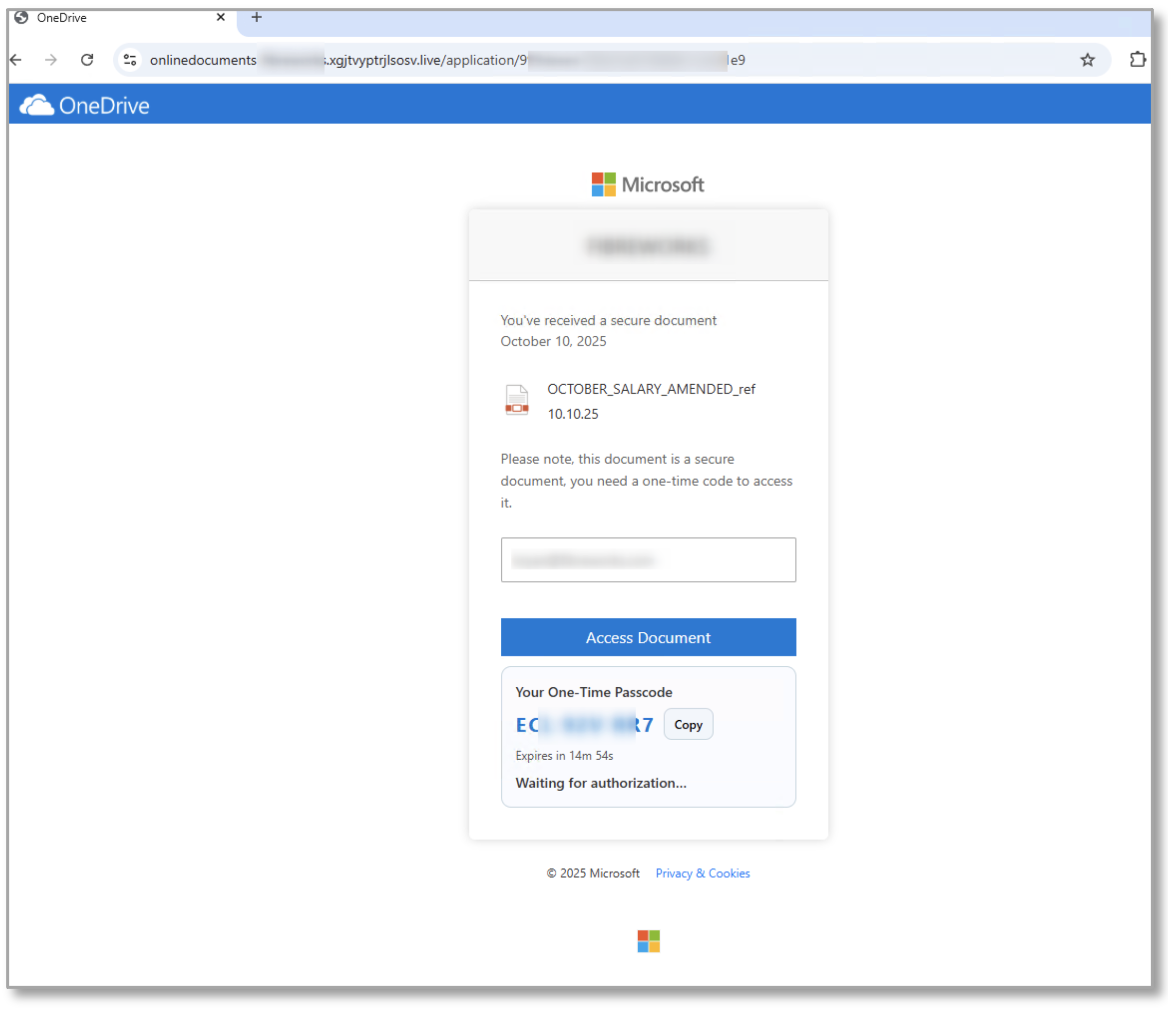

10 月 9 日から 10 日にかけて確認されたある攻撃キャンペーンでは、メールメッセージは「[組織名] OCTOBER_SALARY_AMENDED RefID:6962_yslFRVQnQ」であると装っていました。メール本文は、ドキュメントが受信者と共有されたかのように表示され、件名に沿って、受信者の名前や共有されたファイル名がカスタマイズされていました。メッセージには、ファイルを開くための「ボタン」として埋め込まれた virtoshare.com の URL が含まれていました。

Figure 3: TA2723 によるメールメッセージの例

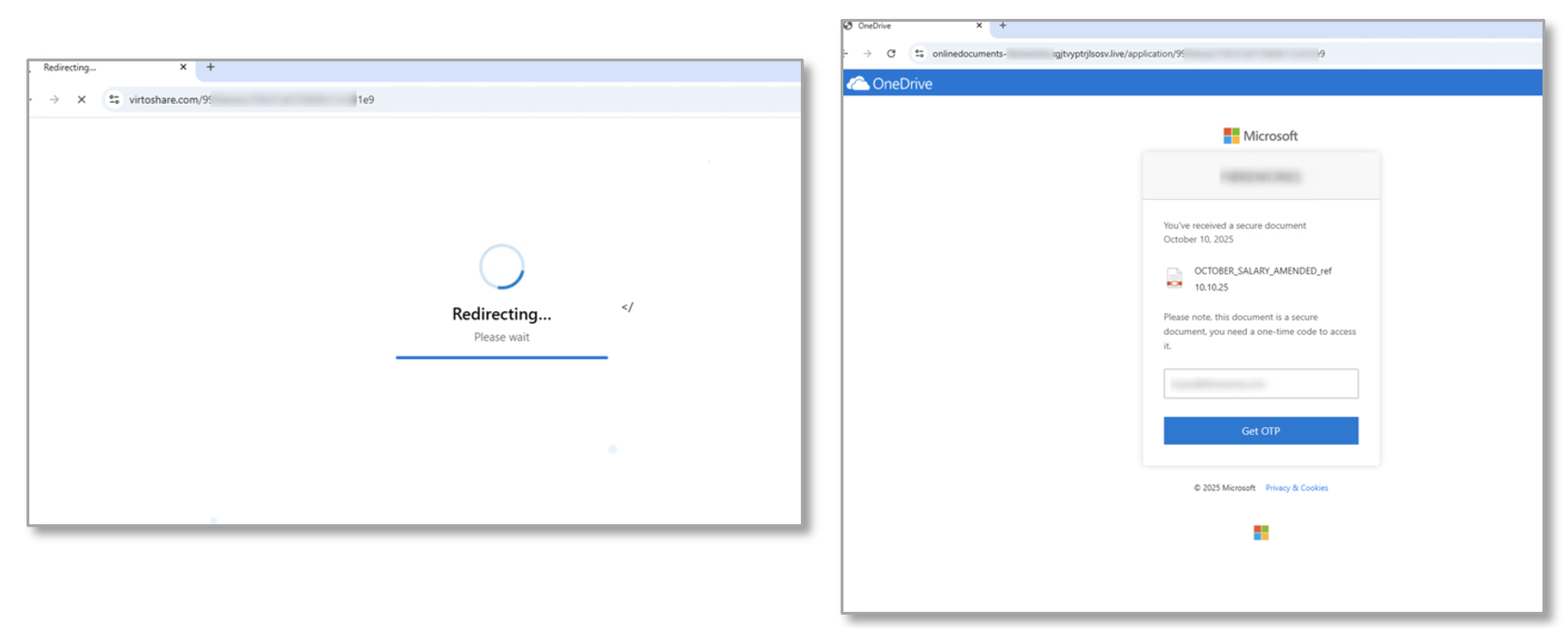

クリックすると、受信者はデバイスコード認可ページへリダイレクトされ、メールアドレスを入力し、ワンタイムパスコード(OTP)を生成するためのボタンをクリックするよう求められます。

Figure 4: メールメッセージから OTP 生成サイトへの URL リダイレクト

このボタンの背後にある URL は、クリックされると「Access Document」と表示されるよう更新され、Microsoft の正規のデバイス認可ページへとユーザーをリダイレクトします。そこで、ユーザーは攻撃者が管理するアプリケーションへのアクセスを認可することになります。

Figure 5: OTP と更新後の「Access Document」ボタン URL のリダイレクト

プルーフポイントの脅威リサーチでは、この TA2723 の攻撃キャンペーンにおいて、10 月 6 日から 8 日にかけては SquarePhish2 が使用され、10 月 9 日から 10 日にかけての第 2 波では Graphish キットが使用された可能性があると推測しています。この評価は、攻撃キャンペーンのタイミングや進化、TTP の変化、そして Graphish キットが数週間前に審査制フォーラムで公開されたばかりであった点に基づいています。攻撃が成功した場合、脅威アクターはユーザーの M365 アカウントへのアクセスを得ることができ、アカウント乗っ取り、データの持ち出し、ラテラルムーブメント、その他の二次的な活動につながる可能性があります。

l

デバイスコードフィッシングを使用する国家支援型脅威アクター

2025 年 1 月以降、プルーフポイントの脅威リサーチでは、アカウント乗っ取りを目的として OAuth デバイスコード認可を悪用する複数の国家支援型脅威アクターを追跡しています。これは、国家支援型脅威アクターがパスワードレス型のフィッシング手法をますます採用しているという、より広範な傾向と一致しています。この手法は、これまでに最も広くロシア系の国家支援型脅威アクターによって使用されており、この手法の初期採用については、Volexity による過去の公開 レポート でも指摘されています。さらに、プルーフポイントでは、中国系とみられる活動や、アトリビューション不明のその他の諜報攻撃キャンペーンにおいても、この攻撃ベクターが使用されていることを観測しています。

国家支援型脅威アクターは、デバイスコードフィッシングを試みる前に、無害な接触を通じて時間をかけた信頼関係の構築を行うことが多く、一部の攻撃キャンペーンでは、メールに加えて他の通信チャネルも用いたマルチチャネルでの標的化が確認されています。特に注目すべき脅威アクターとして、少なくとも 2025 年 9 月以降にデバイスコードフィッシングを実施していると観測されているのが、プルーフポイントが UNK_AcademicFlare として追跡している、ロシア系と疑われるグループです。

露系 UNK_AcademicFlare の活動

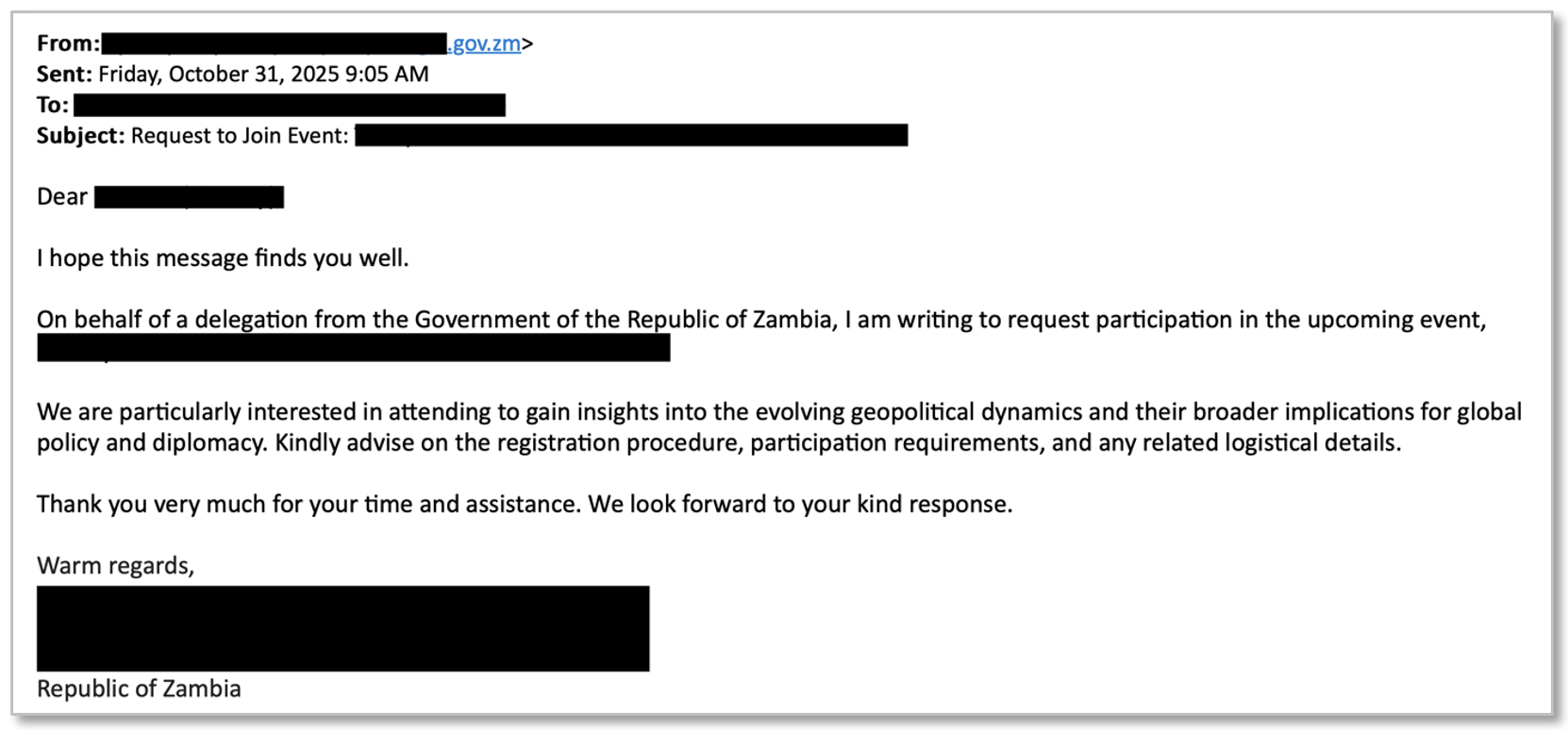

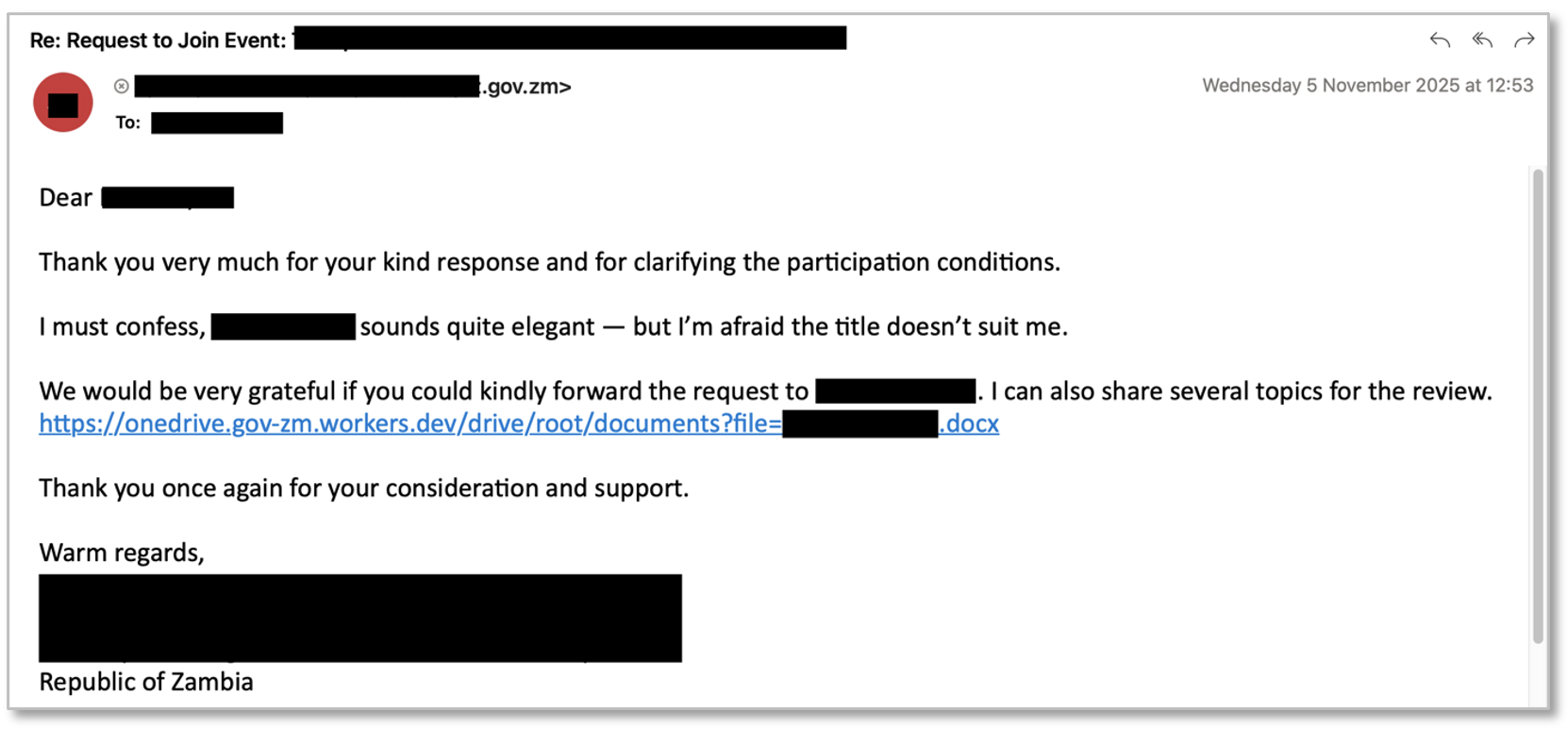

2025 年 9 月以降、プルーフポイントは、UNK_AcademicFlare が複数の政府機関および軍事組織に属する侵害した正規のメールアドレスを使用し、米国および欧州の政府、シンクタンク、高等教育機関、運輸セクターの組織を標的にしていることを観測しています。これらの侵害されたメールアドレスは通常、標的の専門分野に関連する無害な接触や信頼関係の構築に用いられ、最終的には架空の会議やインタビューの設定を目的としています。その後、脅威アクターは、標的が確認すべき質問やトピックを含むドキュメントを共有すると主張します。その際、侵害された送信者の組織に関連付けられた OneDrive アカウントを装う Cloudflare Worker の URL へのリンクを提供し、これがデバイスコードフィッシングのワークフローへとつながります。

Figure 6: UNK_AcademicFlare による無害な会話のきっかけとなるメール

Figure 7: Cloudflare Worker の URL へリンクする UNK_AcademicFlare のメール

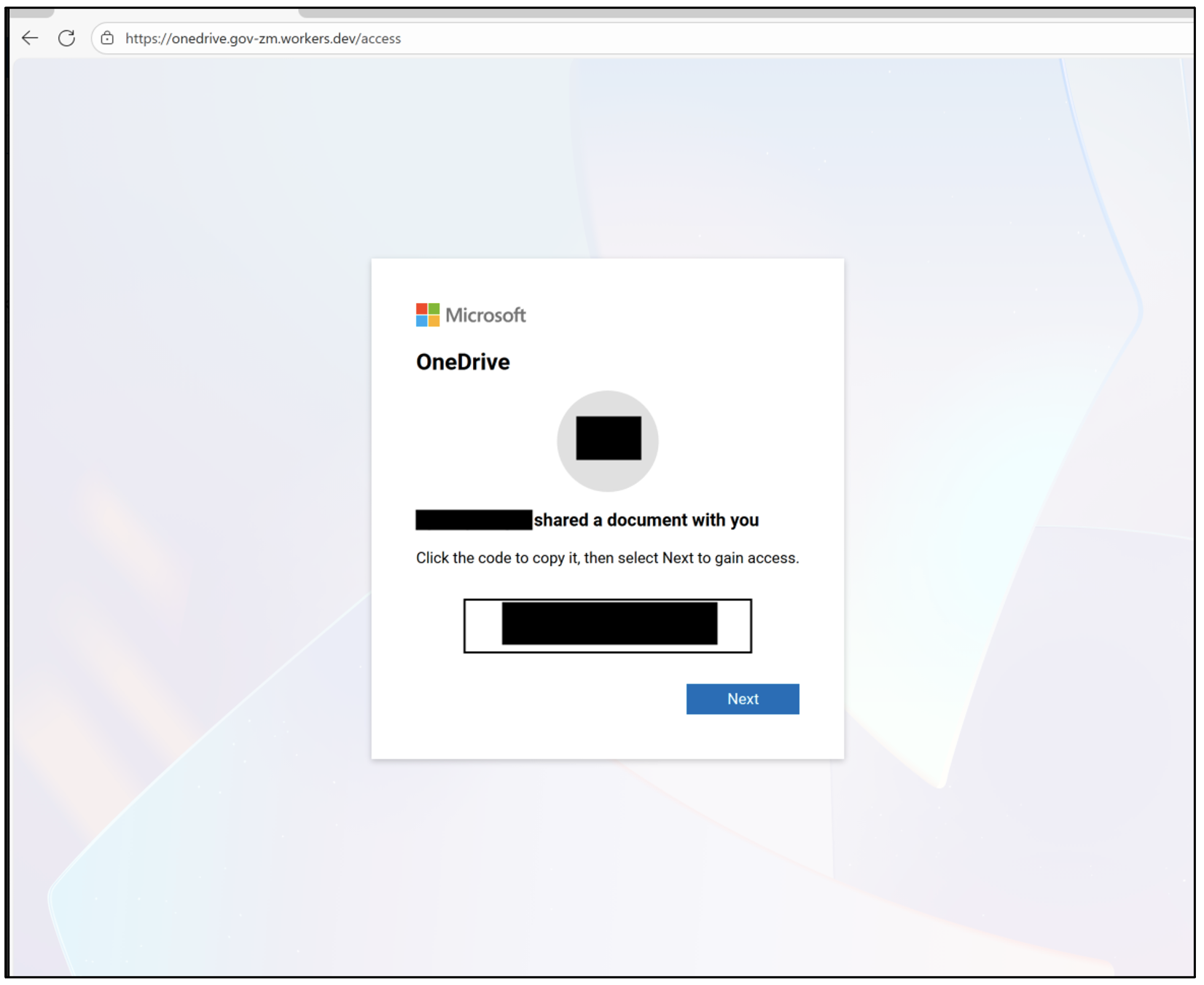

上記の例では、UNK_AcademicFlare が、侵害されたザンビア政府のメールアドレスを使用して、米国の大学で勤務する個人に対し、無害な会話のきっかけとなるメールを送信しました。その後、脅威アクターは、ザンビア政府の OneDrive アカウントを装った Cloudflare Worker ドメイン(onedrive[.]gov-zm[.]workers[.]dev)へのリンクを提供しました。

Figure 8: UNK_AcademicFlare による Cloudflare Worker のデバイスコード用ランディングページ

このリンクは、送信者がドキュメントを共有したと表示するランディングページへリダイレクトし、提示されたコードをコピーして「Next」をクリックすることでアクセスできるとユーザーに指示します。表示されるコードは、標的ごとに動的に生成される一意のデバイスコードであり、「Next」をクリックすると、Microsoft のデバイスコードログイン URL(hxxps://login.microsoftonline[.]com/common/oauth2/deviceauth)へとリダイレクトされます。

プルーフポイントでは、複数のシンクタンクに所属するロシア関連の専門家や、ウクライナの政府機関およびエネルギーセクターの組織を標的としている点から、UNK_AcademicFlare はロシア系の国家支援型脅威アクターである可能性が高いと評価しています。この評価は、ロシアやウクライナをテーマとした誘導コンテンツを繰り返し使用している点や、デバイスコードフィッシング手法への依存によっても裏付けられています。

推奨事項

可能な限りデバイスコードフローをブロックする

最も強力な対策は、認証フロー条件を使用した条件付きアクセス ポリシーを作成し、すべてのユーザーに対してデバイスコードフローをブロックすることです。条件付きアクセス ポリシーは、まずレポート専用モードで展開するか、過去のサインイン ログ記録に基づいて「ポリシーの影響」を確認することで、環境に与える影響を判断できます。

デバイスコードフローを完全にブロックすることが現実的でない場合は、条件付きアクセスを用いて、許可されたユースケースに基づく許可リスト方式を採用できます。例えば、承認されたユーザー、オペレーティングシステム、または「名前付き場所」を使用した IP 範囲に限定して、デバイスコード認証を有効化する方法があります。

準拠または参加済みデバイスを必須とする

組織がデバイス登録や Intune を使用している場合、準拠済みまたは登録済みデバイスからのサインインを必須とする条件付きアクセス ポリシーは、デバイスコードフィッシングからユーザーを保護します。これは多層防御戦略の一環として展開すべきであり、専用のデバイスコードフローポリシーと比較すると、この要件には例外が含まれる可能性があります。

デバイスコードフィッシング攻撃に関するユーザーの認識を高める

従来のフィッシング対策教育では、URL の正当性を確認することが強調されることが多くあります。しかし、ユーザーが信頼された Microsoft ポータル hxxps://microsoft.com/devicelogin 上でデバイスコードの入力を求められるデバイスコードフィッシングに対しては、このアプローチは十分ではありません。ユーザー教育には、信頼できない情報源から受け取ったデバイスコードを入力しないことについての指針を含める必要があります。

結論

永続的なアクセスを目的とした悪意ある OAuth アプリケーションの使用から、デバイスコードを用いた正規の Microsoft 認証フローの悪用に至るまで、アカウント乗っ取りを実現するための脅威アクターの戦術は、脅威環境全体で急速に採用が進む中で進化しています。これらの攻撃キャンペーンはソーシャルエンジニアリングに大きく依存しており、多くの場合、埋め込まれた URL や QR コードを含む誘導文を用いて、ユーザーにアカウントを保護しているかのように思わせます。プルーフポイントは、このデバイスコード認証手法を使用する複数の脅威クラスターを追跡しており、組織に対して OAuth 制御の強化と、進化する脅威に関するユーザーの認識および教育の向上を推奨しています。プルーフポイントでは、FIDO 準拠の MFA 制御の採用が進むにつれて、OAuth 認証フローの悪用は今後も増加すると評価しています。

侵害指標 (Indicators of compromise / IoC)

|

Campaign Indicators |

|||

|

Indicator |

Type |

Description |

First Seen |

|

hxxps://sharefile.progressivesharepoint.top/ |

URL |

Phishing landing page |

20-Oct-2025 |

|

hxxps://progressiveweba.z13.web.core.windows.net |

URL |

Redirector |

20-Oct-2025

|

|

hxxps://agimplfundmgt.z13.web.core.windows.net |

URL |

Redirector |

20-Oct-2025 |

|

hxxps://blackrockfundmgt.z13.web.core.windows.net |

URL |

Redirector |

20-Oct-2025 |

|

robert.pena@FirstTrustAdvisorsLP.onmicrosoft.com |

Email address |

Sender email address |

20-Oct-2025 |

|

hxxps://onlinedocuments-[OrganizationName].vxhwuulcnfzlfmh.live/application/a[PII_Linkable_hex]9 |

URL |

Device code generation landing page |

14-Oct-2025 |

|

hxxps://onlinedocuments-[OrganisationName].vxhwuulcnfzlfmh.live/token/request?id=a[PII_Linkable_hex]9 |

URL |

OTP generation |

14-Oct-2025 |

|

xgjtvyptrjlsosv.live |

Domain |

OTP generation |

9-Oct-2025 |

|

196.251.80.184 |

IP |

OTP generation |

9-Oct-2025 |

|

vaultally.com |

Domain |

Sender email domain |

14-Oct-2025 |

|

docifytoday.com |

Domain |

Sender email domain |

14-Oct-2025 |

|

filetix.com |

Domain |

Sender email domain |

14-Oct-2025 |

|

nebulafiles.com |

Domain |

Sender email domain |

14-Oct-2025 |

|

novodocument.com |

Domain |

Sender email domain |

14-Oct-2025 |

|

spacesdocs.com |

Domain |

Sender email domain |

14-Oct-2025 |

|

hxxps://www.vaultaliy.com/a[PII_Linkable_hex]9 |

URL |

Link in email message |

14-Oct-2025 |

|

hxxps://www.virtoshare.com/99[PII_Linkable]e9 |

URL |

Link in email message |

9-Oct-2025 |

|

hxxps://onlinedocuments-[OrganisationName].xgjtvyptrjlsosv.live/application/99[PII_Linkable]e9 |

URL |

Device code generation landing page |

9-Oct-2025 |

|

hxxps://onlinedocuments-[OrganisationName].xgjtvyptrjlsosv.live/token/request?id=99[PII_Linkable]e9 |

URL |

OTP generation |

9-Oct-2025 |

|

no-reply.doc333@ksmus.virtoshare.com |

Email address |

Sender email address |

9-Oct-2025 |

|

acxioswan.com |

Domain |

Sender email domain |

9-Oct-2025 |

|

acxishare.com |

Domain |

Sender email domain |

9-Oct-2025 |

|

collabodex.com |

Domain |

Sender email domain |

9-Oct-2025 |

|

infoldium.com |

Domain |

Sender email domain |

9-Oct-2025 |

|

hxxps://www.renewauth.com/3a[PII_Linkable]59 |

URL |

Link in email message |

6-Oct-2025 |

|

hxxps://www.myfilepass.com/69[PII_Linkable]ed |

URL |

Link in email message |

6-Oct-2025 |

|

hxxps://login.microsoftonline.com/common/oauth2/deviceauth[Abused] |

URL |

Device code prompt |

6-Oct-2025 |

|

renewauth.com |

Domain |

Sender email domain |

6-Oct-2025 |

|

myfilepass.com |

Domain |

Sender email domain |

6-Oct-2025 |

|

confidentfiles.com |

Domain |

Sender email domain |

6-Oct-2025 |

|

magnavite.com |

Domain |

Sender email domain |

6-Oct-2025 |

|

97d7e46b-1bff-4f24-b262-8b0b3914d88a.us5.azurecomm.net |

URL |

Device code message sender |

6-Oct-2025 |

|

bluecubecapital.com |

Domain |

Sender email address domain |

29-Sept-2025 |

|

allspringglobalinvestmentsllc.onmicrosoft.com |

Domain

|

Sender email address domain |

29-Sept-2025 |

|

aresmanagementllc.onmicrosoft.com |

Domain |

Sender email address domain |

29-Sept-2025 |

|

citadeladvisorsllc.onmicrosoft.com |

Domain |

Sender email address domain |

29-Sept-2025 |

|

cpuhp.onmicrosoft.com |

Domain |

Sender email address domain |

29-Sept-2025 |

|

millenniummanagementllc.onmicrosoft.com |

Domain |

Sender email address domain |

29-Sept-2025 |

|

hxxps://clientlogin.blitzcapital.net/ |

URL |

Device code prompt |

29-Sept-2025 |

|

hxxps://onedrive[.]gov-zm[.]workers[.]dev |

URL |

Redirector |

5-Nov- 2025 |

|

hxxps://portal.msprogresssharefile.cloud/ |

URL |

Landing Page |

2-Dec-2025 |

|

hxxps://sharingfilesystems.z13.web.core.windows.net |

URL |

Redirector |

2-Dec-2025 |

|

hxxps://myapplicationinterfaces.s3.eu-north-1.amazonaws.com/index.html |

URL |

Redirector |

2-Dec-2025 |

|

hxxps://corphostedfileservices.s3.eu-north-1.amazonaws.com/auth.html |

URL |

Redirector |

2-Dec-2025 |

References

https://aadinternals.com/post/phishing/#new-phishing-technique-device-code-authentication

https://www.secureworks.com/blog/oauths-device-code-flow-abused-in-phishing-attacks

https://github.com/nromsdahl/squarephish2

https://www.praetorian.com/blog/introducing-github-device-code-phishing/

https://0xboku.com/2021/07/12/ArtOfDeviceCodePhish.html

https://learn.microsoft.com/en-us/entra/identity-platform/v2-oauth2-device-code