主な調査結果

- 見積依頼詐欺(Request for Quote、RFQ)を行う詐欺師は、販売業者が提供するファイナンスを利用して物理的な商品を盗んでいます。

- 彼らは、メールや正規のオンライン見積依頼フォームを使って潜在的な被害者に接触します。

- 脅威アクターによって巧妙さに差はありますが、詐欺の核となる仕組みは共通しています。

- これらのアクターは、転送業者、独立倉庫、個人のマネーミュールのネットワークを利用して犯行を成立させています。

概要

このレポートでは、プルーフポイントの脅威リサーチャーが、一般的な後払いファイナンス(Net 15、30、45)を悪用して、 さまざまな高額電子機器や商品を盗む、広範な見積依頼(RFQ)詐欺について詳しく解説します。 15〜90日の後払いは、企業が最も一般的に利用する支払い条件です。

RFQ(見積依頼)詐欺は、企業向け詐欺の多様なカテゴリに属しており、 詐欺アクターが使用するソーシャルエンジニアリングのテーマの中で、最も頻繁に観測される上位5つの1つです。 RFQ攻撃キャンペーンでは、アクターが企業に接触し、さまざまな製品やサービスの見積を依頼します。 得られた見積は、マルウェアの送信、フィッシングリンクの埋め込み、さらには追加のビジネスメール詐欺(BEC)や ソーシャルエンジニアリング詐欺のための非常に説得力のある誘導に使用される可能性があります。

これらはまた、Net 15/30/45の後払い枠を開設する口実にも使われ、 支払いが期日内に行われるという約束のもと、高額商品の納品を受けることができます。 ファイナンス申請の一部として、脅威アクターは、テクノロジーや業務プロセスに関連した有名ブランドや機器を列挙するのが一般的です。 これらのブランドや製品は悪意を持って利用されるわけではなく、詐欺の一部として、 要求された商品が盗まれ転売される目的で使われています。

この詐欺の仕組みをより深く理解するために、 プルーフポイントの脅威リサーチャーは、Net RFQ(見積依頼)詐欺を行っている複数のアクティビティ・クラスターを特定し、 財務管理が甘い仕入れ業者を装って直接接触しました。 その目的は、やり取りの後に続く攻撃の流れをよりよく理解することにありました。

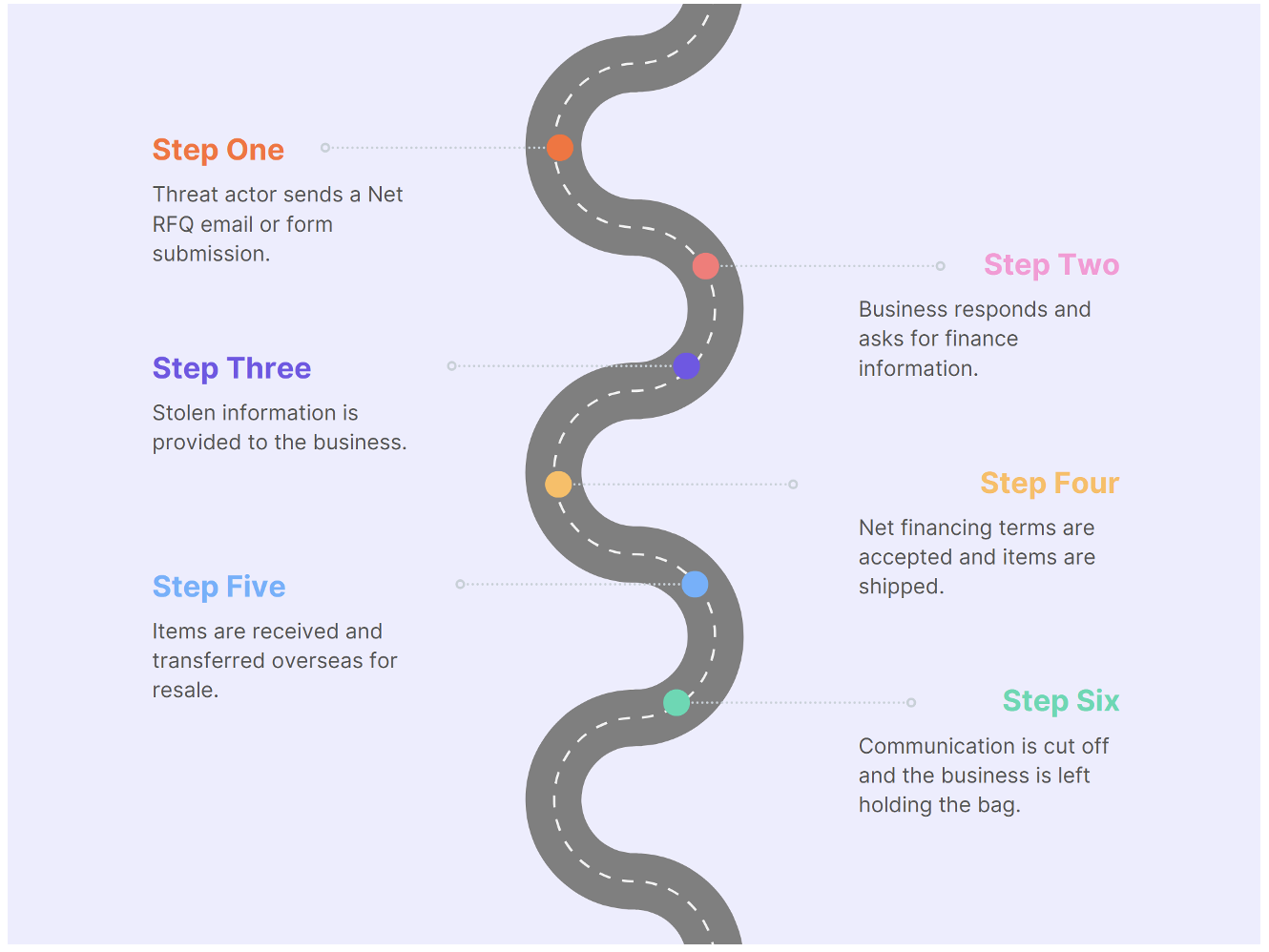

詐欺の構造

Net RFQ詐欺は通常、詐欺師が実在する企業の調達担当者を装うところから始まります。 その際、雇用者識別番号(EIN)、DUNS番号、住所、実在の従業員の個人情報など、 盗まれたまたは公開されている情報を使うことがよくあります。 彼らは信ぴょう性のあるメール署名を作成し、ときには企業のブランディングまで再現することもあります。

プルーフポイントのリサーチャーは、Net RFQの誘導において、 さまざまな企業、大学、中小規模の地方自治体を装った事例を確認していますが、 特定の業界に特化した注文内容であることが多いため、専門的な業種を好む傾向にあります。

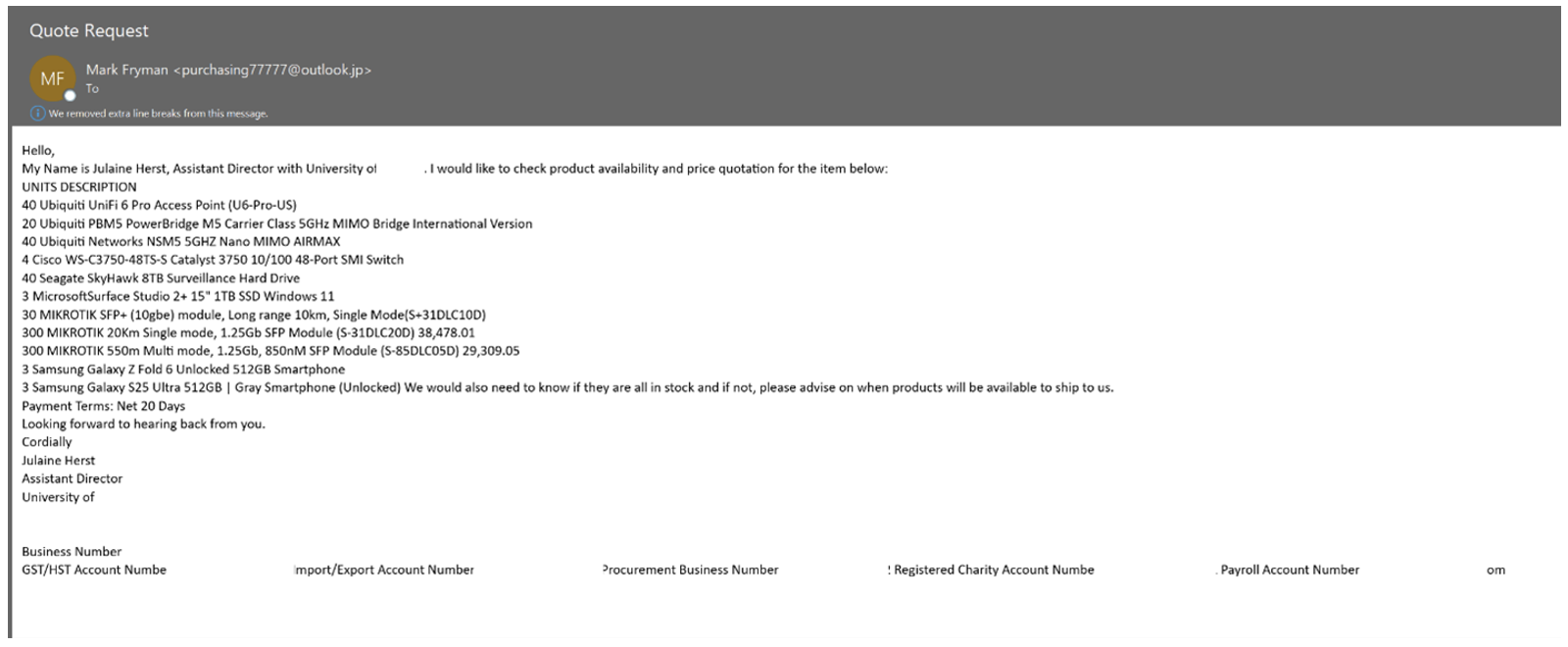

たとえば、以下のスクリーンショットでは、脅威アクターが大学を装い、 ネットワーク機器の見積を依頼しています。

大学を装う詐欺師

多くの脅威アクターは、無料のメールアカウントからこうした見積依頼を送信しますが、 中には有名ブランドを模倣した似たドメイン(lookalike domain)を使用し、 信頼性の高い送信元に見せかけて、メールを開かせたり不正な依頼に応じさせたりする確率を高めています。

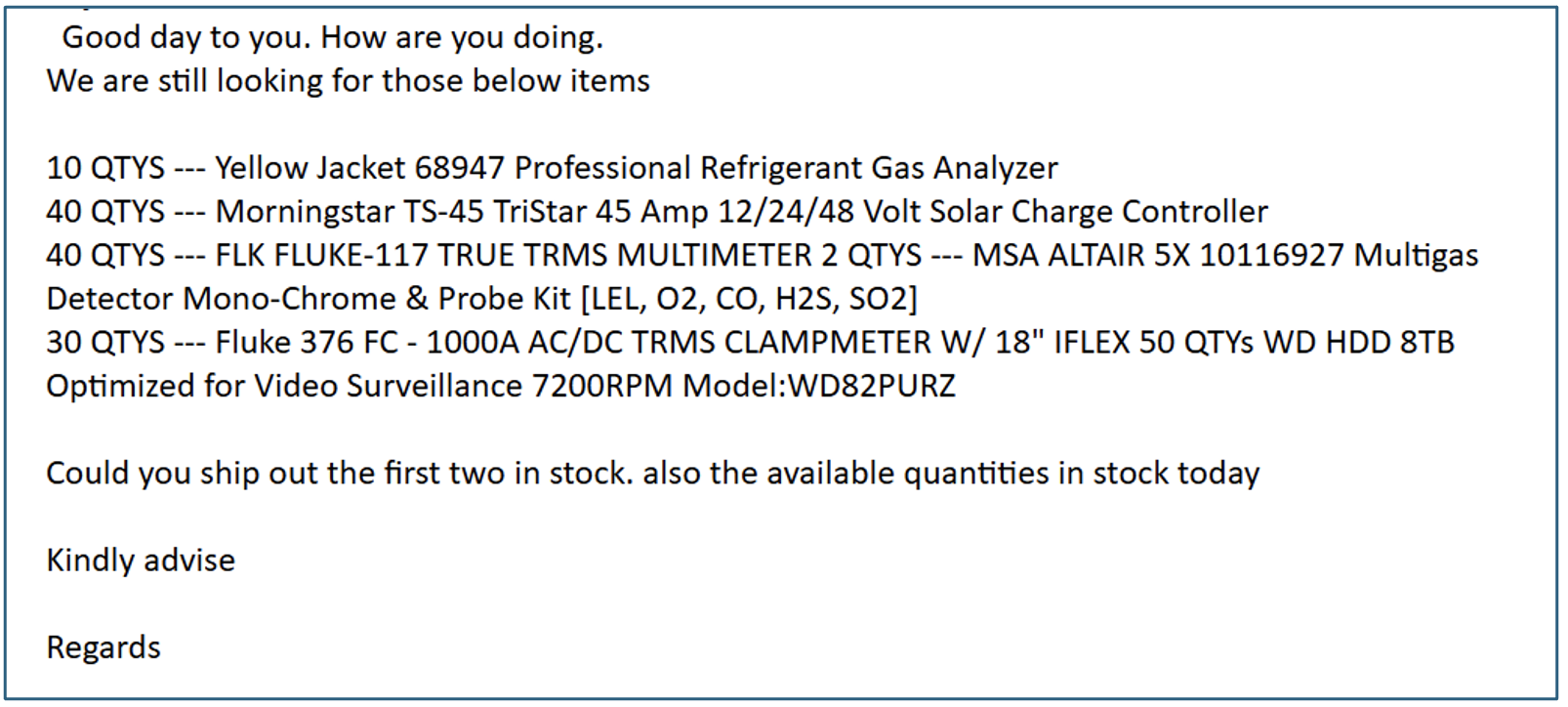

誘導メールの本文には、以下の例のように非常に具体的な製品のリストが記載されています。 よく見られる製品には、Flukeブランドのテスト機器、各種ハードディスクドライブ、監視カメラ、Wi-Fi機器、 そしてさまざまな医療機器などがあります。 これらの製品は特定性が高い一方で、急速に発展する国々では需要が高いため、 頻繁にリストに含まれています。

製品リストの一例。

Net RFQが他のRFQ詐欺と一線を画す特徴は、 Net 15/30/45日間のファイナンスを利用できるかどうかの問い合わせです。 標的から返答を得ると、脅威アクターはファイナンス申請に必要なすべての情報を送ってきます。 通常は、正式な事業者名や「屋号」、雇用者識別番号(EIN)、DUNS番号などが含まれます。 会社設立証明書や必要に応じて事業ライセンスなどの書類も添付されます。 詐欺師たちは通常、出荷をできるだけ早く開始することに執着しており、 注文内容を短縮してでも承認プロセスを早めようとする様子が、プルーフポイントのリサーチャーとのやり取りで確認されました。

人気ブランドの機器に関連する商品を、やり取りの中で脅威アクターが要求している様子

盗まれた情報を使った与信申請

脅威アクターが部分出荷を依頼している様子

支払いは郵送中

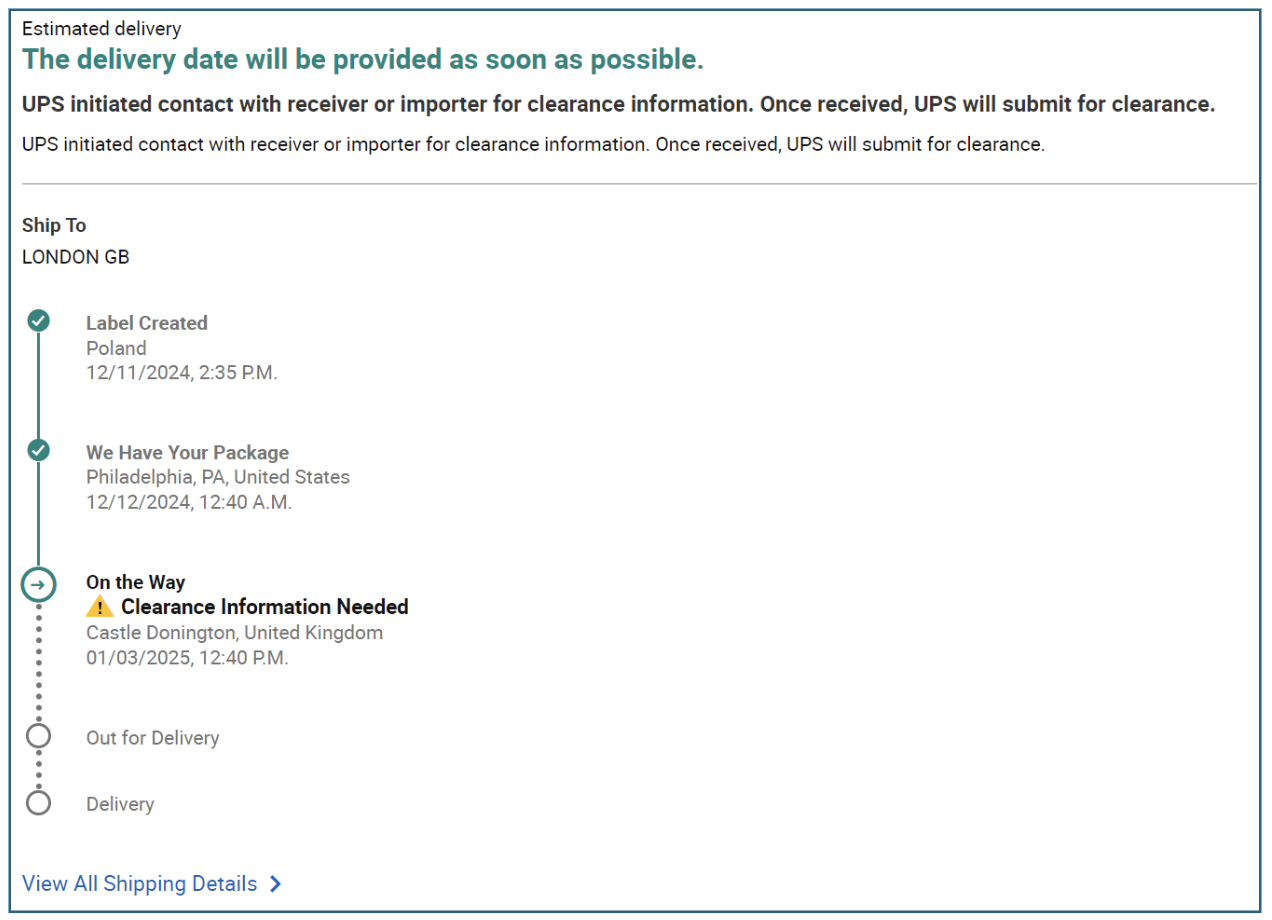

標的が与信条件を承認すると、通常は配送先住所が提供されます。 脅威アクターは、プロセスを迅速に進めるためにこの情報を初回の依頼に含めてくる場合もありますが、 通常は、商品が確実に出荷される段階になるまで情報を出し惜しみします。 これはオペレーション上のセキュリティ確保のためであり、 居住用住所で商品を受け取ることになるミュール(荷物や金銭を受け渡す仲介役)との調整を待つ必要があるためです。

複数の脅威アクターとのやり取りにより、彼らがどのような配送サービスを利用しているかが明らかになりました。 最も頻繁に使われているのは、ナイジェリアやガーナなどの西アフリカ諸国向けに商品を発送することに特化した転送業者です。 なお、こうした業者は違法な貨物の輸送に関与しているという認識はなく、 単に脅威アクターにとって都合の良いサービスとして利用されている可能性が高いと考えられます。

Net RFQ詐欺師が使用した転送業者の一例

プルーフポイントの脅威リサーチも、こうした詐欺師が盗んだ商品の受け取りに 居住用の住所を利用している事例を確認しています。 この詐欺において、住所とミュールとの関連を高い確度で特定するのは困難ですが、 一般的にミュールとは、犯罪者と共謀している者、犯罪者の友人や家族であり自分が関与している行為が違法であると知らない者、 あるいは過去に詐欺被害に遭っており、その負債返済のために利用されている者などが含まれます。 こうしたミュールは世界中どこにでも存在します。

実際のミュールハウスを再現した画像(機密部分を除去済)

転送業者やミュールに加え、脅威アクターは倉庫スペースもレンタルしています。 プルーフポイントは、脅威アクターが全米各地で、月単位契約で 10フィート×15フィートや15フィート×20フィートの倉庫を借りようとしていた事例を確認しました。

実際にレンタルされていた倉庫の再現画像(機密部分を除去済)

現状の打破

プルーフポイントの脅威リサーチャーは、これらのグループに関連するメールの追跡およびブロックを行っただけでなく、 プルーフポイントのテイクダウンチームと連携し、こうした活動に関連する19のドメインを無効化することで、 実際の運用妨害にも成功しました。 私たちは、脅威アクターがリアルタイムで行われた対処にどのように反応するのかを観察したいと考えていました。 あるケースでは、脅威アクターが信用審査の承認を辛抱強く待っていた間に、 テイクダウンチームがレジストラと協力して悪意あるドメインを停止し、 結果として脅威アクターは会話自体を完全に放棄しました。 これは最も一般的な反応でしたが、別のケースでは、 脅威アクターがすぐに新しいドメインを立ち上げて会話を再開するという例も確認されました。

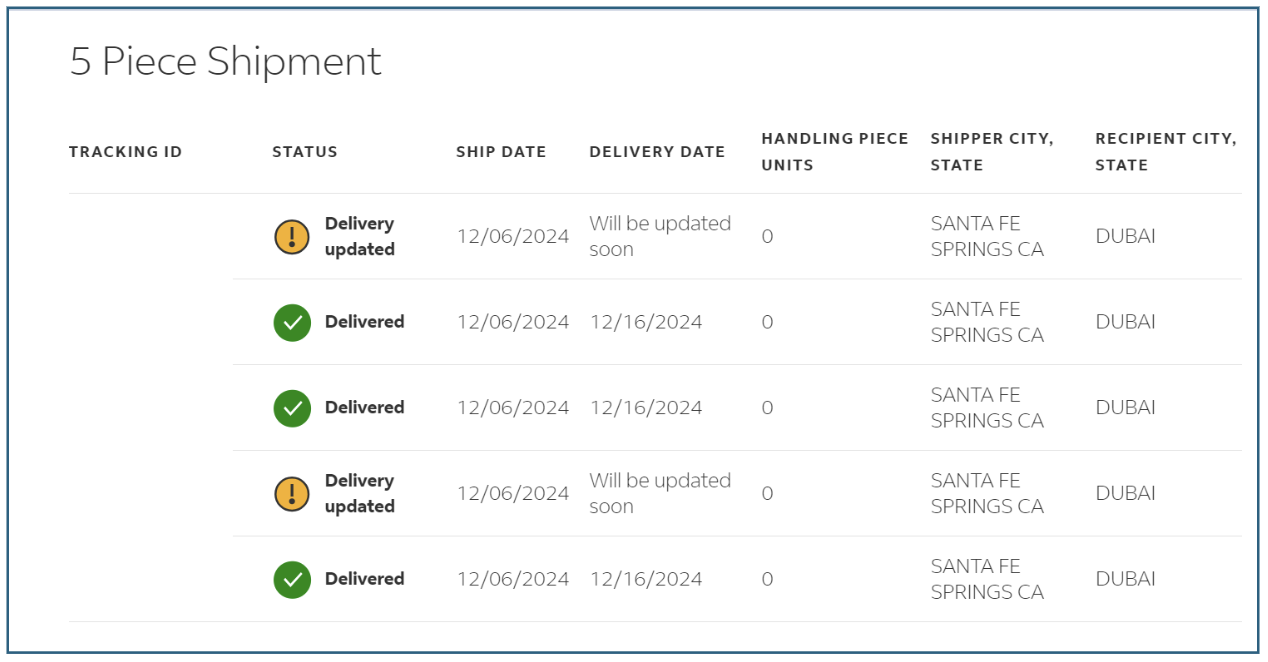

また、プルーフポイントのリサーチャーは、 米国内のさまざまな配送業者と連絡を取るために使用されていた、 脅威アクターが管理するメールアドレスを特定することにも成功しました。 私たちは配送会社に連絡を取り、これらの荷物の配送を停止させました。 その結果、私たちが特定した荷物にとどまらず、 それに関連する他の配送も停止されることとなりました。

差し止められた不正配送

差し止められた不正配送の一例

Net RFQ詐欺の見分け方

この詐欺が拡大を続ける中で、組織が留意すべき重要な特徴があります。

- 緊急性を強調するようなNet後払いファイナンスの依頼には警戒しましょう。

- 配送先住所を必ず確認してください。転送業者や居住用住所であった場合は注意し、 やり取りしている相手の身元や信頼性を確認する別の手段を取りましょう。

- 記載されている会社のメールアドレスやドメイン名を必ず検証しましょう。 会社名をインターネットで検索し、ドメインが一致しているか、メールが本物かを確認します。 正規の企業サイトに記載された電話番号に直接連絡することが、真偽を確認する有効な手段です。

- 有名企業や教育機関を装い、フリーメールアカウントから送られてきたメールには特に注意してください。 このようなケースは即座に赤信号と考えるべきです。

攻撃チェーンの詳細な解説図

悪意あるドメインとその処置

プルーフポイントのテイクダウンチームは、 以下のドメインに対する脅威を無力化するために、2段階の緩和戦略を展開しました。 まず、主要なブロックリストパートナーと連携し、該当ドメインをグローバル規模で迅速にブロックしました。 次に、インフラ提供者と連携してドメインの完全なテイクダウン(無効化)を実行し、 その時点での不正活動を効果的に阻止しました。

注記:以下のリストは調査時点でのドメインの状態を反映したものです。 その後、同じ脅威アクター、あるいは全く異なる登録者によって再登録された可能性があります。

|

RFQ Domain |

Details |

|

novartispharmaceuticalscorp[.]com hbfullercompany[.]net magnetek-inc[.]com americaninstituteresearch[.]org abec-electricinc[.]com innovativemedicinejnj[.]com labchem-wako-fujifilm[.]com gwelecco[.]com lakeland-gov[.]net uk-novartis[.]com quad-graphics[.]org abecelectric[.]net thekrogerc[.]com abecelectrics[.]com louisvileedu[.]net twc-texas-gov[.]us novartispharmcorp[.]com novartisphamcorp[.]com omegaengineering-inc[.]com |

Proofpoint Suspended |

|

faureciausa[.]com claycorpe[.]com konannmedical[.]com omexom-nz[.]com thedotfunds[.]org volusiacountygov[.]org volusiagov[.]org |

Already Suspended |

|

creechlogistic[.]com bbtruckings[.]net marrten[.]net sheppardtruckings[.]com icon-consturction[.]com honplumbing[.]com nterceptroofings[.]com smithppi[.]net portable-air1[.]net abecelectric[.]biz abecelectric[.]xyz abecelectrical[.]com abelectriceincs[.]com aceelectricalsinc[.]com advances-electricsinc[.]com atlanticsdda[.]com azdamiaan-be[.]com bcciconsts[.]com beauchampcos[.]com citicgroups-hk[.]com cityofchicago-gov[.]org cleanswatersteam[.]com cleanwatersteams[.]com clemsons-edu-school[.]com clemsons-edu-schools[.]com collinsmns[.]com cummingselecs[.]com delcoelectricsinc[.]com denttoni[.]com dgicomunication[.]com dgicomunications[.]com dropsausas[.]com dvnemail[.]com dvnenergycorp[.]net dvnenergycorp[.]org elllisdoninc[.]com energyelectricneinc[.]com enerveos[.]com fossmaritimes[.]com foxcorporations[.]net gsk-ch[.]com gskpharma[.]co[.]uk hammondelectrics[.]com hard1nge[.]com hardlnge[.]com hearingcomponent[.]com iciconstructionincs[.]com interceptroofiing[.]com interceptrooofing[.]com johnsoncontr0ls[.]com keyeances[.]com lewiisupply[.]com magnetekgroup[.]com magnetekhm[.]com magnetekincs[.]com mexicanbarrier[.]com mgnetekinc[.]com mtindgovsg[.]com ngbaileys[.]com ourmexicanwall[.]com patmurphyelectrics[.]com sjdieselservices[.]com superiorcranesinc[.]com tudisinc[.]com turtlleinc[.]com vseaviations-inc[.]com weikart-ch[.]com willmengconstructions[.]com |

No Longer Registered |