主な調査結果

- 攻撃者は、偽のMicrosoft OAuthアプリケーションを使ってさまざまな企業になりすまし、認証情報を盗もうとしています。

- これらの攻撃キャンペーンは、多要素認証(MFA)を回避します。

- 多くは企業アプリになりすましていますが、標的とする業界で使用される特定のソフトウェアに合わせてカスタマイズされたものもあります。

概要

プルーフポイントは、Microsoft OAuthアプリケーションの作成とリダイレクトを悪用し、悪意あるURLに誘導して認証情報を詐取する一連の活動を特定しました。偽のMicrosoft 365アプリケーションは、RingCentral、SharePoint、Adobe、DocuSignなど、さまざまな企業やブランドになりすましています。プルーフポイントはこの活動を2025年初頭に初めて観測しており、この攻撃は現在も継続中です。

これらのキャンペーンの目的は、OAuthアプリケーションを入り口として利用し、主にMFAフィッシングを通じてMicrosoft 365アカウントへのアクセスを得ることです。フィッシングキャンペーンでは、多要素認証(MFA)を突破する「攻撃者中間型(AiTM)」フィッシングキット、特にTycoonが使用されています。この手法は、情報収集、ラテラルムーブメント、マルウェアの追加インストール、あるいは乗っ取ったアカウントからのさらなるフィッシングキャンペーンの実施などに利用される可能性があります。

プルーフポイントは、この手法が50種類以上のアプリになりすましたメール攻撃キャンペーンで使われているのを確認しており、TycoonやODxなど複数の異なるフィッシングキットがこの攻撃チェーンで使用されています。プルーフポイントの脅威リサーチャーは、クラウド脅威データにおいて、少数ながらなりすましアプリや後続活動も観測しています。プルーフポイントは、これらのアプリケーションをMicrosoftに報告しました。

注目すべきは、2025年6月にMicrosoftが発表したMicrosoft 365の既定設定の更新です。「レガシー認証プロトコルをブロックし、サードパーティ製アプリへのアクセスには管理者の同意を必須にする」というもので、この変更は2025年7月中旬から始まり、8月までに完了する予定です。この更新は全体的に良い影響を与え、この手法を用いる攻撃者の行動を大きく制限することが期待されます。

攻撃キャンペーンの詳細

観測されたメール攻撃キャンペーンでは、乗っ取られたメールアカウントからメッセージが送信されることが多く、件名には見積依頼や業務契約に関する内容が含まれています。これらのキャンペーンは通常、数千通のメッセージを含み、数百の顧客に影響を与えます。ただし、多くのキャンペーンが企業アプリケーションやサービスになりすましていますが、なりすまし対象のアプリケーションは、乗っ取られた送信元や標的とする業界によって変化する場合があります。

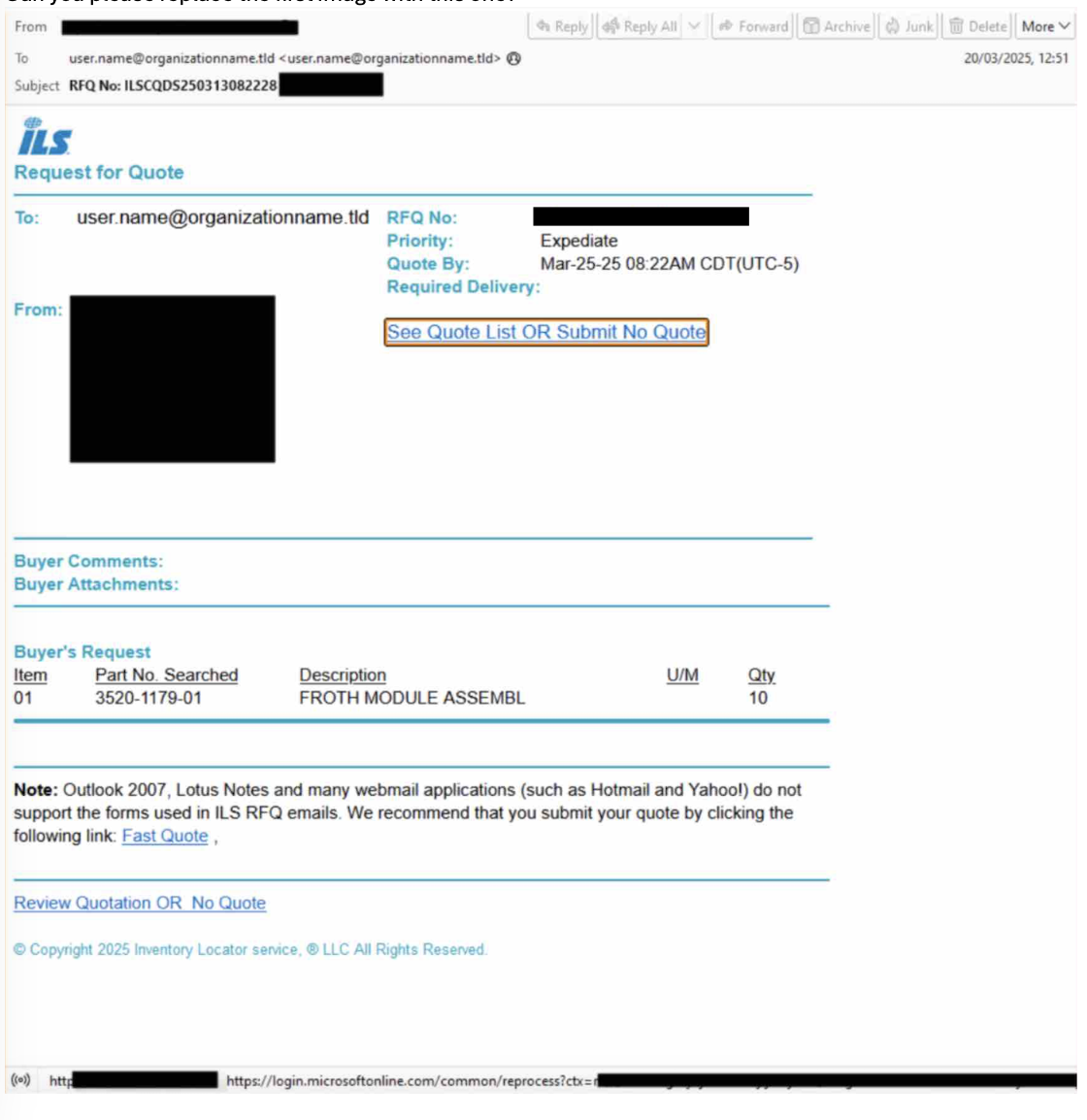

ILSMart なりすまし

2025年3月に観測されたキャンペーンでは、送信元となった乗っ取られたアカウントは米国の小規模な航空会社に属するもので、見積依頼(RFQ)を装った誘導手法が使われ、航空宇宙および防衛企業向けの在庫検索サービスであるILSMartになりすましていました。

ILSMartになりすました誘導メール

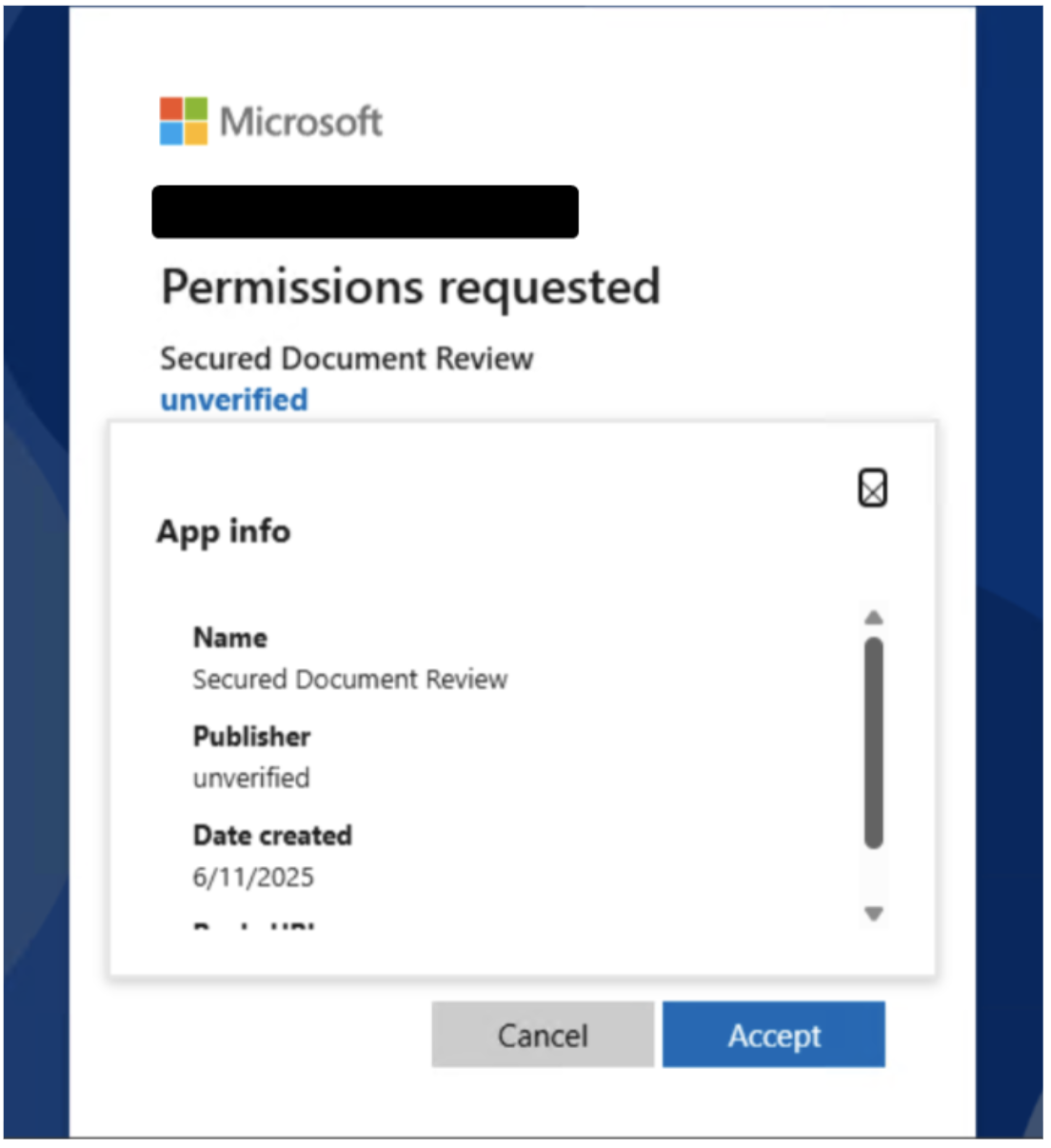

メッセージには、「iLSMART」という名前のアプリケーションに対するMicrosoft OAuthページへのURLが含まれており、アプリケーションは以下のアクセス許可を要求していました:

- 基本的なプロフィールの表示

- アクセスを許可したデータへの継続的なアクセス権の維持

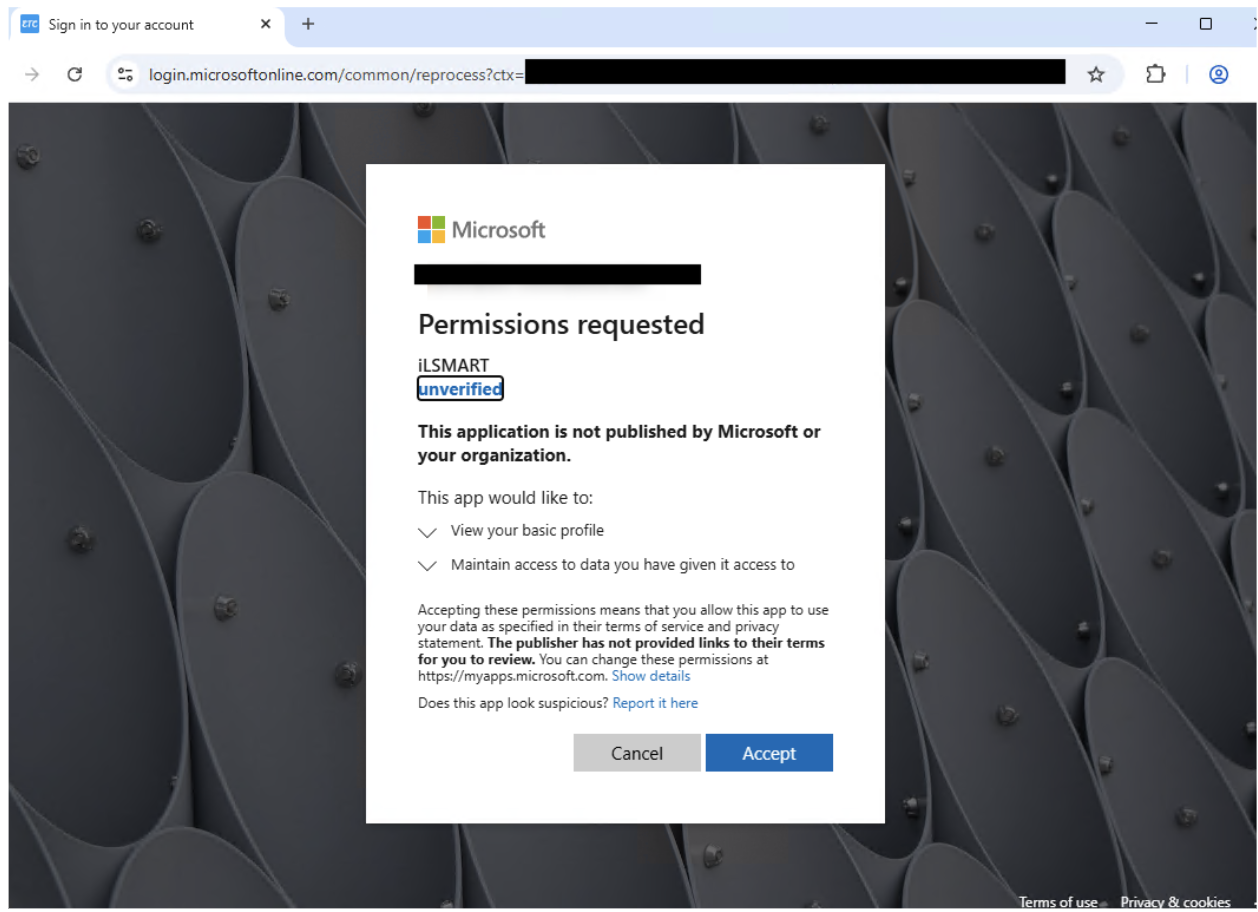

悪意あるOAuthアプリが要求するアクセス許可のランディングページ

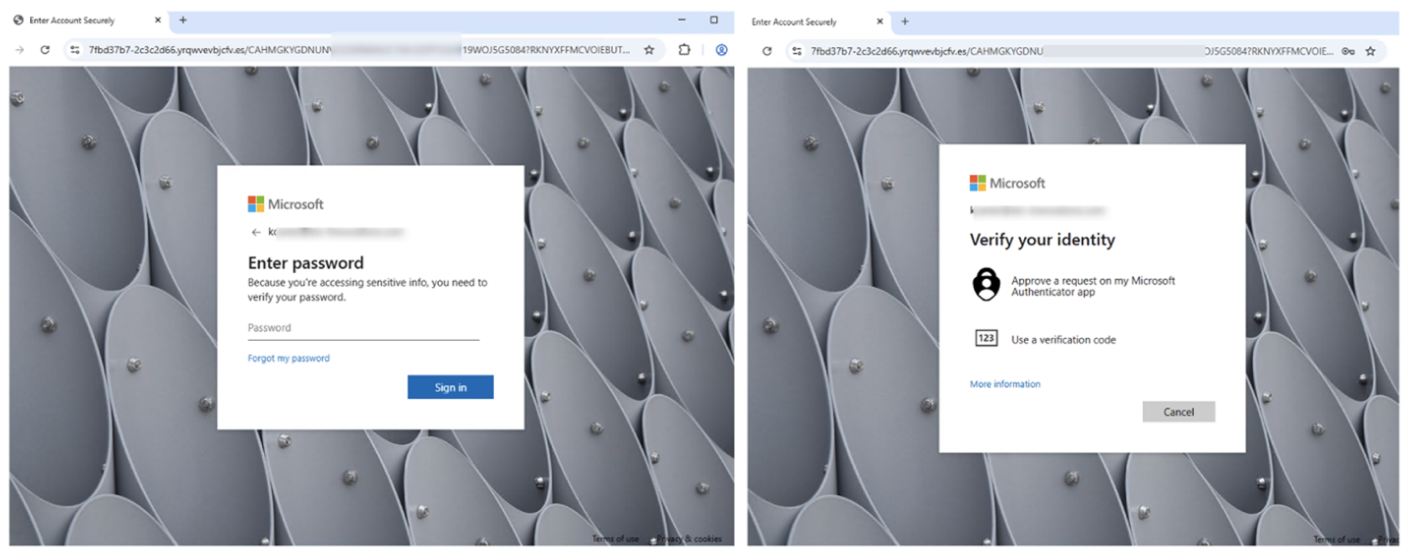

対象者がアクセス許可を承認した場合、そのアカウントに対し上記の限定的な権限が攻撃者に与えられます。これらの権限は攻撃者にとっては限定的ですが、次の攻撃段階の準備に使われます。上の図のように、対象者が「キャンセル」または「承認」のいずれをクリックしても、CAPTCHAページへリダイレクトされます。この場合、CAPTCHAを通過すると偽のMicrosoft認証ページへと誘導されます。

偽のMicrosoftランディングページにより、MFA(多要素認証)を窃取

この偽のMicrosoftページは、対象ユーザーの組織のEntra IDブランディングを模しており、認証情報の窃取と、セッションクッキーに紐づく2FA(多要素認証)の承認済みトークンの傍受を目的としていました。これは「攻撃者中間型(AiTM)」の手法を使い、Tycoon Phishing-as-a-Service(PhaaS)プラットフォームによる同期リレー機能を活用して実現されました。

アプリケーション設定:

$Config={"sAppName":"iLSMART","sAppWebsite":"chrnobinson[.]com","arrAppReplyUrls":["https[:]//azureapplicationregistration[.]pages[.]dev/redirectapp"],"sAppCreatedDate":"3/17/2025","arrScopes":[{"label":"View your basic profile","description":"Allows the app to see your basic profile (e[.]g., name, picture, user name, email address)","adminLabel":"View users\u0026#39; basic profile","adminDescription":"Allows the app to see your users\u0026#39; basic profile (e[.]g., name, picture, user name, email address)"},{"label":"Maintain access to data you have given it access to","description":"Allows the app to see and update the data you gave it access to, even when you are not currently using the app. This does not give the app any additional permissions.","adminLabel":"Maintain access to data you have given it access to","adminDescription":"Allows the app to see and update the data you gave it access to, even when users are not currently using the app. This does not give the app any additional permissions."}]

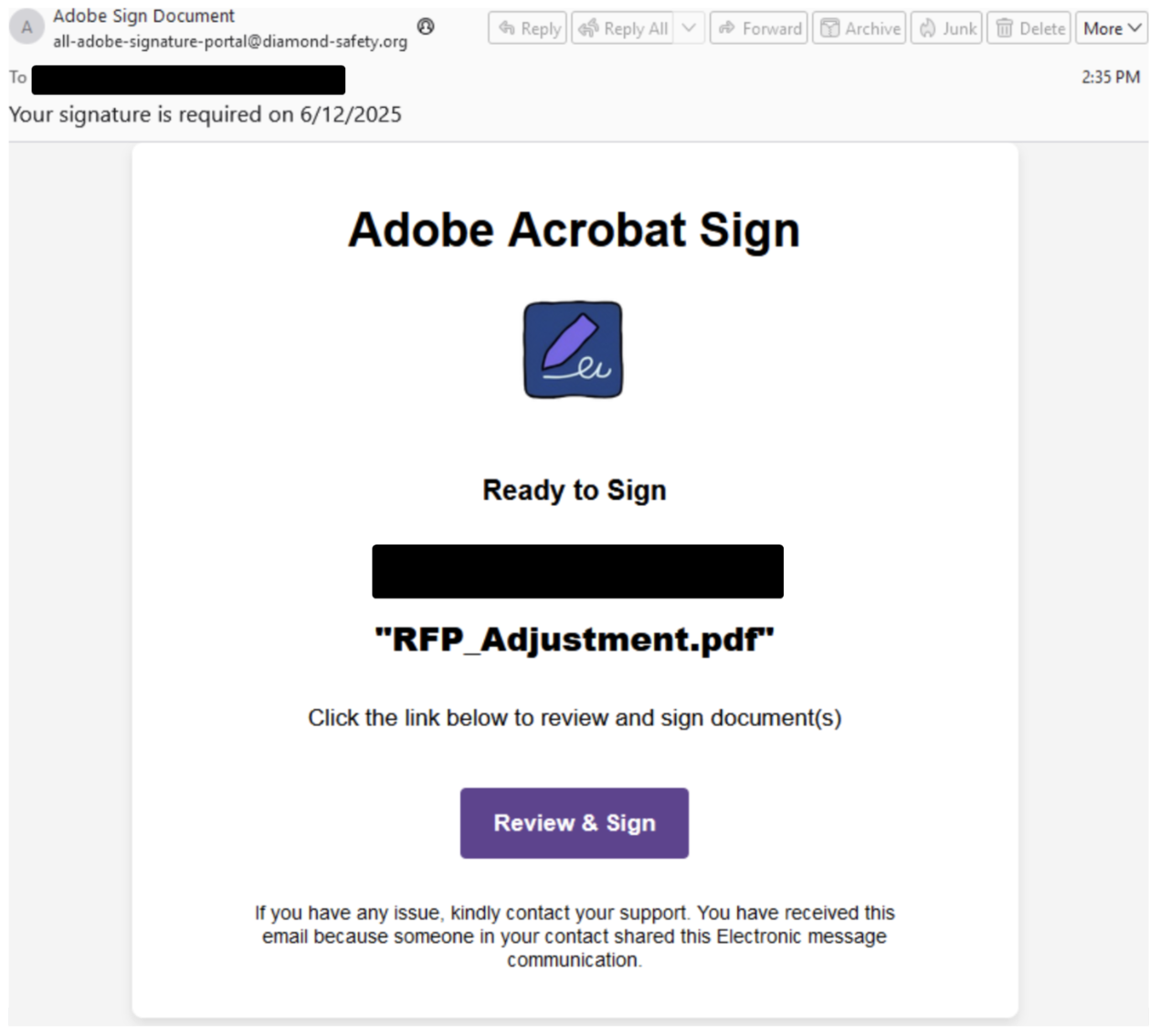

Adobeのなりすまし事例

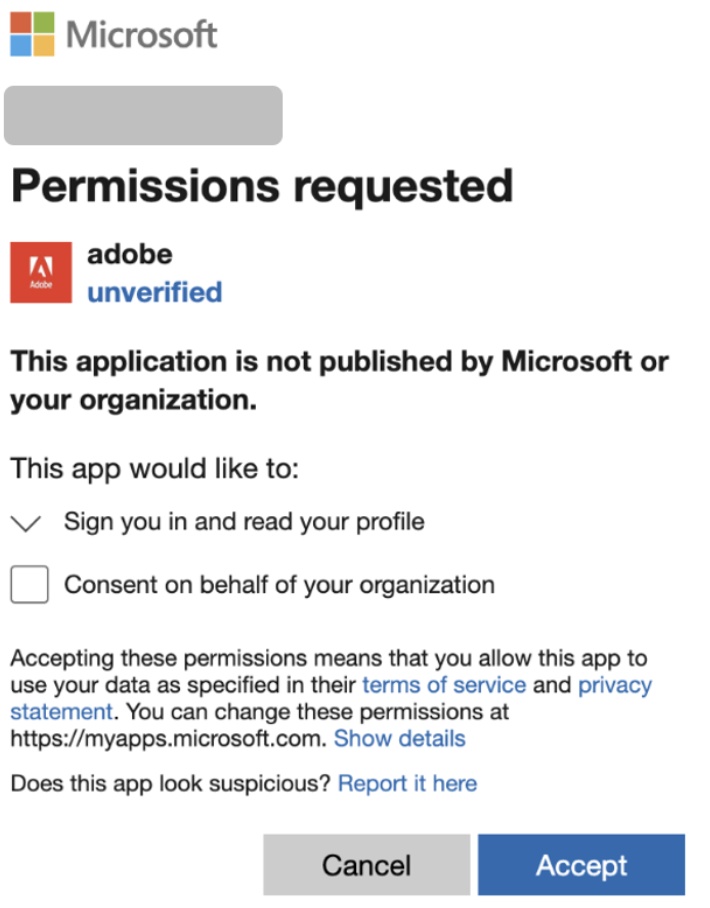

2025年6月、プルーフポイントはAdobeになりすました攻撃キャンペーンを観測しました。メッセージはSendGrid経由で送信され、SendGridのユニークなURLが中間リダイレクターへとリダイレクトし、さらにMicrosoft Azure上のOAuth「リダイレクターアプリ」へと転送されました。

フィッシングURLを含む、Adobeになりすました誘導メール

「リダイレクターアプリ」のランディングページ

ユーザーが「キャンセル」または「承認」のいずれをクリックしても、攻撃のフローは変わりません。中間リダイレクト用URLを経て、偽のMicrosoft認証ページに誘導されます。このページにはユーザーの所属組織のEntra IDブランディングが表示され、ユーザーの認証情報、2FAトークン、および関連するセッションクッキーを収集するよう設計されています。この手口にはTycoonが使用されています。

アプリケーション設定:

Client_id: 854189f9-4c71-44bb-9880-dd0c2f75922a

Scope: openid+email+profile

Redirect_uri: hxxps://chikeukohandco[.]com/saas/Index.html

Response_type: id_token

State: 01812921

Response_mode: fragment

Nonce: 300430

Uaid: ca41e736dd134b5cada2ad17881ea542

Msproxy: 1

Issuer: mso

Tenant: common

Ui_locales: en-US

Signup: 1

Lw: 1

Fl: easi2

AxiosユーザーエージェントとTycoonフィッシングキットとの関連

本レポートで記録された活動は、Tycoonの活動のごく一部にすぎません。多くの脅威アクターがTycoonを使用しており、これはサイバー犯罪者が購入可能なフィッシング・アズ・ア・サービスとして広く利用されています。

プルーフポイントのリサーチャーは、複数のアクティビティクラスターによって実行されているアカウント乗っ取り活動を追跡しており、これらはTycoonフレームワークに関連しています。このフレームワークは、認証情報やセッションクッキーをリアルタイムで傍受できるよう設計されており、MFA(多要素認証)を効果的に回避します。他のAiTMプラットフォームと同様に、Tycoonはログインページをプロキシし、攻撃者が初回認証情報とセッショントークンの両方を単一の攻撃フローで取得できるようにしています。

プルーフポイントの調査によると、TycoonによるMicrosoft 365を標的とした作戦は、Axios HTTPクライアントの使用によって識別されており、引き続き企業アカウントの侵害に効果を発揮しています。(アナリスト注:2025年1月、プルーフポイントのリサーチャーはAxios HTTPクライアントに関する詳細を公表しました。その後の調査で、この活動の大半はTycoonのフィッシングキャンペーンに起因することが判明しました。)

2025年これまでに、プルーフポイントは900以上のMicrosoft 365環境にわたり、約3,000件のユーザーアカウントを対象としたアカウント侵害の試行を観測しており、そのうち50%を超える確率で成功しています。

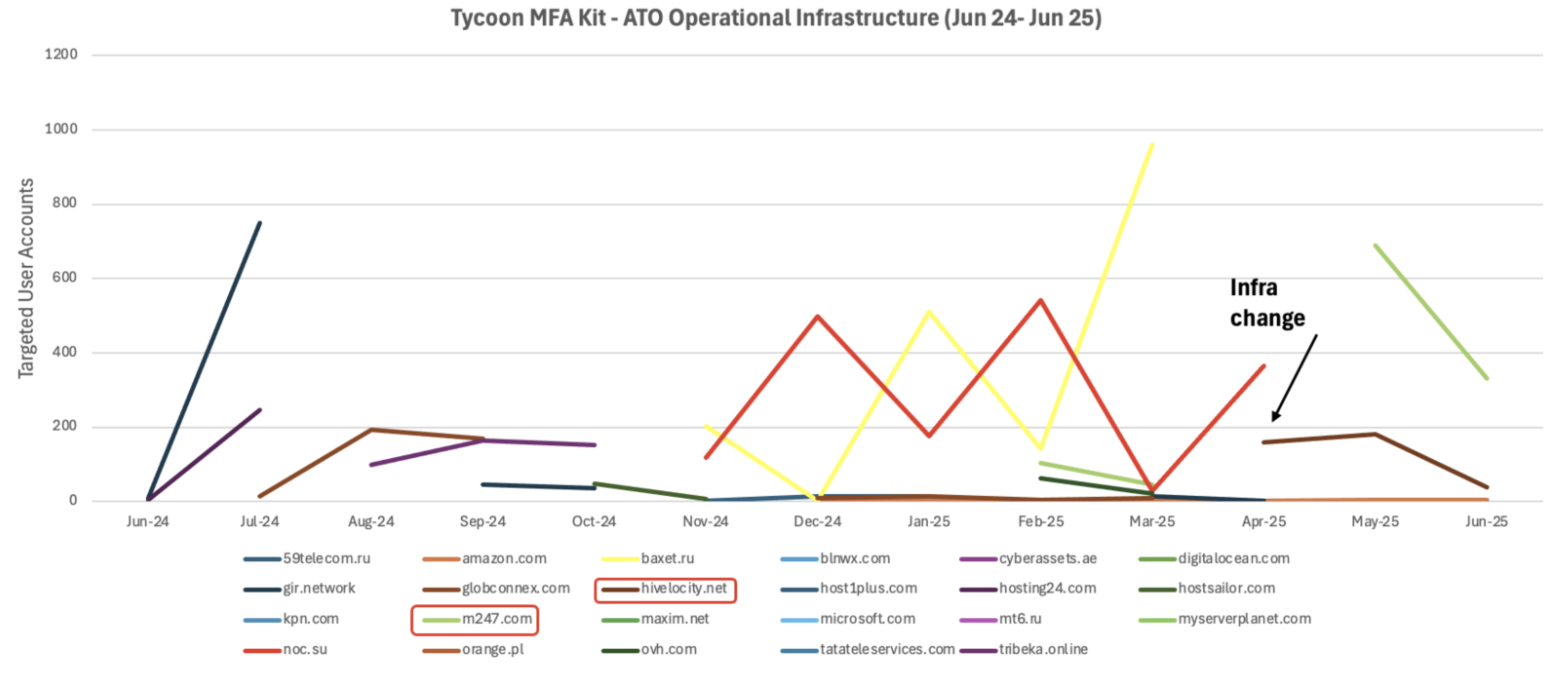

2025年4月下旬、プルーフポイントのリサーチャーはこのキャンペーンにおける運用インフラの変化を確認しました。以前使用されていたロシア拠点のプロキシサービスに代わり、米国拠点のDCH(データセンターホスティング)サービスが悪用されていることが確認されました。この変更は、以前のインフラが公に公開されたことによる検知回避の試みである可能性があります。

Tycoonが使用する異なるインフラを示すグラフ

結論

脅威アクターは、検知を回避し、世界中の組織へのアクセスを得るために、ますます巧妙な攻撃チェーンを作り出しています。プルーフポイントは、今後さらに多くの脅威アクターがユーザーのIDを狙い、AiTM型の認証情報フィッシングがサイバー犯罪の業界標準になると予測しています。

高度なハイブリッド(メールおよびクラウド)脅威から組織を守るための対策は以下のとおりです:

- メールセキュリティ: ユーザーを標的とする悪意あるメール脅威をブロックおよび監視します。BEC(ビジネスメール詐欺)対策ソリューションを適切に導入することで、攻撃対象領域を大幅に削減できます。

- クラウドセキュリティ: アカウント乗っ取り(ATO)や、クラウド環境内の機密リソースへの不正アクセスを検出します。

- 初期のアカウント侵害および侵害後のアクティビティを正確かつタイムリーに検出でき、悪用されたサービスやアプリへの可視性も提供する必要があります。

- 攻撃者の滞在時間と潜在的な被害を軽減するために、自動修復機能を活用します。

- ウェブセキュリティ: メールメッセージに埋め込まれたリンクから開始される可能性のある悪質なセッションを分離します。

- セキュリティ意識の向上: Microsoft 365を使用する際にこれらのリスクをユーザーが理解できるよう教育します。

- FIDO: FIDOベースの物理セキュリティキー(https://fidoalliance.org/how-fido-works)の採用を検討してください。

プルーフポイントにお問い合わせいただければ、クラウドアプリの保護やMicrosoft 365クラウド環境のセキュリティ対策を支援いたします。

アナリスト注:以前、プルーフポイントは本レポートで説明されたアプリなりすまし活動とClickFixキャンペーンの活動が重複していると推定していました。しかし、追加調査の結果、この仮説は誤りであり、本レポートに記載された活動がClickFixを用いたキャンペーンと関連している事実は確認されていません。

クラウドテナントへの影響

プルーフポイントが保有するクラウドテナントの可視性に基づき、2025年初頭、リサーチャーは類似の特徴を持つ悪意あるアプリケーションを20以上確認しました。これらのアプリは、リダイレクトURLに一貫性があり、OAuthの一般的なスコープ(例:profile、email、openid)を要求していました。

なりすましと目的

確認されたアプリケーションのうち、4件がAdobeになりすまし、5件がDocuSignになりすましていました。その他はすべて無関係な名前が付けられていました。名前は異なっていても、これらのアプリケーションの目的は共通しており、ユーザーに認可を与えさせるか、キャンセル操作を誘発させてフィッシングページへリダイレクトさせることでした。

スコープと拡散状況

これらのアプリケーションは、20を超える異なるテナントに所属する20人以上のユーザーにより認可されていました。ただし、実際のアカウント乗っ取り(ATO)が確認されたのは5件のみでした。これは次のことを示しています:

- これらの悪意あるアプリは主にフィッシングの誘導手段として機能していた。

- スコープが狭いため、ユーザーがフィッシングページで認証情報を入力しない限り、アプリ単体でアカウントを侵害することはできない。少数のATO件数は、成功率が低いことを示している。

ATO事例の内訳

あるグループでは、偽の「Adobe」アプリによって4人のユーザーが影響を受けました。このアプリのリダイレクトURLは以下の通りです:

hxxps[:]//workspacesteamworkspace[.]myclickfunnels[.]com/offices--af295]

Adobeになりすましたアプリのフィッシングフローまたは認可画面の例

これらすべての事例で、最初のATO活動では“axios/1.7.9”というユーザーエージェント文字列が使用されており、Tycoonフィッシングキットの使用が示唆されました。また、すべてのケースでサインインアプリケーションは“OfficeHome”でした。プルーフポイントは他にもメールを通じて配布されたフィッシングキットを観測しましたが、クラウドテナントデータ上で確認されたのはTycoonキャンペーンのみでした。

追加のインシデント:「OneDrive-2025」アプリ

別のケースでは、「OneDrive-2025」というアプリによって1人のユーザーが被害を受けました。リダイレクトURLは以下の通りです:

hxxps[:]//cleansbeauty.com/lost/apc.html

前述のグループと同様に、“axios/1.8.2”というユーザーエージェント文字列が確認されました。この攻撃フローで使用された他のサインインアプリケーションには、“OfficeHome”、“My Profile”、“Microsoft Account Controls V2”、“My Signins”などが含まれていました。

サインイン後、リサーチャーはMFA(多要素認証)の操作を観測しており、特に「Security Method Add(セキュリティ手段の追加)」アクションが確認されました。これは攻撃者が乗っ取ったアカウントへの永続的アクセスを試みた可能性を示しています。

IoC (Indicators of compromise / 侵害指標)

|

Indicator |

Description |

First Seen |

|

hxxps[:]// azureapplicationregistration.pages.dev

/redirectapp

|

Redirector to Tycoon |

18 March 2025 |

|

hxxps:// 9b031a44-7158758d.yrqwvevbjcfv.es

/SZgm3kXA/

|

Tycoon Landing |

18 March 2025 |

|

yrqwvevbjcfv.es

|

Tycoon Landing Domain |

18 March 2025 |

|

hxxps:// n3xxk.gmlygt.ru

/chai!0jwio

|

Tycoon Antibot (Example) |

18 March 2025 |

|

gmlygt.ru

|

Tycoon Antibot (Example) |

18 March 2025 |

|

2a00:b703:fff2:35::1

|

Example of Signin Facing IP for Tycoon |

18 March 2025 |

|

hxxps:// chikeukohandco.com

/csi/index.html?redirect_mongo_id= 684aaffb62194c1eaec5076d&utm_source=Springbot&utm_medium=Email &utm_campaign=684aaffb62194c1eaec5076e

|

SendGrid URL to Tycoon Redirector |

12 June 2025 |

|

hxxps:// chikeukohandco.com

/saas/Index.html

|

Redirector to Tycoon |

12 June 2025 |

|

pw5.haykovx.es

|

Tycoon Landing Domain |

12 June 2025 |

|

14b2864e-3cff-4d33-b5cd-7f14ca272ea4 |

Malicious Microsoft OAuth Application ID |

27 January 2025 |

|

85da47ec-2977-40ab-af03-f3d45aaab169 |

Malicious Microsoft OAuth Application ID

|

04 February 2025 |

|

355d1228-1537-4e90-80a6-dae111bb4d70 |

Malicious Microsoft OAuth Application ID

|

19 February 2025 |

|

6628b5b8-55af-42b4-9797-5cd5c148313c |

Malicious Microsoft OAuth Application ID

|

19 February 2025

|

|

b0d8ea55-bc29-436c-9f8b-f8829030261d |

Malicious Microsoft OAuth Application ID

|

04 March 2025 |

|

22c606e8-7d68-4a09-89d9-c3c563a453a0 |

Malicious Microsoft OAuth Application ID

|

11 March 2025 |

|

31c6b531-dd95-4361-93df-f5a9c906da39 |

Malicious Microsoft OAuth Application ID

|

11 March 2025

|

|

055399fa-29b9-46ab-994d-4ae06f40bada |

Malicious Microsoft OAuth Application ID

|

18 February 2025 |

|

6a77659d-dd6f-4c73-a555-aed25926a05f |

Malicious Microsoft OAuth Application ID

|

06 March 2025 |

|

21f81c9e-475d-4c26-9308-1de74a286f73 |

Malicious Microsoft OAuth Application ID

|

20 February 2025 |

|

987c259f-da29-4575-8072-96c610204830 |

Malicious Microsoft OAuth Application ID

|

18 March 2025 |

|

db2eb385-c02f-44fc-b204-ade7d9f418b1 |

Malicious Microsoft OAuth Application ID

|

10 March 2025 |

|

f99a0806-7650-4d78-acef-71e445dfc844 |

Malicious Microsoft OAuth Application ID

|

17 March 2025 |

|

fdcf7337-92bf-4c70-9888-ea234b6ffb0d |

Malicious Microsoft OAuth Application ID

|

27 February 2025 |

|

fe0e32ca-d09e-4f80-af3c-5b086d4b8e66 |

Malicious Microsoft OAuth Application ID

|

06 March 2025 |

|

axios/1.7.9 |

Axios user agent associated with Tycoon activity |

09 December 2024 |

|

axios/1.8.2 |

Axios user agent associated with Tycoon activity

|

10 March 2025 |