主なポイント

- サイバー犯罪者は、トラック輸送および貨物会社を複雑な攻撃チェーンで侵害し、貨物を盗み出しています。

- 貨物窃盗は数百万ドル規模の犯罪事業であり、デジタルトランスフォーメーションの進展によって、サイバーを活用した窃盗が増加しています。

- 脅威アクターは、こうした企業を侵害し、そのアクセス権を利用して貨物輸送の入札を行い、その後、貨物を盗んで転売します。

- 脅威アクターは通常、リモート監視および管理(RMM)ツールを配信します。これは、脅威情勢全体において、サイバー犯罪者がこれらを第一段階のペイロードとして採用するというより広範な傾向と一致しています。

概要

プルーフポイントは、トラック輸送および物流会社を標的とし、金銭的利益を目的としてRMMツールを感染させるサイバー犯罪活動のクラスターを追跡しています。継続的な調査とオープンソース情報に基づき、プルーフポイントは高い確信をもって、脅威アクターが組織犯罪グループと協力し、陸上輸送業界、特にトラック運送業者や貨物仲介業者などの事業体を侵害して貨物を奪い、物理的な商品の窃盗につなげていると評価しています。盗まれた貨物は、おそらくオンラインで販売されるか、海外に出荷されています。このような犯罪はサプライチェーンに大規模な混乱を引き起こし、企業に数百万ドルもの損害を与える可能性があります。犯罪者はエナジードリンクから電子機器に至るまで、あらゆるものを盗み出しています。

観測された攻撃キャンペーンでは、脅威アクターは企業に侵入し、不正に得たアクセスを利用して実際の商品輸送の入札を行い、最終的にそれらを盗み出すことを目的としています。本レポートで説明する観測された攻撃キャンペーンは、プルーフポイントのリサーチャーが以前に2024年9月に詳細を報告した活動と類似しています。ただし、過去のキャンペーンと現在のキャンペーンが同一または複数のグループによって実行されているかについては高い確信をもって評価することができないため、プルーフポイントはこの活動を特定の追跡中の脅威アクターにアトリビューションさせてはいません。

古くからの犯罪、新しいツール:貨物窃盗のデジタルトランスフォーメーション

全米保険犯罪局(National Insurance Crime Bureau)によると、貨物窃盗による損失は年間340億ドルに達しています。貨物窃盗とは、貨物が輸送中に商業出荷品を盗み取るさまざまな行為を指します。米国の法執行機関によると、こうした活動の多くは組織犯罪グループによって行われており、議会は新型コロナウイルス感染症のパンデミック以降に急増した組織的小売窃盗に対抗するため、関連法案を提出しています。(組織犯罪による貨物窃盗は何十年も前からの問題であり、「西部開拓時代の列車強盗」から1960年代のマフィア、そして現代のサイバー技術を利用した強奪まで続いています。)プルーフポイントは以前、医療機器や電子機器を盗む目的で企業を装って貨物を標的にする同様のサイバー犯罪について、詳細を公開しました。

プルーフポイントが本レポートで取り上げているキャンペーンは北米における貨物窃盗に関連していますが、これは世界的な問題です。ミュンヘン再保険会社(Munich RE)によると、世界の貨物窃盗ホットスポットにはブラジル、メキシコ、インド、米国、ドイツ、チリ、南アフリカが含まれ、最も狙われている商品は食品および飲料製品です。

サイバーを活用した窃盗は最も一般的な貨物窃盗の一形態の1つであり、ソーシャルエンジニアリングおよびトラック輸送業界や運送業界の仕組みに関する知識に依存しています。IMC Logisticsによると、近年貨物窃盗が急増している要因の一部は、こうしたサイバーを活用した窃盗の機会にあります。「…国内外のサプライチェーンのデジタル化が新たな脆弱性を生み出し、その結果、[組織的窃盗グループ]が高度で進化し続けるサイバー能力を使ってその隙を突く機会が生まれたのです。これらのグループは、貨物の効率的な移動を可能にするためにサプライチェーンに組み込まれた技術を悪用し、遠隔で貨物を盗むことができます。」

観測されたキャンペーンで確認された貨物窃盗の試みにつながる攻撃チェーンは、次のような流れです。脅威アクターはまず、ブローカーのロードボードアカウント(企業がトラック輸送のための積荷予約を仲介するマーケットプレイス)を侵害し、偽の積荷情報を投稿し、運送業者が反応した時点で攻撃チェーンを開始します。

図1. 攻撃の流れ

キャンペーンの詳細

貨物窃盗の疑いがあるこの脅威クラスターは、少なくとも2025年6月から活動しており、証拠によるとこのグループの攻撃キャンペーンは早くも1月には始まっていたとみられます。この脅威アクターは、ScreenConnect、SimpleHelp、PDQ Connect、Fleetdeck、N-able、LogMeIn Resolveなど、さまざまなRMMツール(場合によってはリモートアクセスソフトウェア)を配布しています。これらのRMM/RASはしばしば併用されており、たとえばPDQ ConnectがScreenConnectとSimpleHelpの両方をダウンロードおよびインストールする例が観測されています。初期アクセスが確立されると、脅威アクターはシステムおよびネットワークの偵察を行い、WebBrowserPassViewなどの認証情報収集ツールを展開します。これらの活動は、標的環境内でのアカウント侵害やアクセス拡大を目的とした広範な取り組みを示しています。

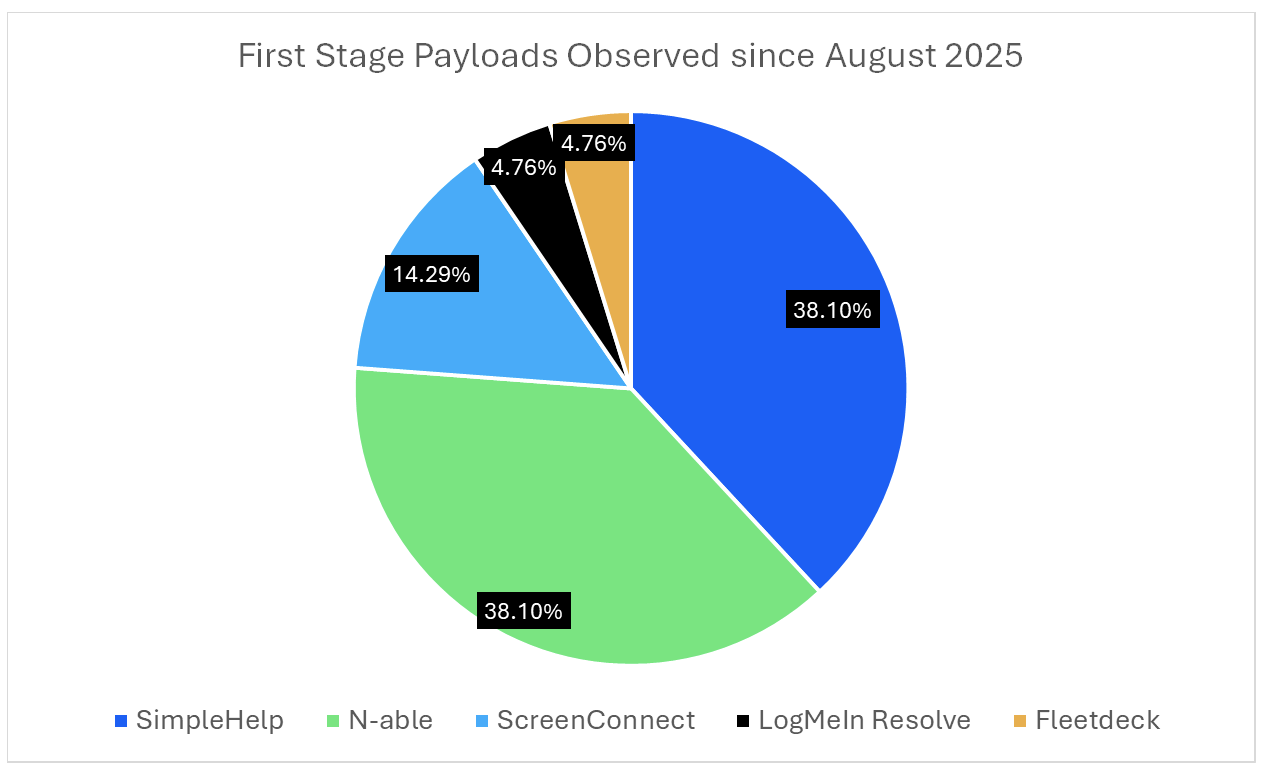

リサーチャーは、2025年1月以降にNetSupportおよびScreenConnectを配信したキャンペーンにおいて、関連するネットワークインフラや類似した戦術、技術、手順(TTP)を確認しており、より長期的な運用が行われていたことを示唆しています。また別に、2024年から2025年3月にかけて、プルーフポイントは、DanaBot、NetSupport、Lumma Stealer、StealCを配布して地上輸送関連組織を標的とする脅威アクターを追跡しており、これは以前報告したものです。これらの活動クラスターがすべて関連している可能性もありますが、高い確信をもって断定することはできません。いずれも、貨物サプライチェーンがどのように運営されているかに関するソフトウェア、サービス、ポリシーの知識を持っているように見えます。最終的なペイロードの種類に関係なく、スティーラーとRMMはどちらも「標的にリモートアクセスし情報を盗む」という同じ目的を果たします。しかし、RMMツールを使用することで、脅威アクターは検知を逃れやすくなります。攻撃者は自らが所有するリモート監視ツールを作成・配布でき、これらは正規のソフトウェアとして利用されることが多いため、エンドユーザーは他のリモートアクセス型トロイの木馬をインストールするよりもRMMを導入することに疑念を抱きにくくなります。さらに、このようなツールは、インストーラーが署名済みの正規ペイロードとして悪用されることが多いため、ウイルス対策ソフトやネットワーク検知を回避する可能性もあります。RMMを利用する貨物窃盗者の動きは、脅威アクターがRMMを初期段階のペイロードとして採用する傾向が強まっているという、サイバー犯罪情勢全体の変化と一致しています。

直近2か月間だけでも、プルーフポイントは約20件のキャンペーンを観測しており、そのメール配信量は1件あたり10件未満から1,000件以上まで幅があります。

図2. 2025年8月以降、陸上輸送業界を標的とした初期段階ペイロードのうち、最も頻繁に観測されたもの

この脅威クラスターは、RMMツールを配信するために3つの戦術を使用しています。

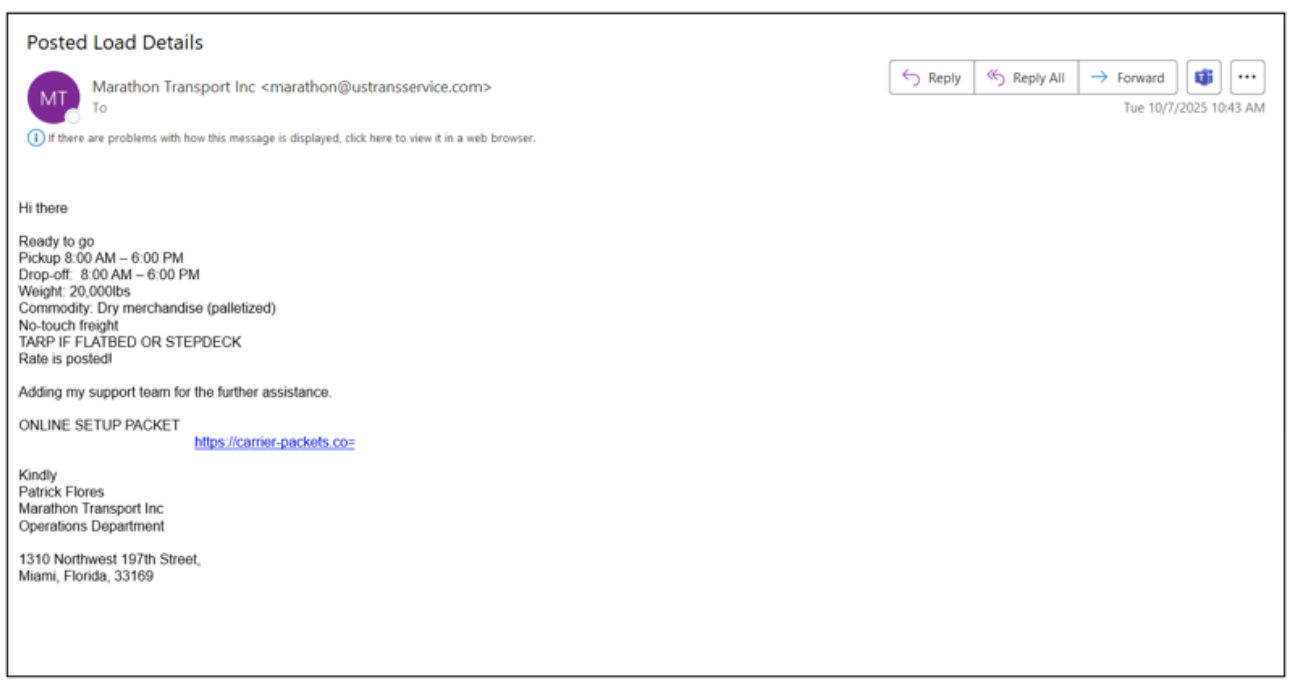

- ロードボードの侵害: 攻撃者は侵害されたロードボードアカウントを使って不正な貨物掲載を行い、その積荷について問い合わせた運送業者に悪意のあるURLを含むメールを送信します。この戦術は、貨物交渉に内在する「信頼」と「緊急性」を悪用するものです(図3参照)。

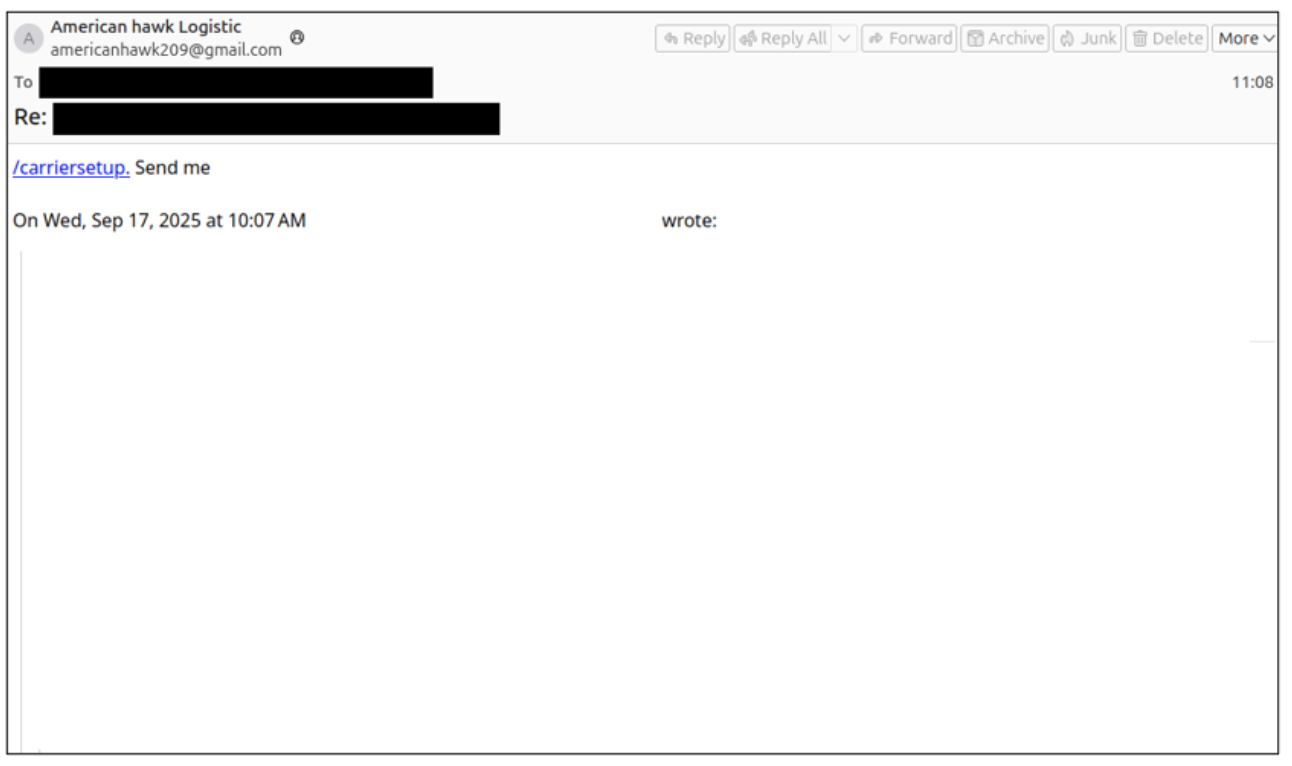

- メールスレッドの乗っ取り: 侵害されたメールアカウントを使用し、脅威アクターが既存の会話に悪意のあるコンテンツやURLを挿入します(図4参照)。

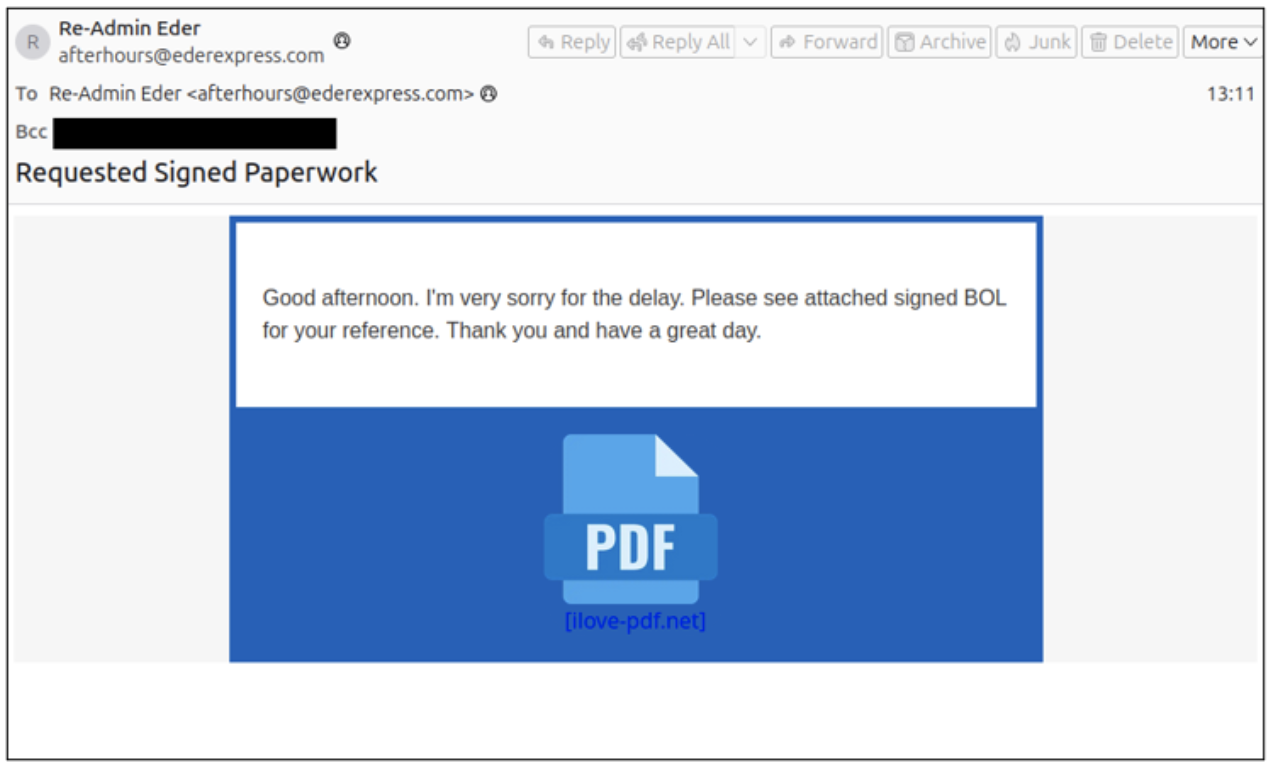

- メールキャンペーンによる直接攻撃: このクラスターは、大規模事業体を対象とした直接的なメールキャンペーンも実施しており、対象には資産を保有する運送業者、貨物仲介会社、統合サプライチェーンプロバイダーが含まれます。これらの事業体へのアクセスを得ることで、攻撃者は高価値な貨物を特定したり、さらなる目的(たとえばロードボード上で不正な積荷を投稿するなど)を達成する新たな機会を発見する可能性があります(図5参照)。

図3. ロードボード上に投稿された不正な積荷に反応した運送業者に送られたメール

図4. 侵害されたメールアカウントを使用し、進行中の会話に悪意あるリンクを挿入する脅威アクター

図5. 地上輸送業界の数百の組織に送信された直接的なメール

通常、これらのメールには実行ファイル(.exe)またはMSIファイル(.msi)へのURLが含まれています。クリックすると、これらのファイルがRMMツールをインストールし、脅威アクターに侵害されたマシンの完全な制御を与えます。場合によっては、脅威アクターが正規ブランドや一般的な輸送関連用語を装ったドメインやランディングページを作成し、ソーシャルエンジニアリングの信頼性を高めることもあります。

プルーフポイントが観測したキャンペーンに基づくと、脅威アクターは特定の企業を狙っているわけではなく、標的は小規模な家族経営の企業から大手輸送会社まで多岐にわたります。脅威アクターは標的とする運送業者を選ぶ際に日和見主義的であり、偽の積荷投稿に反応した運送業者を侵害しようと試みる可能性があります。いったん攻撃者が運送業者を侵害すると、業界知識や他の侵害から得た内部情報を利用して、盗めば利益を得られる可能性の高い積荷を特定し、入札することが考えられます。

この脅威クラスターの目的を調査する中で、プルーフポイントのリサーチャーは、観測されたフィッシングおよびアカウント乗っ取り活動と完全に一致する複数の公開ディスカッションをソーシャルメディア上で確認しました。あるRedditの公開投稿では、攻撃者がRMM配信経由で企業を侵害し、既存の予約を削除してディスパッチャー通知を遮断し、自分のデバイスをディスパッチャーの電話内線に追加し、侵害した運送業者名義で積荷を予約して輸送を調整したという体験が共有されています。この投稿によると、初期侵害は「nextgen.Carrierbrokeragreement」というタイプのリンクであり、これはプルーフポイントのリサーチャーが7月に観測したこのクラスターのペイロードURLと一致しており、おそらくScreenConnectを配布していたものと考えられます:hxxp://nextgen1[.]net/carrier.broker.agreement[.]html

ベストプラクティス

陸上輸送業界や、貨物窃盗のリスクにさらされているその他の業界で事業を行っている組織は、National Motor Freight Traffic AssociationのCargo Crime Reduction Frameworkを確認することでメリットを得られる可能性があります。

RMMの悪用から防御するために、プルーフポイントは以下を推奨します。

- 組織の情報技術管理者によって承認および確認されていない、あらゆるRMMツールのダウンロードおよびインストールを制限します。

- Emerging Threatsルールセットの利用を含むネットワーク検知を導入し、エンドポイント保護を利用します。これにより、RMMサーバーへのあらゆるネットワークアクティビティに対するアラートを上げることができます。

- 外部送信者からのメールで配信される実行ファイル(.exe や .msi)をダウンロードおよびインストールしないようにします。

- ユーザーがこの種の活動を識別し、不審な活動をセキュリティチームに報告できるよう教育します。このトレーニングは、既存のユーザートレーニングプログラムに容易に組み込むことができます。

結論

NICBによると、貨物窃盗による損失は2024年に27%増加しており、2025年にはさらに22%増加すると見込まれています。貨物窃盗は収益性の高い犯罪事業であり、プルーフポイントのデータに基づくと、サイバー犯罪者は実際の物理的な品物を盗むために、陸上輸送関連事業体を標的とするケースがますます増えています。プルーフポイントは、2025年8月以降、こうした事業体を標的としてRMMを配布するキャンペーンを、およそ20件観測しています。サイバーを活用した貨物窃盗に関する公開の議論や報告から、この問題が全国の組織に影響を与える広範なものであり、その規模と拡大の度合いが増し続けていることがうかがえます。2024年から2025年にかけてのメール脅威データにおけるこの活動の増加傾向に基づき、プルーフポイントはこの脅威が今後も拡大し続けると評価しています。組織は、貨物窃盗犯が用いるサイバーを活用した戦術やペイロードを認識し、成功裏の悪用を防ぐためにサイバーセキュリティ対策を実装する必要があります。

プルーフポイントは、この活動に関連した情報共有に協力してくださったConnectWise ScreenConnect、Red Canary、DFIR Reportの皆様に感謝申し上げます。

Emerging Threatsシグネチャの例

2837962 – ScreenConnect - 接続確立の試行

2050021 – 既知のScreenConnect/ConnectWiseリモートデスクトップサービスドメインへのDNSクエリを観測

2054938 – PDQリモート管理エージェントのチェックイン

2065069 – RMMドメインへのDNSルックアップを観測(n-able .com)

2065076 – RMMドメインへのDNSルックアップを観測(remote .management)

2049863 – simplehelpリモートアクセスソフトウェアの活動

2047669 – DNSルックアップにおけるfleetdeckリモート管理ソフトウェアドメイン(fleetdeck .io)の観測

2061989 – RMMドメイン(gotoresolve .com)へのDNSクエリを観測

一部のIOC(Indocator of Compromise / 侵害指標)

|

Indicator |

Description |

First Seen |

|

carrier-packets[.]net |

Payload Staging Domain |

October 2025

|

|

claimeprogressive[.]com |

Payload Staging Domain |

October 2025 |

|

confirmation-rate[.]com |

Payload Staging Domain |

October 2025 |

|

wjwrateconfirmation[.]com |

Payload Staging Domain |

October 2025 |

|

rateconfirm[.]net |

Payload Staging Domain |

October 2025 |

|

ilove-pdf[.]net |

Payload Staging Domain |

October 2025 |

|

vehicle-release[.]com |

Payload Staging Domain |

October 2025 |

|

carrierpack[.]net |

Payload Staging Domain |

October 2025 |

|

car-hauling[.]com |

Payload Staging Domain |

October 2025 |

|

carrier-packets[.]com |

Payload Staging Domain |

October 2025 |

|

i-lovepdf[.]net |

Payload Staging Domain |

September 2025 |

|

fleetcarrier[.]net |

Payload Staging Domain |

September 2025 |

|

scarrierpack[.]com |

Payload Staging Domain |

September 2025 |

|

carrieragreements[.]com |

Payload Staging Domain |

September 2025 |

|

brokeragepacket[.]com |

Payload Staging Domain |

September 2025 |

|

brokerpackets[.]com |

Payload Staging Domain |

September 2025 |

|

centraldispach[.]net |

Payload Staging Domain |

September 2025 |

|

carriersetup[.]net |

Payload Staging Domain |

September 2025 |

|

brokercarriersetup[.]com |

Payload Staging Domain |

September 2025 |

|

carrierpacket[.]online |

Payload Staging Domain |

September 2025 |

|

billpay-info[.]com |

Payload Staging Domain |

August 2025 |

|

nextgen223[.]com |

Payload Staging Domain |

August 2025 |

|

fleetgo0[.]com |

Payload Staging Domain |

July 2025 |

|

nextgen1[.]net |

Payload Staging Domain |

July 2025 |

|

nextgen01[.]net |

Payload Staging Domain |

June 2025 |

|

ratecnf[.]com |

Payload Staging Domain |

June 2025 |

|

ratecnf[.]net |

Payload Staging Domain |

June 2025 |

|

dwssa[.]top |

ScreenConnect C2 |

June 2025 |

|

ggdt35[.]anondns[.]net |

ScreenConnect C2 |

August 2025 |

|

qtq2haw[.]anondns[.]net |

ScreenConnect C2 |

September 2025 |

|

officews101[.]com |

ScreenConnect C2 |

September 2025 |

|

instance-hirb01-relay[.]screenconnect[.]com |

ScreenConnect C2 |

September 2025 |

|

185[.]80[.]234[.]36 |

SimpleHelp C2 |

August 2025 |

|

147[.]45[.]218[.]66 |

SimpleHelp C2 |

September 2025 |

|

70983c62244c235d766cc9ac1641e3fb631744bc68307734631af8d766f25acf |

LogMeIn SHA256 Hash |

October 2025 |

|

4e6f65d47a4d7a7a03125322e3cddeeb3165dd872daf55cd078ee2204336789c |

N-able SHA256 Hash |

October 2025 |

|

cf0cee4a57aaf725341d760883d5dfb71bb83d1b3a283b54161403099b8676ec |

ScreenConnect SHA256 Hash |

October 2025 |

|

913375a20d7250f36af1c8e1322d1541c9582aa81b9e23ecad700fb280ef0d8c |

Fleetdeck SHA256 Hash |

September 2025 |

|

8a00b3b3fd3a8f6b3ec213ae2ae4efd41dd5738b992560010ab0367fee72cd2a |

SimpleHelp SHA256 Hash |

September 2025 |

|

559618e2ffbd3b8b849a6ad0d73a5630f87033976c7adccbd80c41c0b2312765 |

PDQ Connect SHA256 Hash |

September 2025 |