概要

任天堂が制裁を iOS と Android デバイス最初のポケモン ゲームは、ポケモンに行きます。 拡張現実ゲームは最初オーストラリアとニュージーランドで 7 月 4 日発売されるとすぐに叫ば、デバイスのバージョンその他の地域のユーザーだった。 米国では、7 月 6 日に発売されたが、世界の残りの部分は正規のルート外のコピーを見つけるみたいに残ります。 そのために、多くの出版物のためのチュートリアルを提供している「側の読み込み」Android 上のアプリケーション。 ただし、任意のアプリは公式のアプリストアの外にインストールとユーザー彼らのために駆け引き以上可能性があります取得します。

この場合、Proofpoint の研究者は、新しくリリースされたモバイル ゲーム ポケモンへの [1] 感染 Android のバージョンを発見しました。 この特定の APK を変更して攻撃者を与える事実上 DroidJack (SandroRAT とも呼ばれます) と呼ばれる悪意のあるリモート アクセス ツール (ラット) を被害者の携帯電話を完全に制御します。 DroidJack ラットは、過去に記載されているシマンテック [2] と [3] カスペル スキーによるものを含みます。 9:19:27 で悪意のあるファイルのリポジトリ サービスへアップロードされたが、我々 は野生のこの悪意のある APK 認められなかったが、UTC 2016 年 7 月 7 日、ニュージーランドとオーストラリアでゲームが公表された後 72 時間足らず。

ゲーム公開されていた公式に世界的に同時に多くのゲーマーが自分の地域で解放された前に、ゲームのアクセスを希望という事実のために可能性があります第三者から APK をダウンロードして依頼しました。 さらに、多くの大規模なメディアは、第三者 [4,5,6] からゲームをダウンロードする方法の指示を提供しました。 いくつかはさらに行きました、第三者 [7] からダウンロードした APK をインストールする方法を説明しました。

」に直接サイドロードされたアプリケーションを受け入れるようにあなたの Android デバイスを教えてくださいする必要があるあります最初、APK をインストールします。 これ通常できる設定を訪問し、セキュリティ領域に [「未知のソース」チェック ボックスを有効にする。」

残念ながら、これは非常に危険な練習であり、自分のモバイル デバイスに悪意のあるアプリをインストールするユーザーを簡単につながることができます. 必要があります個別に第三者から APK ダウンロード パーティーなど私たちが発見した 1 つのバックドアに感染していること、デバイスが、侵害されます。

彼らは悪意のある APK をダウンロードするかどうかを心配している個人には、現在感染しているかを決めるのに役立ちますいくつかのオプションがあります。 まず、彼らはダウンロードした APK の SHA256 ハッシュを確認可能性があります。 しばしばメディアにリンクされている正当なアプリケーション既にリリースされた更新されたバージョンがあることは可能ですが、8bf2b0865bef06906cd854492dece202482c04ce9c5e881e02d2b6235661ab67 のハッシュがあります。 用いて悪意のある APK が 15db22fd7d961f4d4bd96052024d353b3ff4bd135835d2644d94d74c925af3c4 の SHA256 ハッシュです。

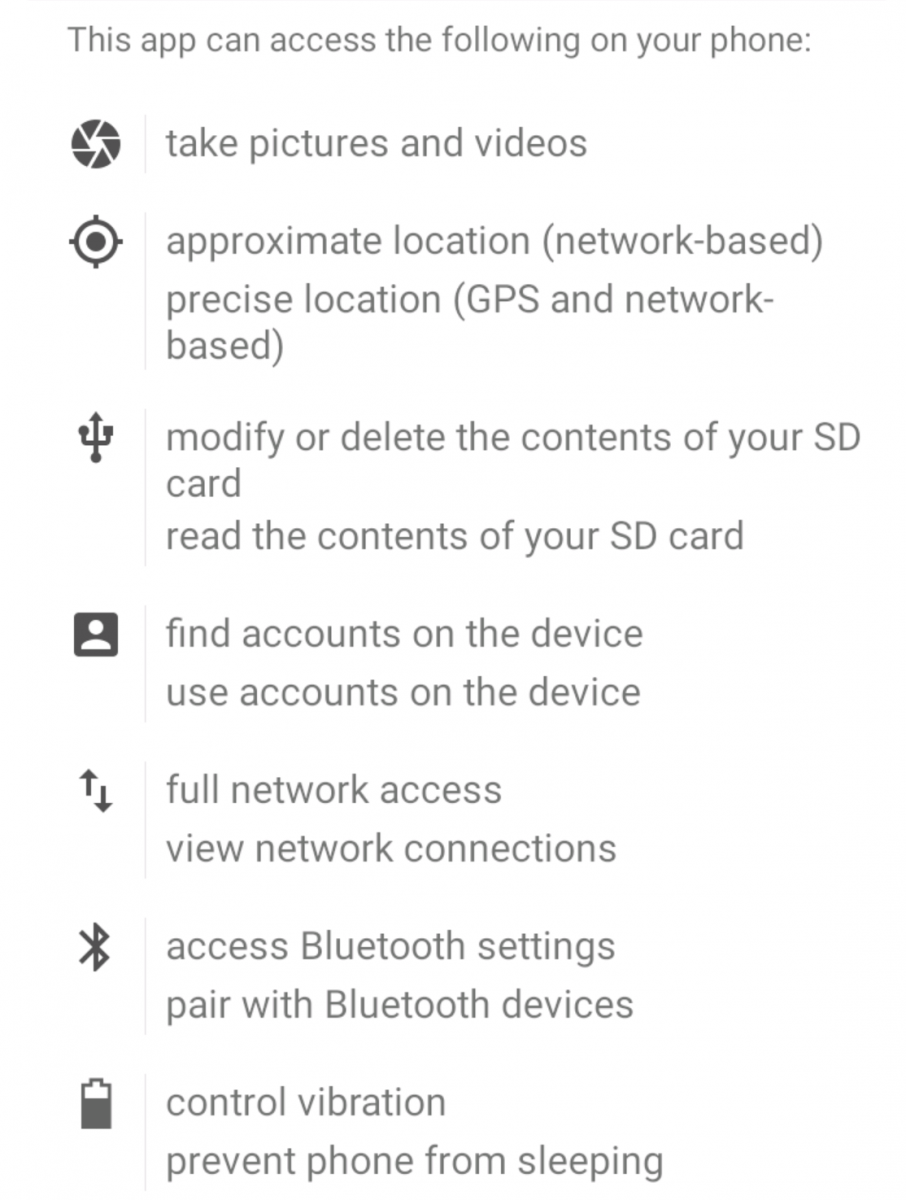

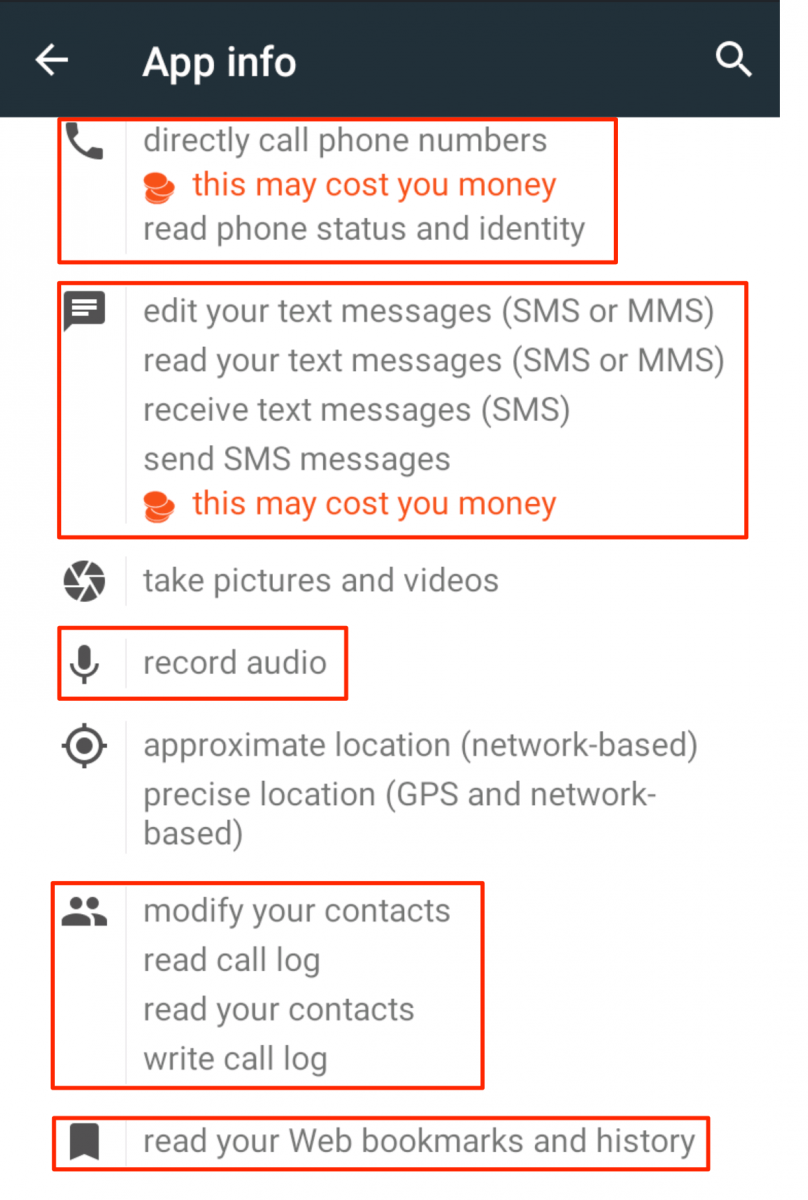

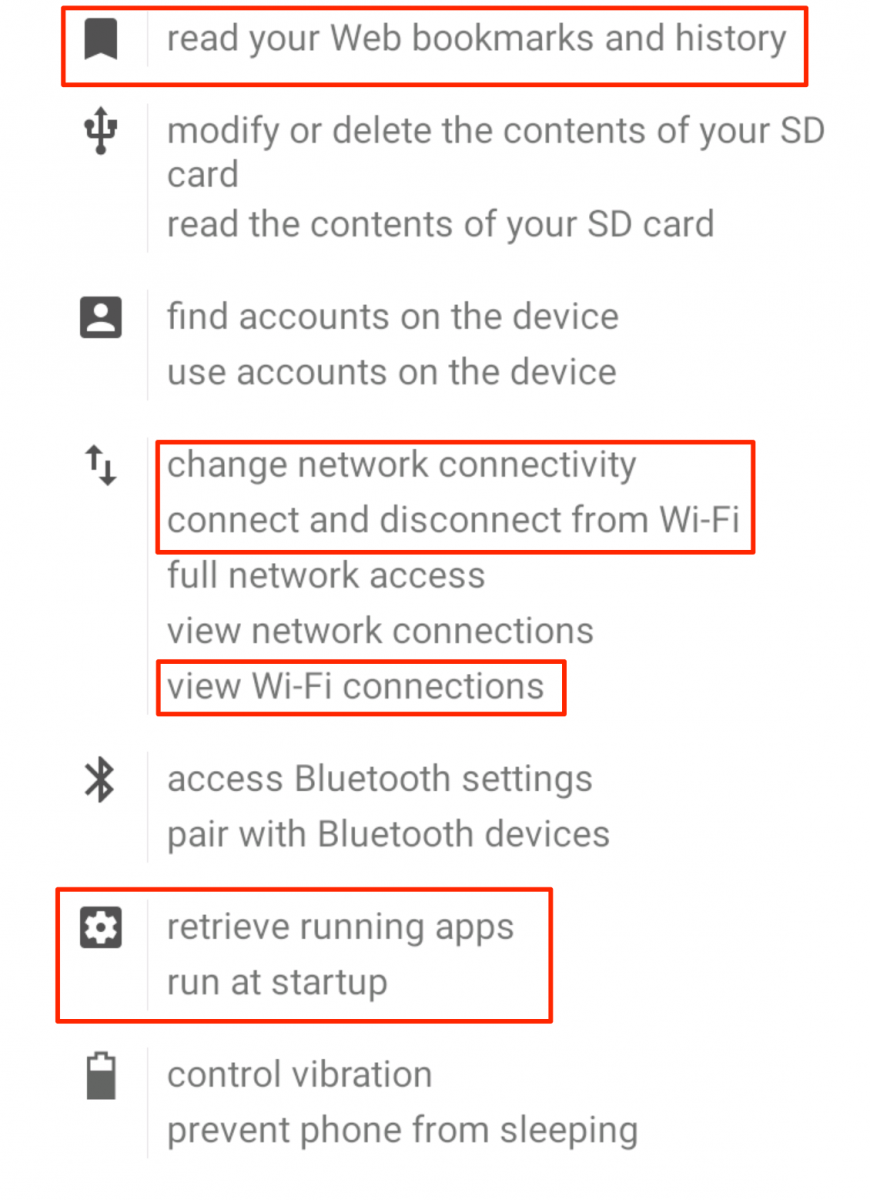

デバイスが感染しているを確認する別の簡単な方法は、ポケモンに行く-> アプリ-> 設定に最初行くとアクセス権] セクションまでスクロールし、通常アクセスできないことができますインストールされているアプリケーションのアクセス許可をチェックするでしょう。 図 1 は、合法的なアプリケーションに付与されるアクセス許可の一覧を示しています。 これらのアクセス許可は、デバイスの構成に応じて変更する場合がたとえばアクセス許可「Google Play 課金サービス」と「インターネットからデータを受信」イメージには表示されませんが、Google Play でストアからポケモンの移動をダウンロードするとき別のデバイスに付与されました。 図 2 および 3、DroidJack によって輪郭を描かれたアクセス許可が追加されました。 ポケモン移動アプリケーションに与えられるアクセス許可を見て可能性がありますデバイスが感染しているが、これらのアクセス許可は、将来的に変更されることも。

図 1: 正当なポケモン行く APK からアクセス許可を付与します。

図 2: アクセス許可を backdoored ポケモン行く APK から (最初のスクリーン ショット)

図 3: backdoored ポケモン行く APK から許可に許可 (2 番目のスクリーン ショット)

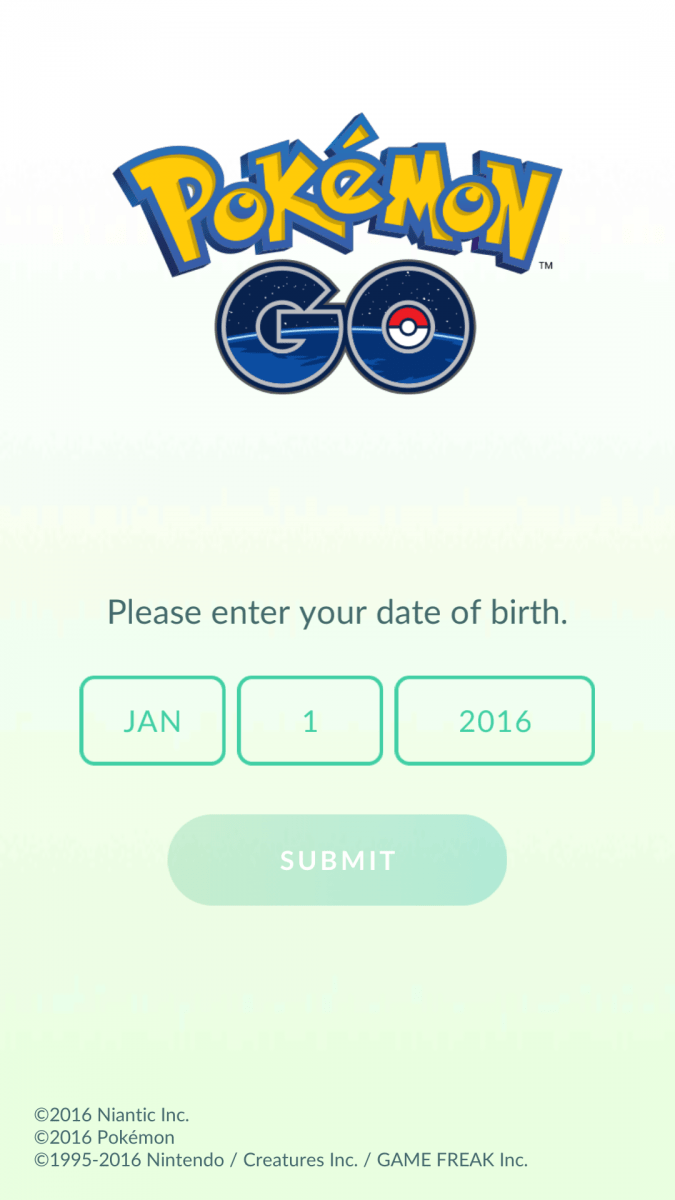

感染したポケモン行く APK は、起動時に、被害者が気づかない悪意のあるアプリケーションをインストールしているような方法で変更されています。 図 4 を示していますスタートアップ画面から感染したポケモン行くゲーム、正当なものと同一であります。

図 4: 感染したポケモン行くスタート画面それは正当なアプリケーションの場合と同じが表示されます。

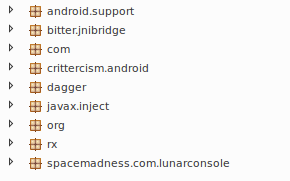

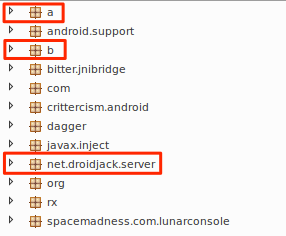

さらに、感染したゲームを検査した後 3 つのクラスが目立つ正当なゲームと比較した場合は、攻撃者によって追加されています。 図 5 は、図 6 に示しますから感染したゲームは、次の追加のクラスを含むクラス、正当なゲームからクラスを示しています。

- 、

- b

- net.droidjack.server

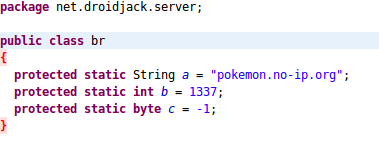

さらに、この DroidJack のラットはコマンド通信し、制御 (C ・ C) ドメイン ポケモン [..] に構成されています。no-ip では [..]組織 TCP および UDP ポート 1337 (図 7)。 なし ip.org はそのような一般的に動的 IP アドレスを持つドメイン名を関連付けるために使用サービス (とは対照的に、専用 IP アドレス)、家庭や小規模ビジネスのユーザーに割り当てられているも、DynDNS のような他の同様のサービスとともに、脅威のアクターによって頻繁に使用されるが。 トルコ (88.233.178 [..] で IP アドレスに解決・ C ドメイン分析の時130) では感染したデバイスからの接続を受け付けていません。

図 5: 正当なポケモン行くクラス

図 6: 感染ポケモン行くクラスを強調表示された悪意のあるクラス

図 7: ハードコードされた C ・ C ドメインとポート

結論

以外公式にサード パーティのソースからアプリのインストール吟味し企業アプリケーション ストアを認可、勧められることはありません。 公式とエンタープライズのアプリケーション ストアがある手順と審査側の読み込みアプリ他、しばしば怪しげなソース、公開ユーザーや、モバイル デバイスからさまざまなマルウェアをしながら、モバイル アプリケーションのセキュリティ アルゴリズム。 危険にさらされたポケモン行く APK を行ったのと同様、完全にモバイル デバイスを危険にさらす攻撃者の可能性があります。 そのデバイスが企業ネットワークに接続、ネットワーク リソースは危険にまたあります。

にもかかわらずこの APK は野生でみられていない、それは概念の重要な証拠を表す: すなわち、そのサイバー犯罪者に利用できるポケモンに行くようなアプリケーションの人気のユーザーをだまして自分のデバイス上のマルウェアをインストールするのにします。 ボトムラインは、あなたのデバイスに最新のソフトウェアを得ることができるからといってないわけでするべきであります。 代わりに、お使いのデバイスとそれにアクセスするネットワークを損なうことを避けるために最善の方法は、正当なアプリケーション ストアから利用可能なアプリケーションをダウンロードします。

参照

1.http://pokemongo.nianticlabs.com/en/

3.http://www.welivesecurity.com/2015/10/30/using-droidjack-spy-android-expect-visit-police/

4.https://www.theguardian.com/technology/2016/jul/07/how-to-get-pokemon-go-uk

5.http://www.wired.co.uk/article/pokemon-go-out-now-download-ios-android

7.http://arstechnica.com/gaming/2016/07/pokemon-go-ios-android-download/

妥協 (IOC) の指標

|

このようなトラフィックがファイアーら署名を選択します。

2821000 | |ETPRO MOBILE_MALWARE ポケモン行く AndroidOS.DroidJack DNS ルックアップ

2821003 | |ETPRO MOBILE_MALWARE AndroidOS.DroidJack UDP CnC ビーコン