Proofpointのリサーチャーは今週、TA530と呼ばれるアクターが使用するマクロに起きた顕著な変化を数件認めました。TA530は、個人を特定した、大規模なマルウェアキャンペーン[4][5]に関連して、以前弊社で調査を行ったアクターです。 この新しいキャンペーンには新たなイベイシブなマクロが含まれ、ツールやテクニックに継続する変化が見られます。攻撃者が進化する防御とサンドボックス使用の普及に適応していることを示しています。

以前私たちは、添付ドキュメントのマクロが感染したマシンのパブリックIPアドレスをMaxMind[3]を使用して調べ、最近アクセスされたMicrosoft Wordファイルの数をチェックする方法を説明しました。 9月19日には、こうしたサンドボックスを回避するチェックにいくつか追加があることを認めました。 これらのチェックにより、マクロは次を行います:

- ファイル名には、拡張子の前に16進数の文字のみ使用されているかどうかをチェックする

- Application.Tasks.Count[1]を通して、グラフィカルインターフェイスに少なくとも50の実行中のプロセスがあることを確認する

- Application.Tasks[2]を使用し、プロセスブラックリストを含める

- MaxMindを使用して、チェックする文字列のリストを拡張した

もう一つの顕著な変化は、Painted Event[3]コントロールの使用は、ドキュメントが開いている時にマクロ実行のImg_Paintedとして確認されることです。 これは「Microsoft Inkpictureコントロール」のオプションの下位にあるActiveXコントロールです。 この方法は、Document_Open()のような、マクロ実行用の通常の自動実行オプションとは異なります。 8月下旬に、Joe Securityが非常に似通ったテクニックを使用する同様のマクロについて説明しました。

Eメールキャンペーン

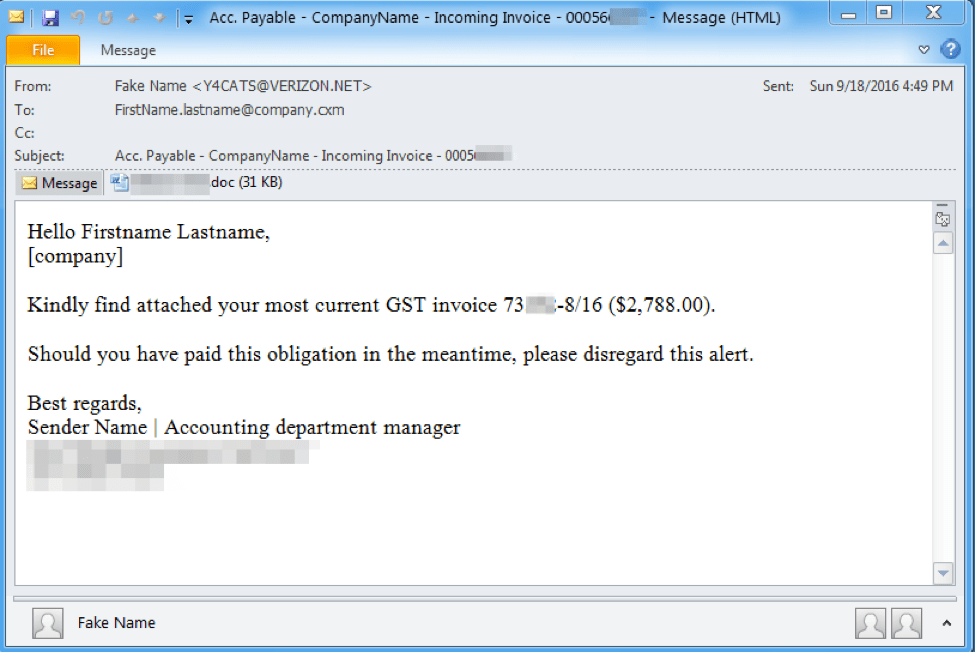

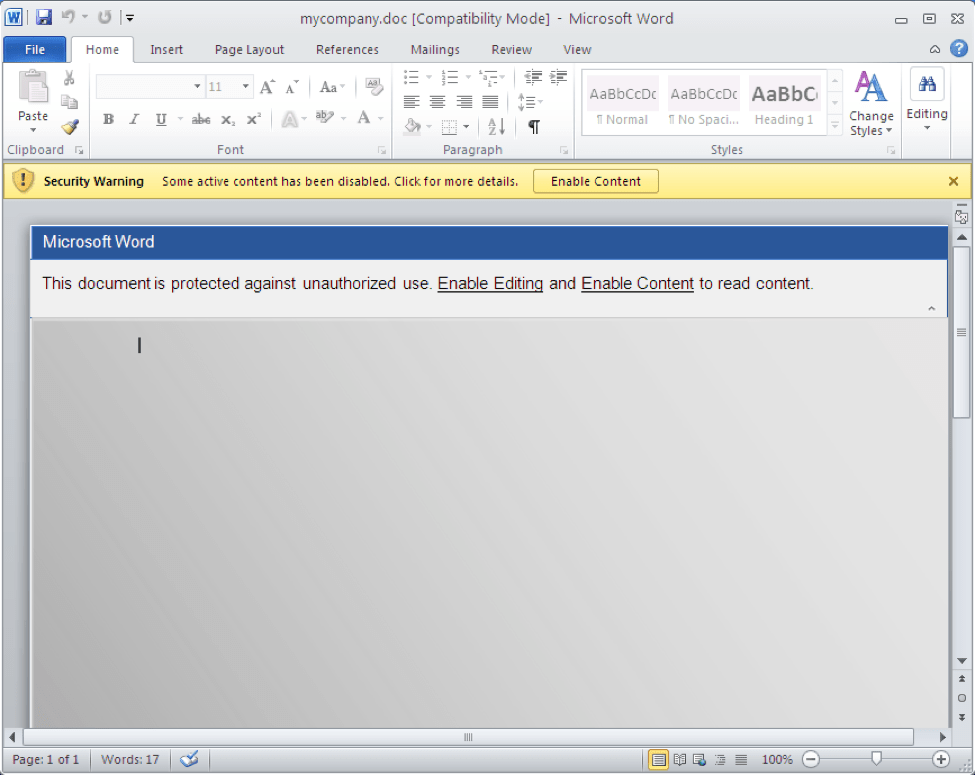

9月19日、TA530は通常の動作[2]を続けながら、Wordドキュメント(図2)を送るため、会社名、個人名、肩書等を使用して個人を特定したメッセージ(図1)を送信しました。 ドキュメントの誘いは、「本ドキュメントは無許可の使用から保護されています。コンテンツを閲覧するには、編集とコンテンツを有効化してください。」とのメッセージによりマクロを有効化するようユーザーの気を引く、 非常に包括的ながらありふれた方法を用いています。このキャンペーンで伝送されたペイロードは、Ursnif ID「30030」で、インジェクト[6]でオーストラリアの銀行サイトを標的としています。

図1: 悪意のあるドキュメントを送るEメール

図2: マクロが含まれた悪意のあるドキュメント

マクロ解析

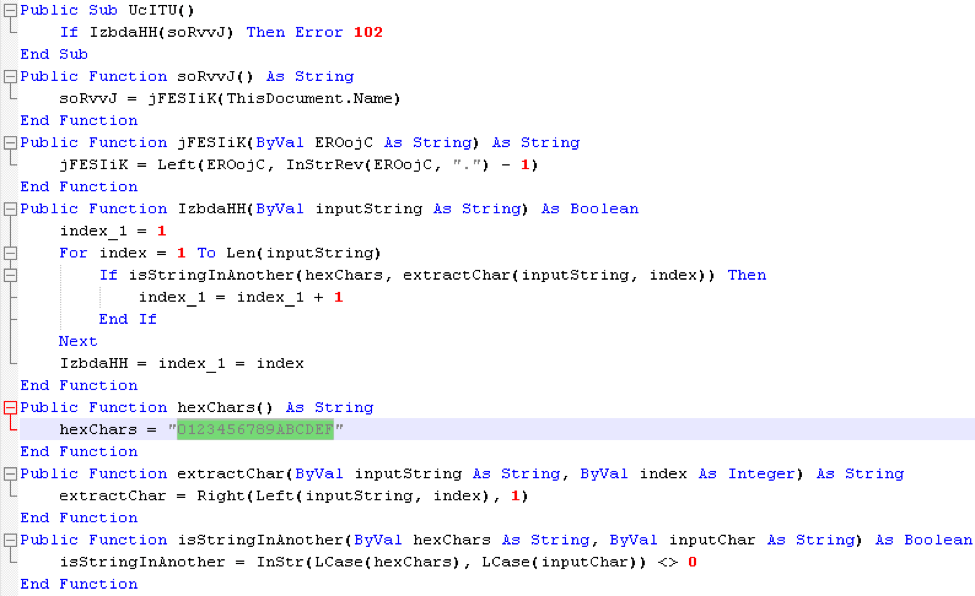

マクロの一連の新しいチェックのうち、最初のものはMicrosoft Wordのファイル名自体をチェックします。 ファイル名が、拡張子の前に(「0123456789ABCDEFabcdef」のセットから)16進法の文字のみを含んでいるかどうかをチェックします。これが含まれている場合、マクロは続行して被害者を感染させることはしません。 これはサンドボックスに提出されるファイルでよく発生しており、16進法の文字のみを含むSHA256またはMD5のハッシュをファイル名として多く使用しています。 「f」より後の文字や、アンダースコア、スペースなど、他の文字が含まれていた場合、このチェックは問題なく済み、マクロは続行します。 さらに、ファイル名には、拡張子の前に「.」がなくてはなりません。

図3: ファイル名の16進法の文字のチェック

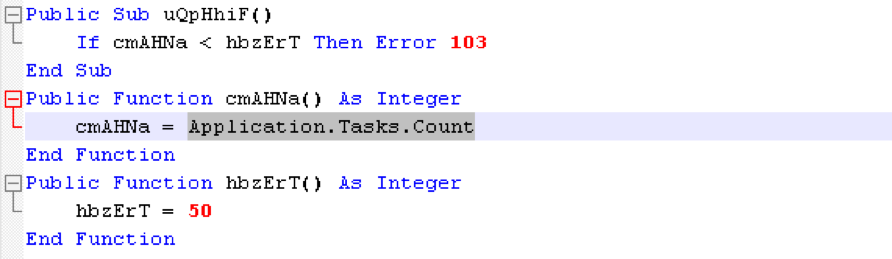

このマクロの2番目の新しいチェックでは、Microsoft WordのApplication.Tasks.Count[1]プロパティを通して、グラフィカルインターフェイスに50以上の実行中のプロセスがあることを確認します。 実際のシステムでは、簡単な確認で50を超えるタスク数が一般的であることがわかります。一方、サンドボックスシステムでは、タスク数をなるべく少なくするよう最適化されています。

図4: 実行中のプロセス数のチェック

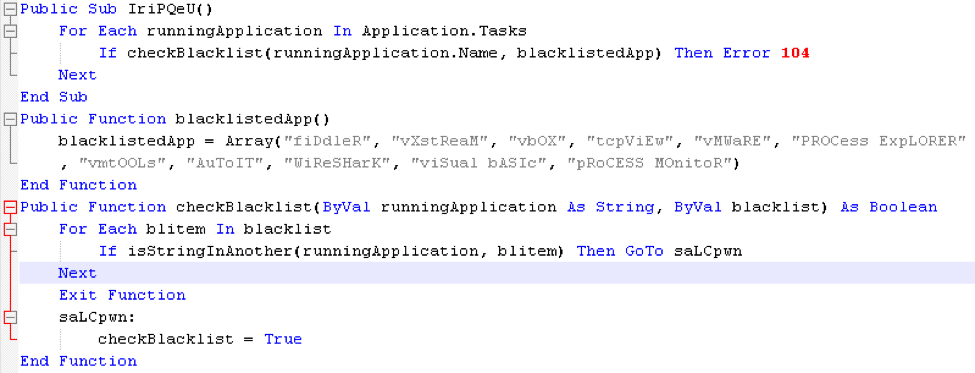

その後マクロは、Microsoft WordのApplication.Tasksプロパティ[2]を使用し、ホストのシステムで実行されている可能性のあるプロセスのブラックリストに照らして、大文字小文字の区別をするチェックを行います。 ブラックリストに記載されたプロセス名には現在、一般的な解析ツールとサンドボックス環境で実行されている可能性あるその他のプロセスが含まれます:「fiddler」、「vxstream」、「vbox」、「tcpview」、「vmware」、「process explorer」、「vmtools」、「autoit」、「wireshark」、「visual basic」、「process monitor」。

図5: プロセスブラックリストのチェック

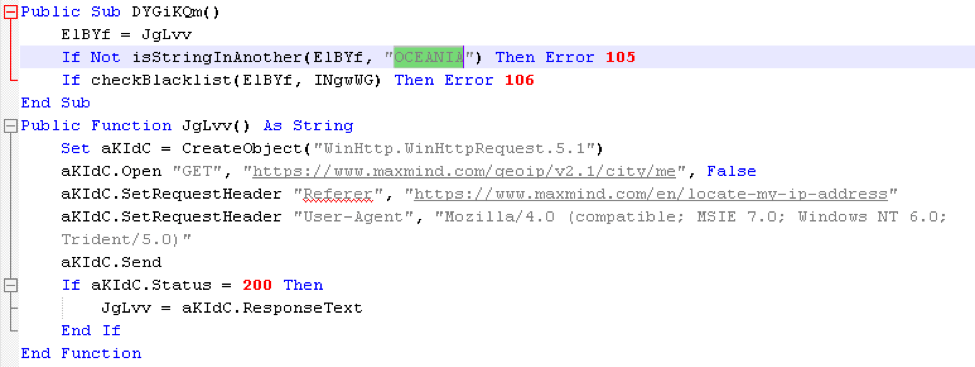

以前の投稿で、このマクロが有名な地理位置情報サービスMaxMindに対してクエリーを行い、同サービスから返された結果のチェックを行ったことを披露しました。 この特定のキャンペーンはオーストラリアを標的としているため、アップデートされたマクロは正しい地域で実行されるようチェックする機能を組み入れています。 具体的には、オーストラリアを含む熱帯太平洋の島々を中心とする地域「OCEANIA」を結果が含むか、マクロがチェックします。

図6: MaxMindのクエリと「OCEANIA」の文字列がクエリによって返されるか確認するチェック

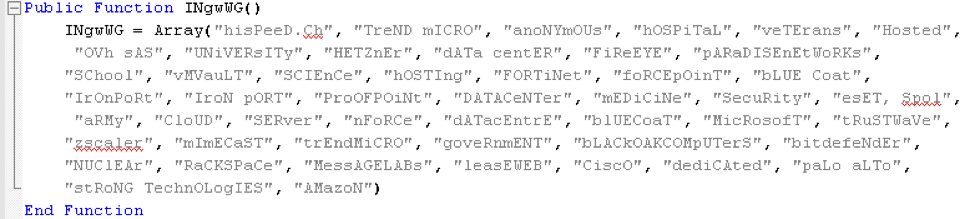

最後に、MaxMindのクエリ―の結果が、ブラックリストに記載されたネットワークの拡張リストに照らしてチェック(大文字小文字を区別なし)されます。 このドキュメントがこうしたベンダーに属するネットワークで開かれているとMaxMindの結果が示した場合、マシンは感染していません。 理論的には、多くのセキュリティベンダーがこのリストに含まれますが、興味深いことに、「hospital」、「university」、「school」、「science」、「army」、「veterans」、「government」、「nuclear」に属するネットワークもまた感染していません。 正確な理由は定かではありませんが、研究者、軍隊または政府などの組織への露出を最小限にとどめようという意図であると考えられます。

図7: ネットワーク組織のブラックリスト

結論

個人を特定した数々の大規模な攻撃の背後に存在するアクター、TA530は、最近のキャンペーンに使用されている悪意あるマクロに、引き続き新しい回避テクニックを組み入れています。 弊社が確認した最新のテクニックは、主にサンドボックスシステムでの実行と地理位置情報の阻止や、セキュリティベンダー(および学術、医療、政府機関)関連のネットワークの回避に関係しています。 ここ数年、マルウェア用サンドボックスは、組織や企業がユーザーやデータの保護に向けて展開している防御のコンポーネントとしてますます一般的になってきています。 この分析の例が示すように、脅威アクターは、被害者側の防御に遅れをとるまいとマルウェア用サンドボックス回避の研究と革新に専念しています。

攻撃されたことを示す痕跡(IOC)

|

IOC |

IOCのタイプ |

詳細 |

|

6464cf93832a5188d102cce498b4f3be0525ea1b080fec9c4e12fae912984057 |

SHA256 |

添付ドキュメント |

|

hxxp://deekayallday[.]com/data/office |

URL |

ダウンロードされたペイロード |

|

0b05fb5b97bfc3c82f46b8259a88ae656b1ad294e4c1324d8e8ffd59219005ac |

SHA256 |

Ursnif/Dreambotローダー(docのダウンロード) |

|

hxxp://62.138.9[.]11/30030u |

URL |

Ursnifアップデート |

|

hxxp://62.138.9[.]11/vnc32.dll |

URL |

Ursnif VNC |

|

hxxp://62.138.9[.]11/vnc64.dll |

URL |

Ursnif VNC |

|

62.138.9[.]9 |

IP |

Ursnifローダー C2 |

|

62.75.195[.]103 |

IP |

Ursnif C2 |

|

62.75.195[.]117 |

IP |

Ursnif C2 |

|

ca-tda[.]com |

ドメイン |

Ursnif Webinjects C2 |

|

au-tdc[.]com |

ドメイン |

Ursnif Webinjects C2 |

|

au-tda[.]com |

ドメイン |

Ursnif Webinjects C2 |

|

109.236.87[.]82:443 |

IP |

Ursnif Socks |

参照:

[1]https://msdn.microsoft.com/en-us/library/office/ff198203.aspx

[2]https://msdn.microsoft.com/en-us/library/office/ff839740.aspx

[3]https://msdn.microsoft.com/en-us/library/aa510893.aspx

[4]https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

[5]https://www.proofpoint.com/us/threat-insight/post/malicious-macros-add-to-sandbox-evasion-techniques-to-distribute-new-dridex

[6]https://www.proofpoint.com/us/threat-insight/post/ursnif-variant-dreambot-adds-tor-functionality