Vor Jahrzehnten wurde E-Mail-Sicherheit von E-Mail-Gateway-Anbietern (SEG) wie Barracuda, Cisco IronPort, FireEye/McAfee (jetzt Trellix), Symantec Email Security.cloud (MessageLabs), Trend Micro und Websense (jetzt Forcepoint) definiert.

Die Bedrohungslandschaft hat sich seitdem verändert – und viele der Anbieter von damals haben nicht Schritt gehalten. Weil Unternehmen über Jahre hinweg in diesem Bereich zu wenig investiert haben, ist das Risiko einer Sicherheitsverletzung gestiegen. Angreifer setzen heute auf hochentwickelte Bedrohungen wie Business Email Compromise (BEC), Kontoübernahmen und QR-Code-Phishing und verwenden dabei mehrere Vektoren und Plattformen. Außerdem nutzen sie KI-Assistenten und betten versteckte schädliche Prompts in E-Mails ein. Legacy-E-Mail-Gateways wurden nie dafür entwickelt, raffinierte Bedrohungen auf mehreren Kanälen zu stoppen.

Wenn Sie sich über fehlende Erkennungen, manuelle Triage und steigende Kosten für das Security Operations Center (SOC) ärgern, kann ich Ihnen versichern, dass Sie damit nicht allein sind. Viele Ihrer Kollegen sind bereits von veralteten E-Mail-Sicherheitslösungen zu Proofpoint gewechselt – weil Proofpoint mehr bietet als herkömmliche SEGs. Unsere Schutzmaßnahmen decken alle Bereiche ab, in denen Ihre Belegschaft arbeitet (z. B. E-Mail, Teams, Slack, SharePoint und OneDrive), und schützen sie vor den Bedrohungen, die anderen Lösungen entgehen. Basierend auf realen Migrationen haben wir eine praxisnahe Roadmap entwickelt, mit der Sie einen klaren und gut dokumentierten Migrationsplan erstellen können und die Unterstützung Ihrer Führungsetage gewinnen.

Schritt 1: Quantifizieren Sie die Wirksamkeit Ihrer aktuellen Schutzmaßnahmen

Tragen Sie zunächst Beweise zusammen. Erstellen Sie basierend auf Admin-Logs und nachgelagerten SIEM/IR-Tickets Berichte über False Negatives, z. B. zu E-Mails mit Phishing-, BEC- und Malware-Bedrohungen, die zugestellt wurden. Sehen Sie sich die Meldungen in Ihrem Abuse-Postfach an und fragen Sie: Wie viele von Anwendern gemeldeten Nachrichten waren echte Bedrohungen und wie viele waren Fehlalarme, die Ihre Analysten unnötig Zeit gekostet haben?

Denken Sie nicht nur an E-Mail-Angriffe. Dokumentieren Sie Kontoübernahme-Vorfälle wie missbrauchte Postfachregeln, unmögliche Ortsveränderungen oder Warnungen zum Anwenderstandort. Überprüfen Sie, ob Collaboration-Tools wie Teams, Slack, SharePoint, OneDrive usw. ausgenutzt wurden. Untersuchungen von Proofpoint zeigen, dass diese Angriffe zunehmen.

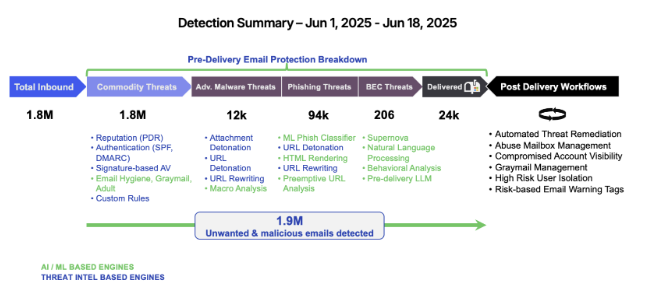

Führen Sie abschließend eine kostenlose Proofpoint-Risikoanalyse für E-Mail-Sicherheit durch, um anhand realer Daten nach SEG-Lücken zu suchen. Für diese Analyse wird innerhalb von nur fünf Minuten eine sichere, schreibgeschützte Verbindung mit Ihrer E-Mail-Umgebung hergestellt und anschließend sofort der E-Mail-Verkehr der letzten zwei Wochen überprüft. Die Analyse weist auf hochentwickelte Bedrohungen hin, die Ihr SEG übersehen hat (einschließlich Phishing, Ransomware und Kontoübernahmen), und stellt fest, welche Ihrer Anwender am häufigsten Ziel solcher Angriffe sind. Das Ergebnis ist ein Bericht für Führungskräfte, der die Risiken quantifiziert und Ihnen hilft, den Bedarf für Veränderungen wirtschaftlich zu begründen.

Abb. 1: Beispielbericht einer Proofpoint-Risikoanalyse für E-Mail-Sicherheit: Zusammenfassung der Erkennungen – Hochentwickelte Bedrohungen, die vom bisherigen Anbieter übersehen wurden.

Schritt 2: Berechnen Sie die operativen Kosten der bisherigen Vorgehensweise

Die Kosten der bisherigen Vorgehensweise entstehen nicht nur durch verpasste Erkennungen, sondern auch durch unnötig aufgewendete Analystenstunden, repetitive Aufgaben und ineffiziente Prozesse, die Ihr Team belasten. Wie viele Klicks und Stunden benötigt Ihr Team, um einen einzelnen Phishing-Vorfall zu untersuchen? Wie viel Zeit geht bei der Überprüfung von Spam-Nachrichten verloren, die von einem Anwender gemeldet wurden? Wie lange dauert es mit Ihren aktuellen Tools, einen Bericht für die Unternehmensführung zu erstellen?

Untersuchungen, die nur wenige Minuten dauern sollten, ziehen sich oft über Stunden hin. Und zur Bestätigung eines einzigen Phishing-Vorfalls müssen sich Analysten häufig durch 12 oder mehr Bildschirme klicken. Die Prüfung des Abuse-Postfachs kann jede Woche etliche Stunden in Anspruch nehmen. Gleichzeitig erweisen sich die meisten der von Anwendern gemeldeten Nachrichten als Fehlalarme und nicht als echte Bedrohungen. Darüber hinaus stellen Sicherheitsverantwortliche häufig fest, dass sie Daten manuell in ein Tabellenformat exportieren müssen, um einfache Berichte für Vorgesetzte oder den Vorstand zusammenzustellen.

All dies belastet Analysten zusätzlich, verlängert Reaktionszeiten und führt dazu, dass das Sicherheitsteam in der Informationsflut untergeht, anstatt sich auf reale Risiken konzentrieren zu können.

Schritt 3: Wählen Sie den Weg für Ihre Migration

Die Vorgehensweise für die Migration ist in jedem Unternehmen individuell, denn jedes Unternehmen nutzt andere Ressourcen und muss andere Zeitpläne und Sicherheitsprioritäten berücksichtigen. Der besondere Vorteil von Proofpoint sind die drei möglichen Pfade: SEG, API oder ein schrittweiser Wechsel. Diese Flexibilität können herkömmliche E-Mail-Gateways einfach nicht bieten.

Viele Unternehmen entscheiden sich dafür, zunächst Microsoft 365 mit Proofpoint API-Schutz zu erweitern. Dies ist der Ansatz mit dem geringsten Aufwand und der größten Wirkung. Er bietet sofort Schutz vor BEC, Phishing und Kontoübernahmen und unterstützt Teams, die einen Wechsel von ihrer SEG-Lösung zu Microsoft plus Proofpoint planen.

Andere Unternehmen bevorzugen einen schrittweisen Ansatz. Dazu beginnen sie mit der Einbindung der API, um schnelle Erfolge zu erzielen. Anschließend weiten sie den Schutz mit Proofpoint SEG aus, um vollständige Routing-Kontrolle, Compliance und mehrschichtige Abwehrmaßnahmen zu erhalten.

Und Unternehmen, die bereit sind, ihr Legacy-E-Mail-Gateway ganz außer Betrieb zu nehmen, können das SEG vollständig ersetzen, um maximale Kontrolle zu erhalten und die Funktionen zur Blockierung vor der Zustellung im vollen Umfang nutzen zu können.

Schritt 4: Planen Sie und starten Sie ein Pilotprojekt

Sobald Sie die Vorgehensweise für die Migration gewählt haben, besteht der nächste Schritt darin, die Migration zu planen und ein Pilotprojekt zu starten. Definieren Sie zunächst, was Erfolg für Ihr Unternehmen bedeutet, z. B. höhere Erkennungsraten, weniger False Positives, schnellere Behebungen oder besserer Schutz vor Kontoübernahmen. Bei einem Pilotprojekt können Sie Proofpoint parallel zu Ihrem bestehenden SEG im Überwachungsmodus ausführen, sodass Sie den Unterschied in Echtzeit sehen können, ohne ein Risiko einzugehen. Es ist besonders hilfreich, sich auf Ihre am häufigsten angegriffenen Anwender wie Führungskräfte, Finanzteams, Mitarbeiter der Beschaffungsabteilung oder IT-Administratoren zu konzentrieren, die häufig die primären Ziele für Phishing und Betrugsversuche sind.

Am Ende des Pilotprojekts werden Sie konkrete Beweise haben, die Sie an Ihre Unternehmensführung weitergeben können:

- Sie können mit einem Direktvergleich eindeutig zeigen, welche Bedrohungen von Proofpoint erfasst und von Ihrem bestehenden SEG übersehen wurden.

- Sie erhalten eine leicht verständliche Zusammenfassung der Lücken in der Abdeckung.

- Sie erhalten einen Bericht zum Geschäftswert, der den Geldwert der Zeitersparnis und des reduzierten Risikos quantifiziert.

Diese Daten sind äußerst hilfreich, um die Zustimmung der Unternehmensführung zu gewinnen. Außerdem dienen sie als wertvolle Grundlage für Ihre nächsten Schritte.

Schritt 5: Erstellen Sie einen Zeitplan für die Migration

Der letzte Schritt besteht darin, einen Zeitplan für die Migration zu erstellen. Ihre konkrete Vorgehensweise wird von ihren Entscheidungen in Schritt 3 abhängen.

- Wenn Sie Ihre Microsoft 365-Umgebung mit API-basiertem Schutz erweitern, profitieren Sie von ressourcenschonenden Sicherheitsmaßnahmen und können sofort Verbesserungen bei der Erkennung und Sichtbarkeit feststellen.

- Wenn Sie zunächst API implementieren und den Wechsel zu SEG planen, ist eine schrittweise Vorgehensweise besonders geeignet. Beginnen Sie mit API, um schnelle Erfolge zu erreichen. Implementieren Sie das SEG, um vollständige Routing-Kontrolle und Compliance zu erhalten.

- Wenn Sie für einen vollständigen Austausch des SEG bereit sind, gewährleistet ein strukturierter dreiphasiger Ansatz – Pilotprojekt, Parallelbetrieb und endgültiger Umstieg – unterbrechungsfreien Schutz und minimales Risiko.

Unabhängig von der gewählten Vorgehensweise sollten Sie die Migration mit Lizenzverlängerungen und Budgetzyklen abstimmen, Möglichkeiten für Vertragsablösungen in Betracht ziehen und den umfassenden Migrationssupport von Proofpoint nutzen, um den Prozess reibungslos und vorhersehbar zu gestalten.

Zusammenfassung

Sie müssen diesen Wechsel nicht allein bewältigen. Proofpoint arbeitet bei jedem Schritt mit Ihnen zusammen und stellt Playbooks für die Migration, Vorlagen für Pilotprojekte sowie weitere Ressourcen zur Verfügung, um die Planung und Entscheidungsfindung zu vereinfachen.

Wir haben bereits Unternehmen aller Größen und Branchen bei ihrer SEG-Migration unterstützt. Ein globales Ingenieurunternehmen begann seine Migration beispielsweise mit der Erweiterung von Microsoft 365 mit API-basiertem Schutz und ersetzte das SEG zu einem späteren Zeitpunkt vollständig. Dies zeigt, dass Proofpoint es einfach macht, Schutz basierend auf den Anforderungen und dem Zeitplan Ihres Teams zu implementieren. Erfahren Sie , warum dieses Unternehmen von einem Symantec SEG zu Proofpoint gewechselt ist.

Der Vorteil von Proofpoint

Wir genießen das Vertrauen vieler Unternehmen: Mehr als 2,7 Millionen Unternehmen weltweit, darunter über 80 % der Fortune 100, setzen auf Proofpoint und schätzen die leistungsstarke Erkennung, die effizienten Analysen und die klare Ausrichtung auf kontinuierliche Innovation. Wenn Sie sich für Proofpoint entscheiden, ersetzen Sie nicht nur ein veraltetes Gateway – Sie gewinnen einen Partner, der mit den Bedrohungen von heute und morgen Schritt hält.

Beginnen Sie Ihre Migration mit realen Bedrohungsdaten

Mit einer kostenlosen Proofpoint-Risikoanalyse für E-Mail-Sicherheit erfahren Sie genau, was Ihrem SEG entgeht, und erhalten wichtige Informationen für die Planung Ihrer Migration. Fordern Sie noch heute eine Analyse an und machen Sie den ersten Schritt zu stärkerem Schutz.