En el entorno laboral dinámico actual, el correo electrónico sigue siendo una herramienta principal de comunicación. Sin embargo, las personas también interactúan a través de una variedad de canales digitales, como Facebook, Microsoft Teams, Slack y LinkedIn.

En cuanto a amenazas, el phishing sigue creciendo como vector de ataque. Y los mensajes de phishing que incluyen URL maliciosas son especialmente populares. Según un estudio de Proofpoint, en los últimos tres años se ha producido un aumento del 119 % en el número de amenazas de URL distribuidas por correo electrónico.

Además, los ciberdelincuentes ya no limitan sus ataques de phishing al correo electrónico. Ahora lanzan contra sus víctimas más ataques que utilizan una combinación de correo electrónico, mensajes de texto y otros canales digitales, lo que aumenta sus posibilidades de éxito.

Proofpoint detectó recientemente que un atacante inició una conversación por correo electrónico y, posteriormente, intentó trasladar la interacción al canal de SMS. A continuación, analizaremos cómo se desarrolló este ataque de phishing y cómo Proofpoint puede evitar que esto le ocurra a su organización.

La situación

Un ciberdelincuente envió un correo electrónico de phishing a un usuario dentro de una organización, simulando ser un mensaje inofensivo de un proveedor externo. Sin embargo, se identificaron dos claras señales de alerta:

- El atacante intentó trasladar la conversación desde el correo electrónico a otro canal, que probablemente no estaba bajo la supervisión del equipo de seguridad.

- Se le solicitó al empleado su número de teléfono. (Solicitar cualquier información personal es una señal de alerta).

No se incluyó ninguna URL maliciosa ni payload en el correo electrónico, por lo que no hubo nada que analizar desde el punto de vista técnico. En consecuencia, la solución de seguridad de correo electrónico que utilizaba la organización no pudo identificar el mensaje como un correo de phishing, y se entregó en la bandeja de entrada del usuario.

La amenaza: ¿cómo se produjo el ataque?

Veamos cómo se desarrolló el ataque:

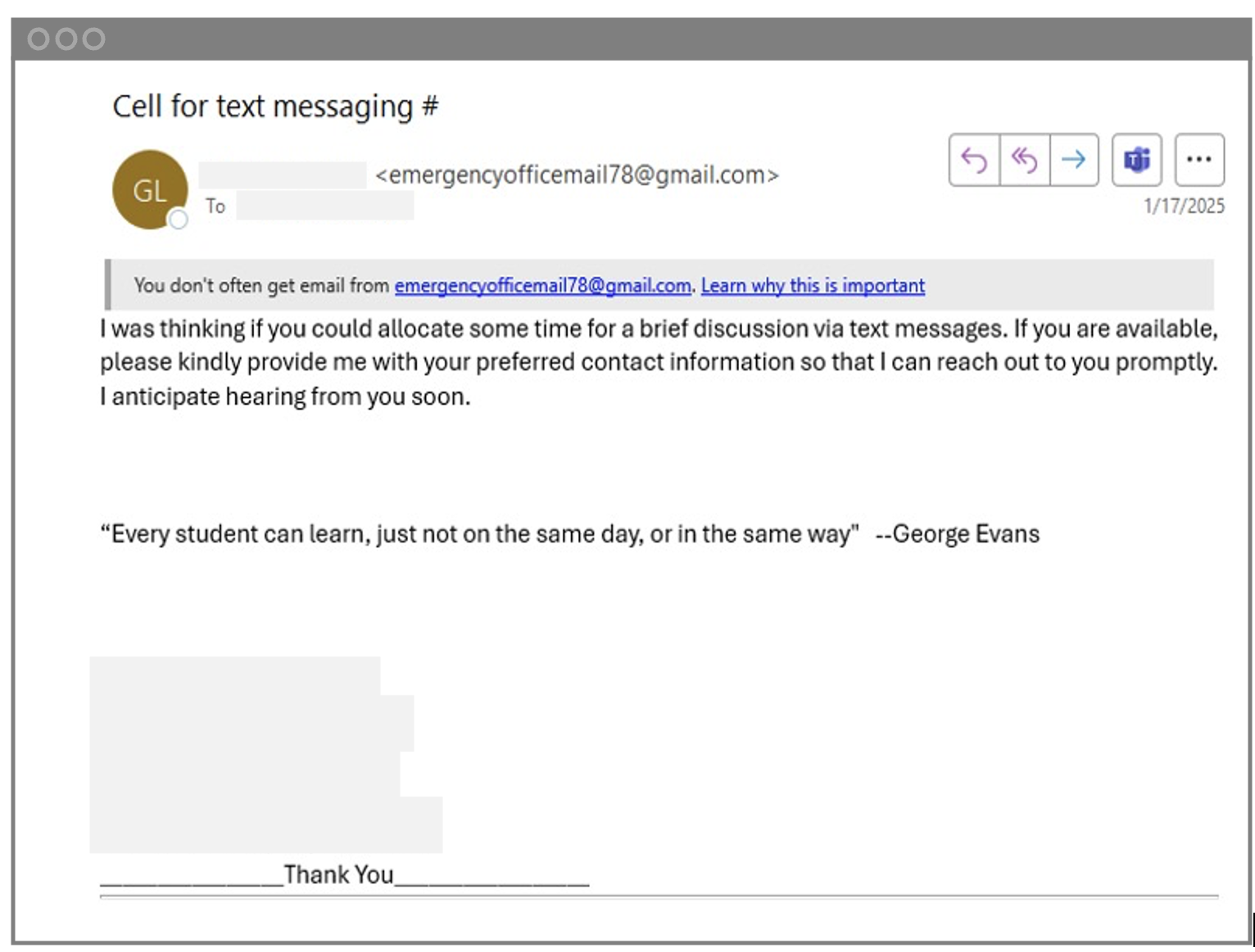

1) Atraer a la víctima. El atacante elaboró un mensaje aparentemente inocente, con el objetivo de persuadir al destinatario para que le facilitara su número de teléfono. Luego, sugirió que sería más sencillo y rápido continuar la conversación mediante mensajes de texto (SMS) en lugar de seguir utilizando el correo electrónico.

Correo electrónico de phishing utilizado por el ciberdelincuente.

2) Cambiar a SMS. Una vez que un ciberdelincuente traslada la conversación del correo electrónico a los mensajes SMS, puede convencer a los usuarios de que realicen una serie de acciones inseguras. Algunos ejemplos de estas acciones incluyen hacer clic en enlaces peligrosos, visitar sitios web fraudulentos para introducir credenciales, rellenar formularios que recopilan datos personales o realizar actividades que ponen en riesgo la información confidencial de la empresa.

Los ciberdelincuentes saben que los canales de mensajería, colaboración y comunicación basados en texto son inherentemente menos seguros y no siempre se encuentran bajo la supervisión de los equipos del centro de operaciones de seguridad (SOC). Esto hace que este tipo de ataques pueda convertirse en un grave problema para las organizaciones.

La detección: ¿cómo identificó Proofpoint este ataque?

Proofpoint ofrece una solución integral centrada en las personas para proteger las organizaciones frente a la más amplia variedad de ataques actuales. Proofpoint Nexus es nuestra pila de detección multicapa, que incluye análisis de contenido y reputación, búsqueda de dominios parecidos ("lookalike domains"), análisis predictivo en entorno aislado, inteligencia de amenazas de clase mundial, grandes modelos de lenguaje grande (LLM), análisis de comportamiento y semántico, y tecnología de visión artificial. Todas estas tecnologías trabajan juntas para crear una defensa multicapa capaz de detectar y neutralizar mensajes y payloads maliciosas procedentes de amenazas muy sofisticadas y en constante evolución.

Proofpoint fue capaz de detectar el intento de phishing y lo habríamos bloqueado de haber sido la solución desplegada. Analizamos el cuerpo del correo electrónico, los encabezados, las payloads y las URL incrustadas. En este ataque de phishing, no había ninguna payload o URL maliciosa que levantara sospechas. Sin embargo, nuestro gran modelo de lenguaje (LLM) de análisis semántico determinó la verdadera intención del remitente.

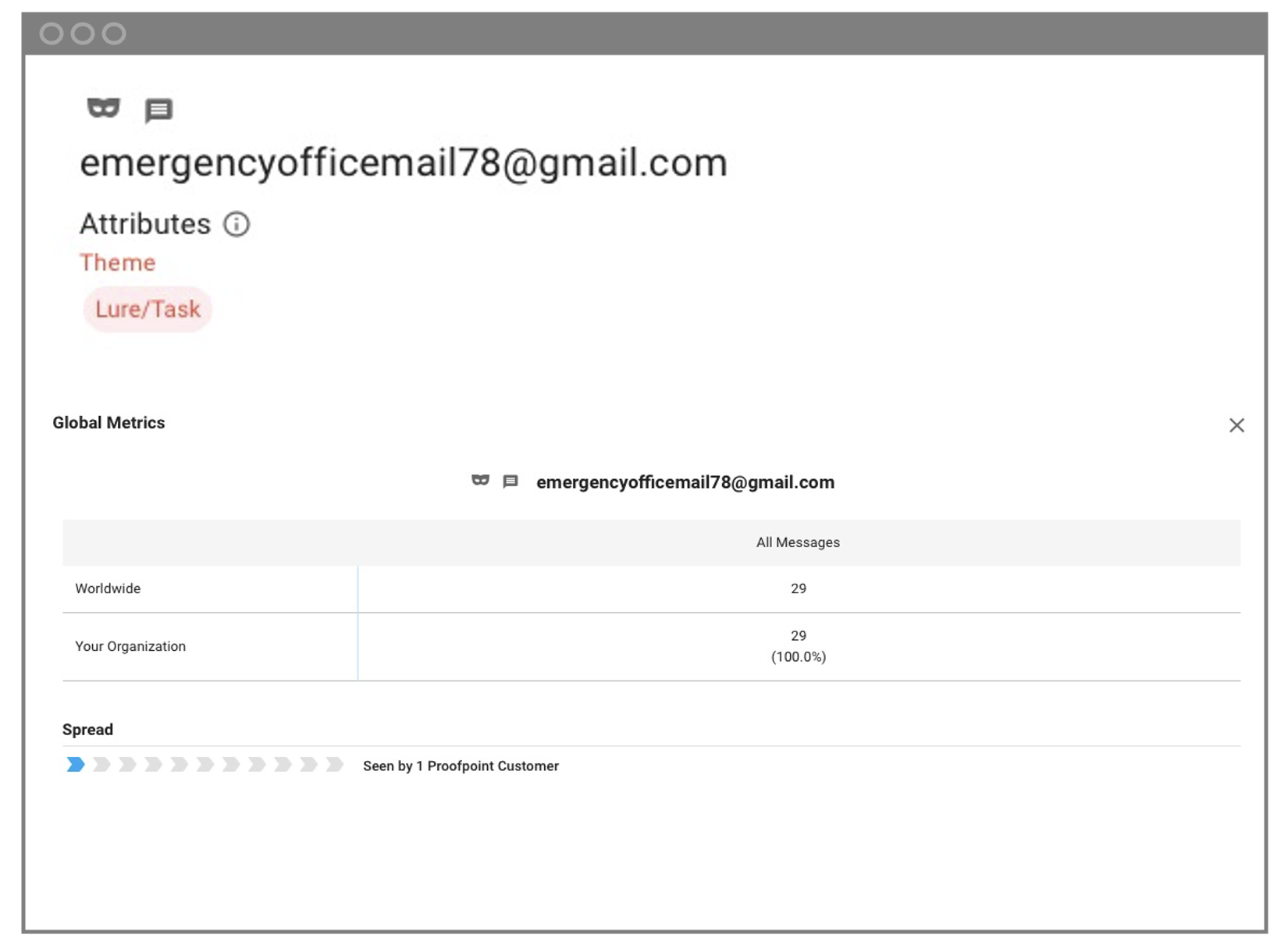

En este intercambio, el remitente buscaba trasladar la conversación fuera de la organización y alejarla del canal seguro de comunicación por correo electrónico. También identificamos que el remitente no era alguien con quien el empleado tuviera una comunicación habitual. Estas observaciones combinadas habrían marcado el correo como sospechoso, activando una advertencia inmediata al destinatario. El mensaje se habría clasificado como "señuelo" y el equipo de seguridad habría recibido una alerta automatizada para su investigación.

El motor de detección basado en IA de Proofpoint identificó la amenaza como un señuelo.

Los ciberdelincuentes eligen los ataques de phishing basados en SMS (smishing) frente a otros tipos de phishing por varias razones. En primer lugar, estos ataques amplían su panorama de objetivos más allá del correo electrónico. Según un estudio de Proofpoint, en los últimos tres años se ha producido un aumento del 2524 % en el número de amenazas de URL distribuidas por smishing. Esto subraya la intensidad con la que los actores de amenaza están comenzando a dirigirse a canales de comunicación fuera del correo electrónico.

En segundo lugar, el estudio demuestra que las personas tienen más probabilidades de abrir enlaces en mensajes de texto. Las tasas de clics en SMS oscilan entre el 8,9 y el 14,5 %. En comparación, el correo electrónico tiene una tasa media de clic del 2 %.

Estos factores explican por qué los ciberdelincuentes recurren cada vez más a este tipo de ataques. Consideran que al centrarse en usuarios que utilizan canales digitales menos seguros, como los SMS, logran mejores resultados que si emplean únicamente ataques por correo electrónico.

Proofpoint entiende que las amenazas ya no se limitan al correo electrónico, sino que el entorno de riesgo ha evolucionado. Por eso, nuestra protección contra el phishing abarca también las plataformas de mensajería, colaboración y redes sociales. La tecnología Nexus AI de Proofpoint utiliza nuestra avanzada inteligencia de amenazas para realizar análisis de reputación de URL y bloquear enlaces maliciosos justo en el momento en que los usuarios hacen clic. Esto evita que los usuarios interactúen con sitios web y contenido maliciosos, con absoluta independencia del lugar en el que se encuentren.

La corrección: lecciones aprendidas

Debe tomar medidas proactivas para proteger su organización frente a este tipo de campañas de phishing. Algunos consejos:

- Adopte la detección mediante análisis semántico. La detección de amenazas basada en inteligencia artificial debe ser capaz de identificar y bloquear payloads y URL. También debe poder analizar el cuerpo de un mensaje de correo electrónico y comprender la intención subyacente del mensaje. Según ese análisis, el sistema puede bloquear el correo de manera proactiva o alertar al usuario sobre una posible amenaza.

- Amplíe la protección contra el phishing más allá del correo electrónico. Los ciberdelincuentes están utilizando canales digitales como un nuevo vector de ataque para lanzar campañas de phishing mediante ingeniería social y URL maliciosas. Amplíe la protección contra el phishing más allá del correo electrónico para garantizar la seguridad de sus aplicaciones de mensajería y colaboración. La inspección de URL en tiempo real, al hacer clic, evita la recopilación de credenciales o la propagación de malware por toda la organización mediante URL maliciosas.

- Refuerce la formación en seguridad de sus empleados. Las sesiones periódicas de formación contribuyen a modificar el comportamiento de los empleados con el tiempo, haciéndoles más vigilantes y proactivos. Los usuarios deben aprender a reconocer intentos de phishing y a desconfiar de los mensajes no solicitados en cualquier canal digital. La formación también debe destacar la importancia de revisar los detalles de los correos electrónicos e identificar cuándo existe la intención de trasladar la conversación a otros canales como SMS, Microsoft Teams o Slack.

Proofpoint ofrece protección centrada en las personas

El fuerte aumento de los ataques sofisticados de phishing es un claro recordatorio del dinamismo del panorama de amenazas. Los ciberdelincuentes saben que las personas utilizan múltiples canales para comunicarse y colaborar, como Teams, Slack y los SMS. Los atacantes encuentran nuevas formas de evadir las defensas de las organizaciones, dirigiéndose a los usuarios a través de estos canales digitales que suelen ser menos seguros y que no se supervisan. Por eso es fundamental ser proactivo en materia de seguridad.

Aunque el correo electrónico continúa siendo el principal vector de amenaza, los ciberdelincuentes han ampliado su campo de acción y ahora también explotan plataformas de mensajería, herramientas de colaboración, aplicaciones cloud y servicios uso compartido de archivos. Proofpoint Prime Threat Protection ofrece una solución de defensa completa contra todas las amenazas centradas en las personas, existentes y emergentes.

Para obtener más información sobre Proofpoint Prime Threat Protection, descargue nuestro resumen de la solución.

Consulte nuestra serie "Neutralización de ciberseguridad del mes"

Para saber más sobre cómo Proofpoint bloquea los ataques avanzados, consulte nuestros artículos de esta serie:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas de suplantación de la identidad de proveedores (septiembre de 2024)

- Cuando el malware SocGholish mantuvo atemorizado al sector sanitario (octubre de 2024)

- Prevención del compromiso del correo electrónico de proveedores en el sector público (noviembre de 2024)

- Cómo consiguió Proofpoint bloquear un ataque de phishing de Dropbox (diciembre de 2024)

- Un proveedor de electricidad al borde del desastre por un ataque de phishing a su firma electrónica (enero de 2025)

- Phishing de credenciales que ataca tu seguridad financiera (febrero de 2025)

- Cómo engañan a sus víctimas los ciberdelincuentes con criptomonedas gratuitas para robarles dinero y credenciales (abril de 2025)