重要なポイント

- 攻撃者は、Microsoft 365のダイレクト送信機能を悪用し、組織内部から送信されたように見えるフィッシングメールを配信しています。これにより内部の信頼が損なわれ、ソーシャルエンジニアリング攻撃の成功リスクが高まります。

- フィッシングメールはMicrosoftの複合認証チェックでフラグが立てられていても、組み込みの防御をすり抜けてユーザーの迷惑メールフォルダに届くことがよくあります。

- 誘導手法は非常に効果的かつビジネスを装ったものであり、タスクのリマインダー、送金承認、ボイスメールなどを装ってユーザーの操作を促します。

- この攻撃キャンペーンは、攻撃者が正規のクラウドサービスを悪用してセキュリティ制御を回避するという、より広範な傾向を反映しています。組織はメール認証やリレー設定を再評価することが不可欠です。

概要

プルーフポイントは、Microsoft 365 のダイレクト送信機能を悪用して、フィッシングメールを配信するアクティブな攻撃キャンペーンを確認しました。この攻撃では、なりすましメッセージが内部メールのように見える形で配信されました。

攻撃者は、未保護のサードパーティ製メールセキュリティアプライアンスをSMTPリレーとして利用し、VPS資産からメッセージを挿入していました。多くの場合、Microsoftは複合認証の失敗に基づいてメッセージをなりすましと判定しましたが、それでもメッセージはユーザーの迷惑メールフォルダに届き、ペイロードが最終的にエンドユーザーに到達してしまいました。

はじめに

ダイレクト送信(Direct Send)はMicrosoft 365の機能で、認証なしでデバイスやアプリがメッセージをMicrosoftのテナントにリレーすることを可能にします(受信者が組織内の場合)。この機能は、多機能プリンターやレガシーアプリケーション向けに設計されたものです。しかし、認証されていないメッセージを内部メールのように見せかけて配信する手段として悪用される可能性があります。つまり、外部の攻撃者が有効なアカウントやパスワードを必要とせずに、あたかも組織内から送信されたかのようなメールを送信できてしまうのです。

最近のメールセキュリティの概念実証において、攻撃者がこの機能を利用して送信者認証制御を回避し、なりすましのフィッシングメールを注入している証拠を観測しました。この手法により、攻撃者はMicrosoft 365のユーザーに対して、信頼性の高いように見える悪意あるペイロードを送り込むことができ、多くの場合、認証チェックに失敗していても配信に成功しています。

配信手法

プルーフポイントは、未保護のサードパーティ製メールセキュリティアプライアンスをSMTPリレーとして使用し、Microsoft 365テナントにメッセージを注入している事例を複数確認しました。送信インフラストラクチャは、DigiCertの有効なSSL証明書と、STARTTLSをサポートするAUTH PLAIN LOGIN対応SMTPサービスを提示していました。これらのアプライアンスでは、自己署名または期限切れの証明書が使用され、ポート8008、8010、8015が開かれていました。

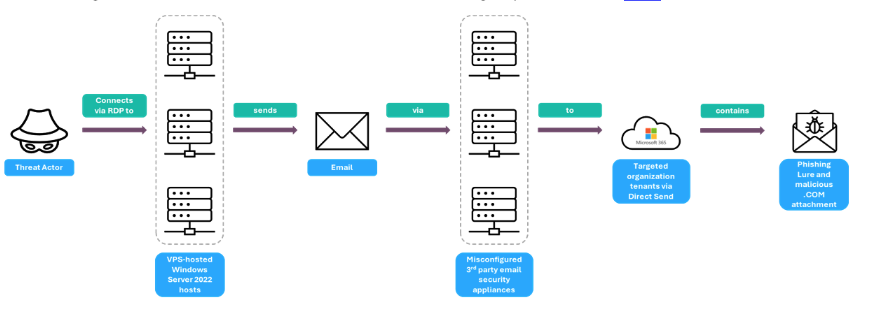

メッセージ注入の流れ

- 攻撃者は、ポート3389を使ってWindows Server 2022上の仮想ホストにRDPで接続します。

- これらのホストから、地域のIaaSプロバイダーがホスティングする未保護のサードパーティ製メールセキュリティアプライアンスにSMTP接続が行われます。

- これらのアプライアンスを経由して、標的組織のMicrosoft 365テナントにメッセージがリレーされます。

- Direct Sendを使い、なりすましの内部Fromアドレスを用いて、Microsoft 365にメッセージが配信されます。

結論

Microsoft 365のダイレクト送信機能の悪用は、単なる技術的な欠陥ではなく、組織の信頼と評判に対する戦略的リスクです。この攻撃キャンペーンは、攻撃者が正規のMicrosoft 365機能を武器化し、組織を脅かしていることを示しています。未保護のメールインフラを介してリレーし、内部ドメインをなりすますことで、認証に失敗していても高い信頼性を装い、受信箱への配信に成功しています。内部メールが信頼できなくなると、生産性は低下し、ソーシャルエンジニアリング攻撃が成功するリスクが劇的に増加します。

この攻撃キャンペーンは、攻撃者が信頼されているクラウドサービスを悪用して攻撃を仕掛け、検知を回避するという広範な傾向の一部です。組織がMicrosoft 365を大規模に導入するなかで、こうしたリスクを理解し、対策を講じることが、安全なデジタル職場を維持するうえで不可欠です。CISOやITリーダーは、ダイレクト送信機能の悪用に対する自組織の脆弱性を積極的に評価し、安全なメールリレーの実装を推進して、内部の信頼性と組織のレジリエンスを守る必要があります。ダイレクト送信機能をリスク要因と捉え、Proofpoint Secure Email Relayのようなアプリケーション生成メール向けの安全な認証システムの導入を検討すべきです。

Microsoft 365ユーザー向け推奨アクション

組織を保護するためのヒントを以下に示します:

- 自組織でDirect Sendを現在利用しているかを確認し、不要であればPowerShellで「Reject Direct Send」を有効化:Set-OrganizationConfig -RejectDirectSend $true

- 未認証のリレーIPを許可しているメールフロールールを監査し、Microsoftがcompauth=failとフラグ付けしたなりすまし試行のメッセージヘッダーを監視する

- メール認証(SPF、DKIM、DMARC)を強制し、可能であれば厳格なDMARC拒否ポリシーとSPFハードフェイルポリシーを設定。正当なメールの配信を保証するためには、Proofpoint Email Fraud Defenseなどの信頼できるサービスとの連携が有効

- Proofpoint Core Email Protectionなどの高度なメールセキュリティソリューションを導入し、Microsoftの標準保護機能を強化する

IoC(Indicator of Compromise / 侵害指標)

|

Self-Signed SSL Certificate |

Notes |

|

CN=WIN-BUNS25TD77J |

CN used by attacker-controlled Windows Server 2022 hosts |

|

|

|

|

IP Address |

Notes |

|

163.5.112[.]86 |

Attacker-controlled Windows Server 2022 host used to initiate SMTP connection |

|

163.5.160[.]28 |

Attacker-controlled Windows Server 2022 host used to initiate SMTP connection |

|

163.5.160[.]119 |

Attacker-controlled Windows Server 2022 host used to initiate SMTP connection |

|

163.5.160[.]143 |

Attacker-controlled Windows Server 2022 host used to initiate SMTP connection |

|

163.5.169[.]53 |

Attacker-controlled Windows Server 2022 host used to initiate SMTP connection |

|

|

|

|

Observed Lures |

|

|

“Your-to-do-List/MM/DD/YYYY” |

|

|

“Wire-eAuthorization approvalMM/DD/YYYY” |

|

|

“Payment ACH-Wire Authorization” |

|

|

“Daily Reminder: Today’s Tasks – MM/DD/YYYY” |

|

|

“Reminder – To Do – MM/DD/YYYY” |

|

|

“WIRELESSCALLER(XXX)YYY-ZZZZ-MM/DD/YYYY” |

|