儲け話と言えば投資にビットコイン、画像や動画はAIで生成して、車は電気で走る時代になりましたが、いまだ数十年前の流行りを追いかけ続けている人はかなり少数派になっているはずです。サイバー攻撃における攻撃者も明らかにトレンドがあり、成功しない攻撃手法は衰退して成功率の高い新しい手法へシフトする傾向があります。今回は、サイバー攻撃におけるトレンドと新しい手法をご紹介します。

攻撃者が選ぶ“ばれない”手法:正規ツールの悪用とは

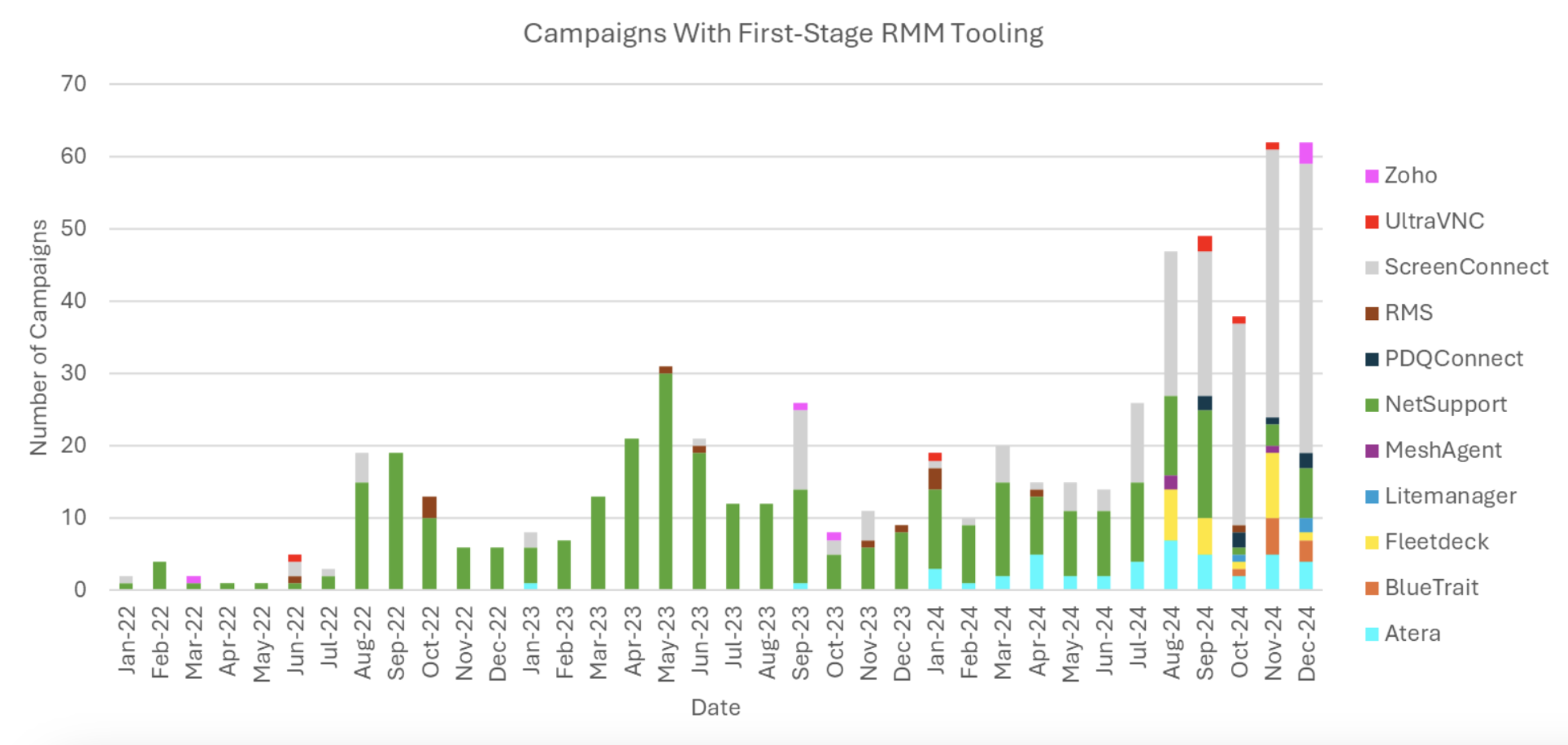

近年、サイバー攻撃者は時間とコストのかかるマルウェア開発よりも、既存のツールや汎用的なマルウェアを悪用する方向にシフトしています。独自に時間をかけて開発したマルウェアも、サンドボックスによって一度検知されてしまえばすべてのセキュリティベンダー間で情報が共有され、あっという間に使い物にならなくなります。このような高度なセキュリティ対策が当たり前になっている状況において攻撃者が目を付けたのが正規のリモート管理ツール(RMMツール)です。問題の発生したWindows端末に対してIT管理者がサポート用途で利用するVNC等が有名ですが、正規のツールであるが故にウイルス対策ソフトウェアにとって削除されることはありません。そのため、正規ツールを利用した不正な端末の操作に対しては、従来の防御では検知が困難になる可能性があります。

UltraVNCによるWindows OSのリモート操作

ScreenConnectなどの正規リモート管理ツールが標的に

2024年後半以降、とくに「ScreenConnect」と呼ばれるRMMツールを用いた攻撃が目立ちます。その他にも、複数のRMMツールが悪用されていることが確認されており、EDR(エンドポイント検知・対応)をすり抜ける手法として活用されています。これらのツールは、通常の業務でも導入されているため、異常として検知されにくい点がリスクを高めています。

悪用されているRMMツールのキャンペーン数

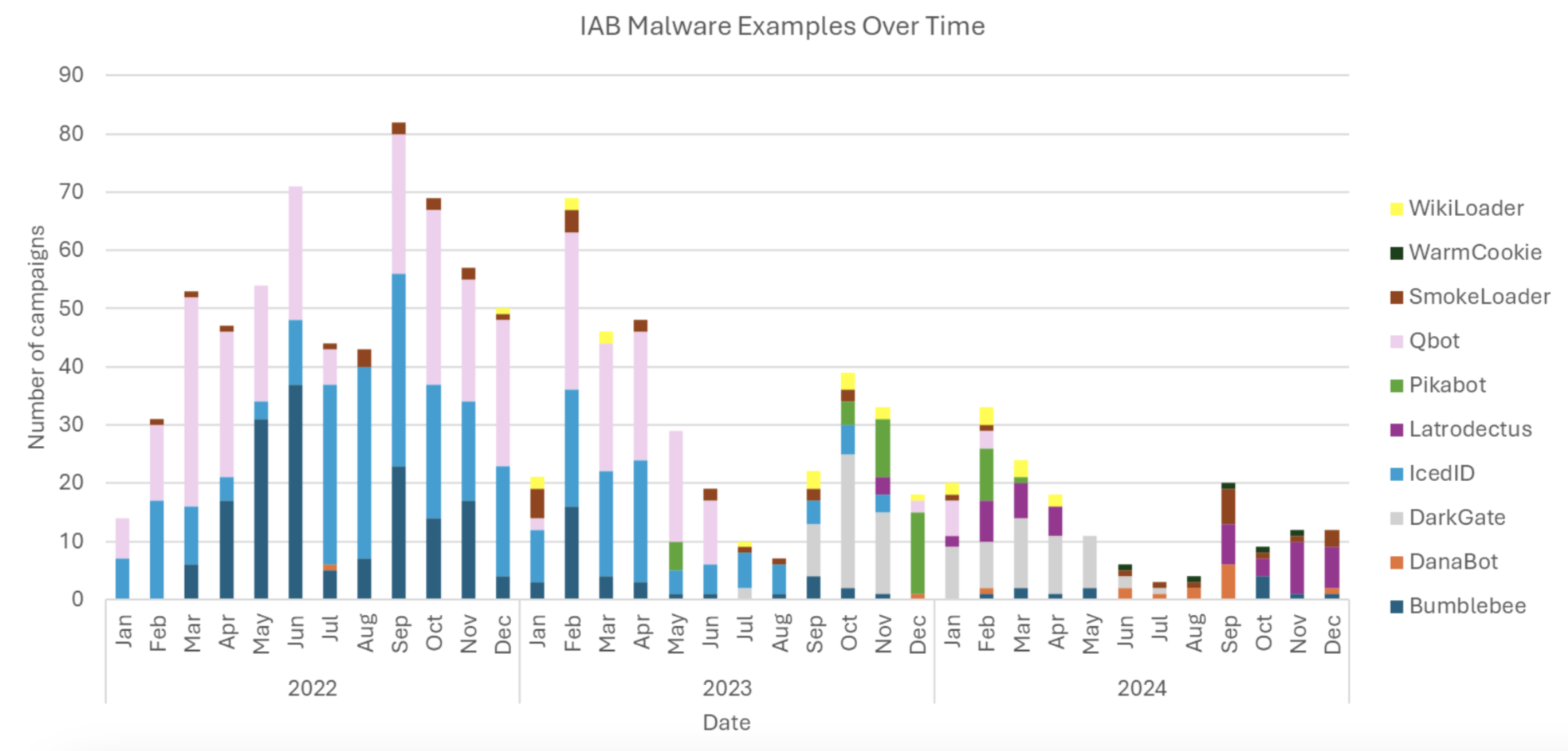

減少する旧来型マルウェア:進化する攻撃戦術

かつて主流だったボットネット型マルウェアは、現在減少傾向にあります。EDRの普及や振る舞い検知技術の進化により、感染から長期間潜伏するような攻撃は成功しづらくなっています。こうした背景から、攻撃者は「発見されにくい、RMMツールの悪用」へと手法を移行しているのが現状です。

初期アクセスに繋がるマルウェアの種類とキャンペーン数

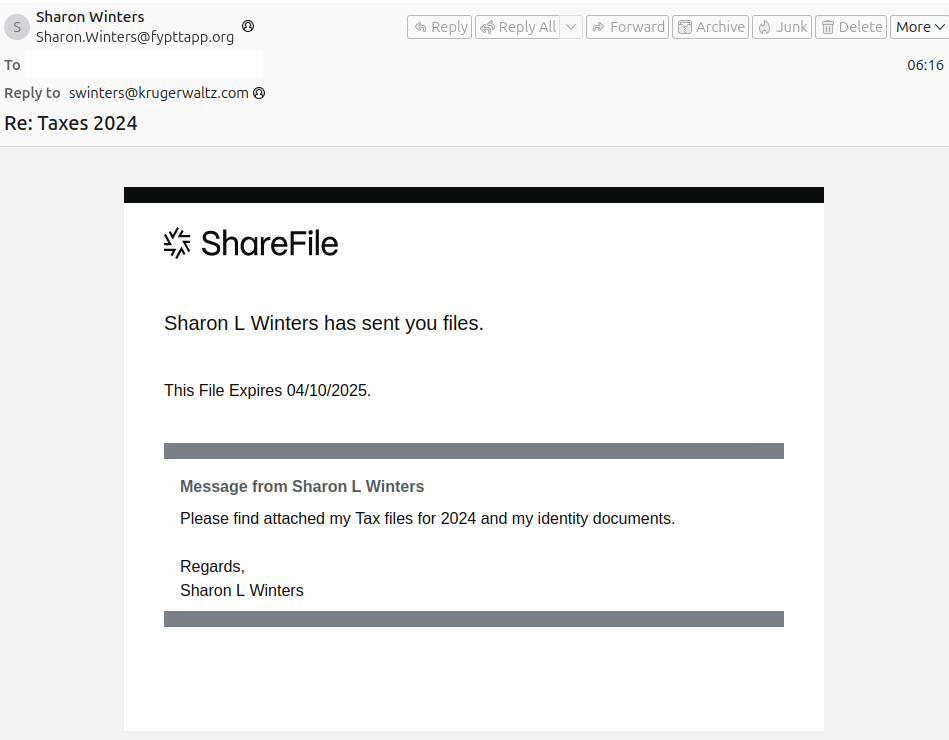

最初の一手はフィッシング:実行ファイルダウンロードの罠

RMMツールの悪用は、最初にユーザーへ実行ファイルをダウンロードさせることから始まります。その多くは、巧妙に作成されたフィッシングメールです。最近ではAI技術を活用し、知人や取引先を騙る自然な日本語のメールが使われ、受信者に疑われることなくファイルを実行させる巧妙なメールも見受けられます。

検知できる製品、できない製品:セキュリティソリューションの盲点

悪用の確認された一部のRMMツールをVirusTotalで確認すると、不正なツールとして検知する製品がある一方で多くの企業環境で利用されているアンチウィルス/EDR製品では検知できていないケースも確認されました。これは、各製品のポリシーや考え方の違いもあるかと思いますが、通常業務の中で利用されている正規ツールの悪用も検知できるということは、裏を返すと検知精度に重点を置いた過検知の多い製品とも言えるかと思います。セキュリティ製品の特性を理解し、過検知気味な製品を運用でカバーする方針とするか、過検知の少ない製品で検知できない脅威のリスクを許容するかは、企業側のセキュリティ戦略や体制、方針にも依存しますが、これだけ脅威やIT環境が複雑化している状況においては、バランスの取れた最適な運用に落とし込むこと自体も容易なことではありません。

対策:適切な注意喚起と監視で対策を強化

従来のマルウェア対策だけでは、もはやこの種の脅威を防ぐ為に十分とは言えません。メール経由で届いたリンク先や共有されたファイルを安易にダウンロードして実行しないよう注意喚起することも重要ですが、インストールされたソフトウェアや実行されたバイナリをモニタリングして対応する事も重要です。内田が過去に監視していた組織環境では、組織内の端末で実行されたバイナリのハッシュ値をすべてSIEMへ収集し、すべてレビューした上で問題のないバイナリはホワイトリストへ追加するような運用を行っていました。ログ監視やバイナリの解析ができるアナリストが必要となり、十分なリソースの確保が必要になりますが、今後はこのような高度な解析を伴う運用もAIによる自動化で実現できるようになるだろうと考えています。なお、Proofpointではメール経由で届くリンク先からRMMツールをダウンロードさせるような不正メールはすべてブロックしますので、ご安心ください。

無料リスクアセスメントのご案内

高度なメール攻撃から組織を守るには、積極的なHuman-Centricのアプローチが必要です。

無料のリスクアセスメントで、貴社を襲う攻撃を可視化し、誰がどのように攻撃されているのかの洞察を深めることができます。ぜひ無料のアセスメントをご活用ください。

- ●関連リンク

- 内田浩一の侍ハッキング #1 フィッシング最新手法 - Basic認証と文字コードを悪用したHTMLの難読化

- 内田浩一の侍ハッキング #2 フィッシング最新手法 - 難読化したHTMLを添付してメールフィルタを回避する

- 内田浩一の侍ハッキング #3 CAPTCHAを悪用したマルウェアメール、SVGファイルを悪用したフィッシングメールを確認

内田 浩一

内田 浩一プリンシパル セキュリティ アドバイザー

ペネトレーションテストやマルウェア解析、スレットインテリジェンスを得意とするテクニカルコンサルタント。マカフィー(株)においては、プリンシパルコンサルタントとしてSOCの立ち上げや、マルウェア解析、インシデントレスポンス等の業務に従事し、制御システム、IoTデバイス等の新規分野に対するハッキングの調査研究も担当。アビラ(合)では、アジアにおける多くのセキュリティベンダーに対してアンチウィルエンジンの提供とセキュリティ製品開発を支援し、エンドポイントからクラウドまで幅広い製品企画と開発支援の実績を有する。 現在、日本プルーフポイント(株)では、シニアセキュリティコンサルタントとしてメールを中心としたセキュリティ対策強化やインテリジェンスの活用を担当する。