自組織を守るだけがサイバーセキュリティではない。

あなたとあなたにつながる顧客、取引先、サプライチェーン全体を守るためのサイバーセキュリティ対策。それがDMARCです。

NEWS

- 2024/7/10

- Blog:DMARC が推奨要件ではなく必須要件になっている理由

メール詐欺の猛威に対する最強の武器

メール詐欺は世界中の企業に何十億円もの損害を与え、企業の信頼性を毀損し、ブランド価値を数分のうちに破壊する可能性があります。FBIによると、高度な標的型の、かつばらまき型ではない少量のビジネスメール詐欺(BEC)は間違いなく最も危険であり、2016年以降、世界中の組織に262億ドルの損害を与えています。DMARC規格は、フィッシングメールやなりすまし詐欺との戦いにおいて、これまでで最も強力かつプロアクティブな武器の1つです。

DMARCとは?

DMARC (Domain-based Message Authentication Reporting and Conformance、読み方:ディーマーク) は、Eメールに関わる主要な組織によって策定され、2012年2月に発表された送信ドメイン認証技術です。ビジネスメール詐欺 (BEC / Business email compromise) やフィッシング攻撃、なりすましメールなどの攻撃に対して、現時点で最も強力でプロアクティブに防御ができる武器の1つです。

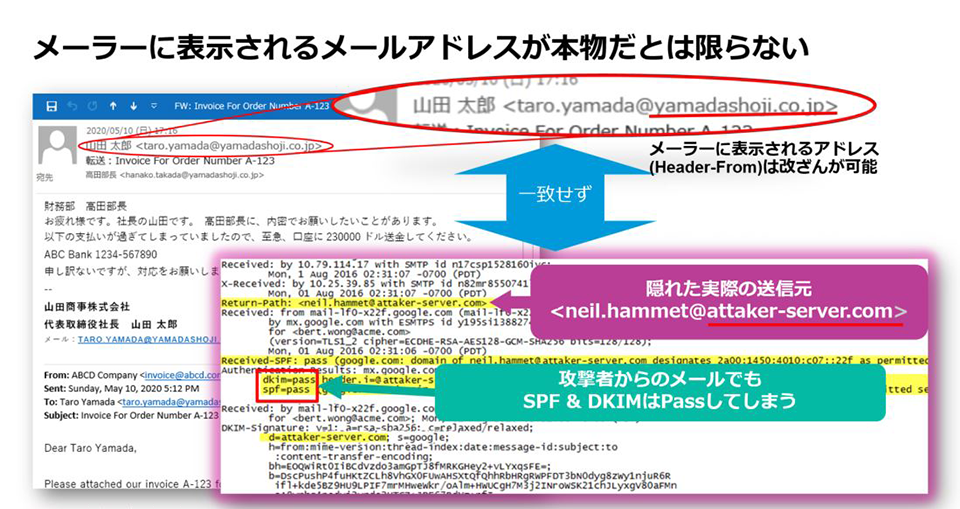

DMARCは既存の標準技術であるSPF (Sender Policy Framework) およびDKIM (DomainKeys Identified Mail) をベースにしており、 メールに表示される送信元アドレス「Header-from」ドメインがなりすまされていないか、信頼できるものかどうかを判断することができる最初の標準技術で、現時点で広く運用されている唯一の技術です。

ドメイン所有者は、ドメインネームシステム(DNS)でDMARCレコードを公開し、認証に失敗したメールをどうするかを受信者に伝えるためのポリシーを作成することができます。

- あなたの組織のドメインを使ったEメールに対して認証を実施することにより、それらのメールの制御をおこなうことができます

- 認証に失敗したメッセージの扱い方を明示的にポリシー設定することにより、メールボックスプロバイダに対して扱いを指示することができます

- あなたの組織のドメインを用いたEメールの脅威状況を把握することにより、顧客や取引先を含むサプライチェーン全体を狙うフィッシングメールやなりすまし詐欺から保護することができます。

At a glance

メール認証の方法

SPF

SPF (Sender Policy Framework) はメール送信ドメインの認証技術のひとつで、送信者のドメインの詐称を防ぎ、送信ドメインの正当性を検証することができます。SPFにより、ドメインの所有者がそのドメインからメールを送信するために使用するメールサーバを指定することができます。メールを送信する企業は、ドメインネームシステム(DNS)でSPF レコード(TXT RR)を発行します。このレコードリストには、そのドメインを利用してメールを送信することが許可されているIP アドレスが含まれています。

メールの受信者は、DNS内の「Envelope from (Mail From, Mfrom, Return-Pathなどとも表記) 」ドメイン名を調べてSPFレコードを検証します。このドメインを利用してメールを送信しているIP アドレスがSPFレコードに記載されていない場合、そのメッセージはSPF認証に失敗します。

SPFには以下のような欠点があります。

- サービスプロバイダを変更したり、メールストリームを追加したりした場合、SPFレコードを更新し続けなければなりません。

- SPFに失敗したからといって、そのメッセージが常に受信トレイからブロックされるわけではありません。

- メッセージが転送されると、SPFは解除されてしまいます。

- SPFは、メッセージの表示名やメーラーに表示される「header from」アドレスを偽装するサイバー犯罪者からブランドを保護するものではありません。

SPFで保護されたドメインは、攻撃者にとって魅力的でなくなるため悪用されることが少なくなり、結果としてスパムフィルタによってブラックリスト化されにくくなります。

DKIM

DKIM (Domain Keys Identified Mail) は電子署名を用いて送信ドメインの認証をおこなう仕組みです。

攻撃者はメールコンテンツを改変( 例えば振り込み依頼であれば攻撃者の口座情報に変更) し、受信者をだますことがあります。DKIM を使用することで、受信側がコンテンツが改ざんされていないかを検証することができます。送信者は、メールのどの要素を署名プロセスに含めるかを決定します。メッセージ全体(ヘッダーと本文)を含めるか、メールヘッダーの1 つ以上のフィールドだけに集中するかを決めることができます。DKIM 署名の対象要素が転送中に変更された場合、DKIM 署名は認証に失敗するため、改ざんを検知することができます。

しかし、DKIMだけではメールのなりすましを効果的に防ぐことはできません。そのため、DKIMとともに、DKIMで検証されたメール送信元が、ユーザーが目にする送信者メール (MAIL FROM) と同一かを検証するDMARCと併用することを奨励しています。

DKIMには以下の欠点があります。

- DKIMは実装と管理が難しいため、採用している組織は少ないです。

- 採用率が低いために、DKIM署名がないからといってそのEメールが不正であると判断することができません。

- DKIMだけでは、送信者の身元を認証する普遍的に信頼できる方法とは言えません。

- DKIMドメインは技術者でないエンドユーザーには見えず、メーラーに表示される目に見える「header from」ドメインのなりすましを防ぐことはできません。

DMARC

DMARC(Domain-based Message Authentication Reporting & Conformance)は、なりすましメールを検知して防止するメールの検証の仕組みです。フィッシング や スパムメールでよく使われる、正当な組織から送信されたように見せかけて送信者アドレスを偽装したメールなどを阻止するのに役立ちます。DKIMとSPFの標準に照らして正規の電子メールを適切に認証し、その組織が管理するドメインから発信されたと見られる詐欺行為を、顧客の受信箱に届く前にブロックすることを保証します。しかし、DMARCで防ぐことができないメール詐欺もあります。

- DMARCは、メール詐欺攻撃の約30%で使われるドメインのなりすましに有効な対策です。しかし、表示名詐欺や類似ドメインを用いた詐欺メールから守るものではありません。

DMARCをアニメーションで

分かりやすく解説

このビデオではDMARCとSPF、DKIMの関係をアニメーションで分かりやすく解説しています。

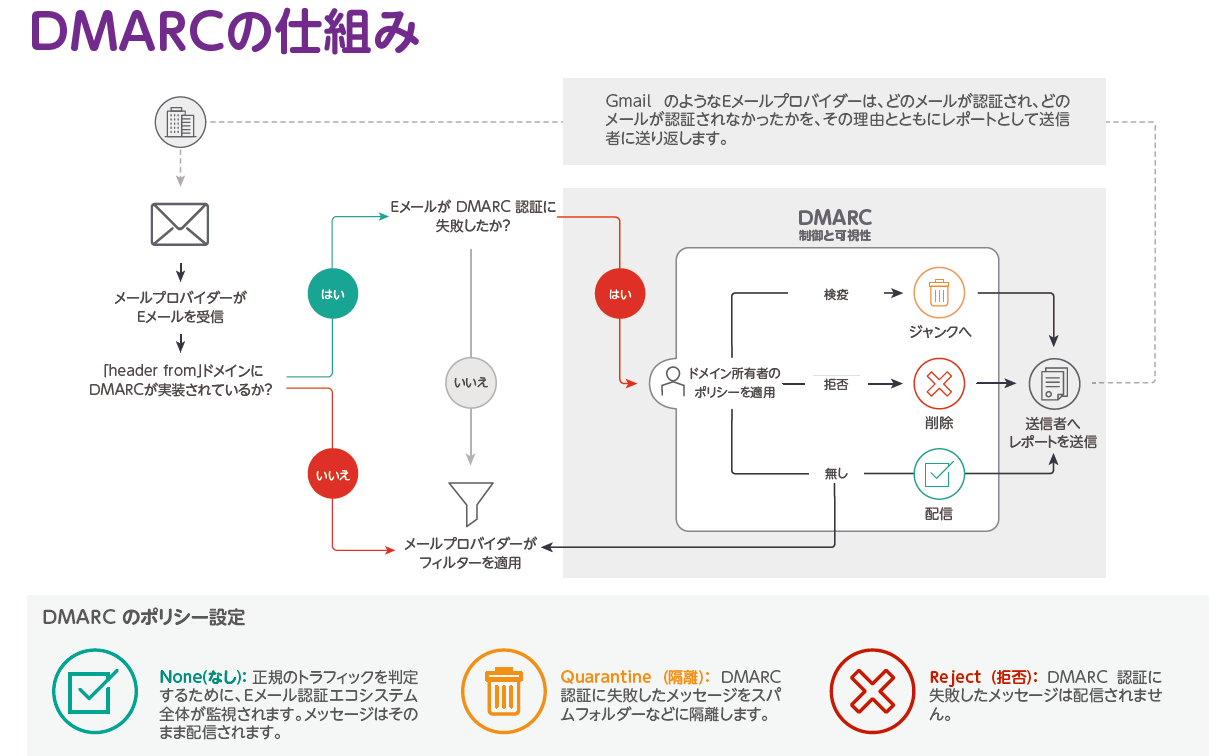

DMARCの仕組み

メッセージがDMARC認証に合格するためには、SPF認証とSPFアライメントをパス、あるいはDKIM認証とDKIMアライメントをパスしなければなりません。メッセージがDMARC認証に失敗した場合、送信者はDMARCポリシーを介してそのメッセージをどう処理するかを受信者に指示することができます。

DMARCにはドメイン所有者が強制できる3つのポリシーがあります:

- None (無し): メッセージは受信者に配信され、DMARCレポートはドメイン所有者に送信されます。

- Quarantine (隔離): メッセージは隔離フォルダに移動されます。

- Reject (拒否): メッセージは全く配信されません。

DMARCポリシーの「None (無し)」は、DMARCの導入の最初のステップとしては望ましいものです。この方法で、ドメイン所有者はすべての正当なメールが適切に認証されていることを確認することができます。ドメイン所有者はDMARCレポートを受け取り、すべての正当なメールが識別され、認証に合格していることを確認するのに役立ちます。認証に合格していることを確認するのに役立ちます。

ドメイン所有者がすべての正当な送信者を特定し、認証の問題を修正したことを確認したら、ドメイン所有者は「Reject (拒否)」のポリシーに移行します。これにより、フィッシング、ビジネスメール詐欺、その他のメール詐欺攻撃をブロックすることができます。メール受信者として、組織はそのセキュアなメールゲートウェイがドメイン所有者に実装されたDMARCポリシーを適用することができます。これにより、受信メールの脅威から従業員を保護することができます。

DMARCのメリット

DMARCは、送信者が自分の代わりに誰が送信しているか、どのメールが認証され、どのメールが認証されないか、そしてその理由を可視化することを可能にします。また、受信者は、正当な送信者と悪意のある送信者を区別することができます。DMARCのその他の利点は、以下の通りです。

DMARCの利点

従業員、取引先、顧客を

保護する

DMARCは、あなたの組織につながるサプライチェーン(従業員、取引先企業、顧客など)を狙う不正なメールを受信箱に届く前にブロックすることができます。

DMARCの利点

脅威を即座に

可視化する

見えないものをコントロールすることはできません。DMARCを導入し設定することで、自社を狙う脅威を即座に可視化することができます。フィッシングメール攻撃やドメインのなりすましを用いた詐欺にも効果的に光を当て、顧客や取引先企業を守り、自社のブランド価値の毀損を防ぐことができます。

DMARCの利点

メールの到達率と

エンゲージメントの向上

フィッシング攻撃の約5件に1件、3件に1件がメールの到達率を低下させる原因となっています。DMARCは、正当なメールプログラムの配信可能性とエンゲージメントを向上させます。

DMARCの利点

顧客サービス

コストの削減

フィッシング攻撃をブロックすることで、DMARCは顧客サービスのコストを劇的に削減します。スカンジナビアの小売業者であるBlocketは、DMARCの導入後、カスタマーサービスチケットが70%減少しました。

DMARCをはじめよう

ビジネスメール詐欺(BEC)とそれに近い攻撃であるEメールアカウント侵害(EAC)は複雑で多面的なものです。そのため、一部の手口だけでなく、すべての攻撃者の手口に対応する完全なソリューションが必要となります。

BECやEACにすぐに効く特効薬はありませんが、DMARCを導入して設定することは最良のスタートとなります。DMARCは、ブランドを偽装する脅威、特に信頼できる電子メールドメインを偽装する脅威から身を守るための重要なコンポーネントです。DMARCは、ドメインスプーフィングを阻止し、不正なメールがあなたのドメインを使用するのを阻止する最も効果的な方法です。

DMARCを始めるには、シンプルな最初のステップから始めましょう。DNSの設定には約15分程度しかかかりません。DMARCレコード生成ツールより、DMARCレコードを生成し、DNSにレコードを追加することでメールエコシステム全体に光を当てることができます。