In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und zeigen, wie Unternehmen mit Proofpoint ihren Schutz verbessern können, um die Mitarbeiter vor heutigen Bedrohungen zu schützen.

Das Szenario: eine sichere Tür zu einem gefährlichen Raum

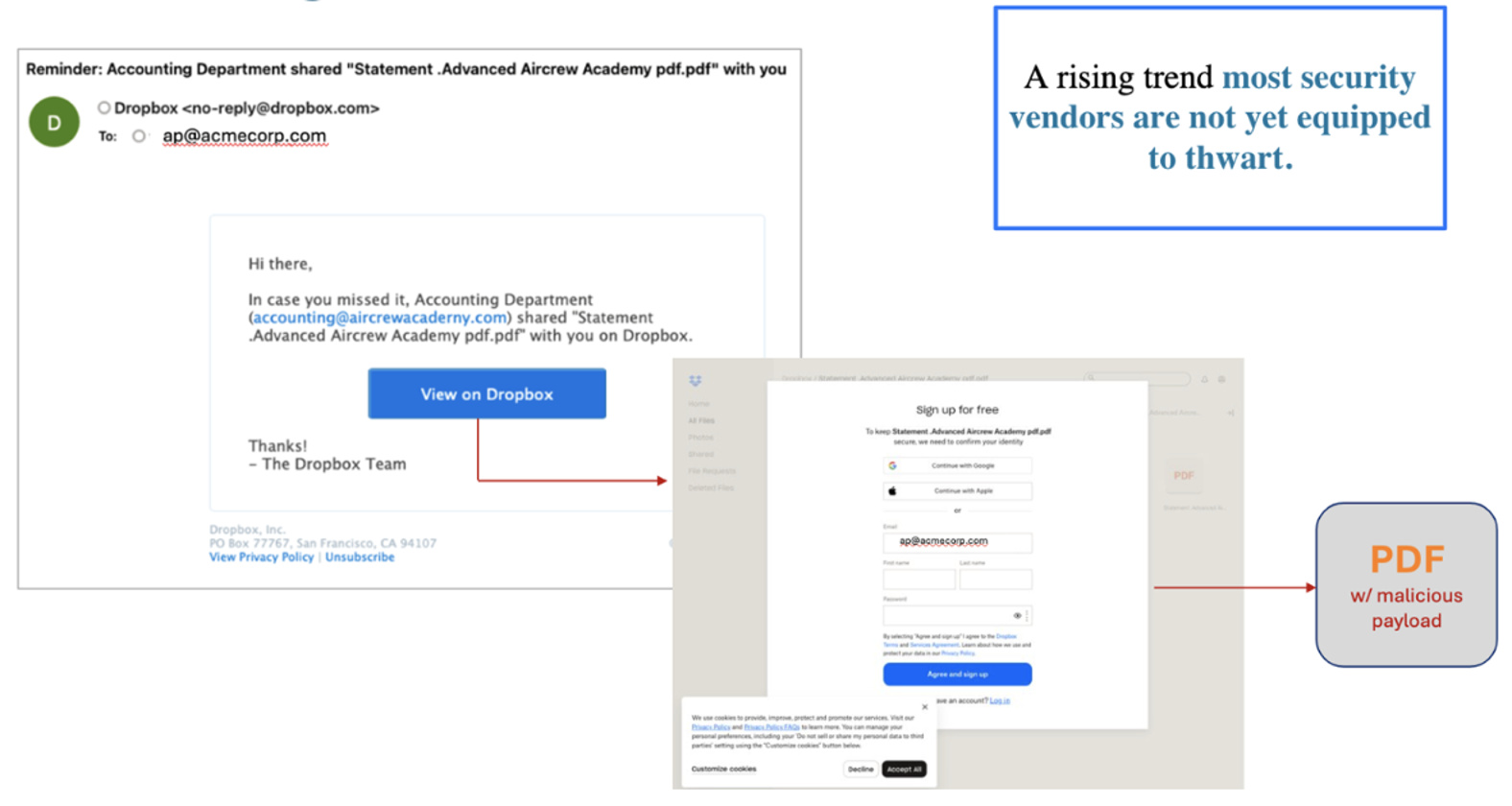

Es beginnt mit einer absolut routinemäßig aussehenden E-Mail. Sie erhalten eine Benachrichtigung, die scheinbar von einem vertrauenswürdigen Dienst kommt – sagen wir beispielsweise Dropbox. Die E-Mail informiert Sie darüber, dass ein Kollege eine sichere Datei (vielleicht eine Rechnung oder eine Tabelle mit dem Titel „Q3-Finanzdaten“) freigegeben hat, und enthält einen Link zum Anzeigen. Dieser Link verweist auf eine legitime Dropbox-URL. An der E-Mail selbst ist keine Malware angehängt. Für jeden gewöhnlichen E-Mail-Sicherheitsfilter sieht diese Nachricht sauber aus.

Wenn Sie auf den Link klicken, werden Sie zu einer Dropbox-Anmeldeseite weitergeleitet. Möglicherweise müssen Sie zuerst mit einer CAPTCHA-Abfrage bestätigen, dass Sie ein Mensch sind. Sobald Sie bei der Anwendung angemeldet sind, klicken Sie auf einen PDF-Anhang, der einen schädlichen Link enthält.

Diese mehrstufige URL-Reihe ist eine Taktik, die als URL-zu-URL-Authentifizierungsbedrohung (kurz: U2U) bezeichnet wird. Unter den Angreifern wird sie immer beliebter, da sie für die meisten Sicherheitslösungen sehr schwer zu erkennen ist. Im Folgenden sehen wir uns genauer an, wie diese Bedrohung funktioniert und warum sie so schwierig zu blockieren ist.

Das Endspiel: Umgehung und Infektion

Bedrohungsakteure, die mit dieser mehrstufigen Angriffstechnik Schaddaten hinter einer Reihe von URL-Klicks verstecken, haben zwei Ziele:

- Schwierigkeiten bei der Navigation: Die verschiedenen Zugriffsstufen (wie CAPTCHA-Abfragen und Anmeldebildschirme) machen es für Sicherheitslösungen äußerst schwierig, an die eigentlichen Schaddaten zu gelangen.

- Malware-Verteilung: Sobald sich der Anwender authentifiziert, wird er zu einer zweiten URL weitergeleitet, die die eigentlichen Schaddaten liefert – oft ein manipuliertes Dokument.

Abb. 1: Beispiel für eine URL-zu-URL-Bedrohung.

Die Herausforderung: Warum Sicherheitsanbieter die Bedrohung übersehen

Die Identifizierung dieser Bedrohungen ist außerordentlich schwierig, da sie so konzipiert sind, dass sie die Architektur herkömmlicher sicherer E-Mail-Gateways (SEGs) ausnutzen.

- Sauberer Eintrag: Scanner überprüfen normalerweise die erste URL in einer E-Mail. Da der Angriff mit einem legitimen Dateifreigabelink zu Dropbox oder SharePoint beginnt, besteht er Reputationsprüfungen mit Bravour.

- Nachweis, dass Sie ein Mensch sind: Vor dem Erreichen der Anmeldeseite wird oft eine CAPTCHA-Abfrage eingefügt, die bestätigen soll, dass es sich bei dem Anwender um einen Menschen handelt. Automatisierte Systeme scheitern hier meist.

- Die „Scannerfalle“: Automatisierte Sandbox-Analysen folgen Links, können sich aber oft nicht anmelden. Wenn der Scanner auf die Authentifizierungsseite gelangt, stoppt er, da ihm zum Fortfahren die Anmeldedaten fehlen. Er geht davon aus, dass die Seite ein sicheres Portal ist und gibt die E-Mail frei. Die Schaddaten hinter der Anmeldeseite bleiben weiterhin verborgen.

- Schaddaten: Die eigentlichen Schaddaten befinden sich auf dem Server des Anbieters und wurden nicht per E-Mail übermittelt. Herkömmliche Sicherheitsfilter haben Schwierigkeiten, schädliche Links oder Anhänge zu analysieren und zu identifizieren, die nicht direkt über ihr eigenes Gateway oder ihre eigene API geleitet wurden.

Wie Proofpoint Nexus URL-zu-URL-Bedrohungen blockiert

Während klassische Gateways durch den legitimen Einstiegspunkt getäuscht werden, ist Proofpoint hervorragend in der Lage, solche mehrstufigen Angriffe zu identifizieren und zu blockieren. Unsere Erkennungslösung Proofpoint Nexus® verwendet eine Kombination von KI-gestützten Modulen, um Kontext, Verhalten und Absicht des Angriffs zu analysieren und die Bedrohung zu identifizieren, selbst wenn die ursprüngliche URL sicher erscheint.

So analysiert und blockiert Nexus URL-zu-URL-Authentifizierungsangriffe:

1: Absichtserkennung mit Nexus LM™ (Sprachmodell)

Der Angriff nutzt Social Engineering, um das Opfer mit einem Köder zu einer Aktion zu verleiten, zum Beispiel zum Klicken auf einen Link. Unser Sprachmodell analysiert die Psychologie der Botschaft, um folgende Indikatoren zu identifizieren:

- Dringlichkeit und Aufforderung: Markiert Nachrichten, die ein falsches Gefühl der Dringlichkeit erzeugen oder den Anwender daran erinnern oder drängen, auf den Link zu klicken.

- Dateifreigabe-Absicht: Erkennt die spezifische Dateifreigabe-Absicht im E-Mail-Text und gleicht sie mit dem Link ab, um zu überprüfen, ob sie mit normalen Geschäftskommunikationsmustern übereinstimmt.

2: Anomalie-Erkennung mit Nexus RG™ (Beziehungsdiagramm)

Nexus versteht, dass ein vertrauenswürdiger Link nicht zwingend auf einen vertrauenswürdigen Absender hinweist. Unsere Lösung analysiert den weiteren Kontext auf folgende Indikatoren:

- Ungewöhnliche Absender: Markiert eine Nachricht, wenn keine frühere Beziehung zwischen dem Absender und dem Empfänger besteht, was eine plötzliche Dateifreigabe sehr verdächtig macht.

- Kampagnenmuster: Identifiziert, ob dieselben Links oder Dateien gleichzeitig für mehrere weitere Empfänger freigegeben wurden – ein klarer Indikator für eine Massenkampagne anstatt einer legitimen 1:1-Dateifreigabe.

3: Verknüpfung von Datenpunkten mit Nexus ML™ (Machine Learning)

Unser Machine-Learning-Modul liefert historischen Kontext zur unmittelbaren Bedrohung. Es ermittelt folgende Faktoren:

- Beweise für frühere verdächtige Aktivitäten: Prüft, ob der Absender oder das Muster mit früheren verdächtigen Aktivitäten in unserem riesigen Bedrohungsökosystem übereinstimmt.

- Schädliche Dateizuordnungen: Es wird analysiert, ob ähnliche bekannte Dateien bei anderen Angriffen mit schädlicher Absicht in Verbindung gebracht wurden, sodass der „saubere“ Link mit bekannten Bedrohungsakteuren verknüpft wird.

4: Auslösung der Falle mit Nexus TI™ (Bedrohungsdaten)

Abschließend nimmt das Bedrohungsdaten-Modul die URL nicht für bare Münze.

- Sandbox-Ausführung: Nutzt hochentwickelte Sandbox-Analyse-Techniken, um die URL-Kette bis zu ihrem Ende zu verfolgen und die eigentlichen Schaddaten effektiv in einer sicheren Umgebung auszuführen, damit das versteckte Ziel aufgedeckt wird.

- Zukunftssicherheit: Identifiziert die neue schädliche Webseite am Ende der Kette, speichert sie für die Zukunft und schützt sofort alle anderen Proofpoint-Kunden vor demselben Angriff.

Der Vorteil von Proofpoint Nexus

Angreifer nutzen URL-zu-URL-Ketten, um sich hinter dem Ruf vertrauenswürdiger Marken wie Dropbox zu verstecken. Zum Erkennen des Verhaltens achtet Proofpoint Nexus nicht nur auf den Markennamen. Durch die Kombination von Sprachanalyse, Beziehungskontext, Echtzeit-Bedrohungsdaten und fortschrittlichen Analysetechniken stellt Nexus sicher, dass selbst die überzeugendste URL-zu-URL-Authentifizierungsbedrohung Ihre Anwender nicht täuschen und Ihrem Unternehmen Schaden zufügen kann.

Wenn Sie mehr darüber erfahren möchten, wie wir Ihr Unternehmen beim Schutz Ihrer Mitarbeiter und Daten vor KI-gestützten Bedrohungen der nächsten Generation unterstützen können, vereinbaren Sie noch heute eine Demo.

Kontaktieren Sie uns, um mehr darüber zu erfahren, wie Sie sich mit Proofpoint Prime Threat Protection vor Subscription-Bombing-Angriffen und anderen neuen Cybersicherheitsrisiken schützen können.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie erfahren möchten, wie Proofpoint Nexus hochentwickelte Angriffe stoppt, lesen Sie die anderen aktuellen Blog-Beiträge aus dieser Reihe:

- Wie Subscription Bombing den eigentlichen Angriff verbirgt (November 2025)

- Wie Bedrohungsakteure KI-Assistenten mit indirekter Prompt-Injection manipulieren (Oktober 2025)

- BEC-Angriffe auf Behörden (September 2025)

Eine vollständige Liste unserer Cybersecurity Stop of the Month-Blog-Beiträge finden Sie hier.