E-Mail-Bedrohungen gegen öffentliche Einrichtungen nehmen an Umfang und Komplexität zu. Dabei werden die Finanz- und Beschaffungsabteilungen am häufigsten mit Business Email Compromise (BEC) konfrontiert. Seit Kurzem lassen sich diese Taktiken noch schwerer erkennen, da jetzt 40 % dieser Angriffe KI-generierte Inhalte nutzen und die Grenze zwischen legitimen und betrügerischen Anfragen weiter verwischen.

BEC-Bedrohungen sind deshalb so gefährlich, weil sie meist keine schädlichen Links oder Malware-Schaddaten enthalten und Cyberkriminelle stattdessen auf Lügen, Nachahmung und Social-Engineering-Taktiken setzen, um die üblicherweise vorhandenen Sicherheitsmaßnahmen zu unterlaufen. Angriffe ohne Schaddaten sind für viele Sicherheitsanbieter ein blinder Fleck und führen zu so genannten „Design-False-Negatives“, d. h. die Bedrohungen werden nicht erkannt, weil die Systeme schlicht nicht für die Erkennung dieser Taktiken ausgelegt sind.

Vor Kurzem identifizierte und blockierte unser Team eine raffinierte BEC-Kampagne, die der Sicherheitslösung eines Mitbewerbers komplett entgangen war. Dieser Angriff verdeutlicht, wie wichtig eine moderne und mehrschichtige Schutzstrategie ist, die nicht nur offensichtliche Bedrohungen im Blick behält.

Die Bedrohung: Wie lief der Angriff ab?

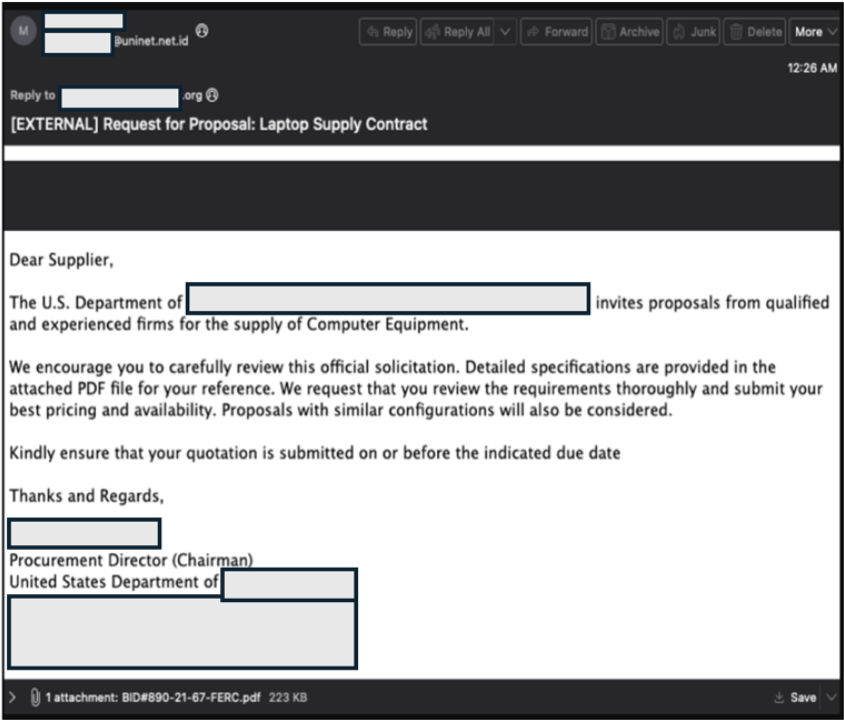

Der Angriff begann mit einer E-Mail, die als legitime Angebotsanfrage von einem Einkaufsleiter einer großen US-Behörde getarnt war. In der E-Mail wurden Einkaufsleiter verschiedener Unternehmen um ein Angebot für einen umfangreichen Zuliefervertrag für Computertechnik gebeten, wobei ein scheinbar harmloses PDF-Dokument mit den Angebotsdetails angehängt war.

Vom Bedrohungsakteur verschickte E-Mail.

Auf den ersten Blick schien die E-Mail legitim, doch ein genauerer Blick zeigte die subtilen aber effektiven Methoden des Angreifers.

- Nachahmung: In der E-Mail wurde eine echte US-Behörde nachgeahmt, um die Glaubwürdigkeit zu erhöhen.

- Köder ohne Schaddaten: Das angehängte PDF-Dokument enthielt keine Malware und löste daher auch keine klassischen Virenschutz- oder Sandbox-Analysen aus. Der Textteil der E-Mail war sauber und enthielt keine verdächtigen URLs.

- Gesprächseröffnung: Das Ziel des Angreifers war kein schneller Klick, sondern der Beginn eines Gesprächs, der Aufbau von Vertrauen bei der Zielperson und dann der Schwenk zum Finanzbetrug (z. B. die Anforderung einer Zahlung an ein betrügerisches Konto).

- Domain-Spoofing: Die Angreifer registrierten eine Doppelgänger-Domain nach dem Muster „bundesbehörde[.]org“, um die legitime GOV-Domain der echten Behörde nachzuahmen. Die neue Domain wurde erst im vergangenen Monat erstellt, was ein erhebliches Warnsignal darstellt.

- Header-Manipulation: Das Feld „From“ zeigte einen plausiblen Namen, doch der „Reply-to“-Header leitete Antworten an die Angreifer-Domain bundesbehörde[.]org weiter, eine klassische BEC-Technik.

Für die vorhandene Sicherheitslösung, die sich auf die Erkennung bekannt schädlicher Links oder Dateien konzentriert, war dieser Angriff komplett unsichtbar. Das System nutzte in erster Linke statische Wörterbücher zur Erkennung von Display Name-Spoofing, befand die Nachricht für technisch sauber und stellte sie zu.

Die Erkennung: So hat Proofpoint den Angriff gestoppt

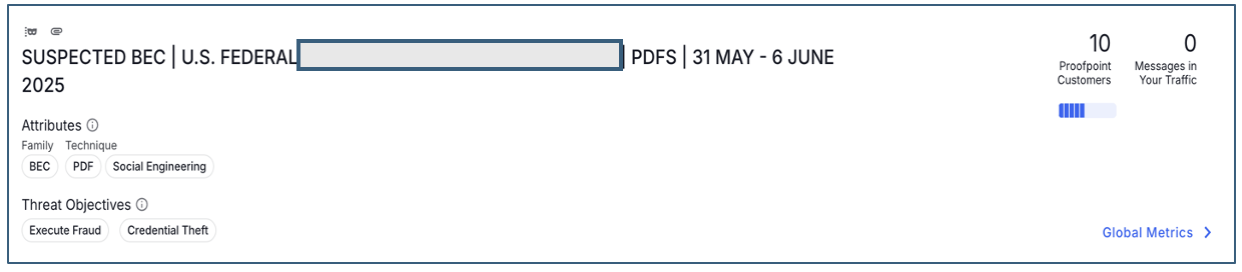

Die Bedrohung wurde sofort identifiziert und bei all unseren Kunden blockiert. Wir konnten den Angriff stoppen – nicht wegen einer einzigen Funktion, sondern weil unsere KI-Plattform Proofpoint Nexus einen mehrschichtigen Erkennungsansatz mit künstlicher Intelligenz, erweiterten Analysen und erstklassigen Bedrohungsdaten kombiniert.

Die KI-Erkennungsmodule von Proofpoint Nexus identifizierten die Bedrohung als Köder.

Die KI-Erkennungsmodule von Proofpoint Nexus identifizierten die Bedrohung als Köder.

So konnten unsere Bedrohungsforscher und die Nexus-Module gemeinsam diesen Angriff stoppen:

Hervorragende Bedrohungsdaten

Wir haben diesen Angriff bereits beobachtet. Unsere Forscher haben diesen konkreten Bedrohungsakteur und seine TTPs (Taktiken, Techniken und Prozeduren) seit 2022 im Blick. Wir wissen, dass der Angreifer Supply-Chain-Verantwortliche ins Visier nimmt, die mit Behörden zusammenarbeiten. Informationen wie diese werden kontinuierlich in unsere Erkennungsmodule eingespeist, sodass wir die Kampagnen des Bedrohungsakteurs erkennen und proaktiv blockieren können.

Erweiterte BEC-Erkennung

Unsere Erkennungstechnologie Proofpoint Nexus wurde speziell für die Erkennung und Abwehr von Nachahmungsangriffen entwickelt. Sie analysiert mehrere Indikatoren in Echtzeit und kann die Bedrohung dadurch sofort identifizieren. Das Modul Nexus Relationship Graph (RG) stellte fest, dass die E-Mail von einem unbekannten Absender stammte, der nicht regelmäßig mit dieser Behörde kommuniziert. Das Modul Nexus Machine Learning (ML) erkannte die Domain als einen verdächtigen Doppelgänger, der erst vor Kurzem registriert wurde – und dass die Header-Werte „From“ und „Reply-to“ nicht übereinstimmten. Angesichts dieser Faktoren erhielt die Nachricht eine BEC-Bewertung von 100 und wurde sofort blockiert.

Detaillierte inhaltliche Analyse

Unsere Bedrohungsanalysen untersuchen auch den Inhalt einer Nachricht. Dadurch wussten wir, dass die echte Behörde ihre offiziellen PDF-Dokumente mit einem speziellen digitalen Tag versieht. Das Modul Nexus Threat Intelligence (TI) erkannte, dass dieses Tag im PDF-Dokument des Angreifers fehlte, und gab eine Warnung heraus. Außerdem entsprachen Betreffzeile, Nachrichtentext und die Gestaltung der Angebotsanfrage früheren Kampagnen dieses Akteurs.

Dank der Kombination aus umfangreichen historischen Bedrohungsdaten und den erweiterten Erkennungsfunktionen von Proofpoint Nexus konnten wir als einziger Sicherheitsanbieter erkennen, was anderen verborgen blieb: einen gefährlichen und gut getarnten Nachahmungsangriff.

Es steht mehr auf dem Spiel als eine E-Mail

Unter allen gemeldeten Cyberzwischenfällen des Jahres 2024 hatten BEC-Angriffe einen Anteil von 73 %, was ihre überproportionale Auswirkung auf Behörden und regulierte Sektoren unterstreicht. Wenn eine solche BEC-Bedrohung Erfolg hat, können die Folgen schwerwiegend und vielfältig sein.

- Finanzielle Verluste: Das Hauptziel – der Lieferant – könnte dazu verleitet werden, Gelder an ein betrügerisches Konto zu überweisen, und so einen finanziellen Verlust erleiden.

- Markenmissbrauch: Der Ruf der nachgeahmten Behörde wird beschädigt, sodass legitime Partner und Lieferanten bei zukünftiger Kommunikation übervorsichtig sind.

- Schwächung des Vertrauens der Öffentlichkeit: Diese Angriffe untergraben das Vertrauen von Bürgern und Unternehmen in die Sicherheit staatlicher Prozesse und Dienstleistungen.

Bedrohungsakteure entwickeln ihre Methoden ständig weiter, und Sicherheitsanbieter müssen mit ihnen Schritt halten. Bedrohungen ohne Schaddaten werden immer häufiger, weil sie so gut funktionieren. Zuverlässiger Schutz ist nur dann möglich, wenn die Lösung Kontext, Verhalten und Reputation analysieren kann – und nicht nur Dateien und Links. Unser Erfolg beim Blockieren dieser Kampagne zeigt, wie wichtig unsere kontinuierlichen Investitionen in Bedrohungsanalysen und Technologien sind, die aktuelle und zukünftige Angriffe abwehren können.

Weitere Informationen zu Proofpoint Core Email Protection finden Sie auf unserer Produktseite.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint hochentwickelte Angriffe stoppt, lesen Sie die anderen Blog-Beiträge aus dieser Reihe:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen per Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

- SocGholish hält die Gesundheitsbranche in Atem (Oktober 2024)

- Proofpoint stoppt Vendor Email Compromise im öffentlichen Sektor (November 2024)

- So konnte Proofpoint eine Dropbox-Phishing-Kampagne stoppen (Dezember 2024)

- Phishing mit digitalen Signaturen verursacht fast Katastrophe bei Energieversorger (Januar 2025)

- Anmeldedaten-Phishing-Angriff auf Finanzunternehmen (Februar 2025)

- Wie Cyberkriminelle ihre Opfer mit angeblichen Kryptoguthaben in die Falle locken, um Anmeldedaten und Geld zu stehlen (April 2025)

- Abwehr von Phishing-Angriffen, die von E-Mail zu SMS wechseln (Mai 2025)

- Adversary-in-the-Middle-Angriffe gegen Microsoft 365 (Juni 2025)

- Erkennung und Abwehr von Kontoübernahmen (Juli 2025)