Im Juni 2025 veröffentlichte Gartner® das Whitepaper „Overcome AI-Powered Attacks by Leveling Up Your Email Security Platform“ (Abwehr von KI-basierten Angriffen durch Stärkung Ihrer E-Mail-Sicherheitsplattformen) von Nikul Patel, Deepak Mishra und Max Taggett, in dem die Bedeutung von kontinuierlichem Phishing-Schutz in Unternehmen betont wurde: „Wie der Jahresvergleich im Verizon-Bericht Data Breach Investigations 2025 (Untersuchungsbericht zu Datenkompromittierungen) zeigt, ist Phishing immer noch einer der gefährlichsten Angriffsvektoren.“

Das Whitepaper enthält auch Informationen über den Einsatz von KI durch Angreifer. Gartner stellte fest, dass „die Angreifer mithilfe von LLMs (Large Language Models) die Kosten ihrer Attacken um mehr als 95 % senken können, was den ROI steigert und raffiniertere, unterschiedliche und häufige Attacken ermöglicht“.

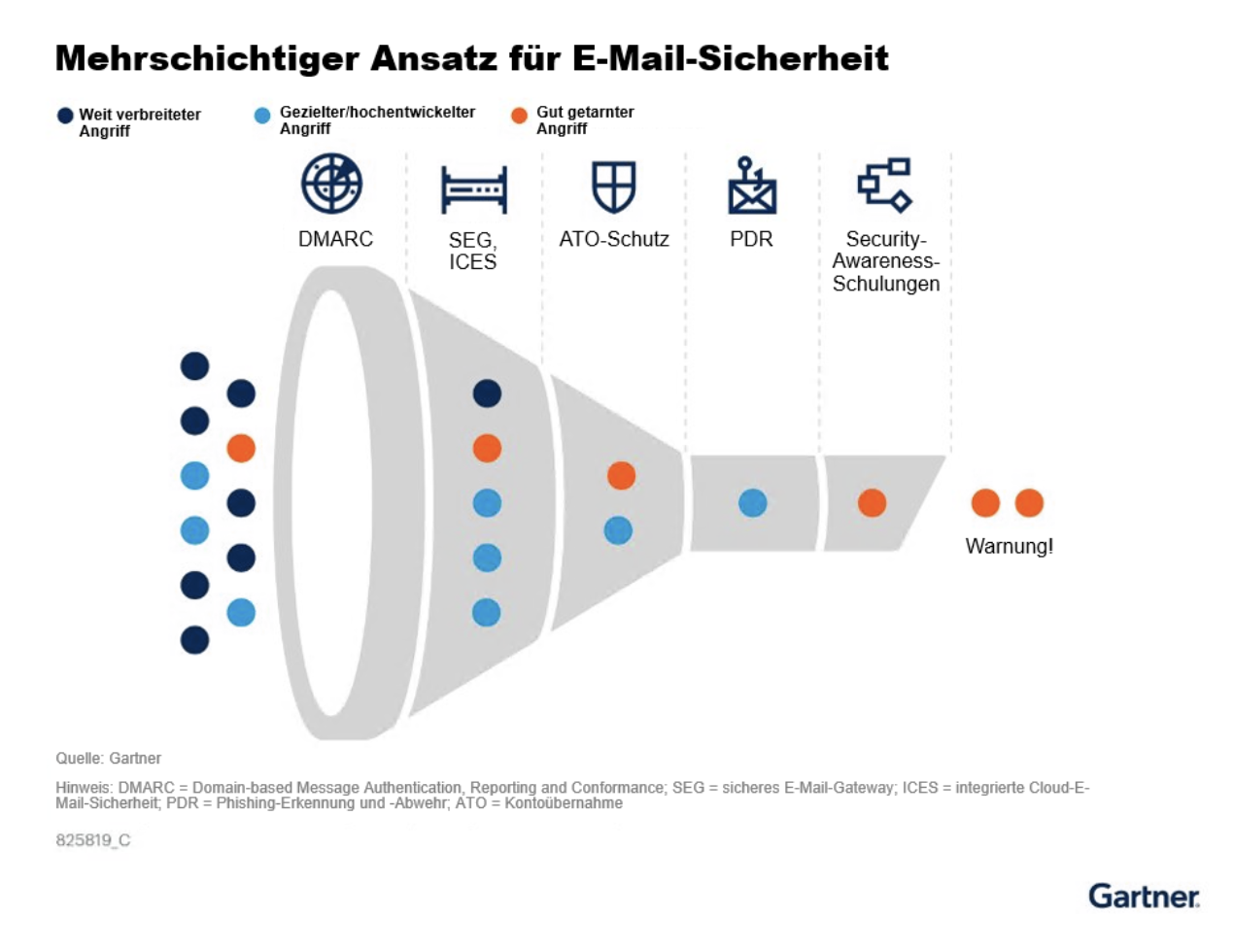

Der Bericht empfiehlt: „Implementieren Sie einen mehrschichtigen Ansatz, um die allgemeine Angriffsfläche zu minimieren. Konzentrieren Sie sich auf Aspekte wie Domain-based Message Authentication, Reporting, and Conformance (DMARC; I&O), Security-Awareness-Schulungen (Sicherheitsprogramme), sowie Phishing-Erkennung und -Abwehr (Sicherheitsabläufe).“ Die Grafik unten illustriert diese Empfehlung.

Proofpoint geht über diese Empfehlungen hinaus

Dieser Ansatz entspricht dem der Proofpoint-Plattform und den in Proofpoint Prime Threat Protection enthaltenen Funktionen.

DMARC und Betrugsschutz

DMARC (Domain-Based Message Authentication, Reporting and Compliance) ist ein wichtiger Mechanismus zum Schutz von Empfängern und Absendern vor betrügerischen E-Mails. Proofpoint Email Fraud Defense (EFD) beschränkt sich nicht auf die DMARC-Implementierung, sondern bietet auch die erforderlichen Services, mit denen Unternehmen die höchste DMARC-Schutzstufe „P=Reject“ erhalten können.

Flexible Bereitstellung

SEGs (Sichere E-Mail-Gateways) und ICES (Integrierte Cloud-E-Mail-Sicherheit) sind zwei Methoden für die Implementierung von E-Mail-Scan-Funktionen. Während sich ein SEG vor den E-Mail-Servern befindet, setzt ICES auf Microsoft-APIs für den E-Mail-Zugriff. Beide Lösungen haben ihre eigenen Vorteile.

Das Angebot von Proofpoint ist einzigartig, da wir sowohl Gateway-Schutz als auch API-basierte ICES-Lösungen separat oder kombiniert anbieten. Beide stellen die gleichen erstklassigen Bedrohungsschutz-Funktionen wie KI zum Analysieren von Inhalten sowie der Absicht von E-Mails bereit.

Menschen schützen. Daten sichern.

Proofpoint geht über die von Gartner empfohlenen Funktionen hinaus und bietet Schutz für weitere Collaboration-Tools sowie Datensicherheit.

Proofpoint Account Takeover Protection bietet Funktionen für Identitätshygiene und kann Kontoübernahmeversuche schnell erkennen, untersuchen und abwehren.

Proofpoint Closed-Loop Email Analysis and Response (CLEAR) untersucht und behebt mithilfe von KI schnell und zuverlässig potenziell schädliche E-Mails, die von Anwendern gemeldet werden. In Kombination mit Proofpoint ZenGuide werden Ihre Mitarbeiter dabei unterstützt, bei Bedrohungen richtige Entscheidungen zu treffen. Dabei erhalten Sie auch einzigartige Einblicke darin, wer in Ihrem Unternehmen die riskantesten Anwender sind und wer am häufigsten angegriffen wird.

Das Gartner-Whitepaper stellt auch fest, dass „E-Mail-Telemetrie angesichts zunehmender E-Mail-basierter Angriffe für die meisten XDR-Tools unverzichtbar geworden ist“. Proofpoint integriert sich mit einem breiten Spektrum an Technologiepartnern, einschließlich Anbietern für XDR-Lösungen.

Weitere Informationen

Die Proofpoint-Plattform bietet einen umfassenden Ansatz zur Bedrohungsabwehr, schließt Sicherheitslücken und minimiert die Komplexität, die mit fragmentierten und isolierten Lösungen einhergeht. Sie ist aktuell der einzige komplette Satz integrierter Lösungen für personenzentrierte Sicherheit. Laden Sie die Kurzvorstellung zu Proofpoint Prime Threat Protection herunter.

GARTNER ist eine eingetragene Handelsmarke und Dienstmarke von Gartner, Inc. und/oder seinen Tochtergesellschaften in den USA und auf der ganzen Welt und wird hier mit Genehmigung von Gartner verwendet. Alle Rechte vorbehalten.