In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und zeigen, wie Unternehmen mit Proofpoint ihren E-Mail-Schutz verbessern können, um die Mitarbeiter vor heutigen Bedrohungen zu schützen.

Phishing-Angriffe, die Adversary-in-the-Middle-Taktiken (AiTM) nutzen, haben sich enorm weiterentwickelt gehören inzwischen zu den komplexesten Bedrohungen in der Cybersicherheitslandschaft. Bei diesen Angriffen, die über herkömmliches Phishing hinausgehen, werden übertragene Daten gezielt abfangen und manipuliert, was ihre Erkennung und Abwehr deutlich erschwert.

Im Gegensatz zu herkömmlichen Angriffen mit Anmeldedaten-Diebstahl positionieren sich Angreifer bei einer AiTM-Bedrohung mit einem Reverse-Proxy-Server zwischen die Opfer und die legitimen Dienste, auf die sie es abgesehen haben. Mit dieser Taktik können Bedrohungsakteure die Multifaktor-Authentifizierung (MFA) in Echtzeit umgehen und ausgeklügelte Angriffe gegen weltweit agierende Unternehmen durchführen.

Hintergrund

AiTM-Angriffe nutzen grundlegende Lücken in Sicherheitssystemen aus, die auf Benutzeranmeldedaten und veralteter MFA basieren. Die Angriffe sind eine Variante der weitläufig bekannten Man-in-the-Middle (MitM)-Angriffe.

Sie sind darauf ausgelegt, Daten während der Übertragung umzuleiten. Der Angreifer fängt dabei Daten vom Absender an den Empfänger und umgekehrt ab und kann so die Kommunikation in Echtzeit verfolgen und manipulieren und sowohl Anmeldedaten als auch Sitzungs-Cookies stehlen. Die Bezeichnung Adversary-in-the-Middle bezieht sich auf die Tatsache, dass das Gerät des Angreifers zwischen Absender und Empfänger geschaltet ist und unbemerkt Nachrichten weiterleitet.

Die Plattform Tycoon 2FA Phishing-as-a-Service (PhaaS) wird häufig im Zusammenhang mit dieser Bedrohungstaktik genannt. Mit Tycoon können Angreifer ausgesprochen überzeugende Phishing-Seiten erstellen und Authentifizierungsbildschirme wie die von Microsoft 365 täuschend echt nachahmen, z. B. indem sie das firmenspezifische Entra ID-Branding (ehemals Azure Active Directory) des Unternehmens nachahmen. Mithilfe solcher Phishing-Seiten gelingt es Cyberkriminellen, Benutzernamen und Kennwörter zu stehlen oder 2FA-Token und Sitzungs-Cookies abzugreifen, die sie für die Umgehung von MFA-Schutzmaßnahmen benötigen.

Das Szenario

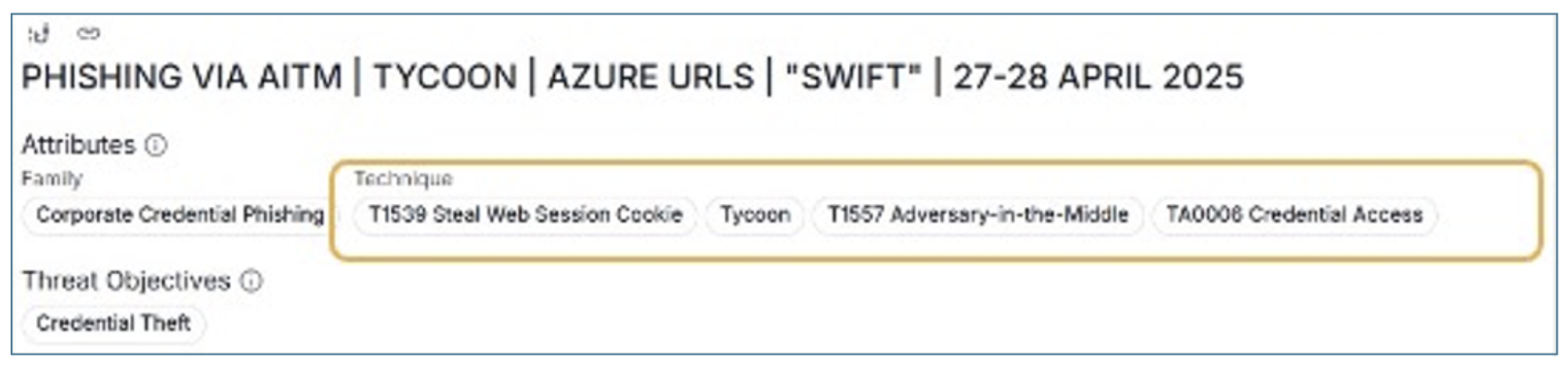

Im April 2025 deckte Proofpoint mehrere Kampagnen auf, die sich gegen tausende weltweit tätige Unternehmen richteten und mit einer deutlich gestiegenen Nutzung der PhaaS-Plattform von Tycoon einhergingen. Dabei wurden mit AiTM-Techniken sowohl Anmeldedaten von Anwendern extrahiert als auch die MFA umgangen.

Bei diesen Phishing-Kampagnen kamen verschiedene Verschleierungstaktiken zum Einsatz, darunter unsichtbare Unicode-Zeichen und individuell gestaltete CAPTCHAs. Ein weiteres Merkmal waren Anti-Debugging-Features, die darauf abzielten, automatisierte Schutzmaßnahmen auszuhebeln und Analysen zu erschweren.

Proofpoint erkannte die Bedrohung nicht nur in den Daten seiner eigenen Kunden, sondern auch hinter den Schutzmaßnahmen von sechs anderen E-Mail-Sicherheitsanbietern. (Drei dieser Anbieter wurden im Gartner Magic Quadrant für E-Mail-Sicherheitsplattformen 2024 als Leader eingestuft.) Dies zeigt, wie raffiniert der Angriff war – und wie effektiv die erweiterte Bedrohungserkennung von Proofpoint ist.

Die Bedrohung: Wie lief der Angriff ab?

So lief ein typischer Angriff ab:

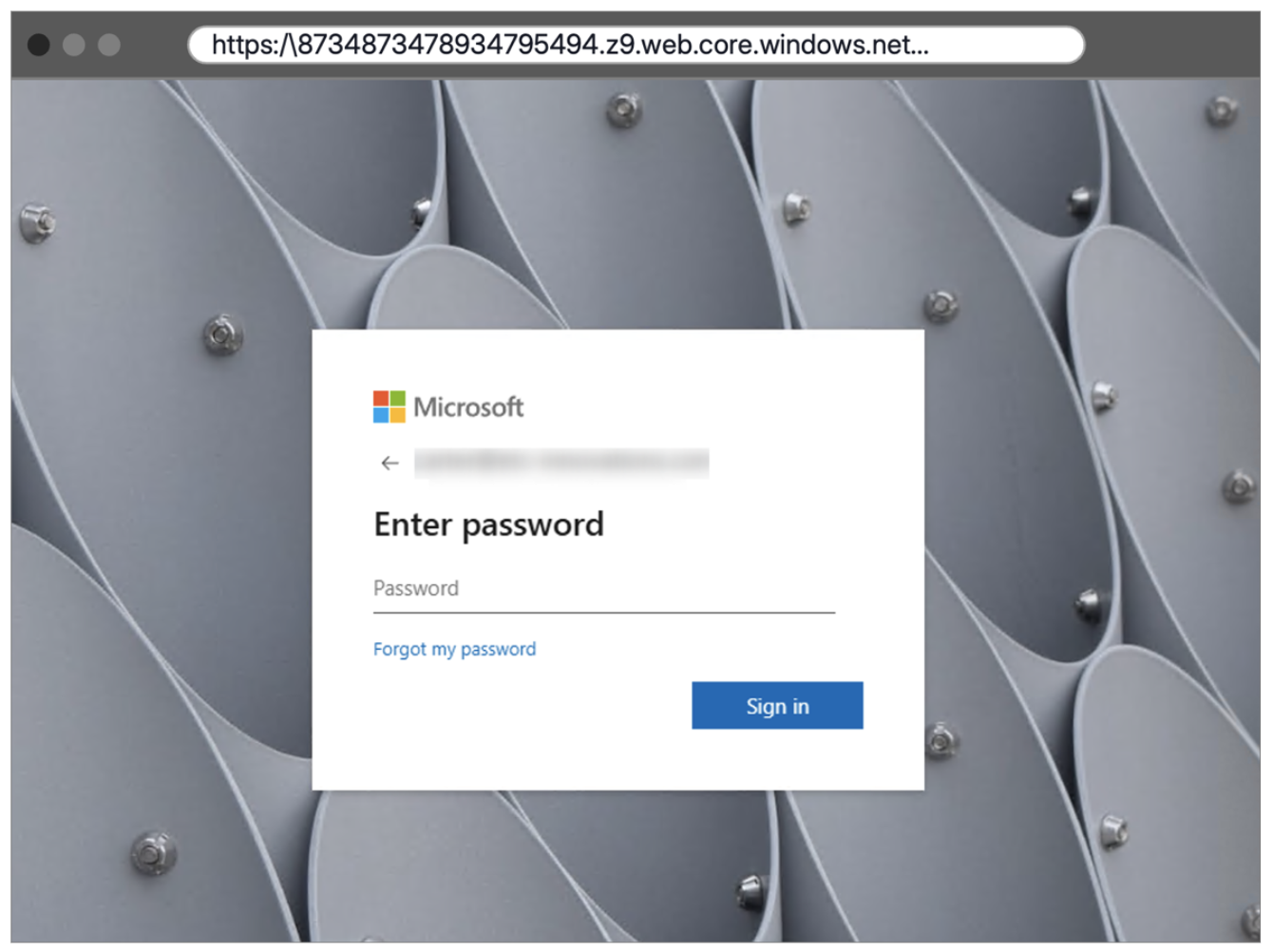

1. Versand des Phishing-Köders: Das Opfer empfängt eine E-Mail mit einer URL zu einer gefälschten Authentifizierungsseite von Microsoft, die von einer legitimen Anmeldeseite kaum zu unterschieden ist. Und durch Einbettung des Entra ID-Logos des Unternehmens wirkt die Seite noch überzeugender.

Gefälschte Microsoft-Anmeldeseite, die den Anwender zur Eingabe seines Kennworts auffordert.

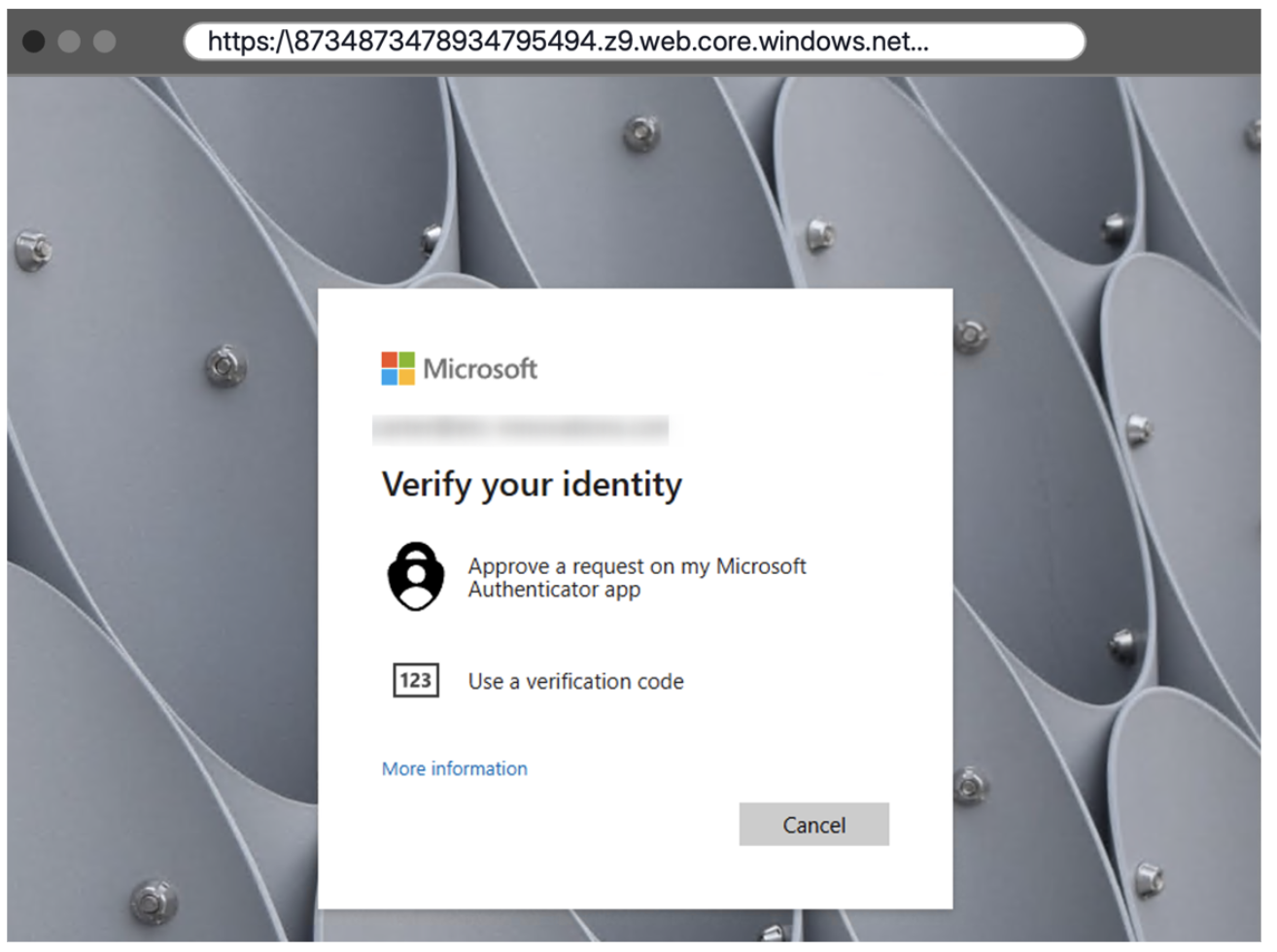

2. Erfassung von Anmeldedaten: Nach Eingabe von Benutzername und Kennwort wird das Opfer aufgefordert, den 2FA-Token einzugeben, der entweder durch eine Authentifizierungs-App generiert oder via SMS gesendet wird. Dadurch können die Angreifer in Echtzeit Anmeldedaten und 2FA-Token abgreifen.

Gefälschte Microsoft MFA-Seite, die zur Eingabe eines Verifizierungscodes auffordert.

3. Diebstahl des Sitzungs-Cookies: Zusätzlich zu Anmeldedaten und 2FA-Token stehlen AiTM-Angreifer die Sitzungs-Cookies, mit denen sie sich ohne Auslösen von MFA-Eingabeaufforderungen als der betreffende Anwender authentifizieren können.

4. Umgehung von MFA: Mithilfe der gestohlenen Sitzungs-Cookies kann sich der Angreifer jetzt unerlaubten Zugriff auf das Microsoft 365-Konto des Opfers oder andere kritische Cloud-Dienste verschaffen. Dies ist eine gravierende Schwachstelle veralteter MFA-Systeme, die es Cyberkriminellen ermöglicht, langfristig auf vertrauliche Konten und Systeme zuzugreifen.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Proofpoint bietet eine komplette personenzentrierte Lösung an, die Unternehmen vor dem größten Spektrum an aktuellen Bedrohungen schützt. Unsere mehrschichtige Erkennungstechnologie Proofpoint Nexus AI kombiniert semantische und verhaltensbasierte KI, Machine Learning (ML) sowie von Forschern kuratierte Bedrohungsdaten. Diese Technologien bieten gemeinsam mehrschichtigen Schutz, der schädliche Nachrichten und Inhalte in dynamischen Bedrohungen zuverlässig erkennt und abwehrt.

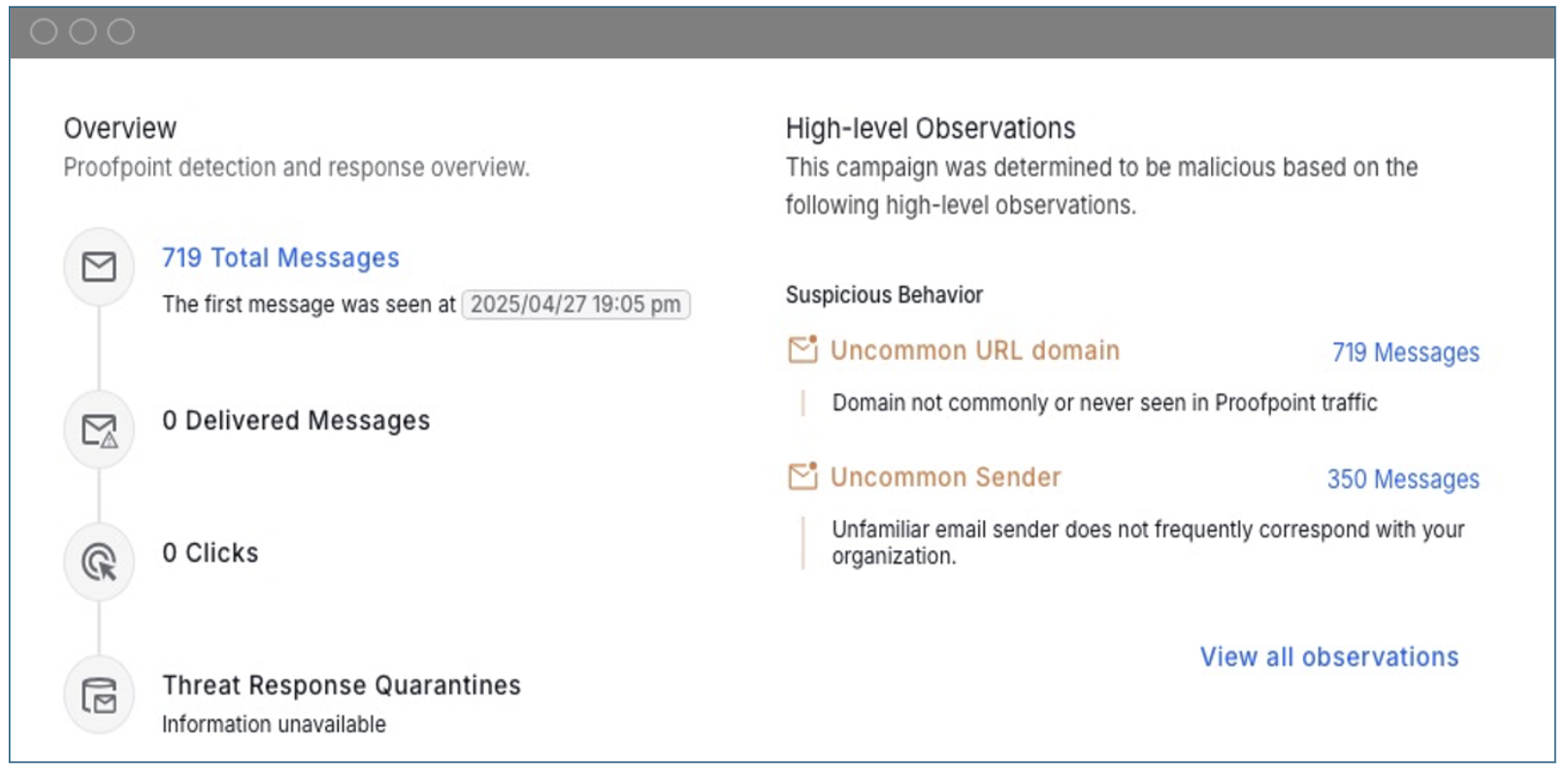

Darstellung einer Phishing-Kampagne im Dashboard von Proofpoint Targeted Attack Protection (TAP).

Diese Kampagne wurde aufgrund der folgenden Attribute von Proofpoint Nexus und unserem Bedrohungsforscherteam als schädlich eingestuft:

- Verdächtige URL-Domain: Die E-Mails enthielten URLs mit unüblichen Domains, die nicht sehr häufig im Datenverkehr von Proofpoint vorkommen. Die ungewöhnliche Domain wurde als verdächtig gekennzeichnet und unverzüglich als Teil eines AiTM-Angriffs kategorisiert.

- Ungewöhnlicher Absender: Der Absender der E-Mail war ungewöhnlich und tauchte in der Kommunikation des Unternehmens quasi nicht auf. Daraufhin wurde die E-Mail als gefährlich eingestuft und als potenzieller Phishing-Versuch gewertet.

- Precision-Validated Phishing: AiTM-Angreifer gehen neuerdings auch zum sogenannten Precision-Validated Phishing über. Bei dieser Technik prüfen die Angreifer zunächst, ob der Anwender ein lohnendes Ziel ist. Die Eingrenzung potenzieller Opfer anhand bestimmter Verhaltensweisen dient dazu, die Wirksamkeit des Angriffs zu steigern.

Abgesehen von den identifizierten Merkmalen hatte das Bedrohungsforscherteam von Proofpoint mehrere Verschleierungstaktiken ausgemacht, welche die Einstufung der E-Mail als schädlich zusätzlich bestätigten. Dazu gehörte die Verwendung unsichtbarer Unicode-Zeichen und individuell gestalteter CAPTCHAs, die darauf ausgerichtet waren, automatische Analysen zu blockieren und Schutzsysteme auszuhebeln. Das Phishing-Kit beinhaltete außerdem Anti-Debugging-Features, die es herkömmlichen Erkennungssystemen erschweren, schädlichen Inhalt zu kennzeichnen.

Verdächtige Verhaltensweisen spielten bei der Erkennung ebenfalls eine wesentliche Rolle. Die von den Angreifern eingesetzte Reverse-Proxy-Technik ermöglichte das Abfangen und Umleiten der Kommunikation zwischen den Opfern und dem Phishing-Kit, sodass Anmeldedaten und Sitzungs-Cookies in Echtzeit entwendet werden konnten. Die Phishing-Seite, die eine legitime Microsoft-Anmeldeseite unter anderem durch firmenspezifisches Branding nahezu perfekt nachahmte, war ein deutliches Zeichen für die Raffinesse des Angriffs.

Zusammenfassung der von Proofpoint erkannten Indikatoren, die zur Erkennung der Kampagne führten.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Um Ihr Unternehmen vor Bedrohungen wie der oben beschriebenen zu schützen, sollten Sie folgende Maßnahmen ergreifen:

- Verwendung erweiterter Authentifizierungsmethoden: MFA gehört nach wie vor zu den wichtigsten Schutzmaßnahmen, ist jedoch nicht zu 100 % sicher. Ziehen Sie die Implementierung zusätzlicher Authentifizierungsmethoden in Betracht, z. B. Hardware-Token wie FIDO2. Diese Methoden bieten eine gewisse Resistenz gegenüber dem Diebstahl von Sitzungs-Cookies und können von Angreifern nicht so leicht ausgehebelt werden.

- Schulung der Anwender: Die Schulung von Mitarbeitern in der Erkennung von Phishing-E-Mails ist unverzichtbar. Anwender sollten wissen, wie sie URLs in E-Mail-Nachrichten prüfen und die Authentizität von Anmeldeseiten verifizieren können, insbesondere solcher mit firmenspezifischem Branding.

- Verbesserung der E-Mail-Filterung: Moderne E-Mail-Sicherheitslösungen können verdächtiges Verhalten, die Nutzung unüblicher Domains und Absenderinformationen sowie weitere Anzeichen eines Phishing-Angriffs erkennen.

- Nutzung erweiterter Bedrohungserkennung: Die Nutzung von Tools zur erweiterten Bedrohungserkennung ist für den Schutz vor AiTM und anderen identitätsbezogenen Angriffen entscheidend. Solche Tools verhindern nicht nur den Diebstahl von Anmeldedaten, sondern können auch verhindern, dass sich Angreifer lateral in Ihrer Umgebung bewegen und die Rechte gestohlener Konten erweitern können.

Proofpoint-Lösungen zum Schutz vor AiTM-Angriffen

Mit Proofpoint Account Takeover Protection (ATO) als Ergänzung zu Proofpoint Targeted Attack Protection (TAP) können Sie Kontoübernahmen in Echtzeit identifizieren. Dadurch lassen sich die meisten nicht autorisierten Anmeldeversuche identifizieren und blockieren, selbst wenn die MFA umgangen wird. Angreifer können somit nicht dauerhaft auf kompromittierte Konten zugreifen.

Schützen Sie Ihr Unternehmen mit personenzentrierter Sicherheit

Wir bei Proofpoint wissen, dass der Faktor Mensch in der Cybersicherheit häufig das größte Risiko ist und haben unsere Lösungen auf den Schutz vor dynamischen Bedrohungen ausgerichtet. Durch die Kombination branchenführender Technologie mit Echtzeit-Bedrohungserkennung, Anwenderschulungen und erweiterten Behebungsfunktionen bietet Proofpoint umfassenden Schutz.

Kontaktieren Sie uns, um mehr darüber zu erfahren, wie Sie sich mit Proofpoint Prime Threat Protection vor AiTM-Angriffen und anderen neuen Cybersicherheitsrisiken schützen können. Die Experten von Proofpoint beraten Sie gerne, wie Sie Ihre Umgebung und Ihre Mitarbeiter so absichern, dass auch die neuesten Phishing-Bedrohungen keine Chance haben.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint hochentwickelte Angriffe stoppt, lesen Sie die anderen Blog-Beiträge aus dieser Reihe:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen per Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

- SocGholish hält die Gesundheitsbranche in Atem (Oktober 2024)

- Proofpoint stoppt Vendor Email Compromise im öffentlichen Sektor (November 2024)

- So konnte Proofpoint eine Dropbox-Phishing-Kampagne stoppen (Dezember 2024)

- Phishing mit digitalen Signaturen verursacht fast Katastrophe bei Energieversorger (Januar 2025)

- Anmeldedaten-Phishing-Angriff auf Finanzunternehmen (Februar 2025)

- Wie Cyberkriminelle ihre Opfer mit angeblichen Kryptoguthaben in die Falle locken, um Anmeldedaten und Geld zu stehlen (April 2025)

- Abwehr von Phishing-Angriffen, die von E-Mail zu SMS wechseln (Mai 2025)