La série « La neutralisation de cyberattaque du mois » s'intéresse aux tactiques en perpétuelle évolution des cybercriminels d'aujourd'hui et à la façon dont Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

Les attaques de phishing qui utilisent la technique adversary-in-the-middle (AiTM) ont considérablement évolué. Aujourd'hui, elles font partie des menaces les plus sophistiquées du paysage de la cybersécurité. Elles vont au-delà du phishing traditionnel en interceptant et en manipulant activement les données en transit. Elles sont par conséquent beaucoup plus difficiles à détecter et à contrer.

Contrairement aux attaques traditionnelles de collecte d'identifiants de connexion, les menaces AiTM utilisent un proxy inverse pour se positionner entre les victimes et les services légitimes auxquels celles-ci tentent d'accéder. Ces techniques permettent aux cybercriminels de contourner l'authentification multifacteur (MFA) en temps réel et de perpétrer des attaques sophistiquées contre des entreprises à l'échelle mondiale.

Contexte

Les attaques AiTM exploitent les failles majeures des systèmes de sécurité qui s'appuient sur les identifiants de connexion des utilisateurs et sur la MFA traditionnelle. Elles constituent une variante des attaques bien connues de type man-in-the-middle (MiTM).

Il s'agit d'une forme d'espionnage et de vol de données dans le cadre de laquelle un cybercriminel intercepte les données transmises d'un expéditeur à un destinataire, puis du destinataire à l'expéditeur. Elle permet aux cybercriminels d'intercepter et de manipuler les communications en temps réel, et souvent de voler des identifiants de connexion et des cookies de session. On parle d'attaque de type adversary-in-the-middle (interception par le cybercriminel) parce que le terminal du cybercriminel se trouve entre l'expéditeur et le destinataire et relaie les messages silencieusement.

La plate-forme PhaaS (phishing-as-a-service) Tycoon 2FA constitue l'un des exemples les plus notables de cette menace. Tycoon permet aux cybercriminels de créer des pages de phishing extrêmement convaincantes qui imitent les écrans d'authentification de Microsoft 365. Ces pages reproduisent notamment l'image de marque personnalisée d'Entra ID (anciennement Azure Active Directory). Elles permettent ainsi aux cybercriminels de voler des noms d'utilisateur et des mots de passe. Les cyberpirates s'emparent également de jetons 2FA et de cookies de session, qui sont essentiels pour contourner les protections MFA.

Le scénario

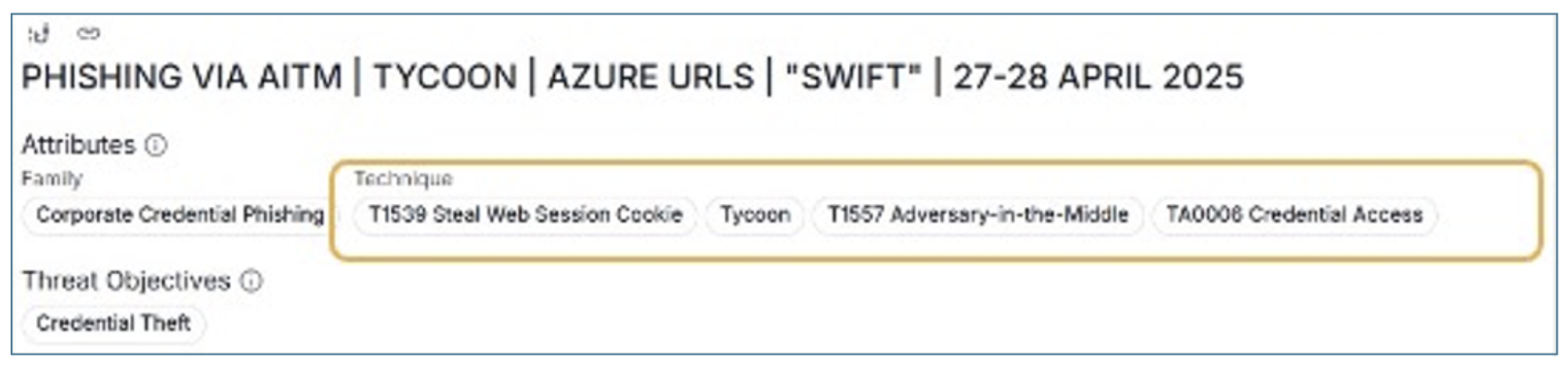

En avril 2025, Proofpoint a détecté plusieurs campagnes qui ciblaient plusieurs milliers d'entreprises à travers le monde et a observé une augmentation alarmante de l'utilisation de la plate-forme PhaaS de Tycoon. Des techniques AiTM ont été utilisées pour extraire les identifiants de connexion des utilisateurs et contourner la MFA.

Ces campagnes de phishing ont fait appel à diverses tactiques de contournement, notamment des caractères Unicode invisibles et des CAPTCHA personnalisés. Elles comportaient également des fonctionnalités anti-débogage conçues pour contrecarrer les défenses automatisées et ralentir l'analyse.

Nous avons non seulement détecté cette menace dans nos propres données client, mais l'avons également identifiée derrière les défenses de six autres éditeurs de solutions de protection de la messagerie. (Trois de ces éditeurs ont été nommés parmi les leaders du Magic Quadrant 2024 de Gartner dans la catégorie des plates-formes de protection de la messagerie.) Cela démontre non seulement le degré de sophistication de l'attaque, mais également l'efficacité des capacités de détection des menaces avancées de Proofpoint.

La menace – Comment l'attaque s'est-elle déroulée ?

Voici à quoi ressemble le déroulement d'une attaque type :

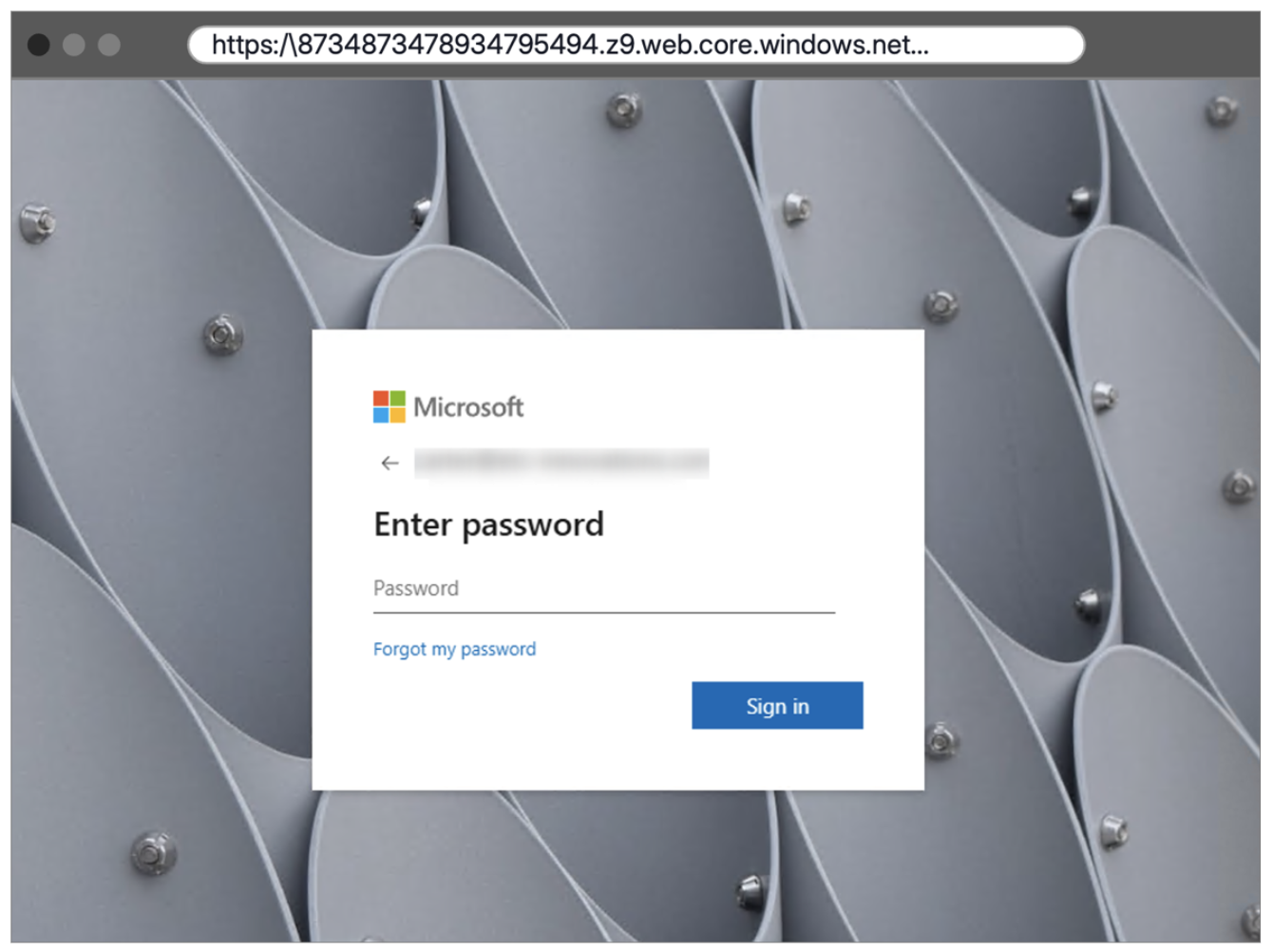

1. Envoi du leurre de phishing. La victime reçoit un email contenant une URL qui renvoie vers une page d'authentification Microsoft factice. Cette page est conçue pour ressembler en tous points à la page de connexion légitime et est personnalisée avec le logo Entra ID de Microsoft, ce qui la rend d'autant plus convaincante.

Fausse page de connexion Microsoft demandant le mot de passe de la cible

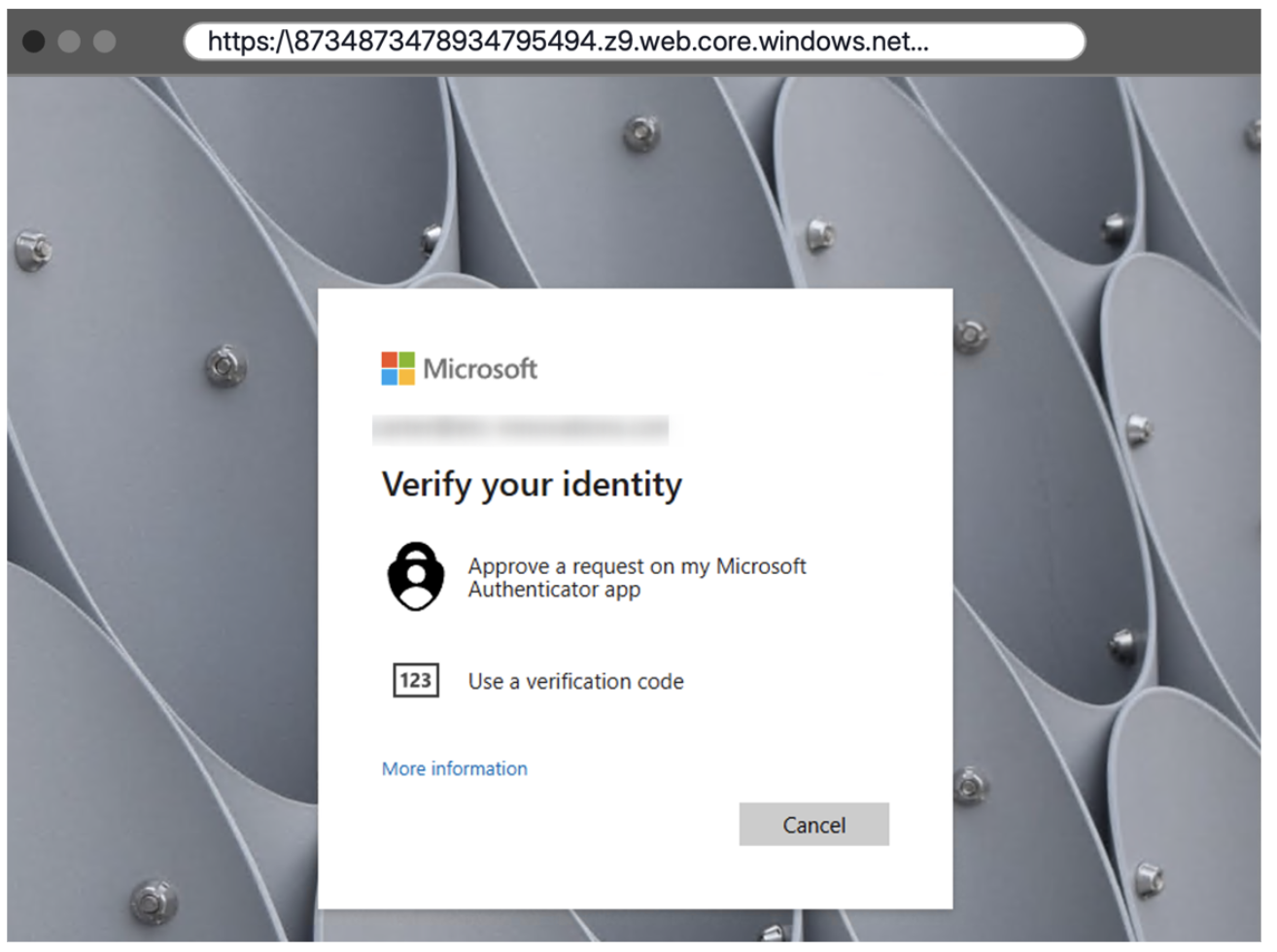

2. Collecte d'identifiants de connexion. Après avoir saisi son nom d'utilisateur et son mot de passe, la victime est invitée à saisir son jeton 2FA, qui est soit généré par une application d'authentification, soit envoyé par SMS. Les identifiants de connexion et le jeton 2FA sont capturés par le cybercriminel en temps réel.

Fausse page MFA Microsoft demandant un code de vérification

3. Vol de cookies de session. En plus d'intercepter les identifiants de connexion et les jetons 2FA, les cybercriminels AiTM volent également les cookies de session, ce qui leur permet de s'authentifier au nom de l'utilisateur sans déclencher les invites MFA.

4. Contournement de la MFA. Le cybercriminel peut alors utiliser les cookies de session volés pour obtenir un accès non autorisé au compte Microsoft 365 de la victime ou à d'autres services cloud critiques. Il s'agit là d'une vulnérabilité majeure des systèmes de MFA d'ancienne génération. Les cybercriminels peuvent l'utiliser pour conserver un accès durable à des comptes et systèmes sensibles.

La détection – Comment Proofpoint est-il parvenu à identifier cette attaque ?

Proofpoint propose une solution complète et centrée sur les personnes pour protéger les entreprises contre le large éventail d'attaques qui sévissent actuellement. Proofpoint Nexus AI est notre pile de détection multicouche. Il associe IA sémantique et comportementale, apprentissage automatique et threat intelligence élaborée par des chercheurs. Toutes ces technologies fonctionnent de concert pour créer une défense multicouche capable d'identifier et de neutraliser les messages et contenus malveillants issus de menaces émergentes.

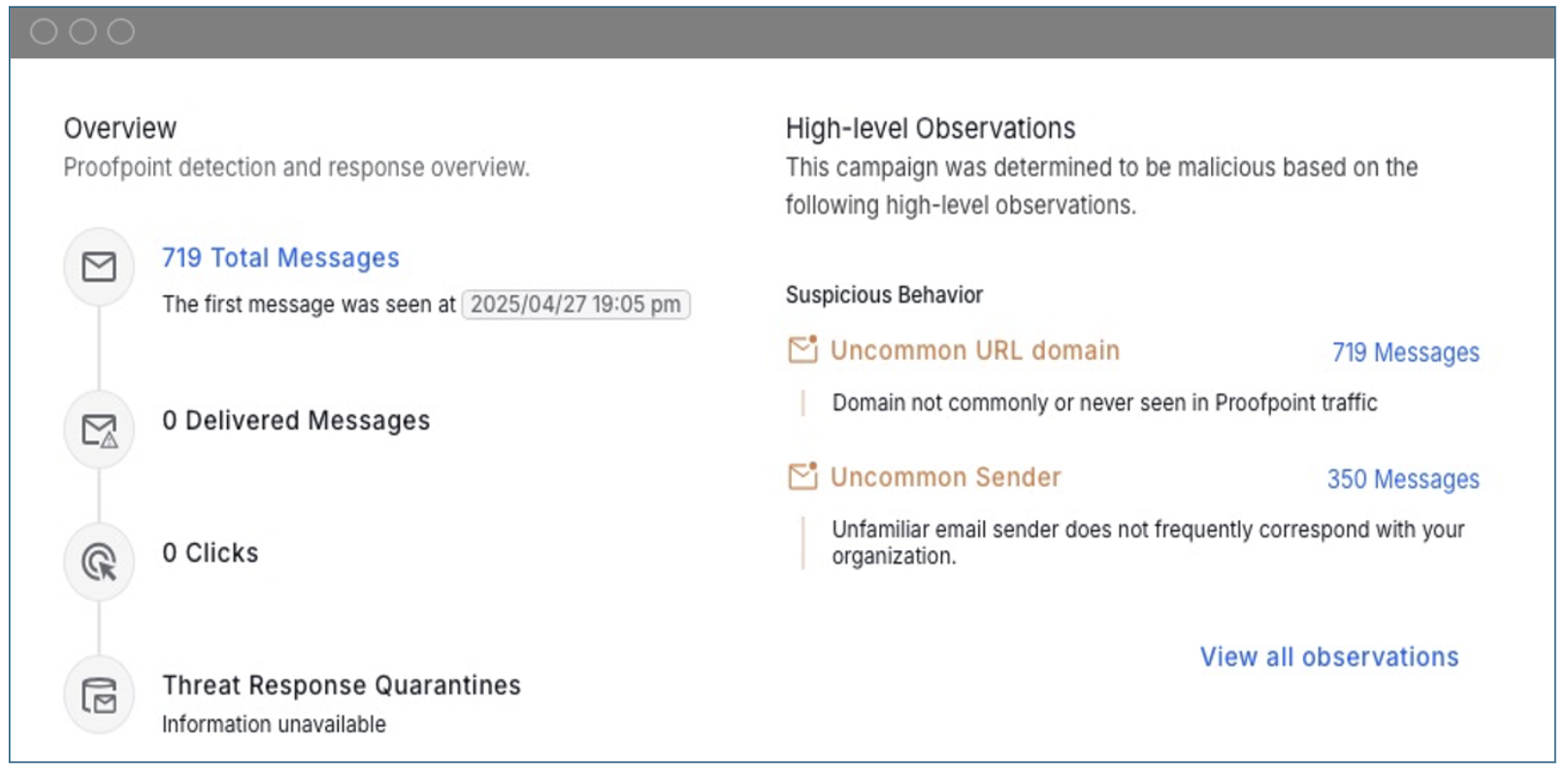

Campagne de phishing dans le tableau de bord Proofpoint Targeted Attack Protection (TAP)

Cette campagne a été identifiée comme malveillante par Proofpoint Nexus et notre équipe de recherche sur les cybermenaces sur la base de ces attributs suivants :

- Domaine d'URL suspect. Les emails contenaient des URL associées à des domaines peu courants qui n'apparaissent pas souvent dans le trafic de Proofpoint. Le domaine inhabituel a été signalé comme suspect et rapidement identifié comme un élément de l'attaque AiTM.

- Expéditeur inhabituel. L'expéditeur de l'email était inconnu et n'avait pas l'habitude de communiquer avec l'entreprise cible. Cela a déclenché un signal d'alerte mettant en garde contre une tentative de phishing potentielle.

- Phishing validé avec précision. Les cybercriminels spécialisés dans les attaques AiTM ont également commencé à avoir recours au « phishing validé avec précision », une technique qui consiste à vérifier si l'utilisateur est une cible en puissance avant de lancer l'attaque. Cette technique s'inscrit dans le cadre d'un effort plus vaste visant à accroître l'efficacité de l'attaque en réduisant le nombre de victimes sur la base de comportements spécifiques.

Outre ces attributs identifiés, l'équipe de threat intelligence de Proofpoint a détecté plusieurs tactiques de contournement qui ont confirmé la nature malveillante de l'attaque. Il s'agit notamment de l'utilisation de caractères Unicode invisibles et de CAPTCHA générés sur mesure, conçus pour entraver l'analyse automatique et contrecarrer les efforts des professionnels de la sécurité. Le kit de phishing comprenait également des fonctionnalités anti-débogage conçues pour empêcher les systèmes de détection traditionnels de repérer le contenu malveillant.

Par ailleurs, les comportements suspects ont aussi joué un rôle essentiel dans la détection. La technique de proxy inverse utilisée par les cybercriminels leur a permis d'intercepter et de relayer les communications entre les victimes et le kit de phishing, favorisant ainsi le vol en temps réel d'identifiants de connexion et de cookies de session. La page de phishing, conçue pour imiter une page de connexion Microsoft légitime à l'aide d'une image de marque personnalisée, offrait un indicateur majeur de la sophistication de l'attaque.

Synthèse des signaux utilisés par Proofpoint pour détecter la campagne

La correction – Quels sont les enseignements tirés ?

Pour se protéger des menaces telles que celle décrite dans cet article, nous recommandons de prendre les mesures suivantes :

- Utilisez des méthodes d'authentification renforcée. La MFA reste un moyen de défense essentiel, mais n'est pas infaillible. Envisagez de mettre en œuvre des méthodes d'authentification supplémentaires, telles que des jetons matériels (FIDO2, par exemple). Ces méthodes résistent au vol de cookies de session et sont plus difficiles à contourner pour les cybercriminels.

- Formez les utilisateurs. Il est essentiel de former vos collaborateurs à reconnaître les emails de phishing. Ils doivent apprendre à examiner attentivement les URL contenues dans les emails. Ils doivent également apprendre à vérifier l'authenticité des pages de connexion, en particulier celles présentant une image de marque personnalisée.

- Renforcez le filtrage des emails. Les solutions avancées de protection de la messagerie électronique sont capables de détecter les comportements suspects. Elles peuvent également identifier l'utilisation de domaines insolites, d'informations inhabituelles sur l'expéditeur et d'autres indicateurs d'une attaque de phishing.

- Mettez en place des fonctionnalités de détection des menaces avancées. L'utilisation d'outils de détection des menaces avancées est essentielle pour se défendre contre les attaques AiTM et autres attaques basées sur l'identité. Ces outils empêchent non seulement les cybercriminels de voler les identifiants de connexion, mais également de se déplacer latéralement dans votre environnement et d'élever les privilèges des comptes volés.

Solutions Proofpoint de protection contre les attaques AiTM

Proofpoint Account Takeover Protection (ATO) permet d'identifier les prises de contrôle de comptes en temps réel en étendant les capacités de Proofpoint Targeted Attack Protection (TAP). Ensemble, ces solutions permettent d'identifier et de neutraliser la plupart des tentatives de connexion non autorisées, même en cas de contournement de la MFA. Elles permettent également de s'assurer que les cybercriminels ne peuvent pas conserver l'accès aux comptes compromis.

Protégez votre entreprise grâce à une protection centrée sur les personnes

Chez Proofpoint, nous sommes conscients que le facteur humain est souvent l'élément le plus vulnérable en matière de cybersécurité. C'est pourquoi nos solutions sont conçues pour vous protéger contre l'évolution du paysage des menaces. En alliant technologies de pointe, détection des menaces en temps réel, formation des utilisateurs et fonctionnalités de correction avancées, Proofpoint offre une protection complète.

Contactez-nous pour découvrir comment Proofpoint Prime Threat Protection peut vous aider à vous défendre contre les attaques AiTM et autres risques de cybersécurité émergents. Les experts Proofpoint sont prêts à vous guider dans la sécurisation de votre environnement et à s'assurer que vos collaborateurs restent à l'abri des dernières menaces de phishing.

Consultez notre série « La neutralisation de cyberattaque du mois »

Pour en savoir plus sur la façon dont Proofpoint bloque les attaques avancées, consultez les autres articles de cette série :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d'outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l'IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l'authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d'applications malveillantes (avril 2024)

- Attaques d'usurpation de la chaîne logistique (mai 2024)

- Attaques d'usurpation de l'identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d'identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d'identité de fournisseurs (septembre 2024)

- Quand le malware SocGholish donne des sueurs froides au secteur de la santé (octobre 2024)

- Prévention du piratage de la messagerie de fournisseurs dans le secteur public (novembre 2024)

- Comment Proofpoint a bloqué une attaque de phishing Dropbox (décembre 2024)

- Un fournisseur d'électricité frôle la catastrophe à cause d'une attaque de phishing par signature électronique (janvier 2025)

- Phishing d'identifiants de connexion ciblant votre sécurité financière (février 2025)

- Comment les cybercriminels piègent leurs victimes avec des cryptos gratuites pour leur voler de l'argent et des identifiants de connexion (avril 2025)

- Bloquer les attaques de phishing qui commencent par email et se poursuivent par SMS (mai 2025)