2022年2月9日の日本経済新聞に「メールなりすまし攻撃 日本企業の約8割が対策不備 - 日本プルーフポイントが調査 欧米企業に比べ対策遅れ」という見出しの記事が掲載されました。プルーフポイントの調査を元にした記事です。本ブログではこの日本が遅れている対策は何なのか?なぜそのような対策が必要なのかを以下に記載するポイントで詳しく解説したいと思います。

- 攻撃の起点は「人」の脆弱性をつくフィッシングメールが最多

- 騙しの技法:なりすましの4つの手口

- 日本の組織が大きく遅れるDMARC対策

- DMARCとは

- メーラーに表示されるメールアドレスは簡単に偽装できる

- DMARCの仕組み

- DMARCでできること

- 自組織がDMARCに対応しているか調べるには?

攻撃の起点は「人」の脆弱性をつくフィッシングメールが最多

全世界で猛威を振るうランサムウェアも、実は攻撃の起点の75%以上はメールであることがPalo Alto Networksの調査*1により判明しています。またVerizon社のDBIR(2021年度データ漏洩/侵害調査報告書)*2によると、データ漏洩/侵害の85%は人的要因によるもので、その中でもフィッシングメールは侵害の36%ともっとも大きな要因であると報告されています。

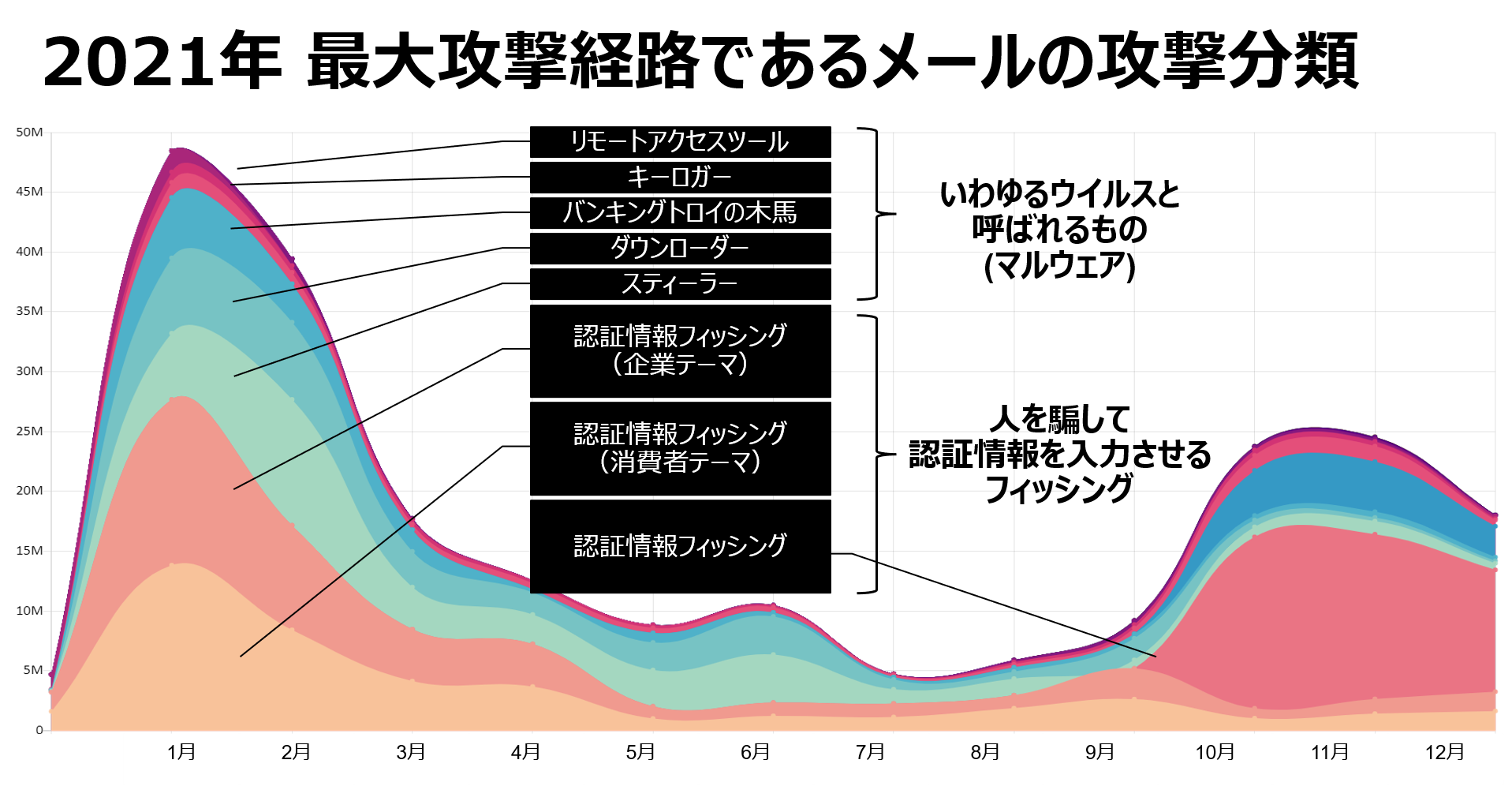

実際、世界でもっとも多くのメールを検閲しているプルーフポイントの調査からも、昨年2021年のメールにおける攻撃分類では、認証情報を窃取するフィッシングメールがもっとも多いことが分かります。(図1を参照)

図1:2021年 最大の攻撃経路であるメールの攻撃分類

OSのアップデートが頻繁になるにつれて、システムの脆弱性は以前よりも素早く埋められつつあります。また高度なセキュリティ防御を備えることにより高度な攻撃はプロセスの振る舞いなどで防御システム側で見破れるようになりました。そのような中で、高度なテクニックを使わずして、認証情報をフィッシング(釣り)するローテクな攻撃手法は、攻撃者の中で以前として投資対効果高く、成功率も高いものとして人気があります。

またサイバー犯罪エコシステムの進化により、フィッシングなどで窃取した認証情報をアンダーグラウンドで別の攻撃者に売る「アクセスブローカー」と呼ばれる攻撃グループの登場により、売られた認証情報を用いて別の攻撃者が、さらに情報を盗み取ったり、破壊の攻撃を実行したり、ランサムウェアをばらまく多段階の攻撃が見られるようになりました。攻撃者は、侵入の入口として「人」の脆弱性を狙うことにより、効率的に侵入をおこなっています。

騙しの技法:なりすましの4つの手口

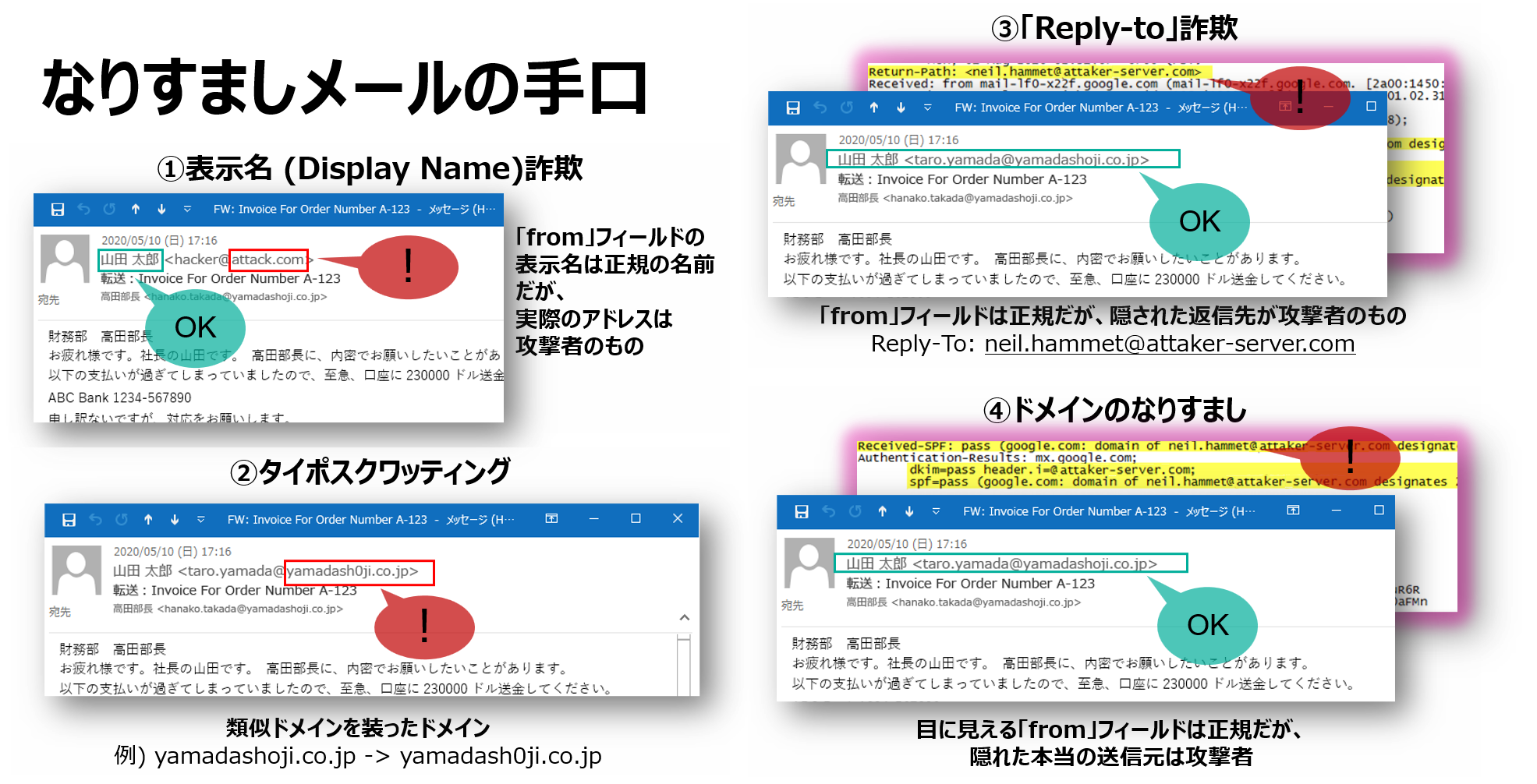

ではフィッシングメールが使う「なりすまし」の手法にはどのようなものがあるでしょうか?フィッシングメール攻撃の肝は、信頼できる送信者になりすまし偽装して、正規の人物からのメールであると思わせる点にあります。偽装するためのテクニックは主に4つあり、それぞれおこなうべき対応は異なります。つまり多層アプローチが必要です。(図2参照)

図2:主な「なりすましメール」の手口

なりすましメールの手口① 表示名(Display Name)詐欺

メール差出人の表示名は「山田太郎」となっているのに、メールアドレスはまったく別人のアドレス「attacker@attacker.com」が使われているものです。これは単にメールアドレスを確認すればすぐに見破ることができる単純な攻撃ですが、数多く詐欺メールを送信すれば、一定数の不注意な人が引っかかるためによく使われるテクニックです。

フィッシング攻撃キャンペーンは、日本の銀行や日本のクレジットカード会社になりすましたり、日本の有名なショッピングサイトに紛したものが非常に多いですが、これは日本の個人情報やクレジットカード情報は、アンダーグラウンドで他の国の人の個人情報より高く売れるためです。

表示名詐欺に対する有効な対策としては、ユーザーのセキュリティ意識を向上するトレーニングが必要になります。あるいは受け取り側のメールセキュリティで初めて受け取る送信元であることを注意喚起するような仕組みが役立ちます。

なりすましメールの手口② タイポスクワッティング

さらに手を加えたなりすましの手口として、攻撃者はなりすまし人物によく似たメールドメインを使う場合があります。メールドメインとは@(アットマーク)より後ろの部分を指します。例えば、メールアドレスがtaro.yamada@yamada-shoji.co.jpであれば、ドメインはyamada-shoji.co.jpの部分です。攻撃者はなりすます人物が使っているドメインによく似たドメインを使います。例えば、「yamada-shoji」のo(オー)を0(ゼロ)に置き換えるなどして非常によく似た類似ドメインを用いるのです。この対策としては、自社のメールドメインに似たようなドメインが登録されていないかを定期的に企業側で見張り、必要に応じてそのドメインをテイクダウンする(使用を停止させる)必要があります。

なりすましメールの手口③ Reply-to詐欺

Reply-to詐欺とは、表示されているメールアドレスではなく、返信する際に別のメールに返信する「Reply-to」の機能を悪用したものです。この攻撃への対策としては、受け取り側のメールソフトウェアの機能として、違うアドレスに返信しようとしていることを伝える機能が求められます。

取引先になりすまして送金を指示するようなビジネスメール詐欺(BEC)で、このなりすましの手法はよく使われます。

なりすましメールの手口④ ドメインのなりすまし

最後になりすまし技法の中でもっとも高度なものがドメインのなりすましです。メールソフトに表示される送信者名もメールアドレス(header-from)も正規のものが使われているために、メールの受け取り手が見破ることは非常に難しいものになります。

しかしこのドメインなりすましを自動で見破ることができる非常に有効な対策があります。それがDMARC認証です。なりすまされた側の企業が、自組織になりすましたメールがどれだけ世に出ているかを可視化できるだけでなく、そのなりすましメールを削除したり、隔離するなどの処理を指定することができ、決定的な有効打となるものです。非常に強力な対策ですが、残念ながら日本企業の対応は、他の国と比較して大きく遅れています。

日本の組織が大きく遅れるDMARC対策

DMARCは、ドメインのなりすましを強力に防ぐことができる唯一の認証技術です。しかも一番かんたんな設定であれば、約15分で対策を開始することができます。

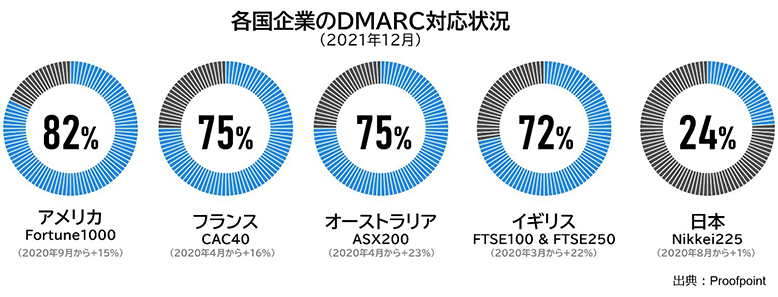

図3: 各国のDMARC対応状況(2021年12月調べ)

プルーフポイントが2021年12月におこなった調査(図3を参照)によると、アメリカでは82%、フランスで75%、オーストラリア75%、イギリスで72%など、欧米ではDMARC対策が進んでいることが分かります。一方で、日本の日経225企業ではたったの24%しか対策ができていません。ここ1年で欧米ではDMARCの導入が加速し、15-20ポイント近くまで導入率があがりましたが、日本はほぼ変わりがなく、日経225企業の約4分の3がドメインなりすましの対策に着手できていないことが分かります。

また令和3年11月22日づけの金融庁銀行免許一覧から、都市銀行4行、信託銀行13行、その他16行のDMARC導入率を調べたところ、2022年1月7日の時点では、なんと日本の主要銀行の55%がDMARCを未導入ということが判明しました。世界に流通しているフィッシングメールの中でも、日本の銀行やクレジットカード会社になりすますフィッシングメールは上位を占めるにも関わらず対策ができていないのが実情です。

DMARCとは?

DMARC (Domain-based Message Authentication Reporting and Conformance、読み方:ディーマーク) は、Eメールに関わる主要な組織によって策定され、2012年2月に発表された送信ドメイン認証技術です。ビジネスメール詐欺 (BEC / Business email compromise) やフィッシング攻撃、なりすましメールとの闘いにおいて、現時点で最も強力でプロアクティブに防御ができる武器の1つです。

DMARCは既存の標準技術であるSPF (Sender Policy Framework) およびDKIM (DomainKeys Identified Mail) をベースにしており、 メールに表示される送信元アドレス「header-from」ドメインがなりすまされていないか、信頼できるものかどうかを判断することができる最初の標準技術で、現時点で広く運用されているものとしては唯一のテクノロジーです。

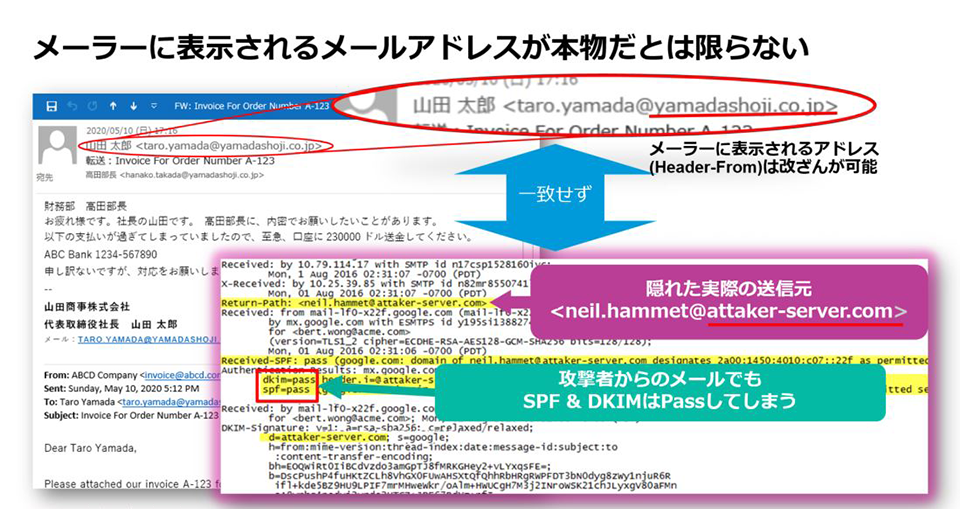

メーラーに表示されるメールアドレスは簡単に偽装できる

図4: メーラーに表示されるメールアドレスが本物だとは限らない

実はメールソフトに表示されるメールアドレスは、簡単に偽装することができます。実際の送信したメールアドレスと、メールソフトに表示されているメールアドレス(header-from)が同じものであるのか、かつSPFあるいはDKIM認証をクリアした正当なメールなのかを見破ってくれるのがDMARCです。

DMARCの仕組み

DMARCの仕組みはまた別の認証技術であるSPFとDKIMが前提となっています。そしてSPFかDKIMを搭載していれば、すぐにDMARCを始めることが可能です。以下のビデオではDMARCとSPF、DKIMの関係をアニメーションで分かりやすく解説しています。

DMARCでできること

DMARCを導入すると、あなたの組織のドメインを悪用し、なりすましたメールを制御することができます。DMARCは以下の3種類の制御を施すことができます。

- none(監視のみ):メッセージは受信者に配信されます。

- quarantine (隔離):メッセージを隔離フォルダに移動します。

- reject (拒否):メッセージは全く配信されません。

DMARC認証を完璧に運用するには、"reject"設定にするのが望ましいですが、自組織が使っているメールシステムをすべて把握する必要があります。しかし、"none"のモニタリングするだけの設定であれば、すぐに始めることができます。しかも特に費用はかかりません。

モニタリング(DMARC設定ではp=none)を始めれば、その組織になりすましたメールの状況がレポートされるようになるため、攻撃者も身元がばれるのを敬遠してなりすましをおこなわないようになります。

今一度、メールシステムの棚卸しも兼ねて、DMARC導入を検討してはいかがでしょうか?攻撃はサプライチェーンを使って展開され、侵入の経路としては「人」の脆弱性が狙われています。サイバーセキュリティは自組織を守るためだけのものではなく、あなたの組織とつながるすべての組織と人を守るための視点も必要です。

DMARCを始めよう

あなたの組織がDMARCを導入しているのか調べるには、「DMARCチェックツール」で簡単に調べることができます。またこのツールから、貴社のDMARCレコードを作成することも可能です。

また無料の「DMARCスタートガイド」、無料のウェビナー「15分で設定!DMARC」もご用意しておりますので、あわせてご利用いただけますと幸いです。

プルーフポイントでは、多くのドメインを持ち、さまざまなサードパーティシステムなどからメールを送信する複雑なメールエコシステムをお持ちのお客様向けにDMARC認証を容易にするソリューションProofpoint EFD (Email Fraud Defense)も提供しています。ぜひお気軽にご相談ください。

*1: Paloalto Networks 「Ransomware Families: 2021 Data to Supplement the Unit 42 Ransomware Threat Report」https://unit42.paloaltonetworks.com/ransomware-families/

*2: Verizon 「DBIR 2021」: https://www.verizon.com/business/resources/reports/dbir/