目次

ビジネスメール詐欺(BEC)とは?

ビジネスメール詐欺(BEC)とは、攻撃者が企業を標的にして詐欺を働く、メールによる情報収集詐欺の一種です。ビジネスメール詐欺は、規模を問わず、世界中のあらゆる業界や組織を標的とする大きな問題であり、増加傾向にあります。ビジネスメール詐欺により、組織は数十億ドルの潜在的損失にさらされています。

メールアカウント侵害(EAC)、またはメールアカウント乗っ取りは、クラウドベースのインフラの時代において加速している脅威です。EACはBECと関連付けられることが多く、侵害されたアカウントが増加するBEC類似の詐欺に使用されているためです(ただし、EACは他の種類のサイバー攻撃の基盤にもなっています)。

BECとEACは、特に従来のツール、ポイント製品、クラウドプラットフォームのネイティブ防御機能では、検出と防止が困難です。

サイバーセキュリティ教育とトレーニングを始めましょう

無料トライアルのお申し込み手順

- 弊社のサイバーセキュリティ エキスパートが貴社に伺い、セキュリティ環境を評価して、脅威リスクを診断します。

- 24 時間以内に最小限の構成で、30 日間ご利用いただけるプルーフポイントのソリューションを導入します。

- プルーフポイントのテクノロジーを実際にご体験いただきます。

- 組織が持つセキュリティの脆弱性に関するレポートをご提供します。このレポートは、サイバーセキュリティ攻撃の対応に直ちにご活用いただくことができます。

フォームに必要事項をご入力の上、お申込みください。追って、担当者よりご連絡させていただきます。

Proofpointの担当者がまもなくご連絡いたします。

ビジネスメール詐欺の手口

FBIは5つの主なビジネスメール詐欺の手口を定義しています。

- CEO詐欺:攻撃者が企業のCEOや幹部になりすまし、通常は財務部門の個人にメールを送り、攻撃者が管理する口座に資金を送金するよう要求します。

- アカウント侵害:従業員のメールアカウントがハッキングされ、ベンダーへの支払いを要求するために使用されます。その後、支払いは攻撃者が所有する不正な銀行口座に送られます。

- 偽の請求書スキーム:攻撃者はこの手法で一般的に海外のサプライヤーを標的にします。詐欺師はサプライヤーのふりをして、不正な口座への資金送金を要求します。

- 弁護士なりすまし:攻撃者が弁護士や法的代理人になりすまします。通常、要求の妥当性を判断しきれない下位レベルの従業員が、このタイプの攻撃の標的になりやすいです。

- データ窃取:このタイプの攻撃は通常、人事部門の従業員を標的にし、CEOや幹部など会社内の個人に関する個人情報や機密情報を入手しようとします。このデータは、CEO詐欺などの将来の攻撃に利用される可能性があります。

ビジネスメール詐欺の仕組み

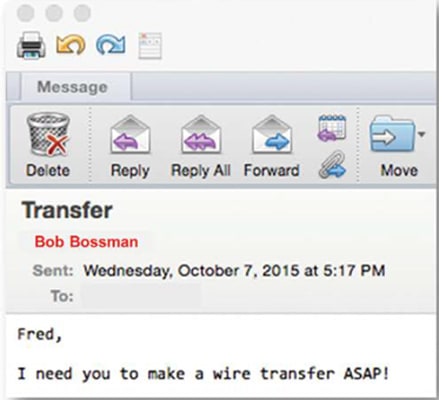

ビジネスメール詐欺では、攻撃者は受信者が信頼している人物、同僚、上司、またはベンダーになりすまします。送信者は受信者に、送金の実行、給与の転用、今後の支払いのための銀行詳細の変更などを要求します。

BEC攻撃は、標準的なサイバー防御で分析できるマルウェアや悪意のあるURLを使用しないため、検出が困難です。代わりに、BEC攻撃は、人々を騙して攻撃者の代わりに行動させるために、なりすましやその他のソーシャルエンジニアリング技術に依存しています。

標的を絞った性質とソーシャルエンジニアリングの使用のため、これらの攻撃を手動で調査し、修復するのは困難で時間がかかります。

ビジネスメール詐欺は、ドメインスプーフィングや類似ドメインなど、様々ななりすまし技術を使用します。これらの攻撃が効果的なのは、ドメインの不正使用が複雑であるためです。ドメインスプーフィングを阻止するだけでも十分難しいのに、考えられるすべての類似ドメインを予想するのはさらに難しいです。その困難さは、BEC攻撃でユーザーの信頼を悪用するために使用される可能性のある外部パートナーのドメインごとに増大します。

EACでは、攻撃者が正規のメールアカウントの制御権を獲得し、同様のBECスタイルの攻撃を仕掛けることができます。しかし、これらのケースでは、攻撃者は単に誰かになりすますだけでなく、実質的に攻撃者がその人物になっているのです。

BECとEACは技術的な脆弱性ではなく人間の弱さに焦点を当てているため、幅広いBECとEAC技術を防止、検出、対応できる人間中心の防御が必要です。

フェーズ1 – 標的メールリストの作成

攻撃者は、標的となるメールリストの作成から始めます。一般的な手法には、LinkedInプロフィールの調査、ビジネスメールデータベースの精査、さらには連絡先情報を探すためのさまざまなウェブサイトの閲覧などがあります。

フェーズ2 – 攻撃の開始

攻撃者は大量のメールを送信することでBEC攻撃を開始します。この段階では、攻撃者がスプーフィング、類似ドメイン、偽のメール名などの手法を使用するため、悪意のある意図を特定するのは困難です。

フェーズ3 – ソーシャルエンジニアリング

この段階で、攻撃者は企業内のCEOや財務担当者などになりすまします。緊急の対応を要求するメールが見られるのが一般的です。

フェーズ4 – 金銭的利益

攻撃者が個人との信頼関係を構築することに成功した場合、通常、この段階で金銭的利益の獲得やデータ侵害が行われます。

ビジネスメール詐欺対策

BECとEACは複雑な問題であり、多層防御が必要です。これらの攻撃を効果的に阻止するには、以下のことが必要です。

- BEC/EACの幅広い戦術を阻止すること。

- 自社環境内およびクラウド上の悪意のある活動とユーザーの行動を可視化すること。

- 脅威の検出と対応を自動化すること。

BEC/EACに対する効果的な防御は、攻撃者が悪用するすべてのチャネルを保護することです。これには、企業メール、個人のWebメール、ビジネスパートナーのメール、クラウドアプリ、自社のWebドメイン、ウェブサイト、およびユーザー自身の行動が含まれます。

BECとEACは(無意識ではあるものの)自発的な被害者に依存しているため、攻撃の可視化、メール保護、ユーザーの意識向上すべてが効果的な防御において重要な役割を果たします。

ユーザーに対して、メールが見かけと異なる可能性があることを示す以下の兆候に注意するようトレーニングしてください。

- 高位の役員が通常とは異なる情報を求めている:実際に何人のCEOが個々の従業員の給与支払報告書や税務情報を確認したいと思うでしょうか?ほとんどの人はCEOやCFOからのメールにすぐに対応しようとしますが、そのメールの要求が合理的かどうか立ち止まって考える必要があります。CFOが総合的な報酬データや特別な報告書を求めることはあっても、個々の従業員のデータを求めることは少ないでしょう。

- 他者との連絡を禁じる要求:なりすましメールでは、受信者に要求を秘密にするよう求めたり、送信者とメールでのみ連絡を取るよう求めることがよくあります。

- 通常のチャネルを迂回する要求:ほとんどの組織では、要求がどんなに緊急であっても、請求書や支払いを処理しなければならない会計システムがあります。例えば、役員から直接メールで緊急の送金をすぐに完了するよう求められるなど、これらのチャネルが迂回される場合、受信者は疑いを持つべきです。

- 言語の問題や異常な日付形式:一部のなりすましメールは文法が完璧で、一部のCEOたちは砕けた表現でメールを書きます。しかし、ヨーロッパ式の日付形式(日/月/年)や、非ネイティブスピーカーが書いたことを示唆する文章構成は、これらの攻撃の多くに共通しています。

- 送信者のアドレスと一致しないメールドメインや「返信先」アドレス:ビジネスメール詐欺のメールでは、受信者が注意しなければ見逃してしまう、スプーフィングされた送信者アドレスがよく使われます(例えば、yourcompany.comの代わりにyourc0mpany.comなど)。

堅牢なメールセキュリティ、ドメイン認証、アカウント保護、コンテンツ検査、およびユーザー意識向上は、包括的な方法で連携して機能する必要があります。

ビジネスメール詐欺の予防策

BECとEAC詐欺から組織を守り、これらの増加する攻撃に対して安全を確保するためのいくつかのヒントを以下に示します。

- 疑いを持つ。数十万ドルを中国の偽会社に送金するよりも、確認を求めたり、IT担当者にメールを転送したり、同僚に確認するのが賢明です。

- 何か違和感があれば、おそらく正しくありません。従業員に直感を信じるよう促し、「本当にCEOがこれをするように指示するだろうか?」や「なぜこのサプライヤーは我々のポータルを通じて請求書を提出しないのか?」と自問するよう勧めてください。

- 急がない。攻撃者が意図的に1日の最も忙しい時間帯にキャンペーンを行うのには理由があります。人事マネージャーが急いでメールを確認している場合、特定の要求が疑わしいかどうかを立ち止まって考える可能性は低くなります。

ビジネスメール詐欺に対するProofpointのソリューション

なりすましメールは、ユーザーが信頼する人物になりすまし、サイバー犯罪者に金銭や個人情報を送信するよう騙すことを目的として作成されています。Proofpointは、攻撃者のあらゆる戦術に対応し、悪意のある活動とユーザーの行動を可視化し、脅威の検出と対応を自動化する、統合された包括的なソリューションを提供できる唯一のベンダーです。