Emotetの攻撃はここ最近落ち着きを見せておりましたが、最後のメールが確認されてから160日が経過し再び攻撃を開始したことを、プルーフポイントのリサーチャーは確認しました。汎用性が高く、広く破壊的な脅威として知られる Emotet の初期バージョンには、銀行認証情報を窃取する詐欺に使用されるモジュールが搭載されており、何年もの間、このマルウェアはバンキング型トロイの木馬として広く分類されていました。しかし、それ以降のバージョンのEmotetは、独自のバンキング・モジュールをロードしなくなり、代わりにサードパーティのバンキング・マルウェアをロードするようになりました。最近では、Qbot、Trick、IcedID、Gootkit などのサードパーティ製のペイロードを配信する Emotet が確認されています。さらに Emotet は、スパムや、認証情報を窃取するクレデンシャルフィッシング、電子メールのハーベスティング(大量のメールアドレスをローカルマシンから収集)機能、ローカル ネットワーク上での拡散のためのモジュールをロードしています。

この記事の公開時点で、Proofpointは2020年7月17日に25万件近くのEmotetメッセージが送信されたことを観測しており、その数は増加を続けています。攻撃者であるTA542は、英語のおとり文書(ルアー)で、米国と英国の複数のインダストリーを標的にしてるようです。これらのメッセージには、悪意のあるMicrosoft Wordの添付ファイルや、Word文書にリンクするURLが含まれています(図1~3を参照)。これらのURLは、多くの場合、侵害されたWordPressホストを示しています。

以前観測されたおとり文書(ルアー)と同様に、これらのメッセージはカスタマイズを最小限に抑えたシンプルなものです。RE: "や "Invoice #"のような件名に偽の請求書番号を付加したものがよく見られ、標的とされている組織の名前が含まれていることがよくあります。

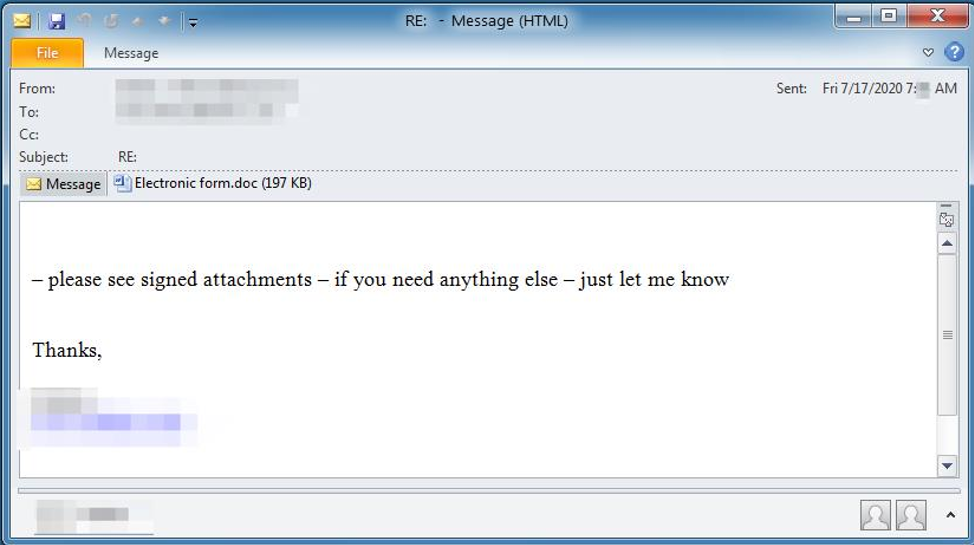

図1: 悪意あるWord文書の添付ファイルを含んだEメールのルアー

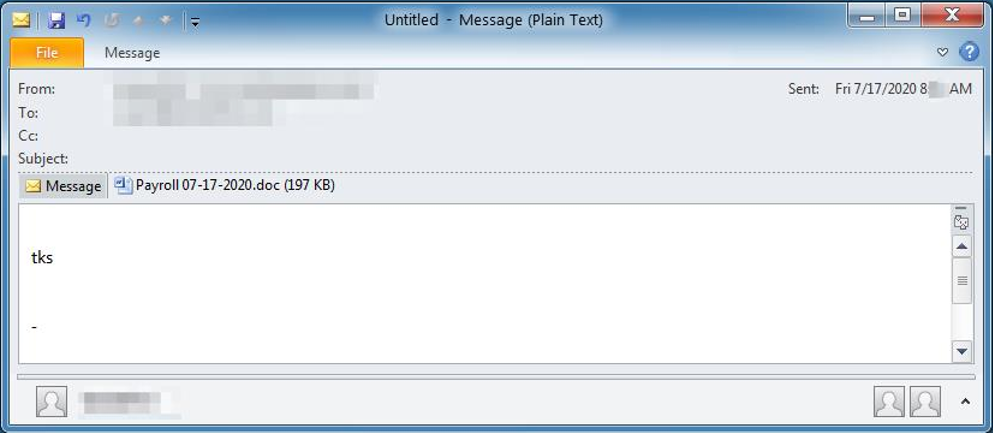

図2: 悪意あるWord文書の添付ファイルを含んだ別のEメールのルアー

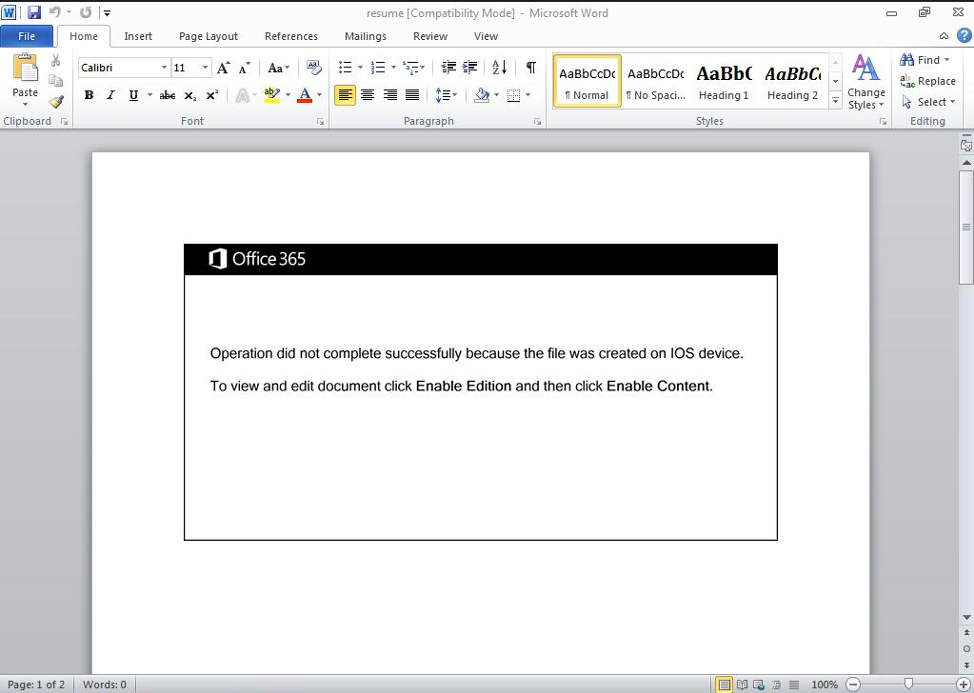

図3: 悪意あるマクロを含んだWord文書

マクロを有効にすると、Emotetはダウンロードされ、ユーザーのホストにインストールされます。多くの場合、Emotetは追加のモジュールをダウンロードしてインストールし、資格情報を盗んだり、電子メールを窃取したり、ローカルネットワークに自分自身を拡散させたりします。

サンプルIOC

Emotet C2s

5.196.74.210:8080

209.141.54.221:8080

50.116.86.205:8080

78.24.219.147:8080

210.165.156.91:80

37.187.72.193:8080

157.245.99.39:8080

190.55.181.54:443

37.139.21.175:8080

169.239.182.217:8080

104.236.246.93:8080

200.55.243.138:8080

74.208.45.104:8080

5.39.91.110:7080

79.7.158.208:80

SHA256 Hashes

64b341748b4d7b79976592e9eb4f04444436073d12384d8b98834931e9bc84cf

b7056c2e7ac89807060c5de0d28090f2dc827182433c186bbf8a28355a375627

Emerging Threats Network Signatures

2029380 ET TROJAN Win32/Emotet CnC Activity (POST) M8

2842317 ETPRO TROJAN Win32/Emotet CnC Activity (POST) M9