マルウェアEmotetを使って攻撃を繰り広げる攻撃グループであるTA542は、2020年2月7日から7月17日の5か月以上にわたってその攻撃活動を休止していました。 この活動休止は、この攻撃グループとしてはこれまでで最も長い休暇でした。しかし、攻撃が再開した今、Emotetは引き続き危険な脅威であり、本ブログでは、そのばらまき方法、ターゲットとしている地域、またEmotetの感染後に続いてインストールされるQbotに関する分析について詳しく説明します。

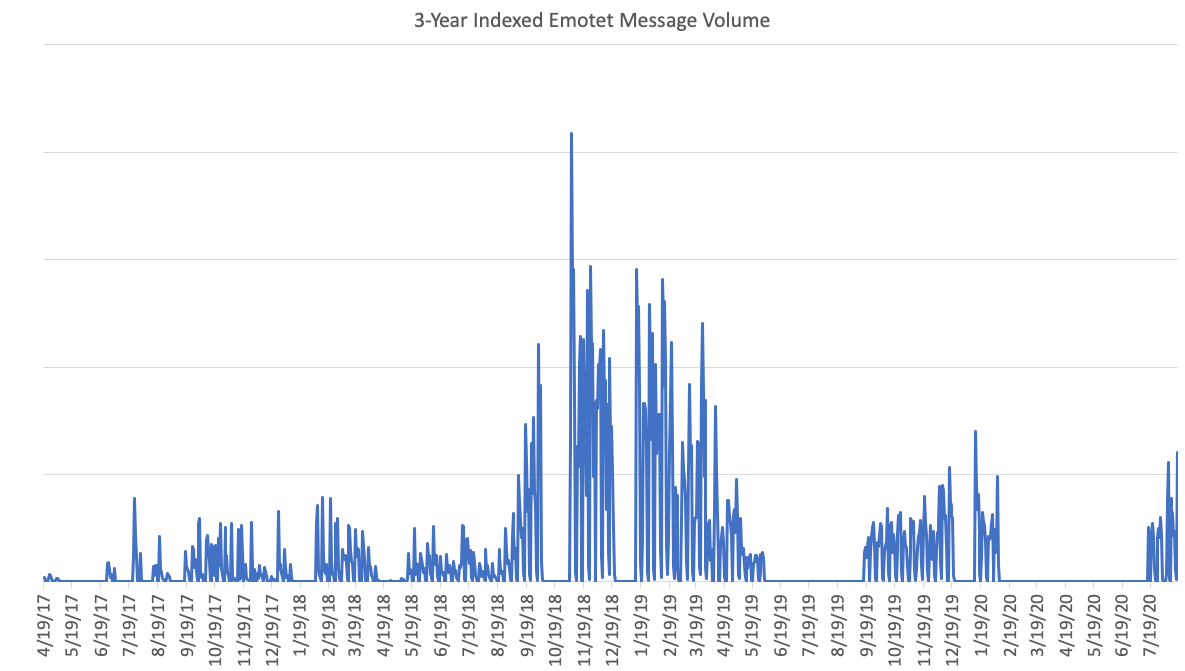

TA542の電子メール攻撃キャンペーンは、メッセージボリュームが大幅に増加し、他の少数の攻撃グループのみが近いボリュームでメールを配信しています。TA542の攻撃キャンペーン再開の初日には、Proofpointは、ほぼすべての業界を対象とする数十万のメッセージ(時には100万に近づく)をブロックしましたが、 現在のメール量は、活動停止前とほぼ同じになっています。

Proofpointのリサーチャーは、再開後のEmotetにいくつかの革新と漸進な変更があるものの、この長い休止期間を考慮した場合、TA542の戦術またはツールの変更が意外と最小限であったことを指摘しています。つまり以前に観測された以前に観測された多くの傾向は、現在もあまり変更がありません。

Emotet再開後の主な変更点(革新)

- The Trickの代わりに主にペイロードとして配布されたものがQbotのアフェリエイト"partner01"に変更。ただし、2019年3月にEmotetはQbotのアフェリエイト"hhhXX"を配信していたことが少数ではあるものの観測されている。

- Emotetのメール送信モジュールの変更により、悪意ある添付ファイルとともに無害な添付ファイルも添付できるようになったこと。

わずかに確認された変更:

- メール:

スレッドの乗っ取りと言語ローカライゼーションが大量に発生し続けている。攻撃者は、COVID-19などの現在価値のあるルアー(おとりテーマ)だけでなく、一般的なルアーも引き続き使用中。 - 添付ファイル/ URL:

活動休止前に観察されたアクティビティと同様に、TA542はマクロ、PDF添付ファイル、およびWordファイルにリンクするURLでWord添付ファイルを引き続き使用。 - ターゲットとされている国:

攻撃者は、ドイツ、オーストリア、スイス、米国、英国、カナダを含む(メッセージ数量順に記載)主要国を引き続きターゲットにし、同時にインドネシア、フィリピン、スウェーデン、インドなどの新しい地域をターゲットにしている。

図1: Emotetを含むEメール数の推移(2017年4月19日から2020年8月18日)

キャンペーン再開の兆候

分析に入る前に、Proofpointや他の研究者がEmotetが活動を再開する兆候を捉えていたことに言及することが重要です。Emotetの活動を監視している研究者は、活動再開前に新しい電子メール送信モジュールを発見し、受信トレイに異常な(古い)Emotetメールを観測していました。

2020年7月14日、Proofpointの研究者たちは、古いEmotet URLを持つメール、特に2020年2月7日の最後の既知のEmotetキャンペーンで使われたものを発見していました。

配送

Emotetマルウェアを配信するスパムメールは、他のマルウェアを配送する攻撃メールキャンペーンとは大きく異なり、最初攻撃が始まったのち終日攻撃が継続されるため、キャンペーンの終了と次のキャンペーンの開始を判断するのが困難です。 ただし、通常、キャンペーンは夜のEST(米国東部標準時)の午前1時から午前5時の間に始まっています。これには例外があり、例えば2020年8月5日にはEST午後3時に開始されており、一部のキャンペーンはこのEST午前1時から午前5時よりもかなり後に開始されています。

またEmotet攻撃キャンペーンは通常、月曜日から金曜日まで観測され、週末には主な送信はありません。ただし一部例外があり、2020年7月24日(金)、8月3日(月)、8月4日(火)、7月17日から8月18日までの間は、攻撃者は悪意のあるメールを送信していません。

TA542は、ソーシャルエンジニアリングの仕組みを通じて感染率を高め続けています。 対象国に適した言語でメールを作成し、シンプルな「行動を促す」メールを使用しています。

Eメール

Emotetのメールの大部分はスレッドハイジャック(以前の会話への返信)を使用しており、件名は次のように「Re:」または「RE:」で始まります:

- Re: [盗まれたメールのタイトル]

- RE: [盗まれたメールのタイトル]

もう1つの注目すべき傾向は、件名に受信者の名前、職務、会社名、または会社のドメインを使用することです。 送信者アドレスのFriendly-From名には、多くの場合、会社名またはドメインが含まれています。 電子メールの本文には、挨拶と署名に会社名、ドメイン、または受信者名も含まれていることがよくあります。

|

書式 |

例 |

|

[名 姓] |

John Doe |

|

[名, 姓] |

John, Doe |

|

[会社名] |

Widgetsmaker |

|

[会社名 受信者の部門名] |

Widgetsmaker Payroll |

|

Agreement for [会社名] |

Agreement for Widgetsmaker |

|

Files for [会社名] |

Files for John Doe |

|

INVOICE 1067935 from [人の名前] |

INVOICE 1067935 from John Doe |

表1: 受信者またはその会社に関連する特定の情報を使用するメールタイトルの例

上述した注目すべき傾向に加えて、メールタイトルの種類は多種多様です。 以下は他のメールタイトルのいくつかの例ですが、このリストは完全ではありません:

- Estimate [Digits]

- Fatura [Date]

- Financement pour

- Find attached invoice INV-Y-35852

- INVOICE [Digits]

- Nota fiscal

- Novos dados 20/07/2020

- Open Past Due Orders

- Open invoices

- Order Processing

- Our stay at the Weekend

- Outstanding Invoices

- PO 54203

- Paid Invoice & Credit Card Receipt

- Past Due Invoice

- Payroll 80606

- Question

- Quote 862639

- Quote RFQ-00012679

- Quote Request

- Renewals

- Reno Update

- Sales Invoice

- Your statement is available online

- demande

ターゲットにされている地域

TA542は、特定の国を常にターゲットにする傾向を維持しながら、新しい国を定期的に追加しています。 Emotetが引き続きターゲットとするコア地域には、(Eメール数の多い順に)ドイツ、オーストリア、スイス、アメリカ、イギリス、日本、およびラテンアメリカの国が含まれます。 最近対象となった他の地域には、インドネシア、フィリピン、スウェーデン、インドが含まれていますが、一貫性はそれほど高くありません。各国は通常、電子メールの本文、件名、ファイル名、およびブランディングで適切な言語をターゲットにしています。 既知の対象国を以下に示します(表2)。

|

国 |

言語 |

備考 |

|

ドイツ |

ドイツ語 |

常にターゲットにされている |

|

オーストリア |

ドイツ語 |

常にターゲットにされている |

|

スイス |

ドイツ語 |

常にターゲットにされている |

|

イギリス |

英語 |

常にターゲットにされている |

|

アメリカ |

英語 |

常にターゲットにされている |

|

カナダ |

英語, フランス語 |

常にターゲットにされている |

|

アラブ首長国連邦 |

英語 |

常にターゲットにされている |

|

日本 |

日本語 |

常にターゲットにされている |

|

ラテンアメリカ |

スペイン語とポルトガル語 |

ブラジル、チリ、メキシコ、コロンビア、エクアドルなどの国を対象として常にターゲットにされている |

|

インド |

ヒンディー語 |

時々 |

|

インドネシア |

インドネシア語 |

時々 |

|

フィリピン |

フィリピン語 |

時々 |

|

スウェーデン |

スウェーデン語 |

時々 |

|

イタリア |

イタリア語 |

時々 |

|

スペイン |

スペイン語 |

時々 |

|

ノルウェー |

ノルウェー語 |

時々 |

|

オランダ |

オランダ語 |

時々 |

|

ベトナム |

ベトナム語 |

時々 |

表 2: 2020年7月17日以降にEmotetメール攻撃キャンペーンが観測された国々

(このリストは完全なリストではないことに注意してください。)

攻撃者のミス

Emotetの悪意のあるメールが作成される過程では多くのミスがあり、文言を置き換えるためのプレースホルダーまたはマクロが正確に入力されていないことがあります。これらのメールを生成するEmotetメール送信機能のコードのバグが原因である可能性があります。 たとえば、以下のような名前の添付ファイルが見られます。「{rcpt.domain}」のようなプレースホルダーは、ドメインで完了することを意図していると考えられます。

- estimate ui00071 from {rcpt.domain-1-up}.doc

- invoice-e00889 from {rcpt.domain}.rtf.doc

- g1:regex:(invoice|profile|document|doc|doc|document|payment advice note|invoice|attn|invoice|verification letter|status update|invoice status update|invoice id|invoice for service|08_2020 invoice for service|your invoice|past due invoice|order confir.doc

メール本文には、以下に示すようなプレースホルダーもあります。 図3のスペイン語の電子メールのスクリーンショットは、これを示しています。

- {FROM.NAME}

- {MSG.MESSAGE}

メールの例

このセクションでは、いくつかの注目すべきTA542キャンペーンからのメールのルアー(おとりテーマ)に焦点を当てます。

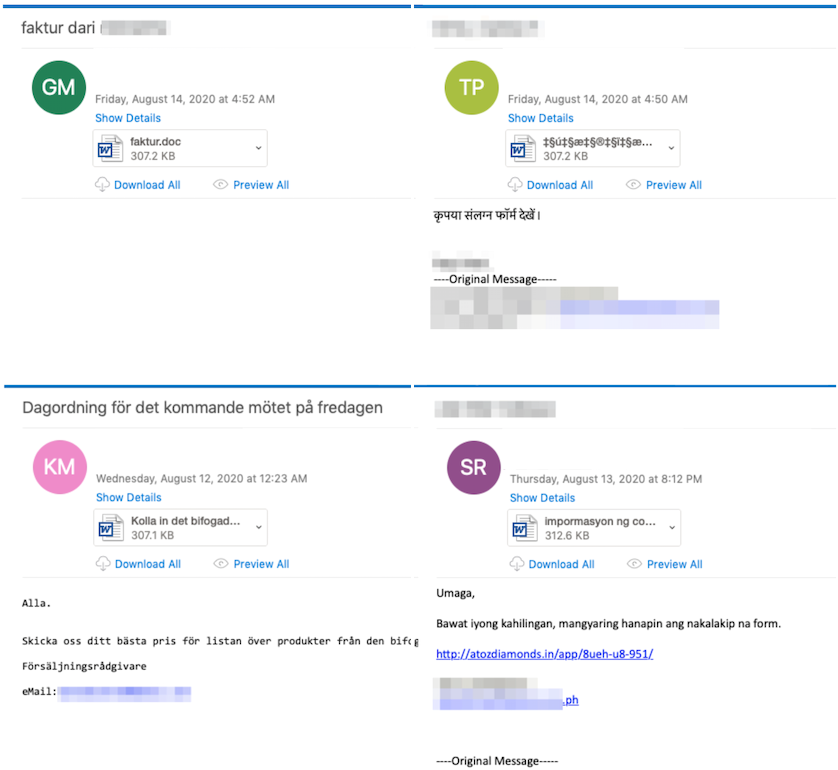

The figure below shows the following emails:

- インドネシアを対象としたインドネシア語のメール。 件名 “faktur dari”は「請求書」の意味です。 (左上)

- インドをターゲットとし、スレッドハイジャックを利用したヒンディー語のメール。 メール本文のテキスト “कृपया संलग्न फॉर्म देखें।” は「添付のフォームをご覧ください」の意味です。 (右上)

- フィリピンを対象としたフィリピン語のメール。添付ファイル名 “impormasyon ng contact.doc” は“連絡先情報.doc”の意味です。 このメールには、Wordの添付ファイルと、悪意のあるWordファイルにリンクしているURLの両方が含まれています。(右下)

- スウェーデンをターゲットとするスウェーデン語のメール。 件名 “Dagordning för det kommande mötet på fredagen” は、「今週金曜日の会議議題」の意味です。(左下)

図 2: 左上から時計回りに、インドネシア語、ヒンディー語、フィリピン語、スウェーデン語のメール

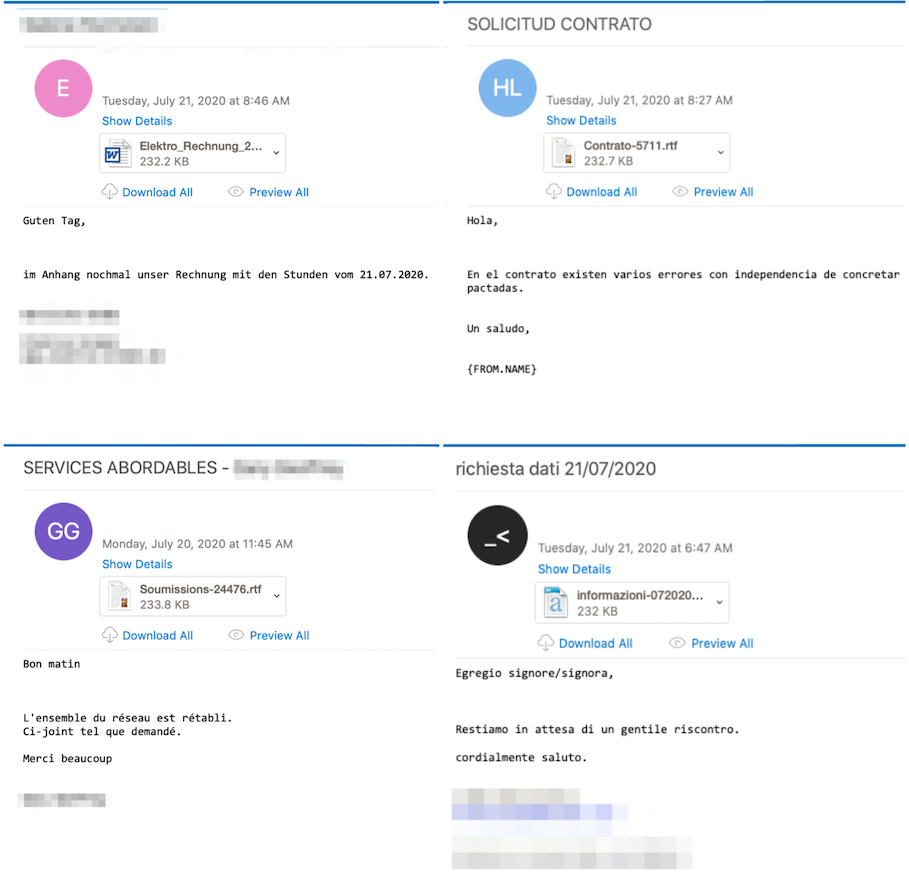

次の図は、以下の電子メールを示しています。:

- ドイツをターゲットとするドイツ語のメール。 (左上)

- スペインを対象としたスペイン語のメール。 このメールには、攻撃者が送信する前に名前を入力する必要がある{FROM.NAME}プレースホルダーが含まれたままになっていることに注意してください。 (右上)

- イタリアをターゲットとするイタリア語のメール。 (右下)

- カナダを対象としたフランス語のメール。 (左下)

図 3: 左上から時計回りに、ドイツ語、スペイン語、イタリア語、フランス語のメール。

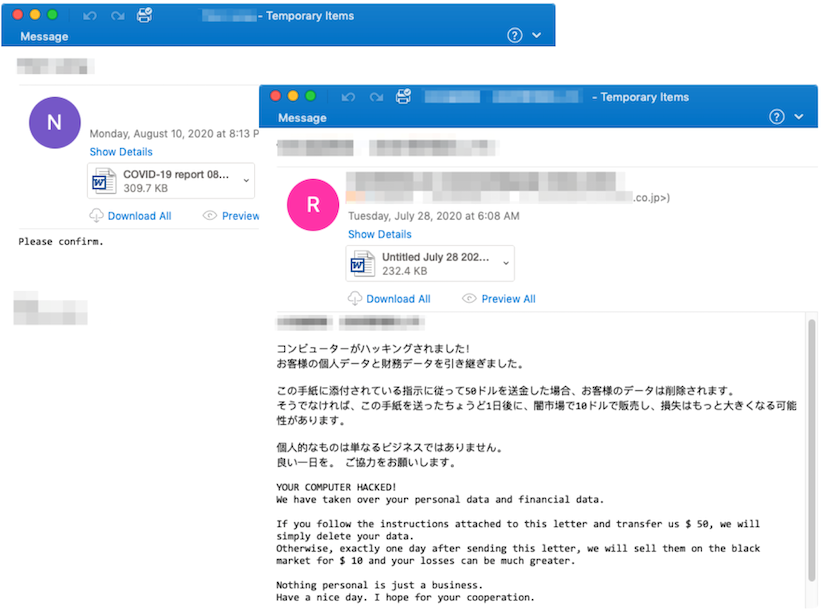

次の図は、以下の電子メールを示しています。

- COVID-19ルアー:2020年8月7日、 “COVID-19” の文字列や“cd-8423 medical report covid-19.doc” 、 “covid-19 report 08 11 2020.doc”などのファイル名が添付されたメールが観測されるようになりました。

- 日本へのビットコイン恐喝:日本への恐喝メールも再び戻ってきました。Emotetが活動を休止する前にも、Proofpointはほぼ同様のメッセージを観測しています。

図4: COVID-19メール例、日本のビットコイン恐喝メール。

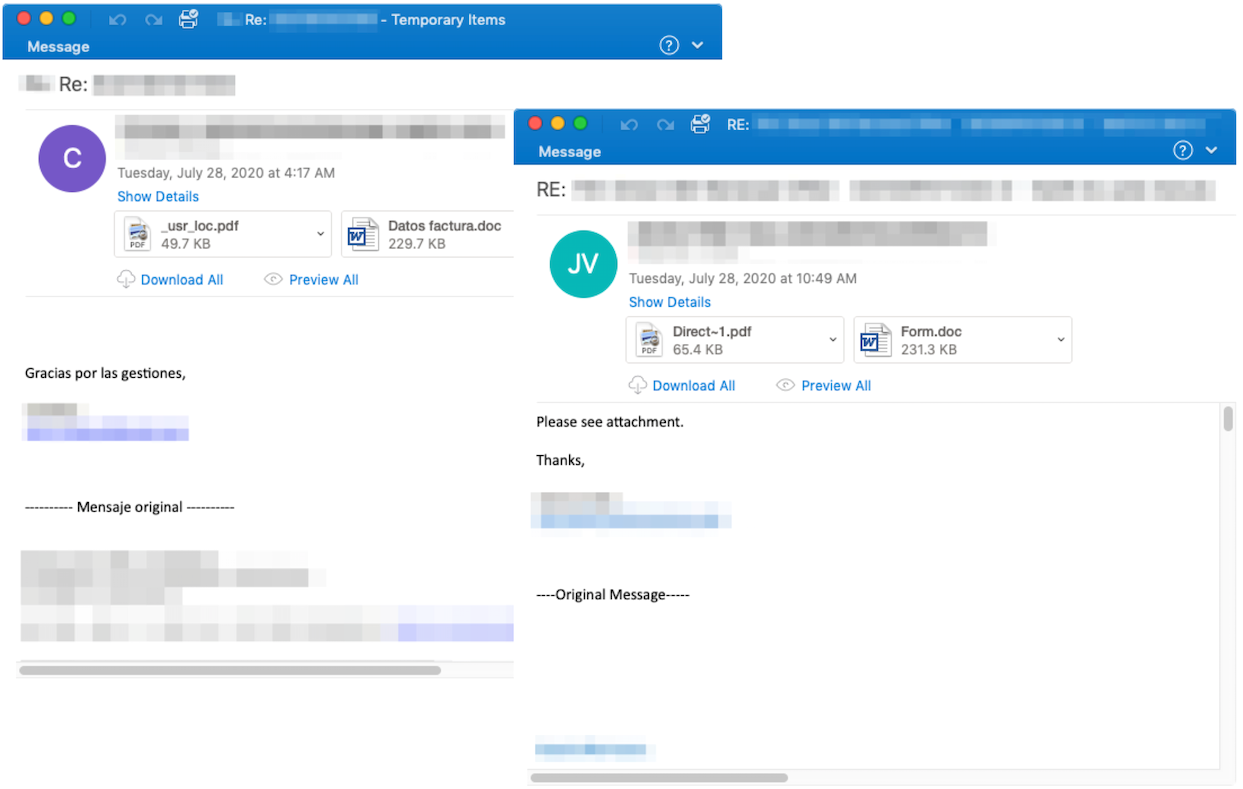

悪意のある添付ファイルとともに無害な添付ファイルを含むEmotet電子メールの例があることをオープンソースレポートで確認しました。 これらはEmotetの攻撃電子メールのうち、ほんの少数です。 以下の例は、悪意のあるWordの添付ファイルとともに無害なPDF添付ファイルを示しています。

図 5: 悪意のあるWordの添付ファイルと同じメール内の無害なPDF添付ファイル。

添付ファイル/ URL

この攻撃グループが送信する電子メールに含まれる悪意のあるコンテンツは、URLまたは添付ファイルのいずれかであり、まれに、同じ電子メール内のURLと添付ファイルの両方を含む場合があります。Wordの添付ファイルは毎日観測されており、WordファイルにリンクするURLも毎日観測されており、PDFの添付ファイルは時々観測されています。 以下は2020年7月17日から2020年8月18日までの間に、添付ファイルとURLが含まれていたかをリストしています:

- 2020-07-17: ワード添付ファイル, URL

- 2020-07-20: ワード添付ファイル, PDF添付ファイル, URL

- 2020-07-21: ワード添付ファイル, PDF添付ファイル, URL

- 2020-07-22: ワード添付ファイル, URL

- 2020-07-23: ワード添付ファイル, PDF添付ファイル, URL

- 2020-07-27: ワード添付ファイル, PDF添付ファイル, URL

- 2020-07-28: ワード添付ファイル, PDF添付ファイル, URL

- 2020-07-29: ワード添付ファイル, URL

- 2020-07-30: ワード添付ファイル, URL

- 2020-07-31: ワード添付ファイル, URL

- 2020-08-05: ワード添付ファイル, URL

- 2020-08-06: ワード添付ファイル, URL

- 2020-08-07: ワード添付ファイル, URL

- 2020-08-10: ワード添付ファイル, URL

- 2020-08-11: ワード添付ファイル, URL

- 2020-08-12: ワード添付ファイル, URL

- 2020-08-13: ワード添付ファイル, URL

- 2020-08-14: ワード添付ファイル, URL

- 2020-08-17: ワード添付ファイル, URL

- 2020-08-18: ワード添付ファイル, URL

添付ファイル

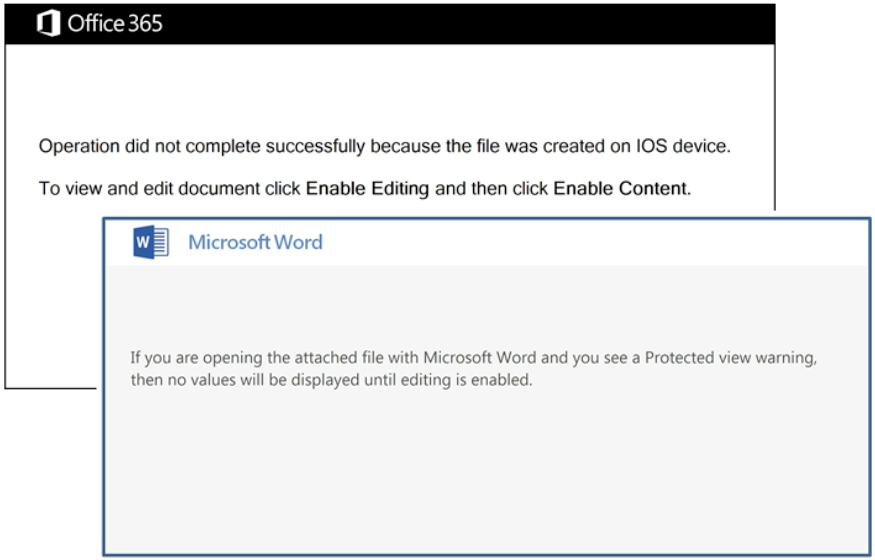

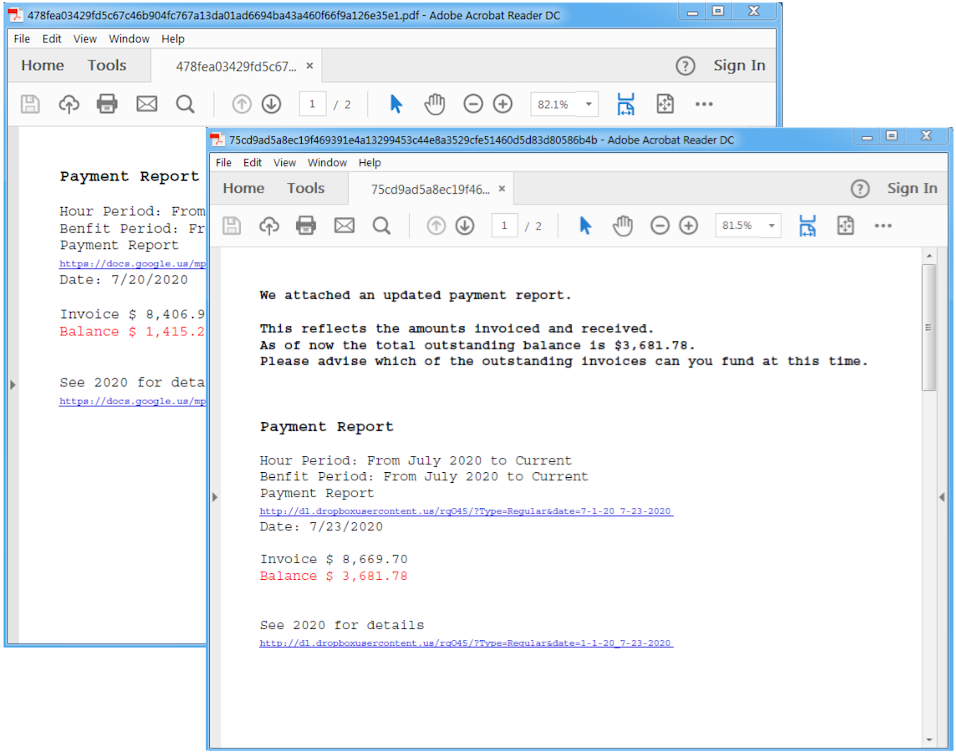

ほとんどの場合、添付ファイルはマクロ付きのWord文書が多く、PDFの使用はそれよりも少ないです。攻撃者が使用することが知られている他の添付ファイルの種類、特にJScriptまたはZipは、Emotetが攻撃を再開して以来、今のところ観察されていません。

Wordの添付ファイルは、いくつかの(通常は5つの)ハードコードされたペイロードURLの1つからマクロを使用してEmotetペイロードをダウンロードしようとする第1段階のダウンローダーです。 5つのペイロードURLの新しいセットが定期的に、1〜2時間ごとに表示されます。 異なるドキュメントが同じ5つのURLセットを使用する場合があります。 特定の日に、最大100のペイロードURLが観察されます。

特記: 2020年8月18日は、ペイロードURLが6または7のWordファイルが観測され始めました。

PDF添付ファイルには、マクロWordドキュメントをホストするサイトにリンクする埋め込みURLと同様のURLが含まれています。

図 6: TA542は多くは、マクロ付きのMicrosoft Word文書を使用しています。またこの攻撃者は、ドキュメントで使用されている視覚的なルアー(おとり情報)を定期的に更新しています。 以下の図は、観察された2つのルアーを示しています。

図 7: 観察されたPDF添付ファイルの例。

Emotetには、PDFファイル名用の小さなテンプレートライブラリがあります。:

|

形式 |

例 |

|

report.pdf |

report.pdf |

|

[2 letters]-[4 digits] report p[1 number].pdf |

qx-6971 report p2.pdf |

|

soc report [date].pdf |

soc report 07 21 2020.pdf |

|

[date]- balance & payment report.pdf |

2020_07- balance & payment report.pdf |

表3: PDFファイルの名とフォーマット

PDFとは反対に、Word文書に使用するファイル名テンプレートには大規模で多様なライブラリがあります。以下の例は、ごく一部の例を表しています。添付ファイル名は常に英語であるとは限りません。対象の地域に適した言語である可能性があります。

|

形式 |

例 |

|

#[5 digits].doc |

#04216.doc |

|

[5 digits] logistics rate con.doc |

00089 logistics rate con.doc |

|

[11 digits]_jul2020.doc |

10068100718_jul2020.doc |

|

[4 digits]-[5 digits]_county_report.doc |

1660-63745_county_report.doc |

|

[4 digits]-[5 digits]_city_report.doc |

1850-91171_city_report.doc |

|

[date]- balance & payment report.doc |

2020_07- balance & payment report.doc |

|

[date]- balance.doc |

2020_07- balance.doc |

|

[date]- report.doc |

2020_07- report.doc |

|

[date]- statement.doc |

2020_07- statement.doc |

|

[16 digits]_[date].doc |

2873890348491143_07202020.doc |

|

[4 digits]-[5 digits]_data sheet.doc |

4087-60384_data sheet.doc |

|

|

anexo.doc |

|

|

arquivo.doc |

|

|

bank details and invoice.doc |

|

biz_[11 digits].doc |

biz_10039266887.doc |

|

|

august invoice.doc |

|

form - [date].doc |

form - aug 11, 2020.doc |

|

zahlungsschreiben_[date]_[10 digits].doc |

zahlungsschreiben_2020_08_1147364050.doc |

|

swift_[date]_[10 digits].doc |

swift_11_08_2020_6296415287.doc |

|

sepa_[date].doc |

sepa_2020_08.doc |

|

report [7 digits].doc |

report 5557308.doc |

|

po#[6 digits] [date].doc |

po#046325 110820.doc |

|

payment summary - ref id- d[5 digits].doc |

payment summary - ref id- d28114.doc |

|

|

संपर्क जानकारी.doc |

Table 4: Word文書のファイル名の例

注意をひくファイル名:8月7日、Proofpointは、「cd-8423 Medical Report covid-19.doc」や「covid-19 report 08 11 2020.doc」などの「COVID-19」文字列を含む添付ファイル名を確認しました。 これらの名前は、執筆時点ではまだ使用されています。

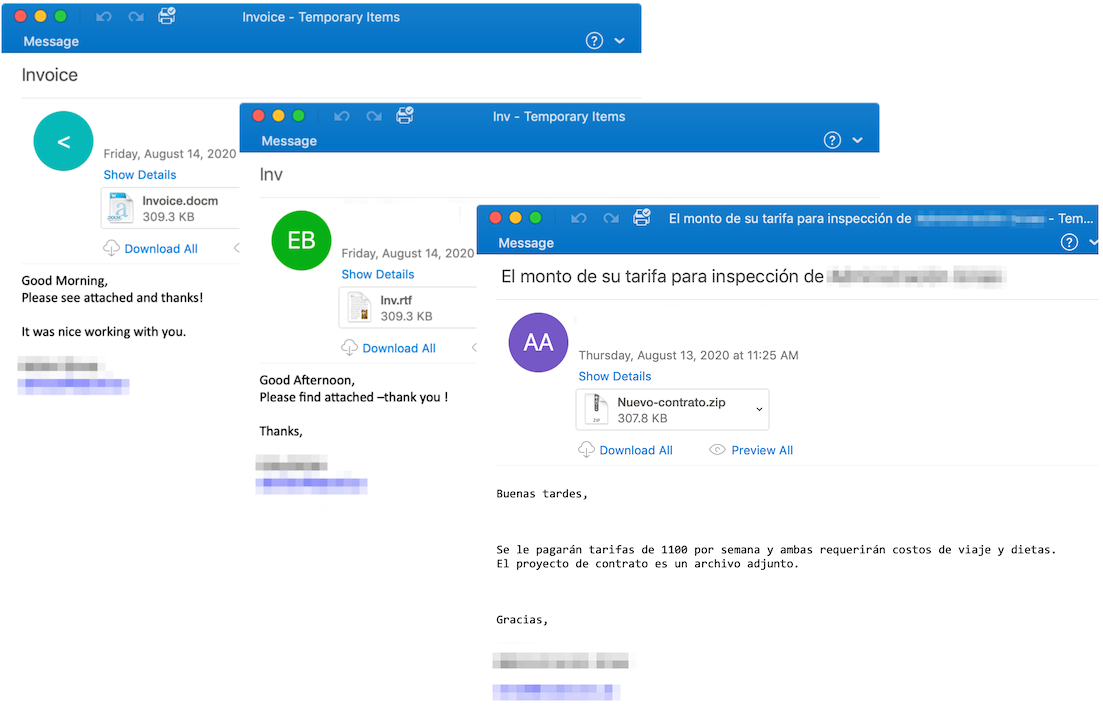

拡張子の不一致:一部のメールには、拡張子が.docm、.rtf、または.zipの添付ファイル名があり、拡張子は.docでなければなりません。 これは偶発的または意図的な検出回避の試みである可能性があります。 徹底的なテストは行いませんでしたが、Microsoft Wordでは、これらの添付ファイルの一部をミスマッチなくエラーなしで開くことができることがわかっています。 たとえば、Word 2010は、拡張子が.rtfのファイルを開くことができます。

図 8: 拡張子の不一致を示すメールの例

URL

この攻撃者がメールにURLを埋め込む方法に変更はありません。 URLは依然として、脆弱なWordPressインストールを含む、侵害されたサイトで頻繁にホストされています。 侵害されたWordPress CMSサイトでホストされているURLは、「wp-content」、「wp-admin」、「wp-includes」、およびその他の同様のフォルダー構造でホストされていることが多いため、見分けがつきます。 他のURLの場合、サーバー(Apache、nginx、IIS)、データベース(MySQL)、言語(PHP)、ライブラリ、プラグイン、eコマースフレームワークなどの範囲があるため、攻撃者がサイトをどのように侵害したかはすぐにはわかりません。

攻撃者は通常、侵害されたサイトに1つ以上のフォルダーのネスト構造を追加し、ペイロードのダウンロードを開始する悪意のあるPHPスクリプトをホストします。 現在、Microsoft Word文書につながるURLのみをマクロで観察しています。

マルウエア: Emotet

Emotetとそのモジュールの広範な比較リバースエンジニアリングとレビューは行っていませんが、分析したコンポーネントの変更はほとんどありませんでした。 Emotetは、同じ方法で構成と同じネットワークコマンドとコマンド&コントロール プロトコルを使用しています。

Emotetメール送信モジュールの変更に関するオープンソースのレポートで悪意のある添付ファイルとともに無害な添付ファイルが添付されていることを確認しました。

Emotet のペイロード: Qbot

QbotのアフィリエイトID「partner01」は、ほぼ毎日Emotetによってドロップされる主要なペイロードです。 ただし、Emotetは以前、Qbotアフィリエイト「hhhXX」を2019年3月、2019年1月、2017年5月、2017年4月などいくつかの機会に配信していたことがあります。またEmotetが活動を停止する前の、2020年1月と2月に主にThe Trickアフィリエイト「morXX」を配信しています。

7月17日から8月18日の間に観測されたQbot「partner01」のsha256ハッシュの例:

576029dbd4166e9d6548f877bea422da5d7a07adfc5ca60c93dabbecfab3d6c7

0b2d1270ce2c5950f73ef209a08ad8e32c583e83d076509be956353bf828f03b

e999fcc1edd2cc05f82a63d4c32cc7a6fbc0fbd12de2ee82dfdd857a8a15c403

fdfa54ad4c15993944cdde7e9c37f9191c3e8eeff0e93b2c14a5973caa4dbeba

7bf42580bf8ef469a1501e53d66220542e51cc4e5af7d24e97dbc34ffe2072c2

a39c9be9acaec5e804aed2b79f937bf7e5ed6ac7220c71ca2c66decf26388cd9

a85780b23d01cb41db6f387e8351606361669bca4f669c869dee61a81333909a

b2d115a104c08eab952fc2bf342369307b89007fe24496c20378a422facb6341

cfb7d981b4782a468013b79d888ddb120b3166d4e0f2f1c4badb257ae0d233d4

02638706a6e9bdc4d62fe6d0aed441c95b19f66b4647b5e9a0aded18c17c1a64

7ca48480ca645ee2b83bf707893e84115f87ea6e327f369e40c4ab0afc8abe7a

Qbotのサンプル“7ca48480ca645ee2b83bf707893e84115f87ea6e327f369e40c4ab0afc8abe7a” の構成例:

ID: partner01

Timestamp: 1597332272

C&C: 72[.]28[.]255[.]159:995

C&C: 197[.]210[.]96[.]222:995

C&C: 71[.]192[.]44[.]92:443

C&C: 189[.]183[.]72[.]138:995

C&C: 68[.]33[.]206[.]204:443

C&C: 49[.]191[.]3[.]234:443

C&C: 71[.]56[.]53[.]127:443

C&C: 80[.]14[.]209[.]42:2222

C&C: 24[.]139[.]132[.]70:443

C&C: 76[.]187[.]12[.]181:443

C&C: 89[.]137[.]211[.]239:443

C&C: 216[.]201[.]162[.]158:443

C&C: 151[.]73[.]112[.]220:443

C&C: 92[.]59[.]35[.]196:2222

C&C: 189[.]140[.]55[.]226:443

C&C: 201[.]216[.]216[.]245:443

C&C: 50[.]244[.]112[.]10:995

C&C: 108[.]28[.]179[.]42:995

C&C: 108[.]27[.]217[.]44:443

C&C: 72[.]185[.]47[.]86:995

C&C: 199[.]116[.]241[.]147:443

C&C: 109[.]154[.]214[.]242:2222

C&C: 81[.]133[.]234[.]36:2222

C&C: 24[.]201[.]79[.]208:2078

C&C: 2[.]89[.]74[.]34:21

C&C: 50[.]244[.]112[.]106:443

C&C: 78[.]100[.]229[.]44:61201

C&C: 98[.]26[.]50[.]62:995

C&C: 174[.]104[.]21[.]157:443

C&C: 72[.]214[.]55[.]195:995

C&C: 71[.]126[.]139[.]251:443

C&C: 73[.]136[.]242[.]114:443

C&C: 86[.]99[.]75[.]165:2222

C&C: 199[.]247[.]22[.]145:443

C&C: 69[.]123[.]179[.]70:443

C&C: 41[.]97[.]231[.]7:443

C&C: 96[.]255[.]188[.]58:443

C&C: 102[.]44[.]192[.]196:995

C&C: 82[.]78[.]132[.]227:443

C&C: 75[.]135[.]184[.]133:443

C&C: 141[.]158[.]47[.]123:443

C&C: 187[.]200[.]218[.]244:443

C&C: 73[.]60[.]148[.]209:443

C&C: 185[.]246[.]9[.]69:995

C&C: 39[.]118[.]245[.]6:443

C&C: 71[.]187[.]170[.]235:443

C&C: 2[.]7[.]65[.]32:2222

C&C: 188[.]173[.]70[.]18:443

C&C: 188[.]26[.]11[.]29:2222

C&C: 2[.]89[.]74[.]34:995

C&C: 45[.]32[.]155[.]12:443

C&C: 74[.]129[.]24[.]163:443

C&C: 67[.]209[.]195[.]198:443

C&C: 67[.]246[.]16[.]250:995

C&C: 76[.]179[.]54[.]116:443

C&C: 75[.]136[.]40[.]155:443

C&C: 67[.]11[.]43[.]93:443

C&C: 94[.]49[.]67[.]180:995

C&C: 69[.]47[.]26[.]41:443

C&C: 99[.]240[.]226[.]2:443

C&C: 188[.]210[.]228[.]156:443

C&C: 173[.]26[.]189[.]151:443

C&C: 47[.]146[.]32[.]175:443

C&C: 178[.]222[.]12[.]162:995

C&C: 217[.]165[.]115[.]0:990

C&C: 68[.]116[.]193[.]239:443

C&C: 71[.]197[.]126[.]250:443

C&C: 2[.]50[.]58[.]57:443

C&C: 189[.]210[.]114[.]157:443

C&C: 207[.]255[.]18[.]67:443

C&C: 78[.]102[.]138[.]103:995

C&C: 149[.]71[.]49[.]39:443

C&C: 87[.]65[.]204[.]240:995

C&C: 96[.]232[.]163[.]27:443

C&C: 68[.]134[.]181[.]98:443

C&C: 98[.]219[.]77[.]197:443

C&C: 65[.]131[.]20[.]49:995

C&C: 66[.]30[.]92[.]147:443

C&C: 74[.]222[.]204[.]82:443

C&C: 67[.]6[.]3[.]51:443

C&C: 175[.]111[.]128[.]234:443

C&C: 200[.]124[.]231[.]21:443

C&C: 47[.]206[.]174[.]82:443

C&C: 12[.]5[.]37[.]3:995

C&C: 96[.]227[.]127[.]13:443

C&C: 134[.]0[.]196[.]46:995

C&C: 72[.]190[.]101[.]70:443

C&C: 72[.]142[.]106[.]198:465

C&C: 73[.]228[.]1[.]246:443

C&C: 2[.]51[.]240[.]61:995

C&C: 109[.]100[.]125[.]127:2222

C&C: 193[.]248[.]44[.]2:2222

C&C: 66[.]222[.]88[.]126:995

C&C: 75[.]110[.]250[.]89:995

C&C: 71[.]43[.]175[.]202:61200

C&C: 47[.]28[.]131[.]209:443

C&C: 86[.]182[.]234[.]245:2222

C&C: 186[.]82[.]157[.]66:443

C&C: 67[.]8[.]103[.]21:443

C&C: 86[.]153[.]98[.]126:2222

C&C: 73[.]137[.]184[.]213:443

C&C: 70[.]123[.]92[.]175:2222

C&C: 72[.]240[.]200[.]181:2222

C&C: 68[.]225[.]56[.]31:443

C&C: 172[.]87[.]134[.]226:443

C&C: 71[.]182[.]142[.]63:443

C&C: 72[.]142[.]106[.]198:995

C&C: 187[.]214[.]9[.]138:995

C&C: 182[.]185[.]98[.]215:995

C&C: 188[.]15[.]173[.]34:995

C&C: 68[.]190[.]152[.]98:443

C&C: 67[.]165[.]206[.]193:993

C&C: 75[.]183[.]171[.]155:995

C&C: 74[.]195[.]88[.]59:995

C&C: 96[.]41[.]93[.]96:443

C&C: 99[.]231[.]221[.]117:443

C&C: 209[.]182[.]122[.]217:443

C&C: 98[.]190[.]24[.]81:443

C&C: 209[.]137[.]209[.]163:995

C&C: 65[.]24[.]76[.]114:443

C&C: 95[.]76[.]185[.]240:443

C&C: 83[.]110[.]226[.]145:443

C&C: 74[.]75[.]237[.]11:443

C&C: 93[.]151[.]180[.]170:61202

C&C: 47[.]138[.]204[.]170:443

C&C: 98[.]173[.]34[.]212:995

C&C: 24[.]116[.]227[.]63:443

C&C: 172[.]78[.]30[.]215:443

C&C: 72[.]209[.]191[.]27:443

C&C: 76[.]170[.]77[.]99:995

C&C: 47[.]153[.]115[.]154:465

C&C: 200[.]75[.]136[.]78:443

C&C: 100[.]37[.]36[.]240:443

C&C: 77[.]27[.]173[.]8:995

C&C: 207[.]255[.]161[.]8:465

C&C: 2[.]90[.]92[.]255:443

C&C: 90[.]68[.]84[.]121:2222

C&C: 188[.]247[.]252[.]243:443

C&C: 71[.]80[.]66[.]107:443

C&C: 197[.]165[.]161[.]55:995

C&C: 73[.]227[.]232[.]166:443

C&C: 41[.]228[.]35[.]102:443

C&C: 80[.]195[.]103[.]146:2222

C&C: 65[.]48[.]219[.]244:22

C&C: 174[.]80[.]7[.]235:443

C&C: 5[.]13[.]88[.]29:995

C&C: 68[.]46[.]142[.]48:995

C&C: 24[.]28[.]183[.]107:995

C&C: 68[.]204[.]164[.]222:443

結論

TA542が長期休暇から戻って以来、Emotetの攻撃メールキャンペーンは、メッセージ量が大幅に増加し、他の攻撃者は少数が追随する程度です。TA542は、メール送信モジュールの更新など、マルウェアのコード変更を導入し、配布する新しいアフィリエイトペイロード(Qbot)を選択しました。彼らは新しい国へのばらまきを実験し続けています。 これらの変更にもかかわらず、他の方法やツールの多くは、長期活動停止以前の活動から比較的変わっていないことに気づきました。 現在のルアー、配信メカニズム、および広範囲の地理的ターゲティングはすべて、過去に観察したものと似ています。 Emotetは、反復して戦術を変更する場合でも、同じ方法で続行する場合でも、非常に危険な脅威です。

Emerging Threats + Emerging Threats Pro Signature

2842317 - ETPRO MALWARE Win32/Emotet CnC Activity (POST) M9

*本ブログは、英語版ブログ「A Comprehensive Look at Emotet’s Summer 2020 Return」の翻訳です。