Proofpointの研究者は2020年3月27日以降、オンラインビデオ会議ベンダーをテーマにしてクレデンシャルを盗み、マルウェアを配布しようとする攻撃の増加を観測しています。これらのルアーは、COVID-19(新型コロナウイルス)の感染拡大に際して世界中の企業が遠隔勤務にシフトし、その結果ビデオ会議サービスの需要が増加したことを利用しようとしています。

注意すべきことは、これらの攻撃はビデオ会議ソフトウェアそのものを直接利用したり攻撃したりするものではないということです。攻撃者はこれらのビデオ会議システム提供ベンダーの名前とブランドをソーシャルエンジニアリングのルアーのテーマとして使用し、ビデオ会議のアカウントになりすましてさまざまなアカウントのクレデンシャル盗難、マルウェア配布、またはクレデンシャルの収集を行います。

クレデンシャルフィッシング:Cisco WebEx「Alert!」「Your account access will be limited!」

重要なポイント:この米国で起きた小規模なキャンペーンは、受信者にWebExの脆弱性に対処するために直ちに対処するよう電子メールで訴え、WebExユーザーのクレデンシャルを収集しようとしました。狙われた業界には、テクノロジー、会計、航空宇宙、エネルギー、ヘルスケア、通信、運輸、政府、製造業が含まれています。この米国で起きた小規模なキャンペーンは、受信者にWebExの脆弱性に対処するために直ちに対処するよう電子メールで訴え、WebExユーザーのクレデンシャルを収集しようとしました。狙われた業界には、テクノロジー、会計、航空宇宙、エネルギー、ヘルスケア、通信、運輸、政府、製造業が含まれています。

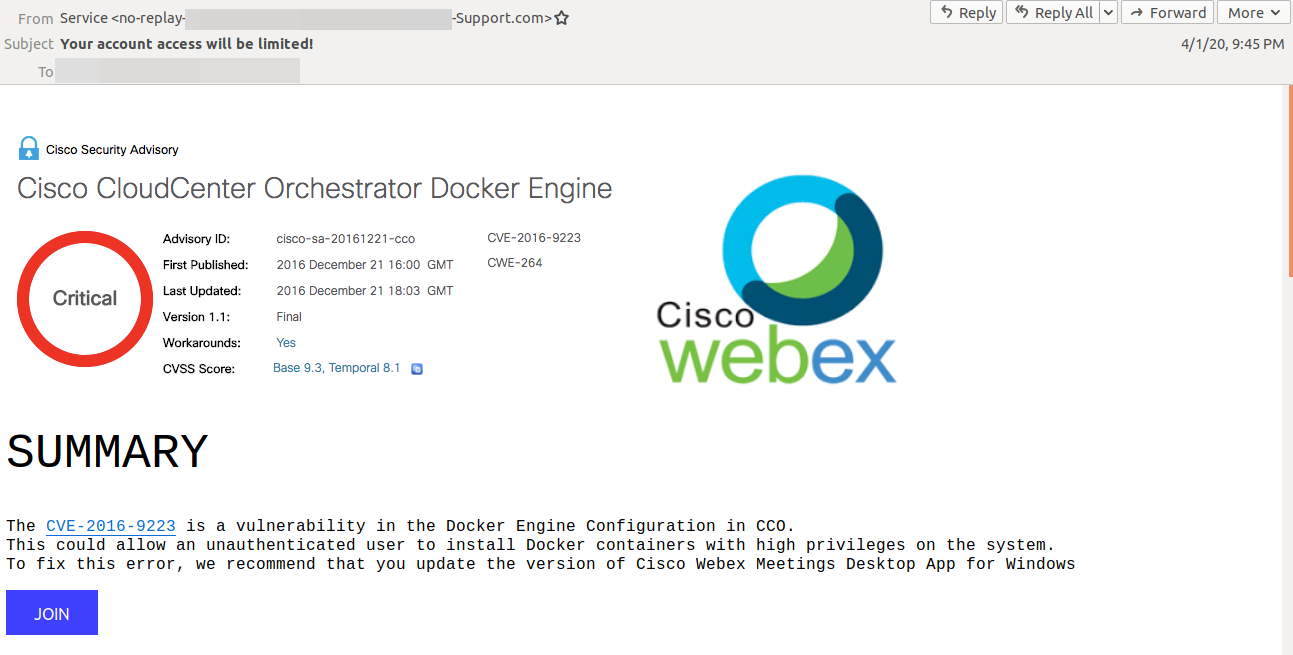

図1:重大な脆弱性について注意を喚起する偽のCisco WebExブランドのルアー

概要:

これは米国のテクノロジー、会計、航空宇宙、エネルギー、ヘルスケア、通信、運輸、政府、および製造業を狙うメッセージを使った小規模なキャンペーンです。

このキャンペーンは、次のような送信者を名乗っています:

- “cisco@webex[.]com”

- “meetings@webex[.]com”

そして、次のような件名を使用しています:

- “Critical Update!” (重要なアップデート!)

- “Alert!” (注意!)

- “Critical Update!”, “Your account access will be limited!”

(「重要なアップデート!」 「あなたのアカウントへのアクセスが制限されます!」) - “Your account access will be limited in 24h.”

(あなたのアカウントへのアクセスは24時間以内に制限されます) - “Your account access will be limited!”. (「あなたのアカウントへのアクセスが制限されます!」)

電子メールは受信者に、WebExクライアントを更新してCisco CloudCenter OrchestratorのDocker Engine Configurationのセキュリティ脆弱性(CVE-2016-9923)を「修正」する必要があると告げています。このメッセージはCisco WebExのロゴを不正に使用し、Ciscoのセキュリティ勧告の形式を偽装しています。これはまた、2016年12月にリリースされ、CVE-2016-9923に対処する正当なCiscoセキュリティ勧告cisco-sa-20161221-ccoからテキストと画像を引用しているようです。

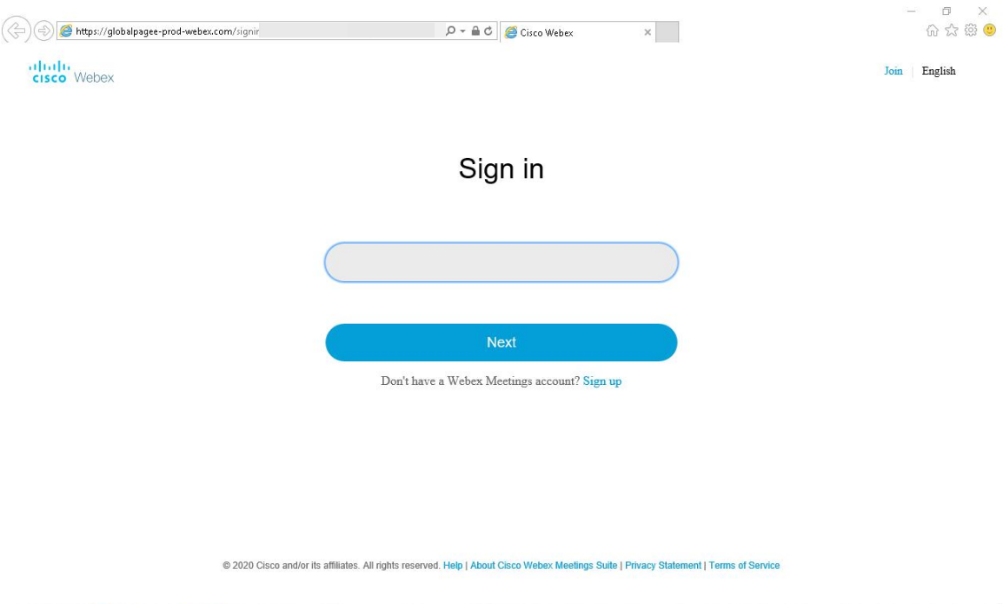

受信者がリンクをクリックすると、図2に示すページに移動し、ユーザーのWebExクレデンシャルを要求します。

図2 WebExクレデンシャルフィッシングページ

クレデンシャルフィッシング:Zoomアカウント

重要なポイント:この中規模のキャンペーンは、米国のエネルギー、製造、およびビジネスサービスを狙っており、ユーザーのクレデンシャルを盗むように設計されています。メッセージ本文には、新しいZoomアカウントの登録を歓迎する旨のルアーが含まれています。

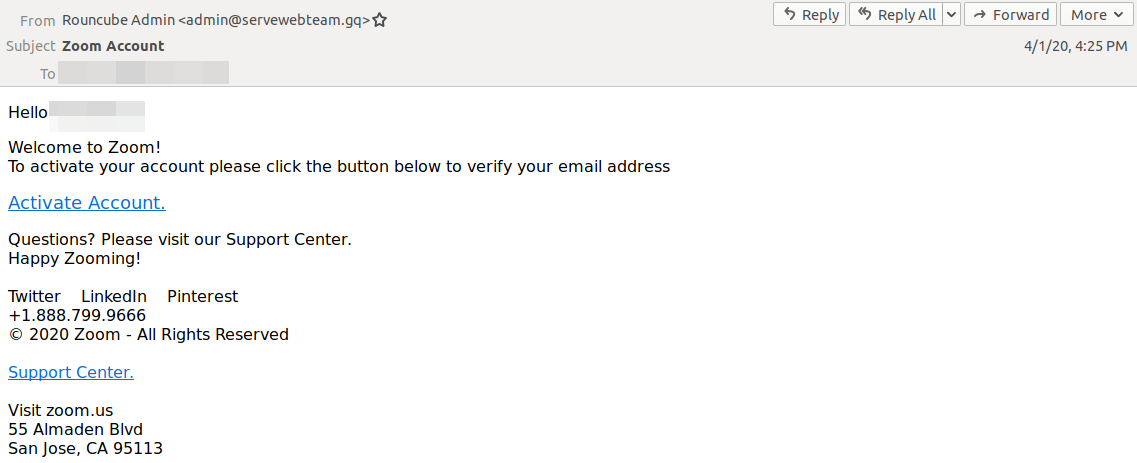

図3:偽のZoom有効化ルアー

概要:

このキャンペーンのメールは「Zoomアカウント」という件名で届き、管理者アカウントからのものを装っています。図3のサンプルでは、メッセージは「Rouncube Admin」からのものであると表示されています。他のメールルアーは、「admin@servewebteam[.]gq」からのものであると表示されています。

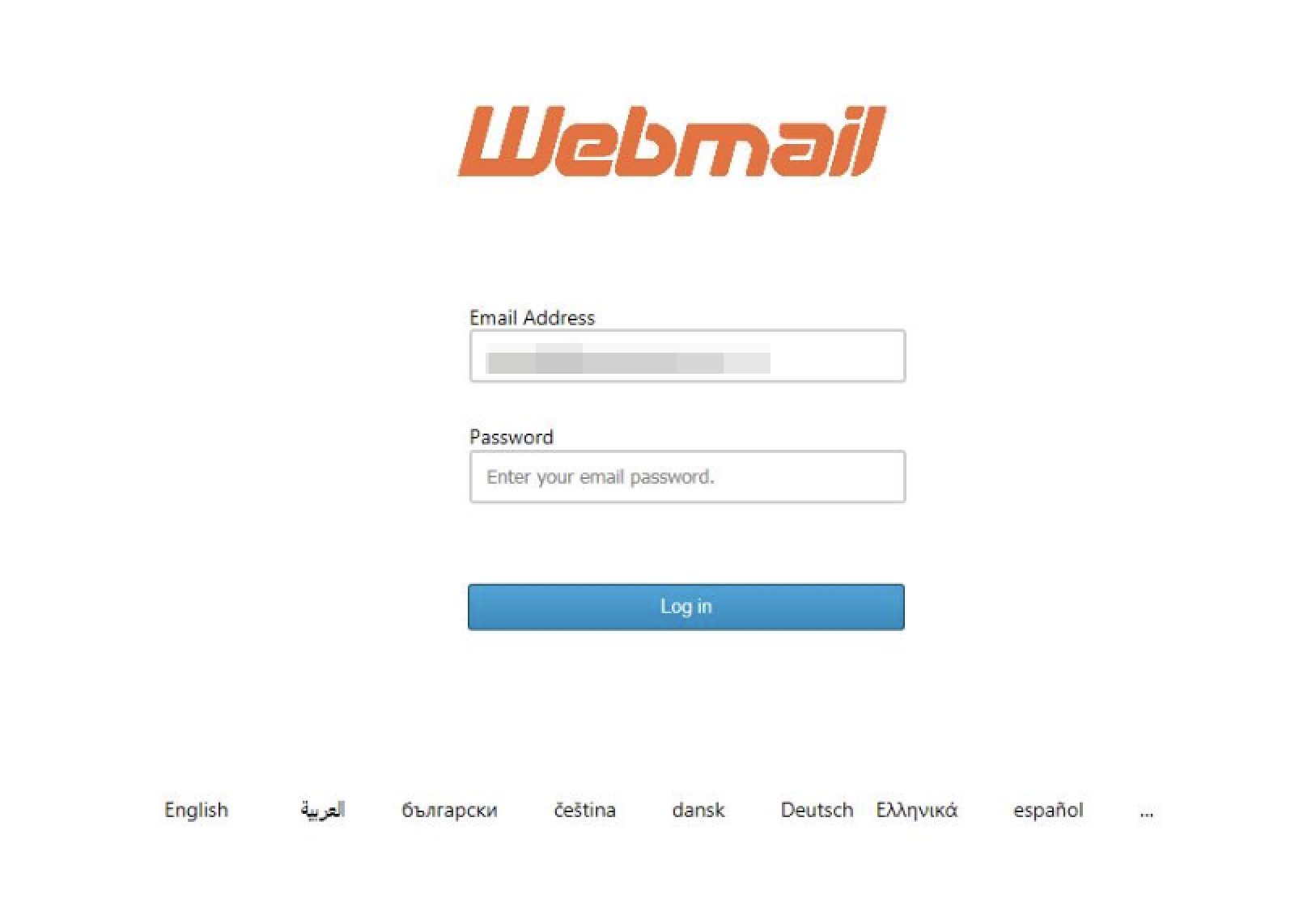

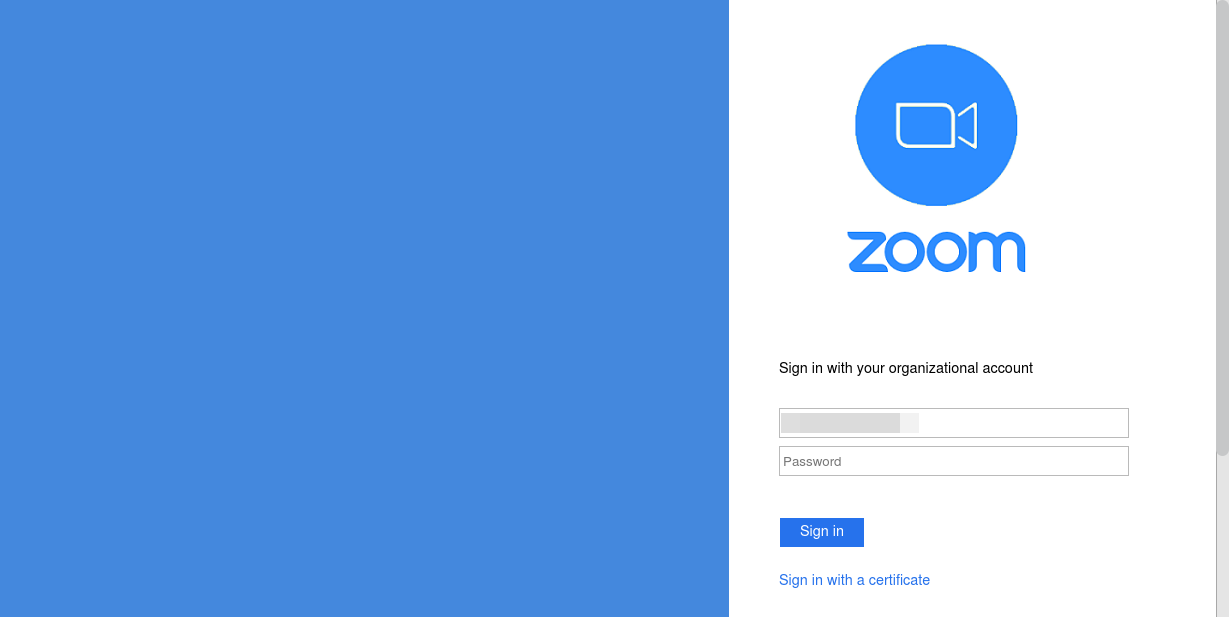

メッセージ本文には、新しいZoomアカウントの登録を歓迎するルアーが含まれており、リンクが含まれています。受信者は、Zoomアカウントを有効化するためにリンクをクリックするように促されます。リンクをクリックすると、ユーザーはWebメールのランディングページに移動し、図4に示すようにクレデンシャルの入力を求められます。

図4:Zoomクレデンシャル用のWebメールログイン

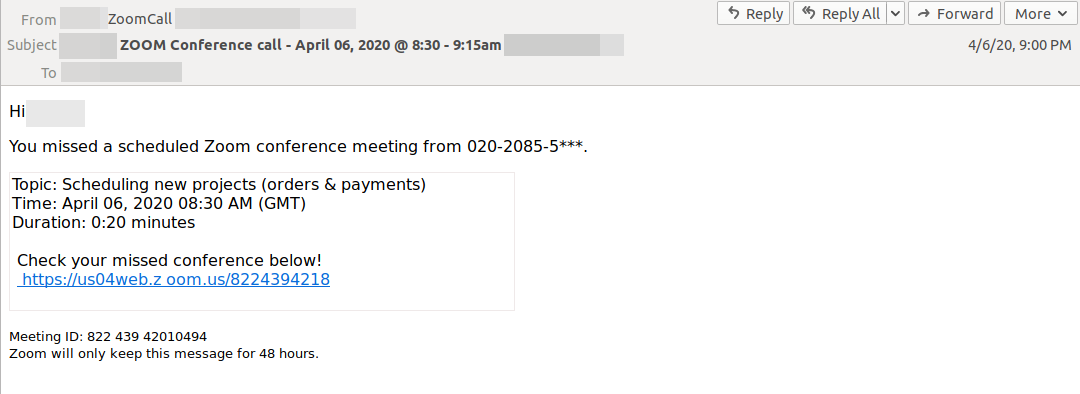

クレデンシャルフィッシング:参加できなかったZoom会議

重要なポイント:この小規模なキャンペーンは、米国の輸送、製造、テクノロジー、ビジネスサービス、および航空宇宙企業を狙っており、参加できなかった会議に関するルアーを使用してユーザーのクレデンシャルを盗もうとしています。

図5:参加できなかったZoom会議のルアー

概要:

この小規模なキャンペーンは、米国の輸送、製造、テクノロジー、ビジネスサービス、航空宇宙企業を狙っています。受信者がZoom会議に出席しなかったことを知らせるメールが届き、受信者が「参加できなかった会議を確認する」ためのリンクが含まれています。

受信者がリンクをクリックすると、スプーフィングされたZoomページが表示され、図6に示すようにZoomのクレデンシャルを要求されます。

図6:参加できなかったZoom会議のクレデンシャルフィッシングページ

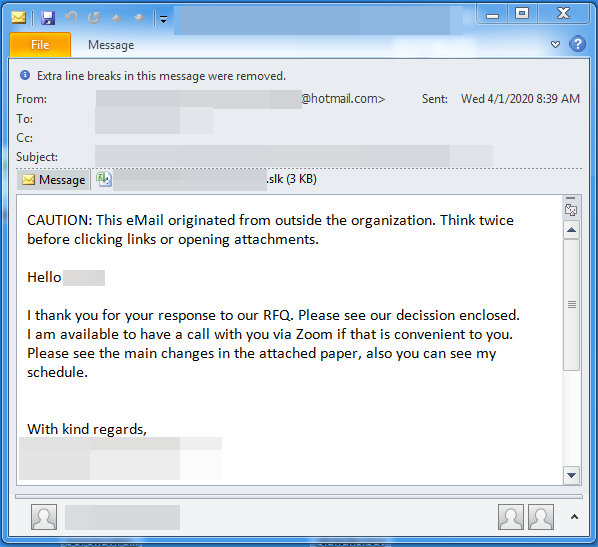

マルウェア:「[Company] Meeting cancelled - Could we do a Zoom call?」という件名のServLoader / NetSupport

重要なポイント: この小規模なキャンペーンは、ServLoaderとNetSupportリモートアクセス型トロイの木馬(RAT)を使用して、エネルギー、製造業、マーケティング/広告、テクノロジー、IT、建設会社をターゲットにしました。

図7:メッセージ本文に「Zoom Call」を使用したマルウェアの配布

概要:

これはTA4562によって数日間だけ行なわれたマルウェアキャンペーンであり、ServLoader/NetSupportリモートアクセス型トロイの木馬を配布しようとします。TA4562は、これまでもServLoader/NetSupportおよびTrickキャンペーンを行ってきました。

メッセージは偽のRFQ(見積り依頼)に返信した受信者に感謝し、それに関連しているとする添付ファイルが含まれており、Zoomを介して話をすることを提案しています。

このキャンペーンでは、次のような件名が使われています:

- “[Company] Meeting cancelled - Could we do a Zoom call”

([会社名]のミーティングがキャンセルされました - Zoomでお話できませんか?) - “[Company] - I won't make it to Arizona - Could we talk over Zoom?”

([会社名] - アリゾナへは行けません - Zoomでお話できませんか?) - “The [Company] - I won't make it to Tennessee - Can we talk over Zoom?”

([会社名] - テネシーへは行けません - Zoomでお話できませんか?) - “The [Company] Meeting cancelled - Should we talk over Zoom?” where the subject line includes the correct name of the recipient’s company.

(「[会社名]のミーティングがキャンセルされました - Zoomでお話できませんか?」この例では、件名に受信者の正しい会社名が使われていました)

特に興味深いのは、大規模な農業法人のヘルプデスクに送信されたひとつのサンプルです。

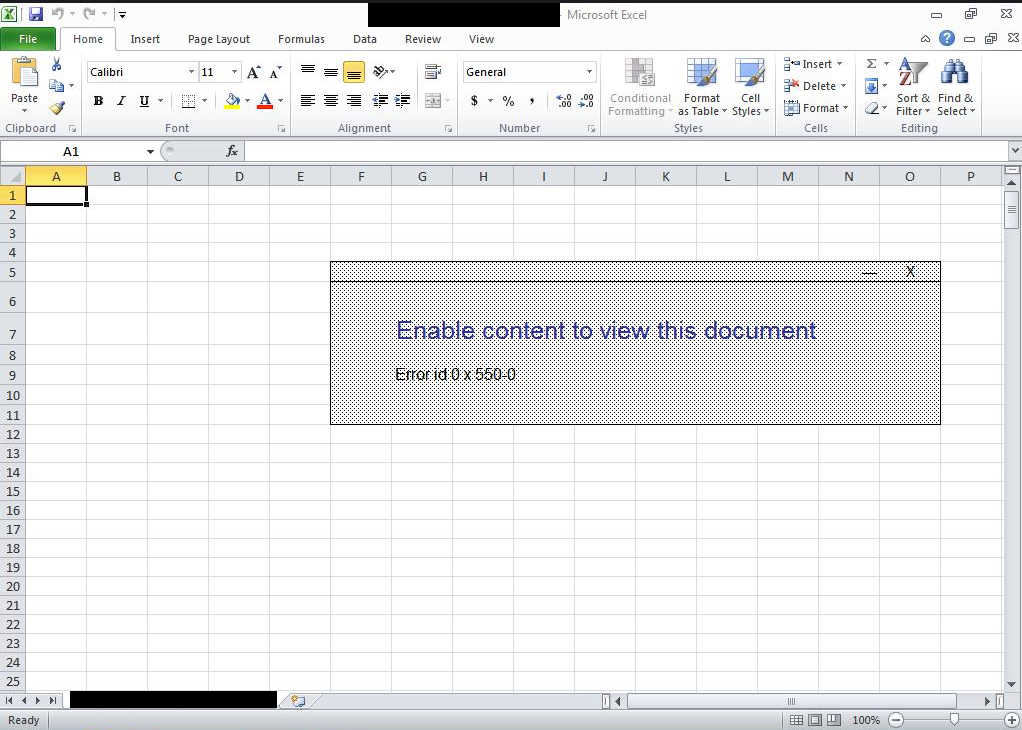

受信者が添付ファイルを開くと、図8に示すように、マクロを有効にするように求められます。

図8:マクロを有効にするためのプロンプト

マクロが有効にされると、PowerShellスクリプトのServLoaderが実行され、正当なリモートコントロールアプリケーションである(しかし攻撃者に悪用される)NetSupportをインストールします。NetSupportはユーザー名、パスワード、クレジットカード情報など、侵害されたシステム上のユーザーがアクセスできるすべてのファイルと情報にアクセスすることができます。

結論

ビデオ電話会議がグローバルなビジネスにとってかつてないほど重要になってきているため、攻撃者がWebExやZoomなどの著名なビデオ会議ベンダーを利用しようとするのは当然のことです。

多くの組織がリモートワークに移行するにつれて、これらのビデオ会議ベンダーは、ソーシャルエンジニアリングルアーのテーマとして使用され続けることが予想されます。