主なポイント

- FIDOベースのパスキーは、広く蔓延している認証情報フィッシングやアカウント乗っ取り(ATO)の脅威から保護するために、依然として非常に推奨される認証方法です。

- プルーフポイントのリサーチャーは、FIDOベースの認証がダウングレード攻撃によって回避される可能性があることを発見しました。

- 専用のフィッシュレットを使用することで、攻撃者はFIDOベースの認証を、より安全性の低い方法にダウングレードし、標的を中間者攻撃(AiTM)にさらすことができます。

- プルーフポイントのリサーチャーは、現時点では実際の環境でFIDO認証のダウングレード攻撃を観測していません。

- 認証のダウングレードは、「フィッシング耐性」のある認証方法に挑戦するための主要な手段であり続けていますが、現時点での攻撃者の主な関心は、他のMFA方法を使用している、もしくはMFAを全く使用していないアカウントに向けられています。

概要

組織は、進化し続ける脅威の状況、特に高度なサイバー犯罪者や国家が支援する脅威アクターによって仕掛けられる中間者攻撃(AiTM)の危険性の高まりに対応しようとしています。その中で、FIDO(Fast Identity Online)認証の普及は、ユーザーの身元を検証するための堅牢な方法を提供し、オンラインセキュリティを大幅に向上させてきました。しかし、プルーフポイントの脅威リサーチャーは最近、攻撃者がFIDOベースの認証メカニズムをダウングレードできる脅威ベクトルを発見し、組織や個人ユーザーの双方に潜在的なリスクをもたらす可能性があることを明らかにしました。

現代型フィッシング、AiTMスタイル

FIDO標準が登場する以前は、現代の認証情報窃取の手口は、従来のパスワードベース、さらには多要素認証(MFA)メカニズムを悪用するフィッシング手法に大きく依存していました。

典型的な中間者攻撃(AiTM)は、被害者が正規のログインページを模した悪意のあるウェブページへのリンクを含むフィッシングメッセージを受信するところから始まります。この偽のドメインはリバースプロキシサーバーに接続されており、被害者と実際のサービス間の通信を中継します。被害者が認証情報を入力すると、それらは攻撃者によって即座に傍受されます。被害者がワンタイムコード入力などのMFAチャレンジを正常に完了した場合、攻撃者はそのトークンも傍受し、セッションを完全に乗っ取ることが可能になります。

近年では、Evilginx、EvilProxy、Tycoonといった高度なAiTMフィッシングキットの開発と拡散が、脅威環境における重要な変化となっています。同時に、フィッシング・アズ・ア・サービス(PhaaS)プラットフォームの人気も高まっており、攻撃者が直感的に操作できるポイント&クリック型インターフェースを提供することで、多くの技術的障壁を取り除き、フィッシング攻撃キャンペーンの実行を容易にしています。こうした変化により、AiTMフィッシング攻撃はこれまでになく広範かつ効果的になっています。

FIDO

FIDOは、オンライン認証を強化するために、セキュリティとユーザーエクスペリエンスを向上させることを目的として開発されたオープン標準のセットです。FIDOアライアンスは、パスワードへの依存を減らし、より強力でフィッシング耐性のある認証方法を促進するために、これらの標準を導入しました。

簡単に言えば、FIDOは従来の認証情報を不要にし、一般的なフィッシング脅威によるリスクを排除します。さらに、FIDOはハードウェアセキュリティキー(例:YubiKey)と生体認証やPINを組み合わせて、追加の保護を提供することができます。

フィッシュレットが示す証拠

現在では、標準的なフィッシュレットを使用した場合、FIDOで保護されたアカウントに対してはほとんどのフィッシング攻撃が失敗します。その理由を理解するためには、まずフィッシュレットとは何かを説明する必要があります。フィッシュレットとは、正規のウェブサイトのなりすましや、ユーザーの認証情報およびセッショントークンの傍受を定義するために、フィッシングキットで使用される設定ファイルやテンプレートのことです。

ほとんどのフィッシュレットは、従来の認証情報収集やFIDO登場以前のMFAバイパスを目的として設計されているため、FIDO認証に遭遇するとエラーを返すことが多く、その結果、攻撃の全体的な流れが失敗に終わります。

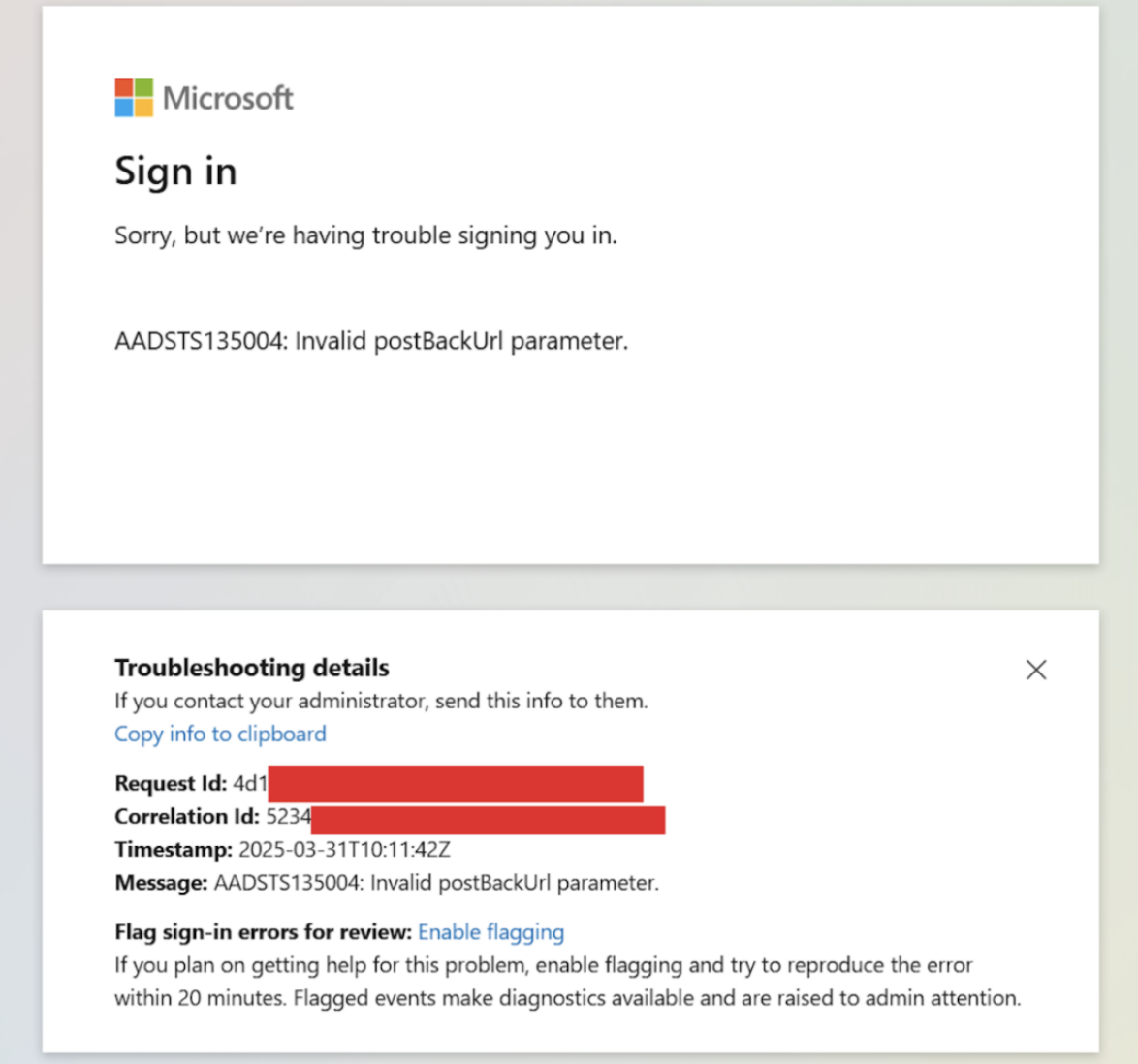

図1:FIDO認証を使用するユーザーに対して標準的なフィッシュレットを使用した際に表示されるエラー

FIDOダウングレード攻撃の実行

セキュリティリサーチャーは以前から、特定のFIDOベースの認証実装、特にWindows Hello for Business(WHfB)がダウングレード攻撃に脆弱である可能性を実証してきました。これらの攻撃は、ユーザーをより安全性の低い認証方法にフォールバックさせることで機能します。

本記事では、このようなFIDOダウングレード攻撃が、特定の実装に限定されることなく、Microsoft Entra IDユーザーに対して実行可能であることを明らかにします。

ユーザーエージェントのスプーフィング

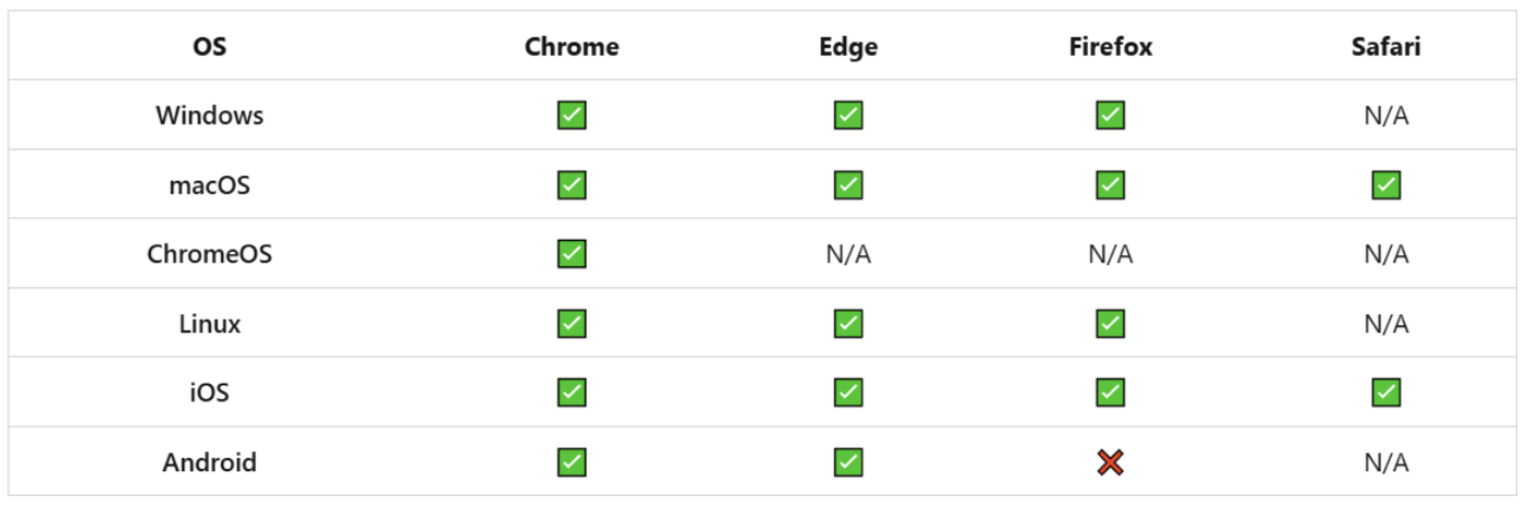

すべてのウェブブラウザが、Microsoft Entra IDでパスキー(FIDO2)認証方法をサポートしているわけではありません。たとえば、Windows上でSafariを使用する場合、FIDOはサポートされていません。

図2:Microsoft Entra IDでのFIDO2認証サポート

(出典:https://learn.microsoft.com/en-us/entra/identity/authentication/concept-fido2-compatibility?tabs=web#web-browser-support)

一見すると些細に思えるこの機能の欠落は、攻撃者に悪用される可能性があります。脅威アクターは、AiTMを調整して、FIDO実装で認識されない非対応のユーザーエージェントをスプーフィングすることができます。その結果、ユーザーはより安全性の低い方法で認証せざるを得なくなります。この挙動はMicrosoftプラットフォーム上で確認されており、欠落しているセキュリティ対策の一つです。

認証ダウングレードの流れ

前述の発見に基づき、プルーフポイントのリサーチャーは、Evilginx AiTM攻撃フレームワーク用に、標的を強制的により安全性の低い認証方法にダウングレードさせる専用のフィッシュレットを作成することに成功しました。この攻撃シーケンスは、標的となるユーザーアカウントにFIDO以外の代替認証方法(通常はMFA)が存在することを前提としています。幸いなことに、これは多くのFIDO実装において当てはまります。なぜなら、多くの管理者はアカウント復旧のために実用的な選択肢を維持することを好むからです。

フィッシング攻撃の流れは以下の通りです。

- 初期接触:フィッシングリンクが、メール、SMS、OAuth同意リクエスト、またはその他の通信チャネルを通じて標的に送信されます。

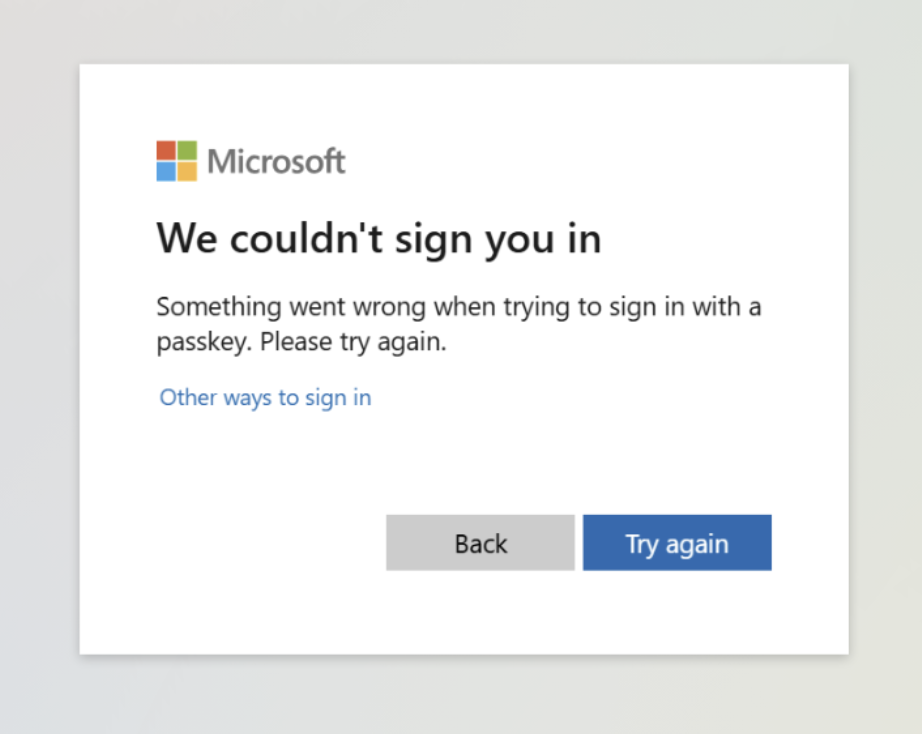

- 認証のダウングレード:標的がフィッシングの誘導に引っかかり、(FIDOダウングレードフィッシュレットから生成された)悪意のあるURLをクリックすると、認証エラーメッセージが表示され、別のサインイン方法を選択するよう促されます。

図3:標的に表示されるサインインエラーメッセージ

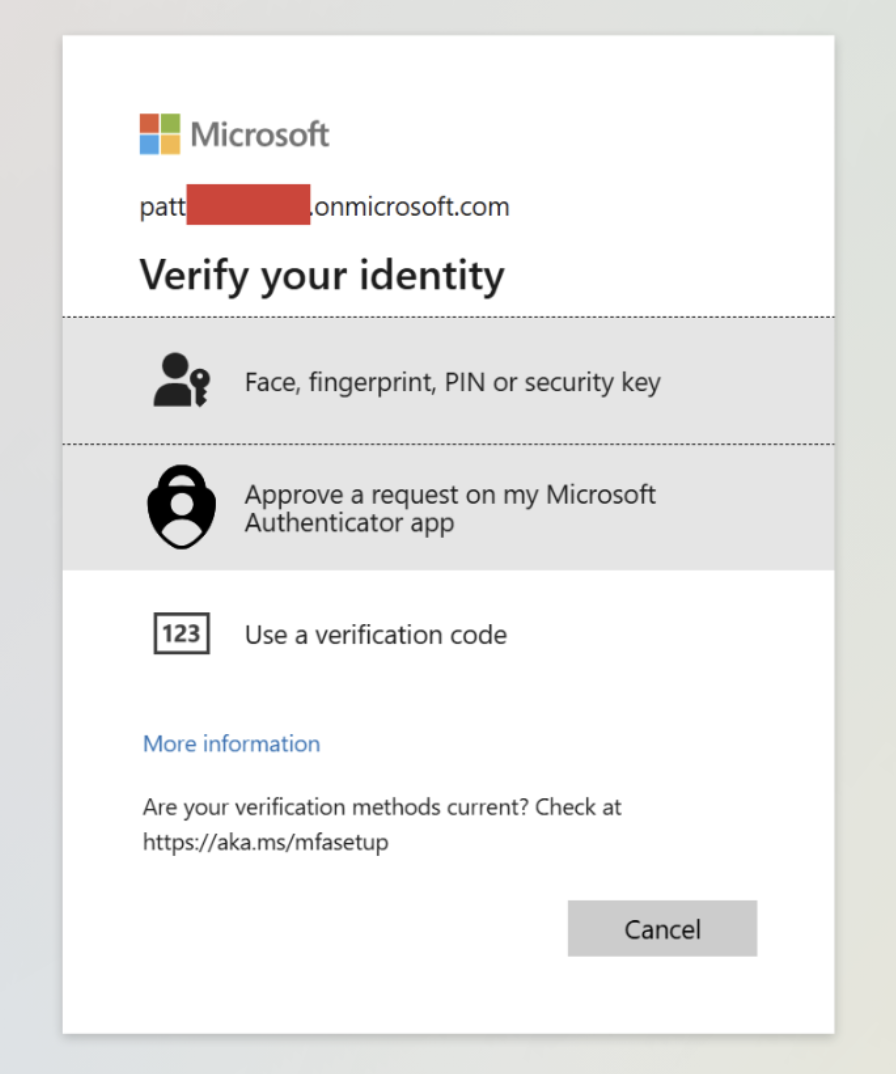

図4:標的は別の認証方法を選択する必要がある

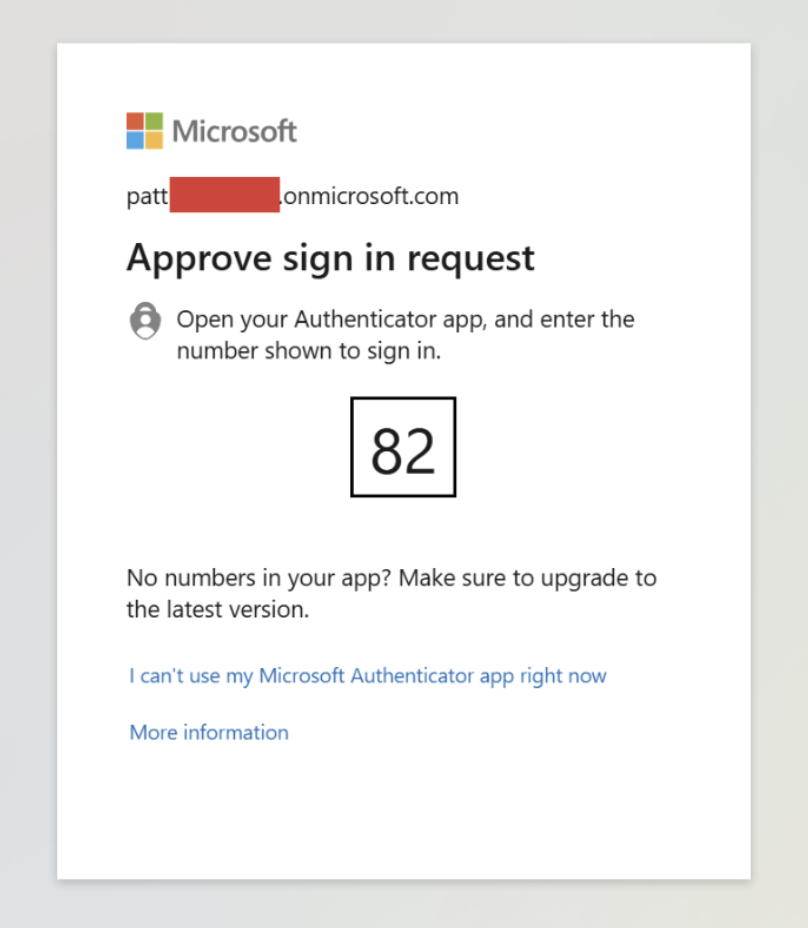

図5:標的がMicrosoft Authenticatorアプリを選択した場合、認証コードの入力が求められる。他のMFA方法でも同様に機能する

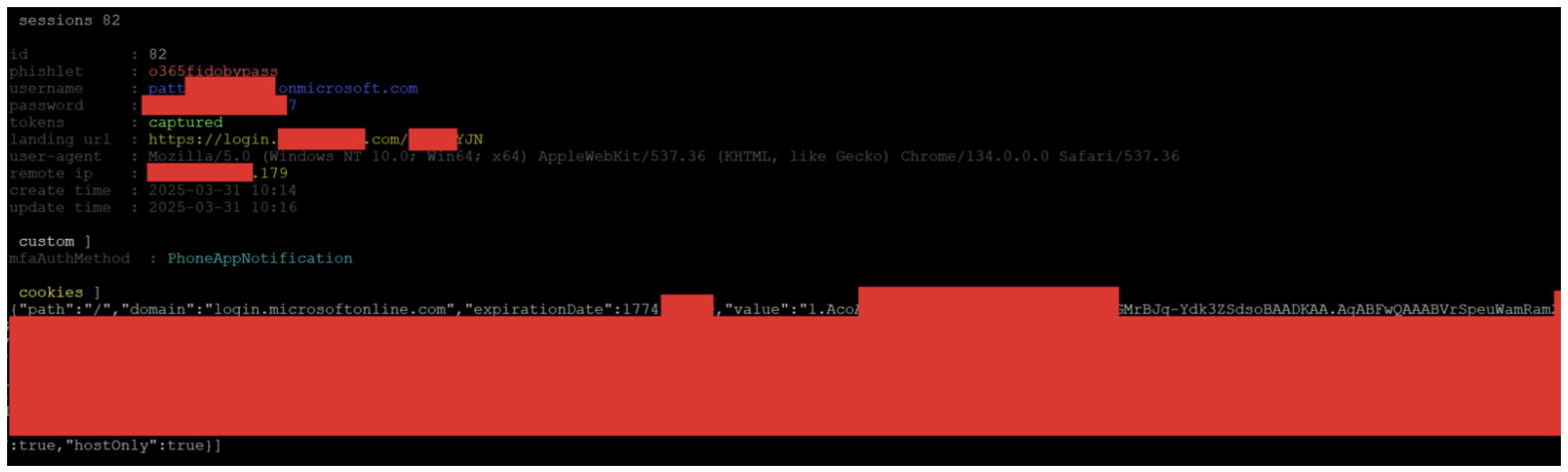

認証情報とMFAトークンの窃取:被害者がスプーフィングされたインターフェースを使用して認証すると、攻撃者は標準的なAiTMフィッシング攻撃と同様に、ログイン認証情報とセッションクッキーを傍受・閲覧することができます。

図6:Evilginx内の被害者のセッション一覧(「捕捉」されたセッションが確認できる)

図7:Evilginxコンソールに表示された被害者の認証情報とクッキーの詳細

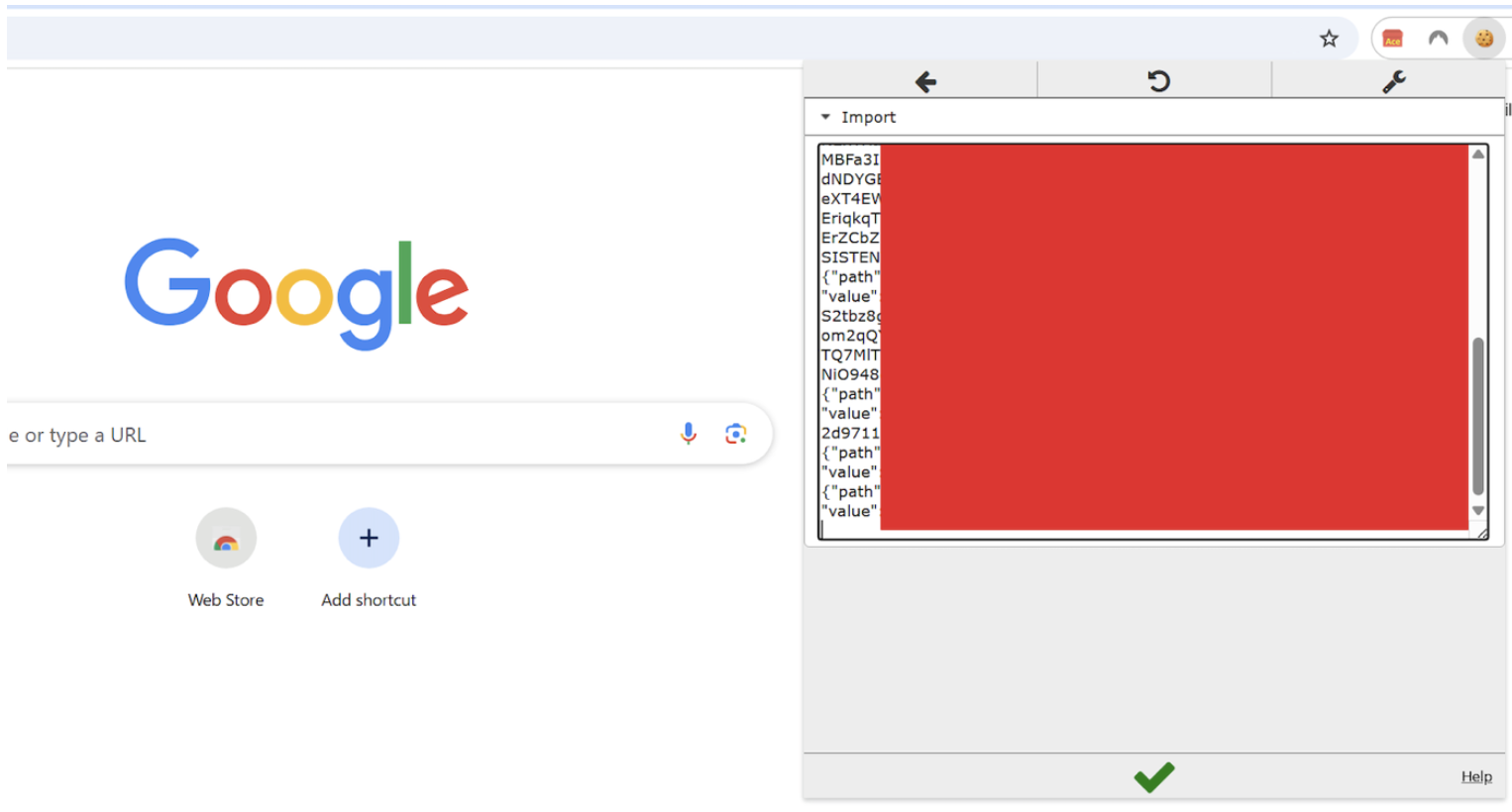

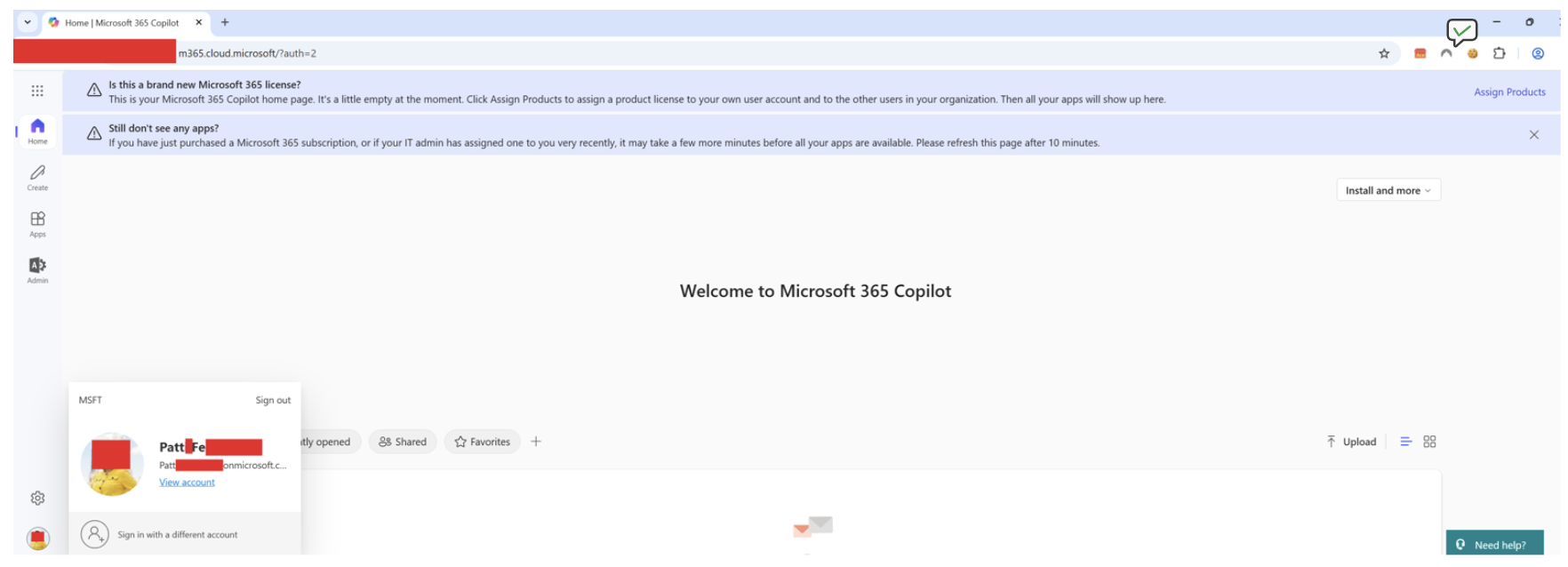

- セッション乗っ取りとアカウント侵害:最終的に攻撃者は、盗んだセッションクッキーを自身のブラウザにインポートすることで、認証情報を入力したりMFAチャレンジを通過することなく、被害者のアカウントにアクセスできます。その後、攻撃者はデータの流出や侵害環境内での横展開など、さまざまな侵害後の行動を実行する可能性があります。

図8:傍受したセッションクッキーを攻撃者のブラウザにインポートしている様子

図9:傍受したセッションクッキーを使用し、被害者として正常に認証した攻撃者

ユーザーアカウントは依然として危険にさらされている

これまでに示したように、改変されたAiTMフィッシュレットはFIDO認証のダウングレード攻撃を実行するために使用でき、被害者をより安全性の低い方法での認証へと誘導します。これにより、攻撃者は認証情報やセッションクッキーを盗み出し、最終的にはアカウント乗っ取り(ATO)や、それに続くさまざまなATO後の脅威を引き起こすことが可能になります。

技術的には実行可能であるものの、現時点ではこの手法が実際の環境で脅威アクターによって使用された証拠はありません。その理由としては、以下の点が考えられます。

- 労力の少ない代替手段:多くの攻撃者は現在、より単純な攻撃経路を選択しており、脆弱な単一要素認証や、既存のフィッシュレットで攻撃可能とされる他のMFA方式を使用するユーザーを狙っています。これらの手法は高度な技術力を必要とせず、それでも高い成功率を維持できます。

- 技術的知識:FIDOダウングレード攻撃を可能にするフィッシュレットの作成または改変には、深い理解と専門的な知識が必要であり、これが多くの低レベル攻撃者を思いとどまらせる障壁となり得ます。

脅威アクターによる使用事例はまだ確認されていないものの、プルーフポイントはFIDO認証ダウングレード攻撃を重大な新たな脅威とみなしています。これらの攻撃は、高度な敵対者やAPT(国家支援型アクターや高度な技術力を持つハッカー)によって実行される可能性があります。

今後、AiTMフィッシングのリスクに対する認識が高まり、より多くの組織がFIDOのような「フィッシング耐性」のある認証方法を採用するにつれ、攻撃者は既存の戦術・技術・手順(TTP)を進化させ、FIDO認証のダウングレードをキルチェーンに組み込む可能性があります。