En nuestra serie de blogs "Neutralización de ciberseguridad del mes", analizamos las tácticas en constante evolución de los ciberdelincuentes actuales y vemos cómo Proofpoint ayuda a las empresas a reforzar sus defensas del correo electrónico para proteger a las personas frente a las amenazas emergentes.

Los ataques de phishing que utilizan la técnica de intermediario (Adversary-in-the-Middle, AiTM) han evolucionado de manera considerable. En la actualidad, se encuentran entre las amenazas más avanzadas del panorama de ciberseguridad. Estos ataques van más allá del phishing tradicional, ya que interceptan y manipulan activamente los datos en tránsito. Esto hace que sea mucho más difícil detectarlos y protegerse contra ellos.

A diferencia de los ataques tradicionales de recopilación de credenciales, las amenazas AiTM utilizan un proxy inverso para situarse entre las víctimas y los servicios legítimos a los que intentan acceder. Estas amenazas permiten a los ciberdelincuentes sortear la autenticación multifactor (MFA) en tiempo real y lanzar ataques avanzados contra organizaciones a nivel mundial.

Contexto

Los ataques AiTM aprovechan las vulnerabilidades estructurales de los sistemas de seguridad basados en credenciales de usuario y mecanismos de autenticación multifactor obsoletos. Estos ataques son una variante de los conocidos ataques de intermediario Man-in-the-Middle (MitM).

Emplean una técnica de espionaje y robo de datos mediante la cual un ciberdelincuente intercepta los datos que circulan entre el remitente y el destinatario, tanto en el envío como en la respuesta. De esta forma, los ciberdelincuentes consiguen interceptar y manipular la comunicación en tiempo real, robando con frecuencia las credenciales de acceso y cookies de sesión. Esto se conoce como "ataque de intermediario" (Adversary-in-the-Middle), ya que el dispositivo del ciberdelincuente se sitúa entre el remitente y el destinatario y retransmite los mensajes sin levantar sospechas.

La plataforma Tycoon 2FA PhaaS (phishing-as-a-service) es uno de los ejemplos más destacados de esta amenaza. Tycoon permite a los ciberdelincuentes crear páginas de phishing muy convincentes que imitan las pantallas de autenticación de Microsoft 365. Esto incluye reproducir un etiquetado personalizado basado en la instancia de Entra ID de la organización (antes Azure Active Directory). Estas páginas de phishing permiten a los ciberdelincuentes robar nombres de usuario y contraseñas. También roban tokens de autenticación de 2 factores y cookies de sesión, esenciales para eludir la protección con MFA.

La situación

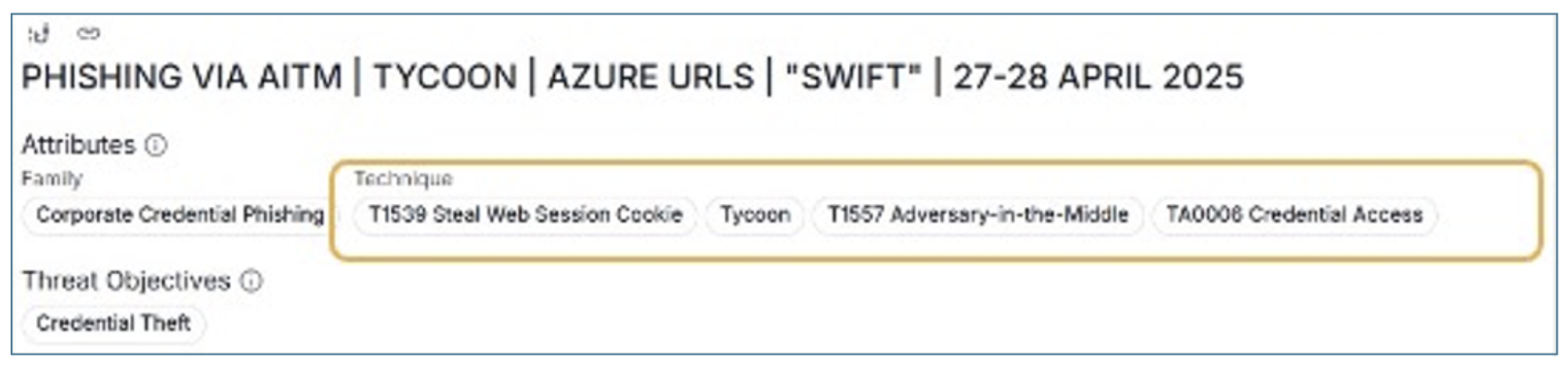

En abril de 2025, Proofpoint detectó varias campañas dirigidas a varios miles de organizaciones de todo el mundo y observó un aumento alarmante del uso de la plataforma PhaaS de Tycoon. Se utilizaban técnicas AiTM para extraer las credenciales de los usuarios y eludir la MFA.

Estas campañas de phishing empleaban diversas tácticas de elusión, como el uso de caracteres Unicode invisibles y CAPTCHA personalizados. También incluían funciones antidepuración diseñadas para frustrar las defensas automatizadas y ralentizar el análisis.

Cabe destacar que no solo detectamos esta amenaza en los datos de nuestros propios clientes, sino que también la identificamos tras las defensas de otros seis proveedores de soluciones de protección del correo electrónico. (Tres de estos proveedores se encuentran entre los líderes del Magic Quadrant 2024 de Gartner en la categoría de plataformas de protección del correo electrónico). Esto demuestra no solo la sofisticación del ataque, sino también la eficacia de las capacidades de detección de amenazas avanzadas de Proofpoint.

La amenaza: ¿cómo se produjo el ataque?

A continuación, se muestra la estructura del flujo de ataque:

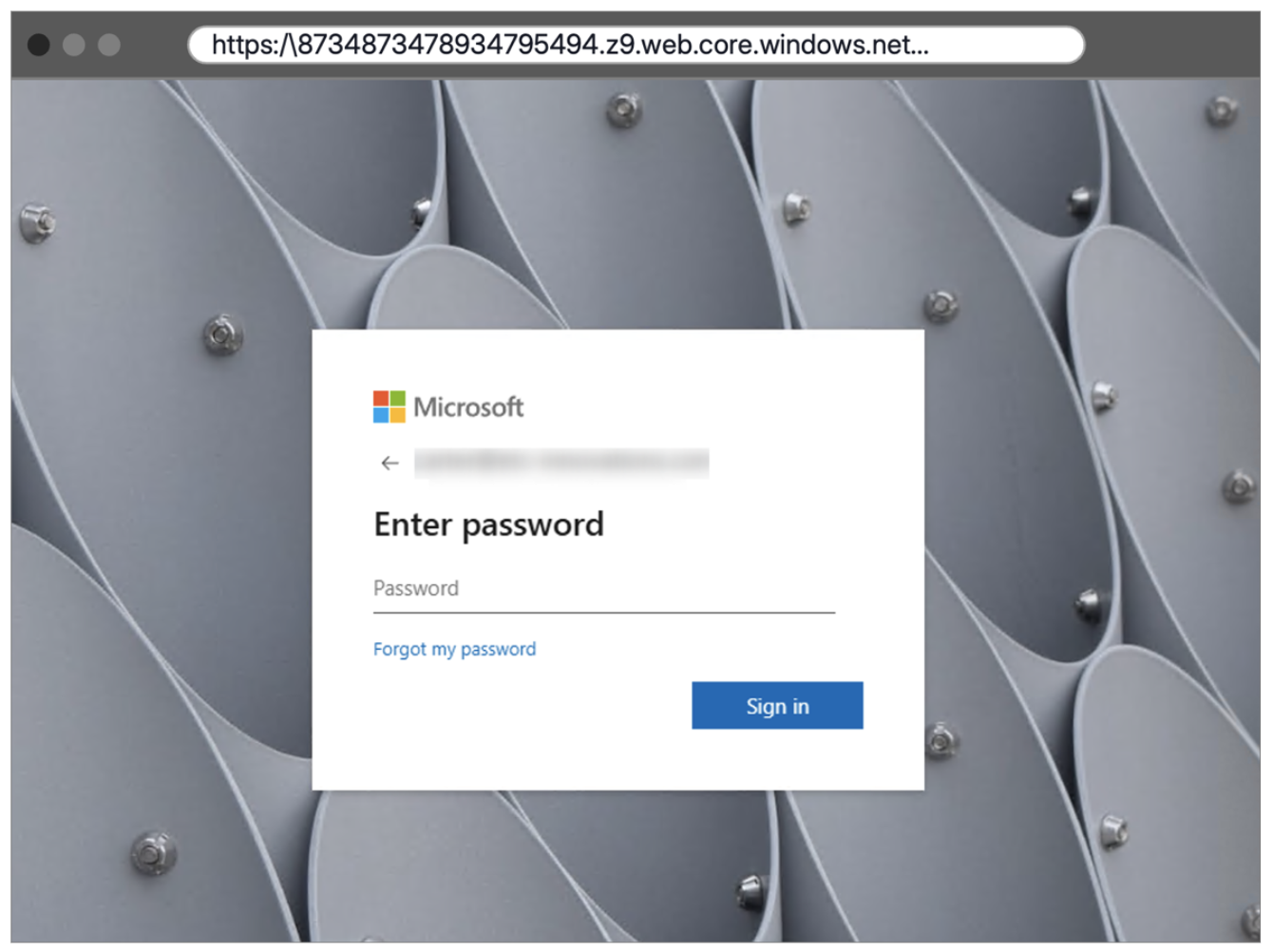

1. Envío del señuelo de phishing. La víctima recibe un correo electrónico que contiene una URL que enlaza con una página falsa de autenticación de Microsoft. Esta página está diseñada para replicar exactamente la apariencia de la página de inicio de sesión legítima. La página está personalizada con el logotipo de Entra ID de la organización, lo que la hace aún más convincente para el usuario.

Página falsa de inicio de sesión de Microsoft que solicita la contraseña del objetivo.

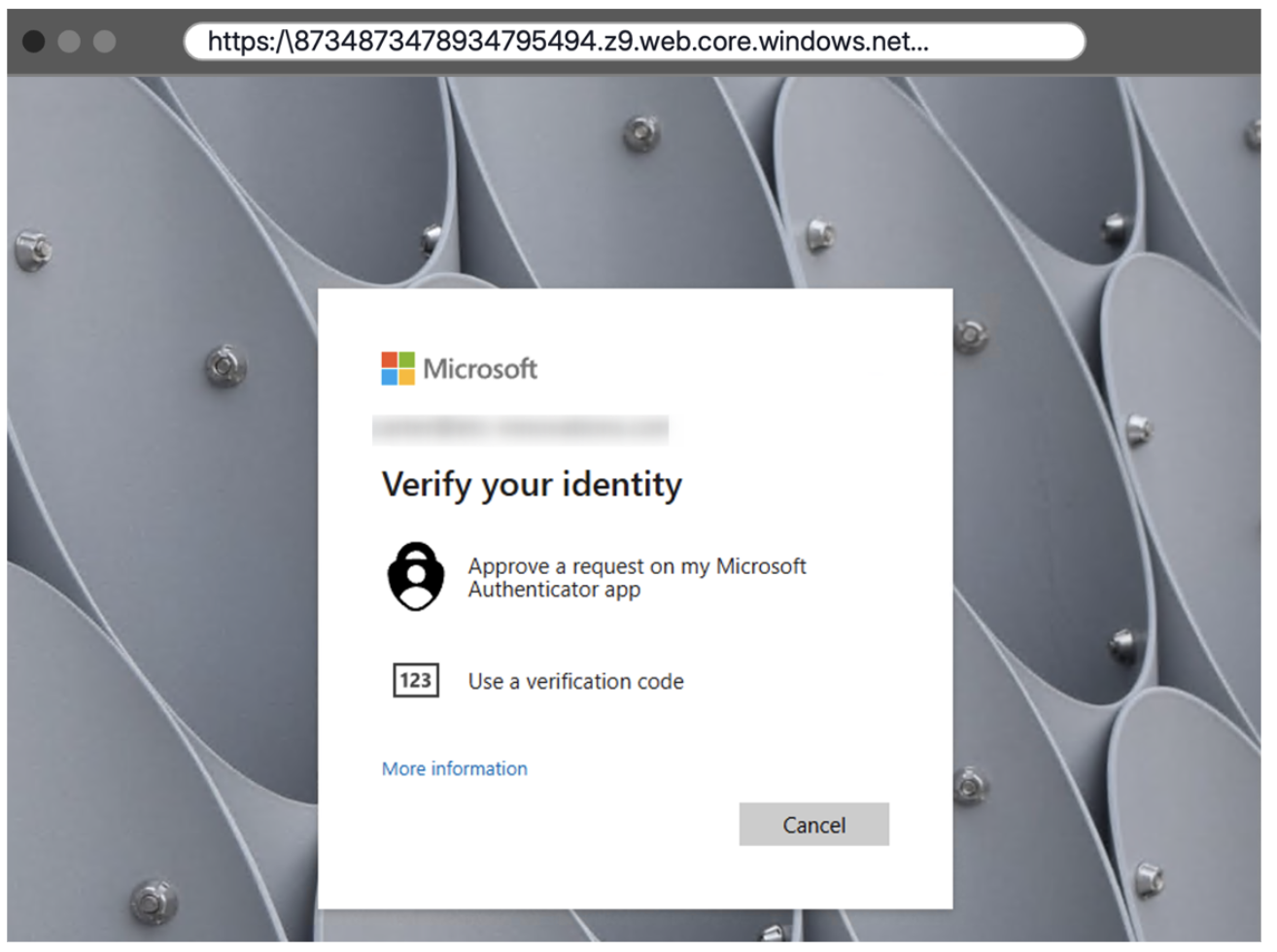

2. Recopilación de credenciales. Tras introducir su nombre de usuario y contraseña, se pide a la víctima que introduzca su token de autenticación de 2 factores (2FA), generado por una aplicación de autenticación o enviado por SMS. El ciberdelincuente captura en tiempo real las credenciales de inicio de sesión y el token 2FA.

Página falsa de Microsoft MFA solicitando un código de verificación.

3. Robo de cookies de sesión. Además de interceptar las credenciales de inicio de sesión y los tokens 2FA, los ciberdelincuentes especializados en ataques AiTM también roban las cookies de sesión, que les permiten autenticarse en nombre del usuario sin activar los avisos de MFA.

4. Elusión de la MFA. El ciberdelincuente puede entonces utilizar las cookies de sesión robadas para obtener acceso no autorizado a la cuenta de Microsoft 365 de la víctima o a otros servicios cloud críticos. Se trata de una vulnerabilidad crítica en los sistemas MFA de generaciones anteriores que permite a los ciberdelincuentes mantener acceso prolongado a cuentas y sistemas sensibles.

La detección: ¿cómo identificó Proofpoint este ataque?

Proofpoint ofrece una solución integral centrada en las personas para proteger a las organizaciones frente a la más amplia variedad de ataques actuales. Proofpoint Nexus AI es nuestra pila de detección multicapa, que combina IA semántica y basada en el comportamiento, aprendizaje automático e inteligencia de amenazas obtenida en investigaciones. Todas estas tecnologías trabajan juntas para crear una defensa multicapa capaz de identificar y neutralizar mensajes y contenido malicioso en amenazas muy sofisticadas y en constante evolución.

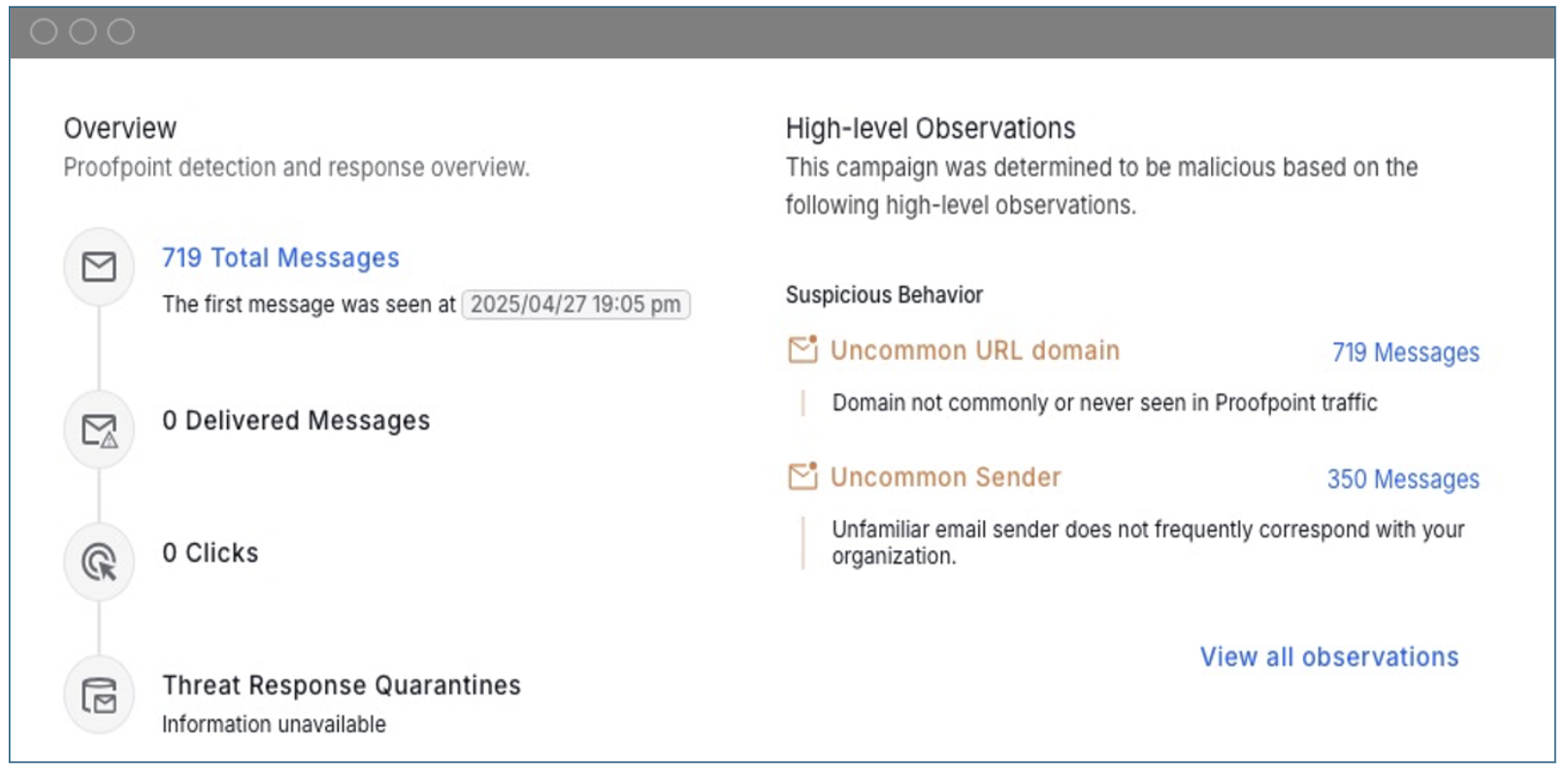

Campaña de phishing en el panel de Proofpoint Targeted Attack Protection (TAP)

Proofpoint Nexus y nuestro equipo de investigación de ciberamenazas identificaron como maliciosa esta campaña basándose en los siguientes atributos:

- Dominio de URL sospechoso. Los mensajes de correo electrónico contenían URL vinculadas a dominios poco habituales que no suelen aparecer en el tráfico de Proofpoint. Este dominio poco usual se marcó como sospechoso y rápidamente se identificó como parte del ataque AiTM.

- Remitente poco habitual. El remitente del mensaje era desconocido y no figuraba entre los contactos habituales de la organización atacada. Esto generó una alerta que advertía de un posible ataque de phishing.

- Phishing validado con precisión. Los ciberdelincuentes especializados en ataques AiTM también han empezado a utilizar el "phishing validado con precisión", una técnica que consiste en comprobar si el usuario es un objetivo potencial antes de lanzar el ataque. Esta técnica se enmarca en una estrategia más amplia orientada a maximizar la eficacia del ataque, seleccionando mejor a las víctimas a través del análisis de comportamientos concretos.

Además de estos atributos identificados, el equipo de inteligencia de amenazas de Proofpoint detectó varias tácticas de evasión que confirmaban la naturaleza maliciosa del ataque. Entre ellas se incluye el uso de caracteres Unicode invisibles y códigos CAPTCHA personalizados, diseñados para dificultar el análisis automático y obstaculizar el trabajo de los profesionales de la seguridad. El kit de phishing también incluía funciones antidepuración que impedían que los sistemas de detección tradicionales detectaran el contenido malicioso.

Los comportamientos sospechosos también fueron clave para la detección. La técnica de proxy inverso empleada por los ciberdelincuentes les permitía interceptar y retransmitir las comunicaciones entre las víctimas y el kit de phishing, lo que facilitaba el robo en tiempo real de credenciales y cookies de sesión. La página de phishing, que imitaba una página de inicio de sesión legítima de Microsoft con marca personalizada, evidenciaba el alto grado de sofisticación del ataque.

Resumen de los indicios utilizados por Proofpoint para detectar la campaña.

La corrección: lecciones aprendidas

Para protegerse de ataques de phishing como el que se describe en este artículo, le recomendamos que siga estos pasos:

- Uso de métodos de autenticación mejorados. La autenticación MFA sigue siendo un medio de defensa esencial, pero no es infalible. Puede implementar métodos de autenticación adicionales, como tokens de hardware similares a FIDO2, que evitan el robo de cookies de sesión y resultan mucho más difíciles de eludir por parte de los ciberdelincuentes.

- Formación de los usuarios. Formar a los empleados para que puedan identificar mensajes de phishing es fundamental para reforzar la seguridad de la organización. Los usuarios deben aprender a examinar cuidadosamente las URL de los correos electrónicos y comprobar la autenticidad de las páginas de inicio de sesión, especialmente las que llevan marcas personalizadas.

- Optimización del filtrado del correo electrónico. Las soluciones avanzadas de seguridad del correo electrónico pueden detectar comportamientos sospechosos. También pueden identificar dominios inusuales, remitentes sospechosos y otros indicios de un posible ataque de phishing.

- Implementación de funciones avanzadas de detección de amenazas. El uso de herramientas avanzadas de detección de amenazas es esencial para defenderse contra AiTM y otros ataques basados en la identidad. Estas herramientas no solo impiden que los ciberdelincuentes roben credenciales, sino también que se muevan lateralmente en su entorno y escalen los privilegios de las cuentas robadas.

Soluciones de Proofpoint de protección frente a ataques AiTM

Proofpoint Account Takeover Protection (ATO) le ayuda a identificar las usurpaciones de cuentas en tiempo real ampliando las capacidades de Proofpoint Targeted Attack Protection (TAP), lo que le permite identificar y neutralizar la mayoría de los intentos de inicio de sesión no autorizados, incluso los que eluden la MFA. De esta forma, se impide que los ciberdelincuentes mantengan el acceso a las cuentas comprometidas.

Proteja su organización con seguridad centrada en las personas

En Proofpoint, somos conscientes de que la capa humana suele ser la más vulnerable en materia de ciberseguridad. Por eso nuestras soluciones están diseñadas para protegerle frente al cambiante panorama de las amenazas. Proofpoint ofrece una protección integral gracias a la combinación de tecnologías de vanguardia con detección de amenazas en tiempo real, formación de usuarios y funciones avanzadas de corrección.

Póngase en contacto con nosotros para saber cómo puede ayudarle Proofpoint Prime Threat Protection a defenderse de los ataques AiTM y otros riesgos de ciberseguridad emergentes. Los expertos de Proofpoint están preparados para ayudarle a proteger su entorno y garantizar que su equipo esté a salvo frente a las amenazas de phishing más recientes.

Lea nuestra serie "Neutralización de ciberseguridad del mes"

Para saber más sobre cómo Proofpoint bloquea los ataques avanzados, consulte nuestros artículos de esta serie:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas de suplantación de la identidad de proveedores (septiembre de 2024)

- Cuando el malware SocGholish mantuvo atemorizado al sector sanitario (octubre de 2024)

- Prevención del compromiso del correo electrónico de proveedores en el sector público (noviembre de 2024)

- Cómo consiguió Proofpoint bloquear un ataque de phishing de Dropbox (diciembre de 2024)

- Un proveedor de electricidad al borde del desastre por un ataque de phishing a su firma electrónica (enero de 2025)

- Phishing de credenciales que ataca tu seguridad financiera (febrero de 2025)

- Cómo engañan a sus víctimas los ciberdelincuentes con criptomonedas gratuitas para robarles dinero y credenciales (abril de 2025)

- Bloqueo de los ataques de phishing que pasan del correo electrónico a los SMS (mayo de 2025)