Le minacce trasmesse via email contro gli enti del settore pubblico stanno crescendo sia in termini di portata che di complessità. Uno degli attacchi più diffusi utilizzati per prendere di mira i dipartimenti finanziari delle amministrazioni pubbliche e i team responsabili degli appalti pubblici è la violazione dell’email aziendale (BEC, Business Email Compromise). Di recente, questi tipi di minacce sono diventate particolarmente difficili da rilevare con il 40% degli attacchi che oggi utilizza contenuti generati dall’IA, rendendo ancora più labile il confine tra richieste autentiche e fraudolente.

Ciò che rende gli attacchi BEC così pericolosi è che generalmente non contengono link dannosi o payload malware. I criminali informatici si affidano invece a menzogne, furti d’identità e attacchi di social engineering per eludere le difese di sicurezza tradizionali. Gli attacchi senza payload sono un punto cieco per molti fornitori di soluzioni di sicurezza. In questo caso parliamo di “falsi negativi per design”, ovvero i sistemi di protezione classici non li rilevano perché non sono stati studiati per identificarli.

Di recente, il nostro team di ricerca sulle minacce ha identificato e bloccato una campagna BEC sofisticata che ha superato senza problemi i controlli di sicurezza di uno dei nostri concorrenti. Questo attacco evidenzia l'esigenza di disporre di una strategia di sicurezza moderna e a più livelli la cui portata va ben oltre i rischi evidenti.

La minaccia: come si è svolto l’attacco?

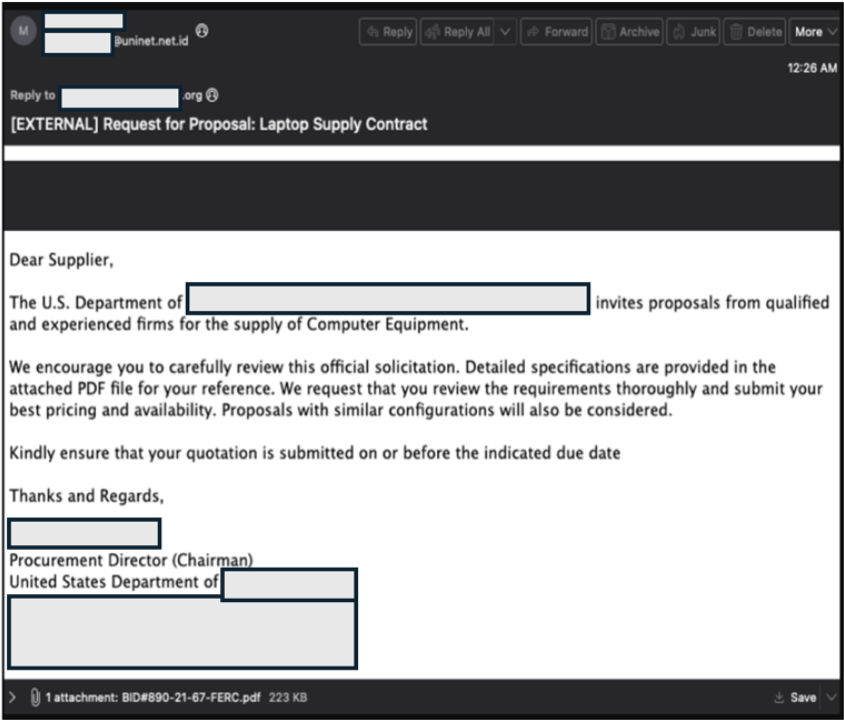

L’attacco è iniziato con un’email che sembrava una richiesta di offerta emessa da un responsabile degli appalti pubblici di una grande agenzia federale degli Stati Uniti. Inviata a direttori di varie aziende solitamente incaricati delle gare d’appalto per il settore pubblico, l’email richiedeva un preventivo per un grande contratto di fornitura di attrezzature informatiche. In allegato c’era un documento PDF apparentemente innocuo con i dettagli della gara d’appalto.

Email di utilizzata dal criminale informatico.

A prima vista, il messaggio sembrava legittimo. Tuttavia, un esame più approfondito ha rivelato delle tattiche tanto sottili quanto efficaci:

- Furto d’identità. Il mittente dell’email si faceva passare per un rappresentante di una vera agenzia federale, per sembrare credibile.

- Esca senza payload. Il file PDF alleato non conteneva malware, in modo da non attivare il rilevamento degli antivirus tradizionali o l’analisi sandboxing. Il corpo dell’email non conteneva elementi dannosi né URL sospetti.

- Spunto di avvio delle conversazioni. L’obiettivo dell’aggressore non era ottenere un clic rapido, ma avviare una conversazione, stabilire una relazione con l’obiettivo per poi perpetrare il tentativo di frode, come la richiesta di un pagamento su un conto fraudolento.

- Spoofing dei domini. I criminali informatici avevano registrato un dominio fotocopia, agenzia-federale[.]org, che assomigliava al dominio legittimo .gov del vero ente pubblico. Il nuovo dominio era stato creato il mese prima dell'attacco, un segnale rivelatore di una minaccia.

- Manipolazione dell’intestazione. Il campo “Da” mostrava un nome plausibile, ma l’intestazione “Rispondi” indirizzava le risposte verso il dominio agenzia-federale[.]org controllato dal criminale informatico, una tecnica classica degli attacchi BEC.

Per la soluzione di sicurezza in essere, il cui funzionamento si basa essenzialmente sull’identificazione di link o file dannosi, l’attacco era impossibile da rilevare. Questo sistema di difesa, che utilizza principalmente dizionari statici per identificare lo spoofing del nome visualizzato, non ha rilevato niente di anomalo dal punto di vista tecnico nel messaggio e lo ha recapitato.

Il rilevamento: come Proofpoint ha neutralizzato l’attacco

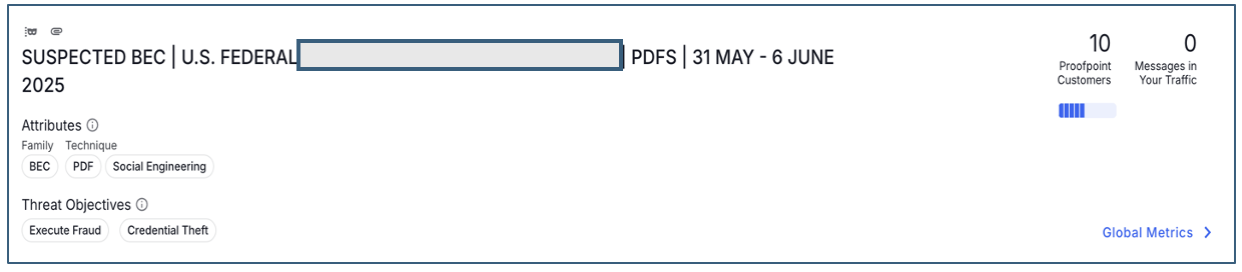

La minaccia è stata immediatamente identificata e bloccata da tutti i nostri clienti. Abbiamo bloccato questo attacco non grazie a una singola funzionalità, ma perché la nostra piattaforma di IA Proofpoint Nexus utilizza un approccio di rilevamento a più livelli che combina l’IA, l’analisi avanzata e una threat intelligence di prim’ordine.

I motori di rilevamento Proofpoint Nexus AI hanno identificato la minaccia come esca.

Ecco come il nostro team di ricerca sulle minacce informatiche e lo stack di rilevamento Nexus hanno lavorato di concerto per bloccare questa minaccia:

Threat intelligence avanzata

Non è la prima volta che abbiamo riscontrato questo attacco. Il nostro team di ricerca sulle minacce informatiche monitora i criminali informatici coinvolti e le loro TTP (tattiche, tecniche e procedure) dal 2022. Sappiamo che prendono di mira professionisti incaricati di gestire gli appalti pubblici. Queste informazioni sono continuamente integrate nei nostri motori di rilevamento, il che ci permette di riconoscere e bloccare proattivamente le loro campagne.

Rilevamento degli attacchi BEC avanzati

Il nostro stack di rilevamento Nexus è creato appositamente per bloccare gli attacchi di furto d‘identità. Ha analizzato diversi segnali in tempo reale e ha immediatamente identificato la minaccia. Nexus Relationship Graph (RG) ha riconosciuto che l0email proveniva da un mittente inusuale, una persona che non comunica frequentemente con i membri di tale ente pubblico. Il nostro motore Nexus Machine Learning (ML) ha stabilito che il dominio fosse un dominio fotocopia sospetto, di recente registrazione, e che ci fosse una discrepanza tra i campi “Da” e “Rispondi”. Insieme, questi fattori hanno attribuito un punteggio BEC di 100 al messaggio, attivando così un blocco immediato.

Analisi approfondita dei contenuti

La nostra intelligence si estende al contenuto stesso. Le nostre ricerche hanno rilevato che la vera agenzia federale americana incorpora un codice identificativo digitale specifico nei suoi PDF ufficiali. Il nostro motore Nexus Threat Intelligence (TI) ha stabilito che tale codice non era presente nel PDF del criminale informatico e a quindi identificato il messaggio come altamente sospetto. Inoltre, l’oggetto, il corpo del messaggio e la lingua della falsa richiesta d’offerta corrispondevano a campagne precedenti di questo criminale informatico che era sotto osservazione.

I dati storici di threat intelligence e le capacità avanzate di rilevamento di Nexus sono i due elementi che ci hanno permesso di identificare ciò che era sfuggito ad altre soluzioni: un attacco di furto d’identità pericoloso, studiato per passare inosservato.

La posta in gioco è alta

Gli attacchi BEC rappresentano il 73% di tutti gli incidenti segnalati nel 2024, a sottolineare il loro enorme impatto sul settore pubblico e i settori altamente regolamentati, tra cui numerose entità del governo federale degli Stati Uniti. Quando una minacce BEC come questa va a buon fine, le conseguenze possono essere gravi e assumere molteplici aspetti.

- Perdite finanziarie. Il bersaglio principale (il fornitore) potrebbe, ingannato dal messaggio, fare un pagamento su un conto fraudolento, con conseguenti perdite finanziarie significative.

- Abuso del marchio. L’attacco ha danneggiato la reputazione dell’agenzia federale la cui identità è stata usata in modo illecito, rendendo partner e fornitori legittimi diffidenti nei confronti delle comunicazioni successive.

- Calo della fiducia dei cittadini. Questi attacchi diminuiscono la fiducia delle persone e delle aziende verso la sicurezza delle operazioni e dei servizi delle amministrazioni.

I criminali informatici evolvono continuamente e i fornitori di soluzioni di sicurezza devono fare altrettanto. Le minacce senza payload che sfruttano il social engineering sono sempre più comuni per la loro efficacia. Per proteggersi è necessaria una soluzione in grado di analizzare il contesto, i comportamenti e la reputazione, non solo file e link. La nostra capacità di contrastare questa campagna testimonia il nostro investimento continuo in tecnologie e threat intelligence necessarie per bloccare le minacce attuali e future.

Scopri di più su Proofpoint Core Email Protection.

Leggi la nostra serie “La neutralizzazione degli attacchi informatici del mese”

Per saperne di più su come Proofpoint blocca gli attacchi avanzati, leggi gli altri articoli di questa serie:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Bloccare gli attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

- Attacco di phishing delle credenziali che prende di mira i dati sulla posizione dell’utente (agosto 2024)

- Prevenzione delle truffe di furto d’identità dei fornitori (settembre 2024)

- Quando il malware SocGholish attacca il settore della sanità (ottobre 2024)

- Prevenzione della violazione dell’email dei fornitori nel settore pubblico (novembre 2024)

- Come Proofpoint ha bloccato un attacco di phishing Dropbox (dicembre 2024)

- Un fornitore di energia elettrica sull’orlo del fallimento a causa di un attacco di phishing tramite firma elettronica (gennaio 2025)

- Phishing delle credenziali d’accesso che prende di mira la sicurezza dei servizi finanziari (febbraio 2025)

- Come i criminali informatici ingannano le vittime con criptovalute gratuite per rubargli credenziali d’accesso e denaro (aprile 2025)

- Bloccare gli attacchi di phishing che iniziano via email e proseguono tramite SMS (maggio 2025)

- Attacchi di tipo adversary-in-the-middle che prendono di mira Microsoft 365 (giugno 365)

- Rilevamento e neutralizzazione dei takeover degli account (luglio 2025)