In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und zeigen, wie Unternehmen mit Proofpoint ihren Schutz verbessern können, um die Mitarbeiter vor heutigen Bedrohungen zu schützen.

In diesem Monat sehen wir uns mit Kontoübernahmen eines der gefährlichsten und schwerwiegendsten Angriffsszenarien an. Auch wenn Phishing-E-Mails oft als Einstiegspunkt verwendet werden, haben Angreifer heute vielfältige Möglichkeiten, in ein System einzudringen. Dazu gehören Brute-Force-Angriffe, die Umgehung der Multifaktor-Authentifizierung (MFA) (ähnlich dem SIM-Austausch), AiTM-Angriffe (Adversary-in-the-Middle), Helpdesk Social Engineering und Malware, um nur einige zu nennen. Jede dieser Taktiken kann zu einer erfolgreichen Kontoübernahme führen. Dies gilt besonders in digitalen Arbeitsbereichen, in denen Identitäten den neuen Sicherheitsperimeter bilden.

Hintergrund

Kontoübernahmen sind deshalb so gefährlich, weil Angreifer mit Zugriff auf ein legitimes Konto vom kompromittierten System als vertrauenswürdig eingestuft werden. Dabei macht es keinen Unterschied, ob das Konto einem Mitarbeiter, einem Partner oder einem Lieferanten gehört.

Sobald Angreifer im System sind, können sie viele Sicherheitskontrollen umgehen und durch Aktivitäten wie internes Phishing, Business Email Compromise (BEC), Finanzbetrug und Datendiebstahl erheblichen Schaden verursachen.

Die folgenden aus proprietären Proofpoint-Daten erstellten Statistiken zu Kontoübernahmen geben einen Überblick über das Ausmaß dieses Problems:

- 99 % der Unternehmen haben Versuche von Kontoübernahmen beobachtet

- 62 % aller Unternehmen haben schon einmal eine erfolgreiche Kontoübernahme verzeichnet

- Bei 65 % der kompromittierten Konten war MFA aktiviert – es waren also Schutzmaßnahmen eingerichtet

Das Szenario

Ein Mitarbeiter eines weltweit tätigen Technologieunternehmens wurde dazu verleitet, seine Anmeldedaten auf einer gefälschten Anmeldeseite einzugeben. Dadurch wurde sein Microsoft 365-Konto kompromittiert. Proofpoint konnte den Angriff keiner bestimmten bekannten Gruppe von Bedrohungsakteuren zuordnen. Wir haben allerdings herausgefunden, dass er von einer privaten IP-Adresse in Ilorin (Nigeria) ausging. Diese Stadt ist für cyberkriminelle Aktivitäten bekannt.

Die Bedrohung: Wie lief der Angriff ab?

So lief der Angriff ab:

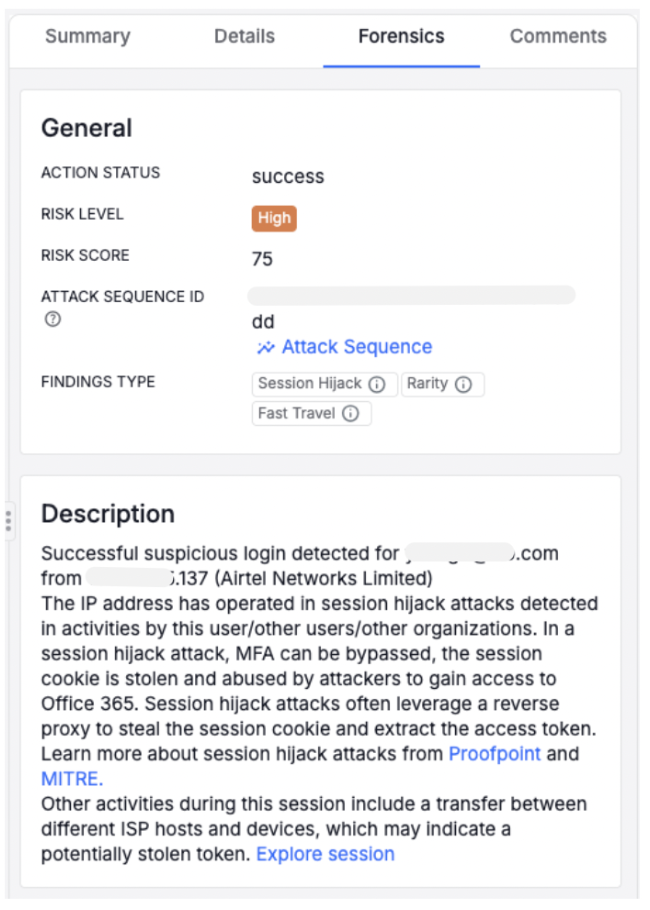

1. Erstzugriff des Angreifers: Der Angreifer hat die Kompromittierung wahrscheinlich über Social-Engineering-Taktiken eingeleitet, die das Opfer auf eine gefälschte Anmeldeseite geführt haben. Die genaue Angriffsmethode ist zwar noch unklar, doch die Infrastruktur und Taktiken lassen auf ein PhaaS-Toolkit (Phishing-as-a-Service) schließen. Konkret deutet alles auf Sneaky 2FA hin, ein Reverse-Proxy-Tool für AiTM-Angriffe.

2. Umgehung von MFA: Nachdem die Anmeldedaten eingegeben wurden, hat Sneaky 2FA den Sitzungs-Token abgefangen, wodurch der Angreifer die Multifaktor-Authentifizierung umgehen und die Sitzung des Anwenders übernehmen konnte.

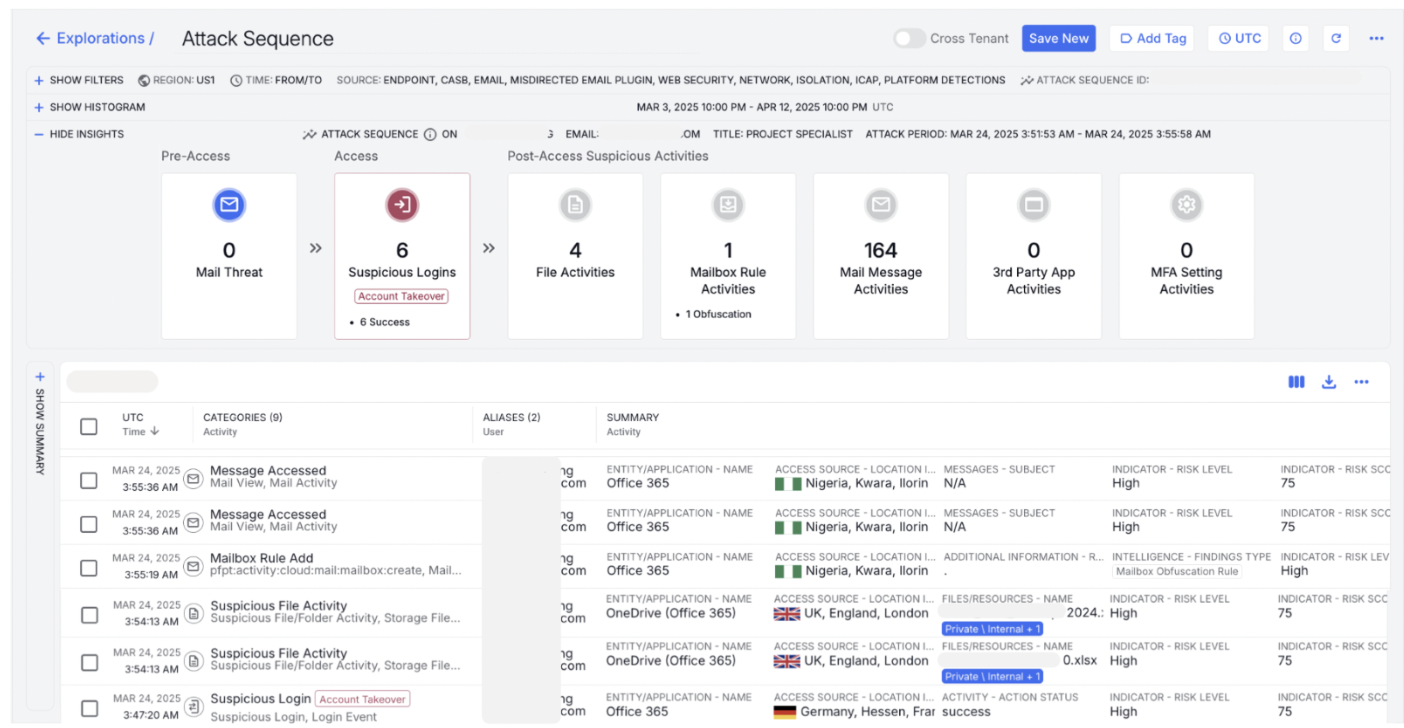

Ab diesem Zeitpunkt ging der Angreifer folgendermaßen vor:

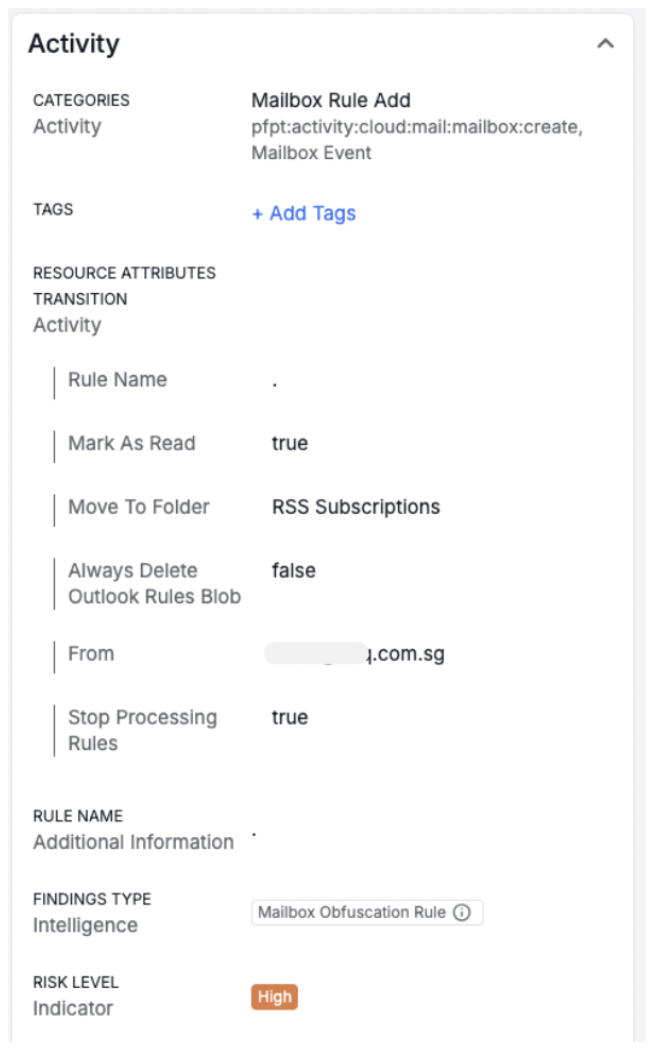

- Hinzufügen einer Postfach-Regel mit dem Namen „.“: Mit diesem unauffälligen Namen sollte verhindert werden, dass diese Regel bei einer Durchsicht der Postfach-Regeln auffällt. Die eigentliche Aufgabe der Regel bestand aber darin, E-Mails von einem bestimmten Absender (dem Produktionsleiter eines Lieferanten) in den Junk-Ordner weiterzuleiten. Dadurch wurde jeder Beweis für eine Kompromittierung effektiv vor dem legitimen Anwender verborgen und der Angreifer konnte agieren, ohne Aufmerksamkeit zu erregen.

Proofpoint Prime Threat Protection erkennt, dass die Postfach-Regel „.“ hinzugefügt wurde.

- Zugriff auf 164 E-Mails: Der Bedrohungsakteur hatte es auf Dokumente zu Qualitätsmanagement, Vertriebsleistung und Geschäftsberichte abgesehen. Es ist nicht klar, ob er ein bestimmtes Ziel hatte, aber die Verhaltensweisen deuten darauf hin, dass er nach wertvollen, verkäuflichen Daten gesucht hat.

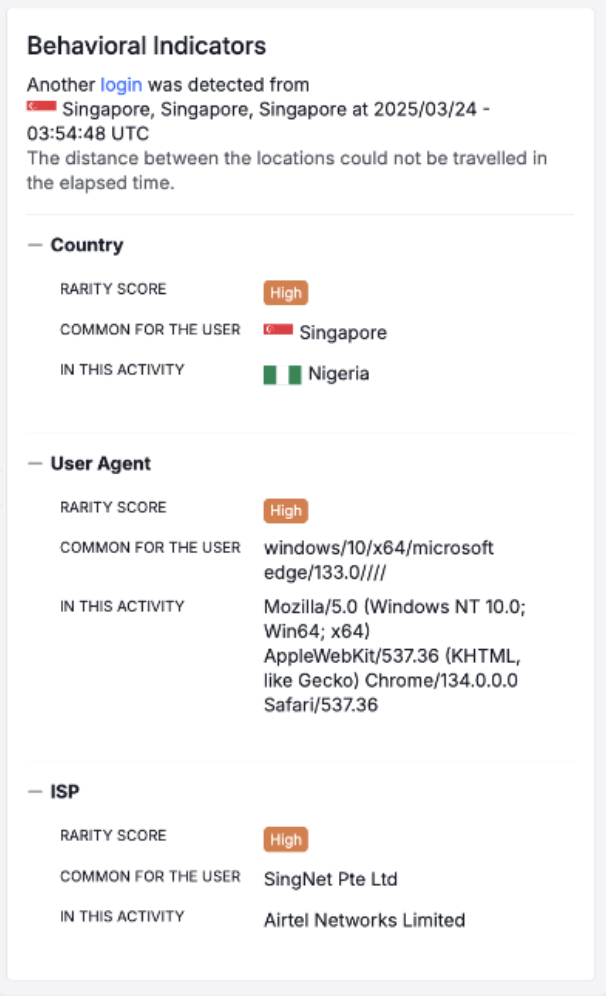

- Wechsel der IP-Standorte während der Sitzung: Der Angreifer hat versucht, seinen Standort per VPN zu maskieren und als Singapur anzugeben. Einmal war die Verbindung jedoch scheinbar unterbrochen, wodurch die private IP-Adresse in Nigeria offengelegt wurde.

Proofpoint Prime Threat Protection erkennt, dass dieselbe Microsoft-Sitzung unterschiedliche Zugriffsquellen hat (Nigeria und Singapur).

Proofpoint Prime Threat Protection erkennt, das es innerhalb kurzer Zeit Anmeldungen aus Singapur und Nigeria sowie Zugriff von ungewöhnlichen Standorten und Geräten gibt.

Letzten Endes wurde der Angriff unterbrochen, bevor Schaden entstanden ist. Doch er hat wichtige Erkenntnisse zu den Gefahren von Kontoübernahmen geliefert und zeigt, dass sich kriminelle Akteure nach einer Kontoübernahme tief in Umgebungen einnisten können.

Einige Monate später wurden weitere Zugriffsversuche von eine IP-Adresse in Nigeria identifiziert und blockiert. Dies ist ein Beleg dafür, wie wichtig kontinuierliche Überwachung und mehrschichtige Sicherheitsmaßnahmen sind.

Die Erkennung: So hat Proofpoint den Angriff gestoppt

Proofpoint Nexus AI spielte bei der Erkennung dieser Kontenkompromittierung eine zentrale Rolle. Diese Suite aus KI-Modellen ist Teil unserer personenzentrierten Sicherheitsplattform und analysiert kontinuierlich Milliarden E-Mails sowie Web- und Cloud-Interaktionen, um personenzentrierte Bedrohungen wie Kontoübernahmen, Phishing und Datenexfiltrationen zu erkennen und zu verhindern.

Bei dem hier beschriebenen Zwischenfall erkannte Proofpoint Nexus AI verdächtige Aktivitäten anhand einer Kombination aus folgenden verhaltens- und kontextbasierten Indikatoren:

- Die Aktivitäten nach der Kontoübernahme, einschließlich einer hinzugefügten Postfach-Regel mit einem unkonkreten Regelnamen und einer Reverse-Proxy-Anmeldesequenz, die auf die Verwendung eines Phishing-as-a-Service-Kits zur MFA-Umgehung (AiTM) hindeuten

- Plötzliche Änderungen von ISP und Anwenderagent während einer Sitzung von Singapur zu Nigeria

- Erhebliche Abweichung von normalem Anwenderverhalten, z. B. Anmeldung über ungewöhnlichen Standort und Gerät

Diese Erkenntnisse basieren nicht nur auf kundenspezifischen Daten, sondern wurden um Echtzeit-Bedrohungsdaten aus dem internationalen Kundenstamm von Proofpoint ergänzt. Proofpoint Nexus AI nutzt verschiedene KI-Modelle, darunter hochentwickelte Machine Learning-Techniken und Large Language Models (LLMs). Diese Tools werden mit Daten zu realem Kommunikationsverhalten von Anwendern sowie zu Taktiken, Techniken und Prozeduren von Bedrohungsakteuren trainiert, die in mehr als 2 Millionen Kundenumgebungen beobachtet wurden. Zusammen weisen sie schnell und genau auf gefährliche Aktivitäten hin.

Proofpoint hat die Sitzung automatisch als Kontoübernahme gekennzeichnet, wodurch die schnelle Untersuchung und Behebung mithilfe automatisierter Behebungs-Workflows ausgelöst und der Angriff effizient gestoppt wurde, bevor Schaden entstanden ist.

Proofpoint Prime Threat Protection meldet die Kontoübernahme und die Aktivitäten nach der Kontoübernahme.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Dieser Zwischenfall bestätigt einige kritische Wahrheiten über Cybersicherheit:

- MFA ist gut, aber nicht gut genug. Tools wie Sneaky 2FA können MFA umgehen, besonders wenn AiTM-Taktiken genutzt werden. Denn auch wenn MFA die Messlatte höher legt, ist sie kein Wundermittel.

- Angreifer nutzen verschiedene Kanäle. Nicht jede Kontoübernahme beginnt mit einer schädlichen E-Mail. Manchmal nutzen Angreifer auch andere Taktiken, um ihr Ziel zu erreichen, z. B. Brute-Force-Angriffe, MFA-Umgehungstechniken wie SIM-Austausch, Helpdesk Social Engineering und Malware.

- Transparenz ist unverzichtbar. Sobald sich ein Angreifer Zugriff verschafft hat, zählt jede Sekunde. Ohne sofortige Erkennung und Reaktion können sich Angreifer lateral im System bewegen, vertrauliche Daten exfiltrieren oder langfristige Persistenz erlangen. Unternehmen müssen die böswilligen Aktivitäten der Bedrohungsakteure sehen, um sie stoppen zu können. Denn nur so können Unternehmen den Eindringungsversuch schnell erkennen, einen Überblick über die Lage erhalten und die Bedrohung eindämmen.

- Automatisierung vereinfacht die Schadensbegrenzung. Automatisierte Tools für Reaktionsmaßnahmen begrenzen die Auswirkungen eines Angriffs und gewährleisten, dass die richtigen Folgemaßnahmen ergriffen werden. (Im hier beschriebenen Fall bestand diese Aktion darin, die schädliche Postfach-Regel automatisch zu deaktivieren.)

Warum Proofpoint Prime Threat Protection wichtig ist

Dieses reale Szenario unterstreicht, warum moderne Unternehmen mehr als isolierte Lösungen benötigen. Angesichts der aktuellen dynamischen Bedrohungslage ist keine Sicherheitskontrolle allein gestellt zu 100 % effektiv. Eine Kontoübernahme lässt sich nur mit einer starken mehrschichtigen Schutzstrategie stoppen, die hochentwickelte Erkennungsfunktionen, gezielte Hinweise und Schulungen sowie Tools zum Schutz vor Kontoübernahme-Angriffen umfasst.

Proofpoint Prime Threat Protection bietet Ihnen eine umfassende Plattform, mit der nicht nur Bedrohungen in verschiedenen Kanälen und Angriffsphasen abgewehrt, sondern auch raffinierte Kompromittierungen wie der oben beschriebene Zwischenfall erkannt und behoben werden können. Diese Plattform schützt Ihr Unternehmen auch dann, wenn die Multifaktor-Authentifizierung umgangen wird.

Das Herzstück von Proofpoint Prime ist Proofpoint Account Takeover Protection. Diese Lösung analysiert kontinuierlich Anmeldeverhalten, Standortwechsel, Sitzungsmuster, Auswirkungen nach dem Zugriff sowie Bedrohungsdaten, um verdächtige Aktivitäten in Echtzeit zu erkennen und zu blockieren.

Wenn Ihre Sicherheitslösungen einen Angriff wie den hier beschriebenen Zwischenfall nicht erkennen können, bevor Schaden entsteht, sollten Sie Ihren Sicherheitsansatz überdenken. Proofpoint Prime bietet die Transparenz, Automatisierung und Geschwindigkeit, die Sie benötigen, um den aktuellen personenzentrierten Bedrohungen einen Schritt voraus zu bleiben.

Erfahren Sie mehr über Proofpoint Prime Threat Protection.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint hochentwickelte Angriffe stoppt, lesen Sie die anderen Blog-Beiträge aus dieser Reihe:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen per Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

- SocGholish hält die Gesundheitsbranche in Atem (Oktober 2024)

- Proofpoint stoppt Vendor Email Compromise im öffentlichen Sektor (November 2024)

- So konnte Proofpoint eine Dropbox-Phishing-Kampagne stoppen (Dezember 2024)

- Phishing mit digitalen Signaturen verursacht fast Katastrophe bei Energieversorger (Januar 2025)

- Anmeldedaten-Phishing-Angriff auf Finanzunternehmen (Februar 2025)

- Wie Cyberkriminelle ihre Opfer mit angeblichen Kryptoguthaben in die Falle locken, um Anmeldedaten und Geld zu stehlen (April 2025)

- Abwehr von Phishing-Angriffen, die von E-Mail zu SMS wechseln (Mai 2025)

- Adversary-in-the-Middle-Angriffe gegen Microsoft 365 (Juni 2025)