In der heutigen dynamischen Arbeitswelt ist die E-Mail weiterhin die wichtigste Kommunikationsmethode – sie wird jedoch ergänzt durch zahlreiche weitere digitale Kanäle wie Facebook, Microsoft Teams, Slack und LinkedIn.

Bei Bedrohungen wächst die Rolle von Phishing als Angriffsvektor. Gleichzeitig setzen immer mehr Angreifer auf Phishing-Nachrichten mit schädlichen URLs. Laut einer Untersuchung des Proofpoint-Bedrohungsforschungsteams gab es in den letzten drei Jahren einen Anstieg von 119 % bei URL-Bedrohungen, die per E-Mail verteilt wurden.

Zudem beschränken Cyberkriminelle sich bei ihren Phishing-Angriffen nicht mehr nur auf E-Mails, sondern versuchen, mit einer Kombination aus E-Mail, Textnachrichten und anderen digitalen Kanälen ihre Erfolgschancen zu erhöhen.

Proofpoint beobachtete kürzlich, wie ein Bedrohungsakteur eine Konversation per E-Mail begann und anschließend versuchte, zu SMS zu wechseln. In diesem Blog-Beitrag untersuchen wir den Ablauf dieses Phishing-Angriffs und zeigen, wie Proofpoint Ihr Unternehmen davor schützen kann.

Das Szenario

Ein Bedrohungsakteur sendete einem Anwender des angegriffenen Unternehmens eine scheinbar harmlose Nachricht, die von einem externen Anbieter zu stammen schien. Es gab jedoch zwei deutliche Warnsignale:

- Der Angreifer versuchte, die Konversation von E-Mail in einen anderen Kanal zu verlagern, der sehr wahrscheinlich nicht vom Sicherheitsteam überwacht wurde.

- Der Angestellte wurde nach seiner Telefonnummer gefragt. (Die Bitte nach privaten Informationen jeglicher Art sollte alle Warnlampen angehen lassen.

Die E-Mail enthielt keine schädlichen URLs oder Schaddaten, es gab also nichts zu analysieren. Aus diesem Grund konnte die vorhandene E-Mail-Sicherheitslösung die Nachricht auch nicht als Phishing-E-Mail identifizieren, sodass sie in den Posteingang des Anwenders zugestellt wurde.

Die Bedrohung: Wie lief der Angriff ab?

Nachfolgend werfen wir einen Blick auf den Ablauf des Angriffs:

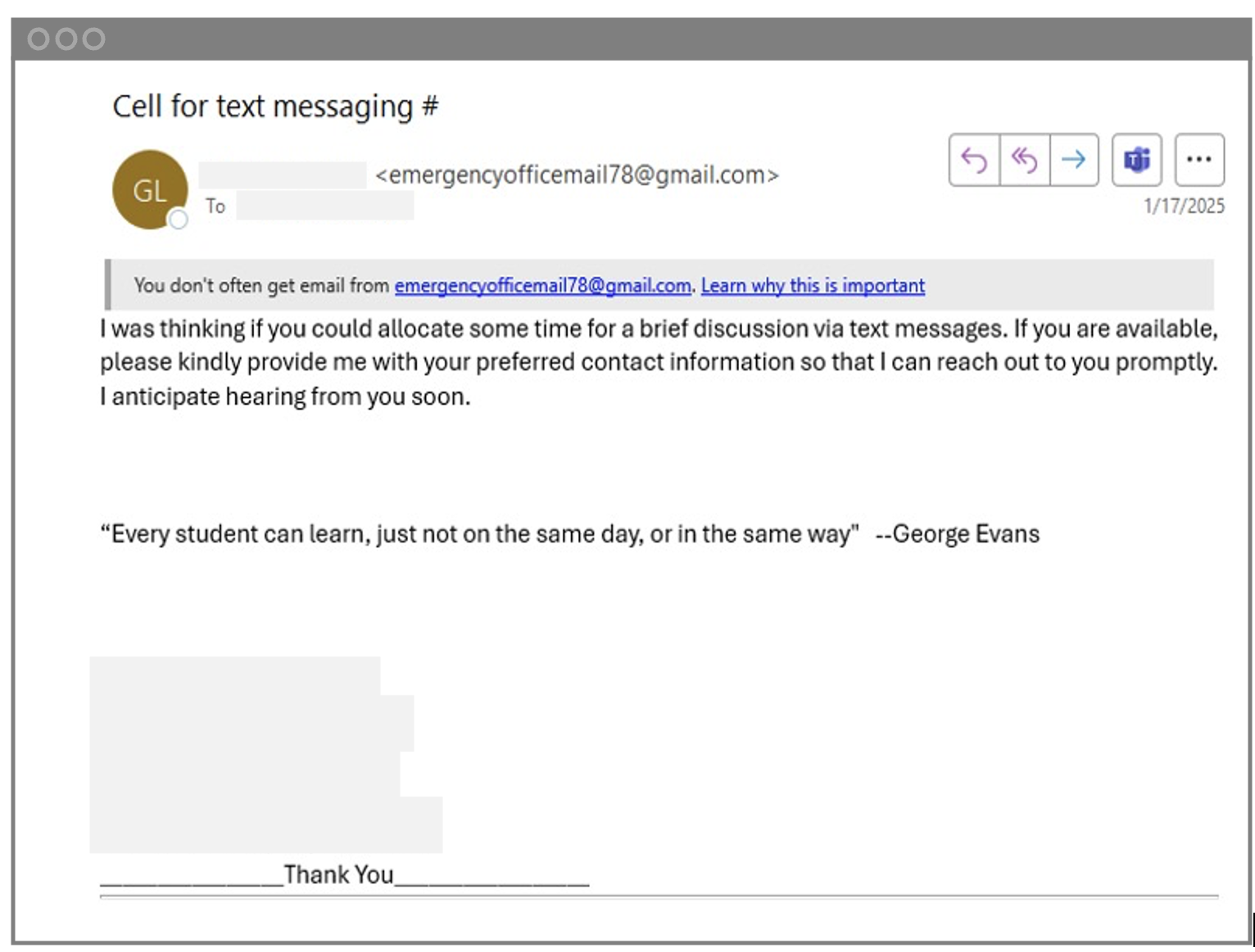

1) Ködern des Opfers: Der Angreifer verfasste eine harmlos klingende Nachricht, mit der er den Empfänger zur Preisgabe seiner Telefonnummer verleiten wollte. Dazu schlug er vor, die Unterhaltung per Textnachricht (SMS) fortzusetzen, weil das eine schnellere und einfachere Kommunikation ermöglichen würde.

Vom Bedrohungsakteur verwendete Phishing-E-Mail.

2) Wechsel zu SMS: Sobald ein Bedrohungsakteur die E-Mail-Konversation per SMS fortsetzt, kann er versuchen, Anwender zu verschiedenen riskanten Aktionen zu verleiten, beispielsweise zum Klicken auf eine schädliche URL, Eingeben ihrer Anmeldedaten auf einer gefälschten Website, Ausfüllen von Formularen, die personenbezogene Informationen abfragen, oder Durchführen von Aktionen, mit denen vertrauliche geschäftliche Informationen offengelegt werden.

Bedrohungsakteure wissen, dass Messaging-, Collaboration- und textbasierte digitale Kanäle grundsätzlich weniger sicher sind und nicht immer vom Sicherheitskontrollzentrum (SOC) überwacht werden. Deshalb können solche Angriffe zu einem ernsthaften Problem für Unternehmen werden.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Proofpoint bietet eine komplette personenzentrierte Lösung an, die Unternehmen vor dem größten Spektrum an aktuellen Bedrohungen schützt. Proofpoint Nexus ist unser mehrschichtiger Erkennungs-Stack, der Inhalts- und Reputationsanalysen, Doppelgänger-Domain-Suchen, vorausschauende Sandbox-Analysen, erstklassige Bedrohungsdaten, Large Language Models (LLMs), verhaltensbasierte und semantische Analysen sowie Bilderkennungstechnologie umfasst. Kombiniert bieten diese Technologien mehrschichtigen Schutz, der schädliche Nachrichten und Inhalte in hochentwickelten und dynamischen Bedrohungen zuverlässig erkennen und abwehren kann.

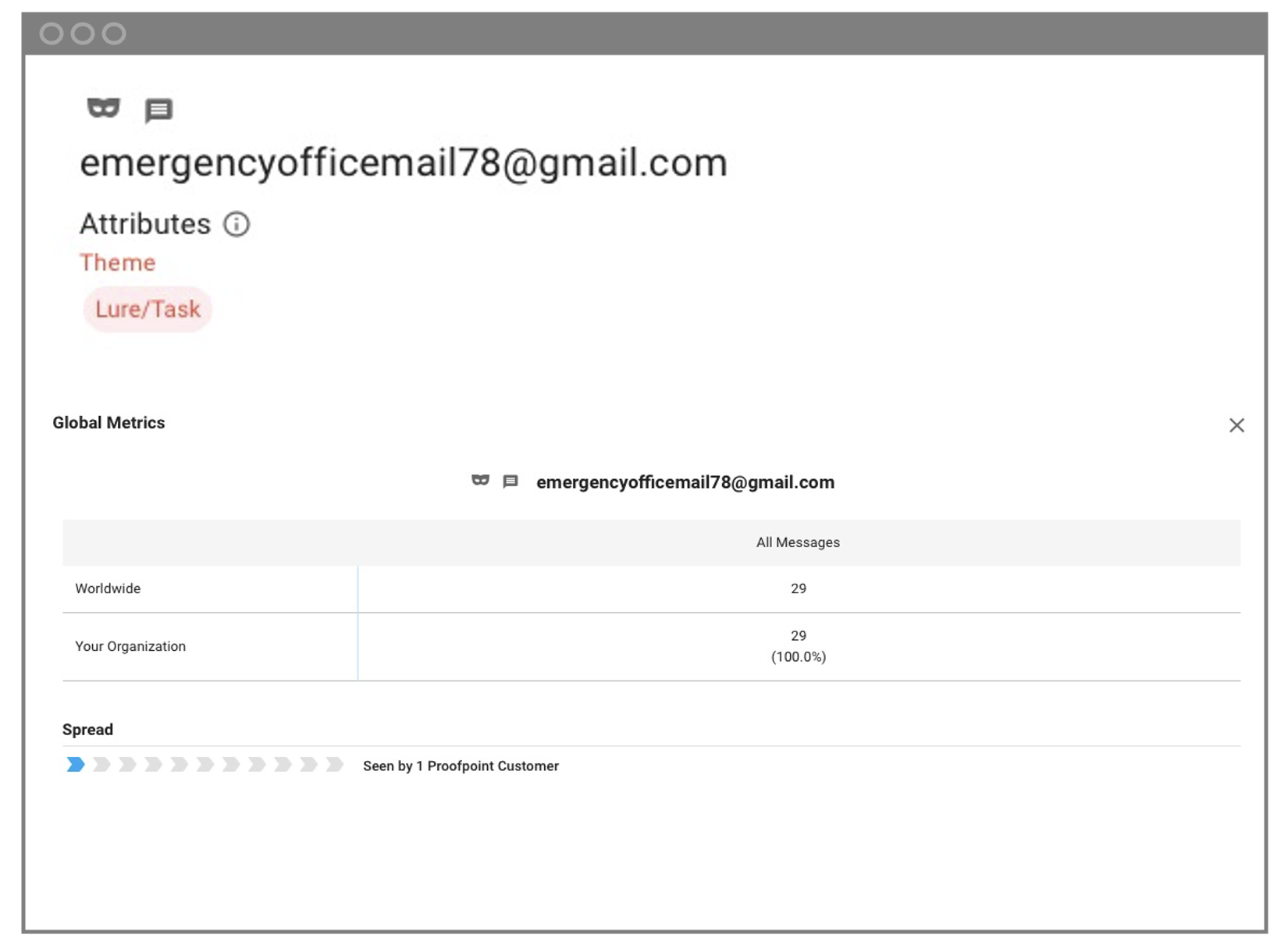

Proofpoint konnte diesen Phishing-Versuch erkennen und hätte ihn blockieren können, wenn wir das Mandat dazu gehabt hätten. Wir analysierten den Textteil der E-Mail, die Header und Payloads sowie alle eingebetteten URLs. Bei diesem Phishing-Angriff kamen keine schädlichen Payloads oder URLs zum Einsatz, die Verdacht hätten erregen können. Unser semantisches Analyse-LLM identifizierte jedoch die wahre Absicht des Absenders.

Bei diesem Austausch versuchte der Absender, die Konversation aus dem Unternehmen und seinem sichere E-Mail-Kommunikationskanal heraus zu verlagern. Wir konnten auch feststellen, dass der Absender nicht regelmäßig mit dem Angestellten kommunizierte. In Kombination hätten diese Erkenntnisse die E-Mail als verdächtig markiert, sodass der Empfänger sofort eine Warnung erhalten hätte, die E-Mail als Köder-Nachricht kategorisiert und das Sicherheitsteam gewarnt worden wäre.

Die Proofpoint-KI-Bedrohungserkennung identifizierte die Bedrohung als Köder.

Bedrohungsakteure setzen aus verschiedenen Gründen eher auf SMS-basiertes Phishing (Smishing) als auf andere Arten von Phishing-Angriffen. Erstens erweitern diese Angriffe den potenziellen Zielkreis über E-Mails hinaus. Laut einer Untersuchung des Proofpoint-Bedrohungsforschungsteams gab es in den letzten drei Jahren einen enormen Anstieg von 2.524 % bei URL-Bedrohungen, die per Smishing verteilt wurden. Dies unterstreicht die Intensität, mit der Bedrohungsakteure die Kommunikationskanäle abseits von E-Mail ins Visier nehmen.

Und zweitens zeigen Untersuchungen, dass Menschen deutlich eher Links in Textnachrichten öffnen. SMS-Klickraten variieren zwischen 8,9 % und 14,5 %. Im Vergleich dazu liegt die durchschnittliche Klickrate bei E-Mails im Bereich von 2 %.

Angesichts dessen wird klar, warum Bedrohungsakteure immer häufiger auf solche Angriffe setzen: Sie können davon ausgehen, dass Angriffe auf weniger sicheren digitalen Kanälen wie SMS eine höhere Erfolgsquote erreichen als E-Mails.

Wir bei Proofpoint wissen, dass die Bedrohungslage sich auch abseits von E-Mail dynamisch entwickelt, und erweitern unseren Phishing-Schutz daher auf Messaging-, Collaboration- und Social-Media-Plattformen. Proofpoint Nexus AI führt mithilfe unserer branchenweit führenden Bedrohungsdaten URL-Reputationsanalysen durch und blockiert schädliche URLs zum Klickzeitpunkt. Dadurch werden Ihre Anwender jederzeit und überall daran gehindert, auf schädliche Websites und Inhalte zuzugreifen.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Sie müssen proaktive Maßnahmen ergreifen, um Ihr Unternehmen vor dieser Art von Phishing-Kampagnen zu schützen. Hier einige Tipps:

- Erkennung durch semantische Analysen: KI-gestützte Bedrohungserkennung sollte in der Lage sein, schädliche Payloads und URLs zu erkennen sowie zu blockieren. Dazu muss auch der Textteil von E-Mails gescannt und die zugrunde liegende Absicht der Nachricht verstanden werden. Anhand dieser Analyse wird die E-Mail dann proaktiv blockiert oder der Anwender über eine mögliche Bedrohung gewarnt.

- Erweiterung des Phishing-Schutzes auf Bereiche jenseits von E-Mails: Bedrohungsakteure nutzen digitale Kanäle als neuen Angriffsvektor für Phishing mit Social-Engineering-Taktiken und schädlichen URLs. Erweitern Sie den Phishing-Schutz über E-Mail hinaus auf Ihre Messaging- und Collaboration-Anwendungen. Mit URL-Echtzeit-Analysen zum Klickzeitpunkt verhindern Sie Anmeldedaten-Erfassung oder Malware-Verteilung in Ihrem Unternehmen.

- Verbesserung der Sicherheitsschulungen für Mitarbeiter: Regelmäßige Schulungen können das Mitarbeiterverhalten im Laufe der Zeit positiv beeinflussen und dazu führen, dass sie aufmerksamer werden und mehr Eigeninitiative zeigen. Die Anwender sollten lernen, wie sie Phishing-Versuche erkennen können und dass sie unerwarteten Nachrichten in sämtlichen digitalen Kanälen gegenüber skeptisch sein sollten. Die Schulungen sollten auch darauf hinweisen, dass die Details der E-Mail aufmerksam untersucht werden müssen, um die Absicht zum Verlagern von Unterhaltungen in andere Kanäle wie SMS, Microsoft Teams oder Slack zu erkennen.

Proofpoint bietet personenzentrierten Schutz

Die Zunahme bei raffinierten Phishing-Angriffen ist eine eindringliche Erinnerung daran, wie dynamisch die aktuelle Bedrohungslandschaft wirklich ist. Bedrohungsakteure wissen, dass Angestellte für die Kommunikation und Zusammenarbeit verschiedene Kanäle wie Teams, Slack und SMS nutzen. Angreifer finden immer neue Wege, die Schutzmaßnahmen von Unternehmen zu unterlaufen, indem sie mit Angestellten auf diesen meist weniger abgesicherten, unüberwachten digitalen Kanälen kommunizieren. Genau aus diesem Grund müssen Ihre Sicherheitsmaßnahmen proaktiv sein.

E-Mail ist zwar nach wie vor der häufigste Angriffsvektor, doch Cyberkriminelle setzen immer häufiger auch auf Messaging-Plattformen, Collaboration-Tools, Cloud-Anwendungen und File-Sharing-Dienste. Proofpoint Prime Threat Protection ist eine umfassende Lösung, die Schutz vor allen personenzentrierten Bedrohungen bietet – ganz gleich ob es sich um bestehende oder zukünftige Gefahren handelt.

Weitere Informationen zu Proofpoint Prime Threat Protection erhalten Sie in dieser Kurzvorstellung.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint hochentwickelte Angriffe stoppt, lesen Sie die anderen Blog-Beiträge aus dieser Reihe:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen per Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

- SocGholish hält die Gesundheitsbranche in Atem (Oktober 2024)

- Proofpoint stoppt Vendor Email Compromise im öffentlichen Sektor (November 2024)

- So konnte Proofpoint eine Dropbox-Phishing-Kampagne stoppen (Dezember 2024)

- Phishing mit digitalen Signaturen verursacht fast Katastrophe bei Energieversorger (Januar 2025)

- Anmeldedaten-Phishing-Angriff auf Finanzunternehmen (Februar 2025)

- Wie Cyberkriminelle ihre Opfer mit angeblichen Kryptoguthaben in die Falle locken, um Anmeldedaten und Geld zu stehlen (April 2025)